Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Planowanie wdrożenia dostępu warunkowego ma kluczowe znaczenie dla osiągnięcia strategii dostępu organizacji dla aplikacji i zasobów. Zasady dostępu warunkowego zapewniają znaczną elastyczność konfiguracji. Jednak ta elastyczność oznacza, że należy uważnie zaplanować, aby uniknąć niepożądanych wyników.

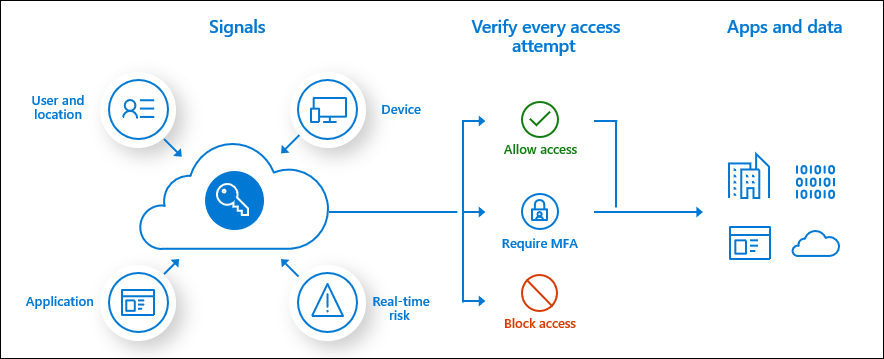

Microsoft Entra Conditional Access łączy sygnały, takie jak użytkownik, urządzenie i lokalizacja, aby automatyzować decyzje i wymuszać zasady dostępu organizacji dla zasobów. Te zasady dostępu warunkowego pomagają zrównoważyć bezpieczeństwo i produktywność przez wymuszanie mechanizmów kontroli zabezpieczeń w razie potrzeby i pozostawanie poza sposobem użytkownika, gdy nie są.

Dostęp warunkowy stanowi podstawę aparatu zasad zabezpieczeń Zero Trust firmy Microsoft.

Firma Microsoft udostępnia wartości domyślne zabezpieczeń, które zapewniają podstawowy poziom zabezpieczeń dzierżaw bez Microsoft Entra ID P1 lub P2. Za pomocą dostępu warunkowego można tworzyć zasady, które zapewniają taką samą ochronę jak domyślne ustawienia zabezpieczeń, ale z większą szczegółowością. Wartości domyślne dostępu warunkowego i zabezpieczeń nie mają być łączone, ponieważ tworzenie zasad dostępu warunkowego uniemożliwia włączenie domyślnych ustawień zabezpieczeń.

Wymagania wstępne

- Działająca dzierżawa firmy Microsoft Entra z włączonym identyfikatorem Microsoft Entra ID P1, P2 lub licencją próbną. W razie potrzeby utwórz je bezpłatnie.

- Microsoft Entra ID P2 jest wymagany do uwzględnienia Ochrona tożsamości Microsoft Entra ryzyka w zasadach dostępu warunkowego.

- Administratorzy, którzy wchodzą w interakcję z dostępem warunkowym, potrzebują jednego z następujących przypisań ról, w zależności od wykonywanych zadań. Aby postępować zgodnie z zasadą zero zaufania najniższych uprawnień, rozważ użycie usługi Privileged Identity Management (PIM) do aktywowania przypisań ról uprzywilejowanych w odpowiednim czasie.

- Przeczytaj zasady i konfiguracje dostępu warunkowego.

- Tworzenie, modyfikowanie lub przywracanie tymczasowo usuniętych zasad dostępu warunkowego.

- Użytkownik testowy (nie administrator), aby sprawdzić, czy zasady działają zgodnie z oczekiwaniami przed wdrożeniem dla rzeczywistych użytkowników. Jeśli musisz utworzyć użytkownika, zobacz Szybki start: Dodawanie nowych użytkowników do identyfikatora Entra firmy Microsoft.

- Grupa zawierająca użytkownika testowego. Jeśli musisz utworzyć grupę, zobacz Tworzenie grupy i dodawanie członków w identyfikatorze Entra firmy Microsoft.

Komunikacja ze zmianami

Komunikacja ma kluczowe znaczenie dla sukcesu wszelkich nowych funkcji. Poinformuj użytkowników, jak zmienia się ich środowisko, kiedy się zmienia, oraz jak uzyskać pomoc techniczną w przypadku problemów.

Składniki zasad dostępu warunkowego

Zasady dostępu warunkowego określają, kto może uzyskiwać dostęp do zasobów, do jakich zasobów mogą uzyskiwać dostęp i w jakich warunkach. Zasady mogą udzielać dostępu, ograniczać dostęp za pomocą kontrolek sesji lub blokować dostęp. Zasady dostępu warunkowego można utworzyć, definiując instrukcje if-then, takie jak:

| Jeśli przypisanie zostanie spełnione | Stosowanie kontroli dostępu |

|---|---|

| Jeśli jesteś użytkownikiem aplikacji Finance accessing the Payroll application (Finanse) | Wymaganie uwierzytelniania wieloskładnikowego i zgodnego urządzenia |

| Jeśli nie jesteś członkiem aplikacji Finance accessing the Payroll application (Finanse) | Zablokuj dostęp |

| Jeśli ryzyko użytkownika jest wysokie | Wymaganie uwierzytelniania wieloskładnikowego i bezpiecznej zmiany hasła |

Wykluczenia użytkowników

Zasady dostępu warunkowego to zaawansowane narzędzia. Zalecamy wykluczenie następujących kont z zasad:

-

Dostęp awaryjny lub konta ze szkła awaryjnego, aby zapobiec zablokowaniu z powodu błędnej konfiguracji zasad. W mało prawdopodobnym scenariuszu, w którym wszyscy administratorzy są zablokowani, konto administracyjne dostępu awaryjnego może służyć do logowania się i odzyskiwania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

-

Konta usług i jednostki usługi, takie jak konto synchronizacji programu Microsoft Entra Connect. Konta usług to konta nieinteraktywne, które nie są powiązane z żadnym określonym użytkownikiem. Są one zwykle używane przez usługi zaplecza, aby umożliwić programowy dostęp do aplikacji, ale są one również używane do logowania się do systemów w celach administracyjnych. Wywołania wykonywane przez jednostki usługi nie są blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usługi.

- Jeśli organizacja używa tych kont w skryptach lub kodzie, zastąp je tożsamościami zarządzanymi.

Zadaj odpowiednie pytania

Poniżej przedstawiono typowe pytania dotyczące przypisań i kontroli dostępu. Zarejestruj odpowiedzi dla każdej zasady przed jej utworzeniem.

Tożsamości użytkowników lub obciążeń

- Którzy użytkownicy, grupy, role katalogów lub tożsamości obciążenia są dołączani do zasad lub wykluczani z nich?

- Jakie konta lub grupy dostępu awaryjnego należy wykluczyć z zasad?

Aplikacje w chmurze lub akcje

Czy te zasady dotyczą aplikacji, akcji użytkownika lub kontekstu uwierzytelniania? Jeśli tak:

- Do jakich aplikacji lub usług mają zastosowanie zasady?

- Jakie akcje użytkownika podlegają tym zasadom?

- Do jakich kontekstów uwierzytelniania mają zastosowanie te zasady?

Filtruj dla aplikacji

Używanie filtru dla aplikacji do dołączania lub wykluczania aplikacji zamiast ich indywidualnego określania pomaga organizacjom:

- Łatwe skalowanie i określanie dowolnej liczby aplikacji

- Zarządzanie aplikacjami z podobnymi wymaganiami dotyczącymi zasad

- Zmniejszanie liczby poszczególnych zasad

- Zmniejszanie błędów podczas edytowania zasad: nie trzeba dodawać ani usuwać aplikacji ręcznie z zasad. Wystarczy zarządzać atrybutami.

- Przezwyciężenie ograniczeń rozmiaru zasad

Warunki

- Które platformy urządzeń są uwzględnione w zasadach lub wykluczone z nich?

- Jakie są znane lokalizacje sieciowe organizacji?

- Jakie lokalizacje są zawarte w zasadach lub wykluczone z nich?

- Jakie typy aplikacji klienckich są uwzględniane w zasadach lub wykluczone z nich?

- Czy chcesz kierować określone atrybuty urządzenia?

- Jeśli używasz usługi Microsoft Entra ID Protection, czy chcesz uwzględnić ryzyko związane z logowaniem lub użytkownikiem?

Blokowanie lub przyznawanie kontrolek

Czy chcesz udzielić dostępu do zasobów, wymagając co najmniej jednego z następujących elementów?

- Uwierzytelnianie wieloskładnikowe

- Urządzenie oznaczone jako zgodne

- Korzystanie z urządzenia przyłączonego hybrydowego firmy Microsoft Entra

- Używanie zatwierdzonej aplikacji klienckiej

- Ochrona aplikacji zastosowane zasady

- Zmiana hasła

- Zaakceptowane warunki użytkowania

Blokuj dostęp jest zaawansowaną kontrolą. Zastosuj go tylko wtedy, gdy rozumiesz wpływ. Zasady z instrukcjami blokowymi mogą mieć niezamierzone skutki uboczne. Przetestuj i zweryfikuj przed włączeniem kontrolki na dużą skalę. Użyj trybu wpływu zasad lub trybu tylko do raportu , aby zrozumieć potencjalny wpływ podczas wprowadzania zmian.

Kontrolki sesji

Czy chcesz wymusić dowolną z następujących kontroli dostępu w aplikacjach w chmurze?

- Korzystanie z ograniczeń wymuszonych przez aplikację

- Korzystanie z kontroli dostępu warunkowego aplikacji

- Wymuszanie częstotliwości logowania

- Używanie trwałych sesji przeglądarki

- Dostosowywanie ciągłej weryfikacji dostępu

Łączenie zasad

Podczas tworzenia i przypisywania zasad należy wziąć pod uwagę sposób działania tokenów dostępu. Tokeny dostępu udzielają dostępu lub odmawiają dostępu na podstawie tego, czy użytkownik wysyłający żądanie jest autoryzowany i uwierzytelniony. Jeśli osoba żądający udowodni, że jest tym, kim jest, może korzystać z chronionych zasobów lub funkcji.

Tokeny dostępu są wystawiane domyślnie, jeśli warunek zasad dostępu warunkowego nie wyzwoli kontroli dostępu.

Te zasady nie uniemożliwiają aplikacji blokowania dostępu samodzielnie.

Rozważmy na przykład uproszczony przykład zasad, w którym:

Użytkownicy: GRUPA FINANSÓW

Uzyskiwanie dostępu: APLIKACJA PŁACOWA

Kontrola dostępu: uwierzytelnianie wieloskładnikowe

- Użytkownik A znajduje się w GRUPIE FINANSÓW. Są one wymagane do przeprowadzenia uwierzytelniania wieloskładnikowego w celu uzyskania dostępu do aplikacji PŁAC.

- Użytkownik B nie należy do GRUPY FINANSÓW, wystawia token dostępu i może uzyskać dostęp do aplikacji PŁAC bez przeprowadzania uwierzytelniania wieloskładnikowego.

Aby zapewnić, że użytkownicy spoza grupy finansowej nie będą mogli uzyskać dostępu do aplikacji płacowej, utwórz oddzielne zasady, aby zablokować wszystkich innych użytkowników, takich jak te uproszczone zasady:

Użytkownicy: uwzględnij wszystkich użytkowników / wyklucz grupę FINANSE

Uzyskiwanie dostępu: APLIKACJA PŁACOWA

Kontrola dostępu: Blokuj dostęp

Teraz, gdy użytkownik B próbuje uzyskać dostęp do aplikacji PŁAC, jest blokowany.

Zalecenia

Na podstawie naszego doświadczenia z dostępem warunkowym i obsługą innych klientów poniżej przedstawiono kilka zaleceń.

Stosowanie zasad dostępu warunkowego do każdej aplikacji

Upewnij się, że każda aplikacja ma co najmniej jedną zasadę dostępu warunkowego. Z perspektywy zabezpieczeń lepiej jest utworzyć zasady obejmujące wszystkie zasoby (dawniej "Wszystkie aplikacje w chmurze"). Dzięki temu nie trzeba aktualizować zasad dostępu warunkowego za każdym razem, gdy dołączasz nową aplikację.

Napiwek

Należy zachować ostrożność podczas używania blokady i wszystkich zasobów w ramach jednej zasady. Ta kombinacja może blokować administratorów, a wykluczenia nie mogą być skonfigurowane dla ważnych punktów końcowych, takich jak program Microsoft Graph.

Minimalizowanie liczby zasad dostępu warunkowego

Tworzenie zasad dla każdej aplikacji nie jest wydajne i utrudnia zarządzanie zasadami. Dostęp warunkowy ma limit 195 zasad na dzierżawę. Ten limit zasad 195 obejmuje zasady dostępu warunkowego w dowolnym stanie, w tym tryb tylko do raportu, włączony lub wyłączony.

Przeanalizuj aplikacje i pogrupuj je według tych samych wymagań dotyczących zasobów dla tych samych użytkowników. Jeśli na przykład wszystkie aplikacje platformy Microsoft 365 lub wszystkie aplikacje hr mają te same wymagania dla tych samych użytkowników, utwórz pojedyncze zasady i uwzględnij wszystkie aplikacje, do których ma ona zastosowanie.

Zasady dostępu warunkowego są zawarte w pliku JSON, a ten plik ma limit rozmiaru, który zwykle nie przekracza pojedynczych zasad. Jeśli używasz długiej listy identyfikatorów GUID w zasadach, możesz osiągnąć ten limit. Jeśli napotkasz te limity, wypróbuj następujące alternatywy:

- Używaj grup lub ról do dołączania lub wykluczania użytkowników zamiast wyświetlania poszczególnych użytkowników indywidualnie.

- Użyj filtru dla aplikacji, aby uwzględnić lub wykluczyć aplikacje zamiast indywidualnie je określić.

Konfigurowanie trybu samego raportu

Włącz zasady w trybie tylko do raportowania. Po zapisaniu zasad w trybie tylko do raportu zobaczysz wpływ na logowania w czasie rzeczywistym w dziennikach logowania. W dziennikach logowania wybierz zdarzenie i przejdź do karty Tylko raport, aby wyświetlić wynik poszczególnych zasad tylko do raportu.

Wyświetlanie zagregowanych efektów zasad dostępu warunkowego w skoroszycie Szczegółowe informacje i raportowanie. Aby uzyskać dostęp do skoroszytu, potrzebujesz subskrypcji usługi Azure Monitor i musisz przesłać strumieniowo dzienniki logowania do obszaru roboczego usługi Log Analytics.

Planowanie zakłóceń

Zmniejsz ryzyko blokady podczas nieprzewidzianych zakłóceń, planując strategie odporności dla organizacji.

Włączanie akcji chronionych

Włącz akcje chronione , aby dodać kolejną warstwę zabezpieczeń, aby spróbować utworzyć, zmienić lub usunąć zasady dostępu warunkowego. Organizacje mogą wymagać nowego uwierzytelniania wieloskładnikowego lub innej kontroli udzielania przed zmianą zasad.

Konfigurowanie ustawień użytkownika-gościa

W przypadku organizacji zewnętrznych, które znasz i z którymi masz relację, warto zaufać uwierzytelnianiu wieloskładnikowemu, zgodności urządzeń lub oświadczeniom urządzeń hybrydowych prezentowanym przez gości w celu zasad dostępu warunkowego. Aby uzyskać więcej informacji, zobacz Zarządzanie ustawieniami dostępu między dzierżawami na potrzeby współpracy B2B. Istnieją pewne zastrzeżenia dotyczące sposobu pracy użytkowników B2B z usługą Microsoft Entra ID Protection, aby uzyskać więcej informacji, zobacz Microsoft Entra ID Protection dla użytkowników B2B.

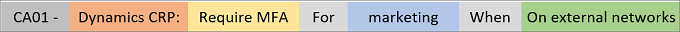

Ustawianie standardów nazewnictwa dla zasad

Standard nazewnictwa pomaga znaleźć zasady i zrozumieć ich przeznaczenie bez ich otwierania. Nadaj zasadom nazwę, aby wyświetlić:

- Numer sekwencji

- Aplikacje w chmurze, których dotyczy

- Odpowiedź

- Kto ma zastosowanie do

- Gdy ma zastosowanie

Przykład: zasady wymagające uwierzytelniania wieloskładnikowego dla użytkowników marketingowych, którzy uzyskują dostęp do aplikacji Dynamics CRP z sieci zewnętrznych, mogą być następujące:

Opisowa nazwa ułatwia omówienie implementacji dostępu warunkowego. Numer sekwencji jest przydatny, jeśli musisz odwołać się do zasad w konwersacji. Na przykład podczas rozmowy z administratorem na telefonie możesz poprosić ich o otwarcie zasad CA01 w celu rozwiązania problemu.

Standardy nazewnictwa kontroli dostępu awaryjnego

Oprócz aktywnych zasad zaimplementuj wyłączone zasady, które działają jako pomocnicze odporne mechanizmy kontroli dostępu w scenariuszach awarii lub awarii. Standard nazewnictwa zasad awaryjnych powinien obejmować następujące elementy:

- WŁĄCZ W NAGŁYCH WYPADKACH na początku, aby nazwa była wyróżniana wśród innych zasad.

- Nazwa zakłócenia, do których należy zastosować.

- Numer sekwencji kolejności, aby ułatwić administratorowi określenie, w których zasadach kolejności należy włączyć.

Przykład: Następująca nazwa pokazuje, że te zasady są pierwszymi z czterech zasad, które należy włączyć, jeśli występują zakłócenia uwierzytelniania wieloskładnikowego:

- EM01 — WŁĄCZ W NAGŁYCH WYPADKACH: zakłócenia uwierzytelniania wieloskładnikowego [1/4] — Exchange SharePoint: Wymagaj dołączenia hybrydowego firmy Microsoft Entra dla użytkowników vip.

Blokuj kraje/regiony, z których nigdy nie oczekujesz logowania

Microsoft Entra ID umożliwia tworzenie nazwanych lokalizacji. Utwórz listę dozwolonych krajów/regionów, a następnie utwórz zasady bloku sieciowego z tymi "dozwolonymi krajami/regionami" jako wykluczenie. Ta opcja powoduje mniejsze obciążenie dla klientów w mniejszych lokalizacjach geograficznych. Pamiętaj, aby wykluczyć konta dostępu awaryjnego z tych zasad.

Wdrażanie zasad dostępu warunkowego

Gdy wszystko będzie gotowe, wdróż zasady dostępu warunkowego w fazach. Zacznij od kilku podstawowych zasad dostępu warunkowego, takich jak poniższe. Wiele zasad jest dostępnych jako szablony zasad dostępu warunkowego. Domyślnie każda zasada utworzona na podstawie szablonu jest w trybie tylko do raportu. Przetestuj i monitoruj użycie, aby zapewnić zamierzony wynik przed włączeniem poszczególnych zasad.

Wdróż zasady w następujących trzech fazach, aby zrównoważyć ulepszenia zabezpieczeń przy minimalnych zakłóceniach użytkowników. Organizacje mogą dostosowywać osie czasu na podstawie ich rozmiaru, złożoności i możliwości zarządzania zmianami.

Ważne

Przed wdrożeniem jakichkolwiek zasad:

- Sprawdź, czy konta dostępu awaryjnego są wykluczone ze wszystkich zasad

- Testowanie zasad za pomocą grupy pilotażowej przed wdrożeniem w całej organizacji

- Upewnij się, że użytkownicy zarejestrowali wymagane metody uwierzytelniania

- Przekazywanie zmian użytkownikom, których dotyczy problem, i udostępnianie dokumentacji pomocniczej

Faza 1: Podstawy (tydzień 1–2)

Ustanów podstawowe mechanizmy kontroli zabezpieczeń i przygotuj się do wymuszania uwierzytelniania wieloskładnikowego. Warunki wstępne: Przed włączeniem zasad egzekwowania upewnij się, że użytkownicy mogą zarejestrować się na potrzeby uwierzytelniania wieloskładnikowego.

| Zasady dostępu warunkowego | Scenario | Wymaganie licencyjne |

|---|---|---|

| Blokuj starsze uwierzytelnianie | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

| Zabezpieczanie strony Rejestracji uwierzytelniania wieloskładnikowego (Moje informacje zabezpieczające) | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

| Uprzywilejowane role wbudowane firmy Microsoft Entra wymuszają metody odporne na wyłudzanie informacji | Uprzywilejowani użytkownicy | Tożsamość Microsoft Entra P1 |

Faza 2. Uwierzytelnianie podstawowe (tydzień 2–3)

Wymuszanie uwierzytelniania wieloskładnikowego dla wszystkich użytkowników i gości oraz ochrona urządzeń przenośnych przy użyciu zasad ochrony aplikacji. Kluczowy wpływ: Użytkownicy będą musieli używać uwierzytelniania wieloskładnikowego dla wszystkich logowanych i używać zatwierdzonych aplikacji z ochroną aplikacji na urządzeniach przenośnych. Upewnij się, że plan komunikacji jest wykonywany, a zasoby pomocy technicznej są dostępne.

| Zasady dostępu warunkowego | Scenario | Wymaganie licencyjne |

|---|---|---|

| Wszystkie działania logowania użytkownika korzystają z metod silnego uwierzytelniania | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

| Dostęp gościa jest chroniony przez metody silnego uwierzytelniania | Dostęp gościa | Tożsamość Microsoft Entra P1 |

| Wymagaj zatwierdzonych aplikacji klienckich lub zasad ochrony aplikacji | Użytkownicy mobilni | Tożsamość Microsoft Entra P1 |

| Wymaganie uwierzytelniania wieloskładnikowego na potrzeby dołączania urządzeń i rejestracji urządzeń przy użyciu akcji użytkownika | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

Faza 3. Zaawansowana ochrona (tydzień 3–4)

Dodaj zasady oparte na ryzyku i zaawansowane mechanizmy kontroli zapobiegania atakom. Wymaganie licencyjne: Zasady oparte na ryzyku wymagają licencji microsoft Entra ID P2.

| Zasady dostępu warunkowego | Scenario | Wymaganie licencyjne |

|---|---|---|

| Ograniczanie logów o wysokim ryzyku | Wszyscy użytkownicy | Tożsamość Microsoft Entra P2 |

| Ograniczanie dostępu do użytkowników wysokiego ryzyka | Wszyscy użytkownicy | Tożsamość Microsoft Entra P2 |

| Działanie logowania użytkownika korzysta z ochrony tokenów | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

| Ograniczanie przepływu kodu urządzenia | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

| Transfer uwierzytelniania jest zablokowany | Wszyscy użytkownicy | Tożsamość Microsoft Entra P1 |

| Zasady dostępu warunkowego dla stacji roboczych dostępu uprzywilejowanego (PAW) są skonfigurowane | Uprzywilejowani użytkownicy | Tożsamość Microsoft Entra P1 |

Napiwek

Włącz każdą politykę w trybie raportowania wyłącznie przez co najmniej tydzień przed wdrożeniem. Przed przejściem do następnej fazy przejrzyj dzienniki logowania i przekaż zmiany użytkownikom.

Uwaga / Notatka

Stacje robocze z dostępem uprzywilejowanym (PAW) wymagają znacznego planowania infrastruktury. Organizacje powinny implementować tę politykę dopiero po opracowaniu strategii wdrażania PAW i zapewnieniu bezpiecznych urządzeń dla uprzywilejowanych użytkowników.

Ocena wpływu zasad

Użyj dostępnych narzędzi, aby sprawdzić efekt zasad przed wprowadzeniem zmian i po nich. Przebieg symulowany daje dobry pomysł na wpływ zasad dostępu warunkowego na logowanie, ale nie zastępuje rzeczywistego przebiegu testowego w prawidłowo skonfigurowanym środowisku projektowym.

Administratorzy mogą potwierdzić ustawienia zasad przy użyciu trybu wpływu zasad lub trybu tylko do raportowania.

Testowanie zasad

Upewnij się, że testujesz kryteria wykluczania zasad. Możesz na przykład wykluczyć użytkownika lub grupę z zasad, które wymagają uwierzytelniania wieloskładnikowego. Sprawdź, czy wykluczeni użytkownicy są monitowani o uwierzytelnianie wieloskładnikowe, ponieważ kombinacja innych zasad może wymagać uwierzytelniania wieloskładnikowego dla tych użytkowników.

Uruchom każdy test w planie testów z użytkownikami testowymi. Plan testu pomaga porównać oczekiwane i rzeczywiste wyniki.

Wdrażanie w środowisku produkcyjnym

Po potwierdzeniu ustawień przy użyciu wpływu zasad lub trybu tylko do raportu przenieś przełącznik Włącz zasady z pozycji Tylko raport do pozycji Włączone.

Wycofywanie zasad

Jeśli musisz wycofać nowo zaimplementowane zasady, użyj co najmniej jednej z następujących opcji:

Wyłącz zasady. Wyłączenie zasad gwarantuje, że nie ma zastosowania, gdy użytkownik spróbuje się zalogować. Zawsze możesz wrócić i włączyć zasady, gdy chcesz ich używać.

Wyklucz użytkownika lub grupę z zasad. Jeśli użytkownik nie może uzyskać dostępu do aplikacji, wyklucz użytkownika z zasad.

Uwaga

Używaj wykluczeń oszczędnie tylko w sytuacjach, gdy użytkownik jest zaufany. Dodaj użytkowników z powrotem do polityki lub grupy jak najszybciej.

Jeśli zasady są wyłączone i nie są już potrzebne, usuń je.

Przywracanie usuniętych zasad

Jeśli dostęp warunkowy lub lokalizacja zostanie usunięty, można go przywrócić w ciągu 30-dniowego okresu usuwania nietrwałego. Aby uzyskać więcej informacji na temat przywracania zasad dostępu warunkowego i nazwanych lokalizacji, zobacz artykuł Odzyskiwanie po usunięciu.

Rozwiązywanie problemów z zasadami dostępu warunkowego

Jeśli użytkownik ma problem z zasadami dostępu warunkowego, zbierz te informacje, aby ułatwić rozwiązywanie problemów.

- Główna nazwa użytkownika

- Nazwa wyświetlana użytkownika

- Nazwa systemu operacyjnego

- Sygnatura czasowa (przybliżony czas jest odpowiedni)

- Aplikacja docelowa

- Typ aplikacji klienckiej (przeglądarka lub klient)

- Identyfikator korelacji (ten identyfikator jest unikatowy dla logowania)

Jeśli użytkownik otrzyma komunikat z linkiem Więcej szczegółów , może zebrać większość tych informacji.

Po zebraniu informacji zobacz następujące zasoby:

- Problemy z logowaniem przy użyciu dostępu warunkowego — dowiedz się więcej o nieoczekiwanych wynikach logowania związanych z dostępem warunkowym przy użyciu komunikatów o błędach i dzienniku logowania firmy Microsoft Entra.

- Korzystanie z narzędzia What-If — dowiedz się, dlaczego zasady są lub nie są stosowane do użytkownika w określonej sytuacji lub jeśli zasady mają zastosowanie w znanym stanie.