Integrowanie rozwiązania Azure VMware Solution w architekturze piasty i szprych

Ten artykuł zawiera zalecenia dotyczące integrowania wdrożenia rozwiązania Azure VMware Solution w istniejącej lub nowej architekturze piasty i szprych na platformie Azure.

W scenariuszu piasty i szprych przyjęto założenie, że środowisko chmury hybrydowej z obciążeniami:

- Natywna platforma Azure korzystająca z usług IaaS lub PaaS

- Rozwiązanie Azure VMware

- Lokalna platforma vSphere

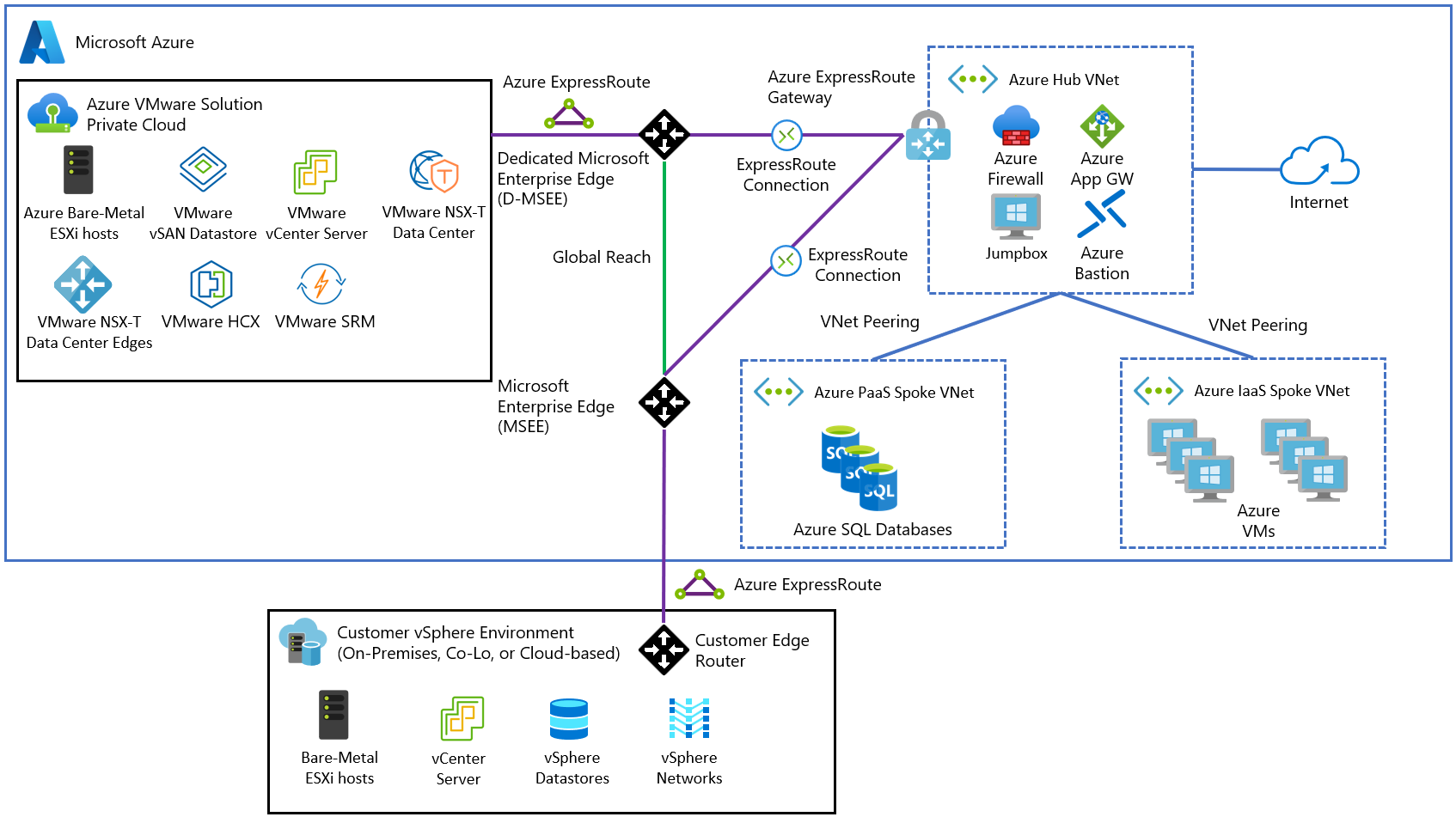

Architektura

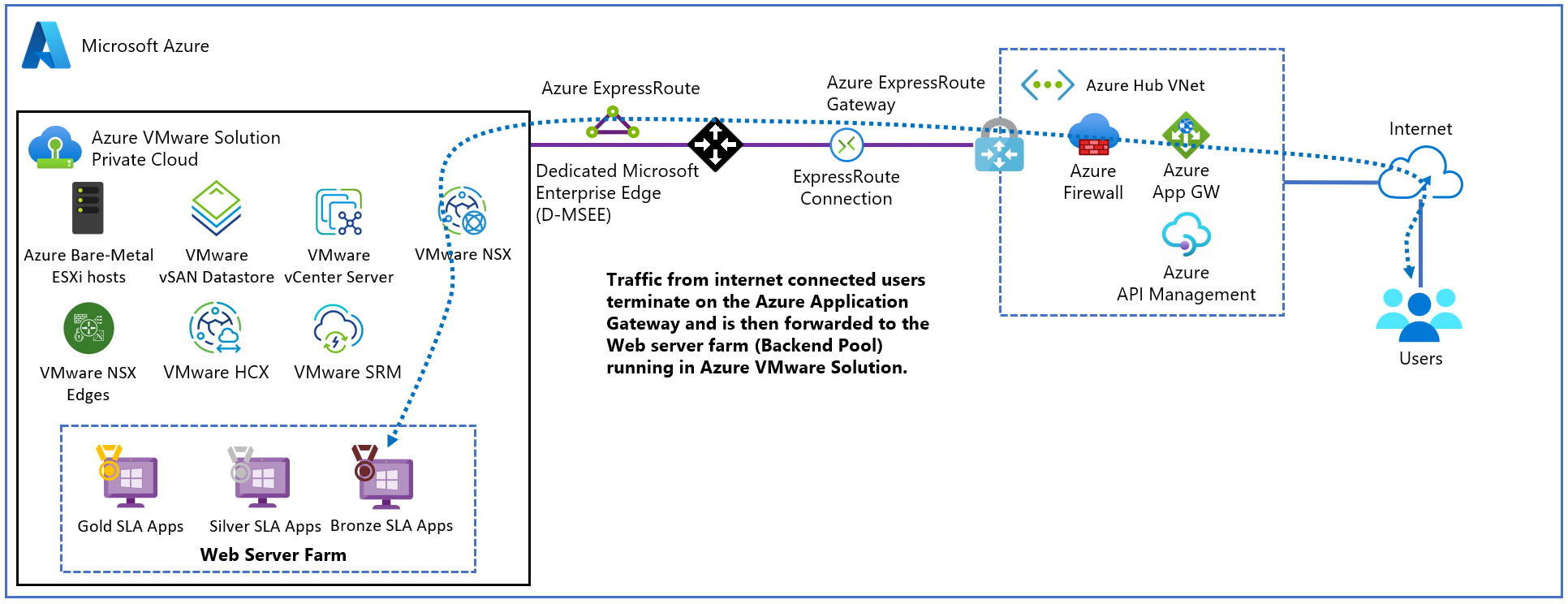

Centrum to sieć wirtualna platformy Azure, która działa jako centralny punkt łączności z chmurą prywatną usługi Azure VMware Solution. Szprychy to sieci wirtualne równorzędne z koncentratorem, aby umożliwić komunikację między sieciami wirtualnymi.

Ruch między lokalnym centrum danych, chmurą prywatną usługi Azure VMware Solution i centrum przechodzi przez połączenia usługi Azure ExpressRoute. Sieci wirtualne będące szprychami zwykle zawierają obciążenia oparte na usłudze IaaS, ale mogą mieć usługi PaaS, takie jak App Service Environment, które mają bezpośrednią integrację z usługą Virtual Network lub innymi usługami PaaS z włączoną usługą Azure Private Link .

Ważne

Możesz użyć istniejącej bramy usługi ExpressRoute, aby nawiązać połączenie z usługą Azure VMware Solution, o ile nie przekroczy limitu czterech obwodów usługi ExpressRoute na sieć wirtualną. Jednak aby uzyskać dostęp do rozwiązania Azure VMware Solution ze środowiska lokalnego za pośrednictwem usługi ExpressRoute, musisz mieć usługę ExpressRoute Global Reach, ponieważ brama usługi ExpressRoute nie zapewnia routingu przechodniego między połączonymi obwodami.

Na diagramie przedstawiono przykład wdrożenia piasty i szprych na platformie Azure połączonego z lokalnym i rozwiązaniem Azure VMware Solution za pośrednictwem usługi ExpressRoute Global Reach.

Architektura ma następujące główne składniki:

Lokacja lokalna: lokalne centra danych klienta połączone z platformą Azure za pośrednictwem połączenia usługi ExpressRoute.

Chmura prywatna usługi Azure VMware Solution: Centrum danych zdefiniowane programowo w usłudze Azure VMware Solution utworzone przez co najmniej jeden klaster vSphere, z których każdy ma maksymalnie 16 hostów.

Brama usługi ExpressRoute: umożliwia komunikację między chmurą prywatną usługi Azure VMware Solution, usługami udostępnionymi w sieci wirtualnej Hub i obciążeniami działającymi w sieciach wirtualnych szprych za pośrednictwem usługi ExpressRoute Połączenie ion.

ExpressRoute Global Reach: umożliwia łączność między lokalną i prywatną chmurą usługi Azure VMware Solution. Łączność między usługą Azure VMware Solution i siecią szkieletową platformy Azure odbywa się tylko za pośrednictwem usługi ExpressRoute Global Reach.

Zagadnienia dotyczące sieci VPN typu lokacja-lokacja: Połączenie ivity do chmury prywatnej usługi Azure VMware Solution przy użyciu sieci VPN typu lokacja-lokacja jest obsługiwana, o ile spełnia minimalne wymagania dotyczące sieci dla rozwiązania VMware HCX.

Sieć wirtualna koncentratora: pełni rolę centralnego punktu łączności z siecią lokalną i chmurą prywatną usługi Azure VMware Solution.

Sieć wirtualna szprychy

IaaS Spoke: hostuje obciążenia oparte na usłudze IaaS platformy Azure, w tym zestawy dostępności maszyn wirtualnych i zestawy skalowania maszyn wirtualnych oraz odpowiednie składniki sieciowe.

PaaS Spoke: hostuje usługi PaaS platformy Azure przy użyciu adresowania prywatnego dzięki prywatnemu punktowi końcowemu i usłudze Private Link.

Azure Firewall: działa jako centralny element do segmentowania ruchu między szprychami i usługą Azure VMware Solution.

Application Gateway: udostępnia i chroni aplikacje internetowe uruchamiane na maszynach wirtualnych IaaS/PaaS lub Azure VMware Solution. Integruje się z innymi usługami, takimi jak API Management.

Zagadnienia dotyczące sieci i zabezpieczeń

Połączenia usługi ExpressRoute umożliwiają przepływ ruchu między środowiskiem lokalnym, rozwiązaniem Azure VMware Solution i siecią szkieletową platformy Azure. Usługa Azure VMware Solution używa usługi ExpressRoute Global Reach do zaimplementowania tej łączności.

Ponieważ brama usługi ExpressRoute nie zapewnia routingu przechodniego między połączonymi obwodami, łączność lokalna musi również używać usługi ExpressRoute Global Reach do komunikacji między lokalnym środowiskiem vSphere i rozwiązaniem Azure VMware Solution.

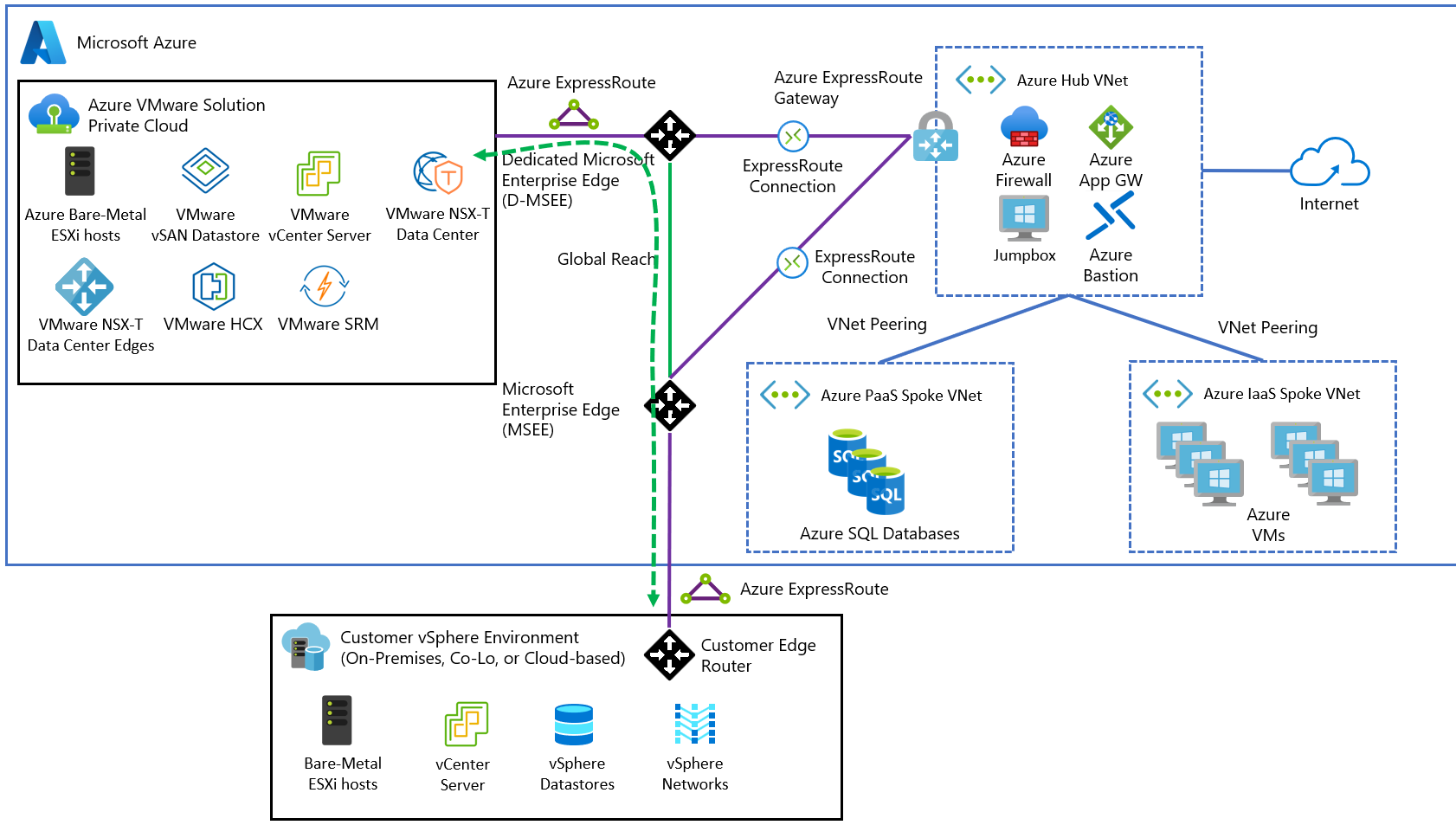

Przepływ ruchu lokalnego do rozwiązania Azure VMware Solution

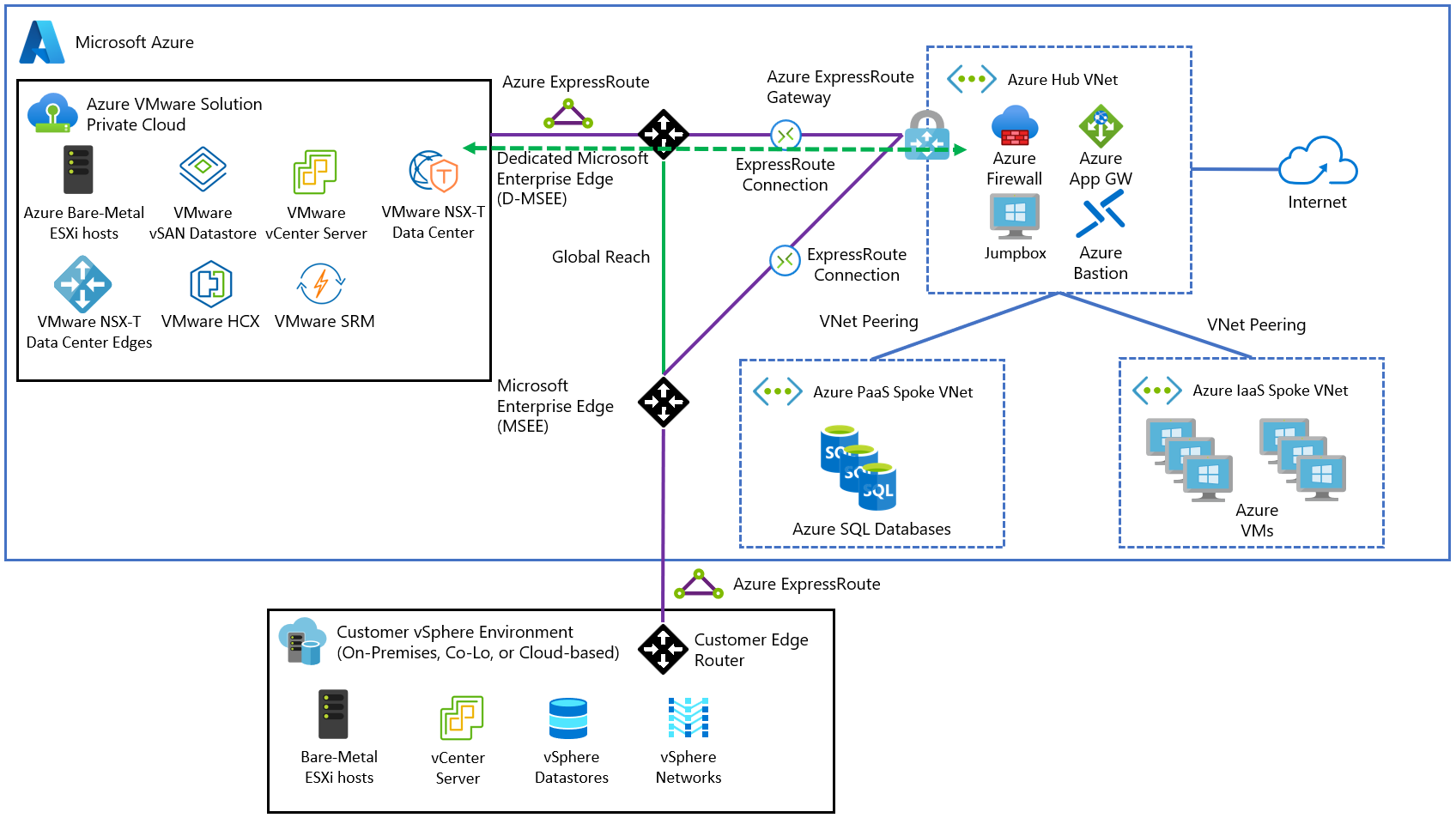

Przepływ ruchu między sieciami wirtualnymi rozwiązania Azure VMware Solution to Hub

Aby uzyskać więcej informacji na temat pojęć dotyczących sieci i łączności rozwiązania Azure VMware Solution, zobacz dokumentację produktu Azure VMware Solution.

Segmentacja ruchu

Usługa Azure Firewall to centralny element topologii piasty i szprych wdrożony w sieci wirtualnej Koncentratora. Użyj usługi Azure Firewall lub innego pomoc techniczna platformy Azure wirtualnego urządzenia sieciowego (WUS), aby ustanowić reguły ruchu i podzielić komunikację między różnymi szprychami i obciążeniami rozwiązania Azure VMware Solution.

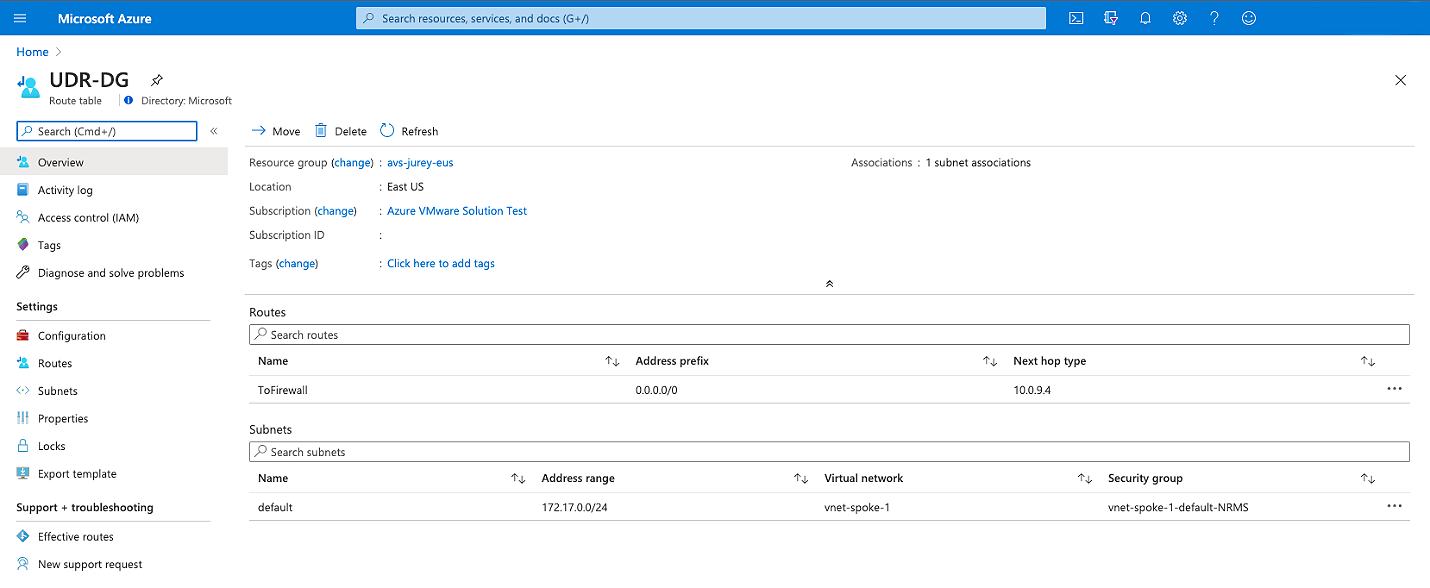

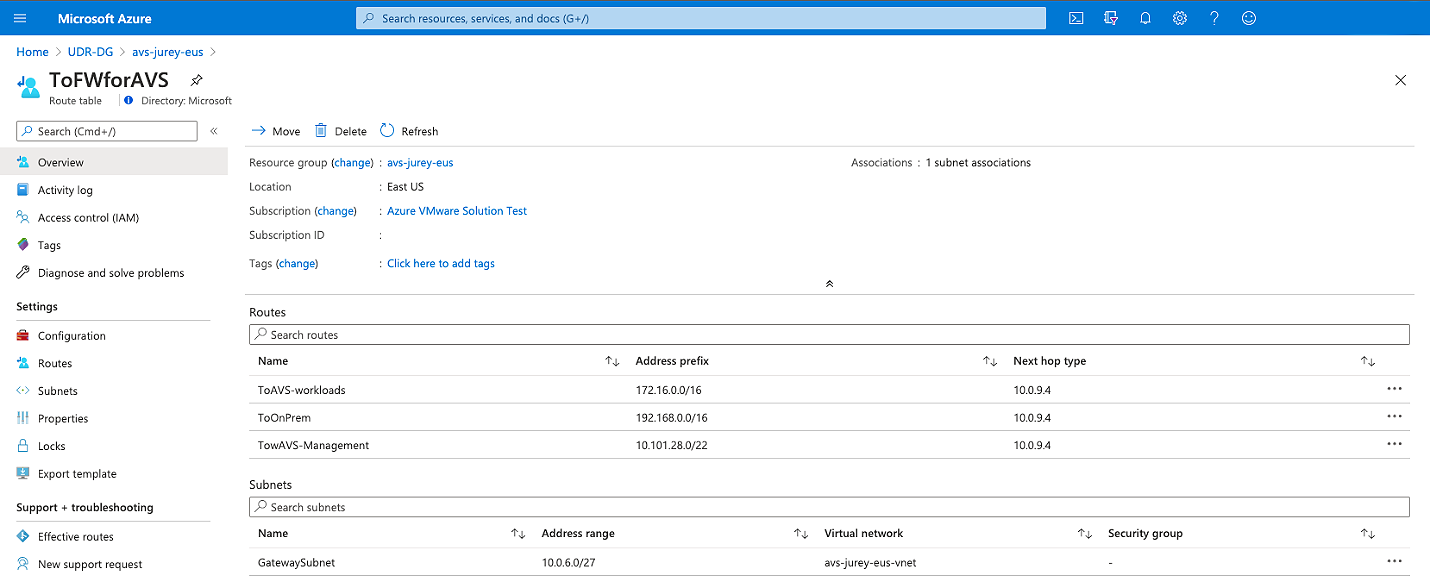

Utwórz tabele tras, aby skierować ruch do usługi Azure Firewall. W przypadku sieci wirtualnych szprych utwórz trasę, która ustawia domyślną trasę do interfejsu wewnętrznego usługi Azure Firewall. W ten sposób, gdy obciążenie w sieci wirtualnej musi dotrzeć do przestrzeni adresowej usługi Azure VMware Solution, zapora może ją ocenić i zastosować odpowiednią regułę ruchu, aby ją zezwolić lub odrzucić.

Ważne

Trasa z prefiksem adresu 0.0.0.0/0 w ustawieniu GatewaySubnet nie jest obsługiwana.

Ustaw trasy dla określonych sieci w odpowiedniej tabeli tras. Na przykład trasy służące do zarządzania rozwiązaniami VMware i obciążeniami usługi Azure VMware Solution są prefiksami adresów IP z obciążeń szprych i z drugiej strony.

Drugi poziom segmentacji ruchu przy użyciu sieciowych grup zabezpieczeń w szprychach i centrum w celu utworzenia bardziej szczegółowych zasad ruchu.

Uwaga

Ruch ze środowiska lokalnego do rozwiązania Azure VMware: ruch między obciążeniami lokalnymi, opartymi na środowisku vSphere lub innymi, jest włączony przez usługę Global Reach, ale ruch nie przechodzi przez usługę Azure Firewall w centrum. W tym scenariuszu należy zaimplementować mechanizmy segmentacji ruchu — lokalnie lub w rozwiązaniu Azure VMware Solution.

Application Gateway

aplikacja systemu Azure Gateway V1 i V2 zostały przetestowane przy użyciu aplikacji internetowych uruchamianych na maszynach wirtualnych usługi Azure VMware Solution jako puli zaplecza. Usługa Application Gateway jest obecnie jedyną obsługiwaną metodą uwidaczniania aplikacji internetowych działających na maszynach wirtualnych usługi Azure VMware Solution w Internecie. Może również bezpiecznie uwidaczniać aplikacje użytkownikom wewnętrznym.

Aby uzyskać więcej informacji, zobacz artykuł dotyczący rozwiązania VMware platformy Azure w usłudze Application Gateway.

Serwer przesiadkowy i usługa Azure Bastion

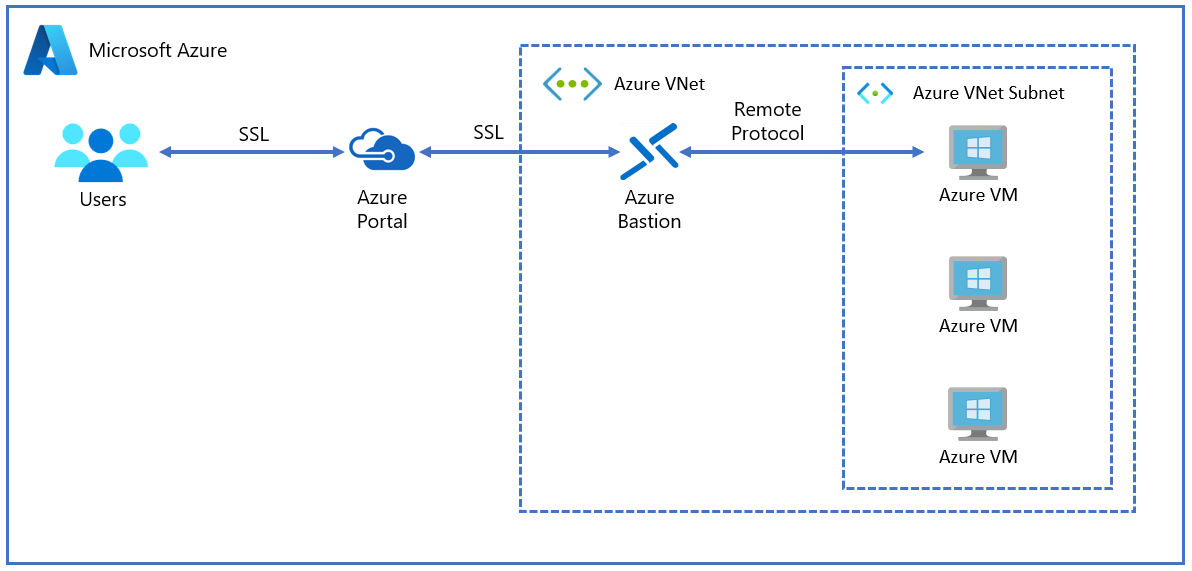

Uzyskaj dostęp do środowiska usługi Azure VMware Solution za pomocą serwera przesiadkowego, który jest maszyną wirtualną z systemem Windows 10 lub Windows Server wdrożoną w podsieci usługi udostępnionej w sieci wirtualnej koncentratora.

Ważne

Usługa Azure Bastion to usługa zalecana do łączenia się z serwerem przesiadkowym, aby zapobiec uwidacznianiu rozwiązania Azure VMware Solution z Internetem. Usługi Azure Bastion nie można używać do nawiązywania połączenia z maszynami wirtualnymi usługi Azure VMware Solution, ponieważ nie są to obiekty IaaS platformy Azure.

Najlepszym rozwiązaniem w zakresie zabezpieczeń jest wdrożenie usługi Microsoft Azure Bastion w sieci wirtualnej Centrum. Usługa Azure Bastion zapewnia bezproblemowy dostęp RDP i SSH do maszyn wirtualnych wdrożonych na platformie Azure bez podawania publicznych adresów IP do tych zasobów. Po aprowizacji usługi Azure Bastion możesz uzyskać dostęp do wybranej maszyny wirtualnej w witrynie Azure Portal. Po nawiązaniu połączenia zostanie otwarta nowa karta z wyświetlonym pulpitem przesiadkowym oraz z poziomu tego pulpitu, aby uzyskać dostęp do prywatnej płaszczyzny zarządzania chmurą rozwiązania Azure VMware Solution.

Ważne

Nie należy nadawać publicznego adresu IP maszynie wirtualnej serwera przesiadkowego ani uwidaczniać portu 3389/TCP w publicznym Internecie.

Zagadnienia dotyczące rozpoznawania nazw usługi Azure DNS

W przypadku rozpoznawania usługi Azure DNS dostępne są dwie opcje:

Użyj kontrolerów domeny wdrożonych w centrum (opisanych w temacie Zagadnienia dotyczące tożsamości) jako serwerów nazw.

Wdrażanie i konfigurowanie strefy prywatnej usługi Azure DNS.

Najlepszym rozwiązaniem jest połączenie obu tych rozwiązań w celu zapewnienia niezawodnego rozpoznawania nazw dla rozwiązania Azure VMware Solution, środowiska lokalnego i platformy Azure.

Ogólne zalecenie projektowe: użyj istniejącego zintegrowanego z usługą Active Directory systemu DNS wdrożonego na co najmniej dwóch maszynach wirtualnych platformy Azure w sieci wirtualnej piasty i skonfigurowanych w sieciach wirtualnych szprych do korzystania z tych serwerów usługi Azure DNS w ustawieniach DNS.

Możesz użyć usługi Azure Prywatna strefa DNS, gdzie strefa usługi Azure Prywatna strefa DNS łączy się z siecią wirtualną. Serwery DNS są używane jako hybrydowe narzędzia rozpoznawania nazw z warunkowym przekazywaniem do środowiska lokalnego lub rozwiązania Azure VMware Solution z systemem DNS przy użyciu infrastruktury platformy Azure Prywatna strefa DNS klienta.

Aby automatycznie zarządzać cyklem życia rekordów DNS dla maszyn wirtualnych wdrożonych w sieciach wirtualnych szprych, włącz automatyczne wyrejestrowanie. Po włączeniu maksymalna liczba prywatnych stref DNS jest tylko jedna. Jeśli jest wyłączona, maksymalna liczba to 1000.

Serwery lokalne i serwery usługi Azure VMware Solution można skonfigurować za pomocą warunkowych usług przesyłania dalej w celu rozpoznawania maszyn wirtualnych na platformie Azure dla strefy usługi Azure Prywatna strefa DNS.

Zagadnienia dotyczące tożsamości

Dla celów tożsamości najlepszym rozwiązaniem jest wdrożenie co najmniej jednego kontrolera domeny w centrum. Użyj dwóch podsieci usług udostępnionych w sposób rozproszony strefowo lub zestaw dostępności maszyn wirtualnych. Aby uzyskać więcej informacji na temat rozszerzania domeny lokalna usługa Active Directory (AD) na platformę Azure, zobacz Centrum architektury platformy Azure.

Ponadto wdróż inny kontroler domeny po stronie rozwiązania Azure VMware Solution, aby działać jako tożsamość i źródło DNS w środowisku vSphere.

Najlepszym rozwiązaniem jest zintegrowanie domeny usługi AD z identyfikatorem Entra firmy Microsoft.