Scentralizowane operacje zabezpieczeń z tożsamościami zewnętrznymi dla organizacji obrony

Ten artykuł dotyczy wielodostępnych organizacji obrony ze scentralizowanym zespołem ds. operacji zabezpieczeń. Wyjaśniono w nim, jak można zarządzać wieloma dzierżawami i spełniać wymagania zerowe zaufania przy użyciu jednej tożsamości i urządzenia uprzywilejowanego dostępu. Dzięki tej konfiguracji operatorzy zabezpieczeń nie potrzebują wielu kont użytkowników, poświadczeń i stacji roboczych w celu zabezpieczenia środowiska. Konfiguracja obsługuje funkcje zerowego zaufania w dzierżawach pomocniczych.

Omówienie składników konfiguracji

Ten scenariusz łączy usługi Azure Lighthouse, Entra External ID, Entra Privileged Identity Management i wielodostępne zarządzanie w usłudze Microsoft Defender XDR.

Usługa Azure Lighthouse umożliwia zarządzanie usługą Microsoft Sentinel w dzierżawach pomocniczych. Musisz użyć usługi Azure Lighthouse do zarządzania obszarami roboczymi usługi Microsoft Sentinel w subskrypcjach dołączonych do dzierżaw pomocniczych. Usługa Azure Lighthouse umożliwia wielodostępne zarządzanie skalowalnością, większą automatyzację i ulepszony nadzór między zasobami.

Usługa Azure Lighthouse umożliwia jednostce zabezpieczeń (użytkownikowi, grupie lub jednostce usługi) w jednej dzierżawie rolę platformy Azure do zarządzania zasobami w innej dzierżawie. Dzięki tej konfiguracji operatorzy zabezpieczeń w dzierżawie podstawowej mogą bezproblemowo zarządzać usługą Sentinel i Defender dla Chmury między dzierżawami.

Uwaga

Uprawnienia do obszarów roboczych usługi Microsoft Sentinel dołączonych do dzierżaw pomocniczych można przypisać użytkownikom lokalnym do dzierżawy pomocniczej, użytkowników-gości B2B z dzierżawy podstawowej lub bezpośrednio do użytkowników dzierżawy podstawowej przy użyciu usługi Azure Lighthouse. Usługa Azure Lighthouse jest zalecaną opcją dla usługi Sentinel, ponieważ umożliwia rozszerzenie działań między obszarami roboczymi między granicami dzierżawy.

Użyj identyfikatora zewnętrznego Entra, aby zarządzać Ochrona punktu końcowego w usłudze Microsoft Defender w dzierżawach pomocniczych. Nie można używać usługi Azure Lighthouse do udostępniania Ochrona punktu końcowego w usłudze Microsoft Defender (MDE) między dzierżawami, więc musisz użyć tożsamości zewnętrznych (gości B2B). Tożsamości zewnętrzne umożliwiają operatorom zabezpieczeń w dzierżawie podstawowej zarządzanie rozwiązaniem MDE w dzierżawie pomocniczej bez logowania się przy użyciu innego konta lub poświadczeń. Operator zabezpieczeń musi określić dzierżawę, z której korzystają. Powinny one zawierać identyfikator dzierżawy w adresie URL portalu usługi Microsoft Defender, aby określić dzierżawę. Operatorzy powinni dodać zakładkę portali usługi Microsoft Defender dla każdej dzierżawy, którą muszą zarządzać. Aby ukończyć konfigurację, należy skonfigurować ustawienia dostępu między dzierżawami w dzierżawie pomocniczej. Ustaw ustawienia zaufania dla ruchu przychodzącego, aby ufać uwierzytelnianiu wieloskładnikowemu (MFA) i zgodności urządzeń z dzierżawy podstawowej. Ta konfiguracja umożliwia użytkownikom-gościom zarządzanie rozwiązaniem MDE bez tworzenia wyjątków dla istniejących zasad dostępu warunkowego dla dzierżaw pomocniczych.

Po włączeniu usługi Defender for Server w subskrypcji połączonej z dzierżawą pomocniczą rozszerzenie MDE automatycznie wdraża i rozpoczyna dostarczanie sygnałów zabezpieczeń do usługi MDE. Używa tej samej dzierżawy pomocniczej. Uprawnienia MDE nie mogą używać usługi Azure Lighthouse. Należy przypisać je do użytkowników lub grup w lokalnym (pomocniczym) identyfikatorze Microsoft Entra. Należy dołączyć operatory zabezpieczeń jako tożsamości zewnętrzne (gości B2B) w dzierżawie pomocniczej. Następnie możesz dodać gościa do roli MDE przy użyciu grupy zabezpieczeń Firmy Microsoft Entra. Dzięki tej konfiguracji podstawowy operator zabezpieczeń dzierżawy może wykonywać akcje odpowiedzi na serwerach chronionych przez rozwiązanie MDE w dzierżawie pomocniczej.

Użyj usługi Privileged Identity Management.Usługa Microsoft Entra Privileged Identity Management (PIM) umożliwia podniesienie uprawnień roli just in time dla ról platformy Azure i usługi Microsoft Entra. Usługa PIM dla grup rozszerza tę funkcję na członkostwo w grupach platformy Microsoft 365 i grupach zabezpieczeń Firmy Microsoft Entra. Po skonfigurowaniu usługi PIM dla grup należy przejrzeć aktywne i kwalifikujące się członkostwo w uprzywilejowanej grupie, tworząc przegląd dostępu usługi PIM dla grup.

Ważne

Istnieją dwa sposoby korzystania z usługi Entra Privileged Identity Management z usługą Azure Lighthouse. Usługa PIM dla grup umożliwia podniesienie poziomu członkostwa do grupy zabezpieczeń Entra ze stałą autoryzacją skonfigurowaną w usłudze Azure Lighthouse zgodnie z opisem w poprzedniej sekcji. Inną opcją jest skonfigurowanie usługi Azure Lighthouse z uprawnionymi autoryzacjami. Aby uzyskać więcej informacji, zobacz dołączanie klienta do usługi Azure Lighthouse.

Konfigurowanie scentralizowanych operacji zabezpieczeń

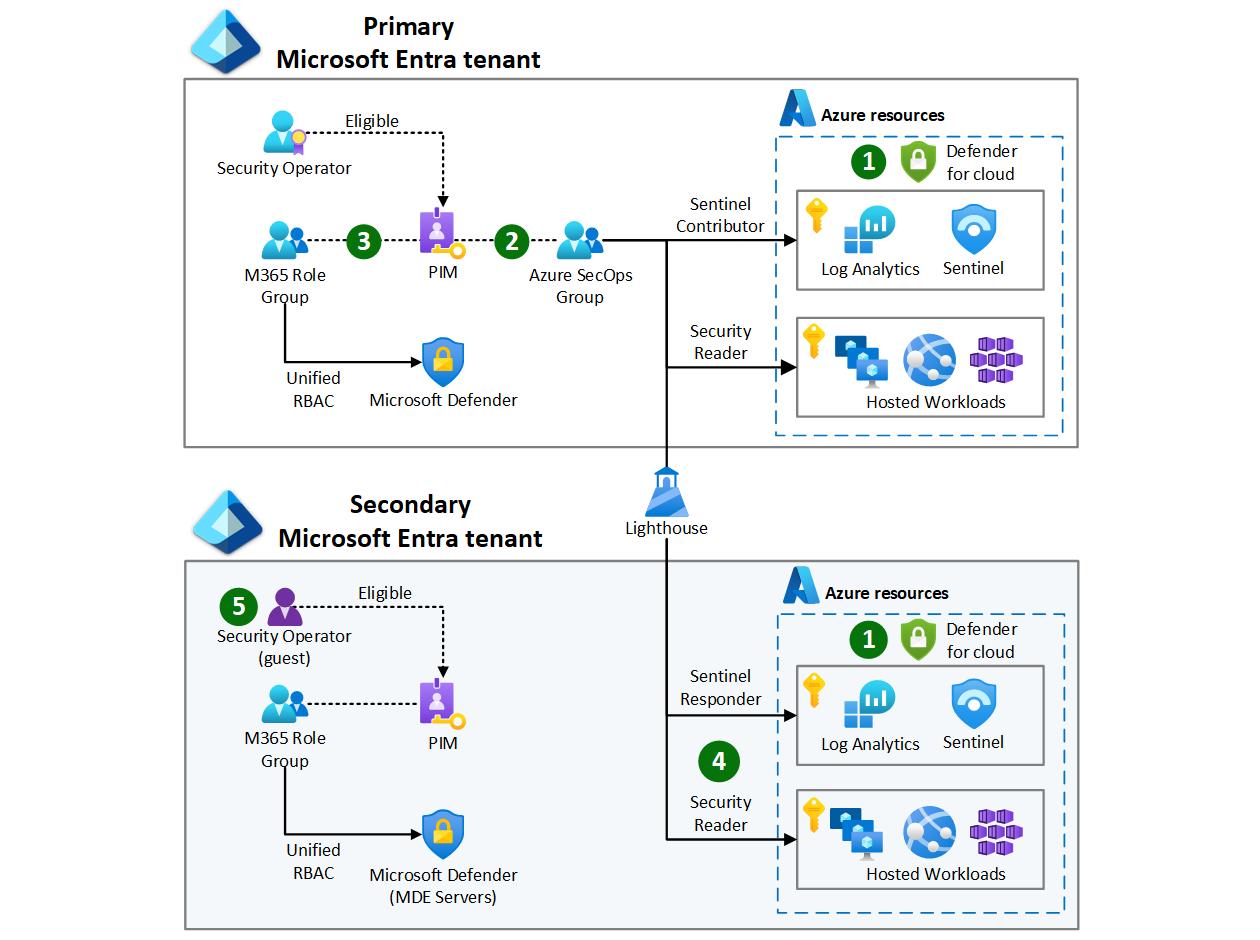

Aby skonfigurować scentralizowane operacje zabezpieczeń dla środowiska wielodostępnego, należy skonfigurować usługę Azure Lighthouse, identyfikator zewnętrzny Entra i usługę Entra Privileged Identity Management. Operator zabezpieczeń w dzierżawie podstawowej może używać jednej tożsamości zabezpieczonej wielu dzierżaw. Logują się raz, podwyższają poziom dostępu za pomocą usługi PIM, monitorują zasoby w dzierżawach i usługach oraz reagują na zagrożenia w różnych dzierżawach (patrz rysunek 1).

Rysunek 1. Jak skonfigurować operacje zabezpieczeń w organizacjach ochrony wielodostępnych.

Rysunek 1. Jak skonfigurować operacje zabezpieczeń w organizacjach ochrony wielodostępnych.

1. Wdróż usługę Sentinel i włącz Defender dla Chmury. Utwórz obszar roboczy usługi Microsoft Sentinel w subskrypcjach skojarzonych z każdą dzierżawą. Skonfiguruj odpowiednie łączniki danych i włącz reguły analizy. Włącz Defender dla Chmury ulepszone zabezpieczenia obciążeń dla hostowanych obciążeń, w tym usługi Defender for Server, we wszystkich środowiskach platformy Azure i połącz Defender dla Chmury z usługą Microsoft Sentinel.

2. Skonfiguruj usługę PIM dla operacji zabezpieczeń platformy Azure. Utwórz grupę z możliwością przypisywania ról (Azure SecOps na rysunku 1) i trwale przypisz grupę do ról platformy Azure potrzebnych operatorom zabezpieczeń. W przykładzie użyto współautora i czytelnika zabezpieczeń usługi Microsoft Sentinel, ale możesz również rozważyć współautora aplikacji logiki i innych potrzebnych im ról. Skonfiguruj usługę PIM dla grup , aby przypisać operatorów zabezpieczeń jako uprawnionych do grupy Azure SecOps. Takie podejście umożliwia operatorowi zabezpieczeń podniesienie poziomu dostępu dla wszystkich ról, których potrzebują w jednym żądaniu PIM. W razie potrzeby skonfiguruj stałe przypisania ról na potrzeby dostępu do odczytu.

3. Skonfiguruj usługę PIM dla operacji zabezpieczeń XDR w usłudze Microsoft Defender. Utwórz grupę z możliwością przypisywania ról (Grupa ról platformy Microsoft 365 na rysunku 1) na potrzeby przypisywania uprawnień XDR w usłudze Microsoft Defender. Następnie utwórz rolę PIM dla grupy ról platformy Microsoft 365 i przypisz uprawnienia do operatora zabezpieczeń. Jeśli nie chcesz zarządzać wieloma rolami, możesz użyć tej samej grupy (Azure SecOps), która została skonfigurowana w kroku 1, aby przypisać uprawnienia usługi Microsoft Defender XDR i role platformy Azure.

4. Skonfiguruj usługę Azure Lighthouse. Użyj usługi Azure Lighthouse , aby przypisać role platformy Azure dla subskrypcji zasobów dzierżawy dodatkowej platformy Azure. Użyj identyfikatora obiektu grupy Azure SecOps i identyfikatora dzierżawy podstawowej. W przykładzie na rysunku 1 są używane role osoby odpowiadającej i czytelnika zabezpieczeń usługi Microsoft Sentinel. W razie potrzeby skonfiguruj stałe przypisania ról przy użyciu usługi Azure Lighthouse, aby zapewnić stały dostęp do odczytu.

5. Skonfiguruj dostęp użytkowników zewnętrznych w dzierżawie dodatkowej. Użyj zarządzania upoważnieniami, aby skonfigurować scenariusz inicjowany przez użytkownika końcowego lub użyć zaproszenia gościa w celu przeniesienia podstawowych operatorów zabezpieczeń dzierżawy jako tożsamości zewnętrznych w dzierżawie pomocniczej. Skonfiguruj ustawienia dostępu między dzierżawami w dzierżawie pomocniczej są skonfigurowane pod kątem zaufania oświadczeń uwierzytelniania wieloskładnikowego i zgodności urządzeń z dzierżawy podstawowej. Utwórz grupę z możliwością przypisywania ról (Grupa ról platformy Microsoft 365 na rysunku 1), przypisz uprawnienia Ochrona punktu końcowego w usłudze Microsoft Defender i skonfiguruj rolę pim zgodnie z tym samym procesem co krok 2.

Zarządzanie scentralizowanymi operacjami zabezpieczeń

Operatorzy zabezpieczeń potrzebują kont i uprawnionego dostępu, aby zabezpieczyć środowisko i reagować na zagrożenia. Operatorzy zabezpieczeń powinni wiedzieć, które role kwalifikują się do i jak podnieść swoje uprawnienia przy użyciu usługi Microsoft Entra PIM. W przypadku Ochrona punktu końcowego w usłudze Microsoft Defender (MDE) muszą wiedzieć, jak przełączać się między dzierżawami w celu polowania na zagrożenia i reagowania na nie przy użyciu rozwiązania MDE.

Operatorzy zabezpieczeń używają konfiguracji wielodostępnych operacji zabezpieczeń (patrz rysunek 1) w celu zabezpieczenia wielu dzierżaw. Mogą monitorować, badać zagrożenia i reagować na nie w ramach platformy Microsoft 365 i platformy Azure w dzierżawach firmy Microsoft Entra (zobacz rysunek 2).

Rysunek 2. Jak używać konfiguracji wielodostępnych operacji zabezpieczeń.

Rysunek 2. Jak używać konfiguracji wielodostępnych operacji zabezpieczeń.

1. Zażądaj usługi Sentinel i usługi Defender dla dostępu do chmury. Operator zabezpieczeń musi zalogować się do witryny Azure Portal, aby zażądać i aktywować rolę Usługi Azure SecOps przy użyciu usługi PIM. Gdy ich rola jest aktywna, mogą uzyskiwać dostęp do usługi Microsoft Sentinel i Defender dla Chmury.

2. Użyj usługi Sentinel w obszarach roboczych i dzierżawach. Gdy rola usługi Azure SecOps jest aktywna, operator zabezpieczeń może przejść do usługi Microsoft Sentinel i wykonywać operacje między dzierżawami. Skonfigurujesz usługę Microsoft Defender XDR i Defender dla Chmury łączniki danych dla wystąpień usługi Sentinel w dzierżawie podstawowej i dzierżawie pomocniczej. Podczas konfigurowania usługi Azure Lighthouse dla roli Usługi Azure SecOps operator zabezpieczeń może wyświetlać wszystkie alerty usługi Sentinel, wykonywać zapytania w różnych obszarach roboczych oraz zarządzać zdarzeniami i badaniami we wszystkich dzierżawach.

3. Użyj portalu Microsoft Defender w dzierżawie podstawowej, aby reagować na zagrożenia stacji roboczej. Gdy operator zabezpieczeń potrzebuje dostępu do usługi Microsoft Defender XDR, użyje usługi Microsoft Entra PIM do aktywowania roli platformy Microsoft 365. To członkostwo w grupie przypisuje uprawnienia niezbędne do reagowania na zagrożenia bezpieczeństwa na urządzeniach stacji roboczych zarządzanych przez usługę Intune i dołączone do rozwiązania MDE w dzierżawie podstawowej. Operator zabezpieczeń używa portalu Microsoft Defender do wykonania akcji odpowiedzi i izolowania stacji roboczej.

4. Użyj portalu Microsoft Defender w dzierżawie pomocniczej, aby reagować na zagrożenia serwera. Gdy operatorzy zabezpieczeń muszą reagować na zagrożenia wykryte przez rozwiązanie MDE dla serwerów w dodatkowych subskrypcjach dzierżawy, muszą używać usługi Microsoft Defender dla dzierżawy pomocniczej. Zarządzanie wielodostępne w usłudze Microsoft Defender XDR upraszcza ten proces i może przedstawić połączony widok trasy XDR usługi Microsoft Defender we wszystkich dzierżawach. Operator musi podnieść poziom dostępu MDE w dzierżawie pomocniczej, zanim zainicjuje akcję odpowiedzi. Operator zabezpieczeń musi zalogować się do witryny Azure lub Entra Portals i przełączyć się do pomocniczego katalogu dzierżawy. Następnie operator zabezpieczeń musi użyć usługi PIM, aby aktywować grupę ról platformy Microsoft 365. Po aktywowaniu roli operator może przejść do portalu usługi Microsoft Defender. W tym miejscu operator zabezpieczeń może zainicjować odpowiedź na żywo w celu zbierania dzienników z serwera lub wykonywania innych akcji odpowiedzi MDE.

5. Użyj usługi Lighthouse, aby zarządzać Defender dla Chmury między dzierżawami. Operator zabezpieczeń powinien sprawdzić zalecenia Defender dla Chmury. Operator musi użyć witryny Azure Portal, aby przełączyć katalogi z powrotem do dzierżawy podstawowej. Usługa Azure Lighthouse umożliwia operatorowi zabezpieczeń znajdowanie pomocniczych zasobów dzierżawy platformy Azure z dzierżawy podstawowej. Defender dla Chmury może pokazać kilka zaleceń. Te zalecenia mogą umożliwiać dostęp just in time do maszyny wirtualnej i porty zarządzania dostępne za pośrednictwem Internetu. W tym scenariuszu operator zabezpieczeń nie ma roli platformy Azure do implementowania zaleceń Defender dla Chmury. Aby skorygować tę lukę w zabezpieczeniach, operator zabezpieczeń musi skontaktować się z zespołem zarządzania infrastrukturą dzierżawy dodatkowej. Operator zabezpieczeń musi również przypisać usługę Azure Policy, aby zapobiec wdrażaniu maszyn wirtualnych z uwidocznionych portów zarządzania.

Inne wzorce operacji zabezpieczeń

Wzorzec zarządzania przedstawiony w tym artykule jest jednym z wielu wzorców możliwych przy użyciu kombinacji tożsamości zewnętrznych i usługi Azure Lighthouse. Organizacja może zdecydować się na wdrożenie innego wzorca, który lepiej spełnia potrzeby operatorów zabezpieczeń.