Punkt odniesienia zapewniania ładu, zabezpieczeń i zgodności dla serwerów z obsługą usługi Azure Arc

W tym artykule opisano kluczowe zagadnienia dotyczące projektowania i najlepsze rozwiązania dotyczące implementowania zabezpieczeń, ładu i zgodności wdrożeń serwerów z obsługą usługi Azure Arc. Chociaż dokumentacja strefy docelowej o skali przedsiębiorstwa obejmuje "Ład" i "Zabezpieczenia" jako oddzielne tematy, w przypadku serwerów z obsługą usługi Azure Arc te krytyczne obszary projektowe są konsolidowane jako pojedynczy temat.

Definiowanie i stosowanie odpowiednich mechanizmów kontroli jest kluczem w każdej implementacji chmury, ponieważ jest to podstawowy element, który zapewnia bezpieczeństwo i zgodność. W tradycyjnym środowisku te mechanizmy zwykle obejmują przegląd procesów i kontrolek ręcznych. Jednak chmura wprowadziła nowe podejście do zapewniania ładu IT za pomocą zautomatyzowanych barier i kontroli. Usługa Azure Policy i Microsoft Defender dla Chmury to narzędzia natywne dla chmury, które umożliwiają wdrażanie tych mechanizmów kontroli, raportów i zadań korygujących w zautomatyzowany sposób. Łącząc je z usługą Azure Arc, można rozszerzyć zasady ładu i zabezpieczenia na dowolny zasób w chmurach publicznych lub prywatnych.

Po zakończeniu tego artykułu poznasz krytyczne obszary projektowania dotyczące zabezpieczeń, ładu i zgodności z jasnymi wskazówkami firmy Microsoft.

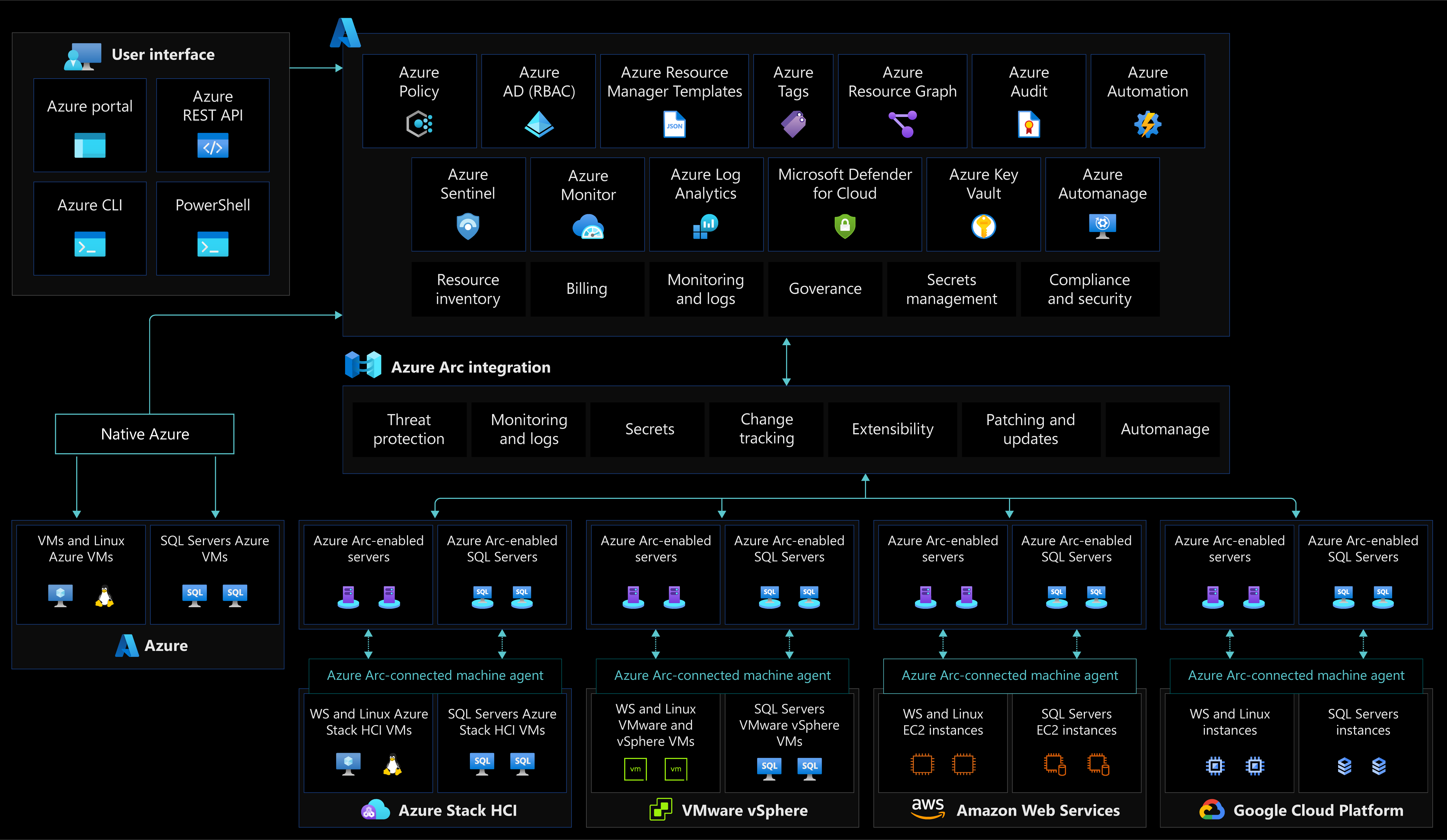

Architektura

Na poniższej ilustracji przedstawiono koncepcyjną architekturę referencyjną, która demonstruje obszary projektowania zabezpieczeń, zgodności i ładu dla serwerów z obsługą usługi Azure Arc:

Uwagi dotyczące projektowania

Ponieważ zasoby hybrydowe i wielochmurowe stają się częścią usługi Azure Resource Manager, mogą być zarządzane i zarządzane za pomocą narzędzi platformy Azure, podobnie jak natywne maszyny wirtualne platformy Azure.

Zarządzanie tożsamościami i dostępem

- Uprawnienia zabezpieczeń agenta: Bezpieczny dostęp do połączonego agenta maszyny platformy Azure przez przejrzenie użytkowników z uprawnieniami administratora lokalnego na serwerze.

- Tożsamość zarządzana: użyj tożsamości zarządzanych z serwerami z obsługą usługi Azure Arc. Zdefiniuj strategię identyfikowania aplikacji działających na serwerach z obsługą usługi Azure Arc, które mogą używać tokenu firmy Microsoft Entra.

- Kontrola dostępu oparta na rolach (RBAC) platformy Azure: definiowanie ról administracyjnych, operacyjnych i inżynieryjnych w organizacji. Pomoże to przydzielić codzienne operacje w środowisku hybrydowym. Mapowanie każdego zespołu na akcje i obowiązki określają role i konfigurację kontroli dostępu opartej na rolach platformy Azure. Rozważ użycie macierzy RACI , aby zapewnić obsługę tego nakładu pracy i utworzyć kontrolki w zdefiniowanej hierarchii zakresu zarządzania, postępując zgodnie ze wskazówkami dotyczącymi spójności zasobów i zarządzania zapasami. Aby uzyskać więcej informacji, zapoznaj się z tematem Zarządzanie tożsamościami i dostępem dla serwerów z obsługą usługi Azure Arc.

Organizacja zasobów

- Śledzenie zmian i spis: Śledzenie zmian w systemie operacyjnym, plikach aplikacji i rejestrze w celu zidentyfikowania problemów operacyjnych i zabezpieczeń w środowisku lokalnym i w innych środowiskach w chmurze.

Dyscypliny utrzymywania ładu

- Ochrona przed zagrożeniami i zarządzanie stanem zabezpieczeń w chmurze: wprowadzanie mechanizmów kontroli w celu wykrywania błędów konfiguracji zabezpieczeń i śledzenia zgodności. Ponadto użyj analizy platformy Azure, aby chronić obciążenia hybrydowe przed zagrożeniami. Włącz usługę Microsoft Defender dla wszystkich subskrypcji zawierających serwery z obsługą usługi Azure Arc na potrzeby monitorowania punktu odniesienia zabezpieczeń, zarządzania stanem zabezpieczeń i ochrony przed zagrożeniami.

- Zarządzanie wpisami tajnymi i certyfikatami: włącz usługę Azure Key Vault , aby chronić poświadczenia jednostki usługi. Rozważ użycie usługi Azure Key Vault do zarządzania certyfikatami na serwerach z obsługą usługi Azure Arc.

- Zarządzanie zasadami i raportowanie: zdefiniuj plan ładu dla serwerów hybrydowych i maszyn, które przekładają się na zasady platformy Azure i zadania korygowania.

- Miejsce przechowywania danych: rozważ region świadczenia usługi Azure, w którym chcesz aprowizować serwery z obsługą usługi Azure Arc, i poznaj metadane zbierane z tych maszyn.

- Bezpieczny klucz publiczny: Zabezpieczanie uwierzytelniania klucza publicznego agenta połączonej maszyny platformy Azure w celu komunikowania się z usługą platformy Azure.

- Ciągłość działania i odzyskiwanie po awarii: przejrzyj wskazówki dotyczące ciągłości działania i odzyskiwania po awarii dla stref docelowych w skali przedsiębiorstwa, aby określić, czy są spełnione wymagania przedsiębiorstwa.

- Zapoznaj się z obszarem projektowania zabezpieczeń, ładu i zgodności strefy docelowej platformy Azure w skali przedsiębiorstwa, aby ocenić wpływ serwerów z obsługą usługi Azure Arc na ogólny model zabezpieczeń i ładu.

Dyscypliny zarządzania

- Zarządzanie agentami: agent połączonych maszyn platformy Azure odgrywa kluczową rolę w operacjach hybrydowych. Umożliwia ona zarządzanie maszynami z systemami Windows i Linux hostowanymi poza platformą Azure i wymuszanie zasad ładu. Ważne jest zaimplementowanie rozwiązań, które śledzą brak odpowiedzi agentów.

- Strategia zarządzania dziennikami: Planowanie metryk i zbierania dzienników zasobów hybrydowych w obszarze roboczym usługi Log Analytics w celu dalszej analizy i inspekcji.

Automatyzacja platformy

- Aprowizacja agenta: zdefiniuj strategię aprowizowania serwerów z obsługą usługi Azure Arc i ochrony dostępu do poświadczeń dołączania. Rozważ poziom i metodę automatyzacji dla rejestracji zbiorczej. Zastanów się, jak strukturę wdrożeń pilotażowych i produkcyjnych oraz ustanowić formalny plan. Zakres i plan wdrożenia powinny uwzględniać cele, kryteria wyboru, kryteria sukcesu, plany trenowania, wycofywanie i ryzyko.

- Aktualizacje oprogramowania:

- Zdefiniuj strategię oceny stanu dostępnych aktualizacji w celu zachowania zgodności z zabezpieczeniami przy użyciu krytycznych i aktualizacji zabezpieczeń systemów operacyjnych.

- Zdefiniuj strategię tworzenia spisu wersji systemu operacyjnego Windows i monitorowania terminów zakończenia pomocy technicznej. W przypadku serwerów, których nie można migrować na platformę Azure lub uaktualnić, zaplanuj rozszerzone aktualizacje zabezpieczeń (ESU) za pośrednictwem usługi Azure Arc.

Zalecenia dotyczące projektowania

Inicjowanie obsługi administracyjnej agenta

Jeśli używasz jednostki usługi do aprowizowania serwerów z obsługą usługi Azure Arc, rozważ sposób bezpiecznego przechowywania i rozpowszechniania hasła jednostki usługi.

Agent zarządzania

Agent połączonej maszyny platformy Azure to kluczowy element dla serwerów z obsługą usługi Azure Arc. Zawiera on kilka składników logicznych, które odgrywają rolę w operacjach zabezpieczeń, ładu i zarządzania. Jeśli agent połączonej maszyny platformy Azure przestanie wysyłać pulsy do platformy Azure lub przechodzi w tryb offline, nie będzie można wykonywać na nim zadań operacyjnych. W związku z tym konieczne jest opracowanie planu powiadomień i odpowiedzi.

Dziennik aktywności platformy Azure może służyć do konfigurowania powiadomień dotyczących kondycji zasobów. Zachowaj informacje na temat bieżącego i historycznego stanu kondycji połączonego agenta maszyny platformy Azure, implementując zapytanie.

Uprawnienia zabezpieczeń agenta

Kontroluj, kto ma dostęp do agenta połączonej maszyny platformy Azure na serwerach z obsługą usługi Azure Arc. Usługi, które tworzą tego agenta, kontrolują całą komunikację i interakcję dla serwerów z obsługą usługi Azure Arc na platformie Azure. Członkowie lokalnej grupy administratorów w systemie Windows i użytkownicy z uprawnieniami głównymi w systemie Linux mają uprawnienia do zarządzania agentem.

Oceń ograniczenie rozszerzeń i możliwości konfiguracji maszyny za pomocą kontroli zabezpieczeń agenta lokalnego, aby zezwolić tylko na niezbędne akcje zarządzania, zwłaszcza w przypadku zablokowanych lub poufnych maszyn.

Tożsamość zarządzana

Podczas tworzenia tożsamość przypisana przez system firmy Microsoft Entra może służyć tylko do aktualizowania stanu serwerów z obsługą usługi Azure Arc (na przykład pulsu "ostatnio widziany"). W przypadku przyznania tej tożsamości przypisanej przez system dodatkowego dostępu do zasobów platformy Azure można zezwolić aplikacji na serwerze na używanie tożsamości przypisanej przez system do uzyskiwania dostępu do zasobów platformy Azure (na przykład w celu żądania wpisów tajnych z usługi Key Vault). Należy:

- Rozważ, które uzasadnione przypadki użycia istnieją dla aplikacji serwerowych w celu uzyskania tokenów dostępu i dostępu do zasobów platformy Azure, a także planowanie kontroli dostępu tych zasobów.

- Kontrolowanie ról uprzywilejowanych użytkowników na serwerach z włączoną usługą Azure Arc (członkowie lokalnej grupy administratorzy lub aplikacje rozszerzeń agentów hybrydowych w systemie Windows i członkowie grupy himdów w systemie Linux), aby uniknąć nieprawidłowego użycia tożsamości zarządzanych przez system w celu uzyskania nieautoryzowanego dostępu do zasobów platformy Azure.

- Kontrola dostępu oparta na rolach platformy Azure umożliwia kontrolowanie tożsamości zarządzanych serwerów z obsługą usługi Azure Arc i zarządzanie nimi oraz przeprowadzanie okresowych przeglądów dostępu dla tych tożsamości.

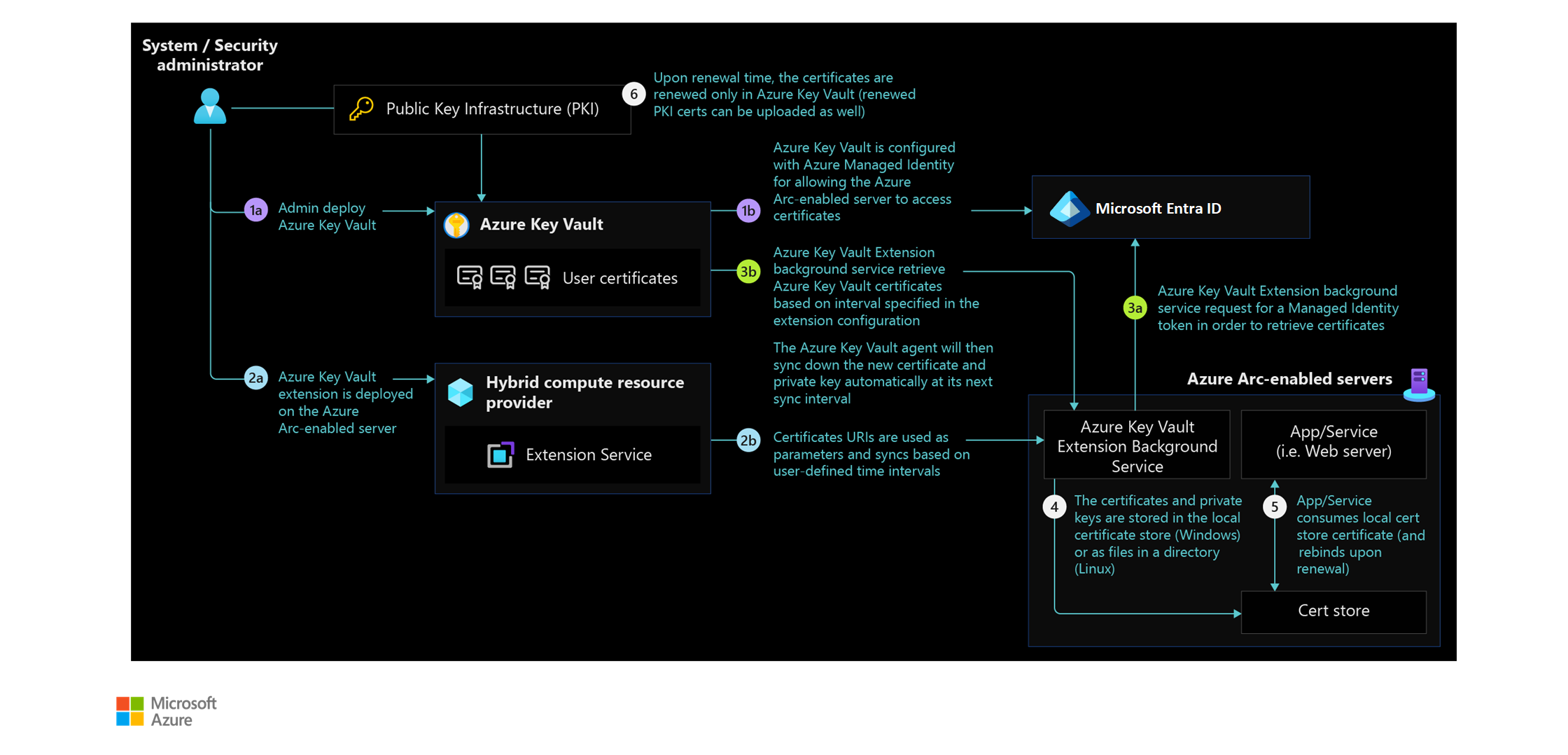

Zarządzanie wpisami tajnymi i certyfikatami

Rozważ użycie usługi Azure Key Vault do zarządzania certyfikatami na serwerach z obsługą usługi Azure Arc. Serwery z obsługą usługi Azure Arc mają tożsamość zarządzaną, która jest używana przez połączoną maszynę i innych agentów platformy Azure do uwierzytelniania z powrotem do odpowiednich usług. Rozszerzenie maszyny wirtualnej magazynu kluczy umożliwia zarządzanie cyklem życia certyfikatu na maszynach z systemami Windows i Linux .

Na poniższej ilustracji przedstawiono koncepcyjną architekturę referencyjną, która demonstruje integrację usługi Azure Key Vault z serwerami z obsługą usługi Azure Arc:

Napiwek

Dowiedz się, jak używać certyfikatów zarządzanych usługi Key Vault z serwerami z systemem Linux z obsługą usługi Azure Arc w projekcie Azure Arc Jumpstart .

Zarządzanie zasadami i raportowanie

Ład oparty na zasadach jest podstawową zasadą operacji natywnych dla chmury i przewodnika Cloud Adoption Framework. Usługa Azure Policy udostępnia mechanizm wymuszania standardów firmowych i oceny zgodności na dużą skalę. Możesz zaimplementować ład w celu zapewnienia spójności wdrożeń, zgodności, kontroli kosztów i poprawy stanu zabezpieczeń. Za pomocą pulpitu nawigacyjnego zgodności uzyskasz zagregowany widok ogólnego stanu i możliwości korygowania.

Serwery z obsługą usługi Azure Arc obsługują usługę Azure Policy w warstwie zarządzania zasobami platformy Azure, a także w systemie operacyjnym maszyny przy użyciu zasad konfiguracji maszyny.

Zapoznaj się z zakresem usługi Azure Policy i miejscem, w którym można je zastosować (grupa zarządzania, subskrypcja, grupa zasobów lub poziom poszczególnych zasobów). Tworzenie projektu grupy zarządzania zgodnie z zalecanymi rozwiązaniami opisanymi w przewodniku Cloud Adoption Framework w skali przedsiębiorstwa

- Określ, jakie zasady platformy Azure są wymagane, definiując wymagania biznesowe, regulacyjne i zabezpieczeń dla serwerów z obsługą usługi Azure Arc.

- Wymuszanie tagowania i implementowanie zadań korygowania.

- Zapoznaj się z wbudowanymi definicjami usługi Azure Policy dla serwerów z obsługą usługi Azure Arc i oceń je.

- Zapoznaj się z wbudowanymi zasadami i inicjatywami konfiguracji maszyny oraz oceń je.

- Oceń potrzebę tworzenia niestandardowych zasad konfiguracji maszyny.

- Zdefiniuj zasady monitorowania i alertów, które identyfikują serwery z włączoną usługą Azure Arc w złej kondycji.

- Włącz alerty usługi Azure Advisor, aby zidentyfikować serwery z obsługą usługi Azure Arc z zainstalowanymi nieaktualnymi agentami.

- Wymuszanie standardów organizacji i ocena zgodności na dużą skalę.

- Użyj usługi Azure Policy i zadań korygujących, aby dołączyć agentów usługi zarządzania za pośrednictwem funkcji zarządzania rozszerzeniami.

- Włącz usługę Azure Monitor pod kątem zgodności i monitorowania operacyjnego serwerów z obsługą usługi Azure Arc.

Na poniższej ilustracji przedstawiono koncepcyjną architekturę referencyjną, która demonstruje obszary projektowania raportowania zasad i zgodności dla serwerów z obsługą usługi Azure Arc:

Strategia zarządzania dziennikami

Projektowanie i planowanie wdrożenia obszaru roboczego usługi Log Analytics. Będzie to kontener, w którym są zbierane, agregowane i analizowane później. Obszar roboczy usługi Log Analytics reprezentuje lokalizację geograficzną danych, izolację danych oraz zakres konfiguracji, takich jak przechowywanie danych. Musisz zidentyfikować wymaganą liczbę obszarów roboczych i sposób mapowania jej na strukturę organizacyjną. Zaleca się użycie jednego obszaru roboczego usługi Log Analytics usługi Azure Monitor do centralnego zarządzania kontrolą dostępu opartą na rolach, wglądu i raportowania zgodnie z opisem w temacie Zarządzanie i monitorowanie najlepszych rozwiązań dotyczących przewodnika Cloud Adoption Framework.

Zapoznaj się z najlepszymi rozwiązaniami w temacie Projektowanie wdrożenia dzienników usługi Azure Monitor.

Ochrona przed zagrożeniami i zarządzanie stanem zabezpieczeń w chmurze

Microsoft Defender dla Chmury zapewnia ujednoliconą platformę do zarządzania zabezpieczeniami segmentowaną jako zarządzanie stanem zabezpieczeń w chmurze (CSPM) i platformę ochrony obciążeń w chmurze (CWPP). Aby zwiększyć bezpieczeństwo w hybrydowej strefie docelowej, ważne jest, aby chronić dane i zasoby hostowane na platformie Azure i w innych miejscach. Usługa Microsoft Defender dla serwerów rozszerza te możliwości na serwery z obsługą usługi Azure Arc i Ochrona punktu końcowego w usłudze Microsoft Defender zapewnia wykrywanie i reagowanie w punktach końcowych (EDR). Aby zwiększyć bezpieczeństwo hybrydowej strefy docelowej, rozważ następujące kwestie:

- Użyj serwerów z obsługą usługi Azure Arc, aby dołączyć zasoby hybrydowe w Microsoft Defender dla Chmury.

- Zaimplementuj konfigurację maszyny usługi Azure Policy, aby upewnić się, że wszystkie zasoby są zgodne, a dane zabezpieczeń są zbierane w obszarach roboczych usługi Log Analytics.

- Włącz usługę Microsoft Defender dla wszystkich subskrypcji i użyj usługi Azure Policy, aby zapewnić zgodność.

- Korzystaj z integracji zarządzania informacjami i zdarzeniami zabezpieczeń z usługami Microsoft Defender dla Chmury i Microsoft Sentinel.

- Chroń punkty końcowe za pomocą integracji Microsoft Defender dla Chmury z Ochrona punktu końcowego w usłudze Microsoft Defender.

- Aby zabezpieczyć łączność między serwerami z obsługą usługi Azure Arc i platformą Azure, zapoznaj się z sekcją Łączność sieciowa dla serwerów z obsługą usługi Azure Arc w tym przewodniku.

Śledzenie zmian i spis

Scentralizowanie dzienników powoduje, że raporty mogą być używane jako dodatkowe warstwy zabezpieczeń i zmniejszają szanse na luki w obserwacji. Śledzenie zmian i spis w usłudze Azure Automation do przodu i zbiera dane w obszarze roboczym usługi Log Analytics. W przypadku korzystania z usługi Microsoft Defender dla serwerów można uzyskać monitorowanie integralności plików (FIM) w celu sprawdzenia i śledzenia zmian oprogramowania w przypadku usług systemu Windows i demonów systemu Linux na serwerach z obsługą usługi Azure Arc.

Aktualizacje oprogramowania

Dzięki serwerom z obsługą usługi Azure Arc można zarządzać infrastrukturą przedsiębiorstwa za pomocą scentralizowanego zarządzania i monitorowania na dużą skalę. W szczególności udostępnia ona alerty i zalecenia zespołom IT z pełną widocznością operacyjną, która obejmuje zarządzanie aktualizacjami maszyn wirtualnych z systemem Windows i Linux.

Ocena i aktualizowanie systemów operacyjnych powinna być częścią ogólnej strategii zarządzania, aby zachować zgodność z zabezpieczeniami z aktualizacjami krytycznymi i aktualizacjami zabezpieczeń w miarę ich wydawania. Użyj usługi Azure Update Manager jako długoterminowego mechanizmu stosowania poprawek zarówno dla platformy Azure, jak i zasobów hybrydowych. Użyj usługi Azure Policy, aby zapewnić i wymusić konfiguracje konserwacji wszystkich maszyn wirtualnych, w tym serwerów z obsługą usługi Azure Arc i wdrożenia rozszerzonych aktualizacji zabezpieczeń (ESU) na serwerach z obsługą usługi Azure Arc, które mają wersje systemu Windows, które osiągnęły koniec wsparcia. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure Update Manager.

Kontrola dostępu oparta na rolach (RBAC)

Zgodnie z zasadą najniższych uprawnień, użytkownicy, grupy lub aplikacje przypisane z rolami takimi jak "współautor" lub "właściciel" lub "Administrator zasobów połączonej maszyny platformy Azure" mogą wykonywać operacje, takie jak wdrażanie rozszerzeń, które w zasadzie ma dostęp główny na serwerach z obsługą usługi Azure Arc. Te role powinny być używane z ostrożnością, aby ograniczyć możliwy promień wybuchu lub ostatecznie zamienić je na role niestandardowe.

Aby ograniczyć uprawnienia użytkownika i zezwolić im tylko na dołączanie serwerów na platformę Azure, rola dołączania maszyny połączonej platformy Azure jest odpowiednia. Tej roli można używać tylko do dołączania serwerów i nie można ponownie dołączyć ani usunąć zasobu serwera. Aby uzyskać więcej informacji na temat kontroli dostępu, zapoznaj się z omówieniem zabezpieczeń serwerów z obsługą usługi Azure Arc.

Zapoznaj się z sekcją Zarządzanie tożsamościami i dostępem dla serwerów z obsługą usługi Azure Arc w tym przewodniku, aby uzyskać więcej tożsamości i dostępu do powiązanej zawartości.

Należy również wziąć pod uwagę poufne dane wysyłane do obszaru roboczego usługi Azure Monitor Log Analytics. Ta sama zasada RBAC powinna być stosowana do samych danych. Serwery z obsługą usługi Azure Arc zapewniają dostęp RBAC do danych dziennika zebranych przez agenta usługi Log Analytics przechowywanych w obszarze roboczym usługi Log Analytics, do których jest zarejestrowana maszyna. Zapoznaj się ze sposobem implementowania szczegółowego dostępu do obszaru roboczego usługi Log Analytics w dokumentacji projektowania dzienników usługi Azure Monitor.

Bezpieczny klucz publiczny

Agent połączonej maszyny platformy Azure używa uwierzytelniania klucza publicznego do komunikowania się z usługą platformy Azure. Po dołączeniu serwera do usługi Azure Arc klucz prywatny jest zapisywany na dysku i używany za każdym razem, gdy agent komunikuje się z platformą Azure.

W przypadku kradzieży klucz prywatny może być używany na innym serwerze do komunikowania się z usługą i działać tak, jakby był to oryginalny serwer. Obejmuje to uzyskiwanie dostępu do tożsamości przypisanej przez system i wszystkich zasobów, do których ma dostęp tożsamość.

Plik klucza prywatnego jest chroniony, aby zezwolić tylko na dostęp do konta Usługi metadanych wystąpienia hybrydowego (himds) w celu jego odczytania. Aby zapobiec atakom w trybie offline, zdecydowanie zalecamy użycie pełnego szyfrowania dysku (na przykład funkcji BitLocker, narzędzia dm-crypt itd.). Na woluminie systemu operacyjnego serwera. Zalecamy użycie konfiguracji maszyny usługi Azure Policy do inspekcji maszyn z systemem Windows lub Linux z zainstalowanymi określonymi aplikacjami, takimi jak wymienione.

Następne kroki

Aby uzyskać więcej wskazówek dotyczących podróży po wdrożeniu chmury hybrydowej, zapoznaj się z następującymi tematami:

- Przegląd scenariuszy szybkiego startu usługi Azure Arc

- Zapoznaj się z wymaganiami wstępnymi dotyczącymi serwerów z obsługą usługi Azure Arc

- Planowanie wdrożenia serwerów z obsługą usługi Azure Arc na dużą skalę

- Informacje na temat zarządzania środowiskami hybrydowymi i wielochmurowymi

- Dowiedz się więcej o usłudze Azure Arc za pośrednictwem ścieżki szkoleniowej usługi Azure Arc.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla