Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule wymieniono najnowsze funkcje dodane do usługi Microsoft Sentinel oraz nowe funkcje w powiązanych usługach, które zapewniają ulepszone środowisko użytkownika w usłudze Microsoft Sentinel. Aby uzyskać nowe funkcje związane z ujednoliconymi operacjami zabezpieczeń w portalu usługi Defender, zobacz Co nowego w przypadku ujednoliconych operacji zabezpieczeń?

Wymienione funkcje zostały wydane w ciągu ostatnich sześciu miesięcy. Aby uzyskać informacje o wcześniejszych funkcjach dostarczanych, zobacz nasze blogi społeczności technicznej.

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Lipiec 2025 r.

- Tylko dla nowych klientów: automatyczne dołączanie i przekierowywanie do portalu usługi Microsoft Defender

- Brak limitu liczby obszarów roboczych, które można dołączyć do portalu usługi Defender

- Usługa Microsoft Sentinel w witrynie Azure Portal zostanie wycofana w lipcu 2026 r.

Tylko dla nowych klientów: automatyczne wdrażanie i przekierowywanie do portalu Microsoft Defender

W przypadku tej aktualizacji nowi klienci usługi Microsoft Sentinel to klienci, którzy dołączają pierwszy obszar roboczy w swojej dzierżawie do usługi Microsoft Sentinel w dniu 1 lipca 2025 r. lub później niż 1 lipca 2025 r.

Od 1 lipca 2025 r. nowi klienci, którzy mają uprawnienia właściciela subskrypcji lub administratora dostępu użytkowników, a także nie są użytkownikami delegowanymi usługi Azure Lighthouse, mają swoje obszary robocze automatycznie dołączone do portalu usługi Defender wraz z dołączaniem do usługi Microsoft Sentinel. Użytkownicy takich obszarów roboczych, którzy również nie są użytkownikami delegowanymi usługi Azure Lighthouse, zobaczą linki w usłudze Microsoft Sentinel w portalu Azure, które przekierowują ich do portalu usługi Defender. Tacy użytkownicy korzystają tylko z usługi Microsoft Sentinel w portalu usługi Defender.

Nowi klienci, którzy nie mają odpowiednich uprawnień, nie są automatycznie dołączani do portalu usługi Defender, ale nadal widzą linki przekierowania w witrynie Azure Portal wraz z monitami o ręczne dołączanie obszaru roboczego do portalu usługi Defender.

Ta zmiana usprawnia proces dołączania i zapewnia, że nowi klienci mogą natychmiast korzystać z ujednoliconych funkcji operacji zabezpieczeń bez dodatkowego kroku ręcznego dołączania swoich obszarów roboczych.

Aby uzyskać więcej informacji, zobacz:

- Dołączanie usługi Microsoft Sentinel

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

- Zmiany dla nowych klientów od lipca 2025 r.

Brak limitu liczby obszarów roboczych, które można dołączyć do portalu usługi Defender

Nie ma już żadnego limitu liczby obszarów roboczych, które można dołączyć do portalu usługi Defender.

Ograniczenia nadal mają zastosowanie do liczby obszarów roboczych, które można uwzględnić w zapytaniu usługi Log Analytics, oraz w liczbie obszarów roboczych, które można lub powinny zostać uwzględnione w zaplanowanej regule analizy.

Aby uzyskać więcej informacji, zobacz:

- Łączenie usługi Microsoft Sentinel z portalem usługi Microsoft Defender

- Wiele obszarów roboczych usługi Microsoft Sentinel w portalu usługi Defender

- Rozszerzanie usługi Microsoft Sentinel między obszarami roboczymi i dzierżawami

Microsoft Sentinel w Azure Portal zostanie wycofany do lipca 2026 r.

Usługa Microsoft Sentinel jest ogólnie dostępna w portalu Microsoft Defender, w tym dla klientów bez licencji XDR usługi Microsoft Defender lub E5. Oznacza to, że możesz używać usługi Microsoft Sentinel w portalu usługi Defender, nawet jeśli nie korzystasz z innych usług Microsoft Defender.

Począwszy od lipca 2026 r., usługa Microsoft Sentinel będzie obsługiwana tylko w portalu usługi Defender, a wszyscy pozostali klienci korzystający z witryny Azure Portal będą automatycznie przekierowywani.

Jeśli obecnie korzystasz z usługi Microsoft Sentinel w witrynie Azure Portal, zalecamy rozpoczęcie planowania przejścia do portalu usługi Defender teraz, aby zapewnić bezproblemowe przejście i w pełni wykorzystać ujednolicone środowisko operacji zabezpieczeń oferowane przez usługę Microsoft Defender.

Aby uzyskać więcej informacji, zobacz:

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

- Przenoszenie środowiska usługi Microsoft Sentinel do portalu usługi Defender

- Planowanie przejścia do portalu usługi Microsoft Defender dla wszystkich klientów usługi Microsoft Sentinel (blog)

Czerwiec 2025 r.

- Zmieniono nazwę Codeless Connector Platform (CCP) w usłudze Microsoft Sentinel na Codeless Connector Framework (CCF)

- Opis skonsolidowanego łącznika danych Microsoft Sentinel

- Szablony reguł podsumowania są teraz dostępne w publicznej wersji zapoznawczej

Zmieniono nazwę platformy łącznika bez kodu (KPCH) na Codeless Connector Framework (CCF)

Zmieniono nazwę platformy łącznika bez kodu (KPCH) usługi Microsoft Sentinel na Codeless Connector Framework (CCF). Nowa nazwa odzwierciedla ewolucję platformy i pozwala uniknąć pomyłek z innymi usługami zorientowanymi na platformę, jednocześnie zapewniając taką samą łatwość użycia i elastyczność, jaką spodziewali się użytkownicy.

Aby uzyskać więcej informacji, zobacz Tworzenie łącznika bez kodu dla usługi Microsoft Sentinel.

Skonsolidowany odnośnik dotyczący łącznika danych Microsoft Sentinel

Skonsolidowaliśmy dokumentację referencyjną łącznika, scalając oddzielne artykuły łącznika w jedną, kompleksową tabelę referencyjną.

Informacje o nowym łączniku można znaleźć w sekcji Łączniki danych usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Tworzenie łącznika bez kodu i Wykorzystaj potencjał Frameworka Łączników Bez Kodów Microsoft Sentinel i rób więcej szybciej z Microsoft Sentinel.

Szablony reguł podsumowania są teraz dostępne w publicznej wersji zapoznawczej

Teraz możesz użyć szablonów reguł podsumowania, aby wdrożyć wstępnie utworzone reguły podsumowania dostosowane do typowych scenariuszy zabezpieczeń. Te szablony ułatwiają efektywne agregowanie i analizowanie dużych zestawów danych, nie wymagają dogłębnej wiedzy, skracają czas konfigurowania i zapewniają najlepsze rozwiązania. Aby uzyskać więcej informacji, zobacz Agregowanie danych usługi Microsoft Sentinel przy użyciu reguł podsumowania (wersja zapoznawcza).

Maj 2025 r.

- Wszystkie przypadki użycia usługi Microsoft Sentinel są ogólnie dostępne w portalu usługi Defender

- Tabela Unified IdentityInfo

- Dodatki do obsługi optymalizacji SOC (wersja zapoznawcza)

Wszystkie przypadki użycia usługi Microsoft Sentinel są ogólnie dostępne w portalu usługi Defender

Wszystkie przypadki użycia usługi Microsoft Sentinel, które są ogólnie dostępne, w tym funkcje wielodzierżawcze i wielowybiegowe oraz obsługa wszystkich chmur rządowych i komercyjnych, są teraz również obsługiwane w ogólnej dostępności w portalu usługi Defender.

Zalecamy dołączanie obszarów roboczych do portalu usługi Defender w celu korzystania z ujednoliconych operacji zabezpieczeń. Aby uzyskać więcej informacji, zobacz:

Aby uzyskać więcej informacji, zobacz:

- Najlepsze rozwiązania Microsoft Sentinel — teraz w usłudze Microsoft Defender (blog)

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

- Przenoszenie środowiska usługi Microsoft Sentinel do portalu usługi Defender

Zunifikowana tabela IdentityInfo

Klienci usługi Microsoft Sentinel w portalu Defender, którzy włączyli UEBA, mogą teraz korzystać z nowej wersji tabeli IdentityInfo znajdującej się w sekcji Zaawansowane wyszukiwanie w portalu Defender, która zawiera największy możliwy zestaw pól wspólnych zarówno dla portalu Defender, jak i portalu Azure. Ta ujednolicona tabela pomaga wzbogacić badania zabezpieczeń w całym portalu usługi Defender.

Aby uzyskać więcej informacji, zobacz Tabela IdentityInfo.

Dodatki do obsługi optymalizacji SOC (wersja zapoznawcza)

Obsługa optymalizacji SOC dla:

- Zalecenia dotyczące tagowania AI MITRE ATT&CK (wersja zapoznawcza): używa sztucznej inteligencji do sugerowania tagowania wykrytych zagrożeń za pomocą taktyk i technik MITRE ATT&CK.

- Zalecenia oparte na ryzyku (wersja zapoznawcza): zaleca wdrożenie mechanizmów kontroli w celu rozwiązania luk w zakresie pokrycia związanych z przypadkami użycia, które mogą spowodować ryzyko biznesowe lub straty finansowe, w tym operacyjne, finansowe, reputacji, zgodności i ryzyka prawnego.

Aby uzyskać więcej informacji, zobacz Dokumentacja optymalizacji SOC.

Kwiecień 2025 r.

- Rozwiązanie Microsoft Sentinel dla aplikacji microsoft Business Apps jest ogólnie dostępne w witrynie Azure Portal

- Rozwiązanie Security Copilot generuje podsumowania zdarzeń w usłudze Microsoft Sentinel w witrynie Azure Portal (wersja zapoznawcza)

- Obsługa wielu obszarów roboczych i wielodostępności dla usługi Microsoft Sentinel w portalu usługi Defender (wersja próbna)

- Usługa Microsoft Sentinel pozyska teraz wszystkie obiekty i wskaźniki STIX do nowych tabel analizy zagrożeń (wersja zapoznawcza)

- Obsługa optymalizacji SOC dla nieużywanych kolumn (wersja zapoznawcza)

Rozwiązanie Microsoft Sentinel dla aplikacji microsoft Business Apps jest ogólnie dostępne w witrynie Azure Portal

Rozwiązanie Microsoft Sentinel dla aplikacji firmy Microsoft jest teraz ogólnie dostępne w witrynie Azure Portal.

Rozwiązanie Security Copilot generuje podsumowania zdarzeń w usłudze Microsoft Sentinel w witrynie Azure Portal (wersja zapoznawcza)

Usługa Microsoft Sentinel w witrynie Azure Portal zawiera teraz podsumowania zdarzeń (w wersji zapoznawczej) generowane przez rozwiązanie Security Copilot, wprowadzając je zgodnie z portalem usługi Defender. Te podsumowania zapewniają analitykom zabezpieczeń informacje z góry potrzebne do szybkiego zrozumienia, klasyfikacji i rozpoczęcia badania rozwoju zdarzeń.

Aby uzyskać więcej informacji, zobacz Summarize Microsoft Sentinel incidents with Security Copilot (Podsumowanie zdarzeń usługi Microsoft Sentinel za pomocą rozwiązania Security Copilot).

Obsługa wielu obszarów roboczych i wielodostępności dla usługi Microsoft Sentinel w portalu Defender (wersja zapoznawcza)

Aby wyświetlić podgląd w portalu usługi Defender, połącz się z jednym głównym obszarem roboczym i wieloma dodatkowymi obszarami roboczymi dla usługi Microsoft Sentinel. Jeśli wdrażasz Microsoft Sentinel wraz z Defender XDR, alerty z podstawowego obszaru roboczego są skorelowane z danymi Defender XDR. Zdarzenia obejmują alerty z podstawowego obszaru roboczego usługi Microsoft Sentinel i usługi Defender XDR. Wszystkie pozostałe dołączone obszary robocze są traktowane jako pomocnicze obszary robocze. Zdarzenia są tworzone na podstawie danych obszaru roboczego i nie obejmują danych Defender XDR.

- Jeśli planujesz używać usługi Microsoft Sentinel w portalu usługi Defender bez usługi Defender XDR, możesz zarządzać wieloma obszarami roboczymi. Jednak podstawowy obszar roboczy nie obejmuje danych usługi Defender XDR i nie będziesz mieć dostępu do funkcji XDR usługi Defender.

- Jeśli pracujesz z wieloma dzierżawcami i wieloma obszarami roboczymi, możesz również użyć Microsoft Defender do zarządzania wielodostępnymi dzierżawcami, aby wyświetlać zdarzenia i alerty oraz wyszukiwać dane w Zaawansowanym wyszukiwaniu, zarówno w wielu obszarach roboczych, jak i dzierżawcach.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Wiele obszarów roboczych usługi Microsoft Sentinel w portalu usługi Defender

- Łączenie usługi Microsoft Sentinel z portalem usługi Microsoft Defender

- Zarządzanie wielotenantowe w usłudze Microsoft Defender

- Wyświetlanie i zarządzanie zdarzeniami oraz alertami w wielodostępnym zarządzaniu usługą Microsoft Defender

- Zaawansowane wyszukiwanie zagrożeń w Microsoft Defender — zarządzanie w środowisku wielodostępnym

Usługa Microsoft Sentinel pozyska teraz wszystkie obiekty i wskaźniki STIX do nowych tabel analizy zagrożeń (wersja zapoznawcza)

Usługa Microsoft Sentinel pozyska teraz obiekty I wskaźniki STIX do nowych tabel analizy zagrożeń, ThreatIntelIndicators i ThreatIntelObjects. Nowe tabele obsługują nowy schemat STIX 2.1, który umożliwia pozyskiwanie i wykonywanie zapytań dotyczących różnych obiektów analizy zagrożeń, w tym identity, , attack-patternthreat-actori relationship.

Usługa Microsoft Sentinel pozyska wszystkie analizy zagrożeń w nowych ThreatIntelIndicators tabelach i ThreatIntelObjects , jednocześnie pozyskując te same dane do starszej ThreatIntelligenceIndicator tabeli do 31 lipca 2025 r.

Pamiętaj, aby zaktualizować niestandardowe zapytania, reguły analizy i wykrywania, skoroszyty i automatyzację, aby używać nowych tabel do 31 lipca 2025 r. Po tej dacie usługa Microsoft Sentinel przestanie pozyskiwać dane do starszej ThreatIntelligenceIndicator tabeli. Aktualizujemy wszystkie wbudowane rozwiązania do analizy zagrożeń w Content Hub, aby wykorzystać nowe tabele.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Analiza zagrożeń w usłudze Microsoft Sentinel

- Praca z obiektami i wskaźnikami STIX w celu ulepszenia analizy zagrożeń i wyszukiwania zagrożeń w usłudze Microsoft Sentinel (wersja zapoznawcza)

Obsługa optymalizacji SOC dla nieużywanych kolumn (wersja zapoznawcza)

Aby zoptymalizować współczynnik wartości kosztów/bezpieczeństwa, optymalizacja SOC ujawnia rzadko używane łączniki danych lub tabele. Optymalizacja SOC teraz wyświetla nieużywane kolumny w tabelach. Aby uzyskać więcej informacji, zobacz SoC optimization reference of recommendations (Dokumentacja optymalizacji SOC zaleceń).

Marzec 2025 r.

Połączenie bez agenta z oprogramowaniem SAP jest teraz dostępne w publicznej wersji zapoznawczej

Łącznik danych bezagentowy usługi Microsoft Sentinel dla oprogramowania SAP oraz związanej zawartości dotyczącej bezpieczeństwa jest teraz dostępny jako publiczna wersja zapoznawcza w rozwiązaniu dla aplikacji SAP. Ta aktualizacja obejmuje również następujące ulepszenia łącznika danych bez agenta:

- Ulepszone instrukcje w portalu dotyczące wdrażania i konfigurowania łącznika danych. Dokumentacja zewnętrzna jest aktualizowana w celu polegania na instrukcjach w portalu.

- Więcej danych pozyskanych, takich jak dzienniki zmiany dokumentów Docs i dane główne użytkownika.

- Parametry opcjonalne do dostosowywania zachowania łącznika danych (opcjonalnie).

- Nowe narzędzie do weryfikowania wymagań wstępnych i zgodności systemu, zalecane zarówno przed wdrożeniem, jak i podczas rozwiązywania problemów.

Aby uzyskać więcej informacji, zobacz:

- Rozwiązanie Microsoft Sentinel dla aplikacji SAP: Omówienie wdrażania

- Rozwiązanie Microsoft Sentinel dla aplikacji SAP — dokumentacja funkcji

- Rozwiązywanie problemów z rozwiązaniem Microsoft Sentinel na potrzeby wdrażania aplikacji SAP

Styczeń 2025 r.

- Optymalizowanie źródeł danych analizy zagrożeń przy użyciu reguł pozyskiwania

- Reguła dopasowująca analizy jest teraz ogólnie dostępna (GA)

- Zaktualizowano interfejs zarządzania analizą zagrożeń

- Odblokuj zaawansowane wyszukiwanie zagrożeń za pomocą nowych obiektów STIX, decydując się na nowe tabele analizy zagrożeń

- Interfejs API przekazywania analizy zagrożeń obsługuje teraz więcej obiektów STIX

- Łączniki danych usługi Microsoft Defender Threat Intelligence są teraz ogólnie dostępne (GA)

- Obsługa plików Bicep dla repozytoriów (wersja zapoznawcza)

- Aktualizacje optymalizacji SOC na potrzeby ujednoliconego zarządzania pokryciem

- Wyświetlanie zawartości szczegółowego rozwiązania w centrum zawartości usługi Microsoft Sentinel

Optymalizowanie źródeł danych analizy zagrożeń przy użyciu reguł pozyskiwania

Zoptymalizuj źródła danych analizy zagrożeń, filtrując i ulepszając obiekty przed ich dostarczeniem do obszaru roboczego. Reguły pozyskiwania aktualizują atrybuty obiektów informacji wywiadowczych o zagrożeniach lub całkowicie filtrują obiekty. Zapoznaj się z ogłoszeniem na blogu tutaj!

Aby uzyskać więcej informacji, zobacz Omówienie reguł pozyskiwania analizy zagrożeń.

Reguła dopasowywania analitycznego jest teraz ogólnie dostępna

Microsoft zapewnia dostęp do usługi Premium Threat Intelligence za pośrednictwem reguły analizy zagrożeń w Defenderze, która jest teraz ogólnodostępna. Aby uzyskać więcej informacji na temat korzystania z tej reguły, która generuje alerty i zdarzenia o wysokiej wierności, zobacz Używanie pasującej analizy do wykrywania zagrożeń.

Interfejs zarządzania analizą zagrożeń został przeniesiony

Analiza zagrożeń dla usługi Microsoft Sentinel w portalu usługi Defender uległa zmianie. Zmieniliśmy nazwę strony Zarządzanie Intel i przenieśliśmy ją do innych przepływów pracy analizy zagrożeń. W środowisku platformy Azure nie ma żadnych zmian w przypadku klientów korzystających z usługi Microsoft Sentinel.

Ulepszenia możliwości analizy zagrożeń są dostępne dla klientów korzystających z obu środowisk usługi Microsoft Sentinel. Interfejs zarządzania usprawnia tworzenie i dobór informacji o zagrożeniach dzięki następującym kluczowym funkcjom:

- Zdefiniuj relacje podczas tworzenia nowych obiektów STIX.

- Zgromadź istniejące dane wywiadowcze o zagrożeniach za pomocą nowego narzędzia do budowania relacji.

- Szybko twórz wiele obiektów, kopiując typowe metadane z nowego lub istniejącego obiektu TI przy użyciu funkcji duplikowania.

- Użyj wyszukiwania zaawansowanego, aby sortować i filtrować obiekty analizy zagrożeń bez konieczności nawet pisania zapytania usługi Log Analytics.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Nowe obiekty STIX w usłudze Microsoft Sentinel

- Omówienie analizy zagrożeń

- Odkrywanie przeciwników za pomocą analizy zagrożeń w portalu usługi Defender

Odblokuj zaawansowane wyszukiwanie zagrożeń za pomocą nowych obiektów STIX, decydując się na nowe tabele analizy zagrożeń

Tabele obsługujące nowy schemat obiektów STIX nie są dostępne publicznie. Aby zapytać o dane wywiadowcze dotyczące zagrożeń dla obiektów STIX za pomocą języka KQL i odblokować model analizy, który z nich korzysta, poproś o dostęp, wypełniając ten formularz. Załaduj swoją analizę zagrożeń do nowych tabel ThreatIntelIndicators oraz ThreatIntelObjects, wraz lub zamiast bieżącej tabeli ThreatIntelligenceIndicator, do tego procesu opt-in.

Aby uzyskać więcej informacji, zobacz ogłoszenie w blogu New STIX objects in Microsoft Sentinel (Nowe obiekty STIX w usłudze Microsoft Sentinel).

Interfejs API przekazywania analizy zagrożeń obsługuje teraz więcej obiektów STIX

W pełni wykorzystaj platformy wywiadu zagrożeń, gdy połączysz je z Microsoft Sentinel, używając interfejsu API przekazywania. Teraz można pozyskiwać więcej obiektów niż tylko wskaźniki, odzwierciedlając dostępną zróżnicowaną analizę zagrożeń. Interfejs API przekazywania obsługuje następujące obiekty STIX:

indicatorattack-patternidentitythreat-actorrelationship

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Połącz swoją platformę analizy zagrożeń z interfejsem API przesyłania (wersja testowa)

- Importowanie informacji o zagrożeniach do usługi Microsoft Sentinel za pomocą interfejsu API przekazywania (wersja zapoznawcza)

- Nowe obiekty STIX w usłudze Microsoft Sentinel

Łączniki danych usługi Microsoft Defender Threat Intelligence są teraz ogólnie dostępne (GA)

Zarówno łączniki danych Premium, jak i standardowe dla usługi Microsoft Defender Threat Intelligence są teraz ogólnie dostępne (GA) w Centrum Zawartości. Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Eksplorowanie licencji usługi Defender Threat Intelligence

- Włączanie łącznika danych usługi Microsoft Defender Threat Intelligence

Obsługa plików Bicep dla repozytoriów (wersja zapoznawcza)

Używaj plików Bicep obok lub jako zamiennika szablonów JSON ARM w repozytoriach Microsoft Sentinel. Narzędzie Bicep zapewnia intuicyjny sposób tworzenia szablonów zasobów platformy Azure i zawartości Microsoft Sentinel. Nie tylko łatwiej jest opracowywać nowe elementy zawartości, Bicep ułatwia przeglądanie i aktualizowanie zawartości dla każdego, kto jest częścią ciągłej integracji i dostarczania zawartości usługi Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz Planowanie zawartości repozytorium.

Aktualizacje optymalizacji SOC na potrzeby ujednoliconego zarządzania pokryciem

W obszarach roboczych dołączonych do portalu usługi Defender optymalizacje SOC teraz obsługują zarówno dane SIEM, jak i XDR, zapewniając pokrycie wykrywania w ramach usług Microsoft Defender.

W portalu Defender strony optymalizacje SOC i MITRE ATT&CK oferują teraz dodatkowe funkcje optymalizacji zasięgu oparte na zagrożeniach, aby pomóc w zrozumieniu wpływu zaleceń na środowisko oraz w ustalaniu priorytetów dotyczących ich wdrażania.

Ulepszenia obejmują:

| Obszar | Szczegóły |

|---|---|

| Przegląd optymalizacji SOC - strona | — Wysoki, Średni lub Niski wynik dla bieżącego pokrycia wykrywania. Ten rodzaj oceniania może pomóc szybko zdecydować, które zalecenia warto priorytetyzować. - Wskazanie liczby aktywnych produktów (usług) usługi Microsoft Defender ze wszystkich dostępnych produktów. Pomaga to zrozumieć, czy w danym środowisku brakuje całego produktu. |

|

Okienko boczne szczegółów optymalizacji, wyświetlane podczas przechodzenia do szczegółów określonej optymalizacji |

— Szczegółowa analiza pokrycia, w tym liczba wykryć zdefiniowanych przez użytkownika, działania reakcyjne oraz aktywne produkty. - Szczegółowe wykresy radarowe, które pokazują Twoje pokrycie w różnych kategoriach zagrożeń, zarówno dla wykrywania zdefiniowanego przez użytkownika, jak i domyślnego. — Opcja przechodzenia do określonego scenariusza zagrożenia na stronie MITRE ATT&CK zamiast wyświetlania pokrycia MITRE ATT&CK tylko w okienku bocznym. — Opcja Wyświetlania pełnego scenariusza zagrożenia w celu przechodzenia do szczegółów dotyczących produktów zabezpieczeń i wykrywania dostępnych w celu zapewnienia pokrycia zabezpieczeń w danym środowisku. |

| STRONA MITRE ATT&CK | — Nowy przełącznik umożliwiający wyświetlanie pokrycia według scenariusza zagrożenia. Jeśli przejdziesz do strony MITRE ATT&CK z okienka szczegółów rekomendacji lub ze strony Pełny scenariusz zagrożenia, strona MITRE ATT&CK jest wstępnie filtrowana pod kątem scenariusza zagrożenia. - Okienko szczegółów techniki, wyświetlane z boku, gdy wybierasz konkretną technikę MITRE ATT&CK, teraz pokazuje liczbę aktywnych wykryć spośród wszystkich dostępnych wykryć dla tej techniki. |

Aby uzyskać więcej informacji, zapoznaj się z

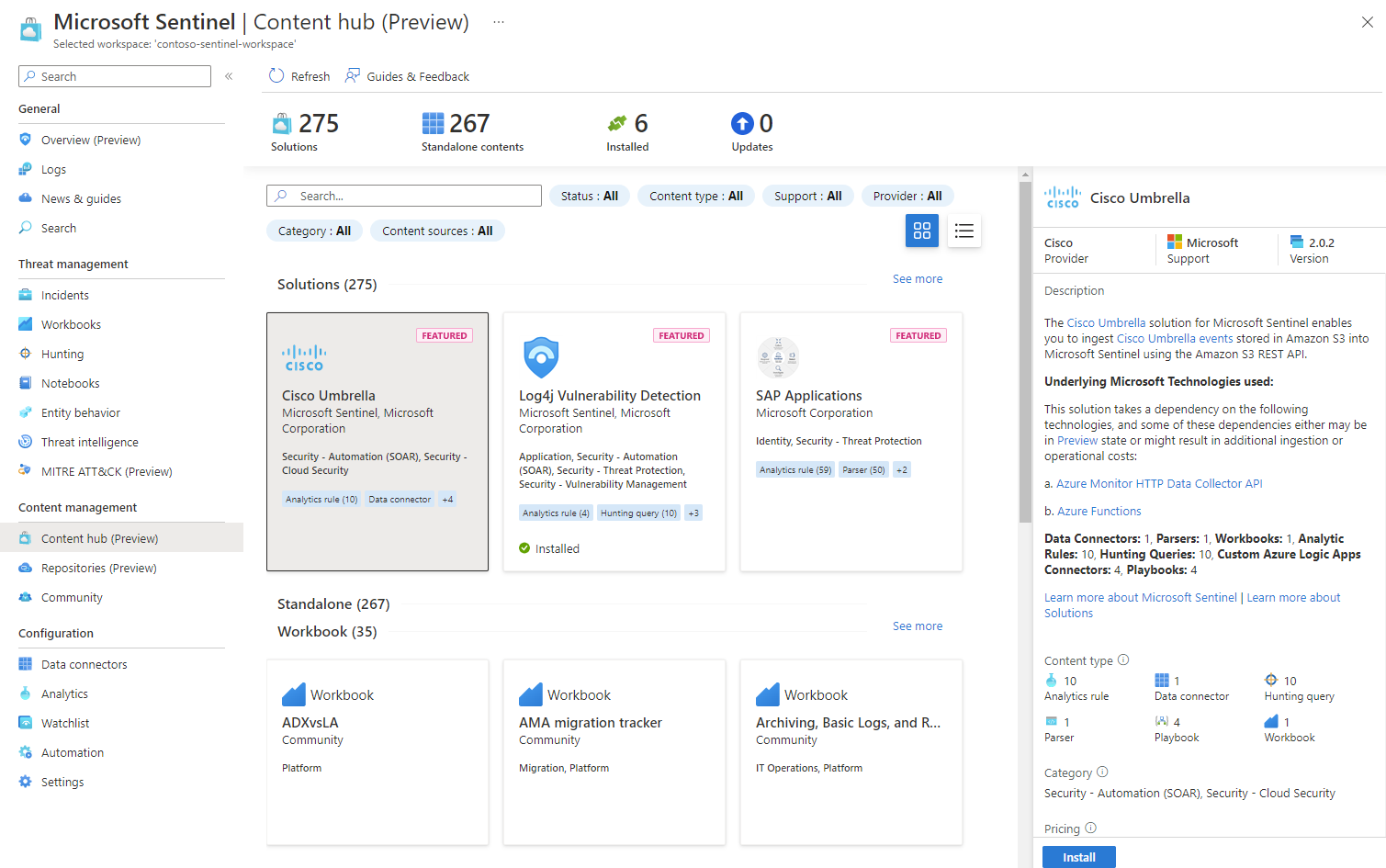

Wyświetlanie zawartości szczegółowego rozwiązania w centrum zawartości usługi Microsoft Sentinel

Teraz możesz wyświetlić pojedynczą zawartość dostępną w konkretnym rozwiązaniu bezpośrednio z centrum zawartości, nawet przed zainstalowaniem rozwiązania. Ta nowa widoczność ułatwia zrozumienie dostępnej zawartości oraz łatwiejsze identyfikowanie, planowanie i instalowanie potrzebnych rozwiązań.

Rozwiń każde rozwiązanie w centrum zawartości, aby wyświetlić dołączona zawartość zabezpieczeń. Na przykład:

Szczegółowe aktualizacje zawartości rozwiązania obejmują również generowanie opartej na sztucznej inteligencji wyszukiwarki, która ułatwia uruchamianie bardziej niezawodnych wyszukiwań, zagłębianie się w zawartość rozwiązania i zwracanie wyników pod kątem podobnych terminów.

Aby uzyskać więcej informacji, zobacz Odnajdywanie zawartości.