Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:

- Usługa ochrony punktu końcowego w usłudze Microsoft Defender w systemie macOS

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla firm

W tym artykule opisano sposób wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS za pośrednictwem Microsoft Intune.

Wymagania wstępne i wymagania systemowe

Przed rozpoczęciem zapoznaj się z głównym Ochrona punktu końcowego w usłudze Microsoft Defender na stronie systemu macOS, aby zapoznać się z omówieniem Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS, w tym jego możliwości i funkcji. Zawiera również linki do dodatkowych zasobów, aby uzyskać więcej informacji. Opis wymagań wstępnych i wymagań systemowych dotyczących bieżącej wersji oprogramowania można znaleźć w temacie Ochrona punktu końcowego w usłudze Microsoft Defender na temat wymagań wstępnych systemu MacOS.

Ważna

Jeśli chcesz uruchomić wiele rozwiązań zabezpieczeń obok siebie, zobacz Zagadnienia dotyczące wydajności, konfiguracji i obsługi.

Być może skonfigurowano już wzajemne wykluczenia zabezpieczeń dla urządzeń dołączonych do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli nadal musisz ustawić wzajemne wykluczenia, aby uniknąć konfliktów, zobacz Dodawanie Ochrona punktu końcowego w usłudze Microsoft Defender do listy wykluczeń dla istniejącego rozwiązania.

Omówienie

Poniższa tabela zawiera podsumowanie kroków wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS i zarządzania nimi za pośrednictwem Microsoft Intune. Zobacz następującą tabelę, aby uzyskać bardziej szczegółowe kroki:

| Krok | Przykładowa nazwa pliku | Identyfikator pakietu |

|---|---|---|

| Zatwierdzanie rozszerzenia systemu | sysext.mobileconfig |

Nie dotyczy |

| Zasady rozszerzenia sieci | netfilter.mobileconfig |

Nie dotyczy |

| Pełny dostęp do dysku | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| ustawienia konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender Jeśli planujesz uruchomić program antywirusowy firmy innej niż Microsoft w systemie macOS, ustaw wartość passiveModetrue. |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Usługi w tle | background_services.mobileconfig |

Nie dotyczy |

| Konfigurowanie powiadomień Ochrona punktu końcowego w usłudze Microsoft Defender | notif.mobileconfig |

com.microsoft.wdav.tray |

| Ustawienia ułatwień dostępu | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Konfigurowanie usługi Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Kontrola urządzenia | DeviceControl.mobileconfig |

Nie dotyczy |

| Ochrona przed utratą danych | DataLossPrevention.mobileconfig |

Nie dotyczy |

| Pobieranie pakietu dołączania | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w aplikacji systemu macOS | Wdav.pkg |

Nie dotyczy |

Tworzenie profilów konfiguracji systemu

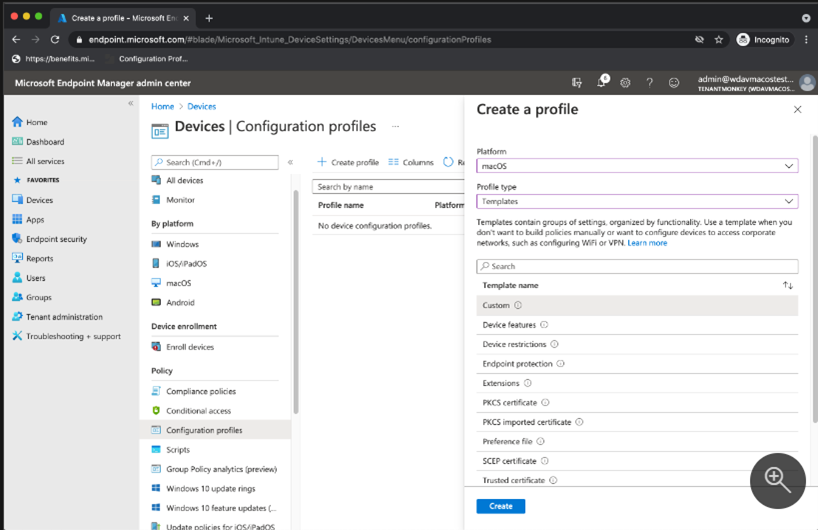

Następnym krokiem jest utworzenie profilów konfiguracji systemu, które Ochrona punktu końcowego w usłudze Microsoft Defender potrzebne. Otwórz centrum administracyjne Microsoft Intune

Krok 1. Zatwierdzanie rozszerzeń systemu

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Konfiguracja na karcie Zasady wybierz pozycję + Utwórz>+ Nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Katalog ustawień.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj profilowi nazwę i wprowadź opis. Następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji **,** wybierz pozycję + Dodaj ustawienia.

W selektorze Ustawienia rozwiń kategorię Konfiguracja systemu , a następnie wybierz pozycję Rozszerzenia systemu i zaznacz opcję Dozwolone rozszerzenia systemu.

Zamknij selektor Ustawienia, a następnie wybierz pozycję + Edytuj wystąpienie.

Skonfiguruj następujące wpisy w sekcji Dozwolone rozszerzenia systemowe , a następnie wybierz pozycję Zapisz, a następnie wybierz pozycję Dalej.

Dozwolone rozszerzenia systemowe Identyfikator zespołu com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9Na karcie Zakresy (opcjonalnie) wybierz tagi zakresu, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 2. Filtr sieci

W ramach funkcji wykrywania punktów końcowych i reagowania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS sprawdza ruch gniazd i zgłasza te informacje do portalu usługi Microsoft 365 Defender. Poniższe zasady umożliwiają rozszerzeniu sieci wykonywanie tej funkcji.

Pobierz plik netfilter.mobileconfig z repozytorium GitHub.

Ważna

Obsługiwane jest tylko jedno .mobileconfig (plist) dla filtru sieciowego. Dodanie wielu filtrów sieciowych prowadzi do problemów z łącznością sieciową w systemie macOS. Ten problem nie jest specyficzny dla usługi Defender for Endpoint w systemie macOS.

Aby skonfigurować filtr sieciowy:

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj nazwę profilowi (na przykład: Filtr sieci systemu MacOS), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profilu konfiguracjinetfilter.mobileconfig, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 3. Pełny dostęp do dysku

Uwaga

W systemie macOS Catalina (10.15) lub nowszym, aby zapewnić prywatność użytkownikom końcowym, utworzono FDA (pełny dostęp do dysku). Włączenie funkcji TCC (przezroczystość, kontrola zgody &) za pośrednictwem rozwiązania Zarządzanie urządzeniami mobilnego, takiego jak Intune, eliminuje ryzyko utraty autoryzacji pełnego dostępu do dysku przez usługę Defender for Endpoint w celu prawidłowego działania.

Ten profil konfiguracji zapewnia dostęp do pełnego dysku do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli wcześniej skonfigurowano Ochrona punktu końcowego w usłudze Microsoft Defender za pośrednictwem Intune, zalecamy zaktualizowanie wdrożenia przy użyciu tego profilu konfiguracji.

Pobierz plik fulldisk.mobileconfig z repozytorium GitHub.

Aby skonfigurować dostęp do pełnego dysku:

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj profilowi nazwę (na przykład: Pełny dostęp do dysku w systemie MacOS), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profilu konfiguracjifulldisk.mobileconfig, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Uwaga

Pełny dostęp do dysku udzielony za pośrednictwem profilu konfiguracji mdm firmy Apple nie jest odzwierciedlony w ustawieniach > systemu Prywatność & dostęp do pełnego dysku zabezpieczeń>.

Krok 4. Usługi w tle

Uwaga

System macOS 13 (Ventura) zawiera nowe ulepszenia prywatności. Począwszy od tej wersji, domyślnie aplikacje nie mogą działać w tle bez wyraźnej zgody. Ochrona punktu końcowego w usłudze Microsoft Defender musi uruchomić swój proces demona w tle. Ten profil konfiguracji przyznaje usłudze w tle uprawnienia do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli wcześniej skonfigurowano Ochrona punktu końcowego w usłudze Microsoft Defender za pośrednictwem Microsoft Intune, zalecamy zaktualizowanie wdrożenia przy użyciu tego profilu konfiguracji.

Pobierz plik background_services.mobileconfig z repozytorium GitHub.

Aby skonfigurować usługi w tle:

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj profilowi nazwę (na przykład: usługi w tle systemu MacOS), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profilu konfiguracjibackground_services.mobileconfig, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 5. Powiadomienia

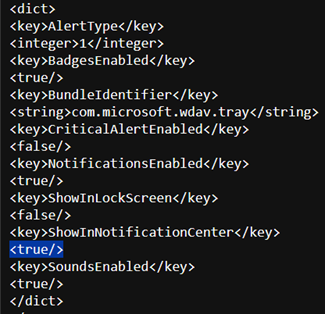

Ten profil umożliwia Ochrona punktu końcowego w usłudze Microsoft Defender w systemach macOS i Microsoft AutoUpdate wyświetlanie powiadomień w interfejsie użytkownika.

Pobierz plik notif.mobileconfig z repozytorium GitHub.

Aby wyłączyć powiadomienia dla użytkowników końcowych, możesz zmienić pozycję Pokaż notificationCenter z true na false w notif.mobileconfig.

Aby skonfigurować powiadomienia:

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj nazwę profilowi (na przykład: Zgoda na powiadomienia systemu MacOS), a następnie wprowadź opis, a następnie wybierz przycisk Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profilu konfiguracjinotif.mobileconfig, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 6. Ustawienia ułatwień dostępu

Ten profil umożliwia Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS dostęp do ustawień ułatwień dostępu w systemie Apple macOS High Sierra (10.13.6) i nowszych.

Pobierz plik accessibility.mobileconfig z repozytorium GitHub.

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj nazwę profilowi (na przykład: Ustawienia ułatwień dostępu systemu MacOS), a następnie wprowadź opis, a następnie wybierz przycisk Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profiluaccessibility.mobileconfig Configuration, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 7. Uprawnienia bluetooth

Uwaga

System macOS 14 (Sonoma) zawiera nowe ulepszenia prywatności. Począwszy od tej wersji, domyślnie aplikacje nie mogą uzyskać dostępu do połączenia Bluetooth bez wyraźnej zgody. Ochrona punktu końcowego w usłudze Microsoft Defender używa go w przypadku konfigurowania zasad bluetooth dla funkcji Device Control.

Pobierz plik bluetooth.mobileconfig z repozytorium GitHub i użyj tego samego przepływu pracy, co w kroku 6. Ustawienia ułatwień dostępu , aby włączyć dostęp bluetooth.

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj profilowi nazwę (na przykład: zgoda na połączenie Bluetooth dla systemu MacOS), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profilu konfiguracjibluetooth.mobileconfig, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Uwaga

Połączenie Bluetooth udzielane za pośrednictwem profilu konfiguracji mdm firmy Apple nie jest odzwierciedlane w obszarze Ustawienia systemu => Prywatność & Zabezpieczenia => Bluetooth.

Krok 8. Autoupdate firmy Microsoft

Ten profil służy do aktualizowania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS za pośrednictwem usługi Microsoft AutoUpdate (MAU). Jeśli wdrażasz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS, możesz uzyskać zaktualizowaną wersję aplikacji (aktualizację platformy), która znajduje się w różnych kanałach wymienionych tutaj:

- Beta (Insiders-Fast)

- Bieżący kanał (wersja zapoznawcza, insiders-slow)

- Bieżący kanał (produkcja)

Aby uzyskać więcej informacji, zobacz Wdrażanie aktualizacji dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS.

Pobierz plik com.microsoft.autoupdate2.mobileconfig z repozytorium GitHub.

Uwaga

com.microsoft.autoupdate2.mobileconfig Przykład z repozytorium GitHub jest ustawiony na bieżący kanał (produkcja).

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj nazwę profilowi (na przykład

macOS Microsoft Auto-Update), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwę profilu konfiguracji .

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz pobrany wcześniej plik profilu konfiguracjicom.microsoft.autoupdate2.mobileconfig, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 9. Ustawienia konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender

W tym kroku skonfigurujesz zasady ochrony przed złośliwym oprogramowaniem i EDR przy użyciu portalu Microsoft Defender (Krok 9a.) lub portalu Microsoft Intune (krok 9b.), w zależności od preferencji lub wymagań organizacji.

Uwaga

Wykonaj tylko jeden z poniższych kroków (9a. OR 9b.)

9a. Ustawianie zasad przy użyciu portalu Microsoft Defender

Ustaw zasady przy użyciu portalu Microsoft Defender, wykonując następujące kroki:

Przed ustawieniem zasad zabezpieczeń przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender zarządzania ustawieniami zabezpieczeń zapoznaj się z tematem Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender w Intune.

W portalu Microsoft Defender przejdź do pozycjiZasady> zabezpieczeń punktu końcowego zarządzania konfiguracją> Zasady > zabezpieczeńdla komputerów MacUtwórz nowe zasady.

W obszarze Wybierz platformę wybierz pozycję macOS.

W obszarze Wybierz szablon wybierz szablon programu antywirusowego Microsoft Defender (lub opcję Wykrywanie i reagowanie punktu końcowego, jeśli powtarzasz akcje zgodnie z 9. poniżej), a następnie wybierz pozycję Utwórz zasady.

Określ nazwę (na przykład: Microsoft Defender zasady antywirusowe (lub zasady EDR)) i opis zasad, a następnie wybierz przycisk Dalej.

Na karcie Ustawienia konfiguracji wybierz odpowiednie ustawienia dla organizacji, a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Na karcie Przegląd wybierz pozycję Zapisz.

Powtórz akcje z 2. do 8. powyżej, aby utworzyć zasady wykrywania i reagowania punktów końcowych (EDR).

9b. Ustawianie zasad przy użyciu Microsoft Intune

Ustaw zasady przy użyciu portalu Microsoft Defender, implementując następujące instrukcje:

Aby utworzyć ten profil, skopiuj kod dla Intune zalecanego profilu (zalecane) lub Intune pełny profil (w przypadku scenariuszy zaawansowanych) i zapisz plik jako com.microsoft.wdav.xml.

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj nazwę profilowi (na przykład

macOS wdav preferences), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwęprofilu konfiguracji

com.microsoft.wdavWybierz kanał wdrażania i wybierz pozycję Dalej.

com.microsoft.wdav.xmlWybierz utworzony wcześniej plik profilu konfiguracji, a następnie wybierz pozycję Dalej.Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Uwaga

Musisz wprowadzić poprawną niestandardową nazwę profilu konfiguracji; W przeciwnym razie te preferencje nie zostaną rozpoznane przez Ochrona punktu końcowego w usłudze Microsoft Defender.

Aby uzyskać więcej informacji, zobacz Ustawianie preferencji dla Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac.

Aby uzyskać więcej informacji na temat zarządzania ustawieniami zabezpieczeń, zobacz:

- Zarządzanie Ochrona punktu końcowego w usłudze Microsoft Defender na urządzeniach przy użyciu Microsoft Intune

- Zarządzanie ustawieniami zabezpieczeń dla systemów Windows, macOS i Linux natywnie w usłudze Defender for Endpoint

Krok 10. Ochrona sieci dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS (opcjonalnie)

Ustawienie Ochrona sieci jest zawarte w szablonie programu antywirusowego Microsoft Defender utworzonym w kroku 9.

Aby uzyskać więcej informacji na temat ochrony sieci dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie MacOS, zobacz Ochrona sieci dla systemu MacOS

Krok 11. Kontrola urządzenia dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS (opcjonalnie)

Ustawienie Kontrola urządzenia jest zawarte w szablonie pełnego dostępu do dysku systemu MacOS utworzonym w kroku 3.

Aby uzyskać więcej informacji na temat kontroli urządzenia dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS, zobacz Device Control for MacOS (Kontrola urządzenia dla systemu MacOS)

Krok 12. Publikowanie aplikacji Microsoft Defender

Ważna

Aplikacja Microsoft Defender dla systemu macOS dzieli funkcje zarówno dla Ochrona punktu końcowego w usłudze Microsoft Defender, jak i ochrony przed utratą danych punktów końcowych usługi Microsoft Purview, jeśli planujesz również dołączenie urządzeń z systemem MacOS do usługi Purview (krok 18), upewnij się, że na tym etapie włączono monitorowanie urządzeń. Aby włączyć monitorowanie urządzeń usługi Purview w portalu Usługi Microsoft Purview , przejdź do pozycji Urządzenia ustawień > .

Ten krok umożliwia wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender na zarejestrowanych maszynach.

W centrum administracyjnym Microsoft Intune otwórz pozycję Aplikacje.

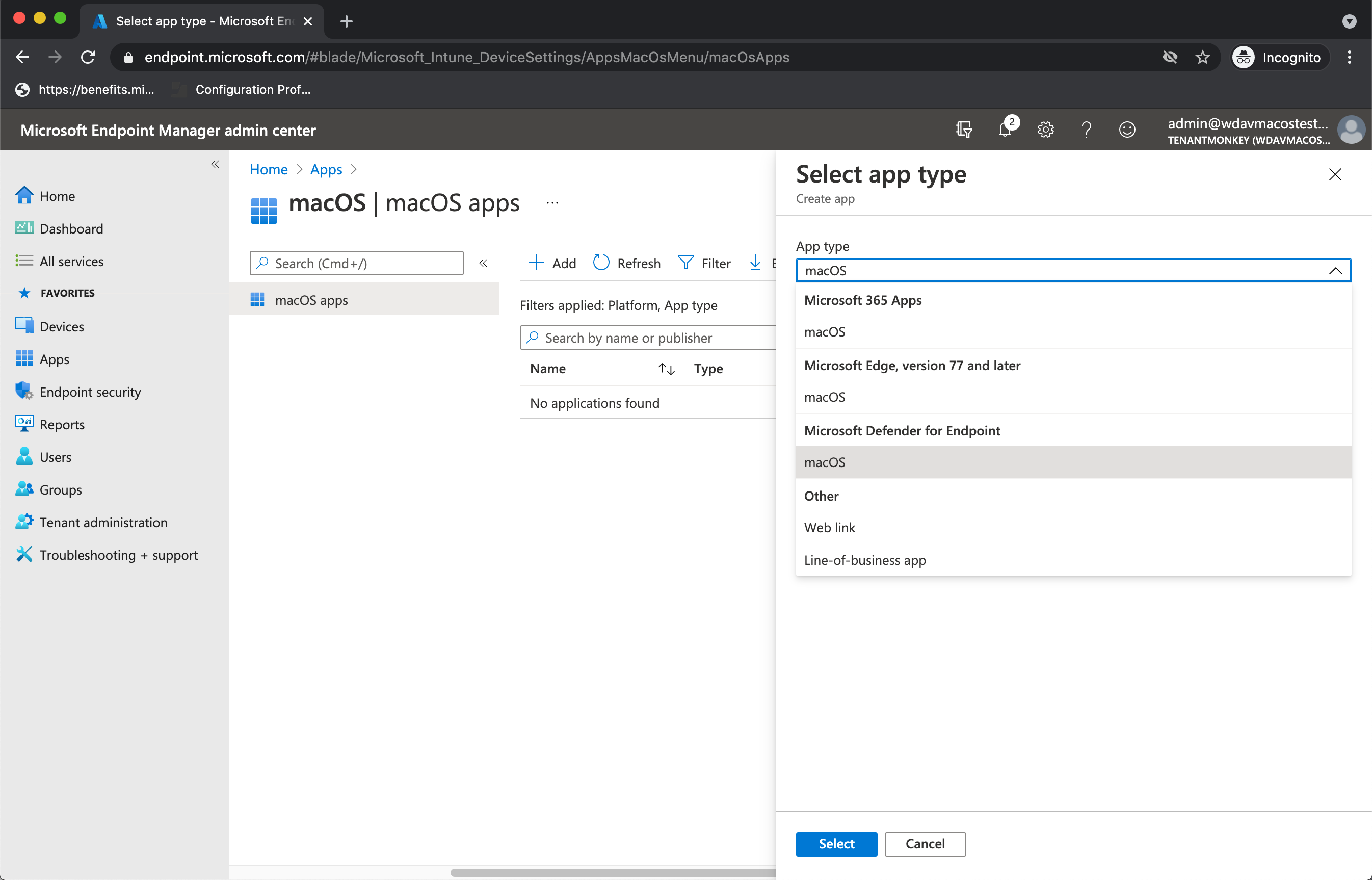

Rozwiń pozycję Platformy, wybierz pozycję macOS, a następnie wybierz pozycję +Utwórz

W obszarze Typ aplikacji wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender >macOS, a następnie wybierz pozycję Wybierz.

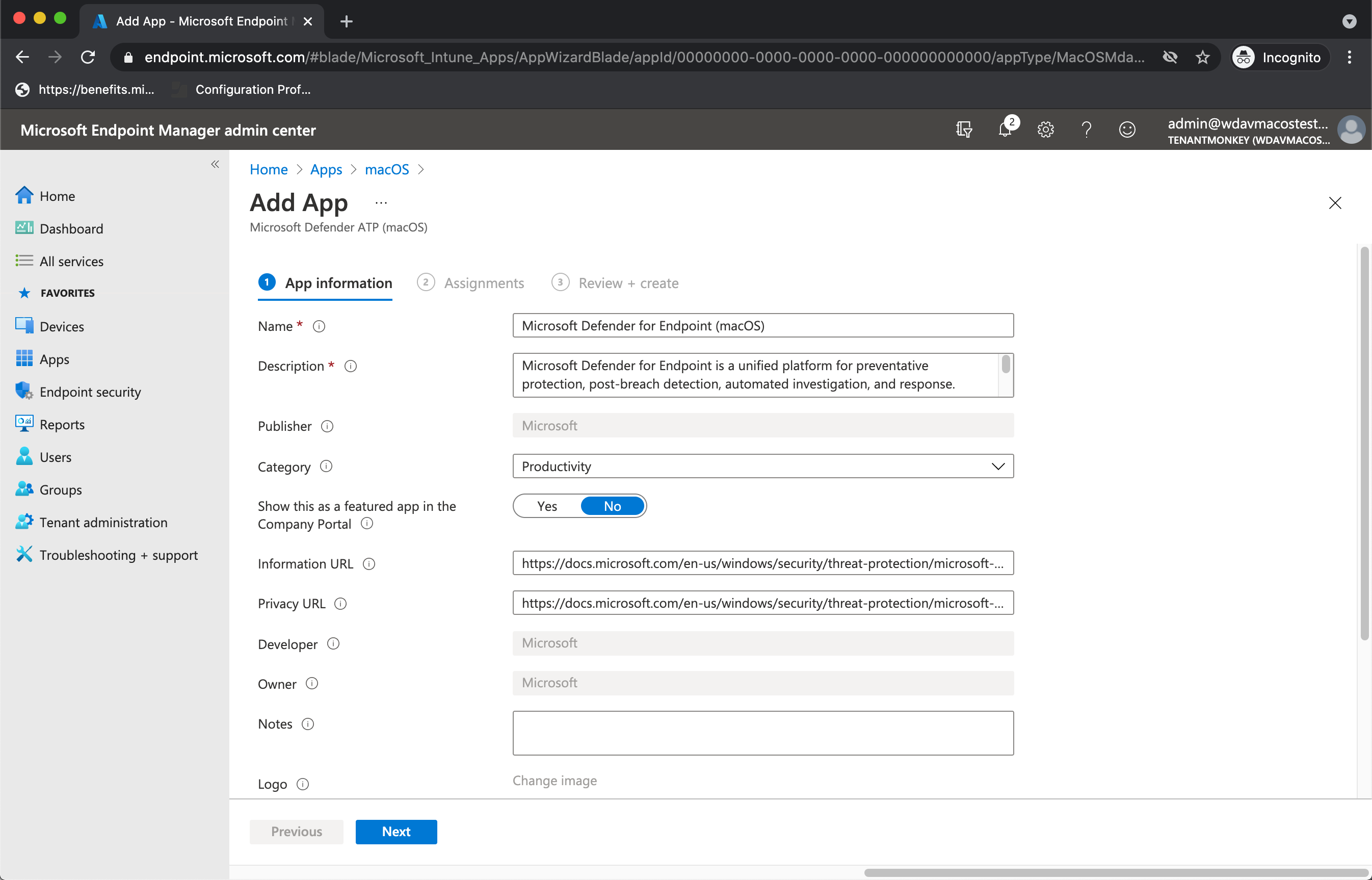

W obszarze Informacje o aplikacji zachowaj wartości domyślne i wybierz pozycję Dalej.

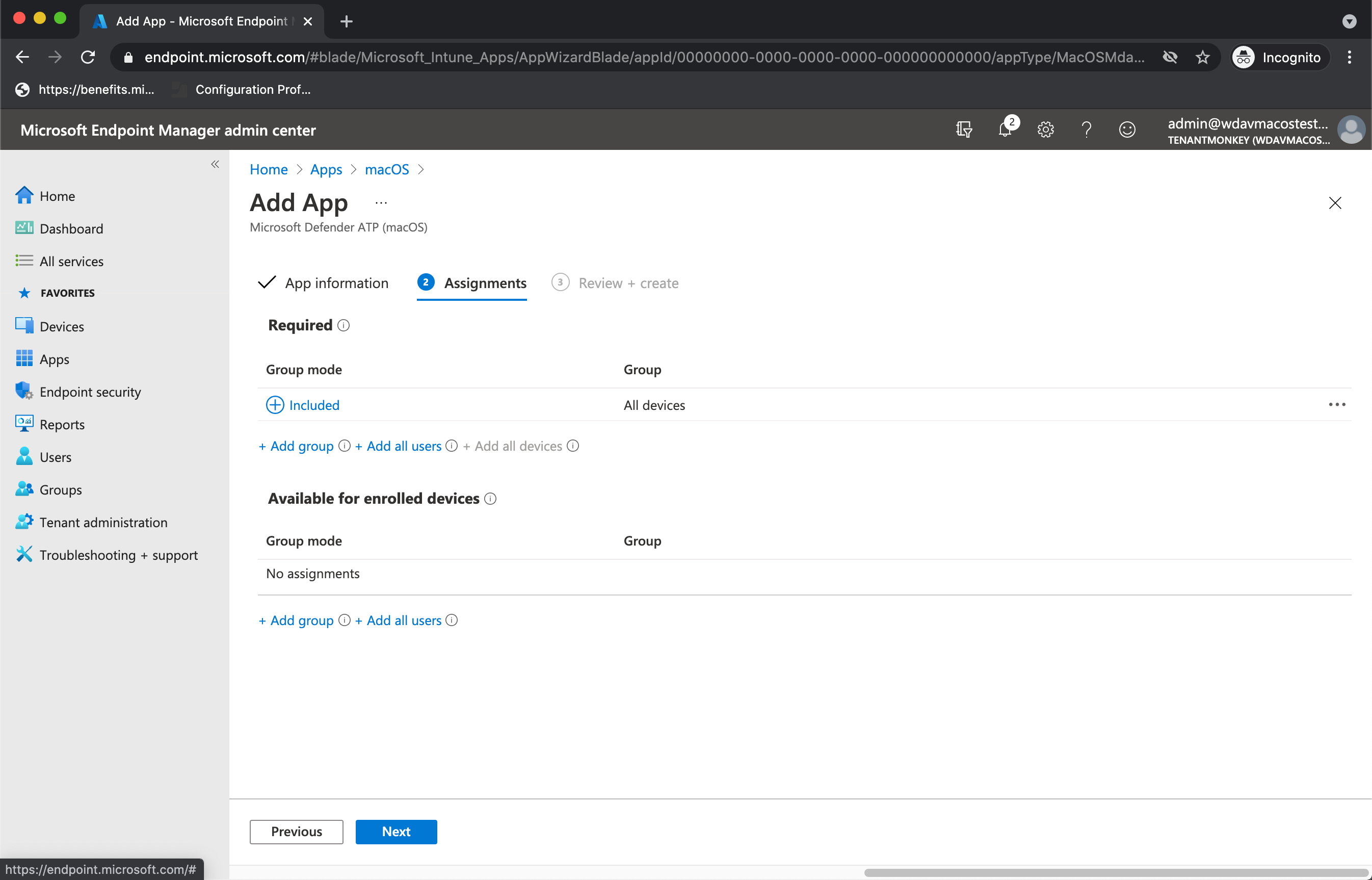

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz.

Aby uzyskać więcej informacji, zobacz Dodawanie Ochrona punktu końcowego w usłudze Microsoft Defender do urządzeń z systemem macOS przy użyciu Microsoft Intune.

Ważna

Aby pomyślnie skonfigurować system, należy utworzyć i wdrożyć profile konfiguracji w określonej kolejności (kroki 1–12).

Krok 13. Pobieranie pakietu dołączania Ochrona punktu końcowego w usłudze Microsoft Defender

Aby pobrać pakiet dołączania z portalu Microsoft Defender:

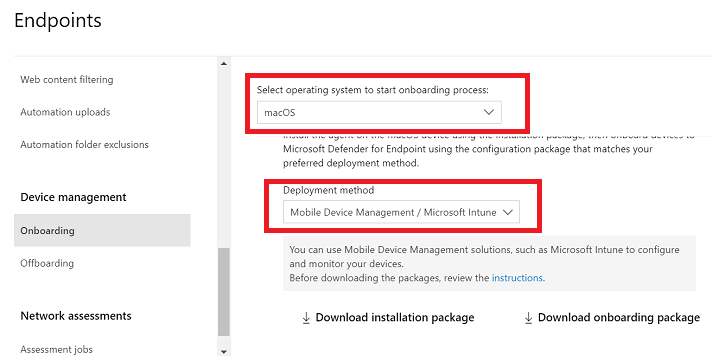

W portalu Microsoft Defender wybierz pozycję Ustawienia>Punkty końcowe>Dołączanie dozarządzania urządzeniami>.

Na liście rozwijanej Wybierz system operacyjny, aby rozpocząć proces dołączania wybierz pozycję macOS.

Na liście rozwijanej Metoda wdrażania wybierz pozycję Mobile Zarządzanie urządzeniami/Microsoft Intune.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz go jako WindowsDefenderATPOnboardingPackage.zip w tym samym katalogu.

Wyodrębnij zawartość pliku .zip:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

Krok 14. Wdrażanie pakietu dołączania Ochrona punktu końcowego w usłudze Microsoft Defender dla systemu MacOS

Ten profil zawiera informacje o licencji dla Ochrona punktu końcowego w usłudze Microsoft Defender.

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz pozycję Utwórz>nowe zasady.

W obszarze Platforma wybierz pozycję macOS.

W obszarze Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Niestandardowe.

Wybierz pozycję Utwórz.

Na karcie Podstawynadaj profilowi nazwę (na przykład: MDE dołączanie do systemu macOS), a następnie wprowadź opis, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji wprowadź niestandardową nazwęprofilu konfiguracji.

Wybierz kanał wdrażania i wybierz pozycję Dalej.

Wybierz utworzony wcześniej plik profilu konfiguracjiWindowsDefenderATPOnboarding.xml , a następnie wybierz pozycję Dalej.

Na karcie Przypisania przypisz profil do grupy, w której znajdują się urządzenia z systemem macOS i/lub użytkownicy, a następnie wybierz pozycję Dalej.

Przejrzyj profil konfiguracji, a następnie wybierz pozycję Utwórz.

Krok 15. Sprawdzanie stanu urządzenia i konfiguracji

Krok 15a. Wyświetl stan

Istnieje wiele sposobów, aby przyjrzeć się tym informacjom w centrum administracyjnym Microsoft Intune, w tym monitorowanie i raporty na urządzenie, użytkownika, zasady konfiguracji i inne. Oto przykład:

W centrum administracyjnym Intune przejdź do pozycji Urządzenia, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Konfiguracja.

Na karcie Zasady wybierz zasady, a następnie w obszarze Stan ewidencjonowania urządzenia i użytkownika wybierz pozycję Wyświetl raport.

Krok 15b. Konfiguracja urządzenia klienckiego

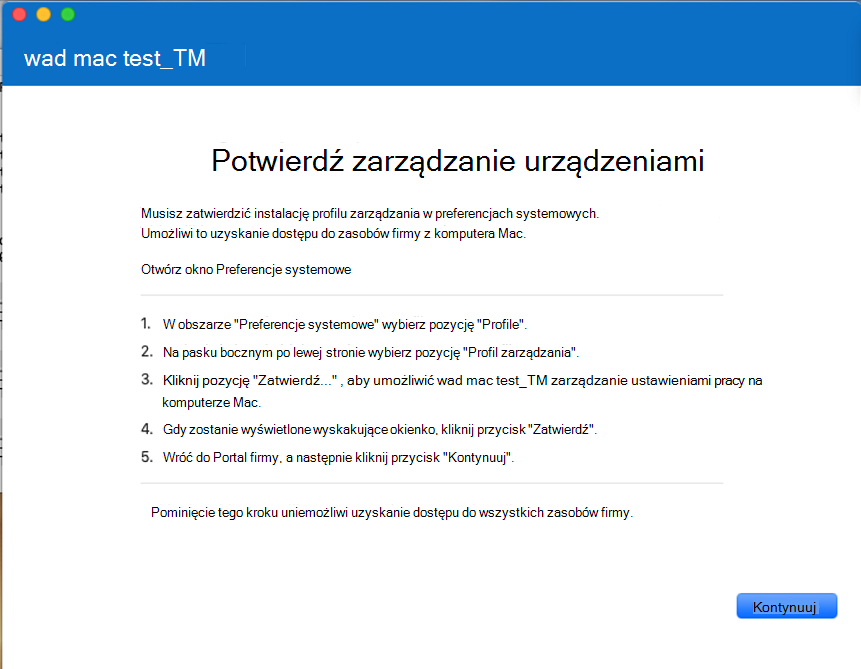

Wykonaj kroki opisane w temacie Rejestrowanie urządzenia z systemem macOS przy użyciu aplikacji Portal firmy

Potwierdź zarządzanie urządzeniami.

Wybierz pozycję Otwórz preferencje systemowe, znajdź na liście pozycję Profil zarządzania , a następnie wybierz pozycję Zatwierdź.... Twój profil zarządzania będzie wyświetlany jako Zweryfikowane:

Wybierz pozycję Kontynuuj i zakończ rejestrację.

Teraz możesz zarejestrować więcej urządzeń. Można je również zarejestrować później, po zakończeniu konfiguracji systemu aprowizacji i pakietów aplikacji.

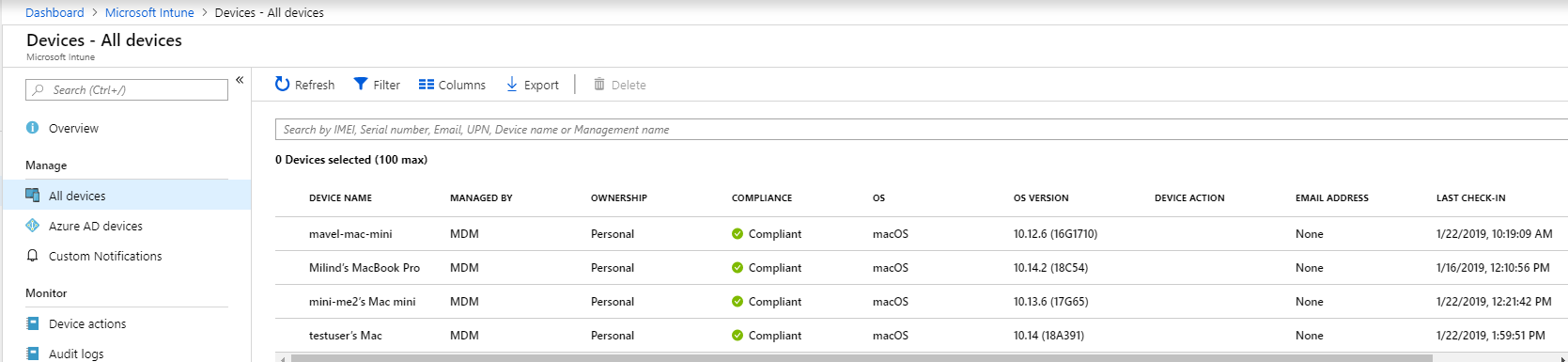

W Intune wybierz pozycję Urządzenia>Wszystkie urządzenia. W tym miejscu możesz zobaczyć urządzenie na liście:

Krok 15c. Weryfikowanie stanu urządzenia klienckiego

Po wdrożeniu profilów konfiguracji na urządzeniach otwórz pozycję Ustawienia > systemu Ogólne > Zarządzanie urządzeniami na urządzeniu z systemem MacOS.

Sprawdź, czy wszystkie profile konfiguracji są obecne i zainstalowane:

accessibility.mobileconfigbackground_services.mobileconfigbluetooth.mobileconfigcom.microsoft.autoupdate2.mobileconfigfulldisk.mobileconfig- Profil zarządzania (jest to profil systemu Intune)

-

WindowsDefenderATPOnboarding.xml(jest to pakiet dołączania usługi Defender for Endpoint dla systemu macOS) netfilter.mobileconfignotif.mobileconfig

W prawym górnym rogu powinna również zostać wyświetlona ikona Microsoft Defender.

Krok 16. Weryfikowanie wykrywania złośliwego oprogramowania

Zapoznaj się z następującym artykułem, aby przetestować przegląd wykrywania złośliwego oprogramowania: Test wykrywania oprogramowania antywirusowego na potrzeby weryfikowania usług dołączania i raportowania urządzenia

Krok 17. Weryfikowanie wykrywania EDR

Zapoznaj się z następującym artykułem, aby przetestować przegląd wykrywania EDR: Test wykrywania EDR na potrzeby weryfikowania usług dołączania i raportowania urządzeń

Krok 18. Ochrona przed utratą danych w Microsoft Purview (DLP) dla punktu końcowego w systemie MacOS (zdecydowanie zalecane)

Zobacz Wprowadzenie do zapobiegania utracie danych punktu końcowego.

Rozwiązywanie problemów

Problem: Nie znaleziono licencji.

Przyczyna: Dołączanie nie zostało ukończone.

Rozwiązanie: Upewnij się, że wykonano kroki 13 i 14 powyżej.

Problemy z instalacją rejestrowania

Zobacz Rejestrowanie problemów z instalacją , aby uzyskać informacje na temat znajdowania automatycznie wygenerowanego dziennika utworzonego przez instalatora w przypadku wystąpienia błędu.

Aby uzyskać informacje na temat procedur rozwiązywania problemów, zobacz:

- Rozwiązywanie problemów z rozszerzeniem systemu w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

- Rozwiązywanie problemów z instalacją Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

- Rozwiązywanie problemów z licencją dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

- Rozwiązywanie problemów z łącznością w chmurze dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

- Rozwiązywanie problemów z wydajnością Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

Odinstalowywanie

Zobacz Odinstalowywanie, aby uzyskać szczegółowe informacje na temat usuwania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS z urządzeń klienckich.