Określanie stanu zabezpieczeń na potrzeby dostępu zewnętrznego za pomocą identyfikatora Entra firmy Microsoft

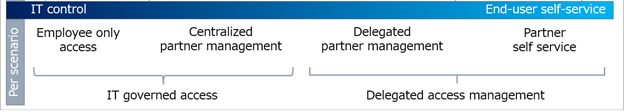

W miarę rozważenia ładu dostępu zewnętrznego należy ocenić potrzeby organizacji w zakresie zabezpieczeń i współpracy według scenariusza. Możesz zacząć od poziomu kontroli nad zespołem IT w ciągu dnia współpracy użytkowników końcowych. Organizacje w wysoce regulowanych branżach mogą wymagać większej kontroli nad zespołem IT. Na przykład wykonawcy obrony mogą mieć wymóg pozytywnego identyfikowania i dokumentowania użytkowników zewnętrznych, ich dostępu i usuwania dostępu: wszystkich dostępu, scenariuszy lub obciążeń. Agencje konsultingowe mogą korzystać z niektórych funkcji, aby umożliwić użytkownikom końcowym określenie użytkowników zewnętrznych, z którymi współpracują.

Uwaga

Wysoki stopień kontroli nad współpracą może prowadzić do wyższych budżetów IT, zmniejszonej wydajności i opóźnionych wyników biznesowych. Gdy oficjalne kanały współpracy są postrzegane jako uciążliwe, użytkownicy końcowi mają tendencję do unikania oficjalnych kanałów. Przykładem jest wysyłanie niezabezpieczonych dokumentów pocztą e-mail przez użytkowników końcowych.

Zanim rozpoczniesz

Ten artykuł jest numerem 1 w serii 10 artykułów. Zalecamy przejrzenie artykułów w kolejności. Przejdź do sekcji Następne kroki , aby wyświetlić całą serię.

Planowanie oparte na scenariuszach

Zespoły IT mogą delegować dostęp partnerów, aby umożliwić pracownikom współpracę z partnerami. To delegowanie może wystąpić przy zachowaniu wystarczającego bezpieczeństwa, aby chronić własność intelektualną.

Skompiluj i oceń scenariusze organizacji, aby ułatwić ocenę dostępu pracowników i partnerów biznesowych do zasobów. Instytucje finansowe mogą mieć standardy zgodności, które ograniczają dostęp pracowników do zasobów, takich jak informacje o koncie. Z drugiej strony te same instytucje mogą umożliwić delegowany dostęp partnerów do projektów, takich jak kampanie marketingowe.

Zagadnienia dotyczące scenariusza

Użyj poniższej listy, aby mierzyć poziom kontroli dostępu.

- Wrażliwość na informacje i związane z nim ryzyko narażenia

- Dostęp partnera do informacji o innych użytkownikach końcowych

- Koszt naruszenia zabezpieczeń a obciążenie związane ze scentralizowaną kontrolą i tarciem użytkowników końcowych

Organizacje mogą zacząć od kontroli o wysokim poziomie zarządzania w celu spełnienia celów zgodności, a następnie delegować pewną kontrolę do użytkowników końcowych w czasie. W organizacji mogą istnieć równoczesne modele zarządzania dostępem.

Uwaga

Poświadczenia zarządzane przez partnera to metoda sygnalizowania zakończenia dostępu do zasobów, gdy użytkownik zewnętrzny utraci dostęp do zasobów we własnej firmie. Dowiedz się więcej: Omówienie współpracy B2B

Cele zabezpieczeń dostępu zewnętrznego

Cele dostępu zarządzanego przez IT i delegowanego różnią się. Podstawowymi celami dostępu zarządzanego przez dział IT są:

- Spełnianie celów dotyczących ładu, przepisów i zgodności (GRC)

- Wysoki poziom kontroli nad dostępem partnerów do informacji o użytkownikach końcowych, grupach i innych partnerach

Podstawowe cele delegowania dostępu to:

- Umożliwianie właścicielom firm określania partnerów współpracy z ograniczeniami zabezpieczeń

- Umożliwianie partnerom żądania dostępu na podstawie reguł zdefiniowanych przez właścicieli firm

Wspólne cele

Kontrolowanie dostępu do aplikacji, danych i zawartości

Poziomy kontroli można wykonywać za pomocą różnych metod, w zależności od używanej wersji identyfikatora Microsoft Entra ID i platformy Microsoft 365.

- Plany i cennik identyfikatorów entra firmy Microsoft

- Porównanie cen platformy Microsoft 365 Enterprise

Zmniejszanie obszaru podatnego na ataki

- Co to jest microsoft Entra Privileged Identity Management? — zarządzanie, kontrolowanie i monitorowanie dostępu do zasobów w usłudze Microsoft Entra ID, Azure i innych usługach online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune

- Zapobieganie utracie danych w programie Exchange Server

Potwierdzanie zgodności z przeglądami dzienników aktywności i inspekcji

Zespoły IT mogą delegować decyzje dotyczące dostępu do właścicieli firm za pośrednictwem zarządzania upoważnieniami, a przeglądy dostępu pomagają potwierdzić stały dostęp. Automatyczna klasyfikacja danych z etykietami poufności umożliwia zautomatyzowanie szyfrowania poufnej zawartości, złagodzenie zgodności dla użytkowników końcowych.

Następne kroki

Skorzystaj z poniższej serii artykułów, aby dowiedzieć się więcej na temat zabezpieczania dostępu zewnętrznego do zasobów. Zalecamy przestrzeganie wymienionej kolejności.

Określ stan zabezpieczeń dostępu zewnętrznego przy użyciu identyfikatora Entra firmy Microsoft (jesteś tutaj)

Odnajdywanie bieżącego stanu współpracy zewnętrznej w organizacji

Tworzenie planu zabezpieczeń na potrzeby dostępu zewnętrznego do zasobów

Zabezpieczanie dostępu zewnętrznego za pomocą grup w usłudze Microsoft Entra ID i Microsoft 365

Przejście do zarządzanej współpracy z firmą Microsoft Entra B2B

Zarządzanie dostępem zewnętrznym za pomocą zarządzania upoważnieniami firmy Microsoft

Zarządzanie dostępem zewnętrznym do zasobów przy użyciu zasad dostępu warunkowego

Konwertowanie lokalnych kont gości na konta gości Microsoft Entra B2B