Przejście do zarządzanej współpracy z firmą Microsoft Entra B2B

Zrozumienie współpracy pomaga zabezpieczyć zewnętrzny dostęp do zasobów. Skorzystaj z informacji w tym artykule, aby przenieść współpracę zewnętrzną do firmy Microsoft Entra B2B collaboration.

- Zobacz Omówienie współpracy B2B

- Dowiedz się więcej: Tożsamości zewnętrzne w usłudze Microsoft Entra ID

Zanim rozpoczniesz

Ten artykuł jest numerem 5 w serii 10 artykułów. Zalecamy przejrzenie artykułów w kolejności. Przejdź do sekcji Następne kroki , aby wyświetlić całą serię.

Współpraca kontrolna

Możesz ograniczyć organizacje współpracujące z użytkownikami (przychodzącymi i wychodzącymi) oraz osobami, które w organizacji mogą zapraszać gości. Większość organizacji zezwala jednostkom biznesowym na podejmowanie decyzji o współpracy oraz delegowanie zatwierdzenia i nadzoru. Na przykład organizacje rządowe, edukacyjne i finansowe często nie zezwalają na otwartą współpracę. Za pomocą funkcji firmy Microsoft Entra możesz kontrolować współpracę.

Aby kontrolować dostęp do dzierżawy, wdróż co najmniej jedno z następujących rozwiązań:

- Ustawienia współpracy zewnętrznej — ogranicz domeny poczty e-mail, do których są zapraszane zaproszenia

- Ustawienia dostępu między dzierżawami — kontrolują dostęp aplikacji przez gości według użytkowników, grup lub dzierżawców (przychodzących). Kontrolowanie zewnętrznej dzierżawy i dostępu do aplikacji firmy Microsoft dla użytkowników (wychodzących).

- Połączenie organizacji — określ, jakie organizacje mogą żądać pakietów dostępu w usłudze Zarządzanie upoważnieniami

Określanie partnerów współpracy

W razie potrzeby udokumentować organizacje, z którymi współpracujesz, oraz domeny użytkowników organizacji. Ograniczenia oparte na domenie mogą być niepraktyczne. Jeden partner współpracy może mieć wiele domen, a partner może dodawać domeny. Na przykład partner z wieloma jednostkami biznesowymi z oddzielnymi domenami może dodać więcej domen podczas konfigurowania synchronizacji.

Jeśli użytkownicy korzystają z usługi Microsoft Entra B2B, możesz odnaleźć zewnętrzne dzierżawy firmy Microsoft Entra, z którymi współpracują, przy użyciu dzienników logowania, programu PowerShell lub skoroszytu. Więcej informacji:

Możesz włączyć przyszłą współpracę z:

- Organizacje zewnętrzne — najbardziej inkluzywne

- Organizacje zewnętrzne, ale nie zostały odrzucone

- Określone organizacje zewnętrzne — najbardziej restrykcyjne

Uwaga

Jeśli ustawienia współpracy są wysoce restrykcyjne, użytkownicy mogą przejść poza strukturę współpracy. Zalecamy włączenie szerokiej współpracy dozwolonej przez wymagania dotyczące zabezpieczeń.

Limity jednej domeny mogą uniemożliwić autoryzowaną współpracę z organizacjami, które mają inne, niepowiązane domeny. Na przykład początkowy punkt kontaktu z firmą Contoso może być pracownikiem z siedzibą w USA z wiadomością e-mail, która ma domenę .com . Jeśli jednak zezwalasz tylko na domenę .com , możesz pominąć kanadyjskich pracowników, którzy mają domenę .ca .

Możesz zezwolić określonym partnerom współpracy na podzestaw użytkowników. Na przykład uniwersytet może ograniczyć dostęp kont studentów do dzierżaw zewnętrznych, ale może zezwolić wykładowcom na współpracę z organizacjami zewnętrznymi.

Lista dozwolonych i lista zablokowanych z ustawieniami współpracy zewnętrznej

Możesz użyć listy dozwolonych lub listy zablokowanych dla organizacji. Możesz użyć listy dozwolonych lub listy zablokowanych, a nie obu tych elementów.

- Lista dozwolonych — ograniczanie współpracy do listy domen. Inne domeny znajdują się na liście zablokowanych.

- Lista bloków — zezwalaj na współpracę z domenami, które nie są na liście zablokowanych

Dowiedz się więcej: Zezwalanie lub blokowanie zaproszeń do użytkowników B2B z określonych organizacji

Ważne

Listy dozwolonych i listy zablokowanych nie mają zastosowania do użytkowników w katalogu. Domyślnie nie mają one zastosowania do OneDrive dla Firm i listy dozwolonych lub list zablokowanych programu SharePoint; te listy są oddzielne. Można jednak włączyć integrację usługi SharePoint-OneDrive B2B.

Niektóre organizacje mają listę zablokowanych domen złego aktora od zarządzanego dostawcy zabezpieczeń. Jeśli na przykład organizacja prowadzi działalność z firmą Contoso i korzysta .com z domeny, niepowiązana organizacja może używać .org domeny i próbować atak wyłudzać informacje.

Ustawienia dostępu między dzierżawami

Dostęp przychodzący i wychodzący można kontrolować przy użyciu ustawień dostępu między dzierżawami. Ponadto można ufać uwierzytelnianiu wieloskładnikowemu, zgodnemu urządzeniu i oświadczeniam urządzenia przyłączonego hybrydowego firmy Microsoft (HAAJD) z zewnętrznych dzierżaw firmy Microsoft Entra. Podczas konfigurowania zasad organizacyjnych są stosowane do dzierżawy firmy Microsoft Entra i mają zastosowanie do użytkowników w tej dzierżawie, niezależnie od sufiksu domeny.

Możesz włączyć współpracę w chmurach firmy Microsoft, takich jak platforma Microsoft Azure obsługiwana przez firmę 21Vianet lub Azure Government. Określ, czy partnerzy współpracy znajdują się w innej chmurze firmy Microsoft.

Więcej informacji:

- Platforma Microsoft Azure obsługiwana przez firmę 21Vianet

- Przewodnik dla deweloperów platformy Azure Government

- Konfigurowanie ustawień chmury firmy Microsoft na potrzeby współpracy B2B (wersja zapoznawcza).

Możesz zezwolić na dostęp przychodzący do określonych dzierżaw (lista dozwolonych) i ustawić domyślne zasady, aby blokować dostęp. Następnie utwórz zasady organizacyjne, które zezwalają na dostęp przez użytkownika, grupę lub aplikację.

Możesz zablokować dostęp do dzierżaw (lista zablokowanych). Ustaw domyślne zasady na Zezwalaj , a następnie utwórz zasady organizacyjne, które blokują dostęp do niektórych dzierżaw.

Uwaga

Ustawienia dostępu między dzierżawami, dostęp przychodzący nie uniemożliwia użytkownikom wysyłania zaproszeń ani nie uniemożliwia ich realizacji. Jednak kontroluje dostęp do aplikacji i określa, czy token jest wystawiany użytkownikowi-gościowi. Jeśli gość może zrealizować zaproszenie, zasady blokują dostęp do aplikacji.

Aby kontrolować dostęp użytkowników zewnętrznych organizacji, skonfiguruj zasady dostępu wychodzącego podobnie do dostępu przychodzącego: allowlist i blocklist. Skonfiguruj domyślne i specyficzne dla organizacji zasady.

Dowiedz się więcej: Konfigurowanie ustawień dostępu między dzierżawami na potrzeby współpracy B2B

Uwaga

Ustawienia dostępu między dzierżawami mają zastosowanie do dzierżaw firmy Microsoft Entra. Aby kontrolować dostęp dla partnerów, którzy nie korzystają z identyfikatora Entra firmy Microsoft, użyj ustawień współpracy zewnętrznej.

Zarządzanie upoważnieniami i połączone organizacje

Użyj zarządzania upoważnieniami, aby zapewnić automatyczne zarządzanie cyklem życia gościa. Utwórz pakiety dostępu i opublikuj je dla użytkowników zewnętrznych lub połączonych organizacji, które obsługują dzierżawy firmy Microsoft Entra i inne domeny. Podczas tworzenia pakietu dostępu ogranicz dostęp do połączonych organizacji.

Dowiedz się więcej: Co to jest zarządzanie upoważnieniami?

Kontrolowanie dostępu użytkowników zewnętrznych

Aby rozpocząć współpracę, zaproś lub włącz partnerowi dostęp do zasobów. Użytkownicy uzyskują dostęp za pomocą:

- Realizacja zaproszenia do współpracy B2B w usłudze Microsoft Entra

- Rejestracja samoobsługowa

- Żądanie dostępu do pakietu dostępu w zarządzaniu upoważnieniami

Po włączeniu usługi Microsoft Entra B2B możesz zapraszać użytkowników-gości za pomocą linków i zaproszeń e-mail. Samoobsługowe rejestrowanie i publikowanie pakietów dostępu do portalu Mój dostęp wymaga większej konfiguracji.

Uwaga

Rejestracja samoobsługowa nie wymusza listy dozwolonych ani listy zablokowanych w ustawieniach współpracy zewnętrznej. Zamiast tego należy użyć ustawień dostępu między dzierżawami. Listy dozwolonych i listy zablokowanych można zintegrować z rejestracją samoobsługową przy użyciu niestandardowych łączników interfejsu API. Zobacz Dodawanie łącznika interfejsu API do przepływu użytkownika.

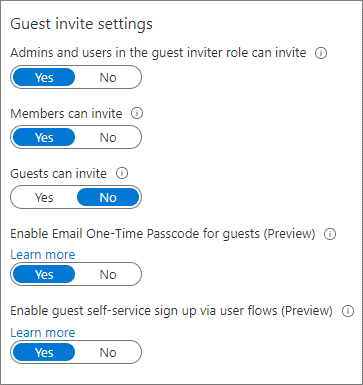

Zaproszenia użytkownika-gościa

Określ, kto może zapraszać użytkowników-gości do uzyskiwania dostępu do zasobów.

- Najbardziej restrykcyjne: zezwalaj tylko administratorom i użytkownikom z rolą osoba zapraszania gościa

- Zobacz Konfigurowanie ustawień współpracy zewnętrznej

- Jeśli wymagania dotyczące zabezpieczeń są dozwolone, zezwól wszystkim członkom UserType na zapraszanie gości

- Określanie, czy typ użytkownika gościa może zapraszać gości

Gość jest domyślnym kontem użytkownika Microsoft Entra B2B

Informacje o użytkowniku zewnętrznym

Zarządzanie upoważnieniami firmy Microsoft Entra służy do konfigurowania pytań, na które odpowiadają użytkownicy zewnętrzni. Pytania wydają się zatwierdzać, aby pomóc im w podjęciu decyzji. Można skonfigurować zestawy pytań dotyczących poszczególnych zasad pakietu dostępu, dlatego osoby zatwierdzające mają odpowiednie informacje dotyczące dostępu, do którego zatwierdzają. Na przykład poproś dostawców o numer kontraktu dostawcy.

Dowiedz się więcej: Zmienianie ustawień informacji o zatwierdzaniu i żądaniu dla pakietu dostępu w zarządzaniu upoważnieniami

Jeśli używasz portalu samoobsługowego, użyj łączników interfejsu API do zbierania atrybutów użytkownika podczas rejestracji. Przypisz dostęp za pomocą atrybutów. Możesz utworzyć atrybuty niestandardowe w witrynie Azure Portal i używać ich w przepływach użytkowników samoobsługi rejestracji. Odczytywanie i zapisywanie tych atrybutów przy użyciu interfejsu API programu Microsoft Graph.

Więcej informacji:

- Dostosowywanie i rozszerzanie rejestracji samoobsługowej za pomocą łączników interfejsu API

- Zarządzanie usługą Azure AD B2C za pomocą programu Microsoft Graph

Rozwiązywanie problemów z wykupem zaproszeń do użytkowników firmy Microsoft Entra

Zaproszeni użytkownicy-goście od partnera współpracy mogą mieć problemy z zrealizowaniem zaproszenia. Aby uzyskać środki zaradcze, zobacz poniższą listę.

- Domena użytkownika nie znajduje się na liście dozwolonych

- Ograniczenia dzierżawy macierzystej partnera uniemożliwiają współpracę zewnętrzną

- Użytkownik nie należy do dzierżawy firmy Microsoft Entra partnera. Na przykład użytkownicy w contoso.com znajdują się w usłudze Active Directory.

- Mogą oni zrealizować zaproszenia przy użyciu hasła jednorazowego (OTP) wiadomości e-mail

- Zobacz, wykup zaproszenia do współpracy Firmy Microsoft Entra B2B

Dostęp użytkownika zewnętrznego

Ogólnie rzecz biorąc, istnieją zasoby, które można udostępniać użytkownikom zewnętrznym, a niektóre z nich nie można. Możesz kontrolować dostęp użytkowników zewnętrznych.

Dowiedz się więcej: Zarządzanie dostępem zewnętrznym za pomocą zarządzania upoważnieniami

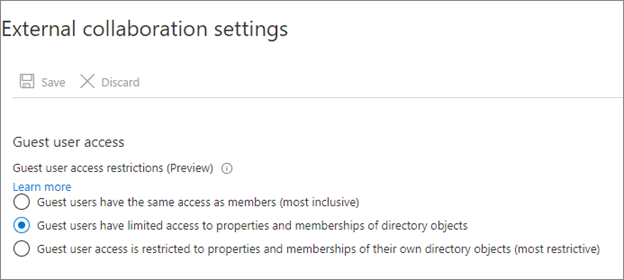

Domyślnie użytkownicy-goście widzą informacje i atrybuty dotyczące członków dzierżawy i innych partnerów, w tym członkostwa w grupach. Rozważ ograniczenie dostępu użytkowników zewnętrznych do tych informacji.

Zalecamy następujące ograniczenia użytkownika-gościa:

- Ogranicz dostęp gościa do grup przeglądania i innych właściwości w katalogu

- Użyj ustawień współpracy zewnętrznej, aby ograniczyć gościom możliwość odczytywania grup, których nie są członkami

- Blokuj dostęp do aplikacji tylko dla pracowników

- Tworzenie zasad dostępu warunkowego w celu zablokowania dostępu do zintegrowanych aplikacji firmy Microsoft dla użytkowników niebędących gośćmi

- Blokowanie dostępu do witryny Azure Portal

- Możesz wprowadzić wymagane wyjątki

- Utwórz zasady dostępu warunkowego ze wszystkimi gośćmi i użytkownikami zewnętrznymi. Zaimplementuj zasady, aby zablokować dostęp.

Dowiedz się więcej: Dostęp warunkowy: aplikacje w chmurze, akcje i kontekst uwierzytelniania

Usuwanie użytkowników, którzy nie potrzebują dostępu

Ustanów proces przeglądania i usuwania użytkowników, którzy nie potrzebują dostępu. Uwzględnij użytkowników zewnętrznych w dzierżawie jako gości i użytkowników z kontami członkami.

Dowiedz się więcej: Używanie Zarządzanie tożsamością Microsoft Entra do przeglądania i usuwania użytkowników zewnętrznych, którzy nie mają już dostępu do zasobów

Niektóre organizacje dodają użytkowników zewnętrznych jako członków (dostawców, partnerów i wykonawców). Przypisz atrybut lub nazwę użytkownika:

- Dostawcy — v-alias@contoso.com

- Partnerzy — p-alias@contoso.com

- Wykonawcy - c-alias@contoso.com

Ocena użytkowników zewnętrznych przy użyciu kont członkowskich w celu określenia dostępu. Być może użytkownicy-goście nie są zapraszani za pośrednictwem zarządzania upoważnieniami lub firmy Microsoft Entra B2B.

Aby znaleźć tych użytkowników:

- Używanie Zarządzanie tożsamością Microsoft Entra do przeglądania i usuwania użytkowników zewnętrznych, którzy nie mają już dostępu do zasobów

- Użyj przykładowego skryptu programu PowerShell w artykule access-reviews-samples/ExternalIdentityUse/

Przenoszenie bieżących użytkowników zewnętrznych do firmy Microsoft Entra B2B

Jeśli nie używasz usługi Microsoft Entra B2B, prawdopodobnie masz użytkowników niebędących pracownikami w dzierżawie. Zalecamy przeniesienie tych kont na konta użytkowników zewnętrznych Microsoft Entra B2B, a następnie zmianę ich wartości UserType na Guest. Użyj identyfikatora Entra firmy Microsoft i platformy Microsoft 365 do obsługi użytkowników zewnętrznych.

Dołącz lub wyklucz:

- Użytkownicy-goście w zasadach dostępu warunkowego

- Użytkownicy-goście w pakietach dostępu i przeglądach dostępu

- Dostęp zewnętrzny do usług Microsoft Teams, SharePoint i innych zasobów

Tych użytkowników wewnętrznych można przenieść przy zachowaniu bieżącego dostępu, głównej nazwy użytkownika (UPN) i członkostwa w grupach.

Więcej: Zapraszanie użytkowników zewnętrznych do współpracy B2B

Metody współpracy likwidacji

Aby ukończyć przejście do zarządzanej współpracy, zlikwidować niepożądane metody współpracy. Likwidowanie opiera się na poziomie kontroli w celu wywierania współpracy i stanu zabezpieczeń. Zobacz Określanie stanu zabezpieczeń na potrzeby dostępu zewnętrznego.

Zaproszenie usługi Microsoft Teams

Domyślnie usługa Teams zezwala na dostęp zewnętrzny. Organizacja może komunikować się z domenami zewnętrznymi. Aby ograniczyć lub zezwolić na domeny dla usługi Teams, użyj centrum administracyjnego usługi Teams.

Udostępnianie za pośrednictwem programów SharePoint i OneDrive

Udostępnianie za pośrednictwem programów SharePoint i OneDrive dodaje użytkowników, którzy nie są w procesie zarządzania upoważnieniami.

- Zabezpieczanie dostępu zewnętrznego do usług Microsoft Teams, SharePoint i OneDrive dla Firm

- Blokuj korzystanie z usługi OneDrive z pakietu Office

Dokumenty e-mail i etykiety poufności

Użytkownicy wysyłają dokumenty do użytkowników zewnętrznych pocztą e-mail. Za pomocą etykiet poufności można ograniczyć i zaszyfrować dostęp do dokumentów.

Zobacz Dowiedz się więcej o etykietach poufności.

Niezaakceptowane narzędzia do współpracy

Niektórzy użytkownicy prawdopodobnie używają google Docs, Dropbox, Slack lub Zoom. Możesz zablokować korzystanie z tych narzędzi z sieci firmowej, na poziomie zapory i przy użyciu funkcji zarządzania aplikacjami mobilnymi dla urządzeń zarządzanych przez organizację. Jednak ta akcja blokuje zaakceptowane wystąpienia i nie blokuje dostępu z urządzeń niezarządzanych. Blokuj narzędzia, których nie chcesz, i twórz zasady dla nieoczyszczonego użycia.

Aby uzyskać więcej informacji na temat zarządzania aplikacjami, zobacz:

Następne kroki

Skorzystaj z poniższej serii artykułów, aby dowiedzieć się więcej na temat zabezpieczania dostępu zewnętrznego do zasobów. Zalecamy przestrzeganie wymienionej kolejności.

Odnajdywanie bieżącego stanu współpracy zewnętrznej w organizacji

Tworzenie planu zabezpieczeń na potrzeby dostępu zewnętrznego do zasobów

Zabezpieczanie dostępu zewnętrznego za pomocą grup w usłudze Microsoft Entra ID i Microsoft 365

Przejście do zarządzanej współpracy z firmą Microsoft Entra B2B ( jesteś tutaj)

Zarządzanie dostępem zewnętrznym za pomocą zarządzania upoważnieniami firmy Microsoft

Zarządzanie dostępem zewnętrznym do zasobów przy użyciu zasad dostępu warunkowego

Konwertowanie lokalnych kont gości na konta gości Microsoft Entra B2B