Odnajdywanie bieżącego stanu współpracy zewnętrznej w organizacji

Zanim dowiesz się więcej o bieżącym stanie współpracy zewnętrznej, określ stan zabezpieczeń. Rozważ scentralizowane a delegowane mechanizmy kontroli, a także cele dotyczące ładu, przepisów i zgodności.

Dowiedz się więcej: Określanie stanu zabezpieczeń na potrzeby dostępu zewnętrznego przy użyciu identyfikatora Entra firmy Microsoft

Użytkownicy w organizacji prawdopodobnie współpracują z użytkownikami z innych organizacji. Współpraca odbywa się z aplikacjami zwiększającymi produktywność, takimi jak platforma Microsoft 365, pocztą e-mail lub udostępnianie zasobów użytkownikom zewnętrznym. Te scenariusze obejmują użytkowników:

- Inicjowanie współpracy zewnętrznej

- Współpraca z użytkownikami zewnętrznymi i organizacjami

- Udzielanie dostępu użytkownikom zewnętrznym

Zanim rozpoczniesz

Ten artykuł jest numerem 2 w serii 10 artykułów. Zalecamy przejrzenie artykułów w kolejności. Przejdź do sekcji Następne kroki , aby wyświetlić całą serię.

Określanie, kto inicjuje współpracę zewnętrzną

Ogólnie rzecz biorąc, użytkownicy poszukujący współpracy zewnętrznej znają aplikacje do użycia i po zakończeniu dostępu. W związku z tym określ użytkowników z delegowanymi uprawnieniami do zapraszania użytkowników zewnętrznych, tworzenia pakietów dostępu i wykonywania przeglądów dostępu.

Aby znaleźć użytkowników współpracujących:

- Działania dziennika inspekcji platformy Microsoft 365 — wyszukiwanie zdarzeń i odnajdywanie działań poddanych inspekcji na platformie Microsoft 365

- Inspekcja i raportowanie użytkownika współpracy B2B — weryfikowanie dostępu użytkownika-gościa i wyświetlanie rekordów działań systemowych i użytkowników

Wyliczanie użytkowników-gości i organizacji

Użytkownicy zewnętrzni mogą być użytkownikami firmy Microsoft Entra B2B z poświadczeniami zarządzanymi przez partnera lub użytkownikami zewnętrznymi z poświadczeniami aprowizacji lokalnie. Zazwyczaj ci użytkownicy są typem użytkownika-gościa. Aby dowiedzieć się więcej na temat zapraszania użytkowników gości i udostępniania zasobów, zobacz Omówienie współpracy B2B.

Możesz wyliczyć użytkowników-gości za pomocą:

Skorzystaj z następujących narzędzi, aby zidentyfikować współpracę firmy Microsoft Entra B2B, zewnętrzną dzierżawę firmy Microsoft Entra i użytkowników, którzy uzyskują dostęp do aplikacji:

- Moduł programu PowerShell, Get MsIdCrossTenantAccessActivity

- Skoroszyt działań dostępu między dzierżawami

Odnajdywanie domen poczty e-mail i właściwości companyName

Możesz określić organizacje zewnętrzne z nazwami domen adresów e-mail użytkowników zewnętrznych. To odnajdywanie może nie być możliwe w przypadku dostawców tożsamości konsumentów. Zalecamy napisanie atrybutu companyName w celu zidentyfikowania organizacji zewnętrznych.

Korzystanie z zarządzania listą dozwolonych, listą bloków i upoważnieniami

Użyj listy dozwolonych lub listy zablokowanych, aby umożliwić organizacji współpracę z organizacjami lub zablokować je na poziomie dzierżawy. Kontrolowanie zaproszeń i realizacji B2B niezależnie od źródła (takiego jak Microsoft Teams, SharePoint lub Azure Portal).

Zobacz Zezwalanie lub blokowanie zaproszeń do użytkowników B2B z określonych organizacji

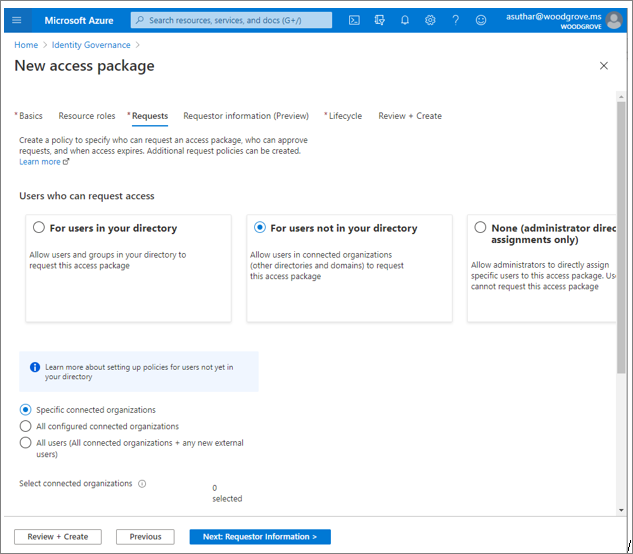

Jeśli używasz zarządzania upoważnieniami, możesz ograniczyć pakiety dostępu do podzbioru partnerów z opcją Określone połączone organizacje w obszarze Nowe pakiety dostępu w obszarze Zarządzanie tożsamościami.

Określanie dostępu użytkowników zewnętrznych

Za pomocą spisu użytkowników zewnętrznych i organizacji określ dostęp do udzielenia użytkownikom. Interfejs API programu Microsoft Graph służy do określania członkostwa w grupie lub przypisania aplikacji firmy Microsoft.

Wyliczanie uprawnień aplikacji

Zbadaj dostęp do poufnych aplikacji, aby uzyskać świadomość na temat dostępu zewnętrznego. Zobacz, Udziel lub odwoływanie uprawnień interfejsu API programowo.

Wykrywanie udostępniania nieformalnego

Jeśli plany poczty e-mail i sieci są włączone, możesz zbadać udostępnianie zawartości za pośrednictwem poczty e-mail lub nieautoryzowanych aplikacji SaaS (Software as a Service).

- Identyfikowanie, zapobieganie i monitorowanie przypadkowego udostępniania

- Dowiedz się więcej o zapobieganiu utracie danych (DLP)

- Identyfikowanie nieautoryzowanych aplikacji

Następne kroki

Skorzystaj z poniższej serii artykułów, aby dowiedzieć się więcej na temat zabezpieczania dostępu zewnętrznego do zasobów. Zalecamy przestrzeganie wymienionej kolejności.

Odkryj bieżący stan współpracy zewnętrznej w organizacji (jesteś tutaj)

Tworzenie planu zabezpieczeń na potrzeby dostępu zewnętrznego do zasobów

Zabezpieczanie dostępu zewnętrznego za pomocą grup w usłudze Microsoft Entra ID i Microsoft 365

Przejście do zarządzanej współpracy z firmą Microsoft Entra B2B

Zarządzanie dostępem zewnętrznym za pomocą zarządzania upoważnieniami firmy Microsoft

Zarządzanie dostępem zewnętrznym do zasobów przy użyciu zasad dostępu warunkowego

Konwertowanie lokalnych kont gości na konta gości Microsoft Entra B2B