Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Filtrowanie zawartości internetowej umożliwia implementowanie szczegółowych mechanizmów kontroli dostępu do Internetu dla organizacji na podstawie kategoryzacji witryn internetowych.

Pierwsze funkcje Bezpiecznej Bramy Sieciowej (SWG) Microsoft Entra Internet Access obejmują filtrowanie treści internetowej na podstawie nazw domen. Firma Microsoft integruje szczegółowe zasady filtrowania z usługami Microsoft Entra ID i Microsoft Entra Conditional Access, co skutkuje zasadami filtrowania, które są świadome użytkowników, świadome kontekstu i łatwe do zarządzania.

Obecnie funkcja filtrowania sieci Web jest ograniczona do filtrowania kategorii internetowych w oparciu o kwalifikowane nazwy domen (FQDN) oraz filtrowania FQDN, z uwzględnieniem użytkowników i kontekstu.

Administratorzy korzystający z funkcji globalnego bezpiecznego dostępu muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola Administratora globalnego bezpiecznego dostępu do zarządzania funkcjami globalnego bezpiecznego dostępu.

- Administrator dostępu warunkowego do tworzenia zasad dostępu warunkowego i interakcji z nimi.

Ukończ przewodnik Wprowadzenie do globalnego bezpiecznego dostępu .

Zainstaluj klienta globalnego bezpiecznego dostępu na urządzeniach użytkowników końcowych.

Należy wyłączyć system nazw domen (DNS) za pośrednictwem protokołu HTTPS (Secure DNS) w celu tunelowania ruchu sieciowego. Użyj reguł w pełni kwalifikowanych nazw domen (FQDN) w profilu przekazywania ruchu. Aby uzyskać więcej informacji, zobacz Configure the DNS client to support DoH (Konfigurowanie klienta DNS pod kątem obsługi usługi DoH).

Wyłącz wbudowanego klienta DNS w przeglądarkach Chrome i Microsoft Edge.

Transmisja IPv6 nie jest przechwytywana przez klienta i dlatego jest przesyłana bezpośrednio do sieci. Aby tunelować cały odpowiedni ruch, ustaw właściwości karty sieciowej na preferowanie IPv4.

Ruch protokołu UDP (User Datagram Protocol) (czyli QUIC) nie jest obsługiwany w bieżącej wersji zapoznawczej programu Internet Access. Większość witryn internetowych obsługuje powrót do protokołu TCP (Transmission Control Protocol), gdy nie można ustanowić QUIC. W przypadku ulepszonego środowiska użytkownika można wdrożyć regułę Zapory systemu Windows, która blokuje wychodzący protokół UDP 443:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Zapoznaj się z pojęciami dotyczącymi filtrowania zawartości internetowej. Aby uzyskać więcej informacji, zobacz Filtrowanie zawartości internetowej.

Istnieje kilka kroków konfigurowania filtrowania zawartości internetowej. Zanotuj, gdzie należy skonfigurować zasady dostępu warunkowego.

- Włącz przekazywanie ruchu internetowego.

- Utwórz zasady filtrowania zawartości internetowej.

- Utwórz profil zabezpieczeń.

- Połącz profil zabezpieczeń z zasadami dostępu warunkowego.

- Przypisz użytkowników lub grupy do profilu przekazywania danych ruchu.

Pierwszym krokiem jest włączenie profilu przekazywania ruchu dla dostępu do Internetu. Aby dowiedzieć się więcej o profilu i sposobie jego włączania, zobacz Jak zarządzać profilem przekazywania ruchu do Internetu.

- Przejdź do Global Secure Access>Bezpieczna>polityka filtrowania zawartości internetowej.

- Wybierz Utwórz zasady.

- Wprowadź nazwę i opis zasad, a następnie wybierz pozycję Dalej.

- Wybierz Dodaj regułę.

- Wprowadź nazwę, wybierz kategorię internetową lub prawidłową nazwę FQDN, a następnie wybierz pozycję Dodaj.

- Prawidłowe nazwy FQDN w tej funkcji mogą również zawierać symbole wieloznaczne przy użyciu symbolu gwiazdki *.

- Wybierz przycisk Dalej , aby przejrzeć zasady, a następnie wybierz pozycję Utwórz zasady.

Ważne

Wdrożenie zmian w filtrowaniu zawartości internetowej może potrwać do jednej godziny.

Profile zabezpieczeń to grupa zasad filtrowania. Profile zabezpieczeń można przypisywać lub łączyć za pomocą zasad dostępu warunkowego firmy Microsoft. Jeden profil zabezpieczeń może zawierać wiele zasad filtrowania. Jeden profil zabezpieczeń może być skojarzony z wieloma zasadami dostępu warunkowego.

W tym kroku utworzysz profil zabezpieczeń w celu grupowania zasad filtrowania. Następnie przypiszesz lub połączysz profile zabezpieczeń z zasadami dostępu warunkowego, aby umożliwić im rozpoznawanie użytkownika lub kontekstu.

Uwaga

Aby dowiedzieć się więcej na temat zasad dostępu warunkowego firmy Microsoft, zobacz Tworzenie zasad dostępu warunkowego.

- Przejdź do Global Secure Access>Bezpieczeństwo>Profile zabezpieczeń.

- Wybierz pozycję Utwórz profil.

- Wprowadź nazwę i opis zasad, a następnie wybierz pozycję Dalej.

- Wybierz pozycję Połącz zasady , a następnie wybierz pozycję Istniejące zasady.

- Wybierz już utworzone zasady filtrowania zawartości internetowej i wybierz pozycję Dodaj.

- Wybierz przycisk Dalej , aby przejrzeć profil zabezpieczeń i skojarzone zasady.

- Wybierz pozycję Utwórz profil.

- Wybierz pozycję Odśwież , aby odświeżyć stronę profilów i wyświetlić nowy profil.

Utwórz zasady dostępu warunkowego dla użytkowników końcowych lub grup i dostarczaj profil zabezpieczeń za pomocą kontroli sesji dostępu warunkowego. Dostęp warunkowy to mechanizm umożliwiający świadomość użytkownika i kontekstu w ramach zasad dostępu do Internetu. Aby dowiedzieć się więcej na temat kontrolek sesji, zobacz Dostęp warunkowy: sesja.

- Przejdź do Identity>Protection>Conditional Access.

- Wybierz pozycję Utwórz nowe zasady.

- Wprowadź nazwę i przypisz użytkownika lub grupę.

- Wybierz pozycję Docelowe zasoby oraz Wszystkie zasoby internetowe z Globalną Bezpieczną Dostępnością.

- Wybierz pozycję Sesja>Użyj profilu zabezpieczeń Global Secure Access i wybierz profil zabezpieczeń.

- Wybierz Wybierz.

- W sekcji Włącz politykę upewnij się, że wybrano opcję Włączone.

- Wybierz pozycję Utwórz.

W tym przykładzie pokazano przepływ ruchu Microsoft Entra Internet Access podczas stosowania zasad filtrowania zawartości internetowej.

Poniższy diagram przepływu przedstawia zasady filtrowania zawartości internetowej blokujące lub zezwalające na dostęp do zasobów internetowych.

| Krok | opis |

|---|---|

| 1 | Klient globalnego bezpiecznego dostępu próbuje nawiązać połączenie z rozwiązaniem Microsoft Security Service Edge. |

| 2 | Klient jest przekierowywany do Microsoft Entra ID w celu uwierzytelnienia i autoryzacji. |

| 3 | Użytkownik i urządzenie uwierzytelniają się. Uwierzytelnianie odbywa się bezproblemowo, gdy użytkownik ma prawidłowy podstawowy token odświeżania (PRT). |

| 4 | Po uwierzytelnieniu użytkownika i urządzenia, usługa Dostęp Warunkowy dopasowuje się do reguł dostępu do Internetu i dodaje odpowiednie profile zabezpieczeń do tokenu. Wymusza odpowiednie zasady autoryzacji. |

| 5 | Identyfikator Microsoft Entra przekazuje token do usługi Microsoft Security Service Edge w celu weryfikacji. |

| 6 | Tunel jest tworzony między klientem Global Secure Access a Microsoft Security Service Edge. |

| 7 | Ruch zaczyna być przechwytywany i przesyłany przez tunel dostępu do Internetu. |

| 8 | Microsoft Security Service Edge ocenia zasady zabezpieczeń w tokenie dostępu według kolejności priorytetów. Po dopasowaniu się do reguły filtrowania zawartości internetowej ocena polityki filtrowania zawartości internetowej zostanie zatrzymana. |

| 9 | Microsoft Security Service Edge wymusza zasady zabezpieczeń. |

| 10 | Polityka ustawiona na blokowanie skutkuje błędem w ruchu HTTP lub występuje wyjątek dotyczący resetowania połączenia dla ruchu HTTPS. |

| 11 | Polityka = zezwala na przekazywanie ruchu do miejsca docelowego. |

Uwaga

Zastosowanie nowego profilu zabezpieczeń może potrwać do 60–90 minut z powodu wymuszania profilu zabezpieczeń przy użyciu tokenów dostępu. Użytkownik musi otrzymać nowy token dostępu, w którym nowy identyfikator profilu zabezpieczeń jest zawarty jako uprawnienie, zanim zostanie on zastosowany. Zmiany istniejących profilów zabezpieczeń zaczynają być wymuszane znacznie szybciej.

Możesz określić zakres profilu dostępu do Internetu dla określonych użytkowników i grup. Aby dowiedzieć się więcej na temat przypisywania użytkowników i grup, zobacz Jak przypisywać użytkowników i grupy oraz zarządzać nimi przy użyciu profilów przesyłania dalej ruchu.

Gdy ruch dociera do Microsoft Secure Service Edge, Microsoft Entra Internet Access stosuje mechanizmy kontroli bezpieczeństwa na dwa sposoby. W przypadku niezaszyfrowanego ruchu HTTP używa on ujednoliconego lokalizatora zasobów (URL). W przypadku ruchu HTTPS szyfrowanego przy użyciu protokołu Transport Layer Security (TLS) jest używana nazwa serwera (SNI).

Użyj urządzenia z systemem Windows z zainstalowanym klientem globalnego bezpiecznego dostępu. Zaloguj się jako użytkownik, któremu przypisano profil pozyskiwania ruchu internetowego. Przetestuj, czy przechodzenie do witryn internetowych jest dozwolone lub ograniczone zgodnie z oczekiwaniami.

Kliknij prawym przyciskiem myszy ikonę klienta Global Secure Access w zasobniku menedżera zadań i otwórz Zaawansowane diagnostyki>Profil przesyłania. Upewnij się, że istnieją reguły pozyskiwania dostępu do Internetu. Sprawdź również, czy podczas przeglądania są pozyskiwane nazwy hostów i czy przepływy ruchu internetowego użytkowników są rejestrowane.

Przejdź do dozwolonych i zablokowanych witryn i sprawdź, czy działają prawidłowo. Przejdź do Global Secure Access>Monitor>dzienników ruchu, aby potwierdzić, że ruch jest odpowiednio blokowany lub dozwolony.

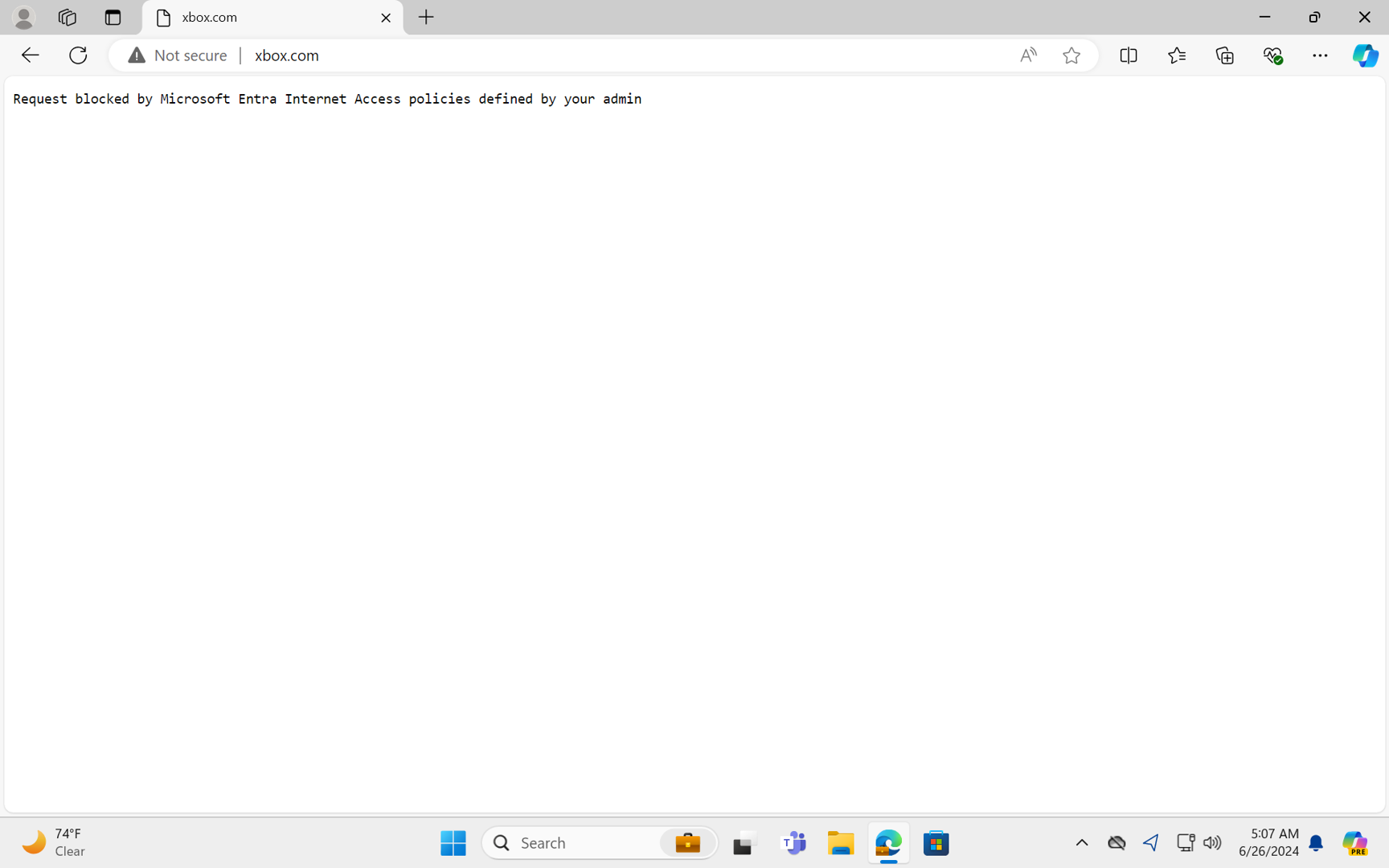

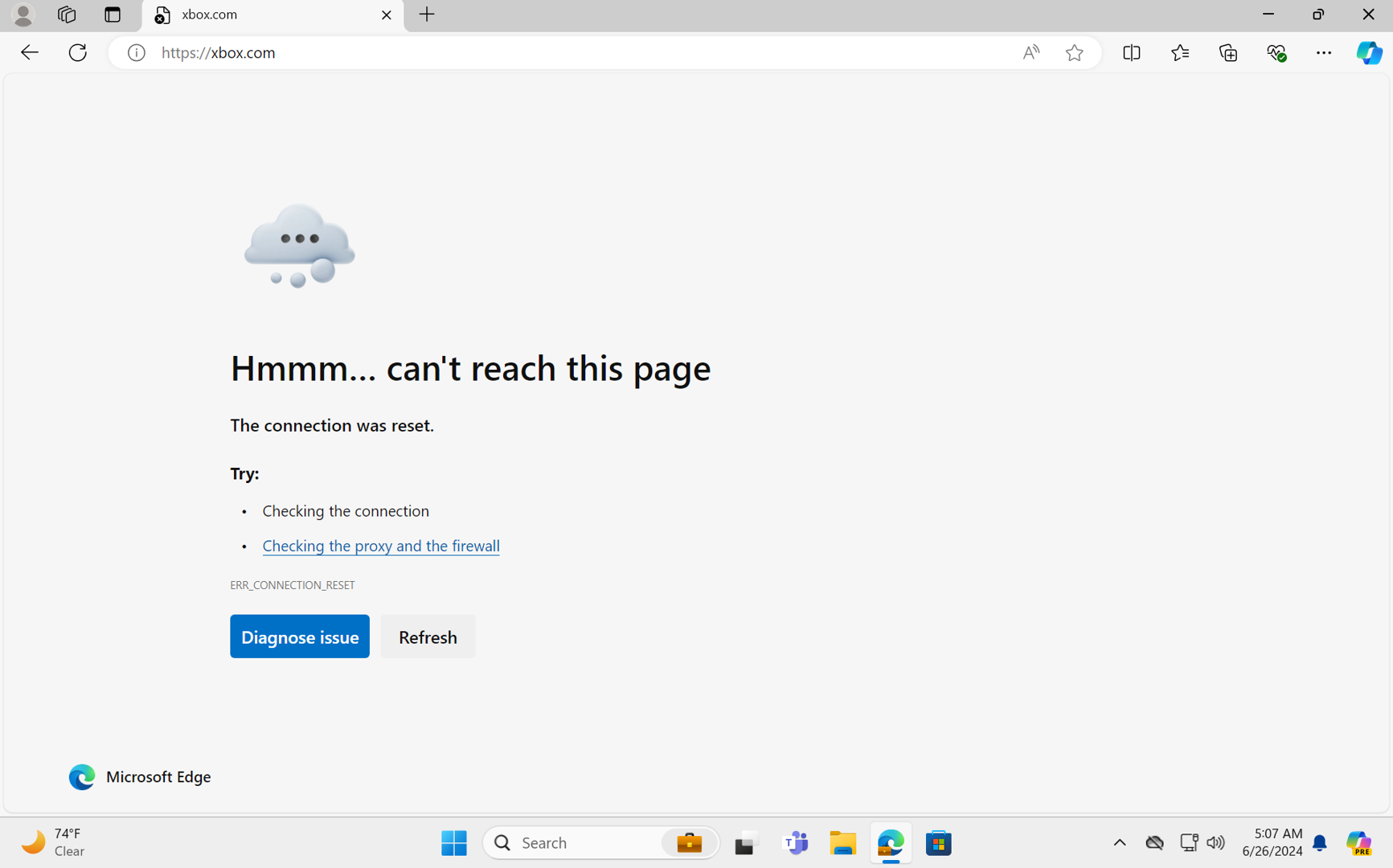

Bieżący mechanizm blokowania dla wszystkich przeglądarek obejmuje błąd przeglądarki w postaci tekstu dla ruchu HTTP i błąd przeglądarki "Resetowanie połączenia" dla ruchu HTTPS.

Uwaga

Zmiany konfiguracji w środowisku globalnego bezpiecznego dostępu związane z filtrowaniem zawartości internetowej zwykle obowiązują w mniej niż 5 minut. Zmiany konfiguracji w dostępie warunkowym związane z filtrowaniem zawartości internetowej mają zastosowanie w ciągu około godziny.