Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Devido à extensa estrutura de segurança e permissão do Azure DevOps, talvez seja necessário investigar por que um usuário não tem acesso a um projeto, serviço ou recurso esperado. Encontre diretrizes passo a passo para entender e resolver problemas que um usuário pode encontrar ao se conectar a um projeto ou acessar um serviço ou recurso do Azure DevOps.

Pré-requisitos

| Categoria | Requisitos |

|---|---|

| Permissões | Para gerenciar permissões ou grupos no nível da organização ou da coleção: Membro do grupo de segurança Administradores de Coleção de Projetos. Se você tiver criado a organização ou a coleção, você será automaticamente um membro desse grupo. |

| Recomendação | Antes de usar este guia, recomendamos familiarizar-se com o seguinte conteúdo: - Introdução a permissões, acesso e grupos de segurança - Permissões padrão e acesso à referência rápida. |

Dica

Ao criar um grupo de segurança do Azure DevOps, rotule-o claramente para indicar se ele se destina a limitar o acesso.

Você pode definir permissões nos seguintes níveis:

- Nível do objeto

- Nível de projeto

- Nível de coleção da organização ou do projeto

- Direito de acesso

- Função de administrador da equipe

Problemas comuns de acesso e permissão

Veja os motivos mais comuns pelos quais um membro do projeto não pode acessar um projeto, serviço ou recurso:

| Problema | Ação de solução de problemas |

|---|---|

| O nível de acesso deles não dá suporte ao acesso ao serviço ou ao recurso. | Para determinar se é a causa, determine o nível de acesso e o status da assinatura do usuário. |

| A associação em um grupo de segurança não dá suporte ao acesso a um recurso ou foi explicitamente negada a permissão para um recurso. | Para determinar se é a causa, rastreie uma permissão. |

| O usuário recebeu permissão recentemente, mas o cliente precisa de uma atualização para reconhecer as alterações. | Faça com que o usuário atualize ou reavalie suas permissões. |

| O usuário está tentando exercer um recurso concedido apenas a um administrador de equipe para uma equipe específica, mas ele não recebe essa função. | Para adicioná-los à função, consulte Adicionar, remover administrador de equipe. |

| O usuário não habilitou uma versão prévia do recurso. | Fazer com que o usuário abra os recursos de Visualização e determine o status de ativação/desativação do recurso específico. Para obter mais informações, consulte Gerenciar recursos de versão prévia. |

| O membro do projeto foi adicionado a um grupo de segurança de escopo limitado, como o grupo Usuários com Escopo do Projeto. | Para determinar se é a causa, procure as associações de grupo de segurança do usuário. |

Problemas de acesso e permissão menos comuns

Motivos menos comuns para acesso limitado são quando ocorreu um dos seguintes eventos:

| Problema | Ação de solução de problemas |

|---|---|

| Um administrador de projeto desabilitou um serviço. Nesse caso, ninguém tem acesso ao serviço desabilitado. | Para determinar se um serviço está desabilitado, confira Ativar ou desativar um serviço do Azure DevOps. |

| Um Administrador de Coleção de Projetos desabilitou um recurso de visualização, que o desabilita para todos os membros do projeto na organização. | Confira Gerenciar recursos de versão prévia. |

| As regras de grupo que regem o nível de acesso do usuário ou a associação ao projeto estão restringindo o acesso. | Consulte Determinar o nível de acesso e o status da assinatura de um usuário. |

| As regras personalizadas foram definidas para o fluxo de trabalho de um tipo de item de trabalho. | consulte Regras aplicadas a um tipo de item de trabalho que restringem a operação de seleção. |

Determinar o nível de acesso e o status da assinatura de um usuário

Você pode atribuir usuários ou grupos de usuários a um dos seguintes níveis de acesso:

- Parte interessada

- Básico

- Básico + Test Plans

- Assinatura do Visual Studio

- GitHub Enterprise

Para obter mais informações sobre como restringir níveis de acesso no Azure DevOps, consulte Níveis de acesso com suporte.

Para usar os recursos do Azure DevOps, os usuários devem ser adicionados a um grupo de segurança com as permissões apropriadas e ter acesso ao portal da Web. As limitações de recursos são baseadas no nível de acesso e no grupo de segurança do usuário.

Os usuários podem perder o acesso pelos seguintes motivos:

| Motivo da perda de acesso | Ação de solução de problemas |

|---|---|

| A assinatura do Visual Studio do usuário expirou. | Esse usuário pode trabalhar como Stakeholder ou você pode conceder ao usuário acesso Básico até que o usuário renove sua assinatura. Depois que o usuário entra, o Azure DevOps restaura o acesso automaticamente. |

| A assinatura do Azure usada para cobrança não está mais ativa. | Todas as compras feitas com essa assinatura são afetadas, incluindo assinaturas do Visual Studio. Para corrigir esse problema, visite o portal da conta do Azure. |

| A assinatura do Azure usada para cobrança foi removida de sua organização. | Saiba mais sobre como vincular sua organização |

Caso contrário, os usuários que não entraram em sua organização por mais tempo perderão o acesso primeiro. Se sua organização tiver usuários que não precisam mais de acesso, remova-os da sua organização.

Para obter mais informações sobre permissões, consulte Permissões e grupos e o Guia de pesquisa de permissões.

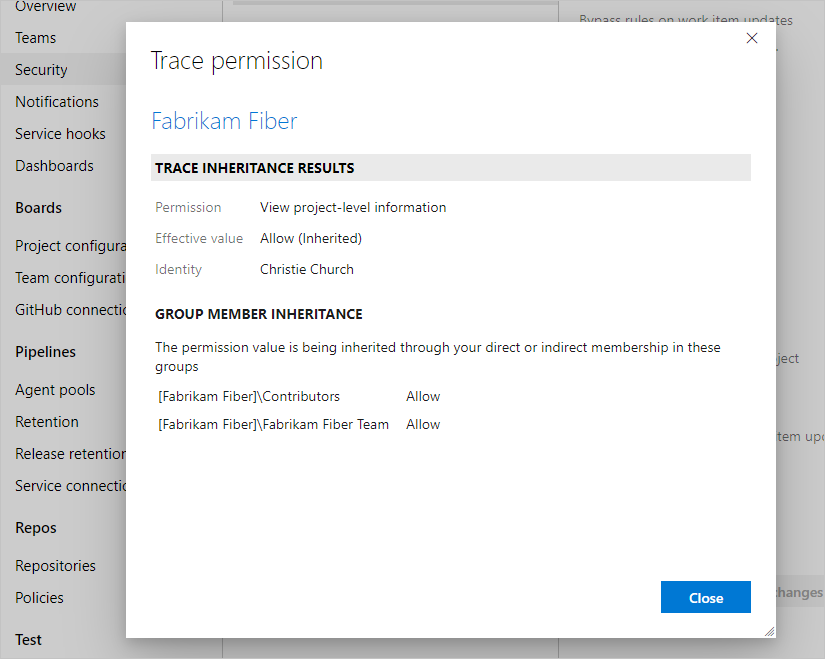

Rastrear uma permissão

Use o rastreamento de permissões para determinar por que as permissões de um usuário não estão permitindo que eles acessem um recurso ou função específico. Saiba como um usuário ou administrador pode investigar a herança de permissões. Para rastrear uma permissão do portal da Web, abra a página de permissão ou segurança para o nível correspondente. Para obter mais informações, consulte Solicitar um aumento nos níveis de permissão.

Se um usuário estiver com problemas de permissões e você usar grupos de segurança padrão ou grupos personalizados para permissões, use o rastreamento para investigar de onde essas permissões estão vindo. Problemas de permissões podem ser devido a alterações atrasadas. Pode levar até 1 hora para que as associações de grupo do Microsoft Entra ou as alterações de permissões sejam propagadas no Azure DevOps. Se um usuário estiver tendo problemas que não são resolvidos imediatamente, aguarde um dia para ver se ele é resolvido. Para obter mais informações sobre gerenciamento de usuários e acesso, consulte Gerenciar usuários e acesso no Azure DevOps.

Se um usuário estiver tendo problemas de permissões e você usar grupos de segurança padrão ou grupos personalizados para permissões, você poderá investigar de onde essas permissões estão vindo usando nosso rastreamento de permissões. Problemas de permissões podem ser porque o usuário não tem o nível de acesso necessário.

Os usuários podem receber suas permissões efetivas diretamente ou por meio de grupos.

Conclua as etapas a seguir para que os administradores possam entender de onde exatamente essas permissões estão vindo e ajustá-las, conforme necessário.

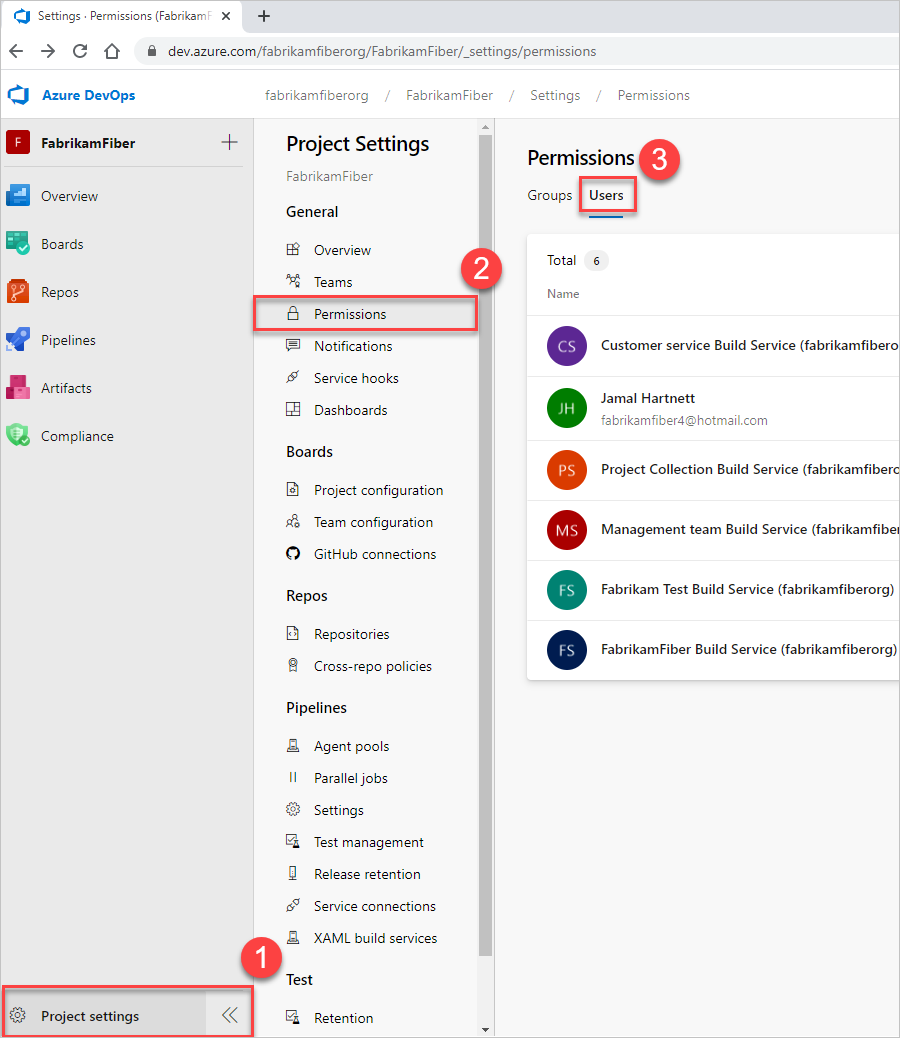

Selecione Configurações do projeto>Permissões>Usuários e, em seguida, selecione o usuário.

Agora você deve ter uma exibição específica do usuário que mostre quais permissões eles têm.

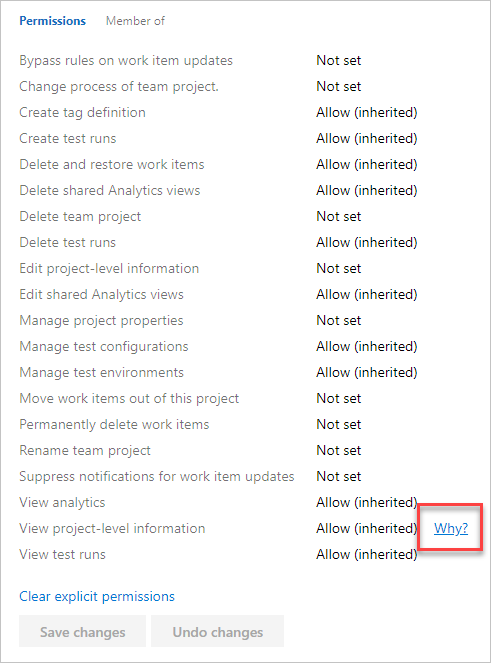

Para rastrear por que um usuário tem ou não nenhuma das permissões listadas, selecione o ícone de informações ao lado da permissão em questão.

![]()

O rastreamento resultante permite que você saiba como eles estão herdando a permissão listada. Em seguida, você pode ajustar as permissões do usuário ajustando as permissões fornecidas aos grupos em que ele está.

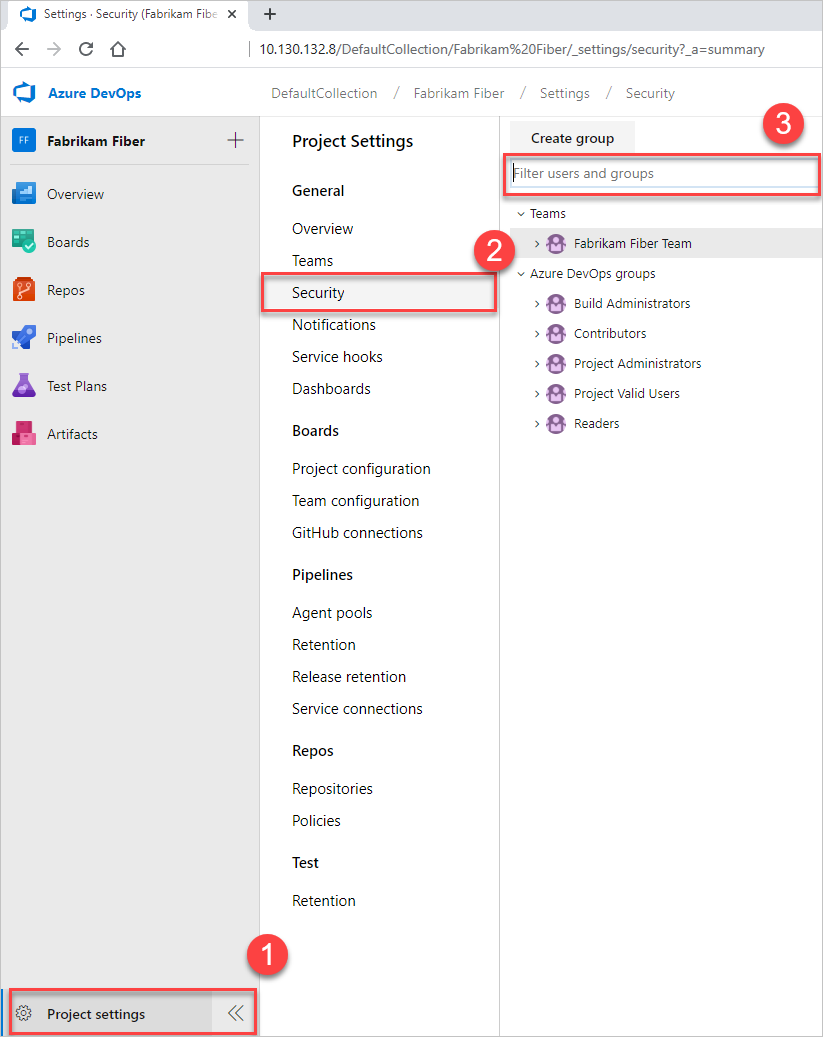

Selecione Configurações do projeto>Segurança e insira o nome de usuário na caixa de filtro.

Agora você deve ter uma exibição específica do usuário que mostre quais permissões eles têm.

Rastreie por que um usuário tem ou não nenhuma das permissões listadas. Passe o mouse sobre a permissão e escolha Por quê.

O rastreamento resultante permite que você saiba como eles estão herdando a permissão listada. Em seguida, você pode ajustar as permissões do usuário ajustando as permissões fornecidas aos grupos em que ele está.

Para obter mais informações, consulte Gerenciar o acesso a recursos e funções específicos ou Solicitar um aumento nos níveis de permissão.

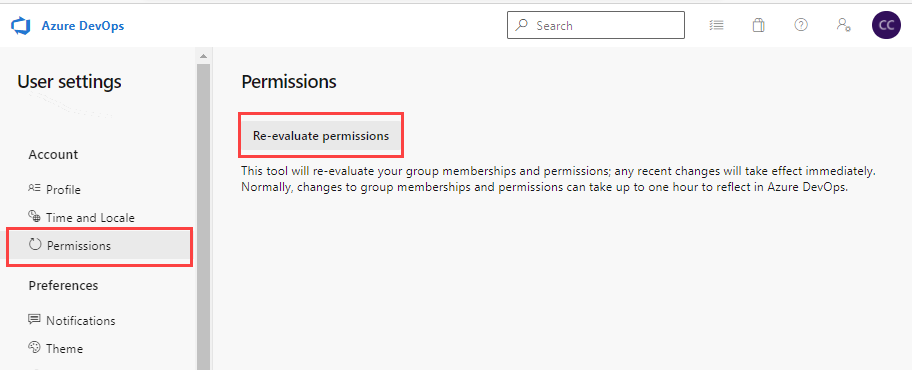

Atualizar ou reavaliar permissões

Consulte o cenário a seguir em que a atualização ou reavaliação de permissões pode ser necessária.

Problema

Os usuários são adicionados a um grupo do Azure DevOps ou do Microsoft Entra. Essa ação concede acesso herdado a uma organização ou projeto. Mas eles não têm acesso imediatamente. Os usuários devem aguardar ou sair, fechar o navegador e entrar novamente para atualizar suas permissões.

Os usuários são adicionados a um grupo do Azure DevOps. Essa ação concede acesso herdado a uma organização ou projeto. Mas eles não têm acesso imediatamente. Os usuários devem aguardar ou sair, fechar o navegador e entrar novamente para atualizar suas permissões.

Solução

Vá para ![]() Configurações do usuário>Permissões>Reavaliar permissões. Essa função reavalia suas associações e permissões de grupo e, em seguida, todas as alterações recentes entrarão em vigor imediatamente.

Configurações do usuário>Permissões>Reavaliar permissões. Essa função reavalia suas associações e permissões de grupo e, em seguida, todas as alterações recentes entrarão em vigor imediatamente.

Regras aplicadas a um tipo de item de trabalho que restringem operações de seleção

Antes de personalizar um processo, recomendamos que você examine Configurar e personalizar Azure Boards, que fornece diretrizes sobre como personalizar Azure Boards para atender às suas necessidades de negócios.

Para obter mais informações sobre regras de tipo de item de trabalho que se aplicam à restrição de operações, consulte:

- Aplicar regras aos estados do fluxo de trabalho (processo de herança)

- Cenários de regra de exemplo

- Definir caminhos de área e atribuir a uma equipe

Ocultar as configurações da organização dos usuários

Se um usuário estiver limitado a ver apenas seus projetos ou não puder acessar as configurações da organização, as informações a seguir poderão explicar o motivo. Para impedir que os usuários acessem as configurações da organização, ative a versão prévia do recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos. Para obter mais informações, incluindo chamadas importantes relacionadas à segurança, consulte Gerenciar sua organização, Limitar a visibilidade do usuário a projetos e muito mais.

Exemplos de usuários restritos incluem Stakeholders, usuários convidados do Microsoft Entra ou membros de um grupo de segurança. Depois de habilitado, o usuário ou grupo adicionado ao grupo Usuários do Escopo do Projeto não poderá acessar as páginas das Configurações da organização, exceto por aquelas da Visão geral e dos Projetos. Eles só podem acessar os projetos aos quais são adicionados.

Exemplos de usuários restritos incluem stakeholders ou membros de um grupo de segurança. Depois de habilitado, qualquer usuário ou grupo adicionado ao grupo Project-Scoped Usuários fica impedido de acessar as páginas Configurações da Organização, exceto visão geral e projetos. Eles só podem acessar os projetos aos quais são adicionados.

Para obter mais informações, consulte Gerenciar sua organização, Limitar a visibilidade do usuário para projetos e muito mais.

Exibir, adicionar e gerenciar permissões com a CLI

Você pode visualizar, adicionar e gerenciar permissões em um nível granular com os comandos az devops security permission. Para obter mais informações, consulte Gerenciar permissões com a ferramenta de linha de comando.

Regras de grupo com permissões menores

Os tipos de regra de grupo são classificados na seguinte ordem: Básico do Assinante > + Partes Interessadas Básicas > dos Planos > de Teste. Os usuários sempre recebem o nível de acesso mais alto disponível para eles em todas as regras de grupo, incluindo quaisquer assinaturas do Visual Studio (VS).

Observação

- As alterações feitas nos leitores do projeto por meio de regras de grupo não persistem. Para ajustar os leitores do projeto, considere métodos alternativos, como atribuição direta ou grupos de segurança personalizados.

- Revise regularmente as regras listadas na guia "Regras do grupo" da página "Usuários". As alterações na associação de grupo do Microsoft Entra ID aparecerão na próxima reavaliação das regras de grupo, que pode ser feita sob demanda, quando uma regra de grupo for modificada ou automaticamente a cada 24 horas. O Azure DevOps atualiza a associação de grupo do Microsoft Entra de hora em hora, mas pode levar até 24 horas para que o Microsoft Entra ID atualize a associação de grupo dinâmica.

- Atualmente, as regras de grupo para licenciamento não se aplicam a entidades de serviço e identidades gerenciadas. Para atribuir um nível de acesso a um principal de serviço ou identidade gerenciada, atribua-o diretamente em vez de por meio de associação a grupo. Para obter mais informações, consulte Usar entidades de serviço & identidades gerenciadas no Azure DevOps.

Confira os exemplos a seguir, mostrando como a detecção de assinantes é fator em regras de grupo.

Exemplo 1: a regra de grupo me dá mais acesso

Se eu tiver uma assinatura do VS Pro e estiver em uma regra de grupo que me dê Basic + Test Plans – o que acontece?

Esperado: recebo Básico + Test Plans porque o que a regra de grupo me dá é maior que minha assinatura. A atribuição de regra de grupo sempre fornece o maior acesso, em vez de limitar o acesso.

Exemplo 2: a regra de grupo me dá o mesmo acesso

Tenho uma assinatura do Visual Studio Test Pro e estou em uma regra de grupo que me dá Basic + Test Plans – o que acontece?

Esperado: eu sou detectado como assinante do Visual Studio Test Pro, porque o acesso é o mesmo que a regra de grupo. Já estou pagando pelo Visual Studio Test Pro, então não quero pagar novamente.

Trabalhar com o GitHub

Confira as seguintes informações de solução de problemas para implantar código no Azure DevOps com GitHub.

Problema

Você não pode trazer o restante de sua equipe para a organização e o projeto, apesar de adicioná-los como membros. Eles recebem emails, mas, ao entrar, recebem um erro 401.

Solução

Você pode estar conectado ao Azure DevOps com uma identidade incorreta. Execute as seguintes etapas:

Feche todos os navegadores, incluindo navegadores que não estão executando o Azure DevOps.

Abra uma sessão de navegação privada ou anônima.

Vá para a seguinte URL: https://aka.ms/vssignout.

Uma mensagem é exibida: "Saída em andamento". Depois de sair, você será redirecionado para

dev.azure.microsoft.com.Entre no Azure DevOps novamente e escolha uma identidade diferente.

Outras áreas em que as permissões podem ser aplicadas

- Permissões do caminho de área

- Marcas de item de trabalho

- Mover itens de trabalho para fora de um projeto

- Itens de trabalho excluídos

- Guia rápido sobre permissões e acesso padrão ao Azure Boards

- Regras personalizadas

- Cenários de regra personalizada de exemplo

- Listas de pendências e quadros personalizados

- Controles personalizados