Guia estratégico de roubo de token

Este artigo e a árvore de decisão que o acompanha fornecem orientação para que analistas de segurança e profissionais de resposta a incidentes possam identificar e investigar ataques de roubo de token em uma organização. À medida que as organizações reforçam sua postura de segurança, os atores de ameaças empregam técnicas cada vez mais sofisticadas para comprometer os recursos. Uma resposta rápida é necessária para investigar, impedir e reparar danos resultantes de ataques de roubo de tokens.

Um ataque de roubo de token ocorre quando os atores de ameaças comprometem e reproduzem tokens emitidos para um usuário, mesmo que esse usuário tenha concluído com sucesso a autenticação multifator. Como os requisitos de autenticação são atendidos, o ator da ameaça recebe acesso aos recursos organizacionais usando o token roubado.

Saiba mais:

Pré-requisitos

- Acesso às credenciais do Microsoft Entra ID (antigo Azure AD) e aos logs de auditoria para usuários e entidades de serviço

- Uma conta com uma das seguintes funções do Microsoft Entra atribuída:

- Administrador de Segurança

- Administrador Global

- Leitor de segurança

- Leitor global

- Operador de Segurança

Recomendações

Embora não seja obrigatório, recomendamos:

- Habilite o recurso de busca avançada de ameaças e acesse os últimos sete dias de dados do evento

- Conectar o Office 365 ao Microsoft Defender para Aplicativos de Nuvem fornece instruções para conectar o Microsoft Defender para Aplicativos de Nuvem à sua conta existente do Microsoft 365 usando o API do conector do aplicativo.

- Acesse o Log de Acesso Unificado para obter sinais adicionais

- Artefatos forenses no Office 365 e onde encontrá-los fornece explicações e dicas para os investigadores entenderem quais dados estão disponíveis e em qual portal.

- As detecções de risco premium do Microsoft Entra ID nas licenças P2 e E5 do Microsoft Entra ID permitem gatilhos e instruções de investigação mais granulares

- Use uma configuração de autenticação gerenciada com sincronização de hash de senha (PHS), não federada, para acessar sinais adicionais

Requisitos

Configurar um SIEM

As ferramentas de gerenciamento de eventos e informações de segurança (SIEM), como o Microsoft Sentinel, têm visibilidade centralizada de logs. Configure o SIEM para ingerir eventos de risco para:

- Logs de início de sessão e de auditoria

- A integração do Microsoft Sentinel (Preview) descreve como integrar o Microsoft Defender para Aplicativos de Nuvem com o Microsoft Sentinel (um SIEM e SOAR escalonável e nativo de nuvem) para habilitar o monitoramento centralizado de alertas e dados de descoberta.

- Logs de início de sessão e de auditoria

- Configurar alertas relevantes

Saiba mais:

Configure as regras do Microsoft Sentinel (ou SIEM de terceiros) para detectar e responder a ameaças seguindo as orientações em Detectar ameaças prontas para uso.

Saiba mais:

- Configurar alertas do Microsoft Entra ID Protection Instruções: Exportar dados de risco descreve como armazenar dados por períodos mais longos alterando as configurações de diagnóstico no Microsoft Entra ID para enviar dados RiskyUsers, UserRiskEvents, RiskyServicePrincipals, e ServicePrincipalRiskEvents para um workspace do Log Analytics, arquivar dados em uma conta de armazenamento, transmiti-los para um hub de eventos ou enviá-los para uma solução de parceiro.

Integrar um SIEM ao Microsoft Defender para Aplicativos de Nuvem

O Microsoft Defender para Aplicativos de Nuvem e o Microsoft Sentinel estão conectados por padrão. Se você não usa o Microsoft Sentinel, conecte seu SIEM ao Microsoft Defender para Aplicativos de Nuvem, que oferece suporte ao Microsoft Sentinel, ao ArcSight by Open Text e ao Formato Comum de Evento (CEF) genérico.

Saiba mais:

Integrar o SIEM com o API do Microsoft Graph

Conectar o SIEM ao API de Segurança do Microsoft Graph.

- Opções de integração compatíveis - escreva código para conectar seu aplicativo e obter insights. A visão geral do API de Segurança do Microsoft Graph descreve os principais recursos e fornece exemplos de códigos.

- Integrações nativas e conectores criados por parceiros da Microsoft

- Conectores - para o API por meio de soluções SIEM, orquestração de segurança, resposta automatizada (SOAR), rastreamento de incidentes e gerenciamento de serviços (ITSM), relatórios e assim por diante

- A lista de conectores da Microsoft descreve opções para se conectar com o API de Segurança do Microsoft Graph.

Investigações

Analise as seções a seguir para obter orientações sobre gatilhos, listas de verificação de investigação e muito mais. Use a árvore de decisão do fluxo de trabalho de roubo de token para ajudar na sua investigação e tomada de decisão.

Gatilhos de investigação

Toda organização tem cenários típicos e atípicos. Use a seguinte lista de verificação de investigação para definir gatilhos ou atividades incomuns para:

- Identidades

- Logs de entrada

- Logs de auditoria

- Aplicativos do Office

- Dispositivos associados a usuários afetados

Se essas atividades do usuário forem confirmadas como válidas, não ocorrerá violação. Caso não for possível confirmar sua validade, considere como uma possível violação e prossiga com medidas mitigadoras. Detecte tentativas de roubo de token pesquisando e investigando tipos de eventos no portal do Microsoft Sentinel ou em um SIEM.

Saiba mais:

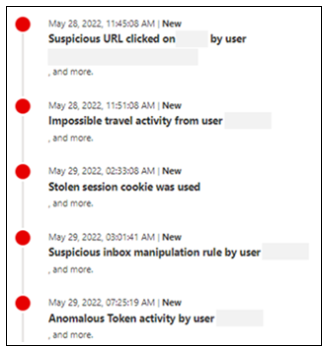

Certifique-se de receber alertas para os seguintes eventos, que podem indicar um ataque de roubo de token:

O recurso Microsoft Entra ID Protection inclui os seguintes gatilhos:

Token anômalo (detecção offline) - características de token atípicas detectadas ou um token usado de um local desconhecido. Os algoritmos que detectam esse comportamento usam dados do Microsoft Entra ID com propriedades do Microsoft 365. Essa detecção indica se o invasor está repetindo o token.

Propriedades de entrada desconhecidas - a entrada é anômala quando comparada ao histórico de entrada. Esse evento ocorre quando as propriedades de entrada do usuário não são conhecidas.

Entrada desconhecida – ocorre uma entrada não interativa. Aumente a vigilância em relação a entradas desconhecidas, especialmente ao detectar atividades em dispositivos suspeitos. Recomendamos que você dê atenção imediata à detecção de entradas não interativas.

Tentativa de acesso ao PRT (Token de Atualização Primário) - no Windows 10 e 11, o Microsoft Defender para Ponto de Extremidade detecta acesso suspeito ao PRT e artefatos relacionados. As detecções alimentam a pontuação de risco do Microsoft Entra, que controla o acesso condicional ao recurso. Essa detecção é de baixo volume e pouco frequente.

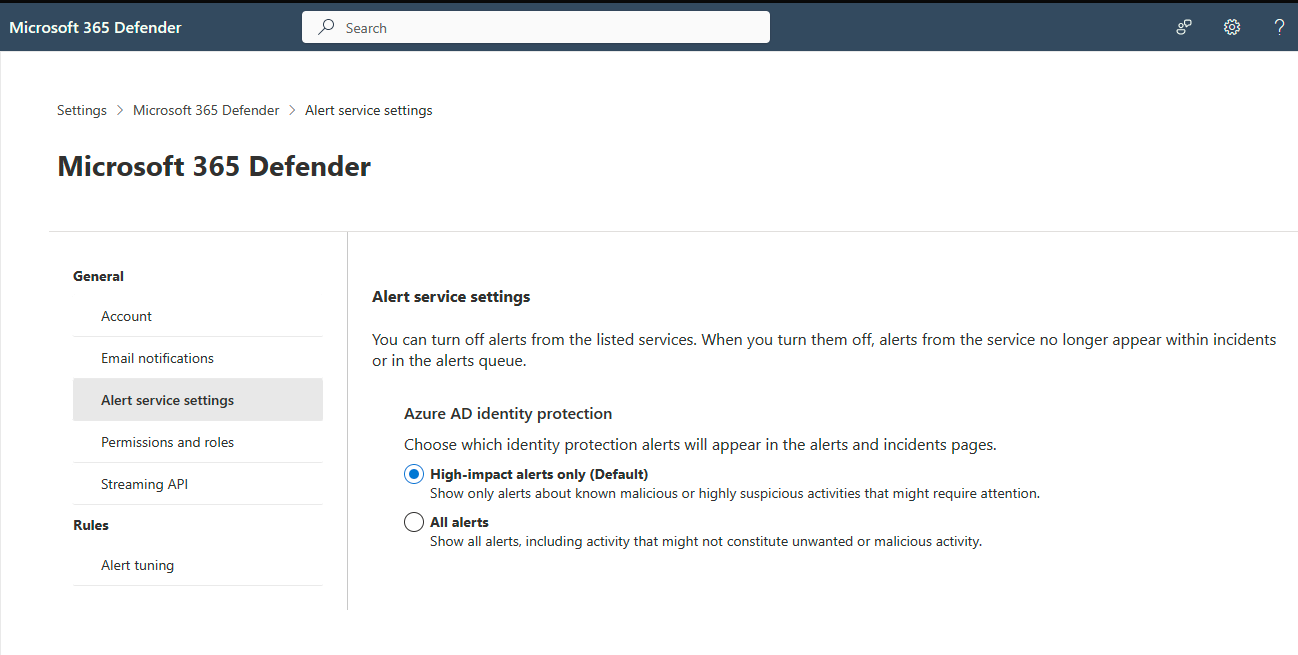

Detecções do Microsoft Defender XDR – integração do Microsoft Entra ID Protection e o Microsoft Defender XDR para ver as detecções em um portal.

- Por padrão, os alertas mais relevantes para o centro de operações de segurança (SOC) são habilitados. Para todas as detecções de risco de IP do Microsoft Entra ou para desativar a integração, faça a alteração na configuração Serviço de Alerta do Microsoft Defender XDR.

URLs suspeitos: um usuário pode ter clicado em um link de email de phishing. O email suspeito pode indicar a presença de um kit de phishing adversary-in-the-middle (AiTM), marcando o início de um possível ataque.

Outros comportamentos suspeitos - As evidências de alerta do caçador avançado do Defender para Microsoft 365 e as tabelas de alerta mostram ações que indicam roubo de token. Revise os logs para definir:

- Download em massa por um usuário

- Download de arquivos incomum por um usuário

- Adição de autenticação multifator ou credencial sem senha a uma conta

- Regras de encaminhamento de caixa de correio adicionadas ou editadas

Início da investigação

Antes de começar: conclua e habilite os pré-requisitos a seguir. Além disso, este guia estratégico pressupõe que os clientes e as equipes de investigação da Microsoft podem não ter o pacote de licenças Microsoft 365 E5 ou Microsoft Entra ID P2 disponível ou configurado. Portanto, observe as orientações de automação fornecidas.

Para esta investigação, presume-se que você tenha uma indicação de potencial comprometimento de roubo de token em:

- Um relatório de usuário

- Exemplo de logs de entrada do Microsoft Entra

- Detecção do Microsoft Entra ID Protection

Lista de verificação de investigação

Com conhecimento de seus cenários típicos, defina anomalias ou atividades incomuns para:

- Identidades

- Logs de entrada - local ou dispositivo inesperado

- Logs de auditoria - dispositivos recém-registrados, opções adicionais de autenticação multifator ou alterações de credenciais.

- Aplicativos do Office - alterações desde que o gatilho ocorreu

- Dispositivos - associados a usuários afetados. Avalie os alertas desde o disparo do incidente.

Evidência de comprometimento ou roubo de token: confirmação do usuário

Depois de identificar a(s) conta(s) de usuário potencialmente comprometida(s), verifique as atividades suspeitas. Esse processo difere para cada organização.

Saiba mais:

Investigação de usuário e/ou dispositivo

Se você acredita que uma conta ou várias contas de usuário foram comprometidas, diferencie suas atividades de investigação entre dois contextos: sessões de usuário e dispositivo-máquina.

Lista de verificação de investigação do usuário

Investigue logs que tenham comportamento de usuário. Há atividade suspeita do usuário se:

- No Microsoft Entra ID Protection ou em um recurso semelhante, os alertas sugerem roubo de token

- Credenciais adicionais ou dispositivos adicionados ao usuário

- Registrar a lista de identidades a serem revogadas

- Usuários afetados recebem emails suspeitos

- Para phishing ou email mal-intencionado, use o Microsoft Defender XDR para investigar e determinar outros usuários afetados

- Investigar emails mal-intencionados entregues no Microsoft 365 descreve como localizar e investigar mensagens de email suspeitas.

- Investigação de phishing fornece diretrizes de como identificar e investigar ataques de phishing dentro da sua organização.

- Contas privilegiadas afetadas

- Revisar as alterações de conta privilegiadas feitas após o comprometimento

- Criação de regras de Caixa de Entrada

- Registrar regras de caixa de correio suspeitas

- Usuários comprometidos

- Documentar endereços IP e a(s) conta(s) de usuário

- Identificar outras contas potencialmente comprometidas

- Identificar autenticações adicionais do endereço IP suspeito ou da cadeia de caracteres do agente do usuário

Phishing ou email mal-intencionado

Se houver indicação de phishing ou outro email mal-intencionado, Investigar email mal-intencionado entregue no Microsoft 365 descreve como localizar e investigar mensagens de email suspeitas.

Autenticações de cadeia de caracteres de agente do usuário ou endereço IP do invasor

As consultas a seguir referem-se a tabelas no Sentinel. Procure sinais de persistência: registro de autenticação multifator, registro de dispositivo, regras de encaminhamento de caixa de correio ou regras de caixa de entrada.

Saiba mais sobre as regras no guia de operações de segurança do Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Ou, use logs de entrada para obter usuários com o mesmo endereço IP.

SigninLogs

| where IPAddress == "x"

Para usuários privilegiados, confirme possíveis alterações na janela de tempo.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy == "x"

Alterações no método de autenticação para uma conta privilegiada

Use a consulta a seguir para encontrar alterações nas informações de segurança dos usuários que têm funções de administrador privilegiadas atribuídas.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Identidades e anomalias questionáve₢is

Use o Log Analytics ou o Sentinel (log originado no Microsoft Entra ID) para descobrir as identidades e as anomalias questionáveis.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Observação

Nem todos os alertas geradores de atividade do Microsoft Entra têm uma entrada correspondente no SigninLogs, como visto na detecção de token anômalo. Recomendamos que você veja outras tabelas, como o OfficeActivity e o AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Atividade em tabelas CloudAppEvents no Microsoft Defender XDR

O uso desse método depende da configuração do log.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

O CloudAppEvents descreve o esquema de busca avançada de ameaças que traz informações sobre atividades em vários aplicativos e serviços de nuvem cobertos pelo Microsoft Defender para Aplicativos de Nuvem

Ações mal-intencionadas em AuditLogs, AzureActivity, AzureDevOpsAuditing e CloudAppEvents

Confirme o que o invasor acessou: documentos de identidade, código, repositórios, etc. Analise os itens em busca de informações confidenciais ou credenciais codificadas, conforme demonstrado no exemplo do SharePoint a seguir.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Lista de verificação de investigação de dispositivos

Investigue logs que registram o comportamento do dispositivo. Há atividade suspeita no dispositivo se:

- Portal do Microsoft Defender:

- O dispositivo tem alertas relacionados a roubo de token. Procurar ID de dispositivo: junte-se ao AlertInfo no AlertId| onde DeviceId é x

- Tentativas de acessar o PRT (token de atualização primário)

- O usuário instalou aplicativos suspeitos, extensões ou navegou recentemente em sites suspeitos. Pesquise alertas do Microsoft Defender for Endpoints em busca de processos ou arquivos suspeitos. Os alertas podem incluir suspeitas: processo de implantação de uma ameaça emergente conhecida, nome do processo, comportamento do processo, serviço iniciado ou atividade de tarefa agendada. Para possíveis comunicações C2, use atividade de comando e controle possível.

- Investigue os alertas Microsoft Defender para Ponto de Extremidade descreve como investigar os alertas que estão afetando sua rede, entenda o que eles significam e como resolvê-los.

- Busca avançada de ameaças:

- O dispositivo tem conexões de rede de saída relacionadas a processos suspeitos. Procure atividades de saída incomuns durante a janela de gatilho.

- Contas locais realizaram atividades suspeitas

Saiba mais:

- Visualizar e organizar a fila de Alertas do Microsoft Defender para Ponto de Extremidade

- Investigar dispositivos na lista Defender for Endpoint Devices

Isolar dispositivos das redes

Contenha o dispositivo. Executar ações de resposta em um dispositivo no Microsoft Defender for Endpoint descreve como responder rapidamente a ataques detectados isolando dispositivos ou coletando um pacote de investigação.

Dados acessados pelo invasor

Perda de dados refere-se à destruição ou vazamento de dados. Descubra o que o invasor acessou e a sensibilidade dos dados. Investigue o SharePoint, o OneNote e o Azure DevOps. Girar credenciais.

Procedimento de perda de dados

Use as orientações do seu plano de recuperação de desastre em relação ao acesso de invasores a dados corporativos. Use as diretrizes a seguir para ajudar a evitar a perda de dados e para melhorar ou criar um plano de recuperação de desastres.

- Investigar alertas de perda de dados com o Microsoft Defender XDR

- Investigar alertas de Prevenção contra Perda de Dados do Microsoft Purview no Microsoft Defender XDR

- Artefatos forenses no Office 365 e onde encontrá-los

Outros usuários ou dispositivos afetados: ambiente inteiro

Consulta de indicadores de comprometimento para todo o ambiente. Por exemplo, mais dispositivos afetados. Realize iterações para assegurar a identificação de usuários e dispositivos impactados.

Estado de contenção

Depois de identificar que mais um usuário, dispositivo, aplicativo(s) ou identidades de carga de trabalho são mal-intencionados ou comprometidos, você deve tomar medidas para conter o invasor. Se comprometido, evite rolar imediatamente as credenciais do aplicativo ou excluí-las.

Às vezes, é mais importante coletar detalhes do invasor do que responder imediatamente ao ataque. Recomendamos que você considere a ordem das orientações a seguir. Neste exemplo, a contenção ou mitigação, é priorizada em relação à coleta de informações.

Importante

Identifique os impactos em termos de segurança e negócios ao desativar contas de usuário ou dispositivos. Se for muito grande, considere passar para o estágio de recuperação.

Lista de tarefas de contenção

Altere a senha de contas suspeitas de violação ou se a senha da conta foi descoberta.

Bloqueie o usuário. Revogar acesso de usuário no Microsoft Entra ID descreve como revogar todo o acesso de um usuário em cenários que incluem contas comprometidas, demissão de funcionários e outras ameaças internas.

No Microsoft Entra ID Protection ou recurso semelhante, marque contas relevantes como Comprometidas.

Bloqueie o endereço IP do invasor.

Dica

Os invasores podem usar redes virtuais privadas (VPNs) legítimas, o que pode criar mais risco à medida que alteram os endereços IP. Se você usar a Autenticação de Nuvem, bloqueie o endereço IP no Defender for Cloud Apps ou no Microsoft Entra ID. Se o endereço IP for federado, bloqueie-o no nível do firewall à frente dos Serviços de Federação do Active Directory (AD FS).

Habilitar a MFA. Habilitar a autenticação multifator do Microsoft Entra descreve como solicitar aos usuários formas adicionais de identificação durante um evento de entrada.

Habilitar o Microsoft Entra ID Protection para gerenciar o risco de entrada e do usuário. Políticas de risco: o Microsoft Entra ID Protection descreve as políticas de risco no Acesso Condicional do Microsoft Entra que podem automatizar a resposta aos riscos e permitir que os usuários corrijam sozinhos os riscos detectados.

Identifique dados comprometidos: emails, SharePoint, OneDrive, aplicativos. O filtro Atividades do Microsoft Defender para Aplicativos de Nuvem pode verificar atividades e atualizar novas atividades.

Mantenha a limpeza de senhas. O whitepaper sobre Orientação de Senhas oferece orientações para o gerenciamento de senhas destinadas a usuários finais e administradores de identidade.

Itere até identificar as contas e dispositivos afetados e o ataque ser interrompido.

Recuperação

Use as seções a seguir para obter orientação após a investigação e contenção.

Lista de tarefas de correção

Depois de concluir a investigação e a contenção, corrija os danos:

- Desabilitar contas de usuário e dispositivo afetadas

- Revogar tokens atuais

- Redefinir senhas

- Desabilitar credenciais e/ou dispositivos adicionados

- Corrigir dispositivos infectados

- Desabilitar regras de email suspeito

- Reverter alterações feitas por contas privilegiadas comprometidas

Excluir credenciais e dispositivos adicionados

Antes de reativar as contas afetadas, use as diretrizes a seguir. Exclua as credenciais adicionadas com os métodos de autenticação do Microsoft Entra Graph API.

Para excluir um método de autenticação de email do usuário, execute a seguinte chamada Graph:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Ou, exclua um método de autenticação de autenticador adicionado executar:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Saiba mais:

Exclua dispositivos registrados pela(s) conta(s) de usuário identificada(s). Use as seguintes chamadas API do Graph:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Os dados acessados pelo invasor contêm mais credenciais

Se você ativou o Microsoft Purview, verifique seu ambiente. Use a definição de entidade Todas as credenciais com as contas comprometidas. Role as credenciais identificadas conforme descrito na seção de rolagem de credenciais a seguir.

Saiba mais:

Expirar e girar segredos vazados

Girar segredos associados às credenciais de usuário ou dispositivo identificadas.

- No portal do Azure para as contas de nuvem, redefina as senhas da conta.

- Para contas híbridas, redefina a senha do usuário duas vezes, conforme descrito em Revogar acesso de usuário no Microsoft Entra ID.

- Na conta de usuário do Microsoft Entra, verifique se os dispositivos e a MFA estão sob o controle do usuário:

- Desativar ou excluir dispositivos desconhecidos

- Antes de reativar a conta de usuário, exclua opções de MFA desconhecidas

- Expire as credenciais codificadas ou de texto sem formatação em seus repositórios de código:

- Revise as credenciais vazadas. As detecções de risco de identidade de carga de trabalho descrevem como proteger aplicativos e entidades de serviço.

- Executar a verificação de credenciais A varredura de credenciais descreve como inspecionar automaticamente um projeto para garantir que nenhum segredo seja incluído no código-fonte do projeto.

- Exclua regras de caixa de entrada adicionadas ou alteradas no portal do Microsoft 365:

Proteja identidades em seu ambiente

Os artigos a seguir oferecem mais informações sobre proteção de identidades.

- Protegendo o acesso privilegiado

- Protegendo o acesso privilegiado para implantações de nuvem e híbridos no Microsoft Entra ID

- Adicionar ou atualizar as configurações e as informações de perfil de um usuário

- Visão geral: remover um ex-funcionário e proteger dados

- guia de operações de segurança do Microsoft Entra

Causa raiz do roubo de token

Às vezes, não é possível descobrir a causa raiz. Recomendamos que você conclua a investigação para extrair os detalhes que possam revelar a causa raiz. Após a recuperação, você pode executar mais etapas investigativas para ajudar a determinar a causa raiz.

Investigar emails mal-intencionados entregues no Microsoft 365 descreve como localizar e investigar mensagens de email suspeitas.

Próximas etapas

*Árvore de decisão do fluxo de trabalho de roubo de token

- O que é o Microsoft Entra ID Protection?

- Avaliação contínua de acesso

- Políticas de acesso baseadas em risco

- De forte para mais forte: Métodos de autenticação resistentes a phishing: os arquivos Blueprint

- Força de autenticação de Acesso Condicional

- Acesso Condicional: proteção de token (preview)

- Táticas de token: como prevenir, detectar e responder ao roubo de token na nuvem

- Tendências e soluções de segurança de identidade para 2023 da Microsoft