Implementar o Microsoft Sentinel e o Microsoft Defender XDR para Confiança Zero

Este guia de solução orienta o processo de configuração das ferramentas de detecção e resposta estendidas (XDR) da Microsoft junto com o Microsoft Sentinel para acelerar a capacidade da sua organização de responder e corrigir ataques de segurança cibernética.

O Microsoft Defender XDR é uma solução XDR que coleta, correlaciona e analisa automaticamente dados de sinal, ameaça e alerta de todo o seu ambiente do Microsoft 365.

O Microsoft Sentinel é uma solução nativa de nuvem que oferece SIEM (gerenciamento de eventos e informações de segurança) e SOAR (orquestração, automação e resposta de segurança). Juntos, o Microsoft Sentinel e o Microsoft Defender XDR fornecem uma solução abrangente para ajudar as organizações a se defenderem contra ataques modernos.

Essas diretrizes ajudam você a amadurecer sua arquitetura de Confiança Zero ao mapear os princípios de Confiança Zero das seguintes maneiras.

| Princípio de Confiança Zero | Atendido por |

|---|---|

| Verificação explícita | O Microsoft Sentinel coleta dados de todo o ambiente e analisa ameaças e anomalias para que sua organização e qualquer automação implementada, possa agir com base em todos os pontos de dados disponíveis e verificados. O Microsoft Defender XDR fornece detecção e resposta estendidas entre usuários, identidades, dispositivos, aplicativos e emails. Configure a automação do Microsoft Sentinel para usar os sinais baseados em risco capturados pelo Microsoft Defender XDR para tomar medidas, como bloquear ou autorizar o tráfego com base no nível de risco. |

| Usar o acesso de privilégio mínimo | O Microsoft Sentinel detecta atividades anômalas por meio do seu mecanismo de Análise Comportamental da Entidade de Usuário (UEBA). Como os cenários de segurança podem mudar com o tempo e, muitas vezes, com muita rapidez, a inteligência contra ameaças do Microsoft Sentinel também importa dados da Microsoft ou de provedores de terceiros para detectar ameaças novas e emergentes e fornecer contexto extra para as investigações. O Microsoft Defender XDR tem a Proteção do Microsoft Entra ID, que pode bloquear usuários com base no nível de risco com identidade. Alimente o Microsoft Sentinel com quaisquer dados relacionados para análise e automação adicionais. |

| Pressupor a violação | O Microsoft Defender XDR verifica continuamente o ambiente em busca de ameaças e vulnerabilidades. O Microsoft Sentinel analisa os dados coletados e as tendências comportamentais de cada entidade para detectar atividades suspeitas, anomalias e ameaças de vários estágios em toda a empresa. Tanto o Microsoft Defender XDR quanto o Microsoft Sentinel podem implementar tarefas de correção automatizadas, incluindo investigações automatizadas, isolamento de dispositivos e quarentena de dados. O risco do dispositivo pode ser usado como um sinal para alimentar o acesso condicional do Microsoft Entra. |

Microsoft Sentinel e arquitetura de XDR

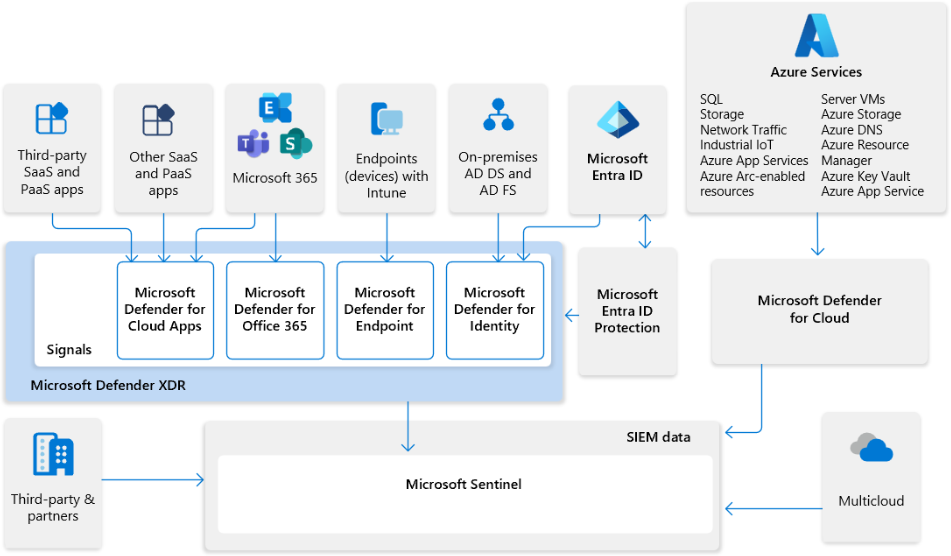

Os clientes do Microsoft Sentinel podem usar um dos seguintes métodos para integrar o Microsoft Sentinel aos serviços do Microsoft Defender XDR:

Use os conectores de dados do Microsoft Sentinel para ingerir dados do serviço Microsoft Defender XDR no Microsoft Sentinel. Nesse caso, exiba os dados do Microsoft Sentinel no portal do Microsoft Azure.

Integre o Microsoft Sentinel e o Microsoft Defender XDR em uma única plataforma de operações de segurança unificada no portal do Microsoft Defender. Nesse caso, exiba os dados do Microsoft Sentinel diretamente no portal do Microsoft Defender com o restante de seus incidentes, alertas, vulnerabilidades e outros dados de segurança do Defender.

Este guia de solução fornece informações para ambos os métodos. Ao longo deste guia de solução, selecione a guia relevante para seu espaço de trabalho. Se você integrou seu espaço de trabalho à plataforma unificada de operações de segurança, trabalhe no portal do Defender. Se você não integrou seu espaço de trabalho, trabalhe no portal do Azure, a menos que indicado de outra forma.

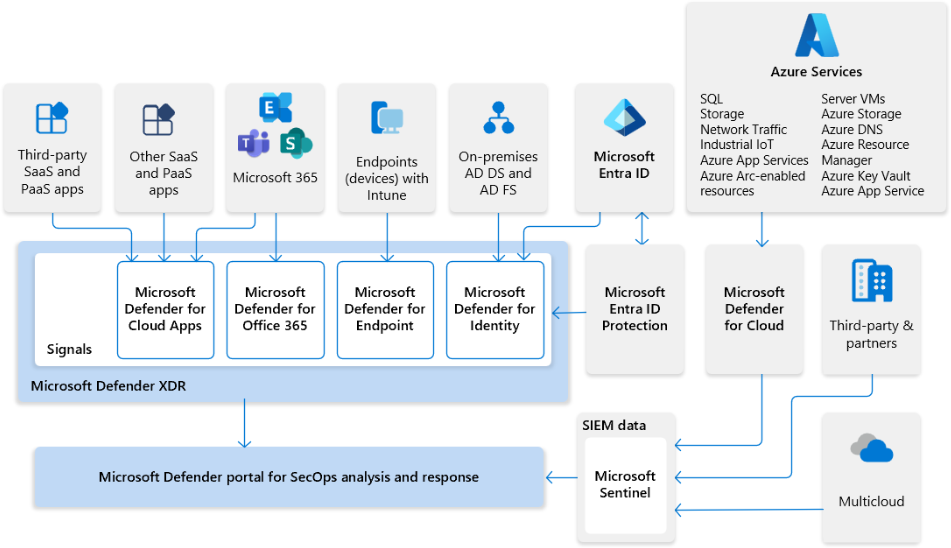

A ilustração a seguir mostra como a solução XDR da Microsoft se integra perfeitamente ao Microsoft Sentinel com a plataforma unificada de operações de segurança.

Neste diagrama:

- Insights de sinais em toda a sua organização alimentam o Microsoft Defender XDR e o Microsoft Defender para Nuvem.

- O Microsoft Sentinel dá suporte a ambientes multinuvem e se integra a aplicativos e parceiros de terceiros.

- Os dados do Microsoft Sentinel são ingeridos juntamente com os dados da sua organização no portal do Microsoft Defender.

- As equipes de SecOps podem, então, analisar e responder às ameaças identificadas pelo Microsoft Sentinel e pelo Microsoft Defender XDR no portal do Microsoft Defender.

Implementando o Microsoft Sentinel e o Microsoft Defender XDR para Confiança Zero

O Microsoft Defender XDR é uma solução XDR que complementa o Microsoft Sentinel. Uma XDR extrai dados brutos de telemetria de vários serviços, como aplicativos em nuvem, segurança de email e gerenciamento de identidades e acesso.

Usando inteligência artificial (IA) e aprendizado de máquina, a XDR realiza análise, investigação e resposta automáticas em tempo real. A solução XDR também correlaciona alertas de segurança em incidentes maiores, fornecendo às equipes de segurança maior visibilidade sobre ataques e fornece priorização de incidentes, ajudando os analistas a entender o nível de risco da ameaça.

Com o Microsoft Sentinel, você pode se conectar a várias fontes de segurança usando conectores internos e padrões do setor. Com sua IA, você pode correlacionar vários sinais de baixa fidelidade, abrangendo várias fontes para criar uma visão completa da cadeia de encerramento de ransomware e alertas priorizados.

Aplicação dos recursos de SIEM e XDR

Nesta seção, analisamos um cenário de ataque típico que envolve um ataque de phishing e, em seguida, explicamos como responder ao incidente com o Microsoft Sentinel e o Microsoft Defender XDR.

Ordem de ataque comum

O diagrama a seguir mostra uma ordem de ataque comum de um cenário de phishing.

O diagrama também mostra os produtos de segurança da Microsoft em vigor para detectar cada etapa de ataque e como os sinais de ataque e os dados SIEM fluem para o Microsoft Defender XDR e o Microsoft Sentinel.

Aqui está um resumo do ataque.

| Etapa de ataque | Serviço de detecção e fonte de sinal | Defesas em vigor |

|---|---|---|

| 1. O invasor envia email de phishing | Microsoft Defender para Office 365 | Protege caixas de correio com recursos anti-phishing avançados, que podem proteger contra ataques de phishing baseados em usurpação de identidade. |

| 2. O usuário abre o anexo | Microsoft Defender para Office 365 | O recurso Anexos Seguros do Microsoft Defender para Office 365 abre os anexos em um ambiente isolado para uma maior verificação de ameaças (detonação). |

| 3. O anexo instala malware | Microsoft Defender para ponto de extremidade | Protege endpoints contra malware com seus recursos de proteção de última geração, como proteção fornecida na nuvem e proteção antivírus baseada em comportamento/heurística/em tempo real. |

| 4. O malware rouba as credenciais do usuário | Microsoft Entra ID e Microsoft Entra ID Protection | Protege identidades monitorando o comportamento e as atividades do usuário, detectando movimentos laterais e alertando sobre atividades anômalas. |

| 5. O invasor se move lateralmente entre aplicativos e dados do Microsoft 365 | Microsoft Defender for Cloud Apps | Pode detectar atividade anômala de usuários que acessam aplicativos na nuvem. |

| 6. O invasor baixa arquivos confidenciais de uma pasta do SharePoint | Microsoft Defender for Cloud Apps | Pode detectar e responder a eventos de download em massa de arquivos do SharePoint. |

Se você integrou seu espaço de trabalho do Microsoft Sentinel à plataforma unificada de operações de segurança, os dados do SIEM estarão disponíveis com o Microsoft Sentinel diretamente no portal do Microsoft Defender.

Resposta a incidentes usando o Microsoft Sentinel e o Microsoft Defender XDR

Agora que vimos como ocorre um ataque comum, vamos dar uma olhada no uso da integração do Microsoft Sentinel e do Microsoft Defender XDR para resposta a incidentes.

Selecione a guia relevante para seu espaço de trabalho, dependendo se você integrou seu espaço de trabalho à plataforma de operações de segurança unificada.

Depois de integrar o Microsoft Sentinel e o Microsoft Defender XDR ao integrar seu espaço de trabalho à plataforma unificada de operações de segurança, conclua todas as etapas de resposta a incidentes diretamente no portal do Microsoft Defender, da mesma forma que faria com outros incidentes do Microsoft Defender XDR. As etapas com suporte incluem tudo, desde a triagem até a investigação e a resolução.

Use a área do Microsoft Sentinel no portal do Microsoft Defender para obter recursos que não estão disponíveis apenas no portal do Defender.

Para obter mais informações, consulte Responder a um incidente usando o Microsoft Sentinel e o Microsoft Defender XDR.

Principais recursos

Para implementar uma abordagem de Confiança Zero no gerenciamento de incidentes, use estes recursos do Microsoft Sentinel e XDR.

| Capacidade ou recurso | Descrição | Product |

|---|---|---|

| Investigação e Resposta Automatizada (AIR) | Os recursos AIR se destinam a examinar os alertas e a tomar providências imediatas para resolver as violações. Os recursos AIR reduzem de forma significativa o volume de alertas, permitindo que as operações de segurança se concentrem nas ameaças mais sofisticadas e outras iniciativas de alto valor. | Microsoft Defender XDR |

| Procura avançada | A busca avançada é uma ferramenta de busca de ameaças baseada em consulta que permite que você explore até 30 dias de dados brutos. Você pode inspecionar eventos de forma proativa em sua rede para localizar indicadores de ameaça e entidades. O acesso flexível aos dados permite a busca irrestrita de ameaças conhecidas e potenciais. | Microsoft Defender XDR |

| Indicadores de arquivo personalizados | Você pode evitar o avanço de uma propagação de ataque em sua organização proibindo arquivos potencialmente mal-intencionados ou suspeitas de malware. | Microsoft Defender XDR |

| Cloud Discovery | O Cloud Discovery analisa os logs de tráfego coletados pelo Defender para Ponto de Extremidade e avalia os aplicativos identificados em relação ao catálogo de aplicativos na nuvem para fornecer informações de conformidade e segurança. | Microsoft Defender for Cloud Apps |

| Indicadores de rede personalizados | Ao criar indicadores para IPs e URLs ou domínios, agora você pode permitir ou bloquear IPs, URLs ou domínios com base em sua própria inteligência contra ameaças. | Microsoft Defender XDR |

| EDR (Detecção e Resposta de Ponto de Extremidade) | Fornece proteção adicional contra artefatos mal-intencionados quando o Microsoft Defender Antivirus (MDAV) não é o produto antivírus principal e está sendo executado no modo passivo. O EDR no modo de bloqueio funciona nos bastidores para corrigir artefatos mal-intencionados que foram detectados pelas capacidades do EDR. | Microsoft Defender XDR |

| Capacidades de resposta do dispositivo | Responda rapidamente a ataques detectados isolando dispositivos ou coletando um pacote de investigação | Microsoft Defender XDR |

| Resposta Imediata | A Resposta Imediata oferece às equipes de operações de segurança acesso instantâneo a um dispositivo (também chamado de máquina) usando uma conexão de shell remota. Isso permite que você possa fazer um trabalho investigativo aprofundado e tomar atitudes de resposta imediatas para conter imediatamente as ameaças identificadas em tempo real. | Microsoft Defender XDR |

| Aplicativos de nuvem seguros | Uma solução de operações de segurança de desenvolvimento (DevSecOps) que unifica o gerenciamento de segurança no nível do código em ambientes multinuvem e de vários pipelines. | Microsoft Defender para Nuvem |

| Aprimorar sua postura de segurança | Uma solução de gerenciamento da postura de segurança na nuvem (GPSN) que apresenta ações que você pode executar para evitar violações. | Microsoft Defender para Nuvem |

| Proteger cargas de trabalho de nuvem | Uma plataforma de proteção de carga de trabalho de nuvem (CWPP) com proteções específicas para servidores, contêineres, armazenamento, bancos de dados e outras cargas de trabalho. | Microsoft Defender para Nuvem |

| UEBA (análise do comportamento de usuários e de entidades) | Analisa o comportamento de entidades da organização, como usuários, hosts, endereços IP e aplicativos) | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Fusão | Um mecanismo de correlação baseado em algoritmos escalonáveis de aprendizado de máquina. Detecta automaticamente ataques de várias etapas, também chamados de ameaças avançadas persistentes (APT), identificando combinações de comportamentos anormais e atividades suspeitas que são observadas em vários estágios da cadeia de encerramento. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Inteligência contra ameaças | Use provedores de terceiros da Microsoft para enriquecer dados para fornecer contexto extra sobre atividades, alertas e logs em seu ambiente. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Automação | As regras de automação são uma forma de gerenciar centralmente a automação com o Microsoft Sentinel, permitindo que você defina e coordene um pequeno conjunto de regras que podem ser aplicadas em diferentes cenários. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Regras de anomalias | Os modelos de regra de anomalias usam aprendizado de máquina para detectar tipos específicos de comportamento anormal. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Consultas agendadas | Regras internas escritas por especialistas em segurança da Microsoft que pesquisam em logs coletados pelo Sentinel em busca de cadeias de atividades suspeitas, ameaças conhecidas. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Regras NRT (quase em tempo real) | As regras NRT são um conjunto limitado de regras agendadas, criadas para serem executadas uma vez a cada minuto, a fim de fornecer informações o mais rápido possível. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Caça | Para ajudar os analistas de segurança a procurar de forma proativa as novas anomalias que não foram detectadas por seus aplicativos de segurança ou mesmo por suas regras de análise agendadas, as consultas internas de busca do Microsoft Sentinel orientam quanto a fazer as perguntas certas para encontrar problemas nos dados já presentes na rede. | Microsoft Sentinel Para espaços de trabalho integrados, use a funcionalidade de busca avançada do portal do Microsoft Defender. |

| Conector do Microsoft Defender XDR | O conector do Microsoft Defender XDR sincroniza registros e incidentes com o Microsoft Sentinel. | Microsoft Defender XDR e Microsoft Sentinel br> Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Conectores de dados | Permite a ingestão de dados para análise no Microsoft Sentinel. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Solução de hub de conteúdo - Confiança Zero (TIC 3.0) | A solução de Confiança Zero (TIC 3.0) inclui uma pasta de trabalho, regras de análise e um guia estratégico que fornece uma visualização automatizada dos princípios de Confiança Zero, interrelacionados com a estrutura de conexões confiáveis da Internet, ajudando as organizações a monitorar as configurações ao longo do tempo. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Orquestração, automação e resposta de segurança (SOAR) | O uso de regras de automação e manuais em resposta a ameaças à segurança aumenta a eficácia do seu SOC e economiza tempo e recursos. | Microsoft Sentinel Para espaços de trabalho integrados, o Microsoft Sentinel na plataforma de operações de segurança unificada |

| Otimizações do SOC | Feche as lacunas de cobertura em relação a ameaças específicas e aumente suas taxas de ingestão em relação aos dados que não fornecem valor de segurança. |

O que há nesta solução

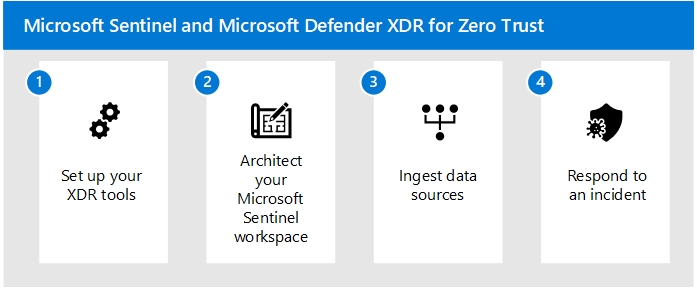

Esta solução orienta você na implementação do Microsoft Sentinel e de XDR para que sua equipe de operações de segurança possa corrigir incidentes com eficiência usando uma abordagem Confiança Zero.

Treinamento recomendado

Atualmente, o conteúdo de treinamento não abrange a plataforma unificada de operações de segurança.

| Treinamento | Conectar o Microsoft Defender XDR ao Microsoft Sentinel |

|---|---|

| Conheça as opções de configuração e os dados fornecidos pelos conectores do Microsoft Azure Sentinel para o Microsoft Defender XDR. |

Próximas etapas

Use estas etapas para implementar o Microsoft Sentinel e XDR para uma abordagem de Confiança Zero:

- Configurar suas ferramentas XDR

- Projetar seu workspace do Microsoft Sentinel

- Ingerir fontes de dados

- Responder a um incidente

Consulte também estes artigos para aplicar os princípios de Confiança Zero ao Azure:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de