Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Resumo: Para aplicar princípios de Confiança Zero a uma rede virtual de hub no Azure, você precisa proteger o Firewall do Azure Premium, implantar a Proteção contra DDoS do Azure Standard, configurar o roteamento de gateway de rede para o firewall e configurar a proteção contra ameaças.

A melhor maneira de implantar uma rede virtual de hub (VNet) baseada no Azure para confiança zero é usar os materiais da zona de destino do Azure para implantar uma VNet de hub completa de recursos e, em seguida, adaptá-la às suas expectativas de configuração específicas.

Este artigo apresenta etapas sobre como usar uma VNet de hub existente e garantir que você esteja pronto para uma metodologia de confiança zero. Ele pressupõe que você tenha usado o módulo hubNetworking do ALZ-Bicep para implantar rapidamente uma VNet do hub, ou tenha implantado alguma outra VNet do hub com recursos semelhantes. Usar um hub de conectividade separado conectado a spokes isolados da empresa é um padrão de âncora na rede segura do Azure e ajuda a dar suporte aos princípios de confiança zero.

Este artigo descreve como implantar uma VNet de hub para confiança zero mapeando os princípios de confiança zero das seguintes maneiras.

| Princípio de confiança zero | Definição | Atendido por |

|---|---|---|

| Verificação explícita | Sempre autenticar e autorizar com base em todos os pontos de dados disponíveis. | Use o Firewall do Azure com inspeção de protocolo TLS para verificar riscos e ameaças com base em todos os dados disponíveis. |

| Usar o acesso de privilégio mínimo | Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados. | Cada VNet spoke não tem acesso a outras VNets spoke, a menos que o tráfego seja roteado através do firewall. O firewall é definido para negar por padrão, aceitando apenas o tráfego permitido por regras especificadas. |

| Pressupor a violação | Minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas. | Em caso de comprometimento ou violação de um aplicativo/carga de trabalho, a capacidade de disseminação é limitada, pois o Firewall do Azure realiza a inspeção do tráfego e encaminha apenas o tráfego permitido. Somente recursos na mesma carga de trabalho seriam expostos à violação no mesmo aplicativo. |

Este artigo faz parte de uma série de artigos que demonstram como aplicar os princípios da Confiança Zero em um ambiente no Azure. Este artigo fornece informações para configurar uma VNet de hub para dar suporte a uma carga de trabalho de IaaS em uma Vnet spoke. Para ver mais informações, consulte a Visão geral da aplicação dos princípios de confiança zero à IaaS do Azure.

Arquitetura de referência

O seguinte diagrama mostra a arquitetura de referência. A VNet do hub é destacada em vermelho. Para ver mais informações sobre essa arquitetura, consulte a Visão geral da aplicação dos princípios de confiança zero à IaaS do Azure.

Para essa arquitetura de referência, há muitas maneiras de implantar os recursos na assinatura do Azure. A arquitetura de referência mostra a recomendação de isolar todos os recursos para a VNet de hub em um grupo de recursos dedicados. Os recursos para a VNet spoke também são mostrados para comparação. Esse modelo funcionará bem se diferentes equipes forem responsáveis por essas diferentes áreas.

No diagrama, uma VNet de hub inclui componentes para permitir acesso a outros aplicativos e serviços no ambiente do Azure. Esses recursos incluem:

- Firewall do Azure Premium

- Azure Bastion

- Gateway de VPN

- Proteção contra DDOS, que também deve ser implantada em redes virtuais spoke.

A VNet de hub oferece acesso desses componentes a um aplicativo baseado em IaaS hospedado em máquinas virtuais em uma VNet spoke.

Para ver diretrizes sobre como se organizar para a adoção da nuvem, consulte Gerenciar o alinhamento da organização no Cloud Adoption Framework.

Os recursos implantados para a VNet de hub são:

- Uma VNet do Azure

- Firewall do Azure com política de Firewall do Azure e um endereço IP público

- Bastion

- Gateway de VPN com um endereço IP público e uma tabela de rotas

O diagrama a seguir mostra os componentes de um grupo de recursos para uma VNet de hub em uma assinatura do Azure separada da assinatura da VNet spoke. Essa é uma forma de organizar esses elementos dentro da assinatura. Sua organização pode optar por organizá-los de uma maneira diferente.

No diagrama:

- Os recursos para a VNet de hub estão contidos em um grupo de recursos dedicados. Se você estiver implantando o Plano de DDoS do Azure como parte dos recursos, precisará incluí-lo no grupo de recursos.

- Os recursos em uma VNet spoke estão contidos em um grupo separado de recursos dedicados.

Dependendo da implantação, você também pode observar que pode haver uma implantação de uma matriz para Zonas de DNS privado usadas para resolução de DNS de Link Privado. Elas são usadas para proteger recursos de PaaS com pontos de extremidade privados, que são detalhados em uma seção futura. Observe que é implantado um Gateway de VPN e um Gateway ExpressRoute. Talvez você não precise de ambos, portanto, pode remover o que não for necessário para seu cenário ou desativá-lo durante a implantação.

O que você encontrará neste artigo?

Este artigo apresenta recomendações para proteger os componentes de uma VNet de hub para princípios de confiança zero. A tabela a seguir descreve as recomendações para proteger essa arquitetura.

| Etapa | Tarefa | Princípios de confiança zero aplicados |

|---|---|---|

| 1 | Proteger com o Firewall do Azure Premium. | Verificação explícita Usar o acesso com privilégios mínimos Pressupor a violação |

| 2 | Implantar Proteção contra DDoS do Azure Standard. | Verificação explícita Usar o acesso com privilégios mínimos Pressupor a violação |

| 3 | Configurar o roteamento do gateway de rede para o firewall. | Verificação explícita Usar o acesso com privilégios mínimos Pressupor a violação |

| 4 | Configurar proteção contra ameaças. | Pressupor a violação |

Como parte de sua implantação, convém fazer seleções específicas que não sejam os padrões para implantações automatizadas devido a seus custos adicionais. Antes da implantação, é necessário analisar os custos.

Operar o hub de conectividade como implantado ainda oferece valor significativo para isolamento e inspeção. Se sua organização não estiver pronta para arcar com os custos desses recursos avançados, você poderá implantar um hub de funcionalidade reduzida e fazer esses ajustes posteriormente.

Etapa 1: proteger com o Firewall do Azure Premium

O Firewall do Azure Premium tem uma função vital em ajudá-lo a proteger a infraestrutura do Azure para confiança zero.

Como parte da implantação, use o Firewall do Azure Premium. Isso requer que você implante a política de gerenciamento gerada como uma política premium. A alteração para o Firewall do Azure Premium envolve a recriação do firewall e, muitas vezes, da política também. Como resultado, comece com o Firewall do Azure, se possível, ou esteja preparado para atividades de reimplantação para mudar o firewall existente.

Por que usar o Firewall do Azure Premium?

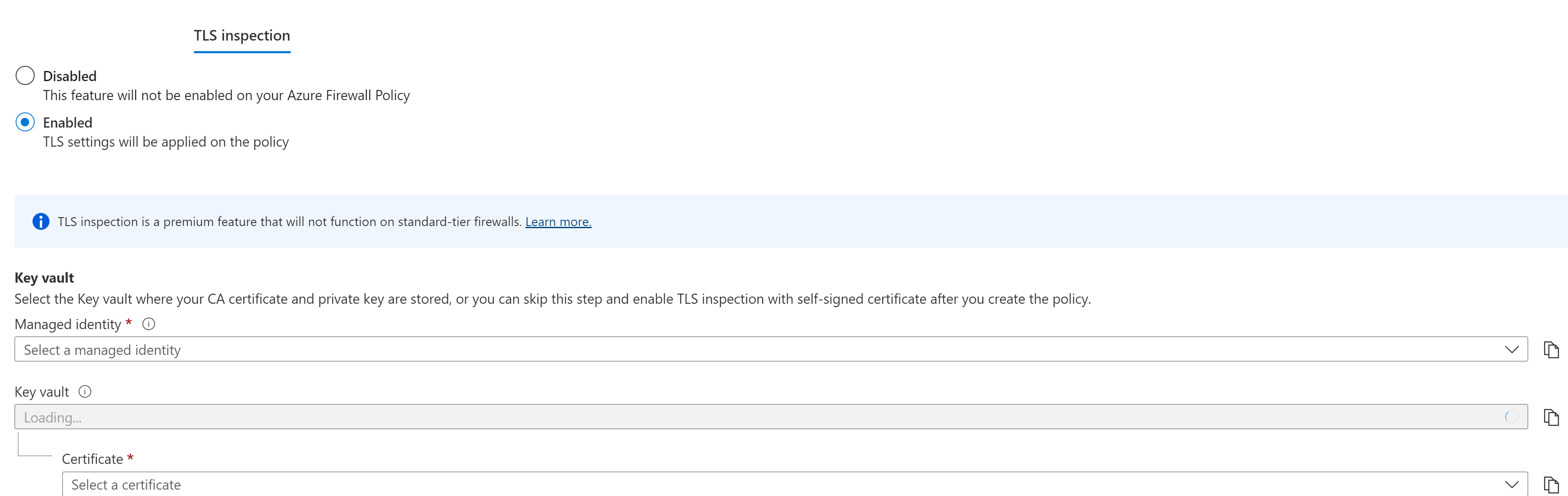

O Firewall do Azure Premium oferece recursos avançados para inspecionar o tráfego. Os mais significativos são as seguintes opções de inspeção de TLS:

- A inspeção de TLS de saída protege contra o tráfego mal-intencionado enviado de um cliente interno para a Internet. Isso ajuda a identificar quando um cliente foi violado e se ele está tentando enviar dados para fora da rede ou estabelecer uma conexão com um computador remoto.

- A inspeção de TLS Leste-Oeste protege contra tráfego mal-intencionado enviado de dentro do Azure para outras partes do Azure ou para suas redes que não são do Azure. Isso ajuda a identificar tentativas de uma violação para expandir e espalhar seu raio de alcance.

- A inspeção de TLS de entrada protege os recursos no Azure contra solicitações mal-intencionadas que chegam de fora da rede do Azure. O gateway de aplicativo do Azure com firewall de aplicativo Web oferece essa proteção.

Use a inspeção de TLS de entrada para recursos sempre que possível. O gateway de aplicativo do Azure oferece proteção apenas para tráfego HTTP e HTTPS. Ele não pode ser usado para alguns cenários, como aqueles que usam tráfego SQL ou RDP. Outros serviços geralmente têm suas próprias opções de proteção contra ameaças que podem ser usadas para fornecer controles de verificação explícita para esses serviços. Você pode consultar a Visão geral de linhas de base de segurança do Azure para entender as opções de proteção contra ameaças para esses serviços.

O gateway de aplicativo do Azure não é recomendado para a VNet de hub. Em vez disso, ele deve residir em uma VNet spoke ou dedicada. Para ver mais informações, consulte Aplicar princípios de confiança zero à rede virtual spoke no Azure para obter diretrizes sobre a VNet spoke ou rede de confiança zero para aplicativos Web.

Esses cenários têm considerações específicas sobre certificado digital. Para obter mais informações, confira Certificados do Firewall do Azure Premium.

Sem a inspeção do TLS, o Firewall do Azure não tem visibilidade dos dados que fluem no túnel TLS criptografado e, portanto, é menos seguro.

Por exemplo, a área de trabalho virtual do Azure não oferece suporte ao término de SSL. Você deve analisar suas cargas de trabalho específicas para entender como fornecer inspeção de TLS.

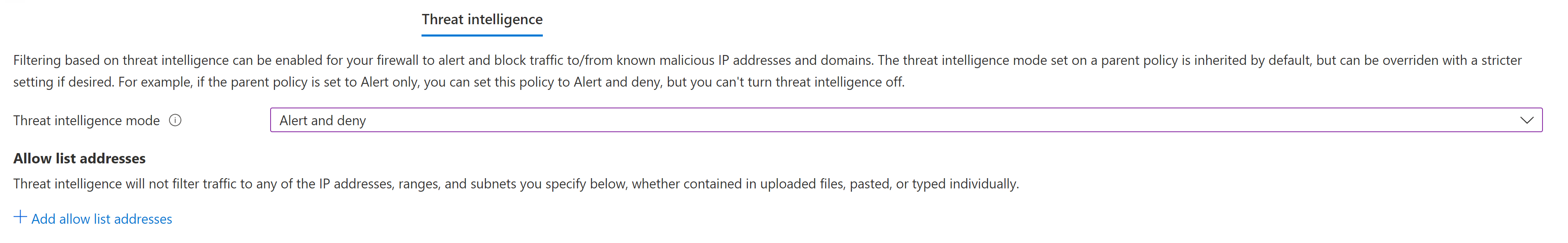

Além das regras de permissão/negação definidas pelo cliente, o Firewall do Azure ainda pode aplicar filtragem baseada em Informações sobre ameaças. A filtragem baseada em Informações sobre ameaças usa endereços IP e domínios com problemas conhecidos para identificar o tráfego que representa um risco. Essa filtragem ocorre antes de quaisquer outras regras, o que significa que, mesmo que o acesso tenha sido permitido pelas regras definidas, o Firewall do Azure pode interromper o tráfego.

O Firewall do Azure Premium também tem opções aprimoradas para filtragem de URL e filtragem de categoria da Web, permitindo mais ajuste preciso para funções.

É possível configurar as informações sobre ameaças para notificá-lo com um alerta quando esse tráfego ocorrer, mas para permitir sua passagem. No entanto, para confiança zero, defina isso como Negar.

Configurar o Firewall do Azure Premium para confiança zero

Para configurar o Firewall do Azure Premium para uma configuração de confiança zero, faça as seguintes alterações.

Habilitar informações sobre ameaças no modo Alertar e Negar:

- Navegue até a política de firewall e selecione Informações sobre ameaças.

- No modo de Informações sobre ameaças, selecione Alertar e negar.

- Selecione Salvar.

Habilitar a inspeção de TLS:

- Prepare um certificado para armazenar em um cofre de chaves ou planeje gerar automaticamente um certificado com uma identidade gerenciada. Você pode examinar essas opções para certificados do Firewall do Azure Premium a fim de selecionar a opção para seu cenário.

- Navegue até a política de firewall e selecione Inspeção de TLS.

- Selecione Habilitado.

- Selecione uma identidade gerenciada para gerar certificados ou selecione o cofre de chaves e o certificado.

- Em seguida, selecione Salvar.

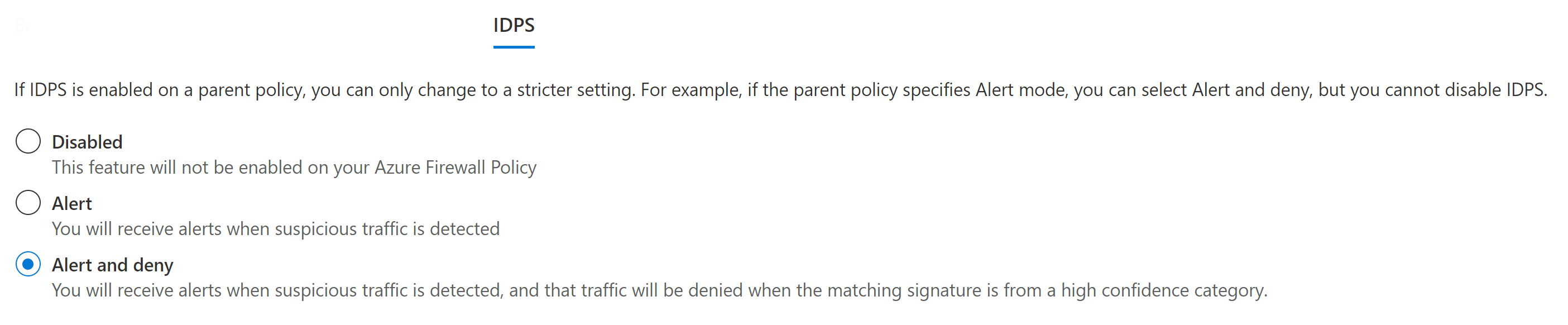

Habilitar o sistema de detecção e prevenção de intrusões (IDPS):

- Navegue até a política de firewall e selecione IDPS.

- Selecione Alertar e negar.

- Em seguida, selecione Aplicar.

Em seguida, será necessário criar uma regra de aplicativo para o tráfego.

- Na Política de firewall, navegue até Regras de Aplicativos.

- Selecione Adicionar uma coleção de regras.

- Crie uma regra de aplicativo com a origem da sub-rede do gateway de aplicativo e um destino do nome de domínio do aplicativo Web que está sendo protegido.

- Certifique-se de habilitar a inspeção de TLS.

Configuração adicional

Com o Firewall do Azure Premium configurado, agora você pode executar a seguinte configuração:

- Configure Gateways de Aplicativo para encaminhar o tráfego ao Firewall do Azure atribuindo as tabelas de rotas apropriadas e seguindo estas diretrizes.

- Crie alertas para eventos e métricas de firewall seguindo estas instruções.

- Implante a pasta de trabalho do Firewall do Azure para visualizar eventos.

- Configure a filtragem de URL e categoria da Web, se necessário. Uma vez que o Firewall do Azure nega por padrão, essa configuração será necessária somente se o Firewall do Azure precisar conceder acesso à Internet de saída de forma ampla. Você pode usá-lo como uma verificação adicional para determinar se as conexões devem ser permitidas.

Etapa 2: implantar Proteção contra DDoS do Azure Standard

Como parte da implantação, convém implantar uma política de Proteção contra DDoS do Azure Standard. Isso aumenta a proteção de confiança zero fornecida na Plataforma Azure.

Uma vez que é possível implantar a política criada em recursos existentes, você poderá adicionar essa proteção após a implantação inicial sem exigir a reimplantação de recursos.

Por que usar a Proteção contra DDoS do Azure Standard?

A Proteção contra DDoS do Azure Standard aumentou os benefícios em relação à Proteção contra DDoS padrão. Para confiança zero, você pode ter:

- Acesso a relatórios de mitigação, logs de fluxo e métricas.

- Políticas de mitigação baseadas em aplicativo.

- Acesso ao suporte de resposta rápida do DDoS se ocorrer um ataque DDoS.

Embora a detecção automática e a mitigação automática sejam uma parte da Proteção contra DDoS Básica habilitada por padrão, esses recursos só estão disponíveis com o DDoS Standard.

Configurar a Proteção contra DDoS do Azure Standard

Uma vez que não há configurações específicas de confiança zero para a Proteção contra DDoS do Azure Standard, você pode seguir os guias específicos de recursos para esta solução:

- Criar um plano de Proteção contra DDoS

- Configurar alertas

- Configurar log de diagnóstico

- Configurar telemetria

Na versão atual da Proteção contra DDoS do Azure, é necessário aplicar a Proteção contra DDoS do Azure por VNet. Consulte instruções adicionais em Início rápido de DDoS.

Além disso, proteja os seguintes endereços IP públicos:

- Endereços IP públicos do Firewall do Azure

- Endereços IP públicos do Azure Bastion

- Endereços IP públicos do gateway de rede do Azure

- Endereços IP públicos do gateway de aplicativo

Etapa 3: configurar os roteiros do gateway de rede para o firewall

Após a implantação, será necessário configurar tabelas de rotas em várias sub-redes para garantir que o tráfego entre VNets spoke e as redes locais seja inspecionado pelo Firewall do Azure. É possível executar essa atividade em um ambiente existente sem um requisito de reimplantação, mas você terá que criar as regras de firewall necessárias para permitir o acesso.

Se você configurar apenas um lado, seja apenas as sub-redes spoke ou as sub-redes de gateway, terá um roteiro assíncrono que impedirá o funcionamento das conexões.

Por que encaminhar o tráfego do gateway de rede para o firewall?

Um elemento-chave da confiança zero é não presumir que apenas porque algo está em seu ambiente, que ele deve ter acesso a outros recursos em seu ambiente. Uma configuração padrão geralmente permite o roteamento entre recursos no Azure para suas redes locais, controladas apenas por grupos de segurança de rede.

Ao encaminhar o tráfego para o firewall, você aumenta o nível de inspeção e a segurança do seu ambiente. Você também é alertado sobre atividades suspeitas e pode agir.

Configurar roteamento de gateway

Há duas maneiras principais de garantir que o tráfego do gateway esteja sendo roteado para o firewall do Azure:

- Implante o gateway de rede do Azure (para conexões VPN ou ExpressRoute) em uma VNet dedicada (geralmente chamada de VNet de trânsito ou gateway), faça o peer com a VNet de hub e crie uma regra de roteamento ampla que cubra o roteamento de espaços de endereço de rede planejados do Azure para o firewall.

- Implante o gateway de rede do Azure na VNet de hub, configure o roteamento na sub-rede do gateway e configure o roteamento nas sub-redes da VNet spoke.

Este guia detalha a segunda opção porque ela é mais compatível com a arquitetura de referência.

Observação

O gerenciador de rede virtual do Azure é um serviço que simplifica esse processo. Quando esse serviço estiver disponível ao público em geral, use-o para gerenciar o roteamento.

Configurar roteamento de sub-rede de gateway

Para configurar a tabela de rotas da sub-rede do gateway para encaminhar o tráfego interno ao Firewall do Azure, crie e configure uma nova tabela de rotas:

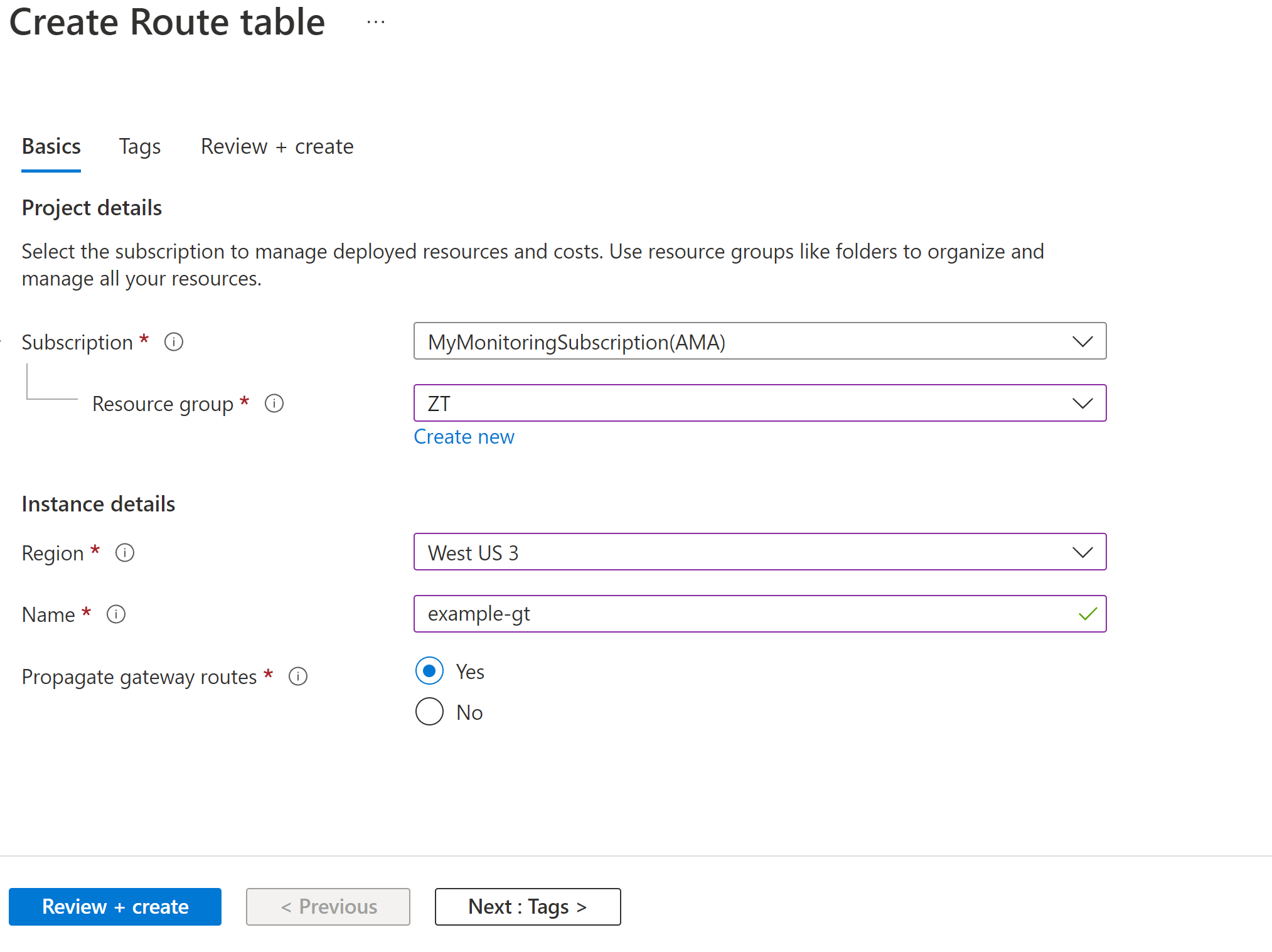

Navegue até Criar uma Tabela de Rotas no portal do Microsoft Azure.

Coloque a tabela de rotas em um grupo de recursos, selecione uma região e especifique um nome.

Selecione Examinar + Criar e Criar.

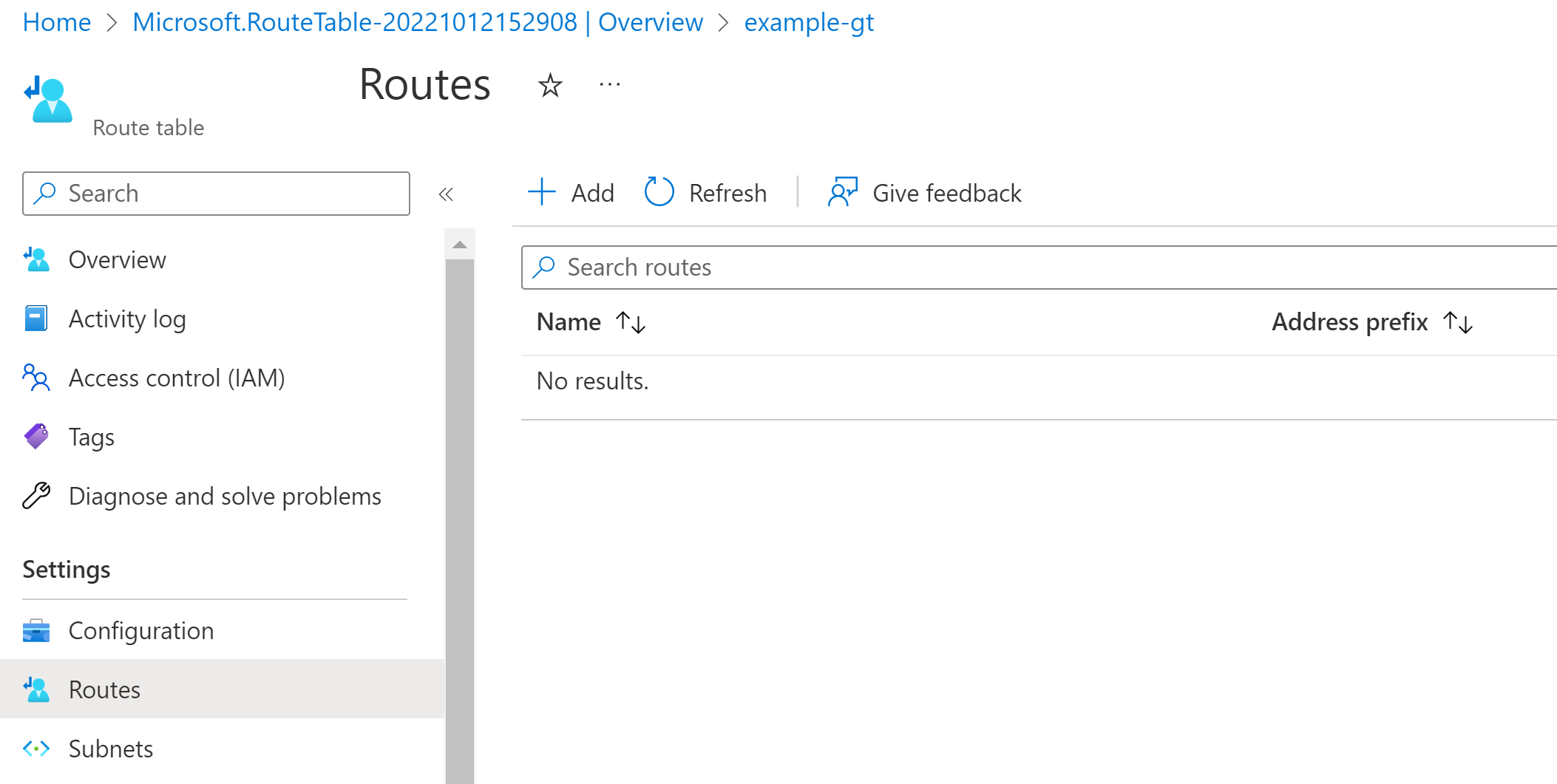

Navegue até a nova tabela de rotas e selecione Rotas.

Selecione Adicionar e adicione uma rota a uma das VNets spoke:

- Em Nome da rota, especifique o nome do campo de rota.

- Selecione Endereços IP no menu suspenso Destino do prefixo de endereço.

- Forneça o espaço de endereço da VNet spoke no campo Endereços IP de destino/intervalos CIDR.

- Selecione Solução de virtualização na caixa suspensa Tipo de próximo salto.

- Forneça o endereço IP privado do Firewall do Azure no campo Endereço do próximo salto.

- Selecione Adicionar.

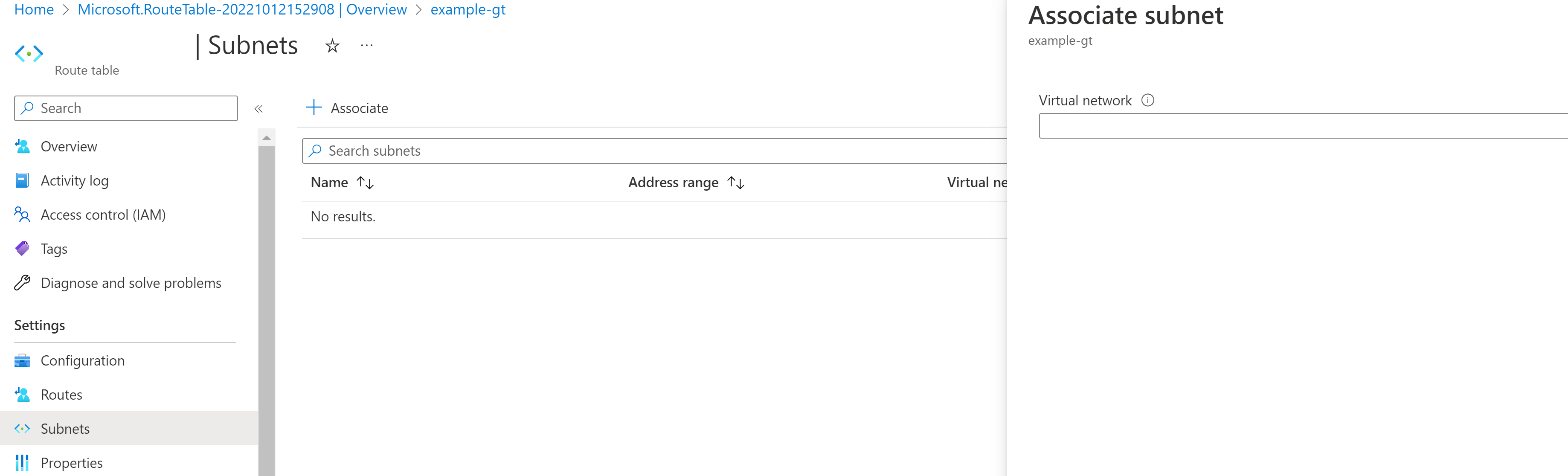

Associar a tabela de rotas à sub-rede do gateway

- Navegue até Sub-redes e selecione Associar.

- Selecione a VNet de hub na lista suspensa Rede virtual.

- Selecione a sub-rede do gateway no menu suspenso Sub-rede.

- Selecione OK.

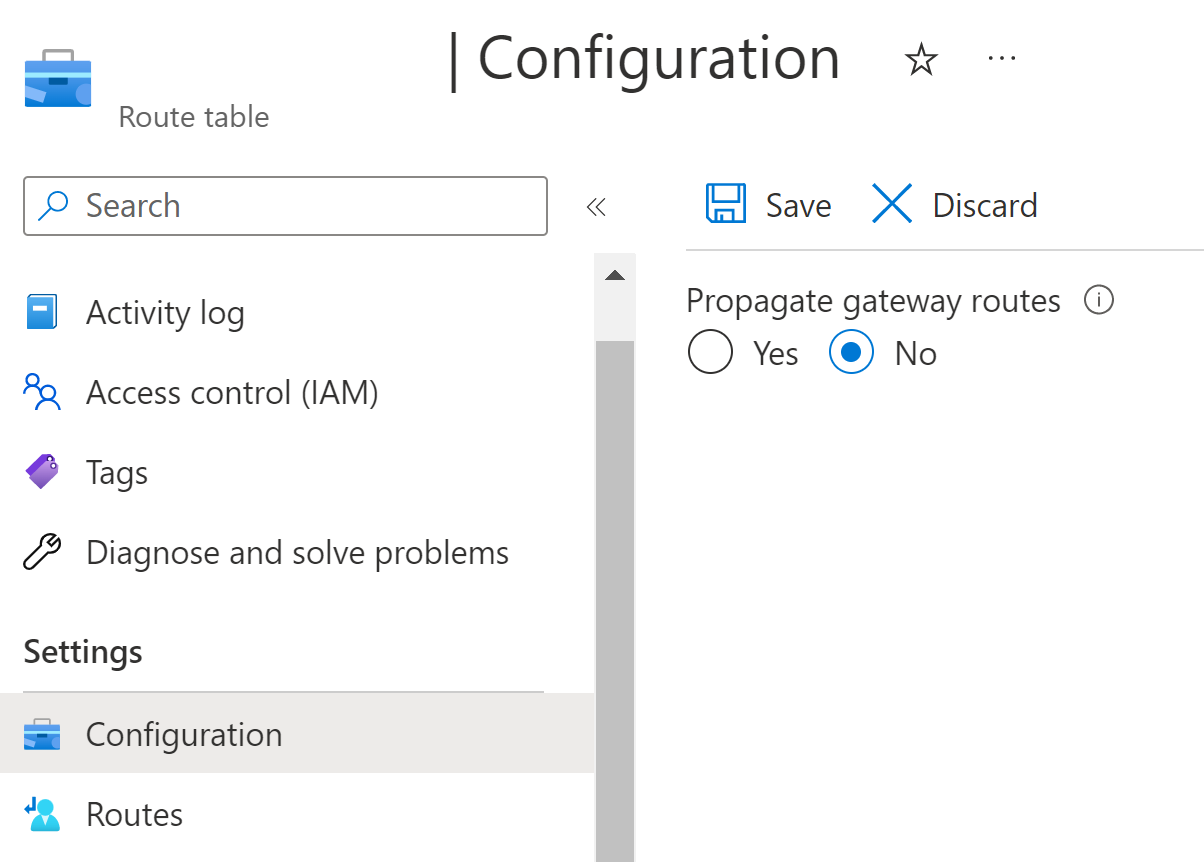

Veja um exemplo.

O gateway agora encaminha o tráfego destinado a VNets spoke para o Firewall do Azure.

Configurar roteamento de sub-rede spoke

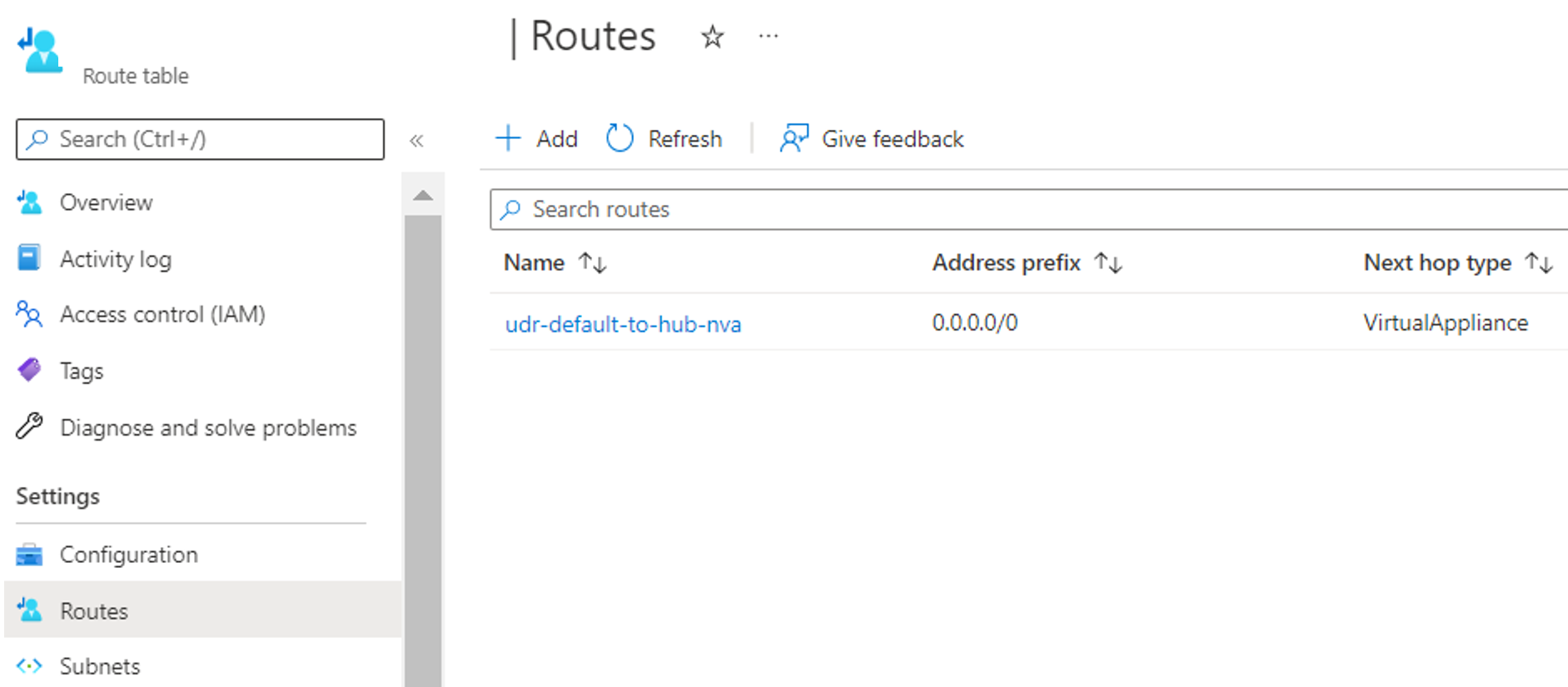

Esse processo pressupõe que você já tenha uma tabela de rotas anexada às suas sub-redes de VNet spoke, com uma rota padrão para encaminhar o tráfego ao Firewall do Azure. Isso geralmente é realizado por uma regra que encaminha o tráfego para o intervalo CIDR 0.0.0.0/0, geralmente chamado de rota quádrupla zero.

Veja um exemplo.

Esse processo desabilita a propagação de rotas do gateway, o que permite que a rota padrão leve o tráfego destinado às redes locais.

Observação

Os recursos, como gateways de aplicativos, que exigem acesso à Internet para funcionar não devem receber essa tabela de rotas. Eles devem ter sua própria tabela de rotas para permitir suas funções necessárias, como o que é descrito no artigo Rede de confiança zero para aplicativos Web com o Firewall do Azure e o gateway de aplicativo.

Para configurar o roteamento de sub-rede spoke:

- Navegue até a tabela de rotas associada à sua sub-rede e selecione Configuração.

- Em Propagar rotas do gateway, selecione Não.

- Selecione Salvar.

Sua rota padrão encaminha o tráfego destinado ao gateway para o Firewall do Azure.

Etapa 4: configurar proteção contra ameaças

O Microsoft Defender para Nuvem pode proteger sua VNet de hub criada no Azure, assim como outros recursos do seu ambiente de negócios de TI em execução no Azure ou localmente.

O Microsoft Defender para Nuvem é um gerenciamento da postura de segurança na nuvem (GPSN) e proteção de cargas de trabalho na nuvem (CWP) que oferece um sistema de classificação de segurança para ajudar sua empresa a construir um ambiente de TI com uma melhor postura de segurança. Ele também inclui recursos para proteger seu ambiente de rede contra ameaças.

Este artigo não abordará o Microsoft Defender para Nuvem em detalhes. No entanto, é importante entender que o Microsoft Defender para Nuvem funciona com base nas políticas e logs do Azure que ele ingere em um workspace do Log Analytics.

As políticas do Azure são escritas em JavaScript Object Notation (JSON) para manter diferentes análises das propriedades dos recursos do Azure, incluindo serviços e recursos de rede. Dito isto, é fácil para o Microsoft Defender para Nuvem verificar uma propriedade em um recurso de rede e fornecer uma recomendação à sua assinatura se você estiver protegido ou exposto a uma ameaça.

Como verificar todas as recomendações de rede disponíveis através do Microsoft Defender para Nuvem

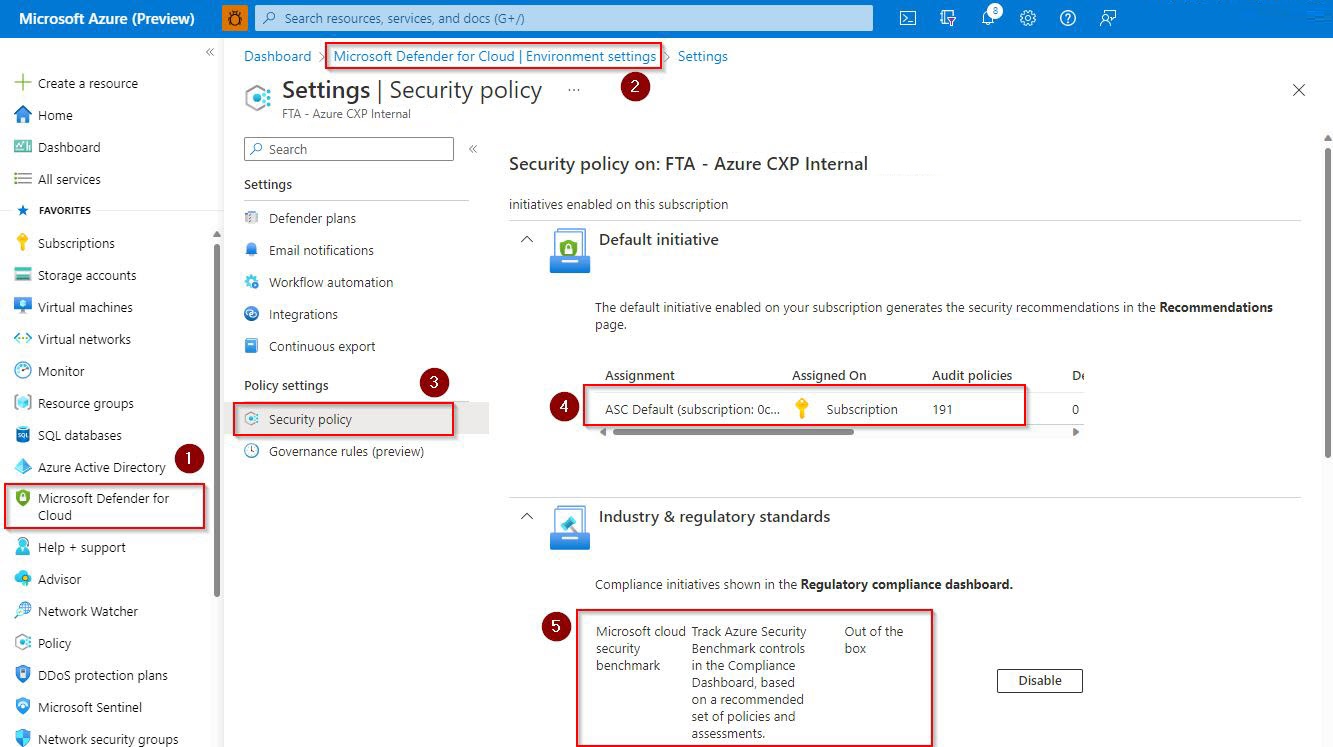

Para exibir todas as políticas do Azure que fornecem recomendações de rede usadas pelo Microsoft Defender para Nuvem:

Abra o Microsoft Defender para Nuvem selecionando o ícone Microsoft Defender para Nuvem no menu esquerdo.

Selecione Configurações do ambiente.

Selecione Política de segurança.

Ao selecionar o ASC Padrão, você poderá verificar todas as políticas disponíveis, incluindo as políticas que avaliam os recursos de rede.

Além disso, há recursos de rede avaliados por outras conformidades regulatórias, incluindo PCI, ISO e o parâmetro de comparação de segurança da nuvem da Microsoft. Você pode habilitar qualquer um deles e acompanhar as recomendações de rede.

Recomendações de rede

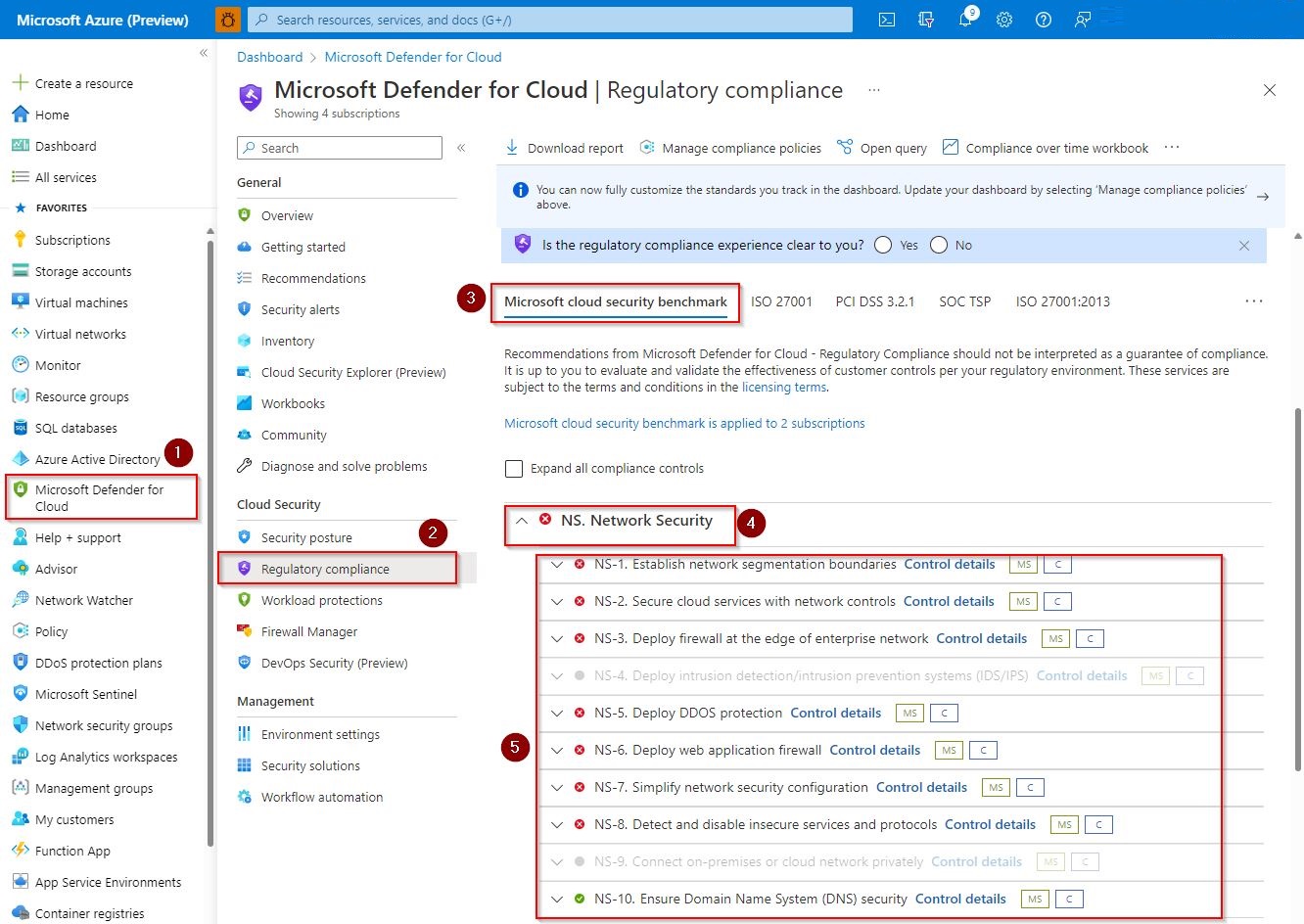

Siga estas etapas para exibir algumas das recomendações de rede, com base no parâmetro de comparação de segurança da nuvem da Microsoft:

Abra o Microsoft Defender para Nuvem.

Selecione Conformidade regulatória.

Selecione Parâmetro de comparação de segurança da nuvem da Microsoft.

Expanda NS. Segurança de Rede para verificar o controle de rede recomendado.

É importante entender que o Microsoft Defender para Nuvem fornece outras recomendações de rede para diferentes recursos do Azure, como máquinas virtuais e armazenamento. Você pode verificar essas recomendações no menu à esquerda, em Recomendações.

No menu esquerdo do portal do Microsoft Defender para Nuvem, selecione Alertas de Segurança para verificar alertas com base em recursos de rede a fim de evitar alguns tipos de ameaças. Esses alertas são gerados automaticamente pelo Microsoft Defender para Nuvem com base nos logs ingeridos no workspace do Log Analytics e monitorados pelo Microsoft Defender para Nuvem.

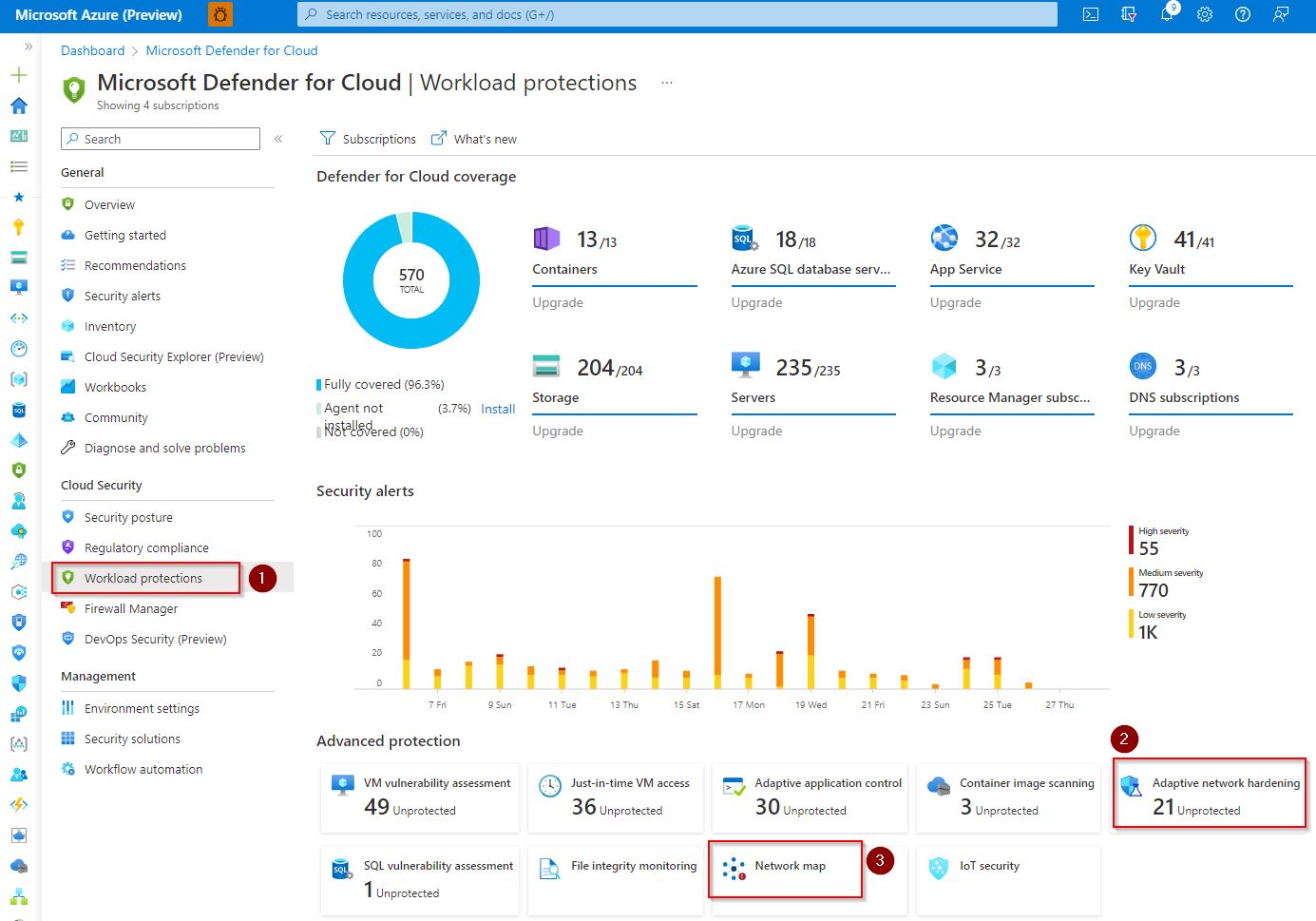

Mapear e proteger seu ambiente de rede do Azure por meio do Microsoft Defender para Nuvem

Você também pode verificar as opções para obter uma melhor postura de segurança, protegendo seu ambiente de rede de uma maneira sem esforço, mapeando seu ambiente de rede para entender melhor a topologia de rede. Essas recomendações são feitas por meio opção Proteção de cargas de trabalho no menu à esquerda, conforme mostrado aqui.

Gerenciar políticas do Firewall do Azure por meio do Microsoft Defender para Nuvem

O Firewall do Azure é recomendado para uma VNet de hub, conforme descrito neste artigo. O Microsoft Defender para Nuvem pode gerenciar várias políticas do Firewall do Azure centralmente. Além das políticas do Firewall do Azure, você poderá gerenciar outros recursos relacionados ao Firewall do Azure, conforme mostrado aqui.

Para obter mais informações sobre como o Microsoft Defender para Nuvem protege seu ambiente de rede contra ameaças, consulte O que é o Microsoft Defender para Nuvem?

Ilustrações técnicas

Essas ilustrações são réplicas das ilustrações de referência nesses artigos. Faça o download e personalize-os para sua própria organização e clientes. Substitua o logotipo da Contoso pelo seu.

| Item | Descrição |

|---|---|

Baixar Visio Baixar Visio Atualizado em outubro de 2024 |

Aplicar os princípios da Confiança Zero à IaaS do Azure Use estas ilustrações com estes artigos: - Visão geral - Armazenamento do Azure - Máquinas virtuais - Redes virtuais spoke do Azure - Redes virtuais do hub do Azure |

Baixar Visio Baixar Visio Atualizado em outubro de 2024 |

Aplicar princípios de Confiança Zero à IaaS do Azure — Cartaz de uma página Uma visão geral de uma página do processo de aplicação dos princípios de Confiança Zero a ambientes de IaaS do Azure. |

Para obter ilustrações técnicas adicionais, consulte Ilustrações de Confiança Zero para arquitetos e implementadores de TI.

Treinamento recomendado

- Configurar o Azure Policy

- Projetar e implementar a segurança de rede

- Configurar Firewall do Azure

- Configurar Gateway de VPN

- Introdução à Proteção contra DDoS do Azure

- Resolver ameaças de segurança com o Microsoft Defender para Nuvem

Para obter mais treinamento sobre segurança no Azure, consulte estes recursos no catálogo da Microsoft:

Segurança no Azure | Microsoft Learn

Próximas etapas

Consulte estes artigos adicionais para aplicar os princípios de confiança zero ao Azure:

- Visão geral da IaaS do Azure

- Área de Trabalho Virtual do Azure

- WAN Virtual do Azure

- Aplicativos IaaS no Amazon Web Services

- Microsoft Sentinel e Microsoft Defender XDR

Referências

Consulte estes links para saber mais sobre os vários serviços e tecnologias mencionados neste artigo.