Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo lista os recursos recentes adicionados ao Microsoft Sentinel e os novos recursos em serviços relacionados que fornecem uma experiência de usuário aprimorada no Microsoft Sentinel. Para obter novos recursos relacionados a operações de segurança unificadas no portal do Defender, consulte Novidades para operações de segurança unificadas?

Os recursos listados foram lançados nos últimos seis meses. Para obter informações sobre os recursos anteriores fornecidos, consulte nossos blogs da Comunidade Técnica.

Nota

Para obter informações sobre a disponibilidade de recursos em nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em Disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Julho de 2025

- Apenas para novos clientes: Integração e redirecionamento automáticos para o portal do Microsoft Defender

- Sem limite no número de espaços de trabalho que você pode integrar ao portal do Defender

- Microsoft Sentinel no portal do Azure será desativado em julho de 2026

Apenas para novos clientes: Integração e redirecionamento automáticos para o portal do Microsoft Defender

Para esta atualização, os novos clientes do Microsoft Sentinel são clientes que estão integrando o primeiro espaço de trabalho em seu locatário ao Microsoft Sentinel em ou após 1º de julho de 2025.

A partir de 1º de julho de 2025, esses novos clientes que têm as permissões de um proprietário de assinatura ou de um administrador de acesso de usuário, e também não são usuários delegados ao Azure Lighthouse, têm seus espaços de trabalho automaticamente integrados ao portal do Defender juntamente com a integração ao Microsoft Sentinel. Os usuários desses espaços de trabalho, que também não são usuários delegados ao Azure Lighthouse, veem links no Microsoft Sentinel no portal do Azure que os redirecionam para o portal do Defender. Esses usuários usam o Microsoft Sentinel apenas no portal Defender.

Os novos clientes que não têm permissões relevantes não são automaticamente integrados ao portal do Defender, mas ainda veem links de redirecionamento no portal do Azure, juntamente com solicitações para que um usuário com permissões relevantes integre manualmente o espaço de trabalho ao portal do Defender.

Essa alteração simplifica o processo de integração e garante que os novos clientes possam aproveitar imediatamente os recursos unificados de operações de segurança sem a etapa extra de integrar manualmente seus espaços de trabalho.

Para obter mais informações, consulte:

- Integrar Microsoft Sentinel

- Microsoft Sentinel no portal do Microsoft Defender

- Alterações para novos clientes a partir de julho de 2025

Sem limite no número de espaços de trabalho que você pode integrar ao portal do Defender

Não há mais limite para o número de espaços de trabalho que você pode integrar ao portal do Defender.

As limitações ainda se aplicam ao número de espaços de trabalho que você pode incluir em uma consulta do Log Analytics e ao número de espaços de trabalho que você pode ou deve incluir em uma regra de análise agendada.

Para obter mais informações, consulte:

- Conectar o Microsoft Sentinel ao portal do Microsoft Defender

- Vários espaços de trabalho do Microsoft Sentinel no portal do Defender

- Estenda o Microsoft Sentinel entre espaços de trabalho e locatários

Microsoft Sentinel no portal do Azure será desativado em julho de 2026

O Microsoft Sentinel está geralmente disponível no portal do Microsoft Defender, inclusive para clientes sem o Microsoft Defender XDR ou uma licença E5. Isso significa que você pode usar o Microsoft Sentinel no portal do Defender mesmo que não esteja usando outros serviços do Microsoft Defender.

A partir de julho de 2026, o Microsoft Sentinel terá suporte apenas no portal do Defender e todos os clientes restantes que usarem o portal do Azure serão redirecionados automaticamente.

Se você estiver usando o Microsoft Sentinel no portal do Azure, recomendamos que comece a planejar sua transição para o portal do Defender agora para garantir uma transição suave e aproveitar ao máximo a experiência unificada de operações de segurança oferecida pelo Microsoft Defender.

Para obter mais informações, consulte:

- Microsoft Sentinel no portal do Microsoft Defender

- Faça a transição do ambiente Microsoft Sentinel para o portal do Defender

- Planejando sua mudança para o portal Microsoft Defender para todos os clientes do Microsoft Sentinel (blog)

junho de 2025

- Microsoft Sentinel Codeless Connector Platform (CCP) renomeado para Codeless Connector Framework (CCF)

- Referência consolidada do conector de dados do Microsoft Sentinel

- Modelos de regras de resumo agora em pré-visualização pública

Codeless Connector Platform (CCP) renomeado para Codeless Connector Framework (CCF)

O Microsoft Sentinel Codeless Connector Platform (CCP) foi renomeado para Codeless Connector Framework (CCF). O novo nome reflete a evolução da plataforma e evita confusões com outros serviços orientados para a plataforma, ao mesmo tempo em que oferece a mesma facilidade de uso e flexibilidade que os usuários esperam.

Para obter mais informações, consulte Criar um conector sem código para o Microsoft Sentinel.

Referência consolidada do conector de dados do Microsoft Sentinel

Consolidámos a documentação de referência dos conectores de componentes, fundindo os artigos separados numa única tabela de referência detalhada.

Você pode encontrar a nova referência de conector em Conectores de dados do Microsoft Sentinel. Para obter mais informações, consulte Criar um conector sem código e Desbloquear o potencial do Codeless Connector Framework do Microsoft Sentinel e fazer mais com o Microsoft Sentinel mais rapidamente.

Modelos de regras de resumo agora em pré-visualização pública

Agora você pode usar modelos de regras de resumo para implantar regras de resumo pré-criadas adaptadas a cenários de segurança comuns. Esses modelos ajudam a agregar e analisar grandes conjuntos de dados de forma eficiente, não exigem conhecimento profundo, reduzem o tempo de configuração e garantem práticas recomendadas. Para obter mais informações, consulte Agregar dados do Microsoft Sentinel com regras de resumo (Visualização).

maio de 2025

- Todos os casos de uso do Microsoft Sentinel geralmente disponíveis no portal do Defender

- Tabela de Informação de Identidade Unificada

- Adições ao suporte de otimização SOC (Visualização)

Todos os casos de uso do Microsoft Sentinel geralmente disponíveis no portal do Defender

Todos os casos de uso do Microsoft Sentinel que estão em disponibilidade geral, incluindo funcionalidades multilocatário e multiespaço de trabalho, bem como suporte para todos os ambientes de nuvem governamentais e comerciais, agora também estão disponíveis para utilização geral no portal do Defender.

Recomendamos que você integre seus espaços de trabalho ao portal do Defender para aproveitar as operações de segurança unificadas. Para obter mais informações, consulte:

Para obter mais informações, consulte:

- O melhor do Microsoft Sentinel - agora no Microsoft Defender (blog)

- Microsoft Sentinel no portal do Microsoft Defender

- Faça a transição do ambiente Microsoft Sentinel para o portal do Defender

Tabela Unified IdentityInfo

Os clientes do Microsoft Sentinel no portal do Defender que habilitaram o UEBA agora podem aproveitar uma nova versão da tabela IdentityInfo , localizada na seção Caça avançada do portal Defender, que inclui o maior conjunto possível de campos comuns aos portais Defender e Azure. Esta tabela unificada ajuda a enriquecer as suas investigações de segurança em todo o portal do Defender.

Para obter mais informações, consulte a tabela IdentityInfo.

Adições ao suporte de otimização SOC (Pré-visualização)

Suporte de otimização SOC para:

- AI MITRE ATT&CK tagging recommendations (Preview): Usa inteligência artificial para sugerir a marcação de deteções de segurança com táticas e técnicas MITRE ATT&CK.

- Recomendações baseadas no risco (Pré-visualização): recomenda a implementação de controlos para colmatar lacunas de cobertura associadas a casos de utilização que possam resultar em riscos empresariais ou perdas financeiras, incluindo riscos operacionais, financeiros, de reputação, de conformidade e legais.

Para obter mais informações, consulte Referência de otimização SOC.

Abril de 2025

- Solução Microsoft Sentinel para Microsoft Business Apps disponível em geral no portal do Azure

- O Security Copilot gera resumos de incidentes no Microsoft Sentinel no portal do Azure (Pré-visualização)

- Suporte a múltiplos espaços de trabalho e multitenant para o Microsoft Sentinel no portal do Defender (Versão Prévia)

- O Microsoft Sentinel agora ingere todos os objetos e indicadores STIX em novas tabelas de inteligência de ameaças (Visualização)

- Suporte de otimização SOC para colunas não utilizadas (Visualização)

Solução Microsoft Sentinel para Microsoft Business Apps disponível em geral no portal do Azure

A solução Microsoft Sentinel para Microsoft Business Apps agora está disponível em geral no portal do Azure.

O Security Copilot gera resumos de incidentes no Microsoft Sentinel no portal do Azure (Pré-visualização)

O Microsoft Sentinel no portal do Azure apresenta agora (em Pré-visualização) resumos de incidentes gerados pelo Security Copilot, alinhando-o com o portal do Defender. Esses resumos fornecem aos analistas de segurança as informações iniciais de que precisam para entender, triar e começar a investigar incidentes em desenvolvimento.

Para obter mais informações, consulte Resumir incidentes do Microsoft Sentinel com o Security Copilot.

Suporte a múltiplos espaços de trabalho e locatários múltiplos para o Microsoft Sentinel no Portal do Defender (Versão de Pré-visualização)

Para visualização, no portal do Defender, conecte-se a um espaço de trabalho primário e vários espaços de trabalho secundários para o Microsoft Sentinel. Se você integrar o Microsoft Sentinel com o Defender XDR, os alertas de um espaço de trabalho principal serão correlacionados com os dados do Defender XDR. Portanto, os incidentes incluem alertas do espaço de trabalho principal do Microsoft Sentinel e do Defender XDR. Todas as outras áreas de trabalho integradas são consideradas áreas de trabalho secundárias. Os incidentes são criados com base nos dados do espaço de trabalho e não incluirão os dados do Defender XDR.

- Se você planeja usar o Microsoft Sentinel no portal do Defender sem o Defender XDR, poderá gerenciar vários espaços de trabalho. Mas, o espaço de trabalho principal não inclui dados do Defender XDR e você não terá acesso aos recursos do Defender XDR.

- Se estiver a trabalhar com vários inquilinos e várias áreas de trabalho por inquilino, também pode utilizar Microsoft Defender gestão multi-inquilino para ver incidentes e alertas e para procurar dados na Investigação avançada, em várias áreas de trabalho e inquilinos.

Para obter mais informações, consulte os seguintes artigos:

- Vários espaços de trabalho do Microsoft Sentinel no portal do Defender

- Conectar o Microsoft Sentinel ao portal do Microsoft Defender

- Microsoft Defender gestão multicliente

- Ver e gerir incidentes e alertas na gestão multi-inquilino do Microsoft Defender

- Detecção avançada de ameaças na gestão multiinquilino do Microsoft Defender

O Microsoft Sentinel agora ingere todos os objetos e indicadores STIX em novas tabelas de inteligência de ameaças (Visualização)

O Microsoft Sentinel agora ingere objetos e indicadores STIX nas novas tabelas de inteligência de ameaças, ThreatIntelIndicators e ThreatIntelObjects. As novas tabelas suportam o novo esquema STIX 2.1, que permite ingerir e consultar vários objetos de inteligência de ameaças, incluindo identity, attack-pattern, threat-actore relationship.

O Microsoft Sentinel irá ingerir todas as informações sobre ameaças nas novas tabelas ThreatIntelIndicators e ThreatIntelObjects, enquanto continua a ingerir os mesmos dados na tabela antiga ThreatIntelligenceIndicator até ao dia 31 de julho de 2025.

Certifique-se de atualizar suas consultas personalizadas, regras de análise e deteção, pastas de trabalho e automação para usar as novas tabelas até 31 de julho de 2025. Após essa data, o Microsoft Sentinel deixará de ingerir dados na tabela herdada ThreatIntelligenceIndicator . Estamos a atualizar todas as soluções de inteligência de ameaças prontas para uso no Content Hub para tirar partido das novas tabelas.

Para obter mais informações, consulte os seguintes artigos:

- Informações sobre ameaças no Microsoft Sentinel

- Trabalhar com objetos e indicadores STIX para melhorar a inteligência de ameaças e a caça a ameaças no Microsoft Sentinel (Visualização)

Suporte de otimização SOC para colunas não utilizadas (Pré-visualização)

Para otimizar sua relação custo/valor de segurança, as superfícies de otimização SOC dificilmente usavam conectores de dados ou tabelas. A otimização SOC agora exibe colunas não utilizadas em suas tabelas. Para obter mais informações, consulte Referência de recomendações de otimização SOC.

Março de 2025

Conexão sem agente com o SAP agora em visualização pública

O conector de dados sem agente Microsoft Sentinel para SAP e conteúdo de segurança relacionado agora está incluído, como visualização pública, na solução para aplicativos SAP. Esta atualização também inclui os seguintes aprimoramentos para o conector de dados sem agente:

- Instruções aprimoradas no portal para implantar e configurar o conector de dados. A documentação externa é atualizada para basear-se nas instruções do portal.

- Mais dados ingeridos, como logs do Change Docs e dados do User Master.

- Parâmetros opcionais para personalizar o comportamento do conector de dados (opcional).

- Uma nova ferramenta para verificar os pré-requisitos e a compatibilidade do sistema, recomendada antes da implantação e na solução de problemas.

Para obter mais informações, consulte:

- Solução Microsoft Sentinel para aplicativos SAP: visão geral da implantação

- Solução Microsoft Sentinel para aplicativos SAP - referência de funções

- Solução de problemas da implantação da solução Microsoft Sentinel para aplicativos SAP

janeiro de 2025

- Otimize fluxos de inteligência de ameaças com regras de ingestão

- Regra analítica de correspondência agora disponível de forma geral (GA)

- Interface de gerenciamento de inteligência de ameaças atualizada

- Desbloqueie a caça avançada com novos objetos STIX optando por aderir a novas tabelas de inteligência de ameaças

- A API de upload de inteligência de ameaças agora suporta mais objetos STIX

- Conectores de dados do Microsoft Defender Threat Intelligence agora disponíveis ao público em geral (GA)

- Suporte de arquivo Bicep para repositórios (Visualização)

- Atualizações de otimização SOC para gerenciamento unificado de cobertura

- Exibir conteúdo granular da solução no hub de conteúdo do Microsoft Sentinel

Otimize fluxos de inteligência de ameaças com regras de ingestão

Otimize os feeds de inteligência de ameaças filtrando e aprimorando objetos antes que eles sejam entregues ao seu espaço de trabalho. As regras de ingestão atualizam atributos de objetos de inteligência sobre ameaças ou excluem objetos por completo. Confira o anúncio do blog aqui!

Para obter mais informações, consulte Compreender as regras de ingestão de informações sobre ameaças.

Regra analítica de correspondência agora disponível publicamente (GA)

A Microsoft fornece acesso à sua inteligência de ameaças premium através da regra de análise de ameaças Defender Threat Intelligence, que agora está disponível ao público em geral (GA). Para obter mais informações sobre como aproveitar essa regra, que gera alertas e incidentes de alta fidelidade, consulte Utilize análise de correlação para detetar ameaças.

A interface de gerenciamento de inteligência de ameaças foi movida

A inteligência de ameaças para o Microsoft Sentinel no portal Defender mudou! Renomeámos a página Gestão Intel e movemo-la com outros fluxos de trabalho de inteligência contra ameaças. Não há nenhuma alteração para os clientes que usam o Microsoft Sentinel na experiência do Azure.

Aprimoramentos nos recursos de inteligência contra ameaças estão disponíveis para clientes que usam ambas as experiências do Microsoft Sentinel. A interface de gerenciamento simplifica a criação e a curadoria de informações sobre ameaças com estes recursos principais:

- Defina relações à medida que cria novos objetos STIX.

- Curate a inteligência de ameaças existente com o novo gestor de relacionamentos.

- Crie vários objetos rapidamente copiando metadados comuns de um objeto de TI novo ou existente usando um recurso de duplicação.

- Use a pesquisa avançada para classificar e filtrar seus objetos de inteligência de ameaças sem sequer escrever uma consulta do Log Analytics.

Para obter mais informações, consulte os seguintes artigos:

- Novos objetos STIX no Microsoft Sentinel

- Compreender a inteligência de ameaças

- Descubra adversários com informações sobre ameaças no portal Defender

Desbloqueie a pesquisa avançada com novos objetos STIX aderindo a novas tabelas de inteligência sobre ameaças.

As tabelas que suportam o novo esquema de objeto STIX não estão disponíveis publicamente. Para consultar informações de inteligência sobre ameaças para objetos STIX com KQL e desbloquear o modelo de investigação que os utiliza, solicite adesão através deste formulário. Ingerir a sua inteligência de ameaças nas novas tabelas, ThreatIntelIndicators e ThreatIntelObjects juntamente ou em vez da tabela atual, ThreatIntelligenceIndicator, com este processo de adesão.

Para obter mais informações, consulte o anúncio do blog Novos objetos STIX no Microsoft Sentinel.

A API de upload de inteligência de ameaças agora suporta mais objetos STIX

Aproveite ao máximo suas plataformas de inteligência contra ameaças ao conectá-las ao Microsoft Sentinel com a API de carregamento. Agora, pode-se integrar mais objetos para além dos indicadores, refletindo a variedade de inteligência sobre ameaças disponível. A API de carregamento suporta os seguintes objetos STIX:

indicatorattack-patternidentitythreat-actorrelationship

Para obter mais informações, consulte os seguintes artigos:

- Conecte sua plataforma de inteligência de ameaças com a API de upload (Visualização)

- Importe informações sobre ameaças para o Microsoft Sentinel com a API de carregamento (Pré-visualização)

- Novos objetos STIX no Microsoft Sentinel

Conectores de dados do Microsoft Defender Threat Intelligence agora disponíveis ao público em geral (GA)

Os conectores de dados premium e padrão do Microsoft Defender Threat Intelligence agora estão disponíveis para disponibilidade geral (GA) no hub de conteúdo. Para obter mais informações, consulte os seguintes artigos:

- Explore as licenças do Defender Threat Intelligence

- Habilite o conector de dados do Microsoft Defender Threat Intelligence

Suporte de ficheiro Bicep para repositórios (Pré-visualização)

Use arquivos Bicep ao lado ou como um substituto de modelos JSON ARM nos repositórios do Microsoft Sentinel. O Bicep fornece uma forma intuitiva de criar modelos de recursos do Azure e itens de conteúdo do Microsoft Sentinel. Além de facilitar o desenvolvimento de novos itens de conteúdo, o Bicep facilita a revisão e a atualização de conteúdo para qualquer pessoa que faça parte da integração contínua e da entrega do seu conteúdo do Microsoft Sentinel.

Para obter mais informações, consulte Planejar o conteúdo do repositório.

Atualizações de otimização do SOC para a gestão unificada de cobertura

Em espaços de trabalho incorporados ao portal do Defender, as otimizações do SOC agora suportam dados tanto de SIEM quanto de XDR, com cobertura de deteção proporcionada por todos os serviços do Microsoft Defender.

No portal do Defender, as otimizações SOC e páginas MITRE ATT&CK agora também oferecem funcionalidades adicionais para otimizações de cobertura orientadas por ameaças, ajudando a compreender o impacto das recomendações no seu ambiente e a priorizar quais implementar primeiro.

As melhorias incluem:

| Área | Detalhes |

|---|---|

| Página de visão geral das otimizações SOC | - Uma pontuação Alta, Média ou Baixa para sua cobertura de deteção atual. Esse tipo de pontuação pode ajudá-lo a decidir quais recomendações priorizar rapidamente. - Uma indicação do número de produtos (serviços) ativos do Microsoft Defender de todos os produtos disponíveis. Isso ajuda-lhe a entender se há um produto inteiro que lhe está a faltar no seu ambiente. |

|

Painel lateral de detalhes de otimização mostrado quando te aprofunda numa otimização específica |

- Análise detalhada da cobertura, incluindo o número de deteções definidas pelo usuário, ações de resposta e produtos ativos. - Gráficos spider detalhados que mostram a sua cobertura em diferentes categorias de ameaça, para deteções definidas pelo utilizador e pré-definidas. - Uma opção para saltar para o cenário de ameaça específico na página MITRE ATT&CK em vez de visualizar a cobertura MITRE ATT&CK apenas no painel lateral. - Uma opção para visualizar o cenário completo de ameaças para obter ainda mais detalhes sobre os produtos de segurança e deteções disponíveis para fornecer cobertura de segurança em seu ambiente. |

| Página MITRE ATT&CK | - Uma nova opção para consultar a cobertura por cenário de ameaça. Se você saltou para a página MITRE ATT&CK a partir de um painel lateral de detalhes da recomendação ou da página Ver cenário completo da ameaça, a página MITRE ATT&CK está pré-filtrada para o seu cenário de ameaça. - O painel de detalhes da técnica, mostrado ao lado quando você seleciona uma técnica MITRE ATT&CK específica, agora mostra o número de deteções ativas de todas as deteções disponíveis para essa técnica. |

Para obter mais informações, consulte Otimizar suas operações de segurança e Entender a cobertura de segurança pela estrutura MITRE ATT&CK.

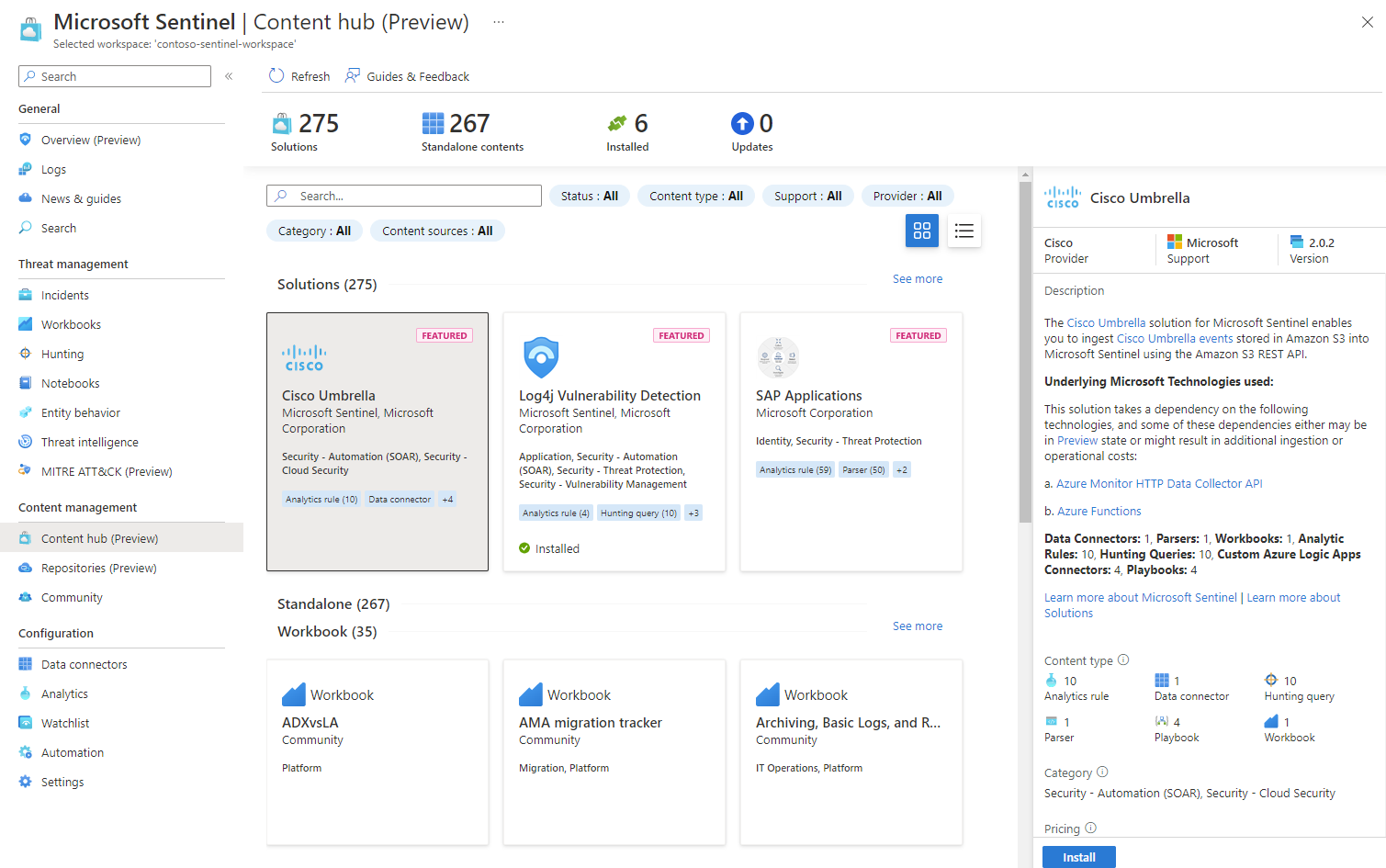

Exibir conteúdo granular da solução no hub de conteúdo do Microsoft Sentinel

Agora você pode visualizar o conteúdo individual disponível em uma solução específica diretamente do hub de conteúdo, mesmo antes de instalar a solução. Essa nova visibilidade ajuda você a entender o conteúdo disponível para você e identificar, planejar e instalar mais facilmente as soluções específicas de que precisa.

Expanda cada solução no hub de conteúdo para exibir o conteúdo de segurança incluído. Por exemplo:

As atualizações granulares de conteúdo da solução também incluem um mecanismo de pesquisa generativo baseado em IA que ajuda você a executar pesquisas mais robustas, mergulhando profundamente no conteúdo da solução e retornando resultados para termos semelhantes.

Para obter mais informações, consulte Descobrir conteúdo.