Aplicar os princípios do Zero Trust ao Microsoft 365 Copilot

Resumo: Para aplicar os princípios de Confiança Zero ao Microsoft 365 Copilot, você precisa aplicar sete camadas de proteção em seu locatário do Microsoft 365:

- Proteção de dados

- Identidade e acesso

- Proteção das aplicações

- Gestão e proteção de dispositivos

- Proteção contra ameaças

- Colaboração segura com o Teams

- Permissões de usuário para dados

Introdução

Antes de introduzir o Microsoft 365 Copilot (Copilot) em seu ambiente, a Microsoft recomenda que você crie uma base sólida de segurança. Felizmente, a orientação para uma base de segurança sólida existe na forma de Zero Trust. A estratégia de segurança Zero Trust trata cada conexão e solicitação de recurso como se tivesse se originado de uma rede não controlada e de um ator mal-intencionado. Independentemente da origem do pedido ou do recurso a que acede, o Zero Trust ensina-nos a "nunca confiar, verificar sempre".

Este artigo fornece etapas para aplicar os princípios de segurança do Zero Trust para preparar seu ambiente para o Copilot das seguintes maneiras:

| Princípio Zero Trust | Definição | Cumprido por |

|---|---|---|

| Verificar explicitamente | Sempre autentique e autorize com base em todos os pontos de dados disponíveis. | Imponha a validação de credenciais de usuário, requisitos de dispositivo e permissões e comportamentos de aplicativo. |

| Use o acesso menos privilegiado | Limite o acesso do usuário com Just-In-Time e Just-Enough-Access (JIT/JEA), políticas adaptativas baseadas em risco e proteção de dados. | Valide o JEA em toda a sua organização para eliminar o compartilhamento excessivo, garantindo que as permissões corretas sejam atribuídas a arquivos, pastas, equipes e e-mail. Use rótulos de sensibilidade e políticas de prevenção de perda de dados para proteger os dados. |

| Assuma a violação | Minimize o raio de jateamento e o acesso ao segmento. Verifique a criptografia de ponta a ponta e use análises para obter visibilidade, impulsionar a deteção de ameaças e melhorar as defesas. | Use o Exchange Online Protection (EOP) e os serviços Microsoft Defender XDR para prevenir automaticamente ataques comuns e detetar e responder a incidentes de segurança. |

Para obter as noções básicas do Copilot, consulte a visão geral e como começar.

Arquitetura lógica

Você aplica os princípios Zero Trust para o Copilot em toda a arquitetura, desde usuários e dispositivos até os dados do aplicativo aos quais eles têm acesso. O diagrama a seguir mostra os componentes da arquitetura lógica.

No diagrama:

- Os dispositivos do usuário têm aplicativos do Microsoft 365 instalados a partir dos quais os usuários podem iniciar prompts do Copilot

- Os componentes do copiloto incluem:

- O serviço Copilot, que orquestra as respostas aos prompts do usuário

- O Modelo de Linguagem Grande (LLM) que o Copilot referencia para produzir a melhor resposta para um usuário

- Uma instância do Microsoft Graph para os dados do seu locatário do Microsoft 365

- O seu inquilino do Microsoft 365 que contém os dados da sua organização

- Os resultados do copiloto para um usuário contêm apenas dados que o usuário tem permissão para acessar

O que contém este artigo

Este artigo orienta você pelas etapas para aplicar os princípios do Zero Trust para preparar seu ambiente Microsoft 365 para o Copilot.

| Passo | Tarefa | Princípio(s) de confiança zero aplicado(s) |

|---|---|---|

| 1 | Implantar ou validar sua proteção de dados | Verificar explicitamente Use o acesso menos privilegiado |

| 2 | Implantar ou validar suas políticas de identidade e acesso | Verificar explicitamente Use o acesso menos privilegiado |

| 3 | Implantar ou validar suas políticas de Proteção de Aplicativo | Use o acesso menos privilegiado Assuma a violação |

| 4 | Implantar ou validar o gerenciamento e a proteção de dispositivos | Verificar explicitamente |

| 5 | Implante ou valide seus serviços de proteção contra ameaças | Assuma a violação |

| 6 | Implantar ou validar a colaboração segura com o Teams | Verificar explicitamente Use o acesso menos privilegiado |

| 7 | Implantar ou validar permissões de usuário para dados | Use o acesso menos privilegiado |

Introdução ao E3 e próximos passos com o E5

Para ajudá-lo a progredir, cada uma das etapas neste artigo é organizada da seguinte maneira:

- Introdução aos recursos do E3

- Próximas etapas com os recursos do E5

Trabalhando com a equipe do Microsoft FastTrack

Se você estiver trabalhando com a equipe do Microsoft FastTrack para introduzir o Copilot em seu ambiente, se familiarizará com três estágios: Baseline, Core e Best-in-class. Esta abordagem funciona bem com esta orientação.

No diagrama, a equipe do Microsoft FastTrack adota uma abordagem de três estágios para implantar o Copilot:

- Linha de base — Configurar o Copilot

- Core — Introdução às proteções na E3

- O melhor da categoria — Próximos passos com o E5

Para obter mais informações sobre como configurar o Copilot, consulte Introdução ao Microsoft 365 Copilot.

Adaptar esta orientação à sua organização

Como diferentes organizações podem estar em vários estágios de implantação de proteções Zero Trust, em cada uma destas etapas:

- Se você NÃO estiver usando nenhuma das proteções descritas na etapa, reserve um tempo para pilotar e implantá-las antes de atribuir licenças de Copilot.

- Se você estiver usando algumas das proteções descritas na etapa, use as informações na etapa como uma lista de verificação e verifique se cada proteção declarada foi pilotada e implantada antes de atribuir licenças Copilot.

Para obter o suporte Copilot mais recente para recursos relacionados à segurança e outros do Microsoft 365, consulte Requisitos do Copilot.

Nota

A partir de 1º de janeiro de 2024, o Copilot estará disponível para professores Microsoft 365 A3 e A5. Consulte esta publicação da comunidade técnica para obter mais informações.

Passo 1. Implantar ou validar sua proteção de dados

Para evitar que os dados da sua organização corram o risco de superexposição ou compartilhamento excessivo, a próxima etapa é proteger os dados em seu locatário do Microsoft 365. Deve assegurar-se de que:

- Seus dados são categorizados com níveis de sensibilidade.

- Os rótulos de sensibilidade representam seus níveis de sensibilidade que são aplicados pelos usuários ou automaticamente.

- Você pode ver como os rótulos de sensibilidade estão sendo usados em seu locatário do Microsoft 365.

Esses recursos de proteção de dados também podem ser usados para garantir que sua organização esteja em conformidade com as regulamentações de dados, como as que lidam com a proteção de informações pessoais.

Os seguintes recursos do Microsoft Purview fortalecem a segurança e a conformidade de seus dados para o Copilot:

- Rótulos de sensibilidade e conteúdo criptografado pelo Microsoft Purview Information Protection

- Classificação de dados

- Chave do Cliente

- Conformidade com a comunicação

- Auditoria

- Pesquisa de conteúdos

- Deteção de Dados Eletrónicos

- Retenção e eliminação

- Sistema de Proteção de Dados do Cliente

Para obter mais informações, consulte Segurança de dados e proteções de conformidade do Microsoft Purview para o Microsoft Copilot e Considerações sobre a implantação de proteções de conformidade e segurança de dados do Microsoft Purview para o Copilot.

Introdução à E3

Os rótulos de sensibilidade formam a pedra angular da proteção dos seus dados. Antes de criar os rótulos para indicar a sensibilidade dos itens e as ações de proteção aplicadas, você deve entender a taxonomia de classificação existente da sua organização e como ela é mapeada para rótulos que os usuários veem e aplicam em aplicativos. Depois de criar os rótulos de sensibilidade, publique-os e forneça orientação aos usuários sobre como e quando aplicá-los no Word, Excel, PowerPoint e Outlook.

Para obter mais informações, consulte:

- Introdução aos rótulos de sensibilidade

- Create and configure sensitivity labels and their policies (Criar e configurar etiquetas de sensibilidade e as políticas)

- Habilitar rótulos de sensibilidade para arquivos do Office no SharePoint e no OneDrive

Considere aumentar a rotulagem manual usando as configurações da política de rótulo de sensibilidade de um rótulo padrão e rotulagem obrigatória. Um rótulo padrão ajuda a definir um nível básico de configurações de proteção que você deseja aplicar a todo o seu conteúdo. A rotulagem obrigatória garante que os usuários rotulem documentos e e-mails. No entanto, sem treinamento abrangente do usuário e outros controles, essas configurações podem resultar em rotulagem imprecisa.

Consulte estes recursos adicionais para proteger os dados da sua organização:

- Crie políticas de DLP para arquivos e e-mail.

- Crie políticas de retenção para manter o que você precisa e exclua o que não precisa.

- Use o explorador de conteúdo para ver e verificar itens que tenham um rótulo de sensibilidade, um rótulo de retenção ou que foram classificados como um tipo de informação confidencial em sua organização.

Próximos passos com o E5

Com o Microsoft 365 E5, você pode expandir a rotulagem de sensibilidade para proteger mais conteúdo e mais métodos de rotulagem. Por exemplo, rotular sites do SharePoint e Teams usando rótulos de contêiner e rotular automaticamente itens no Microsoft 365 e posteriores. Para obter mais informações, consulte uma lista de cenários comuns de rotulagem e como eles se alinham às metas de negócios.

Considere estes recursos adicionais do Microsoft 365 E5:

- Estenda suas políticas de prevenção contra perda de dados para mais locais e use uma gama maior de classificadores para encontrar informações confidenciais.

- Os rótulos de retenção podem ser aplicados automaticamente quando são encontradas informações confidenciais que precisam de configurações diferentes das suas políticas de retenção ou de um nível mais alto de gerenciamento.

- Para ajudá-lo a entender melhor seus dados confidenciais e como eles estão sendo rotulados, use o explorador de atividades e todos os recursos do explorador de conteúdo.

Passo 2. Implantar ou validar suas políticas de identidade e acesso

Para evitar que agentes mal-intencionados usem o Copilot para descobrir e acessar dados confidenciais mais rapidamente, o primeiro passo é impedir que eles obtenham acesso. Deve assegurar-se de que:

- Os usuários são obrigados a usar autenticação forte que não pode ser comprometida apenas adivinhando senhas de usuário.

- As tentativas de autenticação são avaliadas quanto ao seu risco e têm mais requisitos impostos.

- Você pode realizar revisões do acesso concedido às contas de usuário para evitar o compartilhamento excessivo.

Introdução à E3

O Microsoft 365 E3 inclui licenças do Microsoft Entra ID P1. Com este plano, a Microsoft recomenda a utilização de políticas comuns de Acesso Condicional, que são as seguintes:

- Exigir autenticação multifator (MFA) para administradores

- Exigir MFA para todos os usuários

- Bloquear a autenticação legada

Certifique-se de incluir os Serviços do Microsoft 365 e seus outros aplicativos SaaS no escopo dessas políticas.

Se o seu ambiente incluir identidades híbridas com os Serviços de Domínio Ative Directory locais, certifique-se de implantar a Proteção por Senha do Microsoft Entra. Esse recurso deteta e bloqueia senhas fracas conhecidas e suas variantes e também pode bloquear termos mais fracos em senhas específicas da sua organização.

Próximos passos com o E5

O Microsoft 365 E5 inclui licenças do Microsoft Entra ID P2. Comece a implementar o conjunto recomendado de Acesso Condicional da Microsoft e políticas relacionadas, incluindo:

- Exigir MFA quando o risco de entrada é médio ou alto.

- Exigir que os utilizadores de alto risco alterem a respetiva palavra-passe (aplicável quando não estiver a utilizar autenticação sem palavra-passe).

Para obter mais informações sobre como implementar a proteção de identidade e acesso com base no seu plano de licenciamento, consulte Aumentar a segurança de entrada para trabalhadores híbridos com MFA.

O Microsoft 365 E5 e o Microsoft Entra ID P2 incluem mais proteção para contas privilegiadas. Implemente os recursos resumidos na tabela a seguir.

| Funcionalidade | Recursos |

|---|---|

| Privileged Identity Management (PIM) | Fornece proteções para contas privilegiadas que acessam recursos, incluindo recursos no Microsoft Entra ID, Azure e outros Microsoft Online Services, como Microsoft 365 ou Microsoft Intune. Consulte Planejar uma implantação do Privileged Identity Management. |

| Gestão de Acesso Privilegiado do Microsoft Purview | Permite controle de acesso granular sobre tarefas administrativas privilegiadas do Exchange Online no Office 365. Ele pode ajudar a proteger sua organização contra violações que usam contas de administrador privilegiadas existentes com acesso permanente a dados confidenciais ou acesso a definições de configuração críticas. Consulte Visão geral do gerenciamento de acesso privilegiado. |

Por fim, considere implementar avaliações de acesso como parte de sua estratégia geral de JEA. As revisões de acesso permitem que sua organização gerencie com eficiência associações de grupo, acesso a aplicativos corporativos e atribuições de função. O acesso do usuário pode ser revisado regularmente para garantir que apenas as pessoas certas tenham o acesso contínuo apropriado.

Passo 3. Implantar ou validar suas políticas de Proteção de Aplicativo

Para o Microsoft 365 E3 e o E5, use as políticas de Proteção de Aplicativo (APP) do Intune, que são regras que garantem que os dados de uma organização permaneçam seguros ou contidos em um aplicativo gerenciado.

Com a APP, o Intune cria um muro entre os dados da sua organização e os dados pessoais. O APP garante que os dados da organização em aplicativos especificados não possam ser copiados e colados em outros aplicativos no dispositivo, mesmo que o dispositivo não seja gerenciado.

O APP pode impedir a cópia inadvertida ou intencional de conteúdo gerado pelo Copilot para aplicativos em um dispositivo que não estão incluídos na lista de aplicativos permitidos. O APP pode limitar o raio de explosão de um invasor usando um dispositivo comprometido.

Para obter mais informações, consulte Criar políticas de proteção de aplicativos.

Passo 4. Implante ou valide o gerenciamento e a proteção de seus dispositivos

Para evitar que agentes mal-intencionados comprometam dispositivos ou usem dispositivos comprometidos para obter acesso ao Copilot, a próxima etapa é usar os recursos de gerenciamento e proteção de dispositivos do Microsoft 365. Deve assegurar-se de que:

- Os dispositivos estão inscritos no Microsoft Intune e têm de cumprir os requisitos de integridade e conformidade.

- Você pode administrar configurações e recursos em dispositivos.

- Pode monitorizar os seus dispositivos quanto ao seu nível de risco.

- Você pode evitar proativamente a perda de dados.

Introdução à E3

O Microsoft 365 E3 inclui o Microsoft Intune para gerenciar dispositivos.

Em seguida, comece a inscrever dispositivos no gerenciamento. Uma vez inscrito, configure políticas de conformidade e, em seguida, exija dispositivos saudáveis e compatíveis. Finalmente, você pode implantar perfis de dispositivo, também conhecidos como perfis de configuração, para gerenciar configurações e recursos em dispositivos.

Para implantar essas proteções, use o seguinte conjunto de artigos.

- Passo 1. Implementar políticas de Proteção de Aplicações

- Passo 2. Inscrever dispositivos no gerenciamento

- Passo 3. Configurar políticas de conformidade

- Passo 4. Requer dispositivos saudáveis e compatíveis

- Passo 5. Implantar perfis de dispositivo

Próximos passos com o E5

O Microsoft 365 E5 também inclui o Microsoft Defender for Endpoint. Depois de implantar o Microsoft Defender for Endpoint, você pode obter mais informações e proteção de seus dispositivos integrando o Microsoft Intune ao Defender for Endpoint. Para dispositivos móveis, isso inclui a capacidade de monitorar o risco do dispositivo como condição para o acesso. Para dispositivos Windows, você pode monitorar a conformidade desses dispositivos com as linhas de base de segurança.

O Microsoft 365 E5 também inclui prevenção de perda de dados de ponto de extremidade (DLP). Se sua organização já entende seus dados, desenvolveu um esquema de sensibilidade de dados e aplicou o esquema, você pode estar pronto para estender elementos desse esquema para pontos de extremidade usando políticas de DLP do Microsoft Purview.

Para implantar esses recursos de gerenciamento e proteção de dispositivos, use os seguintes artigos:

- Passo 6. Monitore o risco do dispositivo e a conformidade com as linhas de base de segurança

- Passo 7. Implemente DLP com recursos de proteção de informações

Passo 5. Implante ou valide seus serviços de proteção contra ameaças

Para detetar as atividades de agentes mal-intencionados e impedi-los de obter acesso ao Copilot, a próxima etapa é usar os serviços de proteção contra ameaças do Microsoft 365. Deve assegurar-se de que:

- Você pode impedir automaticamente tipos comuns de ataques por e-mail e baseados em dispositivos.

- Você pode usar recursos para reduzir a área da superfície de ataque dos dispositivos Windows.

- Você pode detetar e responder a incidentes de segurança com um conjunto abrangente de serviços de proteção contra ameaças.

Introdução à E3

O Microsoft 365 E3 inclui vários recursos importantes no Defender para Office 365 e no Defender para Endpoint. Além disso, o Windows 11 e o Windows 10 incluem muitos recursos de proteção contra ameaças.

Microsoft Defender para Office 365 P1

O Microsoft Defender para Office 365 P1 inclui o Exchange Online Protection (EOP), que estão incluídos no Microsoft 365 E3. O EOP ajuda a proteger suas ferramentas de email e colaboração contra phishing, falsificação de identidade e outras ameaças. Use estes recursos para configurar a proteção antimalware, antispam e antiphishing:

Defender para Endpoint P1

O Microsoft 365 E3 inclui o Microsoft Defender for Endpoint P1, que inclui os seguintes recursos:

- Proteção de última geração – Ajuda a proteger os seus dispositivos contra ameaças emergentes em tempo real. Esse recurso inclui o Microsoft Defender Antivirus, que verifica continuamente seu dispositivo usando o monitoramento de comportamento de arquivos e processos.

- Redução da superfície de ataque – Impede que ataques aconteçam em primeiro lugar, definindo configurações que bloqueiam automaticamente atividades potencialmente suspeitas.

Use estes recursos para configurar o Defender for Endpoint Plan 1:

Recursos de proteção do Windows

Por predefinição, o Windows inclui uma forte segurança e proteções em hardware, sistema operativo, aplicações e muito mais. Consulte Introdução à segurança do Windows para saber mais. A tabela a seguir lista os importantes recursos de proteção contra ameaças do cliente Windows incluídos no Microsoft 365 E3.

| Funcionalidade | Recursos |

|---|---|

| Windows Hello | Visão geral do Windows Hello for Business |

| Microsoft Defender Firewall | Documentação do Firewall do Windows Defender |

| Microsoft Defender SmartScreen | Visão geral do Microsoft Defender SmartScreen |

| Controlo de Aplicações para Windows | Controlo de Aplicações para Windows |

| BitLocker | Visão geral da criptografia de dispositivo BitLocker |

| Microsoft Defender Application Guard para Edge | Visão geral do Microsoft Defender Application Guard |

Esses recursos podem ser configurados diretamente no cliente, usando GPOs (Objetos de Política de Grupo) ou uma ferramenta de gerenciamento de dispositivos, incluindo o Intune. No entanto, você pode gerenciar configurações em dispositivos no Intune somente implantando perfis de configuração, que é um recurso do Microsoft 365 E5.

Próximos passos com o E5

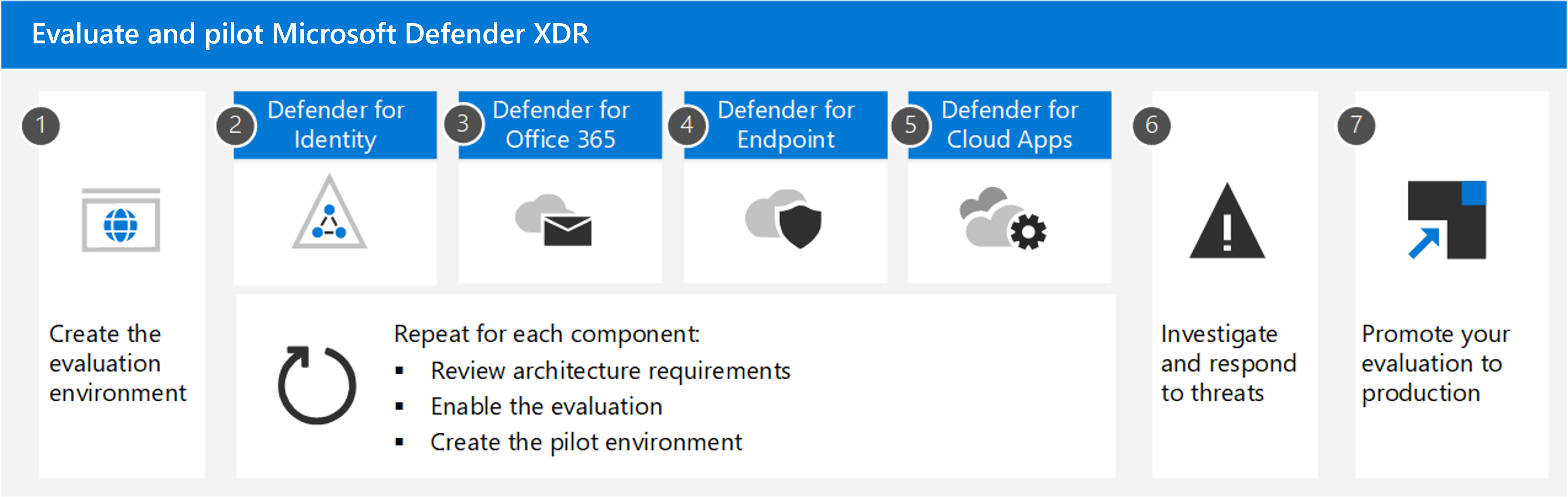

Para uma proteção mais abrangente contra ameaças, pilote e implante o Microsoft Defender XDR, que inclui:

- Defensor da Identidade

- Defender para Office 365 P2

- Defender para Endpoint P2

- Defender para Aplicações Cloud

A Microsoft recomenda habilitar os componentes do Microsoft 365 na ordem ilustrada:

Para obter mais informações e uma descrição desta ilustração, consulte Avaliar e pilotar o Microsoft Defender XDR.

Depois de implantar o Microsoft Defender XDR, integre essas ferramentas de deteção e resposta (XDR) eXtended com o Microsoft Sentinel. O Microsoft Sentinel é licenciado e cobrado separadamente do Microsoft 365 E5. Use estes recursos para obter mais informações:

- Implementar o Microsoft Sentinel e o Microsoft Defender XDR para Zero Trust

- Planeje custos e entenda os preços e a cobrança do Microsoft Sentinel

Passo 6. Implantar ou validar colaboração segura para o Microsoft Teams

A Microsoft fornece orientações para proteger o Teams em três níveis diferentes – linha de base, sensível e altamente sensível. Apresentar o Copilot é um bom momento para revisar seu ambiente e garantir que a proteção apropriada seja configurada. Siga estes passos:

- Identifique equipes ou projetos que garantam proteção altamente sensível. Configure proteções para este nível. Muitas organizações não têm dados que exijam esse nível de proteção.

- Identifique equipes ou projetos que garantam proteção sensível e aplique essa proteção.

- Certifique-se de que todas as equipes e projetos estejam configurados para proteção de linha de base, no mínimo.

Consulte estes recursos para obter mais informações:

Partilha externa

Apresentar o Copilot é um bom momento para rever suas políticas de compartilhamento de arquivos com pessoas fora da sua organização e para permitir colaboradores externos. As contas de convidado não estão licenciadas para usar o Copilot.

Para compartilhar com pessoas fora da sua organização, talvez seja necessário compartilhar informações de qualquer sensibilidade. Consulte estes recursos:

- Aplicar práticas recomendadas para compartilhar arquivos e pastas com usuários não autenticados

- Limite a exposição acidental a arquivos ao compartilhar com pessoas fora da sua organização

- Criar um ambiente seguro de partilha de convidados

Para colaborar com pessoas fora da sua organização, consulte estes recursos:

- Colaborar em documentos para partilhar ficheiros ou pastas individuais

- Colaborar em um site para convidados em um site do SharePoint

- Colabore como uma equipe para convidados em uma equipe

- Colabore com participantes externos em um canal para pessoas fora da organização em um canal compartilhado

Passo 7. Implantar ou validar permissões mínimas de usuário para dados

Para evitar que os dados da sua organização corram o risco de superexposição ou compartilhamento excessivo, a próxima etapa é garantir que todos os usuários tenham acesso suficiente (JEA) para executar seus trabalhos e não mais. Os usuários não devem descobrir dados que não deveriam ser capazes de visualizar ou compartilhar dados que não deveriam estar compartilhando.

Para evitar o compartilhamento excessivo, implemente requisitos de permissões e políticas organizacionais que todos os usuários devem seguir e treine seus usuários para usá-los. Por exemplo, implemente controles, como exigir revisões de acesso ao site por proprietários de sites ou restringir o acesso a grupos de segurança definidos de um local central.

Para detetar o excesso de compartilhamento existente:

Ao nível do ficheiro

Use a Proteção de Informações do Microsoft Purview e seus controles de classificação de dados, rotulagem de conteúdo integrada e políticas de prevenção de perda de dados correspondentes.

Esses recursos podem ajudá-lo a identificar arquivos no Microsoft Teams, sites do SharePoint, locais do OneDrive, no email, em conversas de bate-papo, em sua infraestrutura local e em dispositivos de ponto de extremidade que contenham informações confidenciais ou conteúdo classificado e, em seguida, aplicar automaticamente controles para limitar seu acesso.

No nível de site, equipe e contêiner no Microsoft Teams e no SharePoint

Você pode auditar o acesso ao conteúdo compartilhado no nível do site e da equipe e impor restrições que limitam a descoberta de informações apenas àqueles que devem ter acesso.

Para ajudar a automatizar ainda mais esse processo, o Microsoft Syntex – SharePoint Advanced Management ajuda você a encontrar possíveis compartilhamentos excessivos com seus arquivos do SharePoint e do Microsoft Teams.

Aplicação de proteções e implantação do Copilot em paralelo

Para agilizar a atribuição de licenças Copilot em seu locatário com as proteções apropriadas em vigor, faça as duas coisas em paralelo. O diagrama a seguir mostra como você pode passar pelas fases de implantação de proteções antes de atribuir licenças Copilot a contas de usuário individuais e seus dispositivos depois que eles estiverem protegidos.

Como o diagrama também mostra, você pode implantar a proteção de informações em toda a organização enquanto implanta proteções de identidade e acesso a dispositivos.

Formação

Introdução ao Copilot

| Formação | Introdução ao Copilot |

|---|---|

|

Este caminho de aprendizagem orienta você pelos conceitos básicos do Copilot, mostra sua versatilidade em vários aplicativos do Microsoft 365 e oferece conselhos sobre como maximizar seu potencial. |

| Formação | Prepare a sua organização para o Copilot |

|---|---|

|

Este caminho de aprendizagem examina o projeto do Copilot, seus recursos de segurança e conformidade e fornece instruções sobre como implementar o Copilot. |

Próximos passos

Assista ao vídeo Como se preparar para o Copilot .

Consulte estes artigos adicionais para Zero Trust e Copilots da Microsoft:

Veja também:

- Segurança de dados e proteções de conformidade do Microsoft Purview para o Microsoft Copilot

- Dados, privacidade e segurança para o Copilot para Microsoft 365

- Documentação do Copilot para Microsoft 365

Cartaz resumido

Para obter um resumo visual das informações neste artigo, consulte o cartaz Copilot architecture & deployment .

Use o arquivo do Visio para personalizar essas ilustrações para seu próprio uso.

Para obter mais ilustrações técnicas do Zero Trust, consulte Ilustrações do Zero Trust para arquitetos e implementadores de TI.

Referências

Consulte estes links para saber mais sobre os vários serviços e tecnologias mencionados neste artigo.

- Visão geral do Copilot para Microsoft 365

- Políticas de segurança comuns para organizações do Microsoft 365

- Políticas de Proteção de Aplicações (APP) do Intune

- Gerir dispositivos com o Intune

- Visão geral do EOP

- Introdução à segurança do Windows

- Avaliar e testar o Microsoft Defender XDR

- Introdução aos rótulos de sensibilidade

- Criar políticas de DLP

- Configure o Teams com três níveis de proteção

- Microsoft Syntex – Gerenciamento Avançado do SharePoint