Konfigurera plattforms-SSO för macOS-enheter i Microsoft Intune

På dina macOS-enheter kan du konfigurera plattforms-SSO för att aktivera enkel inloggning (SSO) med lösenordslös autentisering, Microsoft Entra-ID-användarkonton eller smartkort. Plattforms-SSO är en förbättring av plugin-programmet Microsoft Enterprise SSO och SSO-apptillägget. Plattforms-SSO kan logga in användare på sina hanterade Mac-enheter med sina Microsoft Entra ID-autentiseringsuppgifter och Touch ID.

Den här funktionen gäller för:

- macOS

Plugin-programmet Microsoft Enterprise SSO i Microsoft Entra ID innehåller två SSO-funktioner – plattforms-SSO och SSO-apptillägget. Den här artikeln fokuserar på att konfigurera plattforms-SSO med Microsoft Entra-ID för macOS-enheter (offentlig förhandsversion).

Några fördelar med enkel plattform är:

- Innehåller SSO-apptillägget. Du konfigurerar inte SSO-apptillägget separat.

- Gå utan lösenord med nätfiskeresistenta autentiseringsuppgifter som är maskinvarubundna till Mac-enheten.

- Inloggningsupplevelsen liknar inloggning på en Windows-enhet med ett arbets- eller skolkonto, som användare gör med Windows Hello för företag.

- Hjälper till att minimera antalet gånger användarna behöver ange sina Microsoft Entra-ID-autentiseringsuppgifter.

- Hjälper till att minska antalet lösenord som användare behöver komma ihåg.

- Få fördelarna med Microsoft Entra-anslutning, vilket gör att alla organisationsanvändare kan logga in på enheten.

- Ingår i alla Licensieringsplaner för Microsoft Intune.

När Mac-enheter ansluter till en Microsoft Entra ID-klientorganisation får enheterna ett WPJ-certifikat (workplace join) som är maskinvarubundet och endast tillgängligt via plugin-programmet Microsoft Enterprise SSO. För att få åtkomst till resurser som skyddas med villkorlig åtkomst behöver appar och webbläsare det här WPJ-certifikatet. När plattforms-SSO har konfigurerats fungerar SSO-apptillägget som asynkron meddelandekö för Microsoft Entra ID-autentisering och villkorsstyrd åtkomst.

Enkel inloggning med plattform kan konfigureras med hjälp av inställningskatalogen. När principen är klar tilldelar du principen till dina användare. Microsoft rekommenderar att du tilldelar principen när användaren registrerar enheten i Intune. Men den kan tilldelas när som helst, inklusive på befintliga enheter.

Den här artikeln visar hur du konfigurerar plattforms-SSO för macOS-enheter i Intune.

Förhandskrav

Enheter måste köra macOS 13.0 och senare.

Microsoft Intune-företagsportalappen version 5.2404.0 och senare krävs på enheterna. Den här versionen innehåller plattforms-SSO.

Följande webbläsare stöder plattforms-SSO:

Microsoft Edge

Google Chrome med microsofts tillägg för enkel inloggning

Med en intune-inställningsfilprincip (.plist) kan du tvinga det här tillägget att installeras.

.plistI filen behöver du en del av informationen i Chrome Enterprise-principen – ExtensionInstallForcelist (öppnar Googles webbplats).Varning

Det finns exempelfiler

.plisti ManagedPreferencesApplications-exempel på GitHub. Den här GitHub-lagringsplatsen ägs inte, underhålls inte och skapas inte av Microsoft. Använd informationen på egen risk.Safari

Du kan använda Intune för att lägga till webbläsarappar, inklusive paketfiler (

.pkg) och diskbildfiler (.dmg) och distribuera appen till dina macOS-enheter. Kom igång genom att gå till Lägg till appar i Microsoft Intune.Plattforms-SSO använder Intune-inställningskatalogen för att konfigurera de nödvändiga inställningarna. Om du vill skapa princip för inställningskatalogen loggar du minst in på administrationscentret för Microsoft Intune med ett konto som har följande Intune-behörigheter:

- Läs -,skapa-, uppdaterings- och tilldelningsbehörigheter för enhetskonfiguration

Det finns några inbyggda roller som har dessa behörigheter, inklusive RBAC-rollen Princip och Profilhanterare . Mer information om RBAC-roller i Intune finns i Rollbaserad åtkomstkontroll (RBAC) med Microsoft Intune.

Steg 1 – Bestäm autentiseringsmetod

När du skapar plattformens princip för enkel inloggning i Intune måste du bestämma vilken autentiseringsmetod du vill använda.

Principen för enkel inloggning med plattform och den autentiseringsmetod som du använder ändrar hur användare loggar in på enheterna.

- När du konfigurerar enkel inloggning med plattform loggar användarna in på sina macOS-enheter med den autentiseringsmetod som du konfigurerar.

- När du inte använder plattforms-SSO loggar användarna in på sina macOS-enheter med ett lokalt konto. Sedan loggar de in på appar och webbplatser med sitt Microsoft Entra-ID.

I det här steget använder du informationen för att lära dig skillnaderna med autentiseringsmetoderna och hur de påverkar användarens inloggningsupplevelse.

Tips

Microsoft rekommenderar att du använder Secure Enclave som autentiseringsmetod när du konfigurerar enkel inloggning med plattform.

| Funktion | Säker enklav | Smartkort | Lösenord |

|---|---|---|---|

| Lösenordsfri (nätfiskebeständig) | ✅ | ✅ | ❌ |

| TouchID stöds för upplåsning | ✅ | ✅ | ✅ |

| Kan användas som nyckel | ✅ | ❌ | ❌ |

|

MFA obligatoriskt för installation Multifaktorautentisering (MFA) rekommenderas alltid |

✅ | ✅ | ❌ |

| Lokalt Mac-lösenord synkroniserat med Entra-ID | ❌ | ❌ | ✅ |

| Stöds på macOS 13.x + | ✅ | ❌ | ✅ |

| Stöds på macOS 14.x + | ✅ | ✅ | ✅ |

| Du kan också tillåta nya användare att logga in med autentiseringsuppgifter för Entra-ID (macOS 14.x +) | ✅ | ✅ | ✅ |

Säker enklav

När du konfigurerar plattforms-SSO med säker enklavens autentiseringsmetod använder plugin-programmet för enkel inloggning maskinvarubundna kryptografiska nycklar. Den använder inte Microsoft Entra-autentiseringsuppgifterna för att autentisera användaren till appar och webbplatser.

Mer information om Secure Enclave finns i Secure Enclave (öppnar Apples webbplats).

Säker enklav:

- Anses vara lösenordsfri och uppfyller MFA-krav (phish-resistant multifactor). Det är konceptuellt likt Windows Hello för företag. Den kan också använda samma funktioner som Windows Hello för företag, till exempel villkorsstyrd åtkomst.

- Lämnar det lokala kontots användarnamn och lösenord som det är. Dessa värden ändras inte.

Obs!

Det här beteendet beror avsiktligt på Apples FileVault-diskkryptering, som använder det lokala lösenordet som upplåsningsnyckel.

- När en enhet har startats om måste användarna ange lösenordet för det lokala kontot. Efter den första upplåsningen av datorn kan Touch ID användas för att låsa upp enheten.

- Efter upplåsningen hämtar enheten den maskinvarubaserade primära uppdateringstoken (PRT) för enhetsomfattande enkel inloggning.

- I webbläsare kan den här PRT-nyckeln användas som en nyckel med hjälp av WebAuthN-API:er.

- Dess konfiguration kan startas med en autentiseringsapp för MFA-autentisering eller Microsoft Temporary Access Pass (TAP).

- Gör det möjligt att skapa och använda Microsoft Entra ID-nycklar.

Lösenord

När du konfigurerar plattforms-SSO med autentiseringsmetoden Lösenord loggar användarna in på enheten med sitt Microsoft Entra-ID-användarkonto i stället för sitt lokala kontolösenord.

Det här alternativet aktiverar enkel inloggning mellan appar som använder Microsoft Entra-ID för autentisering.

Med autentiseringsmetoden Lösenord :

Lösenordet för Microsoft Entra-ID ersätter det lokala kontolösenordet och de två lösenorden hålls synkroniserade.

Obs!

Lösenordet för den lokala kontodatorn tas inte bort helt från enheten. Det här beteendet beror avsiktligt på Apples FileVault-diskkryptering, som använder det lokala lösenordet som upplåsningsnyckel.

Användarnamnet för det lokala kontot ändras inte och förblir som det är.

Slutanvändare kan använda Touch ID för att logga in på enheten.

Det finns färre lösenord för användare och administratörer att komma ihåg och hantera.

Användarna måste ange sitt Microsoft Entra-ID-lösenord när en enhet har startats om. När den här första datorn har låsts upp kan Touch ID låsa upp enheten.

Efter upplåsningen hämtar enheten autentiseringsuppgifterna för maskinvarubunden primär uppdateringstoken (PRT) för Microsoft Entra ID SSO.

Obs!

Alla Intune-lösenordsprinciper som du konfigurerar påverkar även den här inställningen. Om du till exempel har en lösenordsprincip som blockerar enkla lösenord blockeras även enkla lösenord för den här inställningen.

Kontrollera att din Intune-lösenordsprincip och/eller efterlevnadsprincip matchar din Microsoft Entra-lösenordsprincip. Om principerna inte matchar kanske lösenordet inte synkroniseras och slutanvändarna nekas åtkomst.

Smartkort

När du konfigurerar plattforms-SSO med autentiseringsmetoden smartkort kan användarna använda smartkortcertifikatet och den associerade PIN-koden för att logga in på enheten och autentisera till appar och webbplatser.

Det här alternativet:

- Anses vara lösenordsfri.

- Lämnar det lokala kontots användarnamn och lösenord som det är. Dessa värden ändras inte.

Mer information finns i Microsoft Entra-certifikatbaserad autentisering på iOS och macOS.

Steg 2 – Skapa principen för enkel inloggning för plattform i Intune

Om du vill konfigurera principen för enkel inloggning för plattform använder du följande steg för att skapa en katalogprincip för Intune-inställningar . Microsoft Enterprise SSO-plugin-programmet kräver de inställningar som anges.

- Mer information om plugin-programmet finns i Microsoft Enterprise SSO-plugin-programmet för Apple-enheter.

- Mer information om nyttolastinställningarna för tillägget Utökningsbar enkel inloggning finns i Utökningsbara MDM-nyttolastinställningar för enkel inloggning för Apple-enheter (öppnar Apples webbplats).

Skapa principen:

Logga in på Microsoft Intune administrationscenter.

Välj Enheter>Hantera enheter>Konfiguration>Skapa>Ny princip.

Ange följande egenskaper:

- Plattform: Välj macOS.

- Profiltyp: Välj Inställningskatalog.

Välj Skapa.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn på principen. Namnge dina principer så att du enkelt kan identifiera dem senare. Ge till exempel principen namnet macOS – Platform SSO.

- Beskrivning: Ange en beskrivning för principen. Denna inställning är valfri, men rekommenderas.

Välj Nästa.

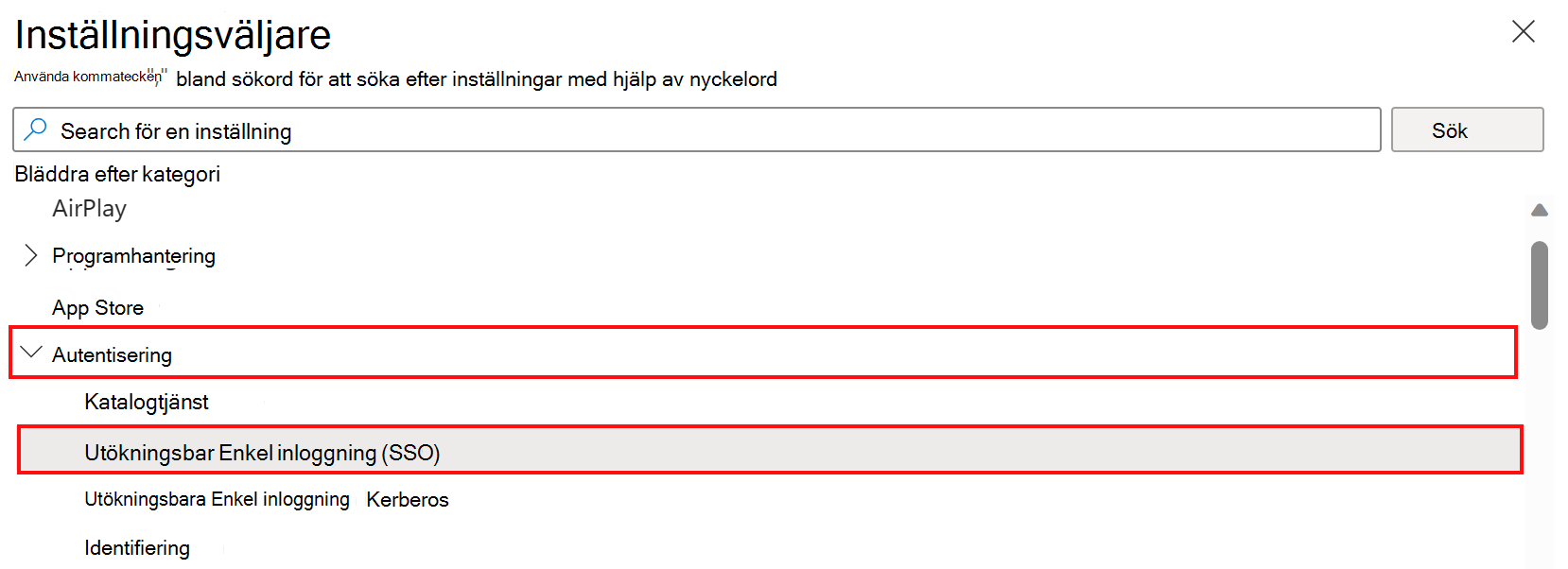

I Konfigurationsinställningar väljer du Lägg till inställningar. I inställningsväljaren expanderar du Autentisering och väljer Utökningsbar enkel inloggning (SSO):

Välj följande inställningar i listan:

- Autentiseringsmetod (inaktuell) (endast macOS 13)

- Tilläggsidentifierare

- Expandera plattforms-SSO:

- Välj autentiseringsmetod (macOS 14+)

- Välj token till användarmappning

- Välj Använd delade enhetsnycklar

- Registreringstoken

- Beteende för låst skärm

- Teamidentifierare

- Typ

- URL:er

Stäng inställningsväljaren.

Tips

Det finns fler inställningar för plattforms-SSO som du kan konfigurera i principen:

- Inställningar för icke-Microsoft-appar och SSO-tillägg för Microsoft Enterprise (i den här artikeln)

- Inställningar för slutanvändarupplevelsen (i den här artikeln)

Konfigurera följande obligatoriska inställningar:

Namn Konfigurationsvärde Beskrivning Autentiseringsmetod (inaktuell)

(endast macOS 13)Lösenord eller UserSecureEnclave Välj den plattform för SSO-autentiseringsmetod som du valde i Steg 1 – Bestäm autentiseringsmetod (i den här artikeln).

Den här inställningen gäller endast för macOS 13. För macOS 14.0 och senare använder du inställningenAutentiseringsmetod förplattforms-SSO>.Tilläggsidentifierare com.microsoft.CompanyPortalMac.ssoextensionKopiera och klistra in det här värdet i inställningen.

Det här ID:t är det SSO-apptillägg som profilen behöver för att enkel inloggning ska fungera.

Värdena för tilläggsidentifierare och teamidentifierare fungerar tillsammans.Enkel inloggning> på plattformAutentiseringsmetod

(macOS 14+)Lösenord, UserSecureEnclave eller SmartCard Välj den plattform för SSO-autentiseringsmetod som du valde i Steg 1 – Bestäm autentiseringsmetod (i den här artikeln).

Den här inställningen gäller för macOS 14 och senare. För macOS 13 använder du inställningen Autentiseringsmetod (inaktuell).Enkel inloggning> på plattformAnvända delade enhetsnycklar

(macOS 14+)Aktiverat När den är aktiverad använder plattforms-SSO samma signerings- och krypteringsnycklar för alla användare på samma enhet.

Användare som uppgraderar från macOS 13.x till 14.x uppmanas att registrera sig igen.Registreringstoken {{DEVICEREGISTRATION}}Kopiera och klistra in det här värdet i inställningen. Du måste inkludera klammerparenteserna.

Mer information om den här registreringstoken finns i Konfigurera registrering av Microsoft Entra-enheter.

Den här inställningen kräver att du även konfigurerar inställningenAuthenticationMethod.

– Om du bara använder macOS 13-enheter konfigurerar du inställningen Autentiseringsmetod (inaktuell).

– Om du bara använder macOS 14+-enheter konfigurerar du inställningenAutentiseringsmetod förplattforms-SSO>.

– Om du har en blandning av macOS 13- och macOS 14+-enheter konfigurerar du båda autentiseringsinställningarna i samma profil.Beteende för låst skärm Hantera inte När värdet är Do Not Handle (Hantera inte) fortsätter begäran utan enkel inloggning. Token till användarmappning>Kontonamn preferred_usernameKopiera och klistra in det här värdet i inställningen.

Den här token anger att attributet Entrapreferred_usernameanvänds för värdet för macOS-kontots kontonamn.Token till användarmappning>Fullständigt namn nameKopiera och klistra in det här värdet i inställningen.

Den här token anger att Entra-anspråketnameanvänds för macOS-kontots fullständiga namnvärde.Teamidentifierare UBF8T346G9Kopiera och klistra in det här värdet i inställningen.

Den här identifieraren är teamidentifieraren för plugin-tillägget enterprise SSO.Typ Omdirigera URL:er Kopiera och klistra in alla följande URL:er: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Om din miljö behöver tillåta domäner för nationella moln, till exempel Azure Government eller Azure China 21Vianet, lägger du även till följande URL:er:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comDessa URL-prefix är identitetsprovidrar som utför SSO-apptillägg. URL:erna krävs för omdirigeringsnyttolaster och ignoreras för nyttolaster för autentiseringsuppgifter .

Mer information om dessa URL:er finns i Microsoft Enterprise SSO-plugin-programmet för Apple-enheter.Viktigt

Om du har en blandning av macOS 13- och macOS 14+-enheter i din miljö konfigurerar du autentiseringsinställningarna platform SSO>Authentication Method och autentiseringsmetoden (inaktuell) i samma profil.

När profilen är klar ser den ut ungefär som i följande exempel:

Välj Nästa.

Under Omfångstaggar (valfritt), tilldelar du en tagg för att filtrera profilen till specifika IT-grupper, till exempel

US-NC IT TeamellerJohnGlenn_ITDepartment. Mer information om omfångstaggar finns i Använda RBAC-roller och omfångstaggar för distribuerad IT.Välj Nästa.

I Tilldelningar väljer du de användar- eller enhetsgrupper som tar emot din profil. För enheter med användartillhörighet tilldelar du till användare eller användargrupper. För enheter med flera användare som har registrerats utan användartillhörighet tilldelar du till enheter eller enhetsgrupper.

Mer information om hur du tilldelar profiler finns i Tilldela användar- och enhetsprofiler.

Välj Nästa.

Granska inställningarna under Granska + skapa. När du väljer Skapa sparas dina ändringar och profilen tilldelas. Principen visas också i profillistan.

Nästa gång enheten söker efter konfigurationsuppdateringar tillämpas de inställningar som du har konfigurerat.

Steg 3 – Distribuera företagsportalappen för macOS

Företagsportalappen för macOS distribuerar och installerar plugin-programmet Microsoft Enterprise SSO. Det här plugin-programmet möjliggör enkel inloggning med plattform.

Med Intune kan du lägga till företagsportalappen och distribuera den som en obligatorisk app till dina macOS-enheter:

- Lägg till företagsportalappen för macOS visar stegen.

- Konfigurera företagsportalappen så att den innehåller din organisationsinformation (valfritt). För stegen går du till Så här konfigurerar du Intune-företagsportalapparna, företagsportalens webbplats och Intune-appen.

Det finns inga specifika steg för att konfigurera appen för enkel inloggning med plattform. Kontrollera bara att den senaste företagsportalappen har lagts till i Intune och distribuerats till dina macOS-enheter.

Om du har en äldre version av företagsportalappen installerad misslyckas plattforms-SSO.

Steg 4 – Registrera enheterna och tillämpa principerna

Om du vill använda plattforms-SSO måste enheterna vara MDM-registrerade i Intune med någon av följande metoder:

För organisationsägda enheter kan du:

- Skapa en princip för automatisk enhetsregistrering med Apple Business Manager eller Apple School Manager.

- Skapa en direktregistreringsprincip med Apple Configurator.

Skapa en princip för enhetsregistrering för personligt ägda enheter. Med den här registreringsmetoden öppnar slutanvändarna företagsportalappen och loggar in med sitt Microsoft Entra-ID. När de har loggat in gäller registreringsprincipen.

För nya enheter rekommenderar vi att du skapar och konfigurerar alla nödvändiga principer, inklusive registreringsprincipen. När enheterna sedan registreras i Intune tillämpas principerna automatiskt.

För befintliga enheter som redan har registrerats i Intune tilldelar du principen plattforms-SSO till dina användare eller användargrupper. Nästa gång enheterna synkroniseras eller checkar in med Intune-tjänsten får de principinställningarna för enkel inloggning på plattformen som du skapar.

Steg 5 – Registrera enheten

När enheten tar emot principen visas ett registreringsmeddelande som visas i Meddelandecenter.

Slutanvändarna väljer det här meddelandet, loggar in på Microsoft Entra ID-plugin-programmet med sitt organisationskonto och slutför multifaktorautentisering (MFA) om det behövs.

Obs!

MFA är en funktion i Microsoft Entra. Kontrollera att MFA är aktiverat i din klientorganisation. Mer information, inklusive andra appkrav, finns i Microsoft Entra multifaktorautentisering.

När de autentiseras är enheten Microsoft Entra-ansluten till organisationen och wpj-certifikatet (workplace join) är bundet till enheten.

Följande artiklar visar användarupplevelsen, beroende på registreringsmetoden:

- Anslut en Mac-enhet med Microsoft Entra-ID.

- Anslut en Mac-enhet med Microsoft Entra ID under OOBE med macOS Platform SSO.

Steg 6 – Bekräfta inställningarna på enheten

När registreringen av enkel inloggning med plattform har slutförts kan du bekräfta att plattforms-SSO har konfigurerats. För stegen går du till Microsoft Entra-ID – Kontrollera din enhetsregistreringsstatus.

På Intune-registrerade enheter kan du också gå till Inställningar>Sekretess- och säkerhetsprofiler>. Din profil för enkel inloggning för plattform visas under com.apple.extensiblesso Profile. Välj profilen för att se de inställningar som du har konfigurerat, inklusive URL:erna.

Om du vill felsöka enkel inloggning med plattform går du till kända problem och felsökning för enkel inloggning med macOS Platform.

Steg 7 – Ta bort tilldelningen av befintliga profiler för SSO-apptillägg

När du har bekräftat att inställningarnas katalogprincip fungerar tar du bort tilldelningen av befintliga profiler för SSO-apptillägg som skapats med hjälp av mallen För Intune-enhetsfunktioner.

Om du behåller båda principerna kan konflikter uppstå.

Inställningar för icke-Microsoft-appar och SSO-tillägg för Microsoft Enterprise

Om du tidigare använde Microsoft Enterprise SSO-tillägget och/eller vill aktivera enkel inloggning i appar som inte kommer från Microsoft lägger du till inställningen Tilläggsdata i din befintliga katalogprincip för SSO-inställningar för plattform.

Inställningen Tilläggsdata liknar ett öppet textfält. du kan konfigurera alla värden som du behöver.

I det här avsnittet använder vi inställningen Tilläggsdata för att:

- Konfigurera inställningar som du använde i din tidigare Intune-princip för SSO-tillägg för Microsoft Enterprise.

- Konfigurera inställningar som tillåter att appar som inte kommer från Microsoft använder enkel inloggning.

I det här avsnittet visas de minsta rekommenderade inställningar som du bör lägga till. I din tidigare princip för SSO-tillägg för Microsoft Enterprise kanske du har konfigurerat fler inställningar. Vi rekommenderar att du lägger till andra inställningar för nyckelpar & värdepar som du konfigurerade i din tidigare princip för SSO-tillägg för Microsoft Enterprise.

Kom ihåg att det bara ska finnas en princip för enkel inloggning tilldelad till dina grupper. Så om du använder plattforms-SSO måste du konfigurera inställningarna för plattforms-SSO och inställningarna för Microsoft Enterprise SSO-tillägg i katalogprincipen för plattforms-SSO-inställningar som du skapade i steg 2 – Skapa principen för enkel inloggning för plattform i Intune (i den här artikeln).

Följande inställningar rekommenderas ofta för att konfigurera inställningar för enkel inloggning, inklusive att konfigurera SSO-stöd för program som inte kommer från Microsoft.

Lägg till tilläggsdata i din befintliga katalogprincip för plattforms-SSO-inställningar:

I Administrationscenter för Intune (Enheter>Hantera enheter>Konfiguration) väljer du din befintliga katalogprincip för plattformsinställningar för enkel inloggning.

IKonfigurationsinställningar för egenskaper> väljer du Redigera>Lägg till inställningar.

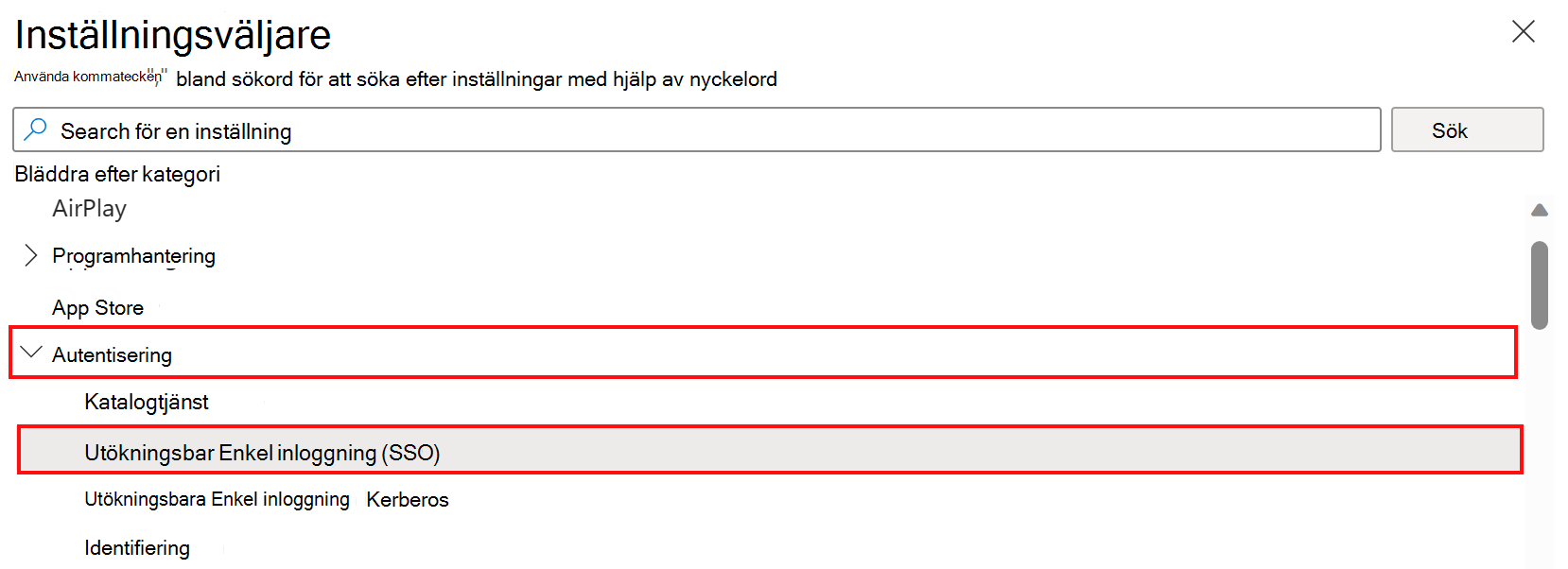

I inställningsväljaren expanderar du Autentisering och väljer Utökningsbar enkel inloggning (SSO):

I listan väljer du Tilläggsdata och stänger inställningsväljaren:

Lägg till följande nycklar och värden i Tilläggsdata:

Tangent Skriv Värde Beskrivning AppPrefixAllowList Sträng com.microsoft.,com.apple.Kopiera och klistra in det här värdet i inställningen.

Med AppPrefixAllowList kan du skapa en lista över appleverantörer med appar som kan använda enkel inloggning. Du kan lägga till fler appleverantörer i den här listan efter behov.browser_sso_interaction_enabled Heltal 1Konfigurerar en rekommenderad asynkron inställning. disable_explicit_app_prompt Heltal 1Konfigurerar en rekommenderad asynkron inställning. I följande exempel visas den rekommenderade konfigurationen:

Välj Nästa för att spara ändringarna och slutför principen. Om principen redan har tilldelats till användare eller grupper får dessa grupper principändringar nästa gång de synkroniseras med Intune-tjänsten.

Inställningar för slutanvändarupplevelsen

När du skapar inställningskatalogprofilen i Steg 2 – Skapa principen för enkel inloggning för plattform i Intune finns det fler valfria inställningar som du kan konfigurera.

Med följande inställningar kan du anpassa slutanvändarupplevelsen och ge mer detaljerad kontroll över användarbehörigheter. Odokumenterade inställningar för enkel inloggning med plattform stöds inte.

| Inställningar för enkel inloggning för plattform | Möjliga värden | Användning |

|---|---|---|

| Kontovisningsnamn | Valfritt strängvärde. | Anpassa det organisationsnamn som slutanvändarna ser i meddelandena om enkel inloggning på plattformen. |

| Aktivera Skapa användare vid inloggning | Aktivera eller inaktivera. | Tillåt alla organisationsanvändare att logga in på enheten med sina Microsoft Entra-autentiseringsuppgifter. När du skapar nya lokala konton måste det angivna användarnamnet och lösenordet vara samma som användarens Microsoft Entra ID UPN (user@contoso.com) och lösenord. |

| Nytt användarauktoriseringsläge | Standard, Administratör eller Grupper | Engångsbehörigheter som användaren har vid inloggning när kontot skapas med plattforms-SSO. Standard - ochadministratörsvärden stöds för närvarande. Minst en administratörsanvändare krävs på enheten innan standardläget kan användas. |

| Användarauktoriseringsläge | Standard, Administratör eller Grupper | Beständiga behörigheter som användaren har vid inloggning varje gång användaren autentiserar med plattforms-SSO. Standard - ochadministratörsvärden stöds för närvarande. Minst en administratörsanvändare krävs på enheten innan standardläget kan användas. |

Andra MDM:er

Du kan konfigurera plattforms-SSO med andra hanteringstjänster för mobila enheter (MDM), om den MDM stöder plattforms-SSO. Använd följande vägledning när du använder en annan MDM-tjänst:

Inställningarna som anges i den här artikeln är de Microsoft-rekommenderade inställningar som du bör konfigurera. Du kan kopiera/klistra in inställningsvärdena från den här artikeln i mdm-tjänstprincipen.

Konfigurationsstegen i MDM-tjänsten kan vara olika. Vi rekommenderar att du samarbetar med MDM-tjänstleverantören för att konfigurera och distribuera dessa inställningar för enkel inloggning på plattformen.

Enhetsregistrering med plattforms-SSO är säkrare och använder maskinvarubundna enhetscertifikat. Dessa ändringar kan påverka vissa MDM-flöden, till exempel integrering med partner för enhetsefterlevnad.

Du bör prata med din MDM-tjänstleverantör för att förstå om MDM-testad plattforms-SSO, certifierad att deras programvara fungerar korrekt med plattforms-SSO och är redo att stödja kunder som använder plattforms-SSO.

Vanliga fel

När du konfigurerar enkel inloggning med plattform kan följande fel visas:

10001: misconfiguration in the SSOe payload.Det här felet kan inträffa om:

- Det finns en obligatorisk inställning som inte har konfigurerats i inställningarnas katalogprofil.

- Det finns en inställning i inställningskatalogprofilen som du har konfigurerat och som inte gäller för nyttolasten för omdirigeringstypen.

De autentiseringsinställningar som du konfigurerar i inställningskatalogprofilen skiljer sig åt för macOS 13.x- och 14.x-enheter.

Om du har macOS 13- och macOS 14-enheter i din miljö måste du skapa en inställningskatalogprincip och konfigurera deras respektive autentiseringsinställningar i samma princip. Den här informationen dokumenteras i Steg 2 – Skapa principen för enkel inloggning för plattform i Intune (i den här artikeln).

10002: multiple SSOe payloads configured.Flera nyttolaster för SSO-tillägg tillämpas på enheten och är i konflikt. Det bör bara finnas en tilläggsprofil på enheten och den profilen ska vara inställningarnas katalogprofil.

Om du tidigare har skapat en profil för SSO-apptillägg med hjälp av mallen Enhetsfunktioner tar du bort tilldelningen av profilen. Katalogprofilen för inställningar är den enda profil som ska tilldelas till enheten.