Distribuera Microsoft Entra hybrid-anslutna enheter med hjälp av Intune och Windows Autopilot

Viktigt

Microsoft rekommenderar att du distribuerar nya enheter som molnbaserade med hjälp av Microsoft Entra anslutning. Distribution av nya enheter som Microsoft Entra hybridanslutningsenheter rekommenderas inte, inklusive via Autopilot. Mer information finns i Microsoft Entra ansluten jämfört med Microsoft Entra hybridanslutning i molnbaserade slutpunkter: Vilket alternativ är rätt för din organisation.

Intune och Windows Autopilot kan användas för att konfigurera Microsoft Entra hybrid-anslutna enheter. Följ stegen i den här artikeln för att göra det. Mer information om Microsoft Entra hybridanslutning finns i Förstå Microsoft Entra hybridanslutning och samhantering.

Krav

- Har konfigurerat Microsoft Entra hybrid-anslutna enheter. Kontrollera enhetsregistreringen med hjälp av cmdleten Get-MgDevice .

- Om domän- och organisationsenhetsbaserad filtrering har konfigurerats som en del av Microsoft Entra Connect kontrollerar du att standardorganisationsenheten (OU) eller containern som är avsedd för Autopilot-enheterna ingår i synkroniseringsomfånget.

Krav för enhetsregistrering

Enheten som ska registreras måste följa dessa krav:

- Använd en version av Windows som stöds för närvarande.

- Ha åtkomst till Internet genom att följa nätverkskraven för Windows Autopilot.

- Ha åtkomst till en Active Directory-domänkontrollant.

- Pinga domänkontrollanten för domänen som är ansluten.

- Om du använder proxy måste alternativet För proxyinställningar för Web Proxy Auto-Discovery Protocol (WPAD) vara aktiverat och konfigurerat.

- Genomgå den färdiga upplevelsen (OOBE).

- Använd en auktoriseringstyp som Microsoft Entra ID stöder i OOBE.

Även om det inte krävs kan du konfigurera Microsoft Entra hybridanslutning för Active Directory Federated Services (ADFS) snabbare Windows Autopilot Microsoft Entra registreringsprocessen under distributioner. Federerade kunder som inte stöder användning av lösenord och som använder AD FS måste följa stegen i artikeln Active Directory Federation Services (AD FS) prompt=login parameter support för att konfigurera autentiseringsupplevelsen korrekt.

serverkrav för Intune-anslutningsprogram

Intune Connector för Active Directory måste installeras på en dator som kör Windows Server 2016 eller senare med .NET Framework version 4.7.2 eller senare.

Den server som är värd för Intune Connector måste ha åtkomst till Internet och Active Directory.

Obs!

Intune Connector-servern kräver standarddomänklientåtkomst till domänkontrollanter, vilket inkluderar de RPC-portkrav som krävs för att kommunicera med Active Directory. Mer information finns i följande artiklar:

För att öka skalan och tillgängligheten kan flera anslutningsappar installeras i miljön. Vi rekommenderar att du installerar anslutningsprogrammet på en server som inte kör några andra Intune anslutningsappar. Varje anslutningsapp måste kunna skapa datorobjekt i alla domäner som måste stödjas.

- Intune Connector kräver samma slutpunkter som Intune.

Konfigurera automatisk MDM-registrering i Windows

Logga in på Azure Portal och välj Microsoft Entra ID.

I den vänstra rutan väljer du Hantera | mobilitet (MDM och WIP)>Microsoft Intune.

Kontrollera att användare som distribuerar Microsoft Entra anslutna enheter med hjälp av Intune och Windows är medlemmar i en grupp som ingår i MDM-användaromfånget.

Använd standardvärdena i rutorna MDM-användningsvillkors-URL, MDM-identifierings-URL och MDM-efterlevnads-URL och välj sedan Spara.

Öka datorkontogränsen i organisationsenheten

Intune Connector för Active Directory skapar Autopilot-registrerade datorer i lokal Active Directory-domänen. Den dator som är värd för Intune Connector måste ha behörighet att skapa datorobjekten i domänen.

I vissa domäner beviljas inte datorer behörighet att skapa datorer. Dessutom har domäner en inbyggd gräns (standardvärdet 10) som gäller för alla användare och datorer som inte har delegerat behörighet att skapa datorobjekt. Rättigheterna måste delegeras till datorer som är värdar för Intune Connector på den organisationsenhet där Microsoft Entra hybrid-anslutna enheter skapas.

Den organisationsenhet som har behörighet att skapa datorer måste matcha:

- Organisationsenheten som angavs i domänanslutningsprofilen.

- Om ingen profil har valts, datorns domännamn för organisationens domän.

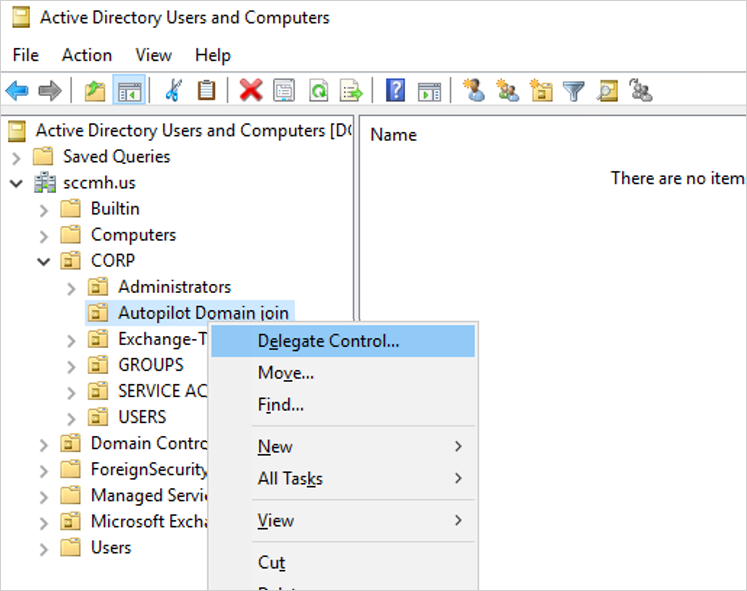

Öppna Active Directory - användare och datorer (DSA-msc).

Högerklicka på den organisationsenhet som ska användas för att skapa Microsoft Entra hybrid-anslutna datorer >Delegera kontroll.

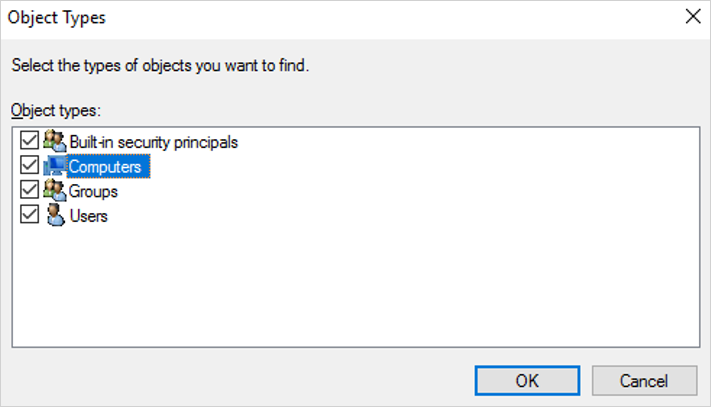

I guiden Delegering av kontroll väljer du Nästa>Lägg till>Objekttyper.

I fönstret Objekttyper väljer du Datorer>OK.

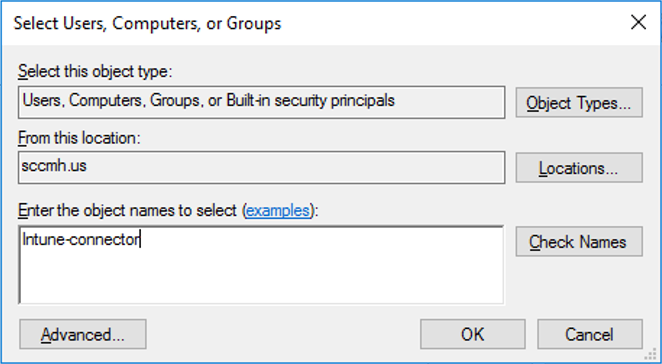

I fönstret Välj användare, Datorer eller Grupper går du till rutan Ange de objektnamn som ska väljas och anger namnet på den dator där anslutningsappen är installerad.

Välj Kontrollera namn för att verifiera posten >OK>Nästa.

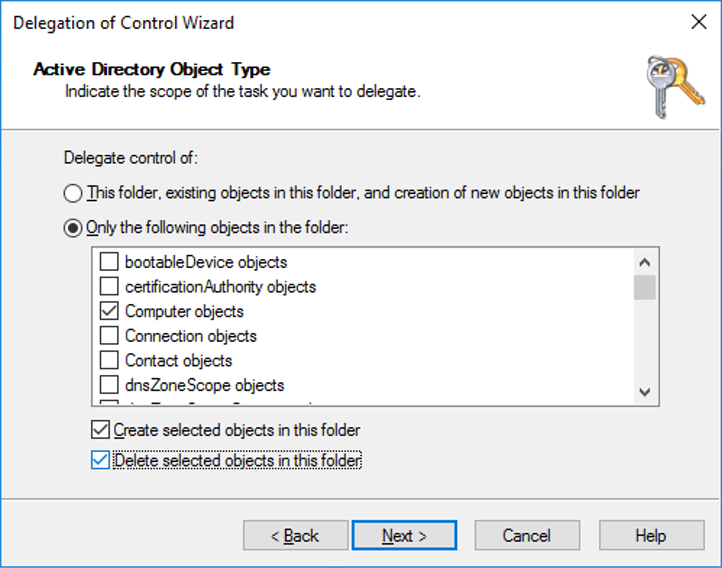

Välj Skapa en anpassad uppgift för att delegera>Nästa.

Välj Endast följande objekt i mappen>Datorobjekt.

Välj Skapa markerade objekt i den här mappen och Ta bort markerade objekt i den här mappen.

Välj Nästa.

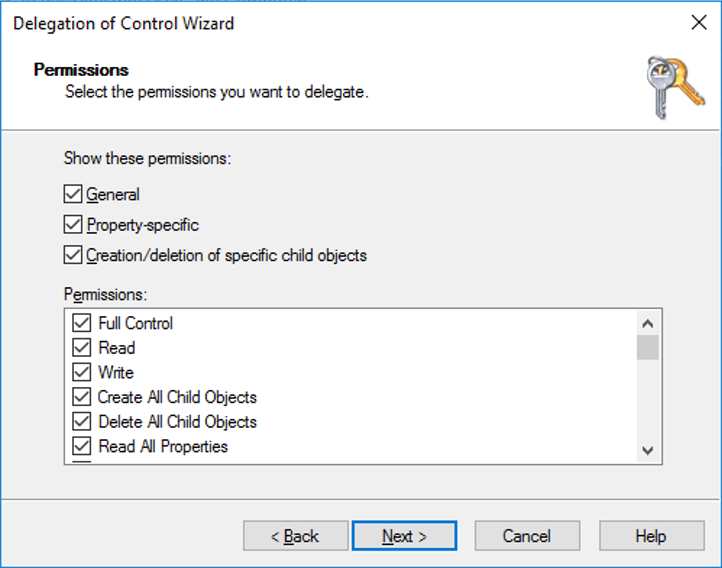

Under Behörigheter markerar du kryssrutan Fullständig kontroll. Den här åtgärden väljer alla andra alternativ.

Välj Nästa>Slutför.

Installera Intune Connector

Innan du påbörjar installationen kontrollerar du att alla krav för Intune-anslutningsservern är uppfyllda.

Installationssteg

Internet Explorer Enhanced Security Configuration är aktiverat som standard i Windows Server. Internet Explorer Enhanced Security Configuration kan orsaka problem med att logga in på Intune Connector för Active Directory. Eftersom Internet Explorer är inaktuellt och i de flesta fall inte ens installerat på Windows Server rekommenderar Microsoft att du inaktiverar Förbättrad säkerhetskonfiguration i Internet Explorer. Så här inaktiverar du Förbättrad säkerhetskonfiguration i Internet Explorer:

Öppna Serverhanteraren på den server där Intune Connector installeras.

I den vänstra rutan i Serverhanteraren väljer du Lokal server.

I den högra rutan EGENSKAPER i Serverhanteraren väljer du länken På eller Av bredvid Förbättrad säkerhetskonfiguration i IE.

I fönstret Förbättrad säkerhetskonfiguration i Internet Explorer väljer du Av under Administratörer: och sedan OK.

Logga in på Microsoft Intune administrationscenter.

På startskärmen väljer du Enheter i den vänstra rutan.

I Enheter | Översiktsskärmen , under Efter plattform, väljer du Windows.

I Windows | Skärmen Windows-enheter går till Enhetsregistrering och väljer Registrering.

I Windows | Windows-registreringsskärmen under Windows Autopilot väljer du Intune Connector för Active Directory.

På skärmen Intune Connector för Active Directory väljer du Lägg till.

Följ anvisningarna för att ladda ned anslutningsappen.

Öppna installationsfilen för den nedladdade anslutningsappen ODJConnectorBootstrapper.exeför att installera anslutningsappen.

I slutet av installationen väljer du Konfigurera nu.

Välj Logga in.

Ange autentiseringsuppgifterna för en Intune administratörsroll. Användarkontot måste ha en tilldelad Intune licens.

Obs!

Den Intune administratörsrollen är ett tillfälligt krav vid tidpunkten för installationen.

När du har autentiserats slutförs installationen av Intune Connector för Active Directory. När installationen är klar kontrollerar du att den är aktiv i Intune genom att följa dessa steg:

Logga in på Microsoft Intune administrationscenter.

På startskärmen väljer du Enheter i den vänstra rutan.

I Enheter | Översiktsskärmen , under Efter plattform, väljer du Windows.

I Windows | Skärmen Windows-enheter går till Enhetsregistrering och väljer Registrering.

I Windows | Windows-registreringsskärmen under Windows Autopilot väljer du Intune Connector för Active Directory.

Bekräfta att anslutningsstatusen i kolumnen Status är Aktiv.

Obs!

När du har loggat in på anslutningsappen kan det ta flera minuter att visas i Microsoft Intune administrationscenter. Den visas bara om den kan kommunicera med Intune-tjänsten.

Inaktiva Intune anslutningsappar visas fortfarande på sidan Intune Connectors och rensas automatiskt efter 30 dagar.

När Intune Connector för Active Directory har installerats börjar den logga in Loggboken under sökvägen Program- och tjänstloggar>Microsoft>Intune>ODJConnectorService. Under den här sökvägen finns Admin- och driftloggar.

Obs!

Intune Connector loggades ursprungligen in i Loggboken direkt under Program- och tjänstloggar i en logg som heter ODJ Connector Service. Loggning för Intune Connector har dock sedan dess flyttats till sökvägen Program- och tjänstloggar>Microsoft>Intune>ODJConnectorService. Om ODJ Connector Service-loggen på den ursprungliga platsen är tom eller inte uppdateras kontrollerar du den nya sökvägen i stället.

Konfigurera inställningar för webbproxy

Om det finns en webbproxy i nätverksmiljön kontrollerar du att Intune Connector för Active Directory fungerar korrekt genom att referera till Arbeta med befintliga lokala proxyservrar.

Skapa en enhetsgrupp

I Microsoft Intune administrationscenter väljer du Grupper>Ny grupp.

I fönstret Grupp väljer du följande alternativ:

För Grupptyp väljer du Säkerhet.

Ange ett gruppnamn och en gruppbeskrivning.

Välj en medlemskapstyp.

Om Dynamiska enheter har valts som medlemskapstyp går du till fönstret Grupp och väljer Dynamiska enhetsmedlemmar.

Välj Redigera i rutan Regelsyntax och ange någon av följande kodrader:

Om du vill skapa en grupp som innehåller alla Autopilot-enheter anger du:

(device.devicePhysicalIDs -any _ -startsWith "[ZTDId]")Intune grupptaggfält mappar till Attributet OrderID på Microsoft Entra enheter. Om du vill skapa en grupp som innehåller alla Autopilot-enheter med en specifik grupptagg (OrderID) anger du:

(device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881")Om du vill skapa en grupp som innehåller alla Autopilot-enheter med ett specifikt inköpsorder-ID anger du:

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342")

Välj Spara>skapa.

Registrera Autopilot-enheter

Välj något av följande sätt att registrera Autopilot-enheter.

Registrera Autopilot-enheter som redan har registrerats

Skapa en Autopilot-distributionsprofil med inställningen Konvertera alla målenheter till Autopilot inställt på Ja.

Tilldela profilen till en grupp som innehåller de medlemmar som måste registreras automatiskt med Autopilot.

Mer information finns i Skapa en Autopilot-distributionsprofil.

Registrera Autopilot-enheter som inte har registrerats

Enheter som ännu inte har registrerats i Windows Autopilot kan registreras manuellt. Mer information finns i Manuell registrering.

Registrera enheter från en OEM-tillverkare

Om du köper nya enheter kan vissa OEM-tillverkare registrera enheterna för organisationens räkning. Mer information finns i OEM-registrering.

Visa registrerad Autopilot-enhet

Innan enheter registreras i Intune visas registrerade Windows Autopilot-enheter på tre platser (med namn inställda på deras serienummer):

- Fönstret Windows Autopilot-enheter i Microsoft Intune administrationscenter. Välj Enheter>efter plattform | Registrering av Windows-enheter>| Registrering. Under Windows Autopilot väljer du Enheter.

- Enheterna | Fönstret Alla enheter i Azure Portal. Välj Enheter>Alla enheter.

- Autopilot-fönstret i Administrationscenter för Microsoft 365. Välj Enheter>Autopilot.

När Windows Autopilot-enheterna har registrerats visas enheterna på fyra platser:

- Enheterna | Fönstret Alla enheter i Microsoft Intune administrationscenter. Välj Enheter>Alla enheter.

- Windows | Fönstret Windows-enheter i Microsoft Intune administrationscenter. Välj Enheter>efter plattform | Windows.

- Enheterna | Fönstret Alla enheter i Azure Portal. Välj Enheter>Alla enheter.

- Fönstret Aktiva enheter i Administrationscenter för Microsoft 365. Välj Enheter>Aktiva enheter.

Obs!

När enheterna har registrerats visas enheterna fortfarande i fönstret Windows Autopilot-enheter i Microsoft Intune administrationscenter och i Autopilot-fönstret i Administrationscenter för Microsoft 365, men dessa objekt är Windows Autopilot-registrerade objekt.

Ett enhetsobjekt skapas i förväg i Microsoft Entra ID när en enhet har registrerats i Autopilot. När en enhet går igenom en hybriddistribution Microsoft Entra skapas ett annat enhetsobjekt avsiktligt, vilket resulterar i dubbletter av poster.

VPN-nätverk

Följande VPN-klienter testas och verifieras:

- Inbyggd Windows VPN-klient

- Cisco AnyConnect (Win32-klient)

- Pulse Secure (Win32-klient)

- GlobalProtect (Win32-klient)

- Kontrollpunkt (Win32-klient)

- Citrix NetScaler (Win32-klient)

- SonicWall (Win32-klient)

- FortiClient VPN (Win32-klient)

När du använder VPN väljer du Ja för alternativet Hoppa över AD-anslutningskontroll i Windows Autopilot-distributionsprofilen. Always-On VPN-nätverk bör inte kräva det här alternativet eftersom det ansluter automatiskt.

Obs!

Den här listan över VPN-klienter är inte en fullständig lista över alla VPN-klienter som fungerar med Windows Autopilot. Kontakta respektive VPN-leverantör angående kompatibilitet och support med Windows Autopilot eller angående eventuella problem med att använda en VPN-lösning med Windows Autopilot.

VPN-klienter som inte stöds

Följande VPN-lösningar är kända för att inte fungera med Windows Autopilot och stöds därför inte för användning med Windows Autopilot:

- UWP-baserade VPN-plugin-program

- Allt som kräver ett användarcertifikat

- DirectAccess

Obs!

Utelämnandet av en specifik VPN-klient från den här listan innebär inte automatiskt att den stöds eller att den fungerar med Windows Autopilot. I den här listan visas endast de VPN-klienter som är kända för att inte fungera med Windows Autopilot.

Skapa och tilldela en Autopilot-distributionsprofil

Autopilot-distributionsprofiler används för att konfigurera Autopilot-enheterna.

Logga in på Microsoft Intune administrationscenter.

På startskärmen väljer du Enheter i den vänstra rutan.

I Enheter | Översiktsskärmen , under Efter plattform, väljer du Windows.

I Windows | Skärmen Windows-enheter går till Enhetsregistrering och väljer Registrering.

I Windows | Windows-registreringsskärmen går till Windows Autopilot och väljer Distributionsprofiler.

På skärmen Windows Autopilot-distributionsprofiler väljer du listrutan Skapa profil och väljer sedan Windows-dator.

På skärmen Skapa profil på sidan Grundläggande anger du ett Namn och en valfri Beskrivning.

Om alla enheter i de tilldelade grupperna automatiskt ska registreras på Windows Autopilot ställer du in Konvertera alla målenheter på Autopilot tillJa. Alla företagsägda, icke-Autopilot-enheter i tilldelade grupper registreras med Autopilot-distributionstjänsten. Personligt ägda enheter är inte registrerade i Autopilot. Tillåt att registreringen bearbetas i 48 timmar. När enheten avregistreras och återställs registrerar Autopilot den igen. När en enhet har registrerats på det här sättet tas inte enheten bort från Autopilot-distributionstjänsten om du inaktiverar den här inställningen eller tar bort profiltilldelningen. I stället måste enheterna tas bort direkt. Mer information finns i Ta bort Autopilot-enheter.

Välj Nästa.

På sidan Out-of-box experience (OOBE) förDistributionsläge väljer du Användardriven.

I rutan Anslut till Microsoft Entra ID som väljer du Microsoft Entra hybridansluten.

Om du distribuerar enheter utanför organisationens nätverk med VPN-stöd anger du alternativet Hoppa över domänanslutningskontroll till Ja. Mer information finns i Användardrivet läge för Microsoft Entra hybridanslutning med VPN-stöd.

Konfigurera de återstående alternativen på OOBE-sidan (Out-of-Box Experience) efter behov.

Välj Nästa.

På sidan Omfångstaggar väljer du omfångstaggar för den här profilen.

Välj Nästa.

På sidan Tilldelningar väljer du Välj grupper att inkludera> sökning efter och väljer enhetsgruppen >Välj.

Välj Nästa>skapa.

Obs!

Intune söker regelbundet efter nya enheter i de tilldelade grupperna och påbörjar sedan processen med att tilldela profiler till dessa enheter. På grund av flera olika faktorer som ingår i processen för Autopilot-profiltilldelning kan en uppskattad tid för tilldelningen variera från scenario till scenario. Dessa faktorer kan vara Microsoft Entra grupper, medlemskapsregler, hash för en enhet, Intune och Autopilot-tjänst samt Internetanslutning. Tilldelningstiden varierar beroende på alla faktorer och variabler som ingår i ett specifikt scenario.

(Valfritt) Aktivera registreringsstatussidan

Logga in på Microsoft Intune administrationscenter.

På startskärmen väljer du Enheter i den vänstra rutan.

I Enheter | Översiktsskärmen , under Efter plattform, väljer du Windows.

I Windows | Skärmen Windows-enheter går till Enhetsregistrering och väljer Registrering.

I Windows | Skärmen Windows-registrering går till Windows Autopilot och väljer sidan Registreringsstatus.

I fönstret Registreringsstatussida väljer du Standardinställningar>.

I rutan Visa förlopp för app- och profilinstallation väljer du Ja.

Konfigurera de andra alternativen efter behov.

Välj Spara.

Skapa och tilldela en domänanslutningsprofil

I Microsoft Intune administrationscenter väljer du Enheter>Hantera enheter | Konfigurationsprinciper>>Skapa>ny princip.

I fönstret Skapa en profil som öppnas anger du följande egenskaper:

- Namn: Ange ett beskrivande namn på den nya profilen.

- Beskrivning: Ange en beskrivning för profilen.

- Plattform: Välj Windows 10 och senare.

- Profiltyp: Välj Mallar, välj mallnamnet Domänanslutning och välj Skapa.

Ange Namn och Beskrivning och välj Nästa.

Ange ett datornamnsprefix och domännamn.

(Valfritt) Ange en organisationsenhet (OU) i DN-format. Alternativen är:

- Ange en organisationsenhet där kontrollen delegeras till den Windows-enhet som kör Intune Connector.

- Ange en organisationsenhet där kontrollen delegeras till rotdatorerna i organisationens lokal Active Directory.

- Om det här fältet lämnas tomt skapas datorobjektet i Active Directory-standardcontainern. Standardcontainern är normalt containern

CN=Computers. Mer information finns i Omdirigera användare och datorer i Active Directory-domäner.

Giltiga exempel:

OU=SubOU,OU=TopLevelOU,DC=contoso,DC=comOU=Mine,DC=contoso,DC=com

Ogiltiga exempel:

-

CN=Computers,DC=contoso,DC=com– det går inte att ange en container. Lämna i stället värdet tomt om du vill använda standardvärdet för domänen. -

OU=Mine– domänen måste anges via attributenDC=.

Se till att inte använda citattecken runt värdet i Organisationsenhet.

Välj OK>Skapa. Profilen skapas och visas i listan.

Tilldela en enhetsprofil till samma grupp som användes i steget Skapa en enhetsgrupp. Olika grupper kan användas om det finns ett behov av att ansluta enheter till olika domäner eller organisationsenheter.

Obs!

Namngivningsfunktionen för Windows Autopilot för Microsoft Entra hybridanslutning stöder inte variabler som %SERIAL%. Den stöder endast prefix för datornamnet.

Avinstallera ODJ-anslutningsappen

ODJ-anslutningsappen installeras lokalt på en dator via en körbar fil. Om ODJ-anslutningsappen måste avinstalleras från en dator måste den också göras lokalt på datorn. ODJ-anslutningsappen kan inte tas bort via Intune-portalen eller via ett GRAPH API-anrop.

Så här avinstallerar du ODJ Connector från datorn:

- Logga in på datorn som är värd för ODJ-anslutningsappen.

- Högerklicka på Start-menyn och välj Inställningar.

- I fönstret Windows-inställningar väljer du Appar.

- Under Appar & funktioner letar du upp och väljer Intune Connector för Active Directory.

- Under Intune Connector för Active Directory väljer du knappen Avinstallera och sedan knappen Avinstallera igen.

- ODJ-anslutningsappen fortsätter att avinstalleras.

Nästa steg

När Windows Autopilot har konfigurerats får du lära dig hur du hanterar dessa enheter. Mer information finns i Vad är Microsoft Intune enhetshantering?.

Relaterat innehåll

- Vad är en enhetsidentitet?.

- Läs mer om molnbaserade slutpunkter.

- Microsoft Entra ansluten jämfört med Microsoft Entra hybrid som är ansluten till molnbaserade slutpunkter.

- Självstudie: Konfigurera en molnbaserad Windows-slutpunkt med Microsoft Intune.

- Anvisningar: Planera din Microsoft Entra delta i implementeringen.

- Ett ramverk för transformering av Windows-slutpunktshantering.

- Förstå hybridscenarier för Azure AD och samhantering.

- Lyckades med windows Autopilot-fjärranslutning och Azure Active Directory-hybridanslutning.