Säkerhetsöverväganden för SQL Server på Azure Virtual Machines

Gäller för:SQL Server på en virtuell Azure-dator

Den här artikeln innehåller övergripande säkerhetsriktlinjer som hjälper dig att upprätta säker åtkomst till SQL Server-instanser på en virtuell Azure-dator (VM).

Azure uppfyller flera branschregler och standarder som gör att du kan skapa en kompatibel lösning med SQL Server som körs på en virtuell dator. Information om regelefterlevnad med Azure finns i Azure Trust Center.

Granska först metodtipsen för säkerhet för virtuella SQL Server- och Azure-datorer och granska sedan den här artikeln för metodtips som gäller specifikt för SQL Server på virtuella Azure-datorer.

Mer information om metodtips för virtuella SQL Server-datorer finns i de andra artiklarna i den här serien: Checklista, VM-storlek, HADR-konfiguration och Samla in baslinje.

Checklista

I följande checklista i det här avsnittet finns en kort översikt över de rekommenderade säkerhetsmetoder som beskrivs i resten av artikeln i detalj.

SQL Server-funktioner ger en säkerhetsmetod på datanivå och är hur du uppnår skydd på djupet på infrastrukturnivå för molnbaserade lösningar och hybridlösningar. Med Azure-säkerhetsåtgärder är det dessutom möjligt att kryptera känsliga data, skydda virtuella datorer mot virus och skadlig kod, skydda nätverkstrafik, identifiera och identifiera hot, uppfylla efterlevnadskrav och tillhandahåller en enda metod för administration och rapportering för eventuella säkerhetsbehov i hybridmolnet.

- Använd Microsoft Defender för molnet för att utvärdera och vidta åtgärder för att förbättra säkerhetsstatusen för din datamiljö. Funktioner som Azure Advanced Threat Protection (ATP) kan utnyttjas i dina hybridarbetsbelastningar för att förbättra säkerhetsutvärderingen och ge möjlighet att reagera på risker. När du registrerar din virtuella SQL Server-dator med SQL IaaS-agenttillägget visas Microsoft Defender för molnet utvärderingar i den virtuella SQL-datorresursen i Azure-portalen.

- Använd Microsoft Defender för SQL för att identifiera och minimera potentiella sårbarheter i databasen, samt identifiera avvikande aktiviteter som kan tyda på ett hot mot SQL Server-instansen och databasskiktet.

- Sårbarhetsbedömning är en del av Microsoft Defender för SQL som kan identifiera och hjälpa till att åtgärda potentiella risker för DIN SQL Server-miljö. Den ger insyn i ditt säkerhetstillstånd och innehåller åtgärdsbara steg för att lösa säkerhetsproblem.

- Använd konfidentiella virtuella Azure-datorer för att förstärka skyddet av dina data som används och vilande data mot värdoperatörsåtkomst. Med konfidentiella virtuella Azure-datorer kan du tryggt lagra känsliga data i molnet och uppfylla strikta efterlevnadskrav.

- Om du använder SQL Server 2022 bör du överväga att använda Microsoft Entra-autentisering för att ansluta till din instans av SQL Server.

- Azure Advisor analyserar din resurskonfiguration och användningstelemetri och rekommenderar sedan lösningar som kan hjälpa dig att förbättra kostnadseffektivitet, prestanda, hög tillgänglighet och säkerhet för dina Azure-resurser. Använd Azure Advisor på den virtuella datorn, resursgruppen eller prenumerationsnivån för att identifiera och tillämpa metodtips för att optimera dina Azure-distributioner.

- Använd Azure Disk Encryption när din efterlevnad och säkerhet kräver att du krypterar data från slutpunkt till slutpunkt med hjälp av dina krypteringsnycklar, inklusive kryptering av den tillfälliga disken (lokalt ansluten temporär).

- Hanterade diskar krypteras som standard i vila med Azure Storage Service Encryption, där krypteringsnycklarna är Microsoft-hanterade nycklar som lagras i Azure.

- En jämförelse av krypteringsalternativen för hanterade diskar finns i jämförelsediagrammet för hanterad diskkryptering

- Hanteringsportar bör stängas på dina virtuella datorer – Öppna fjärrhanteringsportar gör den virtuella datorn utsatt för en hög risknivå vid internetbaserade attacker. Dessa attacker försöker råstyra autentiseringsuppgifter för att få administratörsåtkomst till datorn.

- Aktivera JIT-åtkomst (Just-in-time) för virtuella Azure-datorer

- Använd Azure Bastion via RDP (Remote Desktop Protocol).

- Lås portar och tillåt endast nödvändig programtrafik med hjälp av Azure Firewall som är en hanterad brandvägg som en tjänst (FaaS) som beviljar/nekar serveråtkomst baserat på den ursprungliga IP-adressen.

- Använd nätverkssäkerhetsgrupper (NSG:er) för att filtrera nätverkstrafik till och från Azure-resurser i virtuella Azure-nätverk

- Använd programsäkerhetsgrupper för att gruppera servrar tillsammans med liknande portfiltreringskrav, med liknande funktioner, till exempel webbservrar och databasservrar.

- För webb- och programservrar använder du DDoS-skydd (Azure Distributed Denial of Service). DDoS-attacker är utformade för att överbelasta och tömma nätverksresurser, vilket gör appar långsamma eller svarar inte. Det är vanligt att DDos-attacker riktas mot användargränssnitt. Azure DDoS-skydd sanerar oönskad nätverkstrafik innan det påverkar tjänstens tillgänglighet

- Använd VM-tillägg för att hantera skadlig kod, önskat tillstånd, hotidentifiering, förebyggande åtgärder och åtgärder för att hantera hot på operativsystem-, dator- och nätverksnivå:

- Gästkonfigurationstillägget utför gransknings- och konfigurationsåtgärder på virtuella datorer.

- Network Watcher Agent-tillägget för virtuella datorer för Windows och Linux övervakar nätverksprestanda, diagnostik och analystjänst som tillåter övervakning av Azure-nätverk.

- Microsoft Antimalware Extension för Windows för att identifiera och ta bort virus, spionprogram och annan skadlig programvara med konfigurerbara aviseringar.

- Utvärdera tillägg från tredje part, till exempel Symantec Endpoint Protection för virtuella Windows-datorer (/azure/virtual-machines/extensions/symantec)

- Använd Azure Policy för att skapa affärsregler som kan tillämpas på din miljö. Azure-principer utvärderar Azure-resurser genom att jämföra egenskaperna för dessa resurser med regler som definierats i JSON-format.

- Azure Blueprint gör det möjligt för molnarkitekter och centrala IT-grupper att definiera en upprepningsbar uppsättning med Azure-resurser som implementerar och tillämpar en organisations standarder, mönster och krav. Azure Blueprints skiljer sig från Azure-principer.

Mer information om metodtips för säkerhet finns i Metodtips för SQL Server-säkerhet och Skydda SQL Server.

Microsoft Defender för SQL på datorer

Microsoft Defender för molnet är ett enhetligt säkerhetshanteringssystem som är utformat för att utvärdera och ge möjligheter att förbättra säkerhetsstatusen för din datamiljö. Microsoft Defender erbjuder Microsoft Defender för SQL på datorskydd för SQL Server på virtuella Azure-datorer. Använd Microsoft Defender för SQL för att identifiera och minimera potentiella sårbarheter i databasen och identifiera avvikande aktiviteter som kan tyda på ett hot mot SQL Server-instansen och databaslagret.

Microsoft Defender för SQL erbjuder följande fördelar:

- Sårbarhetsbedömningar kan identifiera och hjälpa till att åtgärda potentiella risker för DIN SQL Server-miljö. Den ger insyn i ditt säkerhetstillstånd och innehåller åtgärdsbara steg för att lösa säkerhetsproblem.

- Använd säkerhetspoäng i Microsoft Defender för molnet.

- Mer information finns i listan över tillgängliga beräknings - och datarekommendationer .

- När du registrerar din virtuella SQL Server-dator med SQL Server IaaS-agenttillägget visas Microsoft Defender för SQL-rekommendationer för sql-resursen för virtuella SQL-datorer i Azure-portalen.

Portalhantering

När du har registrerat den virtuella SQL Server-datorn med SQL IaaS-agenttillägget kan du konfigurera ett antal säkerhetsinställningar med hjälp av resursen för virtuella SQL-datorer i Azure-portalen, till exempel aktivera Azure Key Vault-integrering eller SQL-autentisering.

När du har aktiverat Microsoft Defender för SQL på datorer kan du dessutom visa Defender för molnet funktioner direkt i resursen för virtuella SQL-datorer i Azure-portalen, till exempel sårbarhetsbedömningar och säkerhetsaviseringar.

Mer information finns i Hantera virtuell SQL Server-dator i portalen .

Konfidentiella virtuella datorer

Azures konfidentiella virtuella datorer ger en stark, maskinvarubaserad gräns som skyddar gästoperativsystemet mot värdoperatörsåtkomst. Om du väljer en konfidentiell VM-storlek för din SQL Server på en virtuell Azure-dator får du ett extra skyddslager så att du säkert kan lagra känsliga data i molnet och uppfylla strikta efterlevnadskrav.

Azures konfidentiella virtuella datorer använder AMD-processorer med SEV-SNP-teknik som krypterar minnet för den virtuella datorn med hjälp av nycklar som genereras av processorn. Detta skyddar data när de används (de data som bearbetas i SQL Server-processens minne) från obehörig åtkomst från värdoperativsystemet. Os-disken för en konfidentiell virtuell dator kan också krypteras med nycklar som är bundna till TPM-chipet (Trusted Platform Module) på den virtuella datorn, vilket förstärker skyddet för vilande data.

Detaljerade distributionssteg finns i Snabbstart: Distribuera SQL Server till en konfidentiell virtuell dator.

Rekommendationer för diskkryptering skiljer sig åt för konfidentiella virtuella datorer än för de andra VM-storlekarna. Mer information finns i diskkryptering .

Microsoft Entra-autentisering

Från och med SQL Server 2022 kan du ansluta till SQL Server med någon av följande autentiseringsmetoder med Microsoft Entra-ID (tidigare Azure Active Directory):

- Lösenord erbjuder autentisering med Microsoft Entra-autentiseringsuppgifter

- Universal med MFA lägger till multifaktorautentisering

- Integrerade använder federationsprovidrar som Active Directory Federation Services (AD FS) (ADFS) för att aktivera enkel inloggning (SSO)

- Tjänstens huvudnamn aktiverar autentisering från Azure-program

- Hanterad identitet möjliggör autentisering från program som tilldelats Microsoft Entra-identiteter

Kom igång genom att läsa Konfigurera Microsoft Entra-autentisering för din virtuella SQL Server-dator.

Azure Advisor

Azure Advisor är en anpassad molnkonsult som hjälper dig att följa metodtipsen för att optimera dina Azure-distributioner. Azure Advisor analyserar din resurskonfiguration och användningstelemetri och rekommenderar sedan lösningar som kan hjälpa dig att förbättra kostnadseffektivitet, prestanda, hög tillgänglighet och säkerhet för dina Azure-resurser. Azure Advisor kan utvärdera på den virtuella datorn, resursgruppen eller prenumerationsnivån.

Azure Key Vault-integrering

Det finns flera SQL Server-krypteringsfunktioner, till exempel transparent datakryptering (TDE), kryptering på kolumnnivå (CLE) och kryptering för säkerhetskopiering. Dessa former av kryptering kräver att du hanterar och lagrar de kryptografiska nycklar som du använder för kryptering. Azure Key Vault-tjänsten är utformad för att förbättra säkerheten och hanteringen av dessa nycklar på en säker och högtillgänglig plats. MED SQL Server-Anslut eller kan SQL Server använda dessa nycklar från Azure Key Vault.

Tänk på följande:

- Azure Key Vault lagrar programhemligheter på en central molnplats för att på ett säkert sätt kontrollera åtkomstbehörigheter och separat åtkomstloggning.

- När du tar med dina egna nycklar till Azure rekommenderar vi att du lagrar hemligheter och certifikat i Azure Key Vault.

- Azure Disk Encryption använder Azure Key Vault för att styra och hantera diskkrypteringsnycklar och hemligheter.

Åtkomstkontroll

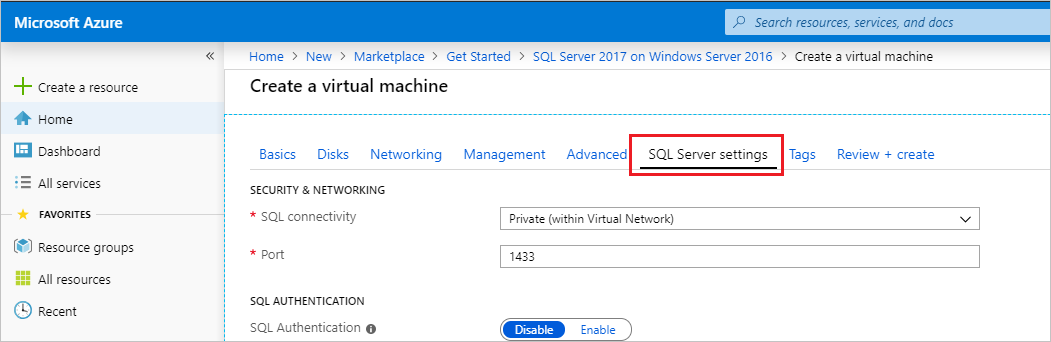

När du skapar en virtuell SQL Server-dator med en Azure-galleriavbildning ger alternativet SQL Server Anslut ivity valet Lokal (inuti virtuell dator), Privat (inom virtuellt nätverk)eller Offentligt (Internet).

För bästa säkerhet väljer du det mest restriktiva alternativet för ditt scenario. Om du till exempel kör ett program som har åtkomst till SQL Server på samma virtuella dator är Local det säkraste valet. Om du kör ett Azure-program som kräver åtkomst till SQL Server skyddar Private kommunikationen till SQL Server endast inom det angivna virtuella Azure-nätverket. Om du behöver offentlig (Internet) åtkomst till den virtuella SQL Server-datorn bör du följa andra metodtips i det här avsnittet för att minska din attackyta.

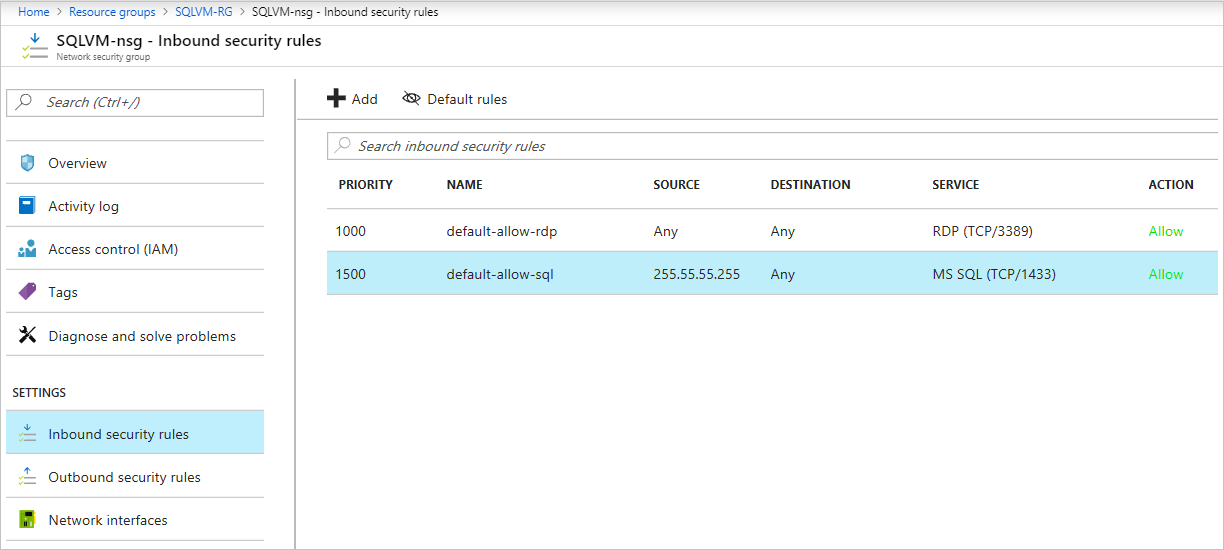

De valda alternativen i portalen använder inkommande säkerhetsregler på den virtuella datorns nätverkssäkerhetsgrupp (NSG) för att tillåta eller neka nätverkstrafik till den virtuella datorn. Du kan ändra eller skapa nya inkommande NSG-regler för att tillåta trafik till SQL Server-porten (standard 1433). Du kan också ange specifika IP-adresser som tillåts kommunicera via den här porten.

Förutom NSG-regler för att begränsa nätverkstrafiken kan du även använda Windows-brandväggen på den virtuella datorn.

Om du använder slutpunkter med den klassiska distributionsmodellen tar du bort alla slutpunkter på den virtuella datorn om du inte använder dem. Anvisningar om hur du använder ACL:er med slutpunkter finns i Hantera ACL på en slutpunkt. Detta är inte nödvändigt för virtuella datorer som använder Azure Resource Manager.

Överväg att aktivera krypterade anslutningar för instansen av SQL Server Database Engine på din virtuella Azure-dator. Konfigurera SQL Server-instansen med ett signerat certifikat. Mer information finns i Aktivera krypterade Anslut joner till databasmotorn och Anslut ionssträngssyntax.

Tänk på följande när du skyddar nätverksanslutningen eller perimetern:

- Azure Firewall – En tillståndskänslig, hanterad brandvägg som en tjänst (FaaS) som beviljar/nekar serveråtkomst baserat på ursprungs-IP-adress för att skydda nätverksresurser.

- Skydd mot Azure Distributed Denial of Service (DDoS) – DDoS-attacker överbelastar och avtömmer nätverksresurser, vilket gör att appar blir långsamma eller inte svarar. Azure DDoS-skydd sanerar oönskad nätverkstrafik innan det påverkar tjänstens tillgänglighet.

- Nätverkssäkerhetsgrupper (NSG:er) – Filtrerar nätverkstrafik till och från Azure-resurser i virtuella Azure-nätverk

- Programsäkerhetsgrupper – Tillhandahåller gruppering av servrar med liknande portfiltreringskrav och gruppera servrar med liknande funktioner, till exempel webbservrar.

Diskkryptering

Det här avsnittet innehåller vägledning för diskkryptering, men rekommendationerna varierar beroende på om du distribuerar en konventionell SQL Server på en virtuell Azure-dator eller SQL Server till en konfidentiell Virtuell Azure-dator.

Konventionella virtuella datorer

Hanterade diskar som distribueras till virtuella datorer som inte är azure-konfidentiella virtuella datorer använder kryptering på serversidan och Azure Disk Encryption. Kryptering på serversidan tillhandahåller kryptering i vila och skyddar dina data för att uppfylla organisationens säkerhets- och efterlevnadsåtaganden. Azure Disk Encryption använder antingen BitLocker- eller DM-Crypt-teknik och integreras med Azure Key Vault för att kryptera både operativsystemet och datadiskarna.

Tänk på följande:

- Azure Disk Encryption – Krypterar virtuella datordiskar med azure diskkryptering både för virtuella Windows- och Linux-datorer.

- När dina efterlevnads- och säkerhetskrav kräver att du krypterar data från slutpunkt till slutpunkt med hjälp av dina krypteringsnycklar, inklusive kryptering av den tillfälliga (lokalt anslutna temporära) disken, använder du Azure-diskkryptering.

- Azure Disk Encryption (ADE) utnyttjar bitLocker-funktionen av branschstandard i Windows och DM-Crypt-funktionen i Linux för att tillhandahålla os- och datadiskkryptering.

- Kryptering av hanterad disk

- Hanterade diskar krypteras som standard i vila med hjälp av Azure Storage Service Encryption där krypteringsnycklarna är Microsoft-hanterade nycklar som lagras i Azure.

- Data i Azure-hanterade diskar krypteras transparent med 256-bitars AES-kryptering, en av de starkaste blockkrypteringarna som är tillgängliga och är FIPS 140-2-kompatibel.

- En jämförelse av alternativen för kryptering av hanterade diskar finns i jämförelsediagrammet för hanterad diskkryptering.

Konfidentiella virtuella Azure-datorer

Om du använder en konfidentiell virtuell Azure-dator bör du överväga följande rekommendationer för att maximera säkerhetsfördelarna:

- Konfigurera konfidentiell os-diskkryptering, som binder operativsystemets diskkrypteringsnycklar till den virtuella datorns TPM-chip (Trusted Platform Module) och gör det skyddade diskinnehållet endast tillgängligt för den virtuella datorn.

- Kryptera dina datadiskar (alla diskar som innehåller databasfiler, loggfiler eller säkerhetskopieringsfiler) med BitLocker och aktivera automatisk upplåsning – läs hantera bde autounlock eller EnableBitLockerAutoUnlock för mer information. Automatisk upplåsning säkerställer att krypteringsnycklarna lagras på OS-disken. Tillsammans med konfidentiell os-diskkryptering skyddar detta de vilande data som lagras på de virtuella datordiskarna från obehörig värdåtkomst.

Betrodd start

När du distribuerar en virtuell dator i generation 2 har du möjlighet att aktivera betrodd start, vilket skyddar mot avancerade och beständiga attacktekniker.

Med betrodd start kan du:

- Distribuera virtuella datorer på ett säkert sätt med verifierade startinläsare, OS-kernels och drivrutiner.

- Skydda nycklar, certifikat och hemligheter på de virtuella datorerna på ett säkert sätt.

- Få insikter och förtroende för hela startkedjans integritet.

- Se till att arbetsbelastningar är betrodda och verifierbara.

Följande funktioner stöds för närvarande inte när du aktiverar betrodd start för din SQL Server på virtuella Azure-datorer:

- Azure Site Recovery

- Ultradiskar

- Hanterade avbildningar

- Kapslad virtualisering

Hantera konton

Du vill inte att angripare enkelt ska gissa kontonamn eller lösenord. Använd följande tips som hjälp:

Skapa ett unikt lokalt administratörskonto som inte heter Administratör.

Använd komplexa starka lösenord för alla dina konton. Mer information om hur du skapar ett starkt lösenord finns i artikeln Skapa ett starkt lösenord .

Som standard väljer Azure Windows-autentisering under konfigurationen av den virtuella SQL Server-datorn. Därför inaktiveras SA-inloggningen och ett lösenord tilldelas av konfigurationen. Vi rekommenderar att SA-inloggningen inte ska användas eller aktiveras. Om du måste ha en SQL-inloggning använder du någon av följande strategier:

Skapa ett SQL-konto med ett unikt namn som har sysadmin-medlemskap . Du kan göra detta från portalen genom att aktivera SQL-autentisering under etableringen.

Dricks

Om du inte aktiverar SQL-autentisering under etableringen måste du manuellt ändra autentiseringsläget till SQL Server och Windows-autentiseringsläge. Mer information finns i Ändra serverautentiseringsläge.

Om du måste använda SA-inloggningen aktiverar du inloggningen efter etableringen och tilldelar ett nytt starkt lösenord.

Kommentar

Anslut till en virtuell SQL Server-dator med Microsoft Entra Domain Services stöds inte – använd ett Active Directory-domänkonto i stället.

Granskning och rapportering

Granskning med Log Analytics-dokumenthändelser och skrivningar till en granskningslogg i ett säkert Azure Blob Storage-konto. Log Analytics kan användas för att dechiffrera information om granskningsloggarna. Granskning ger dig möjlighet att spara data till ett separat lagringskonto och skapa en spårningslogg för alla händelser som du väljer. Du kan också använda Power BI mot granskningsloggen för snabb analys av och insikter om dina data, samt för att ge en vy för regelefterlevnad. Mer information om granskning på vm- och Azure-nivå finns i Azure-säkerhetsloggning och -granskning.

Åtkomst på virtuell datornivå

Stäng hanteringsportarna på datorn – Öppna fjärrhanteringsportar utsätter den virtuella datorn för en hög risknivå från Internetbaserade attacker. Dessa attacker försöker råstyra autentiseringsuppgifter för att få administratörsåtkomst till datorn.

- Aktivera JIT-åtkomst (Just-in-time) för virtuella Azure-datorer.

- Utnyttja Azure Bastion via RDP (Remote Desktop Protocol).

Tillägg för virtuella datorer

Azure Virtual Machine-tillägg är betrodda Microsoft- eller tredjepartstillägg som kan hjälpa dig att hantera specifika behov och risker som antivirus, skadlig kod, hotskydd med mera.

- Gästkonfigurationstillägg

- Installera gästkonfigurationstillägget för att säkerställa säkra konfigurationer av gästinställningar på datorn.

- Gästinställningar omfattar konfigurationen av operativsystemet, programkonfiguration eller närvaro samt miljöinställningar.

- När de har installerats är gästprinciper tillgängliga, till exempel "Windows Exploit guard ska vara aktiverat".

- Datainsamlingsagent för nätverkstrafik

- Microsoft Defender för molnet använder Microsoft Dependency-agenten för att samla in nätverkstrafikdata från dina virtuella Azure-datorer.

- Den här agenten möjliggör avancerade nätverksskyddsfunktioner som trafikvisualisering på nätverkskartan, rekommendationer för nätverkshärdning och specifika nätverkshot.

- Utvärdera tillägg från Microsoft och tredje part för att hantera skadlig kod, önskat tillstånd, hotidentifiering, förebyggande och reparation för att hantera hot på operativsystem-, dator- och nätverksnivå.

Nästa steg

Granska metodtipsen för säkerhet för virtuella SQL Server- och Azure-datorer och läs sedan den här artikeln om metodtips som gäller specifikt för SQL Server på virtuella Azure-datorer.

Andra ämnen som rör körning av SQL Server på virtuella Azure-datorer finns i Översikt över SQL Server på Virtuella Azure-datorer. Om du har frågor om virtuella SQL Server-datorer kan du läsa Vanliga frågor.

Mer information finns i de andra artiklarna i den här serien med metodtips: