Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller information som hjälper dig:

- Förstå säkerhetsfördelarna med att vara värd för program i molnet

- Utvärdera säkerhetsfördelarna med PaaS (plattform som en tjänst) jämfört med andra molntjänstmodeller

- Ändra ditt säkerhetsfokus från en nätverkscentrerad till en identitetscentrerad perimetersäkerhetsmetod

- Implementera allmänna rekommendationer för bästa praxis för PaaS-säkerhet

Utveckla säkra program i Azure är en allmän guide till de säkerhetsfrågor och kontroller som du bör tänka på i varje fas av livscykeln för programvaruutveckling när du utvecklar program för molnet.

Fördelar med molnsäkerhet

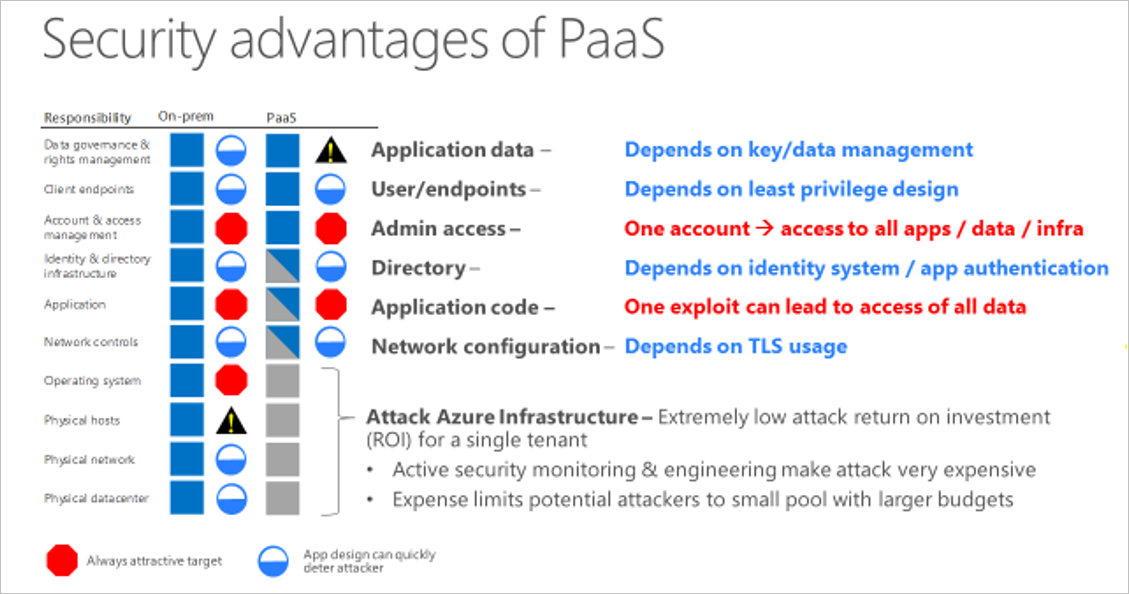

Det är viktigt att förstå ansvarsfördelningen mellan dig och Microsoft. Lokalt äger du hela stacken, men när du flyttar till molnet överförs vissa ansvarsområden till Microsoft.

Det finns säkerhetsfördelar med att vara i molnet. I en lokal miljö har organisationer sannolikt ouppfyllda ansvarsområden och begränsade resurser som är tillgängliga för att investera i säkerhet, vilket skapar en miljö där angripare kan utnyttja sårbarheter i alla lager.

Organisationer kan förbättra sina hotidentifierings- och svarstider med hjälp av en leverantörs molnbaserade säkerhetsfunktioner och molninformation. Genom att flytta ansvaret till molnleverantören kan organisationer få mer säkerhetstäckning, vilket gör det möjligt för dem att omallokera säkerhetsresurser och budget till andra affärsprioriteringar.

Säkerhetsfördelar med en PaaS-molntjänstmodell

Nu ska vi titta på säkerhetsfördelarna med en Azure PaaS-distribution jämfört med lokalt.

Från och med botten av stacken, den fysiska infrastrukturen, minimerar Microsoft vanliga risker och ansvarsområden. Eftersom Microsoft-molnet övervakas kontinuerligt av Microsoft är det svårt att attackera. Det är inte logiskt för en angripare att sikta in sig på Microsoft-molnet som mål. Om angriparen inte har mycket pengar och resurser kommer angriparen sannolikt att gå vidare till ett annat mål.

I mitten av stacken finns det ingen skillnad mellan en PaaS-distribution och en lokal. På programnivån och konto- och åtkomsthanteringsskiktet har du liknande risker. I nästa steg i den här artikeln vägleder vi dig till metodtips för att eliminera eller minimera dessa risker.

Överst i stacken, datastyrning och rättighetshantering tar du en risk som kan minimeras av nyckelhantering. Även om nyckelhantering är ett extra ansvar har du områden i en PaaS-distribution som du inte längre behöver hantera så att du kan flytta resurser till nyckelhantering.

Azure-plattformen ger också ett starkt DDoS-skydd med hjälp av olika nätverksbaserade tekniker. Alla typer av nätverksbaserade DDoS-skyddsmetoder har dock sina gränser per länk och per datacenter. För att undvika effekten av stora DDoS-attacker kan du dra nytta av Azures kärnmolnkapacitet så att du snabbt och automatiskt kan skala ut för att försvara dig mot DDoS-attacker.

Identitet som primär säkerhetsperimeter

Med PaaS-distributioner kommer en förändring i din övergripande säkerhetsstrategi. Du övergår från att behöva kontrollera allt själv till att dela ansvar med Microsoft.

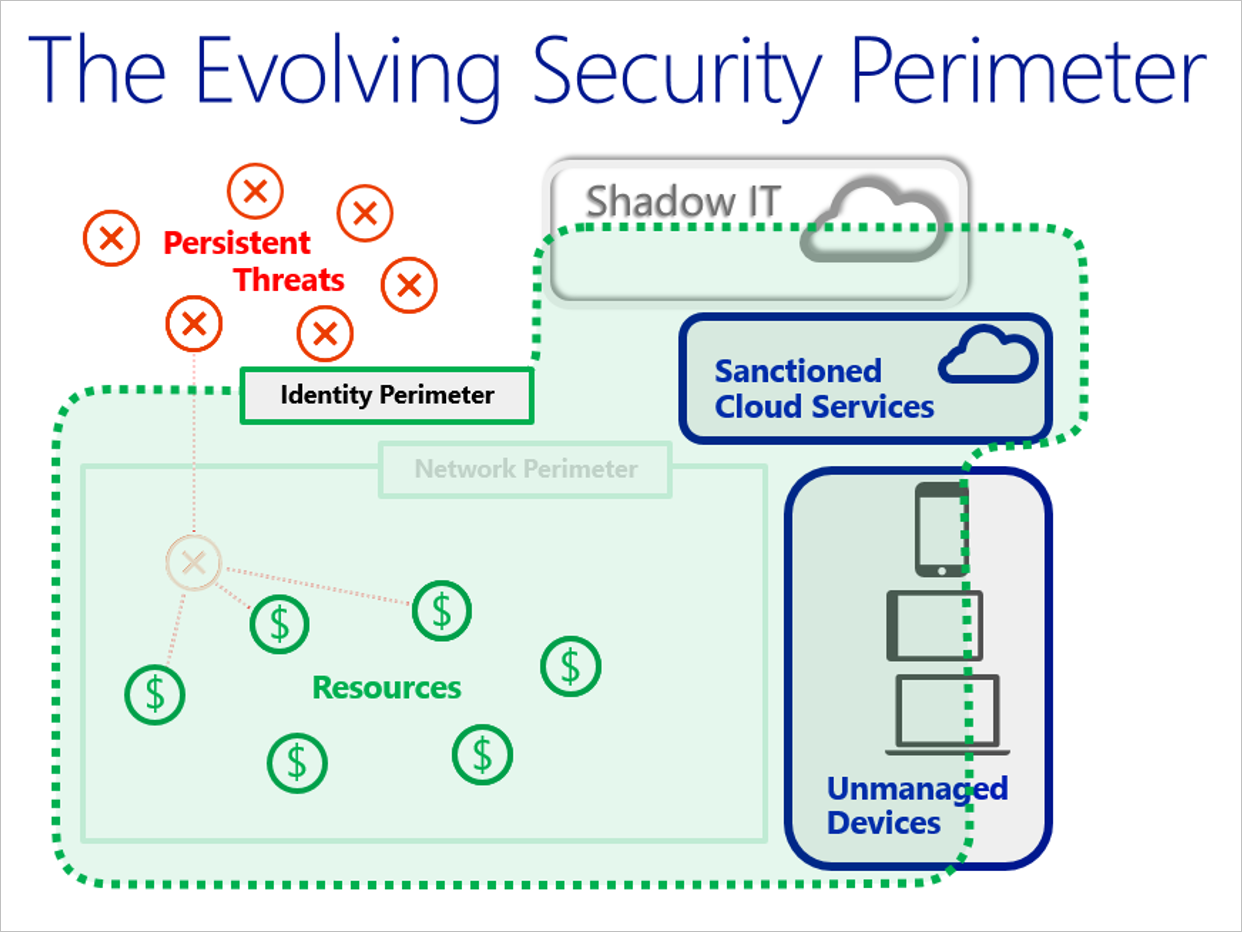

En annan viktig skillnad mellan PaaS och traditionella lokala distributioner är en ny vy över vad som definierar den primära säkerhetsperimetern. Tidigare var den primära lokala säkerhetsperimetern ditt nätverk och de flesta lokala säkerhetsdesigner använder nätverket som primär säkerhets pivot. För PaaS-distributioner får du bättre hjälp genom att betrakta identitet som den primära säkerhetsperimetern.

En av de fem viktigaste egenskaperna för molnbaserad databehandling är bred nätverksåtkomst, vilket gör nätverksfokuserad tänkande mindre relevant. Målet med mycket molnbaserad databehandling är att tillåta användare att komma åt resurser oavsett plats. För de flesta användare kommer deras plats att finnas någonstans på Internet.

Följande bild visar hur säkerhetsperimetern har utvecklats från en nätverksperimeter till en identitetsperimeter. Säkerheten handlar mindre om att försvara nätverket och mer om att försvara dina data, samt att hantera säkerheten för dina appar och användare. Den viktigaste skillnaden är att du vill föra säkerheten närmare det som är viktigt för ditt företag.

Till en början tillhandahöll Azure PaaS-tjänster (till exempel Azure App Service och Azure SQL) lite eller inget traditionellt skydd för nätverksperimeter. Det var underförstått att elementets syfte var att exponeras för Internet (webbrollen) och att autentisering ger den nya perimetern (till exempel Azure SQL).

Moderna säkerhetsrutiner förutsätter att angriparen har brutit mot nätverksperimetern. Därför har moderna försvarsmetoder övergått till inriktning på identitet. Organisationer måste upprätta en identitetsbaserad säkerhetsperimeter med stark autentisering och auktoriseringshygien.

Metodtips för identitetshantering

Följande är metodtips för att hantera identitetsperimetern.

Bästa praxis: Du bör först överväga att använda hanterade identiteter för Azure-resurser för säker åtkomst till andra tjänster utan att lagra autentiseringsuppgifter. Information: Hanterade identiteter tillhandahåller automatiskt en identitet för program som körs i Azure-tjänster, vilket gör att de kan autentisera till tjänster som stöder Microsoft Entra-ID utan att kräva autentiseringsuppgifter i kod- eller konfigurationsfiler. Detta minskar risken för exponering av autentiseringsuppgifter och förenklar identitetshantering för dina program.

Bästa praxis: Skydda dina nycklar och autentiseringsuppgifter för att skydda Din PaaS-distribution. Information: Att förlora nycklar och autentiseringsuppgifter är ett vanligt problem. Du kan använda en centraliserad lösning där nycklar och hemligheter kan lagras i maskinvarusäkerhetsmoduler (HSM). Azure Key Vault skyddar dina nycklar och hemligheter genom att kryptera autentiseringsnycklar, lagringskontonycklar, datakrypteringsnycklar, .pfx-filer och lösenord med hjälp av nycklar som skyddas av HSM:er.

Bästa praxis: Placera inte autentiseringsuppgifter och andra hemligheter i källkoden eller GitHub. Detalj: Det enda som är värre än att förlora dina nycklar och autentiseringsuppgifter är att en obehörig part får åtkomst till dem. Angripare kan dra nytta av robottekniker för att hitta nycklar och hemligheter som lagras i kodlagringsplatser som GitHub. Placera inte nycklar och hemligheter i dessa offentliga kodlagringsplatser.

Bästa praxis: Använd starka autentiserings- och auktoriseringsplattformar. Information: Använd Microsoft Entra-ID för autentisering i stället för anpassade användarlager. När du använder Microsoft Entra-ID drar du nytta av en plattformsbaserad metod och delegerar hanteringen av auktoriserade identiteter. En Microsoft Entra-ID-metod är särskilt viktig när anställda avslutas och den informationen måste återspeglas genom flera identitets- och auktoriseringssystem.

Använd autentiserings- och auktoriseringsmekanismer som tillhandahålls av plattformen i stället för anpassad kod. Anledningen är att det kan vara felbenäget att utveckla anpassad autentiseringskod. De flesta av dina utvecklare är inte säkerhetsexperter och är osannolikt att vara medvetna om subtiliteterna och den senaste utvecklingen inom autentisering och auktorisering. Kommersiell kod (till exempel från Microsoft) granskas ofta i stor utsträckning.

Använd multifaktorautentisering (MFA) och se till att nätfiskeresistenta MFA-metoder – till exempel nyckelnycklar, FIDO2 eller Certificate-Based-autentisering (CBA) – tillämpas via principer för villkorsstyrd åtkomst. Du måste minst kräva dessa för alla administratörer, och för optimal säkerhet implementerar du dem i hela klientorganisationen. Åtkomst till både Azure-hanteringsgränssnitt (portal-/fjärr-PowerShell) och kundinriktade tjänster bör utformas och konfigureras för användning av Microsoft Entra multifaktorautentisering.

För appinloggning använder du OpenID Connect (OIDC) med OAuth 2.0 via Microsoft Entra-ID. Dessa protokoll har granskats i stor utsträckning och implementeras sannolikt som en del av dina plattformsbibliotek för autentisering och auktorisering.

Använda hotmodellering under programdesignen

Livscykeln för Microsoft Security Development anger att teamen ska delta i en process som kallas hotmodellering under designfasen. För att underlätta den här processen har Microsoft skapat SDL Threat Modeling Tool. Modellering av programdesign och uppräkning av STRIDE-hot över alla förtroendegränser kan fånga upp designfel tidigt.

I följande tabell visas STRIDE-hoten och några exempel på åtgärder som använder Azure-funktioner. Dessa åtgärder fungerar inte i alla situationer.

| Hot | Säkerhetsegenskap | Potentiella azure-plattformsreduceringar |

|---|---|---|

| Förfalskning | Autentisering | Kräv HTTPS-anslutningar. |

| Förvanskning | Integritet | Verifiera TLS/SSL-certifikat. |

| Avvislighet | Oförnekbarhet | Aktivera Azure-övervakning och diagnostik. |

| Avslöjande av information | Sekretess | Kryptera känsliga data i vila med hjälp av tjänstcertifikat. |

| Tjänsteförnekelse | Tillgänglighet | Övervaka prestandamått för potentiella denial-of-service-villkor. Implementera anslutningsfilter. |

| Utökade privilegier | Auktorisering | Använd Privileged Identity Management. |

Azure App Service

Azure App Service är ett PaaS-erbjudande som gör att du kan skapa webb- och mobilappar för valfri plattform eller enhet och ansluta till data var som helst, i molnet eller lokalt. App Service innehåller webb- och mobilfunktioner som tidigare levererades separat som Azure Websites och Azure Mobile Services. Den innehåller även nya funktioner för att automatisera affärsprocesser och vara värd för moln-API:er.

Följande är metodtips för att använda App Service.

Bästa praxis: Autentisera via Microsoft Entra-ID. Information: App Service tillhandahåller en OAuth 2.0-tjänst för din identitetsprovider. OAuth 2.0 fokuserar på enkelhet för klientutvecklare och ger specifika auktoriseringsflöden för webbprogram, skrivbordsprogram och mobiltelefoner. Microsoft Entra ID använder OAuth 2.0 för att ge dig behörighet till mobil- och webbprogram.

Bästa praxis: Begränsa åtkomsten baserat på behovet av att känna till och minsta möjliga säkerhetsprinciper för privilegier. Information: Det är absolut nödvändigt att begränsa åtkomsten för organisationer som vill tillämpa säkerhetsprinciper för dataåtkomst. Du kan använda Azure RBAC för att tilldela behörigheter till användare, grupper och program i ett visst omfång.

Bästa praxis: Skydda dina nycklar. Information: Azure Key Vault hjälper till att skydda kryptografiska nycklar och hemligheter som molnprogram och tjänster använder. Med Key Vault kan du kryptera nycklar och hemligheter (såsom autentiseringsnycklar, lagringskontonycklar, datakrypteringsnycklar, .PFX-filer och lösenord) genom att använda nycklar som skyddas av hårdvarusäkerhetsmoduler (HSM). För ytterligare säkerhet kan du importera eller generera nycklar i HSM:er. Mer information finns i Azure Key Vault . Du kan också använda Key Vault för att hantera dina TLS-certifikat med automatisk förnyelse.

Bästa praxis: Begränsa inkommande käll-IP-adresser. Information: App Service Environment har en funktion för integrering av virtuella nätverk som hjälper dig att begränsa inkommande käll-IP-adresser via nätverkssäkerhetsgrupper. Med virtuella nätverk kan du placera Azure-resurser i ett icke-internetbaserat, dirigerbart nätverk som du styr åtkomsten till. Mer information finns i Integrera din app med ett virtuellt Azure-nätverk. Dessutom kan du också använda privat länk (privat slutpunkt) och inaktivera det offentliga nätverket för att tvinga den privata nätverksanslutningen mellan App Service och andra tjänster.

Bästa praxis: Framtvinga endast HTTPS-trafik och kräva TLS 1.2 eller senare för alla anslutningar. Inaktivera FTP-åtkomst där det är möjligt. Om filöverföring är nödvändig använder du FTPS för att säkerställa säkra, krypterade överföringar. Information: Om du konfigurerar din App Service så att den endast accepterar HTTPS-trafik ser du till att data krypteras under överföring, vilket skyddar känslig information från avlyssning. Att kräva TLS 1.2 eller senare ger en starkare säkerhet mot sårbarheter som finns i tidigare protokollversioner. Om FTP inaktiveras minskar risken för att autentiseringsuppgifter eller data överförs okrypterade. Om filöverföring krävs aktiverar du endast FTPS, vilket krypterar både autentiseringsuppgifter och data under överföringen.

Bästa praxis: Övervaka säkerhetstillståndet för dina App Service-miljöer. Information: Använd Microsoft Defender för molnet för att övervaka dina App Service-miljöer. När Defender för molnet identifierar potentiella säkerhetsproblem skapar det rekommendationer som vägleder dig genom processen att konfigurera de kontroller som behövs. Microsoft Defender för App Service ger skydd mot hot för dina App Service-resurser.

Mer information finns i Microsoft Defender för App Service.

Brandvägg för webbaserade program

Webbprogram blir i allt större utsträckning föremål för attacker där kända svagheter i programmen utnyttjas. Vanliga bland dessa kryphål är SQL-inmatningsattacker och skriptattacker mellan webbplatser. Att förhindra sådana attacker i programkod kan vara svårt och kan kräva rigoröst underhåll, korrigeringar och övervakning i många lager av programtopologin. Med en centraliserad brandvägg för webbaserade program blir det enklare att hantera säkerheten och programadministratörer får bättre möjligheter skydda mot intrång. En WAF-lösning kan också reagera snabbare på ett säkerhetshot genom att korrigera en känd säkerhetsrisk på en central plats jämfört med att skydda varje enskild webbapp.

Azure Web Application Firewall (WAF) ger ett centraliserat skydd av dina webbapplikationer mot vanliga exploateringar och sårbarheter. WAF är tillgängligt via Azure Application Gateway och Azure Front Door.

DDoS-skydd

Azure erbjuder två huvudsakliga DDoS-skyddsnivåer: DDoS IP Protection och DDoS Network Protection. De här alternativen omfattar olika scenarier och har olika funktioner och priser.

- DDoS IP Protection: Bäst för att skydda specifika offentliga IP-adresser, perfekt för mindre eller riktade distributioner som behöver nödvändig DDoS-åtgärd på IP-nivå.

- DDoS Network Protection: Omfattar hela virtuella nätverk med avancerad begränsning, analys och integrering; passar för större miljöer eller företagsmiljöer som behöver bredare säkerhet.

Välj DDoS IP Protection för fokuserade, kostnadskänsliga fall. välj DDoS Network Protection för omfattande täckning och avancerade funktioner.

DDoS Protection försvarar på lager 3 och 4 i nätverket. För skydd på programnivå (7) lägger du till en WAF. Se Program-DDoS-skydd.

Övervaka programprestanda

Azure Monitor samlar in, analyserar och agerar på telemetri från dina molnmiljöer och lokala miljöer. En effektiv övervakningsstrategi hjälper dig att förstå den detaljerade driften av komponenterna i ditt program. Det hjälper dig att öka din drifttid genom att meddela dig om kritiska problem så att du kan lösa dem innan de blir problem. Det hjälper dig också att identifiera avvikelser som kan vara säkerhetsrelaterade.

Använd Application Insights för att övervaka tillgänglighet, prestanda och användning av ditt program, oavsett om det finns i molnet eller lokalt. Genom att använda Application Insights kan du snabbt identifiera och diagnostisera fel i ditt program utan att vänta på att en användare ska rapportera dem. Med den information som du samlar in kan du göra välgrundade val om programmets underhåll och förbättringar.

Application Insights har omfattande verktyg för att interagera med de data som samlas in. Application Insights lagrar sina data på en gemensam lagringsplats. Den kan dra nytta av delade funktioner som aviseringar, instrumentpaneler och djupanalys med Kusto-frågespråket.

Utföra säkerhetspenetreringstestning

Att verifiera säkerhetsskydd är lika viktigt som att testa andra funktioner. Gör intrångstestning till en standarddel av bygg- och distributionsprocessen. Schemalägg regelbundna säkerhetstester och sårbarhetsgenomsökning i distribuerade program och övervaka öppna portar, slutpunkter och attacker.

Nästa steg

I den här artikeln fokuserade vi på säkerhetsfördelar med en Azure PaaS-distribution och bästa praxis för säkerhet för molnprogram. Lär dig sedan rekommenderade metoder för att skydda dina PaaS-webb- och mobillösningar med hjälp av specifika Azure-tjänster. Vi börjar med Azure App Service, Azure SQL Database och Azure Synapse Analytics och Azure Storage. När artiklar om rekommenderade metoder för andra Azure-tjänster blir tillgängliga finns länkar i följande lista:

Se Utveckla säkra program i Azure för säkerhetsfrågor och kontroller som du bör överväga i varje fas av livscykeln för programvaruutveckling när du utvecklar program för molnet.

Se Metodtips och mönster för Säkerhet i Azure för mer metodtips för säkerhet som du kan använda när du utformar, distribuerar och hanterar dina molnlösningar med hjälp av Azure.

Följande resurser är tillgängliga för att ge mer allmän information om Azure-säkerhet och relaterade Microsoft-tjänster:

- Dokumentation om Azure-säkerhet – för omfattande säkerhetsvägledning

- Microsoft Security Response Center – där Microsofts säkerhetsrisker, inklusive problem med Azure, kan rapporteras eller via e-post till secure@microsoft.com