Giriş bölgesi kimliği ve erişim yönetimi

Kimlik mimarinizi tanımladıktan sonra uygulama ve platform giriş bölgelerindeki kaynaklar için yetkilendirmeyi ve erişimi yönetmeniz gerekir. Kimliği doğrulanmış her sorumlunun erişimi olan ve erişmesi gereken kaynakları ve kaynaklarınıza yetkisiz erişim riskini nasıl azaltacaklarını göz önünde bulundurun. Daha fazla bilgi için bkz . Kimlik mimarisi tasarımı.

Genel bakış

Kimlik ve erişim yönetimi tasarım alanı, Azure'da kurumsal erişim modelini uygulamanıza ve denetim düzlemlerini uygulamanıza ve güvenliğini sağlamanıza yardımcı olacak yönergeler sağlar. Abonelik demokratikleştirme tasarım ilkesini dahil ettiğinizde, uygulama ekibiniz platform ekibinin ayarladıkları ilke korumaları içinde kendi iş yüklerini yönetebilir. Bu yaklaşım, ilke temelli idare ilkesini de izler.

Platform ekibi, yeni uygulama giriş bölgeleri veya abonelikleri sağlamakla sorumludur. Bir uygulama sahibi için giriş bölgesi sağladıklarında, platform ekibi uygulama sahibinin kendi kaynaklarını yönetebilmesi için uygun erişim denetimleriyle yapılandırmalıdır. Uygulama sahibi, Microsoft Entra Id içinde kullanıcı ve grup oluşturup yönetebilmeli ve bu kullanıcılara ve gruplara roller atayabilmelidir. Uygulama sahibi daha sonra kendi kaynaklarına erişimi yönetebilir ve gerektiğinde diğer kullanıcılara ve gruplara erişim yetkisi verebilir. Giriş bölgesinin, uygulamanın gereksinimlerine bağlı olarak Microsoft kimlik platformu aboneliğinde Active Directory Etki Alanı Hizmetleri (AD DS) veya Microsoft Entra Domain Services ile isteğe bağlı ağ bağlantısı da olmalıdır.

Azure kaynaklarına yönetim erişimini yönetmek için Azure rol tabanlı erişim denetimini (RBAC) kullanın. Kullanıcıların tek bir uygulama için Yönetici istrator gibi dar bir kapsamda veya birden çok uygulama iş yükünde Ağ Yönetici istrator gibi geniş kapsamlı bir kapsama izinler gerektirebilirsiniz. Her iki durumda da yeterli erişim ilkesini izleyin ve kullanıcının yalnızca normal etkinlikleri için gerekli rollere sahip olduğundan emin olun. Tam zamanında (JIT) erişimi zorunlu kılmak için gerektiğinde özel rolleri ve Microsoft Entra Privileged Identity Management'ı (PIM) kullanın. Kimlik ve erişim yönetimi altyapısından platform ekibi sorumlu olsa da, hem platform hem de uygulama ekipleri hizmetin tüketicileridir ve aynı ilkeleri izlemelidir.

Kimlik ve erişim yönetimi, bir giriş bölgesinin diğerinden başarıyla ayrılması ve kuruluş içindeki iş yüklerinin yalıtımı için önemlidir. Hem platform hem de uygulama giriş bölgeleri için kritik bir tasarım alanıdır.

Kuruluşunuz bir abonelik-satış işlemi kullanıyorsa, uygulama giriş bölgeleri için kimlik ve erişim yapılandırmalarının çoğunu otomatikleştirebilirsiniz. Giriş bölgesi oluşturmayı standart hale getirmek ve uygulama ekiplerinin kendi kaynaklarını yönetebilmesi için abonelik aracı uygulayın.

Tasarımla ilgili dikkat edilecek noktalar

Bazı kuruluşlar birden çok uygulama arasında hizmet paylaşır. Örneğin, birkaç bağımsız uygulama tarafından kullanılan merkezi bir tümleştirme hizmeti olabilir. Bu senaryoda, hangi hizmetlerin merkezi olarak yönetildiğini ve hangi hizmetlerin uygulama ekiplerine devredildiğini göz önünde bulundurun ve güvenlik sınırlarının nereye uygulanması gerektiğini anlayın. Uygulama ekiplerine paylaşılan hizmete yönetici erişimi vermek geliştirici üretkenliği açısından yararlı olabilir, ancak gerekenden daha fazla erişim sağlayabilir.

Güvenlik sınırlarını geçmeyen uygulama kaynaklarını yönetme, uygulama ekiplerine temsilci olarak atanabilir. Güvenlik ve uyumluluğu korumak için gereken diğer yönleri de temsilci olarak belirlemeyi göz önünde bulundurun. Kullanıcıların güvenli bir şekilde yönetilen bir ortamda kaynak sağlamasına izin vermek, kuruluşların bulutun çevik doğasından yararlanmasına ve kritik güvenlik veya idare sınırlarının ihlal edilmesini önlemesine olanak tanır.

RBAC

Önemli

Klasik kaynaklar ve klasik yöneticiler 31 Ağustos 2024'te emekli oluyor. Gereksiz ortak yöneticileri kaldırın ve ayrıntılı erişim denetimi için Azure RBAC kullanın.

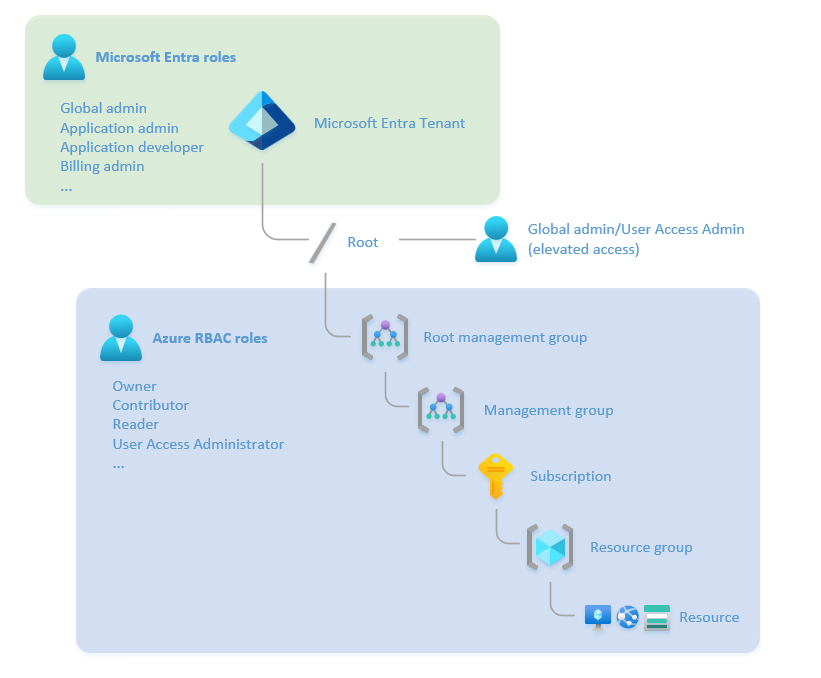

Microsoft Entra Id rolleri ile Azure RBAC rolleri arasındaki farkı anlayın.

Microsoft Entra Id rolleri, Microsoft Entra Id gibi kiracı genelindeki hizmetlerin ve Microsoft Teams, Microsoft Exchange Online ve Microsoft Intune gibi diğer Microsoft hizmetleri yönetici ayrıcalıklarını denetler.

Azure RBAC rolleri sanal makineler, abonelikler ve kaynak grupları gibi Azure kaynaklarına yönelik yönetim ayrıcalıklarını denetler.

Azure RBAC Sahibi ve Kullanıcı Erişimi Yönetici istrator rolleri, Azure kaynaklarındaki rol atamalarını değiştirebilir. Varsayılan olarak, Microsoft Entra Global Yönetici istrator rolünün Azure kaynaklarına erişimi yönetme izni yoktur. Açıkça etkinleştirilmelidir. Daha fazla bilgi için bkz. Tüm Azure aboneliklerini ve yönetim gruplarını yönetmek amacıyla erişimi yükseltme.

Aşağıdaki diyagramda Microsoft Entra Id rolleri ile Azure RBAC rolleri arasındaki ilişki gösterilmektedir:

Özelliğini

trueolarak ayarlarsanızisAssignableToRole, rol atanabilir gruplar oluşturabilir ve gruplara Microsoft Entra rolleri atayabilirsiniz. Yalnızca bu özellik kümesine sahip gruplar korunur. Bir grubun üyeliğini değiştirebilen tek roller Genel Yönetici strators, Privileged Role Yönetici istrators veya grubun sahibidir.Başka bir yönetici için parola veya çok faktörlü kimlik doğrulaması (MFA) ayarlarını yalnızca bazı roller sıfırlayabilir. Bu kısıtlama, yetkisiz yöneticilerin daha fazla izin almak için daha yüksek ayrıcalıklı bir hesabın kimlik bilgilerini sıfırlamasını engeller.

Azure yerleşik rolleri kuruluşunuzun belirli gereksinimlerini karşılamıyorsa kendi özel rollerinizi oluşturabilirsiniz. Yerleşik roller gibi kiracı, yönetim grubu, abonelik ve kaynak grubu kapsamlarındaki kullanıcılara, gruplara ve hizmet sorumlularına özel roller atayabilirsiniz. Mümkün olduğunda Azure yerleşik rollerini kullanmayı ve yalnızca gerektiğinde özel roller oluşturmayı hedefleyin.

Erişim denetimi stratejinizi tasarlarken roller, rol atamaları ve özel roller için hizmet sınırlarını bilin.

Bazı Azure RBAC rolleri öznitelik tabanlı erişim denetimini (ABAC) veya rol atama koşullarını destekler. Koşulları kullandığınızda, yöneticiler kaynağın özniteliklerine göre rolleri dinamik olarak atayabilir. Örneğin, Depolama Blob Veri Katkıda Bulunanı rolünü atayabilirsiniz, ancak yalnızca kapsayıcıdaki tüm bloblar yerine belirli bir dizin etiketine sahip bloblar için atayabilirsiniz.

Tasarım önerileri

Genel öneriler

Platform aboneliği, uygulama aboneliği ve Microsoft Entra Id kiracısı dahil olmak üzere Azure ortamına yönelik haklara sahip kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını (MFA) zorunlu kılın. Birçok uyumluluk çerçevesi MFA zorlaması gerektirir. MFA, kimlik bilgisi hırsızlığı ve yetkisiz erişim riskini azaltmaya yardımcı olur. Hassas bilgilere yetkisiz erişimi önlemek için MFA ilkelerine Okuyucu rollerine sahip kullanıcıları eklediğinizden emin olun.

Azure ortamına yönelik hakları olan kullanıcılar için Microsoft Entra Koşullu Erişim ilkelerini kullanın. Koşullu Erişim, denetimli bir Azure ortamını yetkisiz erişime karşı korumaya yardımcı olan bir diğer özelliktir. Uygulama ve platform yöneticilerinin rollerinin risk profilini yansıtan Koşullu Erişim ilkeleri olmalıdır. Örneğin, yönetim etkinliklerini yalnızca belirli konumlardan veya belirli iş istasyonlarından gerçekleştirme gereksinimleriniz olabilir. Azure kaynaklarına yönetici erişimi olan kullanıcılar için oturum açma riski toleransı, standart Microsoft Entra ID kullanıcılarına göre daha düşük olabilir.

Kullanıcı kimliklerini korumaya ve kullanıcı kimlik bilgilerinin güvenliğini sağlamaya yardımcı olmak için Kimlik için Microsoft Defender etkinleştirin. Kimlik için Defender, Microsoft Defender XDR'nin bir parçasıdır. Kimlik için Defender'ı kullanarak şüpheli kullanıcı etkinliklerini tanımlayabilir ve olay zaman çizelgelerini alabilirsiniz. Ayrıca, yüksek riskli kimlik doğrulama girişimlerini reddetmek için Koşullu Erişim ile de kullanabilirsiniz. Kimlik için Defender algılayıcılarını Azure kimlik aboneliğindeki şirket içi etki alanı denetleyicilerine ve etki alanı denetleyicilerine dağıtın.

Tehdit bilgileri ve araştırma özellikleri sağlamak için Microsoft Sentinel'i kullanın. Sentinel, proaktif tehdit algılama, araştırma ve yanıt sağlamak için Azure İzleyici Günlükleri, Microsoft Entra ID, Microsoft 365 ve diğer hizmetlere ait günlükleri kullanır.

Yönetim erişimini web'e göz atma ve e-posta erişimi gibi yönetici olmayan, günlük erişimden ayırın. Web ve e-posta yaygın saldırı vektörleridir. Bir kullanıcı hesabının güvenliği aşıldığında, hesap yönetim erişimi için kullanılmadığında güvenlik ihlaline neden olma olasılığı daha düşüktür.

Ayrıcalıklı roller için ayrı, yalnızca bulut hesaplarını kullanın. Ayrıcalıklı yönetim için kullandığınız hesabın aynısını günlük kullanım için kullanmayın. Ayrıcalıklı Microsoft Entra Kimliği ve Azure RBAC rolleri, Azure portalında ve belgelerde PRIVILEGED olarak işaretlenir.

Azure uygulama kaynaklarını yönetebilen ayrıcalıksız iş işlevi rolleri için ayrı yönetim hesaplarına mı ihtiyacınız olduğunu yoksa yönetim erişimini denetlemek için Microsoft Entra PIM'i mi kullandığınızı düşünün. PIM, hesabın yalnızca gerektiğinde gerekli izinlere sahip olmasını ve görev tamamlandığında izinlerin kaldırılmasını sağlar (tam zamanında erişim olarak da bilinir).

Rol atamalarını daha yönetilebilir hale getirmek için doğrudan kullanıcılara rol atamayın. Bunun yerine, her abonelik için bir sınırı olan rol atamalarının sayısını en aza indirmeye yardımcı olmak için gruplara roller atayın.

- Ayrıcalıklı kullanıcılara tam zamanında yönetim erişimi denetimleri uygulamak üzere gruplar için Microsoft Entra PIM kullanın. Yetkilendirme yönetimiyle grup üyeliğini denetlemeyi göz önünde bulundurun. Yetkilendirme yönetimi özelliğini kullanarak grup üyeliği işlemlerine onay ve denetim iş akışları ekleyebilir ve yönetim grubu üyelerinin gereksiz yere eklenmediğinden veya kaldırılmadığından emin olabilirsiniz.

- Kaynaklara erişim izni verdiğinizde, Azure denetim düzlemi kaynakları için Microsoft Entra-only gruplarını kullanın. Microsoft Entra Bağlan kullanılarak şirket içinden eşitlenenler ve yalnızca entra-only kullanıcıları ve grupları yalnızca entra grubuna eklenebilir. Bir grup yönetim sistemi zaten mevcutsa, şirket içi grupları Microsoft Entra-only grubuna ekleyin. Yalnızca entra-groups kullanmak, bulut denetim düzleminin şirket içi dizin hizmetlerinin yetkisiz değiştirilmesine karşı korunmasına yardımcı olur. Microsoft Entra-only'nın yalnızca bulut olarak da bilindiğini unutmayın.

Microsoft Entra ID kuruluşunuzun yanlışlıkla kilitlenmesini önlemek için acil durum erişim hesapları veya kırılan hesaplar oluşturun. Acil durum erişim hesapları yüksek ayrıcalıklıdır ve yalnızca belirli kişilere atanır. Hesapların kimlik bilgilerini güvenli bir şekilde depolayın, kullanımlarını izleyin ve bir olağanüstü durum olduğunda bunları kullanabileceğinizi emin olmak için düzenli olarak test edin.

Daha fazla bilgi için bkz . Microsoft Entra Id'de yöneticiler için güvenli erişim uygulamaları.

Microsoft Entra Id önerileri

Oturum açma etkinliğinizi ve kiracınızdaki değişikliklerin denetim kaydını analiz etmek için Microsoft Entra Id'yi Azure İzleyici ile tümleştirin. Yönetim aboneliğindeki platform merkezi Azure İzleyici Günlükleri çalışma alanına oturum açma günlükleri ve denetim günlükleri göndermek için bir tanılama ayarı yapılandırın.

Otomatik onay işlemleri ve ayrıcalıklı grup üyeleri için düzenli erişim gözden geçirmeleri aracılığıyla grup üyeliğini denetleyebilen erişim paketleri oluşturmak için Microsoft Entra Kimlik Yönetimi yetkilendirme yönetimi özelliğini kullanın.

Kiracı düzeyinden aşağıdaki kimlik ayarlarını yönetmek için Microsoft Entra yerleşik rollerini kullanın:

Rol Açıklama Not Genel Yönetici Microsoft Entra Kimliğini ve Microsoft Entra kimliklerini kullanan Microsoft hizmetleri tüm yönlerini yönetir. Bu role beşten fazla kişi atayın. Karma Kimlik Yönetici istrator Active Directory'den Microsoft Entra ID'ye bulut sağlamayı yönetir ve ayrıca Microsoft Entra Bağlan, Microsoft Entra geçiş kimlik doğrulaması, Microsoft Entra parola karması eşitleme, Microsoft Entra sorunsuz çoklu oturum açma (SSO) ve federasyon ayarlarını yönetir. Güvenlik Yöneticisi Güvenlik bilgilerini ve raporlarını okur ve Microsoft Entra Id ve Microsoft 365'teki yapılandırmaları yönetir. Uygulama Yöneticisi Uygulama kayıtlarının ve kurumsal uygulamaların tüm yönlerini oluşturur ve yönetir. Kiracı genelinde yönetim onayı veremezsiniz. Daha düşük ayrıcalıklı bir rolün gerçekleştirebileceği bir göreve daha yüksek ayrıcalıklı bir rol atamayın. Örneğin, Genel Yönetici istrator rolünü değil kullanıcıları yönetmek için Kullanıcı Yönetici istrator rolünü atayın. Daha fazla bilgi için bkz . Microsoft Entra yerleşik rol izinleri.

Yönetici kümelerini yalnızca kiracınızdaki belirli nesneleri yönetebilecekleri şekilde kısıtlamak için yönetim birimlerini kullanın. Dizin alt kümesinin yönetimine temsilci atamak için yönetim birimlerini kullanabilirsiniz. Örneğin, bir hizmet masasının yönetimini daha geniş bir kuruluştaki tek bir iş birimine devredebilirsiniz.

Yönetici istrative birimleri, ayrı microsoft entra id kiracılarına olan ihtiyacı güvenlik sınırı olarak ortadan kaldırmaya da yardımcı olabilir. Burada ayrı ekipler Microsoft 365 platformunu ve azure platformunu aynı kuruluşta yönetir. Örneğin, Microsoft Entra Id kiracısının tamamında ayrıcalıklar vermeden Azure uygulama güvenlik sorumlularının yönetimini uygulama ekibine devretmek için yönetim birimlerini kullanabilirsiniz.

Daha fazla koruma sağlamak için kısıtlı yönetim yönetim birimlerini kullanın. Belirlediğiniz belirli bir yönetici kümesi dışındaki herkesin belirli nesneleri değiştirmesini önleyin. Örneğin, görev ilkeleri ayrımınız için bu özelliği kullanarak belirli bir kullanıcı hesabını, hatta Kullanıcı Yönetici istrator rolüne sahip kullanıcıları değiştirmesini engelleyebilirsiniz. Bu kısıtlama, uygulamaların kullandığı ve yöneticilerin bile değiştirmemesi gereken hizmet hesapları için kullanışlıdır. Ayrıca, örneğin birisi platform veya giriş bölgesi yönetim ayrıcalıklarına sahip bir kullanıcı hesabını veya grubunu değiştirirse ayrıcalık yükseltmesini de önleyebilirsiniz.

Azure RBAC önerileri

Yönetimi basitleştirmek ve yanlış yapılandırma riskini azaltmak için tüm uygulama giriş bölgelerinde rolleri ve rol atamalarını standartlaştırın. Örneğin, kullanıcıları sanal makineleri yönetmeleri için temsilci olarak ataan bir rolünüz varsa, tüm uygulama giriş bölgelerinde aynı rolü kullanın. Bu yaklaşım, kaynakları giriş bölgeleri arasında taşıma sürecini de basitleştirir.

Mümkünse kaynaklara veri düzlemi erişimini yönetmek için Azure RBAC kullanın. Veri düzlemi uç noktalarına örnek olarak Azure Key Vault, depolama hesabı veya SQL veritabanı verilebilir.

Azure İzleyici Günlükleri çalışma alanlarının uygun izin modeliyle yapılandırıldığından emin olun. Merkezi bir Azure İzleyici Günlükleri çalışma alanı kullandığınızda, uygulama ekiplerinin diğer ekiplerden gelen günlüklere değil kendi günlüklerine erişimi olduğundan emin olmak için kaynak izinlerini kullanın.

Yerleşik roller

Yerleşik rollerin gereksinimlerinize uygun olup olmadığını göz önünde bulundurun. Çoğu durumda, bir kullanıcıya uygun erişimi sağlamak üzere bir güvenlik grubuna birden çok yerleşik rol atayabilirsiniz. Ancak, bazı durumlarda yerleşik rolleri kullanamaz ve aynı zamanda en az ayrıcalıklı erişime de uyamazsınız çünkü roller kullanıcılarınızın gerektirdiğinden daha fazla izin içerebilir. Daha ayrıntılı denetim için, bir iş işlevini gerçekleştirmek için gereken belirli izinleri yansıtan özel bir rol oluşturmayı göz önünde bulundurun. Daha fazla bilgi için bkz . Rol tabanlı yetkilendirme sağlama.

Birçok Azure yerleşik rolü, platform ve kaynak düzeyinde önceden tanımlanmış rol atamaları sağlar. Birkaç rol atamasını birleştirdiğinizde genel etkileri göz önünde bulundurun.

Azure giriş bölgesi hızlandırıcısı, yaygın yönetim işlevleri için çeşitli özel roller içerir. Bu rolleri Azure yerleşik rolleri ile birlikte kullanabilirsiniz. Aşağıdaki tabloda, Azure giriş bölgesi hızlandırıcısı için özel yönetim rolleri veya alanları açıklanmaktadır:

Yönetici istrative rolü veya alanı Açıklama Eylemler NotActions Azure Platform Sahibi (yerleşik Sahip rolü gibi) Yönetim gruplarını ve abonelik yaşam döngülerini yönetir *Abonelik Sahipleri Abonelik sahibi için temsilci rolü *Microsoft.Authorization/*/write,Microsoft.Network/vpnGateways/*,

Microsoft.Network/expressRouteCircuits/*,

Microsoft.Network/routeTables/write,

Microsoft.Network/vpnSites/*Uygulama Sahibi (DevOps, Uygulama işlemleri) Abonelik kapsamındaki uygulama veya operasyon ekibi için katkıda bulunan rolü *Microsoft.Authorization/*/write,Microsoft.Network/publicIPAddresses/write,Microsoft.Network/virtualNetworks/write,Microsoft.KeyVault/locations/deletedVaults/purge/actionAğ yönetimi (NetOps) Sanal ağlar, UDR'ler, NSG'ler, NVA'lar, VPN'ler, Azure ExpressRoute ve diğerleri gibi platform genelinde genel bağlantıyı yönetir */read,Microsoft.Network/*,

Microsoft.Resources/deployments/*,

Microsoft.Support/*Güvenlik işlemleri (SecOps) Azure varlığının tamamında yatay görünüme ve Key Vault temizleme ilkesine sahip güvenlik Yönetici istrator rolü */read,

*/register/action,

Microsoft.KeyVault/locations/deletedVaults/purge/action,Microsoft.PolicyInsights/*,

Microsoft.Authorization/policyAssignments/*,Microsoft.Authorization/policyDefinitions/*,Microsoft.Authorization/policyExemptions/*,Microsoft.Authorization/policySetDefinitions/*,Microsoft.Insights/alertRules/*,

Microsoft.Resources/deployments/*,Microsoft.Security/*,Microsoft.Support/*Bu roller, sorumluluk modeline bağlı olarak ek haklara ihtiyaç duyabilir. Örneğin, bazı kuruluşlarda bir NetOps rolünün yalnızca genel bağlantıyı yönetmesi ve yapılandırması gerekebilir. Daha merkezi bir yaklaşıma ihtiyaç duyan kuruluşlarda, merkezler ve uçları arasında eşleme oluşturma gibi izin verilen daha fazla eylemle NetOps rolünü zenginleştirebilirsiniz.

Rol atamaları ve grupları

Platform ekibi bir uygulama giriş bölgesi sağladığında güvenlik grupları, standart rol atamaları ve kullanıcı tarafından atanan yönetilen kimlikler gibi tüm gerekli kimlik ve erişim yönetimi nesnelerinin oluşturulduğundan emin olmalıdır.

Abonelik veya kaynak grubu kapsamında giriş bölgesi rol atamaları oluşturun. Azure İlkesi atamaları yönetim grubu kapsamında gerçekleşir, bu nedenle giriş bölgesi rol atamalarını daha düşük bir kapsamda sağlamalısınız. Giriş bölgesi yöneticilerinin kaynakları üzerinde tam özerkliğe sahip olduğundan ancak giriş bölgelerini yöneten Azure İlkesi atamalarını değiştiremiyorsan emin olmak için bu yaklaşımı kullanın.

Her uygulama giriş bölgesinin kendi grupları ve rol atamaları olmalıdır. Genel gruplar oluşturmayın ve bunları birden çok giriş bölgesine atayın. Bu yaklaşım yanlış yapılandırmaya ve güvenlik ihlallerine yol açabilir ve büyük ölçekte yönetmek zordur. Bir kullanıcı birden çok giriş bölgesine erişim gerektiriyorsa, bunları her giriş bölgesinde uygun gruplara atayın. Grup üyeliklerini yönetmek için Kimlik İdaresi'ni kullanın.

Rolleri kullanıcılara değil gruplara atayın. Bu yaklaşım, kullanıcıların kuruluşunuza katıldığında veya kuruluşunuzdan ayrıldığında doğru izinlere sahip olduğundan emin olmanıza yardımcı olur. Ayrıca, kullanıcıların ekipler arasında geçiş yaparken doğru izinlere sahip olduğundan emin olmanıza da yardımcı olur. Örneğin, bir kullanıcı ağ ekibinden güvenlik ekibine geçerse, bunları ağ grubundan kaldırmanız ve güvenlik grubuna eklemeniz gerekir. Bir rolü doğrudan bir kullanıcıya atarsanız, farklı bir takıma taşındıktan sonra bu rol korunur. Grup üyelerini el ile eklemek ve kaldırmak yerine grup üyeliğini yönetmek için Kimlik İdaresi'ni kullanın.

Geliştirme/test ve üretim gibi aynı uygulamanın farklı ortamları için ayrı güvenlik yapılandırmaları sağlayın. Her ortam için ayrı gruplar ve rol atamaları oluşturun. Yönetilen kimlikleri veya hizmet sorumlularını ortamlar arasında paylaşmayın. Her ortamı ayrı bir giriş bölgesi olarak değerlendirin. Bu yaklaşım geliştirme/test ile üretim arasında yalıtım sağlamaya yardımcı olur ve uygulama dağıtımlarını ortamlar arasında taşıma sürecini standartlaştırır. Aynı kişi birkaç giriş bölgesine erişim gerektiriyorsa, bunları her giriş bölgesindeki uygun gruplara atamanız gerekir.

Platform yöneticilerinin uygulama giriş bölgelerinde izin gerektip gerektirmediğini göz önünde bulundurun. Bu durumda, bu kaynaklara erişimi denetlemek için Microsoft Entra PIM'i kullanın ve gereken en az ayrıcalıklı izinleri atayın. Örneğin, bir platform yöneticisi bir sorunu gidermek için belirli bir uygulama giriş bölgesine erişim gerektirebilir, ancak uygulama verilerine veya koduna düzenli erişime sahip olmamalıdır. Bu durumda, platform yöneticisi uygulamaya erişim isteyebilir. Ayrıcalıklı bir rol yöneticisi isteği onaylar ve platform yöneticisine belirtilen süre için gerekli izinler verilir. Bu yaklaşım, görev ayrımının uygulanmasına yardımcı olur ve uygulama giriş bölgelerini yanlışlıkla veya kötü amaçlı yapılandırmaya karşı korur.

Yönetim sorumluluğunu uygulama ekipleri gibi diğer kişilere devreddiğinizde, bunların tam ayrıcalık kümesini mi yoksa yalnızca bir alt kümeyi mi gerektirdiğini göz önünde bulundurun. En düşük ayrıcalık ilkesini izleyin. Örneğin, Azure kaynaklarına erişimi yönetmesi gereken ancak kaynakları yönetmemesi gereken bir kullanıcıya Kullanıcı Erişimi Yönetici istrator veya RBAC Yönetici istrator rollerini atayabilirsiniz. Azure RBAC atamaları için temsilci seçebilecekleri ve atayabilecekleri kimlikleri, kimlik türlerini ve rolleri kısıtlamak için, koşullara sahip temsilci rol atamalarını kullanın. Koşullar, uygulama ekiplerinin platform ekibinin belirledikleri kısıtlamalar dahilinde kendi güvenlik sorumlularını yönetmesini sağlar. Daha ayrıcalıklı rol atamaları için platform ekibine yükseltme gerekir.

Aşağıdaki tabloda, Azure giriş bölgesi ortamı için örnek rol atama yapısı gösterilmektedir. Güvenlik ve yönetim kolaylığı arasında bir denge sağlar. Yapıyı kuruluşunuzun gereksinimlerine uyacak şekilde uyarlayabilirsiniz. Kuruluştaki rollerine bağlı olarak aynı bireyi birden çok gruba atayabilirsiniz. Ancak RBAC atamalarını belirli bir giriş bölgesi içindeki belirli bir gruba uygulamanız gerekir.

Kaynak User Rol ataması Atama hedefi Atama kapsamı Uygulama X giriş bölgesi Uygulama X sahipleri Uygulama Sahibi (özel, Azure giriş bölgesi hızlandırıcısında bulunur) Application X Adminsgüvenlik grubuApplication X üretim ve geliştirme/test abonelikleri Uygulama X giriş bölgesi Uygulama X sahipleri Uygulama Erişimi Yönetici istrator (özel, kendi uygulamasına erişimi yönetmek için rol atama koşullarıyla) Application X Adminsgüvenlik grubuApplication X üretim ve geliştirme/test abonelikleri Uygulama X giriş bölgesi Uygulama X veri yöneticisi Veri Yönetici istrator (özel, gerekli veri kaynakları üzerinde izinlerle) Application X Data Teamgüvenlik grubuApplication X üretim ve geliştirme/test abonelikleri Uygulama Y giriş bölgesi Uygulama Y sahipleri Uygulama Sahibi (özel, Azure giriş bölgesi hızlandırıcısında bulunur) Application Y Adminsgüvenlik grubuUygulama Y üretim ve geliştirme/test abonelikleri Uygulama Y giriş bölgesi Uygulama Y test ekibi Test Katkıda Bulunanı (özel, uygulama testi için gerekli izinlerle) Application Y Test Teamgüvenlik grubuUygulama Y geliştirme/test aboneliği Korumalı alan Uygulama Z geliştirme ekibi Sahip (yerleşik) Application Z developersgüvenlik grubuKorumalı alan aboneliğinde Uygulama Z kaynak grupları Platform kaynakları Platform yönetimi ekibi Katkıda bulunan (yerleşik) Platform AdminsPIM grubuPlatformyönetim grubuPlatform giriş bölgeleri Platform yönetimi ekibi Okuyucu (yerleşik) Platform Teamgüvenlik grubuKuruluş üst düzey yönetim grubu Kiracı genelinde Güvenlik ekibi Güvenlik İşlemleri (özel, Azure giriş bölgesi hızlandırıcısında bulunur) Security Opsgüvenlik grubuKuruluş üst düzey yönetim grubu Kiracı genelinde Güvenlik ekibi Koşullu Erişim Yönetici istrator (yerleşik, korumalı eylemler etkin) Security administratorsgüvenlik grubuMicrosoft Entra Id kiracısı Kiracı genelinde Ağ ekibi Ağ İşlemleri (Özel, Azure giriş bölgesi hızlandırıcısında bulunur) Network Opsgüvenlik grubuTüm abonelikler Kiracı genelinde FinOps ekibi Faturalama Okuyucusu (yerleşik) FinOps Teamgüvenlik grubuKuruluş üst düzey yönetim grubu Azure İlkesi atamaları,

DeployIfNotExistsuyumlu olmayan kaynakları düzeltmek için yönetilen kimlik gerektirir. Azure İlkesi atama işleminin bir parçası olarak sistem tarafından atanan bir yönetilen kimlik kullanıyorsanız, Azure gerekli izinleri otomatik olarak verir. Kullanıcı tarafından atanan bir yönetilen kimlik kullanıyorsanız, izinler el ile verilmelidir. Yönetilen kimlik rolü atamaları en az ayrıcalık ilkesine uymalı ve yalnızca hedef kapsamda ilke düzeltmesini gerçekleştirmek için gereken izinlere izin vermelidir. İlke düzeltme yönetilen kimlikleri özel rol tanımlarını desteklemez. Rol atamalarını gruplara değil, doğrudan yönetilen kimliklere uygulayın.

Microsoft Entra PIM önerileri

Sıfır Güven modeline ve en az ayrıcalıklı erişime uymak için Microsoft Entra PIM'i kullanın. Kuruluşunuzun rollerini gereken en düşük erişim düzeyleriyle ilişkilendirin. Microsoft Entra PIM'de Azure'a özel araçları kullanabilir, mevcut araçları ve işlemleri genişletebilir veya gerektiğinde hem mevcut hem de yerel araçları kullanabilirsiniz.

Kaynak yetkilendirmelerini düzenli olarak doğrulamak için Microsoft Entra PIM erişim gözden geçirmelerini kullanın. Erişim gözden geçirmeleri birçok uyumluluk çerçevesinin bir parçasıdır, bu nedenle birçok kuruluş zaten bir erişim gözden geçirme sürecine sahiptir.

Yükseltilmiş erişim izinleri gerektiren otomasyon runbook'ları veya ayrıcalıklı dağıtım işlem hatları için ayrıcalıklı kimlikleri kullanın. Eşdeğer ayrıcalıklara sahip kullanıcıları yönetmek için kullandığınız kritik güvenlik sınırlarına erişen otomatik iş akışlarını yönetmek için aynı araçları ve ilkeleri kullanabilirsiniz. Uygulama ekipleri için otomasyon ve dağıtım işlem hatları, uygulama sahibinin kendi ayrıcalıklarını yükseltmesini engelleyen rol atamalarına sahip olmalıdır.

Abonelik veya yönetim grubundaki platform veya uygulama giriş bölgesi ekip üyelerine atanan Sahip veya Kullanıcı Erişimi Yönetici istrator'lar gibi yüksek ayrıcalıklı Azure RBAC rollerini denetleyin. Gruplar için Microsoft Entra PIM'i kullanarak Azure RBAC rollerini yapılandırarak Microsoft Entra Id rolleriyle aynı yükseltme işlemini gerçekleştirmelerini sağlayın.

Örneğin, bir kullanıcı düzenli olarak bir uygulama giriş bölgesindeki kaynaklara sınırlı yönetim erişimi gerektirebilir. Bazen Sahip rolüne ihtiyaç duyabilirler. İki güvenlik grubu oluşturabilirsiniz: Uygulama Yönetici istrator'ları ve Uygulama Sahipleri. Uygulama Yönetici istrators grubuna en düşük ayrıcalık rollerini atayın ve sahip rolünü Uygulama Sahipleri rolüne atayın. Kullanıcının gerektiğinde Sahip rolü isteyebilmesi için PIM gruplarını kullanın. Diğer tüm durumlarda, kullanıcı yalnızca tipik etkinliklerini gerçekleştirmek için gereken izinlere sahiptir.

Ek koruma katmanları eklemek için Microsoft Entra PIM ile korumalı eylemleri kullanın. Microsoft Entra Id'de korumalı eylemler, Koşullu Erişim ilkelerine atanan izinlerdir. Bir kullanıcı korumalı bir eylem gerçekleştirmeye çalıştığında, önce gerekli izinlere atanan Koşullu Erişim ilkelerini karşılaması gerekir. Örneğin, yöneticilerin kiracılar arası erişim ayarlarını güncelleştirmesine izin vermek için, önce kimlik avına dayanıklı MFA ilkesini karşılamalarını zorunlu kılabilirsiniz.

Azure giriş bölgesi hızlandırıcısında kimlik ve erişim yönetimi

Kimlik ve erişim yönetimi, Azure giriş bölgesi hızlandırıcısı uygulamasının temel özellikleridir. Dağıtım, kuruluşların ortamları için gereken AD DS etki alanı denetleyicilerini veya Microsoft Entra Bağlan sunucuları gibi diğer kimlik hizmetlerini dağıtabileceği, kimliğe ayrılmış bir abonelik içerir. Tüm kuruluşlar abonelikte hizmet gerektirmez. Örneğin, bazı kuruluşlarda Zaten Microsoft Entra Id ile tamamen tümleştirilmiş uygulamalar olabilir.

Kimlik aboneliği, platform aboneliğindeki merkez sanal ağıyla eşlenmiş bir sanal ağa sahiptir. Bu yapılandırmayla, platform ekibi kimlik aboneliğini yönetebilir ve uygulama sahipleri kimlik hizmetlerine gerektiği şekilde erişebilir. Kimlik hizmetlerini yetkisiz erişime karşı korumak için kimlik aboneliğinin ve sanal ağın güvenliğini sağlamalısınız.

Azure giriş bölgesi hızlandırıcısı uygulaması şunların seçeneklerini de içerir:

- Kimlik ve etki alanı denetleyicilerini yönetmek için önerilen ilkeleri atayın.

- Bir sanal ağ oluşturun ve sanal ağ eşlemesi aracılığıyla hub'a bağlanın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin