Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bir sanal makine (VM) oluşturduğunuzda, bir sanal ağ oluşturur veya var olan bir sanal ağı kullanırsınız. Sanal makinelerinize sanal ağda nasıl erişileceğine karar verin. Kaynak oluşturmadan önce planlama yapmak ve ağ kaynaklarının sınırlarını anladığınızdan emin olmak önemlidir.

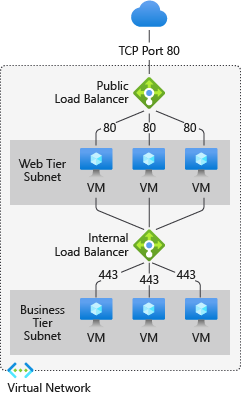

Aşağıdaki şekilde, sanal makineler web sunucuları ve uygulama sunucuları olarak temsil edilir. Her sanal makine kümesi, sanal ağdaki ayrı alt ağlara atanır.

Sanal makine oluşturmadan önce bir sanal ağ oluşturabilir veya sanal makineyi oluştururken sanal ağı oluşturabilirsiniz.

Sanal makineyle iletişimi desteklemek için şu kaynakları oluşturursunuz:

Ağ arabirimleri

IP adresleri

Sanal ağ ve alt ağlar

Ayrıca şu isteğe bağlı kaynakları da göz önünde bulundurun:

Ağ güvenlik grupları

Yük dengeleyiciler

Ağ arabirimleri

Ağ arabirimi (NIC), bir sanal makine ile sanal ağ arasındaki bağlantıdır. Sanal makinede en az bir NIC olmalıdır. Bir sanal makine, oluşturduğunuz VM'nin boyutuna bağlı olarak birden fazla NIC'ye sahip olabilir. Her sanal makine boyutunun desteklediği NIC sayısı hakkında bilgi edinmek için bkz . VM boyutları.

Birden çok NIC bulunan bir VM oluşturabilir ve bir VM'nin yaşam döngüsü boyunca NIC ekleyip kaldırabilirsiniz. Birden çok NIC, vm'nin farklı alt ağlara bağlanmasına olanak sağlar.

Bir VM’ye bağlı her NIC’nin VM ile aynı konum ve abonelikte bulunması gerekir. Her NIC, NIC ile aynı Azure konumunda ve aboneliğinde bulunan bir sanal ağa bağlanmalıdır. Vm'nin bağlı olduğu alt ağ, VM oluşturulduktan sonra değiştirilebilir. Sanal ağı değiştiremezsiniz. Bir VM’ye bağlı her NIC’ye VM silinene kadar değişmeyen bir MAC adresi atanır.

Bu tabloda bir ağ arabirimi oluşturmak için kullanabileceğiniz yöntemler listelenmiştir.

| Metot | Açıklama |

|---|---|

| Azure portalı | Azure portalında bir VM oluşturduğunuzda, sizin için otomatik olarak bir ağ arabirimi oluşturulur. Portal yalnızca tek NIC’li bir VM oluşturur. Birden fazla NIC içeren bir VM oluşturmak istiyorsanız VM’yi farklı bir yöntemle oluşturmanız gerekir. |

| Azure PowerShell |

New-AzNetworkInterface komutunu, daha önce oluşturduğunuz genel IP adresinin tanımlayıcısını sağlamak için -PublicIpAddressId parametresiyle kullanın. |

| Azure CLI | Daha önce oluşturduğunuz genel IP adresinin tanımlayıcısını sağlamak için, --public-ip-address parametresiyle birlikte az network nic create komutunu kullanın. |

| Şablon | Şablon kullanarak bir ağ arabirimi dağıtma hakkında bilgi için Genel IP Adresine Sahip Sanal Ağdaki Ağ Arabirimi bölümüne bakın. |

IP adresleri

Bu tür IP adreslerini Azure'daki bir ağ arabirimine atayabilirsiniz:

Genel IP adresleri - İnternet ve sanal ağa bağlı olmayan diğer Azure kaynaklarıyla gelen ve giden (ağ adresi çevirisi (NAT) olmadan) iletişim kurmak için kullanılır. Bir NIC’ye genel IP adresi atanıp atanmayacağı isteğe bağlıdır. Genel IP adreslerinin nominal bir ücreti vardır ve abonelik başına kullanılabilecek maksimum sayı vardır.

Özel IP adresleri - Sanal ağ, şirket içi ağınız ve İnternet (NAT ile) içindeki iletişim için kullanılır. Vm'ye en az bir özel IP adresi atanmalıdır. Azure’da NAT ile ilgili bilgi edinmek için Azure’da giden bağlantıları anlama konusunu okuyun.

Genel IP adreslerini şu adreslere atayabilirsiniz:

Sanal makineler

Genel yük dengeleyiciler

Özel IP adresini şu adrese atayabilirsiniz:

Sanal makineler

İç yük dengeleyiciler

VM’ye IP adresleri atamak için bir ağ arabirimi kullanılır.

Azure, IP adreslerini varsayılan olarak dinamik olarak atar. Oluşturma sırasında bir IP adresi atanamaz, ancak durdurulmuş bir VM oluşturduğunuzda veya başlattığınızda atanır. VM’yi durdurduğunuzda veya sildiğinizde IP adresi serbest kalır.

VM'nin IP adresini aynı tutmak için ayırma yöntemini statik olarak ayarlayın. IP adresi hemen atanır ve yalnızca VM'yi silerseniz veya ayırma yöntemini dinamik hale getirirseniz serbest bırakılır.

Bu tabloda bir IP adresi oluşturmak için kullanabileceğiniz yöntemler listelenmiştir.

| Metot | Açıklama |

|---|---|

| Azure portalı | Varsayılan olarak, genel IP adresleri dinamiktir. VM durdurulduğunda veya silindiğinde IP adresi değişebilir. VM’nin her zaman aynı genel IP adresini kullanmasını sağlamak için statik bir genel IP adresi oluşturun. Varsayılan olarak, bir VM oluşturulurken NIC’ye portal tarafından dinamik özel IP adresi atanır. VM oluşturulduktan sonra bu IP adresini statik olarak değiştirebilirsiniz. |

| Azure PowerShell | New-AzPublicIpAddress'i Dinamik veya Statik olarak ayarlamak için -AllocationMethod parametresiyle kullanırsınız. |

| Azure CLI | az network public-ip create |

| Şablon | Şablon kullanarak genel bir IP adresi dağıtma hakkında daha fazla bilgi için bkz: Genel IP Adresine Sahip Sanal Ağdaki Ağ Arabirimi. |

Genel bir IP adresi oluşturduktan sonra bu adresi bir NIC’ye atayarak bir VM ile ilişkilendirebilirsiniz.

Not

Azure, genel erişime açık bir IP adresi atanmamış veya bir iç Azure temel yük dengeleyicinin arka uç havuzunda yer alan VM'ler için varsayılan bir çıkış IP adresi sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, giden kuralları olan veya olmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- Azure NAT Gateway kaynağı, VM'nin alt ağına atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

Sanal ağ ve alt ağlar

Alt ağ, sanal ağdaki bir IP adresi aralığıdır. Bir sanal ağı kuruluş ve güvenlik için birden çok alt ağa bölebilirsiniz. Bir VM'deki her NIC, bir sanal ağdaki bir alt ağa bağlanır. Sanal ağ içindeki alt ağlara (aynı veya farklı) bağlı NIC'ler, ek yapılandırma olmadan birbirleriyle iletişim kurabilir.

Bir sanal ağ ayarlarken, kullanılabilir adres alanları ve alt ağlar da dahil olmak üzere topolojiyi belirtirsiniz. Sanal ağ diğer sanal ağlara veya şirket içi ağlara bağlıysa çakışmayan adres aralıklarını seçin. IP adresleri özeldir ve İnternet'ten erişilemiyor. Azure, herhangi bir adres aralığını özel sanal ağ IP adres alanının bir parçası olarak ele alır. Adres aralığına yalnızca sanal ağ içinde, birbirine bağlı sanal ağlarda ve şirket içi konumunuz üzerinden erişilebilir.

İç ağlarda başka birinin sorumlu olduğu bir kuruluşta çalışıyorsanız, adres alanınızı seçmeden önce bu kişiyle konuşun. Adres alanında çakışma olmadığından emin olun. Aynı IP adresi aralığını kullanmaya çalışmamaları için kullanmak istediğiniz alanı onlara iletin.

Alt ağlar arasında varsayılan olarak güvenlik sınırları yoktur. Bu alt ağların her birindeki sanal makineler iletişim kurabilir. Dağıtımınız güvenlik sınırları gerektiriyorsa, alt ağlardan ve VM'lerden gelen ve giden trafik akışını denetleyen Ağ Güvenlik Grupları'nı (NSG) kullanın.

Bu tabloda, sanal ağ ve alt ağlar oluşturmak için kullanabileceğiniz yöntemler listelenir.

| Metot | Açıklama |

|---|---|

| Azure portalı | Vm oluşturduğunuzda Azure'ın bir sanal ağ oluşturmasına izin verirseniz, ad, sanal ağı ve -vnetöğesini içeren kaynak grubu adının birleşimidir. Adres alanı 10.0.0.0/24, gerekli alt ağ adı default ve alt ağ adres aralığı 10.0.0.0/24’tür. |

| Azure PowerShell | Bir alt ağ ve sanal ağ oluşturmak için New-AzVirtualNetworkSubnetConfig ve New-AzVirtualNetwork kullanırsınız. Mevcut bir sanal ağa alt ağ eklemek için Add-AzVirtualNetworkSubnetConfig komutunu da kullanabilirsiniz. |

| Azure CLI | Alt ağ ve sanal ağ aynı anda oluşturulur.

--subnet-name parametresini, alt ağ adıyla az network vnet create komutuna sağlayın. |

| Şablon | Sanal ağ ve alt ağlar oluşturmak için şablon kullanma hakkında daha fazla bilgi için bkz. İki alt ağ ile Sanal Ağ. |

Alt ağda birden çok adres ön eki

Alt ağdaki birden çok adres ön eki, bir alt ağdaki IP adresi alanlarını değiştirme olanağı sunan bir özelliktir. Bu çözümle, sanal makineleri ve sanal makine ölçek kümelerini kullanan müşteriler, ölçeklendirme gereksinimlerini karşılamak için IP adresi ön ekleri ekleyebilir ve kaldırabilir.

Sınırlamalar:

Müşteriler NIC başına yalnızca tek bir müşteri adresi (CA) yapılandırması kullanabilir.

Müşteriler yalnızca VM ve Sanal Makine Ölçek Kümeleri alt ağlarında kullanabilir. Temsilci atanan alt ağlar desteklenmez.

Fiyatlandırma: Alt ağ üzerindeki birden çok adres ön eki ücretsiz olarak sunulur.

Bu hızlı ankette bu özellik hakkındaki geri bildirimlerinizi paylaşmanızı bekliyoruz.

Önemli

Azure Sanal Ağ alt ağları için birden çok ön ek desteği şu anda genel önizleme aşamasındadır. Bu önizleme sürümünün hizmet düzeyi sözleşmesi yoktur ve üretim iş yükleri için önerilmez. Bazı özellikler desteklenmeyebilir veya sınırlı özelliklere sahip olabilir. Daha fazla bilgi için bkz. Microsoft Azure Önizlemeleri Ek Kullanım Koşulları.

Alt ağda birden çok adres ön eki yapılandırma hakkında daha fazla bilgi için bkz . Alt ağ için birden çok ön ek oluşturma.

Önemli

Adres alanı için iki alt ağ özelliği vardır: AddressPrefix (dize) ve AddressPrefixes (liste). Ayrım ve kullanım aşağıdaki gibi açıklanmıştır.

- Dizi özelliği çift yığın için kullanıma sunulmuştur. özelliği, daha önce açıklandığı gibi birden fazla alt ağ ön ekini içeren senaryolar için de kullanılır.

- Azure portalı müşteri deneyimi güncelleştirmesinin bir parçası olarak AddressPrefixes , portal aracılığıyla bir alt ağ oluşturulduğunda alt ağ adres alanı için varsayılan özelliktir.

- Portal aracılığıyla oluşturulan tüm yeni alt ağlar varsayılan olarak AddressPrefixes list parametresine ayarlanır.

- Müşteriler sanal ağlarında çift yığın kullanıyorsa veya birden fazla alt ağ ön ekine sahipse, yapılandırmaları list özelliğini kullanacak şekilde güncellenir.

- Dizesini kullanan mevcut dağıtımlarda, sanal ağınızda alt ağ adresi ön ekleri için liste özelliğini kullanacak açık değişiklikler olmadığı sürece geçerli davranış korunur. Bir örnek, alt ağa IPv6 adres alanı veya başka bir ön ek eklemektir.

- Müşterilerin her iki özelliği de uygun olduğunda alt ağda aramalarını öneririz.

Ağ güvenlik grupları

Ağ güvenlik grubu (NSG), alt ağlara, NIC’lere veya her ikisine yönelik ağ trafiğine izin veren veya trafiği reddeden Erişim Denetimi Listesi (ACL) kurallarının bir listesini içerir. NSG'ler, alt ağlarla veya bir alt ağa bağlı tekil NIC'lerle ilişkili olabilir. NSG bir alt ağ ile ilişkili olduğunda ACL kuralları bu alt ağdaki tüm VM’ler için geçerli olur. Bir NSG doğrudan bir NIC ile ilişkilendirilerek tek bir NIC'ye yönelik trafik kısıtlanabilir.

NSG'ler gelen ve giden olarak iki kural kümesi içerir. Bir kurala ait öncelik her küme içinde benzersiz olmalıdır.

Her kuralın özellikleri:

Protokol

Kaynak ve hedef bağlantı noktası aralıkları

Adres ön ekleri

Trafiğin yönü

Öncelik

Erişim türü

Tüm NSG'ler bir varsayılan kurallar kümesini içerir. Bu varsayılan kuralları silemez veya geçersiz kılamazsınız çünkü en düşük önceliğe sahiptirler ve oluşturduğunuz kurallar bunların yerini alamıyor.

Bir NSG'yi bir NIC ile ilişkilendirdiğinizde, NSG'deki ağ erişim kuralları yalnızca bu NIC'ye uygulanır. NSG, çok NIC'li bir VM'de tek bir NIC'ye uygulanırsa, diğer NIC'lere yönelik trafiği etkilemez. Farklı NSG’leri bir NIC ile (veya dağıtım modeline bağlı olarak VM ile) ve NIC’nin veya VM’nin bağlı olduğu ağ ile ilişkilendirebilirsiniz. Trafiğin yönüne bağlı olarak öncelik verilir.

Sanal makinelerinizi ve sanal ağınızı planlarken NSG'lerinizi planladığınızdan emin olun.

Bu tabloda bir ağ güvenlik grubu oluşturmak için kullanabileceğiniz yöntemler listelenmiştir.

| Metot | Açıklama |

|---|---|

| Azure portalı | Azure portalında bir VM oluşturduğunuzda otomatik olarak bir NSG oluşturulur ve portalın oluşturduğu NIC ile ilişkilendirilir. NSG'nin adı, VM'nin ve -nsgadının birleşimidir.

Bu NSG bir gelen kural içerir: 1000 önceliğe sahip. Hizmet RDP olarak ayarlanır. Protokol TCP olarak ayarlanır. Bağlantı noktası 3389 olarak ayarlandı. Eylem İzin Ver olarak ayarlanır. VM'ye gelen diğer trafiğe izin vermek istiyorsanız başka bir kural veya kural oluşturun. |

| Azure PowerShell | New-AzNetworkSecurityRuleConfig komutunu kullanın ve gerekli kural bilgilerini sağlayın. NSG'yi oluşturmak için New-AzNetworkSecurityGroup kullanın. Alt ağ için NSG'yi yapılandırmak için Set-AzVirtualNetworkSubnetConfig komutunu kullanın. NSG'yi sanal ağa eklemek için Set-AzVirtualNetwork komutunu kullanın. |

| Azure CLI | NSG’yi ilk olarak oluşturmak için az network nsg create komutunu kullanın. NSG’ye kural eklemek için az network nsg rule create komutunu kullanın. NSG’yi alt ağa eklemek için az network vnet subnet update komutunu kullanın. |

| Şablon | Bir şablon kullanarak ağ güvenlik grubu dağıtmak için Ağ Güvenlik Grubu Oluşturma konusunu kılavuz olarak kullanın. |

Yük dengeleyiciler

Azure Load Balancer, uygulamalarınıza yüksek düzeyde kullanılabilirlik ve ağ performansı sağlar. Yük dengeleyici, sanal makinelere gelen İnternet trafiğini dengelemek veya sanal ağdaki VM'ler arasındaki trafiği dengelemek için yapılandırılabilir. Ayrıca, bir yük dengeleyici şirket içi bilgisayarlar ile şirketler arası VM’ler arasındaki trafiği dengeleme ya da dış trafiği belirli bir VM’ye yönlendirme rollerini üstlenebilir.

Yük dengeleyici gelen ve giden trafiği aşağıdakiler arasında eşler:

Yük dengeleyicideki genel IP adresi ve bağlantı noktası.

VM'nin özel IP adresi ve bağlantı noktası.

Bir yük dengeleyici oluştururken şu yapılandırma öğelerini de dikkate almanız gerekir:

Ön uç IP yapılandırması – Yük dengeleyici bir veya daha fazla ön uç IP adresi içerebilir. Bu IP adresleri trafik için bir giriş işlevi görür.

Arka uç adres havuzu: Yükün dağıtıldığı NIC ile ilişkili IP adresleri.

Bağlantı Noktası İletme - Gelen trafiğin ön uç IP'sinde nasıl aktığını ve gelen NAT kurallarını kullanarak arka uç IP'sine nasıl dağıtıldığını tanımlar.

Yük dengeleyici kuralları: Belirli bir ön uç IP’si ve bağlantı noktası birleşimini bir dizi arka uç IP adresi ve bağlantı noktası bileşimiyle eşler. Tek bir yük dengeleyicinin birden çok yük dengeleme kuralı olabilir. Her kural, bir ön uç IP’si ile bağlantı noktasının ve arka uç IP’si ile VM’lerle ilişkilendirilmiş bağlantı noktasının birleşiminden oluşur.

Araştırmalar: VM’lerin durumunu izler. Bir sorgu yanıt vermezse, yük dengeleyici sağlıksız VM’ye yeni bağlantı göndermeyi durdurur. Mevcut bağlantılar etkilenmez ve iyi durumdaki VM'lere yeni bağlantılar gönderilir.

Giden kuralları - Giden kural, Standard Load Balancer'ın arka uç havuzu tarafından tanımlanan tüm sanal makineler veya örnekler için ağ adres çevirisi (NAT) işlemini ön uca çevirmek üzere yapılandırılır.

Bu tabloda İnternet’e yönelik bir yük dengeleyici oluşturmak için kullanabileceğiniz yöntemler listelenmiştir.

| Metot | Açıklama |

|---|---|

| Azure portal | Azure portalını kullanarak VM'lere yönelik İnternet trafiğinin yükünü dengeleyebilirsiniz. |

| Azure PowerShell | Daha önce oluşturduğunuz genel IP adresinin tanımlayıcısını sağlamak için parametresiyle New-AzLoadBalancerFrontendIpConfig kullanın-PublicIpAddress. Arka uç adres havuzunun yapılandırmasını oluşturmak için New-AzLoadBalancerBackendAddressPoolConfig komutunu kullanın. Oluşturduğunuz ön uç IP yapılandırmasıyla ilişkili gelen NAT kuralları oluşturmak için New-AzLoadBalancerInboundNatRuleConfig komutunu kullanın. İhtiyacınız olan yoklamaları oluşturmak için New-AzLoadBalancerProbeConfig kullanın. Yük dengeleyici yapılandırmasını oluşturmak için New-AzLoadBalancerRuleConfig kullanın. Yük dengeleyiciyi oluşturmak için New-AzLoadBalancer kullanın. |

| Azure CLI | İlk yük dengeleyici yapılandırmasını oluşturmak için az network lb create komutunu kullanın. Daha önce oluşturduğunuz genel IP adresini eklemek için az network lb frontend-ip create komutunu kullanın. Arka uç adres havuzunun yapılandırmasını eklemek için az network lb address-pool create komutunu kullanın. NAT kuralları eklemek için az network lb inbound-nat-rule create komutunu kullanın. Yük dengeleyici kurallarını eklemek için az network lb rule create komutunu kullanın. Probları eklemek için az network lb probe create komutunu kullanın. |

| Şablon | Şablon kullanarak bir yük dengeleyici dağıtmaya yönelik kılavuz olarak Load Balancer'da 3 VM kullanın. |

Bu tabloda bir iç yük dengeleyici oluşturmak için kullanabileceğiniz yöntemler listelenmiştir.

| Metot | Açıklama |

|---|---|

| Azure portal | Azure portalında bir yük dengeleyici ile iç trafik yükünü dengeleyebilirsiniz. |

| Azure PowerShell | Ağ alt ağında özel bir IP adresi sağlamak için New-AzLoadBalancerFrontendIpConfig komutunu -PrivateIpAddress parametresiyle kullanın. Arka uç adres havuzunun yapılandırmasını oluşturmak için New-AzLoadBalancerBackendAddressPoolConfig komutunu kullanın. Oluşturduğunuz ön uç IP yapılandırmasıyla ilişkili gelen NAT kuralları oluşturmak için New-AzLoadBalancerInboundNatRuleConfig komutunu kullanın. İhtiyacınız olan yoklamaları oluşturmak için New-AzLoadBalancerProbeConfig kullanın. Yük dengeleyici yapılandırmasını oluşturmak için New-AzLoadBalancerRuleConfig kullanın. Yük dengeleyiciyi oluşturmak için New-AzLoadBalancer kullanın. |

| Azure CLI | İlk yük dengeleyici yapılandırmasını oluşturmak için az network lb create komutunu kullanın. Özel IP adresini tanımlamak için az network lb frontend-ip create komutunu --private-ip-address parametresi ile kullanın. Arka uç adres havuzunun yapılandırmasını eklemek için az network lb address-pool create komutunu kullanın. NAT kuralları eklemek için az network lb inbound-nat-rule create komutunu kullanın. Yük dengeleyici kurallarını eklemek için az network lb rule create komutunu kullanın. Probeleri eklemek için az network lb probe create komutunu kullanın. |

| Şablon | Yük dengeleyiciyi şablon kullanarak dağıtma kılavuzu olarak Load Balancer'da 2 VM kullanın. |

Sanal makineler

Sanal makineler aynı sanal ağda oluşturulabilir ve özel IP adreslerini kullanarak birbirine bağlanabilir. Sanal makineler farklı alt ağlardaysa bağlanabilir. Ağ geçidi yapılandırmaya veya genel IP adreslerini kullanmaya gerek kalmadan bağlanırlar. VM'leri bir sanal ağa yerleştirmek için sanal ağı oluşturursunuz. Her VM'yi oluştururken sanal ağa ve alt ağa atarsınız. Sanal makineler dağıtım veya başlatma sırasında ağ ayarlarını alır.

Sanal makinelere dağıtıldıklarında bir IP adresi atanır. Bir sanal ağa veya alt ağa birden çok VM dağıttığınızda, önyükleme sırasında bunlara IP adresleri atanır. Vm'ye statik IP de atayabilirsiniz. Statik IP atarsanız, başka bir VM için statik IP'yi yanlışlıkla yeniden kullanmaktan kaçınmak için belirli bir alt ağ kullanmayı düşünmelisiniz.

Bir VM oluşturur ve daha sonra bunu bir sanal ağa geçirmek isterseniz, bu basit bir yapılandırma değişikliği değildir. Sanal Makineyi sanal ağa yeniden konuşlandırın. Yeniden dağıtmanın en kolay yolu, VM'yi silmek, ancak ona bağlı diskleri silmemek ve ardından sanal ağda orijinal diskleri kullanarak VM'yi yeniden oluşturmaktır.

Bu tabloda, sanal ağda VM oluşturmak için kullanabileceğiniz yöntemler listelenir.

| Metot | Açıklama |

|---|---|

| Azure portalı | Daha önce bahsedilen varsayılan ayarlarını kullanarak tek NIC’li bir VM oluşturur. Birden çok NIC içeren bir VM oluşturmak için farklı bir yöntem kullanmalısınız. |

| Azure PowerShell | Önceden oluşturduğunuz NIC'yi VM yapılandırmasına eklemek için Add-AzVMNetworkInterface kullanımını içerir. |

| Azure CLI | Bir VM oluşturun ve sanal ağa, alt ağa ve NIC'ye tek tek adım olarak bağlanın. |

| Şablon | Bir şablon kullanarak VM dağıtmak için Çok basit Windows VM dağıtımı konusunu kılavuz olarak kullanın. |

NAT Ağ Geçidi

Azure NAT Gateway, sanal ağlar için yalnızca giden İnternet bağlantısını basitleştirir. Bir alt ağda yapılandırıldığında, tüm giden bağlantılar belirtilen statik genel IP adreslerinizi kullanır. Yük dengeleyici veya genel IP adresleri doğrudan sanal makinelere bağlı olmadan da giden bağlantı mümkündür. NAT tam olarak yönetilir ve yüksek oranda dayanıklıdır.

Nat ile her alt ağ için giden bağlantı tanımlanabilir. Aynı sanal ağ içindeki birden çok alt ağın farklı NAT'leri olabilir. Alt ağ, hangi NAT ağ geçidi kaynağının kullanılacağını belirterek yapılandırılır. Herhangi bir sanal makine örneğinden gelen tüm UDP ve TCP giden akışları bir NAT ağ geçidi kullanır. NAT, standart genel IP adresi kaynakları veya genel IP ön eki kaynaklarıyla veya her ikisinin birleşimiyle uyumludur. Doğrudan genel IP ön ekini kullanabilir veya ön ekin genel IP adreslerini birden fazla NAT ağ geçidi kaynağı arasında dağıtabilirsiniz. NAT, tüm trafiği ön ekin IP adresleri aralığına göre denetler. Dağıtımlarınızın IP filtrelemesi artık daha kolay.

NAT Gateway, müşteri yapılandırması olmadan tüm giden trafiği otomatik olarak işler. Kullanıcı tanımlı yollar gerekli değildir. NAT, diğer giden senaryolardan önceliklidir ve bir alt ağın varsayılan İnternet hedefini değiştirir.

Esnek Düzenleme moduyla sanal makine oluşturan sanal makine ölçek kümelerinin varsayılan giden erişimi yoktur. Azure NAT Gateway, Sanal makine ölçek kümeleri Esnek Düzenleme Modu için önerilen giden erişim yöntemidir.

Azure NAT Gateway hakkında daha fazla bilgi için bkz. Azure NAT Gateway nedir?

Bu tabloda NAT ağ geçidi kaynağı oluşturmak için kullanabileceğiniz yöntemler listelenir.

| Metot | Açıklama |

|---|---|

| Azure portalı | NAT ağ geçidi kaynağını test etmek için bir sanal ağ, alt ağ, genel IP, NAT ağ geçidi ve bir sanal makine oluşturur. |

| Azure PowerShell | Nat ağ geçidi kaynağı oluşturmak için New-AzNatGateway kullanımını içerir. NAT ağ geçidi kaynağını test etmek için bir sanal ağ, alt ağ, genel IP, NAT ağ geçidi ve bir sanal makine oluşturur. |

| Azure CLI | az network nat gateway create kullanılarak bir NAT ağ geçidi kaynağı oluşturmayı içerir. NAT ağ geçidi kaynağını test etmek için bir sanal ağ, alt ağ, genel IP, NAT ağ geçidi ve bir sanal makine oluşturur. |

| Şablon | Sanal ağ, alt ağ, genel IP ve NAT geçidi kaynağı oluşturur. |

Azure Bastion

Azure Bastion, bir sanal ağdaki sanal makinelere güvenli yönetim bağlantısı sağlamak için dağıtılır. Azure Bastion Hizmeti, sanal ağınızdaki VM'lere güvenli ve sorunsuz bir şekilde RDP ve SSH göndermenizi sağlar. Azure Bastion, VM'de genel IP adresini açığa çıkarmadan bağlantıları sağlar. Bağlantılar, ek bir istemci/aracı veya yazılım parçası gerekmeden doğrudan Azure portalından yapılır. Azure Bastion standart genel IP adreslerini destekler.

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

Azure Bastion hakkında daha fazla bilgi için bkz. Azure Bastion nedir?

Bu tabloda, Azure Bastion dağıtımı oluşturmak için kullanabileceğiniz yöntemler listelenir.

| Metot | Açıklama |

|---|---|

| Azure portalı | Bir sanal ağ, alt ağlar, genel IP adresi, bastion sunucu ve sanal makineler oluşturur. |

| Azure PowerShell | Sanal ağ, alt ağlar, genel IP ve bastion ana bilgisayar oluşturur. Bastiyon ana bilgisayarı oluşturmak için New-AzBastion kullanımını içerir. |

| Azure CLI | Sanal ağ, alt ağlar, genel IP adresi ve bastion host oluşturur. Bastion ana bilgisayarını oluşturmak için az network bastion create komutunun kullanımını içerir. |

| Şablon | Azure Bastion ana bilgisayarını örnek bir dağıtımla tümleştiren bir şablon dağıtımı örneği için bkz . Hızlı Başlangıç: ARM şablonu kullanarak VM'leri yük dengelemek için genel yük dengeleyici oluşturma. |

Sonraki adımlar

Azure sanal makineleri için sanal ağları yönetmeye yönelik, sanal makinelere özgü adımlar hakkında bilgi almak için Windows veya Linux öğreticilerine bakın.

AYRıCA, CLI veya PowerShell kullanarak VM'leri yük dengeleme ve yüksek oranda kullanılabilir uygulamalar oluşturma hakkında hızlı başlangıçlar da vardır

VNet’ten VNet’e bağlantıları nasıl yapılandıracağınızı öğrenin.

Yollarla ilgili sorunları giderme hakkında bilgi edinin.

Sanal makine ağ bant genişliği hakkında daha fazla bilgi edinin.