Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Uç Nokta için Microsoft Defender'ı deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Ağ korumasına genel bakış

Ağ koruması, kötü amaçlı veya şüpheli sitelere bağlantıları engelleyerek cihazların korunmasına yardımcı olur. Tehlikeli etki alanlarına örnek olarak kimlik avı dolandırıcılığı, kötü amaçlı indirme, teknik dolandırıcılık veya diğer kötü amaçlı içerikleri barındıran etki alanları verilebilir. Ağ koruması, Microsoft Defender SmartScreen'in kapsamını genişleterek kötü saygınlık kaynaklarına bağlanmaya çalışan tüm giden HTTP(S) trafiğini engeller (etki alanı veya konak adına göre).

Ağ koruması , Web korumasındaki korumayı işletim sistemi düzeyine genişletir ve Web İçeriği Filtreleme (WCF) için temel bir bileşendir. Microsoft Edge'de bulunan web koruma işlevselliğini desteklenen diğer tarayıcılara ve uygun olmayan uygulamalara sağlar. Ağ koruması ayrıca Uç nokta algılama ve yanıt ile kullanıldığında güvenliğin aşılmasına ilişkin göstergelerin (ICS) görünürlüğünü ve engellenmesini de sağlar. Örneğin, ağ koruması belirli etki alanlarını veya konak adlarını engellemek için özel göstergelerinizle birlikte çalışır.

Ağ korumasının cihazlarınızın kimlik avı dolandırıcılığına, açıklarına ve diğer kötü amaçlı içeriğe karşı saldırı yüzeyini azaltmaya nasıl yardımcı olduğunu öğrenmek için bu videoyu izleyin:

İpucu

Ağ korumasını açmak için bkz. Ağ korumasını açma.

Önkoşullar

Desteklenen işletim sistemleri

- Windows

- macOS

- Linux

Ağ koruma kapsamı

Aşağıdaki tabloda, kapsamın ağ koruma alanları özetlemektedir:

| Özellik | Microsoft Edge | Microsoft dışı tarayıcılar | Çatısız işlemler (örneğin, PowerShell) |

|---|---|---|---|

| Web Tehdit Koruması | SmartScreen etkinleştirilmelidir | Ağ koruması blok modunda olmalıdır | Ağ koruması blok modunda olmalıdır |

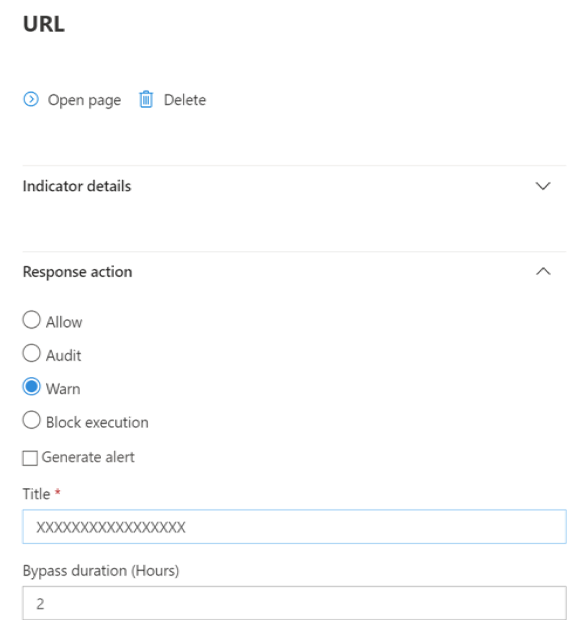

| Özel Göstergeler | SmartScreen etkinleştirilmelidir | Ağ koruması blok modunda olmalıdır | Ağ koruması blok modunda olmalıdır |

| Web İçeriği Filtreleme | SmartScreen etkinleştirilmelidir | Ağ koruması blok modunda olmalıdır | Desteklenmiyor |

SmartScreen'in Microsoft Edge için etkinleştirildiğinden emin olmak için Edge İlkesi: SmartScreen Etkin'i kullanın.

Not

Windows'ta ağ koruması Microsoft Edge'i izlemez. Microsoft Edge ve Internet Explorer dışındaki işlemler için web koruma senaryoları, inceleme ve zorlama için ağ korumasından yararlanıyor. Mac ve Linux'ta Microsoft Edge tarayıcısı yalnızca Web Tehdit Koruması'nı tümleştirir. Edge'de ve diğer tarayıcılarda Özel Göstergeleri ve Web İçeriği Filtreleme'yi desteklemek için ağ korumasının blok modunda etkinleştirilmesi gerekir.

Bilinen sorunlar & sınırlamaları

- IP adresleri üç protokol için de desteklenir (TCP, HTTP ve HTTPS (TLS))

- Özel göstergelerde yalnızca tek IP adresleri desteklenir (CIDR blokları veya IP aralıkları yoktur)

- HTTP URL'leri (tam URL yolu dahil) herhangi bir tarayıcı veya işlem için engellenebilir

- HTTPS tam etki alanı adları (FQDN) Microsoft dışı tarayıcılarda engellenebilir (tam URL yolunu belirten göstergeler yalnızca Microsoft Edge'de engellenebilir)

- Microsoft dışı tarayıcılarda FQDN'lerin engellenmesi için bu tarayıcılarda QUIC ve Encrypted Client Hello'nın devre dışı bırakılması gerekir

- HTTP2 bağlantısı birleştirme yoluyla yüklenen FQDN'ler yalnızca Microsoft Edge'de engellenebilir

- Ağ Koruması tüm bağlantı noktalarındaki bağlantıları engeller (yalnızca 80 ve 443'te değil).

Bir gösterge/ilkenin eklenmesi ve eşleşen bir URL/IP'nin engellenmesi arasında iki saate kadar gecikme süresi (genellikle daha az) olabilir.

Ağ koruması gereksinimleri

Ağ koruması için aşağıdaki işletim sistemlerinden birini çalıştıran cihazlar gerekir:

- Windows 10 veya 11 (Pro veya Enterprise) (bkz. Desteklenen Windows sürümleri)

- R2, Windows Server 2016 veya Windows Server sürüm 1803 veya sonraki bir sürümü Windows Server 2012 (bkz. Desteklenen Windows sürümleri)

- macOS sürüm 12 (Monterey) veya üzeri (bkz. Mac'te Uç Nokta için Microsoft Defender)

- Desteklenen bir Linux sürümü (bkz. Linux'ta Uç Nokta için Microsoft Defender)

Ağ koruması, gerçek zamanlı korumanın etkinleştirildiği Microsoft Defender Virüsten Koruma gerektirir.

| Windows sürümü | Microsoft Defender Virüsten Koruma |

|---|---|

| Windows 10 sürüm 1709 veya üzeri, Windows 11, Windows Server 1803 veya üzeri | Microsoft Defender Virüsten Koruma gerçek zamanlı koruma, davranış izleme ve bulut tabanlı korumanın etkinleştirildiğinden emin olun (etkin) |

| Modern birleşik çözümü kullanarak R2 ve Windows Server 2016 Windows Server 2012 | Platform güncelleştirme sürümü 4.18.2001.x.x veya daha yenisi |

Ağ koruması neden önemlidir?

Ağ koruması, Uç Nokta için Microsoft Defender saldırı yüzeyi azaltma çözümleri grubunun bir parçasıdır. Ağ koruması, ağ katmanının etki alanlarına ve IP adreslerine yönelik bağlantıları engellemesini sağlar. Varsayılan olarak, ağ koruması, Microsoft Edge tarayıcısında SmartScreen'e benzer şekilde kötü amaçlı URL'leri engelleyen SmartScreen akışını kullanarak bilgisayarlarınızı bilinen kötü amaçlı etki alanlarından korur. Ağ koruma işlevselliği şu şekilde genişletilebilir:

- Kendi tehdit bilgilerinizden (göstergeler) IP/URL adreslerini engelleme

- Microsoft Defender for Cloud Apps'den tasdik edilmemiş hizmetleri engelleme

- Kategoriye göre web sitelerine tarayıcı erişimini engelleme (Web içeriği filtreleme)

İpucu

Windows Server, Linux, macOS ve Mobile Threat Defense (MTD) için ağ koruması hakkında ayrıntılı bilgi için bkz. Gelişmiş avcılık ile tehditleri proaktif olarak avlama.

Komut ve Denetim saldırılarını engelleme

Komut ve Denetim (C2) sunucuları, daha önce kötü amaçlı yazılım tarafından güvenliği aşılmış sistemlere komut göndermek için kullanılır.

C2 sunucuları, şu komutları başlatmak için kullanılabilir:

- Verileri çalma

- Botnet'te güvenliği aşılmış bilgisayarları denetleme

- Yasal uygulamaları kesintiye uğratma

- Fidye yazılımı gibi kötü amaçlı yazılımları yayma

Uç Nokta için Defender'ın ağ koruma bileşeni, makine öğrenmesi ve akıllı risk göstergesi (IoC) belirleme gibi teknikleri kullanarak insan tarafından çalıştırılan fidye yazılımı saldırılarında kullanılan C2 sunucularına yönelik bağlantıları tanımlar ve engeller.

Ağ koruması: C2 algılama ve düzeltme

Fidye yazılımı, insan odaklı, uyarlamalı ve kuruluşun tüm varlıklarını veya verilerini fidye için tutma gibi büyük ölçekli sonuçlara odaklanan gelişmiş bir tehdit haline gelmiştir.

Komut ve Denetim sunucuları (C2) desteği bu fidye yazılımı evriminin önemli bir parçasıdır ve bu saldırıların hedefledikleri ortama uyum sağlamasını sağlayan da budur. Komut ve denetim altyapısı bağlantısının kesilmesi, saldırının bir sonraki aşamasına ilerlemesini durdurur. C2 algılama ve düzeltme hakkında daha fazla bilgi için Bkz. Teknik Topluluk blogu: Ağ katmanında komut ve denetim saldırılarını algılama ve düzeltme.

Ağ koruması: Yeni bildirim bildirimleri

| Yeni eşleme | Yanıt kategorisi | Kaynak |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Not

customAllowList uç noktalarda bildirim oluşturmaz.

Ağ koruması belirlemeye yönelik yeni bildirimler

Bir son kullanıcı, ağ korumasının etkinleştirildiği bir ortamdaki bir web sitesini ziyaret etmeye çalıştığında, aşağıdaki tabloda açıklandığı gibi üç senaryo mümkündür:

| Senaryo | Neler olur? |

|---|---|

| URL bilinen iyi bir üne sahiptir | Kullanıcıya engelleme olmadan erişim izni verilir ve uç noktada bildirim sunulmaz. Etki alanı veya URL etkin olarak İzin Verildi olarak ayarlanır. |

| URL'nin bilinmeyen veya belirsiz bir itibarı var | Kullanıcının erişimi engellenir, ancak engeli aşma (engellemesini kaldırma) özelliği vardır. Etkin olarak, etki alanı veya URL Denetim olarak ayarlanır. |

| URL'nin bilinen kötü (kötü amaçlı) bir itibarı var | Kullanıcının erişimi engellenir. Etkin olarak, etki alanı veya URL Engelle olarak ayarlanır. |

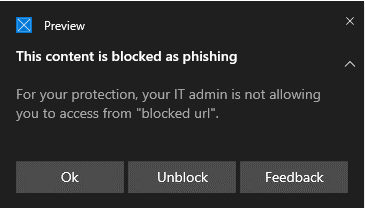

Deneyimi uyar

Bir kullanıcı bir web sitesini ziyaret eder. URL bilinmeyen veya belirsiz bir üne sahipse, kullanıcıya aşağıdaki seçenekleri sunan bir bildirim sunulur:

- Tamam: Bildirim yayımlanır (kaldırılır) ve siteye erişim girişimi sona erer.

- Engellemeyi kaldırma: Kullanıcının siteye 24 saat boyunca erişimi vardır; bloğunun yeniden etkinleştirildiği noktada. Kullanıcı, yönetici siteyi yasaklayana (engelleyene) kadar siteye erişmek için Engellemeyi Kaldır'ı kullanmaya devam edebilir ve böylece Engellemeyi Kaldırma seçeneğini kaldırır.

- Geri Bildirim: Bildirim bildirimi kullanıcıya, siteye erişimi gerekçelendirmek amacıyla yöneticiye geri bildirim göndermek için kullanabileceği bir bilet gönderme bağlantısı sunar.

Not

Bu makalede hem deneyim hem de

warndeneyimblockiçin gösterilen görüntülerde örnek yer tutucu metin olarak "engellenen URL" kullanılır. İşlevli bir ortamda gerçek URL veya etki alanı listelenir.Bu bildirim bildirimini almak için, ilgili kayıt defteri anahtarını ayarlayarak Virüs & Tehdit Koruması bildirimleri altında Dosyalar veya etkinlikler engellendi seçeneğinin etkinleştirildiğinden emin olun:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender Security Center\Virus and threat protection\FilesBlockedNotificationDisabled = 0Daha fazla bilgi için bkz. Windows Güvenliği uygulama ayarları.

ETKINLEŞTIRMEK için CSP kullanma Convert warn verdict to block

Varsayılan olarak, kötü amaçlı siteler için SmartScreen kararları kullanıcı tarafından geçersiz kılınabilecek bir uyarıya neden olur. Bir ilke uyarıyı bloklara dönüştürerek bu tür geçersiz kılmaları önleyecek şekilde ayarlanabilir.

Edge dışı tarayıcılar için bkz. Defender CSP: Configuration/EnableConvertWarnToBlock.

Edge tarayıcıları için bkz. Edge İlkesi: SmartScreen İstemini Geçersiz Kılmayı Engelleme.

Uyarı kararını engellemeye dönüştür seçeneğini etkinleştirmek için grup ilkesi kullanın

Bu ayarı etkinleştirerek, ağ koruması bir uyarı görüntülemek yerine ağ trafiğini engeller.

grup ilkesi yönetim bilgisayarınızda grup ilkesi Yönetim Konsolu'nu açın.

Yapılandırmak istediğiniz grup ilkesi Nesnesine sağ tıklayın ve düzenle'yi seçin.

grup ilkesi Yönetim Düzenleyicisi'ndeBilgisayar yapılandırması'na gidin ve ardından Yönetim şablonları'nı seçin.

Ağacı Windows bileşenleri>Microsoft Defender Virüsten Koruma>Ağı denetim sistemi olarak genişletin.

Uyarı kararını engelleyecek şekilde dönüştür'e çift tıklayın ve seçeneği Etkin olarak ayarlayın.

Tamam'ı seçin.

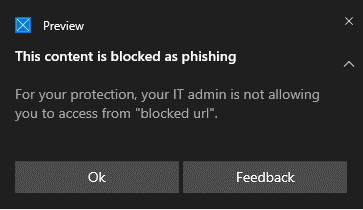

Blok deneyimi

Bir kullanıcı URL'si kötü bir üne sahip bir web sitesini ziyaret ettiğinde, kullanıcıya aşağıdaki seçenekleri sunan bir bildirim sunulur:

- Tamam: Bildirim yayımlanır (kaldırılır) ve siteye erişim girişimi sona erer.

- Geri Bildirim: Bildirim bildirimi kullanıcıya, siteye erişimi gerekçelendirmek amacıyla yöneticiye geri bildirim göndermek için kullanabileceği bir bilet gönderme bağlantısı sunar.

Güvenlik operasyonları ekibiniz, kuruluşunuzun ayrıntıları ve iletişim bilgileriyle engellenen bir bağlantı için gösterilen bildirimi özelleştirebilir .

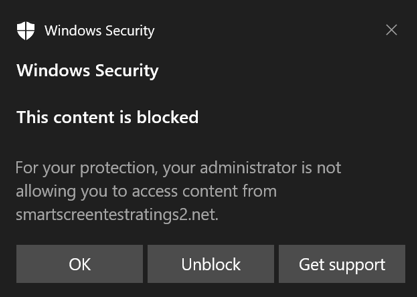

SmartScreen Engellemesini Kaldır

Uç Nokta için Defender'daki göstergelerle, yöneticiler son kullanıcıların bazı URL'ler ve IP'ler için oluşturulan uyarıları atlamasına izin verebilir. URL'nin neden engellendiğine bağlı olarak, bir SmartScreen bloğuyla karşılaşıldığında kullanıcıya sitenin engellemesini 24 saate kadar kaldırma olanağı sunabilir. Bu gibi durumlarda, kullanıcının Engellemeyi Kaldır'ı seçmesine izin Windows Güvenliği bildirim görüntülenir. Bu gibi durumlarda URL veya IP'nin engeli belirtilen süre boyunca kaldırılır.

Uç Nokta için Microsoft Defender yöneticileri IP'ler, URL'ler ve etki alanları için izin verme göstergesini kullanarak Microsoft Defender portalındaki tüm URL'lerin engellemesini kaldırabilir.

Bkz . IP'ler ve URL'ler/etki alanları için gösterge oluşturma.

Ağ korumasını kullanma

Ağ koruması cihaz başına etkinleştirilir ve bu genellikle yönetim altyapınız kullanılarak gerçekleştirilir. Desteklenen yöntemler için bkz . Ağ korumasını açma.

Not

Microsoft Defender Virüsten Koruma'nın ağ korumasını etkinleştirmek için etkin modda olması gerekir.

Ağ korumasını audit modda veya block modda etkinleştirebilirsiniz. IP adreslerini veya URL'leri engellemeden önce ağ korumasını etkinleştirmenin etkisini değerlendirmek istiyorsanız, ağ korumasını denetim modunda etkinleştirebilirsiniz. Denetim modu, son kullanıcılar ağ koruması tarafından engellenecek bir adrese veya siteye her bağlandığında günlüğe kaydeder. Özel göstergelerin veya Web içeriği filtreleme kategorilerinin engellenmesini zorunlu kılmak için ağ korumasının modda block olması gerekir.

Linux ve macOS için ağ koruması hakkında bilgi için aşağıdaki makalelere bakın:

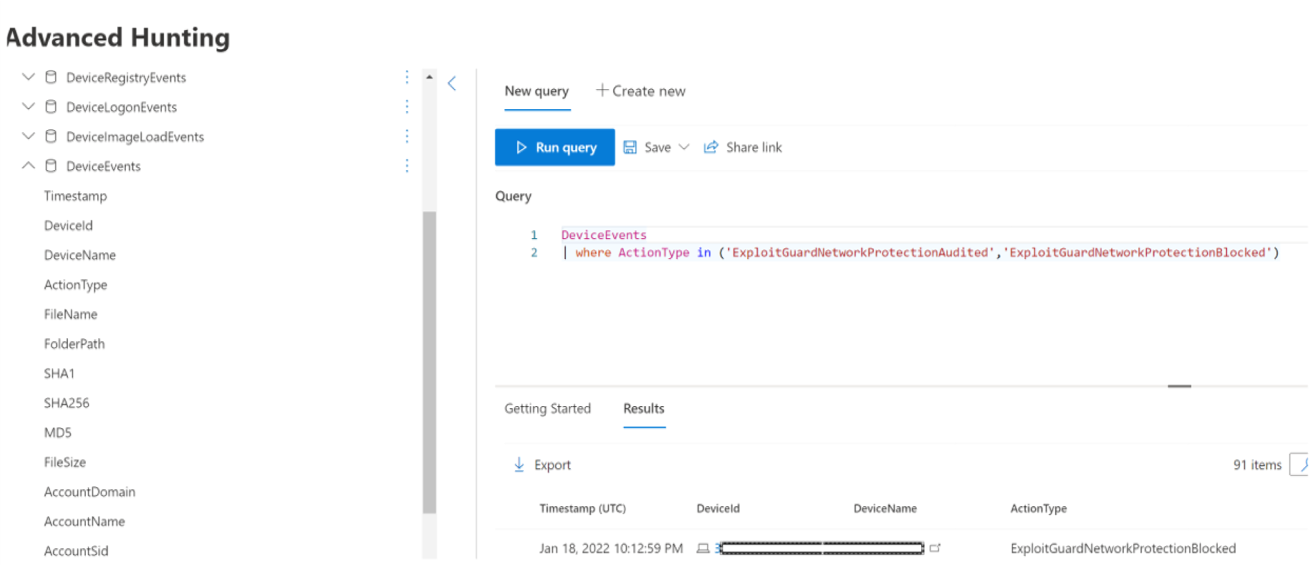

Gelişmiş avcılık örneği

Denetim olaylarını tanımlamak için gelişmiş avcılık kullanıyorsanız konsoldan 30 güne kadar geçmişe sahip olursunuz. Bkz . Gelişmiş avcılık.

Denetim olaylarını Uç Nokta için Defender portalında (https://security.microsoft.com) Gelişmiş avcılık bölümünde bulabilirsiniz.

Denetim olayları, Bir ActionType ile DeviceEvents içindedir ExploitGuardNetworkProtectionAudited. Bloklar, actionType ile ExploitGuardNetworkProtectionBlockedgösterilir.

Aşağıda, Microsoft dışı tarayıcılar için Ağ Koruması olaylarını görüntülemeye yönelik örnek bir sorgu verilmiştir:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

İpucu

Bu girdilerin AdditionalFields sütununda, eylemle ilgili olarak IsAudit, ResponseCategory ve DisplayName gibi daha fazla bilgi sağlayan veriler bulunur.

İşte başka bir örnek:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Yanıt kategorisi, bu örnekte olduğu gibi olaya neyin neden olduğunu bildirir:

| ResponseCategory | Olaydan sorumlu özellik |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Özel göstergeler |

CasbPolicy |

Bulut Uygulamaları için Defender |

Malicious |

Web tehditleri |

Phishing |

Web tehditleri |

Daha fazla bilgi için bkz. Uç nokta blokları sorunlarını giderme.

Microsoft Edge tarayıcısını kullanıyorsanız Microsoft Defender SmartScreen olayları için şu sorguyu kullanın:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Ağ koruması cihazda engelleme moduna ayarlanırsa nelerin engelleneceğini belirlemek için url'lerin ve IP'lerin sonuç listesini kullanabilirsiniz. Hangi özelliklerin URL'leri ve IP'leri engellediğini de görebilirsiniz. Ortamınız için gerekli olan URL'leri veya IP'leri belirlemek için listeyi gözden geçirin. Daha sonra bu URL'ler veya IP adresleri için bir izin verme göstergesi oluşturabilirsiniz. İzin verilen göstergeler tüm bloklara göre önceliklidir. Bkz . Ağ koruma blokları için öncelik sırası.

Bir sitenin engellemesini kaldırmak için bir izin göstergesi oluşturduktan sonra, özgün bloğu aşağıdaki gibi çözümlemeye çalışabilirsiniz:

- SmartScreen: Uygunsa hatalı pozitif rapor

- Gösterge: Var olan göstergeyi değiştirme

- MCA: tasdik edilmemiş uygulamayı gözden geçirme

- WCF: yeniden kategorilere ayırma isteği

SmartScreen verilerinde hatalı pozitifleri bildirme hakkında bilgi için bkz. Hatalı pozitifleri raporlama.

Kendi Power BI raporlarınızı oluşturma hakkında ayrıntılı bilgi için bkz. Power BI kullanarak özel raporlar oluşturma.

Ağ korumasını yapılandırma

Ağ korumasını etkinleştirme hakkında daha fazla bilgi için bkz. Ağ korumasını etkinleştirme. Ağınızda ağ korumasını etkinleştirmek ve yönetmek için grup ilkesi, PowerShell veya MDM CSP'lerini kullanın.

Ağ korumasını etkinleştirdikten sonra, uç nokta cihazlarınızla web hizmetleri arasındaki bağlantılara izin vermek için ağınızı veya güvenlik duvarınızı yapılandırmanız gerekebilir:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Gerekli tarayıcı yapılandırması

Microsoft Edge dışı işlemlerde Ağ Koruması, TCP/IP el sıkışması sonrasında gerçekleşen TLS el sıkışmasının içeriğini inceleyerek her HTTPS bağlantısının tam etki alanı adını belirler. Bunun için HTTPS bağlantısının TCP/IP (UDP/QUIC değil) kullanması ve ClientHello iletisinin şifrelenmemesi gerekir. Google Chrome'da QUIC ve Encrypted Client Hello'yu devre dışı bırakmak için bkz . QuicAllowed ve EncryptedClientHelloEnabled. Mozilla Firefox için bkz . EncryptedClientHello ve network.http.http3.enable'ı devre dışı bırakma.

Ağ koruma olaylarını görüntüleme

Ağ koruması, uyarı araştırma senaryolarının bir parçası olarak size ayrıntılı raporlama sağlayan Uç Nokta için Microsoft Defender ile en iyi şekilde çalışır.

Microsoft Defender portalında ağ koruma olaylarını gözden geçirme

Uç Nokta için Defender , uyarı araştırma senaryolarının bir parçası olarak olaylara ve bloklara ayrıntılı raporlama sağlar. Bu ayrıntıları uyarı kuyruğundaki Microsoft Defender portalında (https://security.microsoft.com) veya gelişmiş avcılığı kullanarak görüntüleyebilirsiniz. Denetim modunu kullanıyorsanız, ağ koruma ayarlarının etkinleştirildiğinde ortamınızı nasıl etkileyeceğini görmek için gelişmiş avcılığı kullanabilirsiniz.

Windows Olay Görüntüleyicisi'de ağ koruma olaylarını gözden geçirme

Ağ koruması kötü amaçlı bir IP'ye veya etki alanına erişimi engellediğinde (veya denetlediğinde) oluşturulan olayları görmek için Windows olay günlüğünü gözden geçirebilirsiniz:

Tamam'ı seçin.

Bu yordam, yalnızca ağ korumasıyla ilgili aşağıdaki olayları gösterecek şekilde filtreleyen özel bir görünüm oluşturur:

Olay Kimliği Açıklama 5007Ayarlar değiştirildiğinde gerçekleşen olay 1125Ağ koruması denetim modunda tetiklendiğinde gerçekleşen olay 1126Ağ koruması blok modunda tetiklendiğinde gerçekleşen olay

Ağ koruması ve TCP üç yönlü el sıkışması

Ağ koruması ile, TCP/IP aracılığıyla üç yönlü el sıkışması tamamlandıktan sonra siteye erişime izin verilip verilmeyeceğinin veya engellenip engellenmeyeceğinin belirlenmesi yapılır. Bu nedenle, ağ koruması bir siteyi engellediğinde, site engellenmiş olsa bile Microsoft Defender portalında altında DeviceNetworkEvents bir eylem türü ConnectionSuccess görebilirsiniz.

DeviceNetworkEvents ağ korumasından değil TCP katmanından bildirilir. TCP/IP el sıkışması ve herhangi bir TLS el sıkışması tamamlandıktan sonra siteye erişime izin verilir veya ağ koruması tarafından engellenir.

Bunun nasıl çalıştığına dair bir örnek aşağıda verilmişti:

Kullanıcının bir web sitesine erişmeyi denediğini varsayalım. Site tehlikeli bir etki alanında barındırılacak ve ağ koruması tarafından engellenmelidir.

TCP/IP aracılığıyla üç yönlü el sıkışması başlar. İşlem tamamlanmadan önce bir

DeviceNetworkEventseylem günlüğe kaydedilir ve eylemiActionTypeolarakConnectionSuccesslistelenir. Ancak, üç yönlü el sıkışma işlemi tamamlandığında ağ koruması siteye erişimi engeller. Tüm bunlar hızlı bir şekilde gerçekleşir.Microsoft Defender portalında, uyarılar kuyruğunda bir uyarı listelenir. Bu uyarının ayrıntıları hem hem

AlertEvidencedeDeviceNetworkEventsiçerir. ActionType içeren birDeviceNetworkEventsöğeniz de olsa, siteninConnectionSuccessengellendiğini görebilirsiniz.

Çoklu Oturum Windows 10 Enterprise çalışan Windows sanal masaüstü için dikkat edilmesi gerekenler

Windows 10 Enterprise çok kullanıcılı yapısı nedeniyle aşağıdaki noktaları göz önünde bulundurun:

- Ağ koruması cihaz genelindeki bir özelliktir ve belirli kullanıcı oturumlarına hedeflenemez.

- Kullanıcı grupları arasında ayrım yapmanız gerekiyorsa, ayrı Windows Sanal Masaüstü konak havuzları ve atamaları oluşturmayı göz önünde bulundurun.

- Dağıtımdan önce davranışını değerlendirmek için ağ korumasını denetim modunda test edin.

- Çok fazla sayıda kullanıcınız veya çok sayıda çok kullanıcılı oturumunuz varsa dağıtımınızı yeniden boyutlandırmayı göz önünde bulundurun.

Ağ koruması için alternatif seçenek

Windows Server 2012 R2 ve Windows Server 2016 modern birleşik çözümü kullanarak Windows Server sürüm 1803 veya üzeri için ve Azure'daki Windows Sanal Masaüstü'nde kullanılan Çoklu Oturum 1909 ve üzeri Windows 10 Enterprise için, ağ koruması aşağıdaki yöntem kullanılarak etkinleştirilebilir:

Ağ korumasını aç'ı kullanın ve ilkenizi uygulamak için yönergeleri izleyin.

Aşağıdaki PowerShell komutlarını çalıştırın:

Set-MpPreference -EnableNetworkProtection Enabled Set-MpPreference -AllowNetworkProtectionOnWinServer 1 Set-MpPreference -AllowNetworkProtectionDownLevel 1 Set-MpPreference -AllowDatagramProcessingOnWinServer 1Not

Altyapınıza, trafik hacminize ve diğer koşullara bağlı olarak ağ

Set-MpPreference -AllowDatagramProcessingOnWinServer 1performansı üzerinde bir etkisi olabilir.

Windows Sunucuları için ağ koruması

Aşağıdaki bilgiler Windows Sunucularına özgüdür.

Ağ korumasının etkinleştirildiğini doğrulama

Kayıt Defteri Düzenleyicisi'ni kullanarak yerel bir cihazda ağ korumasının etkinleştirilip etkinleştirilmediğini doğrulayın.

Görev çubuğunda Başlangıç düğmesini seçin ve Kayıt Defteri Düzenleyicisi'ni açmak için yazın

regedit.Yan menüden HKEY_LOCAL_MACHINE'ı seçin.

İç içe menülerde YAZıLıM>İlkeleri>Microsoft>Windows Defender Windows Defender>Exploit GuardAğ Koruması'na> gidin.

Anahtar yoksa YAZILIM>Microsoft>Windows Defender Windows Defender>Exploit Guard>Ağ Koruması'na gidin.

Cihazdaki ağ korumasının geçerli durumunu görmek için EnableNetworkProtection öğesini seçin:

-

0= Kapalı -

1= Açık (etkin) -

2= Denetim modu

-

Daha fazla bilgi için bkz . Ağ korumasını açma.

Ağ koruma kayıt defteri anahtarları

Modern birleştirilmiş çözümü kullanarak Windows Server 2012 R2 ve Windows Server 2016 için, sürüm 1803 veya üzerini Windows Server ve Çoklu Oturum 1909 ve üzerini Windows 10 Enterprise (Azure'daki Windows Sanal Masaüstü'nde kullanılır)), aşağıdaki gibi diğer kayıt defteri anahtarlarını etkinleştirin:

HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows Defender Windows Defender>Exploit Guard>Ağ Koruması'na gidin.

Aşağıdaki anahtarları yapılandırın:

-

AllowNetworkProtectionOnWinServer(DWORD) ayarı1(onaltılık) -

EnableNetworkProtection(DWORD) ayarı1(onaltılık) - (Windows Server 2012 R2 ve yalnızca Windows Server 2016)

AllowNetworkProtectionDownLevel(DWORD) ayarı1(onaltılık)

Not

Altyapınıza, trafik hacmine ve diğer koşullara bağlı olarak,>HKEY_LOCAL_MACHINE YAZILIM>İlkeleri>Microsoft>Windows Defender>NIS>Tüketiciler>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (onaltılık) ağ performansı üzerinde bir etki oluşturabilir.

Daha fazla bilgi için bkz . Ağ korumasını açma.

-

Windows Sunucuları ve Windows Çoklu oturum yapılandırması için PowerShell gerekir

Windows Sunucuları ve Windows Multi-session için, PowerShell cmdlet'lerini kullanarak etkinleştirmeniz gereken başka öğeler de vardır. Windows Server 2012 R2 ve Windows Server 2016 modern birleşik çözümü kullanarak Windows Server sürüm 1803 veya üzeri için ve Azure'daki Windows Sanal Masaüstü'nde kullanılan Çoklu Oturum 1909 ve üzeri Windows 10 Enterprise için, aşağıdaki PowerShell komutlarını çalıştırın:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Not

Altyapınıza, trafik hacmine ve diğer koşullara bağlı olarak ağ Set-MpPreference -AllowDatagramProcessingOnWinServer 1 performansını etkileyebilir.

Ağ koruması sorunlarını giderme

Ağ korumasının çalıştığı ortam nedeniyle, özellik işletim sistemi proxy ayarlarını algılayamayabilir. Bazı durumlarda ağ koruma istemcileri bulut hizmetine erişemez. Bağlantı sorununu çözmek için Microsoft Defender Virüsten Koruma için statik bir ara sunucu yapılandırın.

Not

Şifrelenmiş İstemci Hello ve QUIC protokolü ağ koruma işlevselliğiyle desteklenmez. Yukarıdaki Gerekli Tarayıcı Yapılandırması bölümünde açıklandığı gibi bu protokollerin tarayıcılarda devre dışı bırakıldığından emin olun.

QUIC'yi tüm istemcilerde devre dışı bırakmak için Windows Güvenlik Duvarı aracılığıyla QUIC trafiğini engelleyebilirsiniz.

Windows Güvenlik Duvarı'nda QUIC'yi devre dışı bırakma

Bu yöntem tarayıcılar ve istemci uygulamaları (Microsoft Office gibi) dahil olmak üzere tüm uygulamaları etkiler. PowerShell'de, 443 numaralı bağlantı noktasına giden tüm UDP trafiğini engelleyerek QUIC'yi devre dışı bırakabilen yeni bir güvenlik duvarı kuralı eklemek için cmdlet'ini çalıştırın New-NetFirewallRule :

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

Ağ koruma performansını iyileştirme

Ağ koruması, modun uzun süreli bağlantıları zaman uyumsuz olarak incelemesine olanak tanıyan block bir performans iyileştirmesi içerir ve bu da performans iyileştirmesi sağlayabilir. Bu iyileştirme, uygulama uyumluluk sorunlarına da yardımcı olabilir. Bu özellik varsayılan olarak açıktır.

AllowSwitchToAsyncInspection'ı etkinleştirmek için CSP kullanma

Defender CSP: Yapılandırma/AllowSwitchToAsyncInspection

Zaman uyumsuz incelemeyi etkinleştirmeyi etkinleştirmek için grup ilkesi kullanma

Bu yordam, gerçek zamanlı incelemeden zaman uyumsuz denetime geçerek ağ korumasının performansı geliştirmesini sağlar.

grup ilkesi yönetim bilgisayarınızda grup ilkesi Yönetim Konsolu'nu açın.

Yapılandırmak istediğiniz grup ilkesi Nesnesine sağ tıklayın ve düzenle'yi seçin.

grup ilkesi Yönetim Düzenleyicisi'nde Bilgisayar yapılandırması'na gidin ve yönetim şablonları'nı seçin.

Ağacı Windows bileşenleri>Microsoft Defender Virüsten Koruma>Ağı denetim sistemi olarak genişletin.

Zaman uyumsuz incelemeyi aç'a çift tıklayın ve seçeneği Etkin olarak ayarlayın.

Tamam'ı seçin.

Microsoft Defender Virüsten Koruma PowerShell'i kullanarak Zaman uyumsuz incelemeyi etkinleştirme

Aşağıdaki PowerShell komutunu kullanarak bu özelliği açabilirsiniz:

Set-MpPreference -AllowSwitchToAsyncInspection $true

Ayrıca bkz.

- Ağ korumasını değerlendirme | Özelliğin nasıl çalıştığını ve genellikle hangi olayların oluşturulacağını gösteren hızlı bir senaryoyu üstlenin.

- Ağ korumasını etkinleştirme | Ağınızda ağ korumasını etkinleştirmek ve yönetmek için grup ilkesi, PowerShell veya MDM CSP'lerini kullanın.

- Microsoft Intune'de saldırı yüzeyi azaltma özelliklerini yapılandırma

- Linux için ağ koruması | Linux cihazları için Microsoft Ağ koruması kullanma hakkında bilgi edinmek için.

- macOS için ağ koruması | macOS için Microsoft Ağ koruması hakkında daha fazla bilgi edinmek için