Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

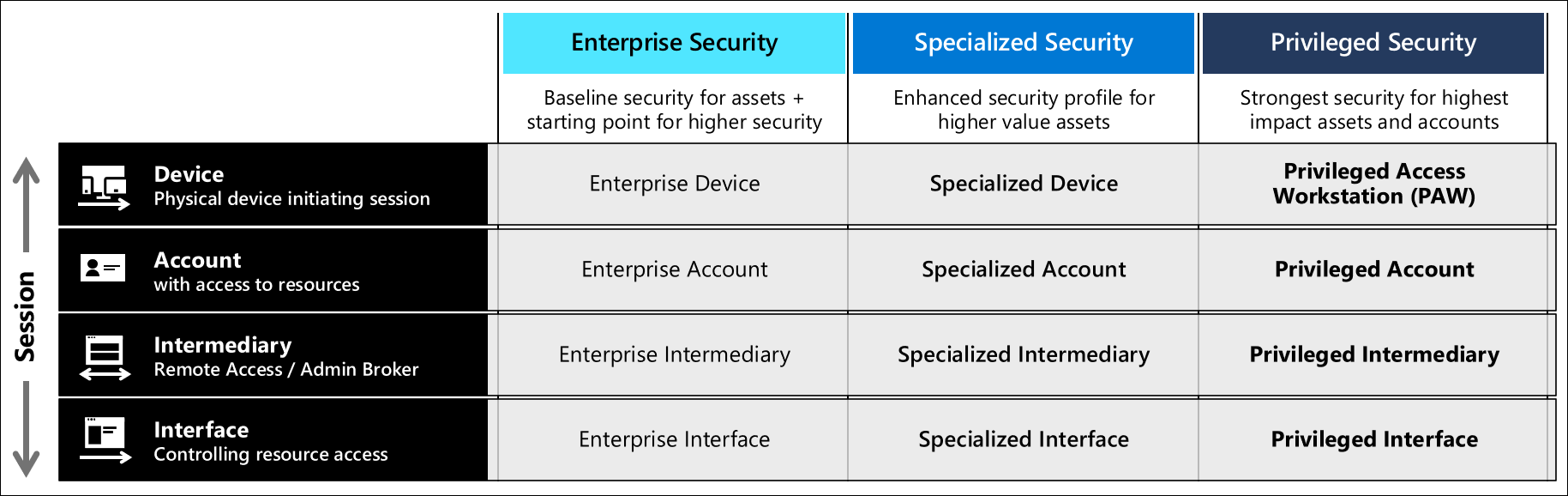

Bu belge güvenli hesaplar, iş istasyonları ve cihazlar ve arabirim güvenliği (koşullu erişim ilkesi ile) dahil olmak üzere ayrıcalıklı erişim stratejisinin teknik bileşenlerini uygulama konusunda size yol gösterir.

Bu kılavuz, üç güvenlik düzeyi için de tüm profilleri ayarlar ve Ayrıcalıklı erişim güvenlik düzeyleri kılavuzuna göre kuruluş rollerinize atanmalıdır. Microsoft, bunları hızlı modernizasyon planında (RAMP) açıklanan sırayla yapılandırmanızı önerir

Lisans gereksinimleri

Bu kılavuzda ele alınan kavramlar, Microsoft 365 Kurumsal E5 veya eşdeğer bir ürüne sahip olduğunuzu varsayar. Bu kılavuzdaki önerilerden bazıları diğer lisanslarla uygulanabilir. Daha fazla bilgi için bkz. lisanslama Microsoft 365 Kurumsal.

Lisans sağlamayı otomatikleştirmek için kullanıcılarınız için grup tabanlı lisanslama yapmayı göz önünde bulundurun.

Microsoft Entra yapılandırması

Microsoft Entra ID, yönetici iş istasyonlarınız için kullanıcıları, grupları ve cihazları yönetir. Kimlik hizmetlerini ve özelliklerini bir yönetici hesabıyla etkinleştirin.

Güvenli iş istasyonu yönetici hesabını oluşturduğunuzda, hesabı geçerli iş istasyonunuzda kullanıma sunarsınız. Bu ilk yapılandırmayı ve tüm genel yapılandırmayı yapmak için bilinen güvenli bir cihaz kullandığınızdan emin olun. İlk kez saldırı riskini azaltmak için kötü amaçlı yazılım bulaşmalarını önleme yönergelerini izleyin.

En azından yöneticileriniz için çok faktörlü kimlik doğrulaması gerektir. Uygulama kılavuzu için bkz . Koşullu Erişim: Yöneticiler için MFA gerektirme.

Microsoft Entra kullanıcıları ve grupları

Azure portalından Microsoft Entra ID>> bölümüne gidin.

Şunları girin:

- Ad - Güvenli İş İstasyonu Kullanıcısı

-

Kullanıcı adı -

secure-ws-user@contoso.com - Dizin rolü - Sınırlı yönetici ve Intune Yöneticisi rolünü seçin.

- Kullanım Konumu - Örneğin Birleşik Krallık veya listeden istediğiniz konum.

Oluştur'u belirleyin.

Cihaz yöneticisi kullanıcınızı oluşturun.

Şunları girin:

- Ad - Güvenli İş İstasyonu Yöneticisi

-

Kullanıcı adı -

secure-ws-admin@contoso.com - Dizin rolü - Sınırlı yönetici ve Intune Yöneticisi rolünü seçin.

- Kullanım Konumu - Örneğin Birleşik Krallık veya listeden istediğiniz konum.

Oluştur'u belirleyin.

Ardından dört grup oluşturacaksınız: Güvenli İş İstasyonu Kullanıcıları, Güvenli İş İstasyonu Yöneticileri, Acil Durum BreakGlass ve Güvenli İş İstasyonu Cihazları.

Azure portalından Microsoft Entra ID>>göz atın.

İş istasyonu kullanıcıları grubu için, kullanıcılara lisans sağlamayı otomatikleştirmek için grup tabanlı lisanslama yapılandırmak isteyebilirsiniz.

İş istasyonu kullanıcıları grubu için şunu girin:

- Grup türü - Güvenlik

- Grup adı - İş İstasyonu Kullanıcılarının Güvenliğini Sağlama

- Üyelik türü - Atanan

Güvenli iş istasyonu kullanıcınızı ekleyin:

secure-ws-user@contoso.comGüvenli iş istasyonları kullanan diğer tüm kullanıcıları ekleyebilirsiniz.

Oluştur'u belirleyin.

Privileged Workstation Admins grubu için şunu girin:

- Grup türü - Güvenlik

- Grup adı - Güvenli İş İstasyonu Yöneticileri

- Üyelik türü - Atanan

Güvenli iş istasyonu kullanıcınızı ekleyin:

secure-ws-admin@contoso.comGüvenli iş istasyonlarını yöneten diğer tüm kullanıcıları ekleyebilirsiniz.

Oluştur'u belirleyin.

Acil Durum BreakGlass grubu için şunu girin:

- Grup türü - Güvenlik

- Grup adı - Acil Durum BreakGlass

- Üyelik türü - Atanan

Oluştur'u belirleyin.

Bu gruba Acil Durum Erişim hesapları ekleyin.

İş istasyonu cihazları grubu için şunu girin:

- Grup türü - Güvenlik

- Grup adı - Güvenli İş İstasyonu Cihazları

- Üyelik türü - Dinamik Cihaz

-

Dinamik Üyelik kuralları -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Oluştur'u belirleyin.

Microsoft Entra cihaz yapılandırması

Cihazları Microsoft Entra Id'ye kimlerin katabileceğini belirtme

Yönetim güvenlik grubunuzun cihazları etki alanınıza eklemesine izin vermek için Active Directory'de cihazlarınızı yapılandırın. Bu ayarı Azure portalından yapılandırmak için:

- Microsoft Entra ID>> gidin.

- Kullanıcılar cihazları Microsoft Entra Id'ye katabilir'in altında Seçili'yi seçin ve ardından "Güvenli İş İstasyonu Kullanıcıları" grubunu seçin.

Yerel yönetici haklarını kaldırma

Bu yöntem VIP, DevOps ve Privileged iş istasyonları kullanıcılarının makinelerinde yönetici haklarına sahip olmamasını gerektirir. Bu ayarı Azure portalından yapılandırmak için:

- Microsoft Entra ID>> gidin.

- Microsoft Entra'ya katılmış cihazlarda ek yerel yöneticiler'in altında Yok'u seçin.

Yerel yöneticiler grubunun üyelerini yönetme hakkında ayrıntılı bilgi için Bkz. Microsoft Entra'ya katılmış cihazlarda yerel yöneticiler grubunu yönetme.

Cihazlara katılmak için çok faktörlü kimlik doğrulaması gerektir

Cihazları Microsoft Entra ID'ye ekleme sürecini daha da güçlendirmek için:

- Microsoft Entra ID>> gidin.

- Cihazlara katılmak için Multi-Factor Auth gerektir'in altında Evet'i seçin.

- Kaydet'i seçin.

Mobil cihaz yönetimini yapılandırma

Azure portalından:

- Microsoft Entra ID>> göz atın.

- MDM kullanıcı kapsamı ayarını Tümü olarak değiştirin.

- Kaydet'i seçin.

Bu adımlar, Microsoft Endpoint Manager ile tüm cihazları yönetmenize olanak sağlar. Daha fazla bilgi için bkz. Windows 10/11 cihazları için otomatik kaydı ayarlama. Intune yapılandırma ve uyumluluk ilkelerini gelecekteki bir adımda oluşturacaksınız.

Microsoft Entra Koşullu Erişim

Microsoft Entra Koşullu Erişim, ayrıcalıklı yönetim görevlerini uyumlu cihazlarla kısıtlamaya yardımcı olabilir. Güvenli İş İstasyonu Kullanıcıları grubunun önceden tanımlanmış üyeleri, bulut uygulamalarında oturum açarken çok faktörlü kimlik doğrulaması gerçekleştirmek için gereklidir. En iyi yöntemlerden biri, acil durum erişim hesaplarını ilkenin dışında tutmaktır. Daha fazla bilgi için bkz . Microsoft Entra Id'de acil durum erişim hesaplarını yönetme.

Koşullu Erişim yalnızca güvenli iş istasyonuna Azure portalına erişme olanağı sağlar

Kuruluşlar, Privileged Users'ın PAW olmayan cihazlardan bulut yönetimi arabirimlerine, portallarına ve PowerShell'e bağlanabilmesini engellemelidir.

Yetkisiz cihazların bulut yönetimi arabirimlerine erişmesini engellemek için Koşullu Erişim: Cihazlar için Filtreler (önizleme) makalesindeki yönergeleri izleyin. Bu özelliği dağıtırken dikkate almanız gereken acil durum erişim hesabı işlevselliği önemlidir. Bu hesaplar yalnızca aşırı durumlar ve ilke aracılığıyla yönetilen hesap için kullanılmalıdır.

Not

Koşullu Erişim ilkesini atlayan bir kullanıcı grubu oluşturmanız ve acil durum kullanıcınızı eklemeniz gerekir. Örneğimiz için Acil Durum BreakGlass adlı bir güvenlik grubumuz var

Bu ilke kümesi, Yöneticilerinizin belirli bir cihaz öznitelik değeri sunabilen bir cihaz kullanması gerektiğini, MFA'nın memnun olduğunu ve cihazın Microsoft Endpoint Manager ve Uç Nokta için Microsoft Defender tarafından uyumlu olarak işaretlenmesini sağlar.

Kuruluşlar, ortamlarında eski kimlik doğrulama protokollerini engellemeyi de göz önünde bulundurmalıdır. Eski kimlik doğrulama protokollerini engelleme hakkında daha fazla bilgi için, Nasıl yapılır: Koşullu Erişim ile Microsoft Entra Id'de eski kimlik doğrulamasını engelleme makalesine bakın.

Microsoft Intune yapılandırması

Cihaz kaydı reddetme KCG

Örneğimizde KCG cihazlarına izin verilmemesi önerilir. Intune KCG kaydını kullanmak, kullanıcıların daha az veya güvenilir olmayan cihazları kaydetmesine olanak tanır. Ancak, yeni cihaz satın almak için sınırlı bütçeye sahip olan, mevcut donanım filosunu kullanmak isteyen veya windows dışı cihazları göz önünde bulunduran kuruluşlarda Kurumsal profili dağıtmak için Intune'daki KCG özelliğini göz önünde bulundurabileceklerini unutmayın.

Aşağıdaki kılavuzda KCG erişimini reddeden dağıtımlar için kayıt yapılandırılır.

KCG'yi engelleyen kayıt kısıtlamalarını ayarlama

- Microsoft Intune yönetim merkezinde Cihazlar>Kayıt kısıtlamaları'nı> seçin ve varsayılan kısıtlamayı >

- Özellikler Platformu ayarlarını >

- Windows MDM dışında Tüm türler için Engelle'yi seçin.

- Kişisel öğelere ait tüm öğeler için Engelle'yi seçin.

Autopilot dağıtım profili oluşturma

Bir cihaz grubu oluşturduktan sonra Autopilot cihazlarını yapılandırmak için bir dağıtım profili oluşturmanız gerekir.

Microsoft Intune yönetim merkezinde Cihaz kaydı Windows kaydı>> Oluştur'u seçin.

Şunları girin:

- Ad - İş istasyonu dağıtım profilinin güvenliğini sağlama.

- Açıklama - Güvenli iş istasyonlarının dağıtımı.

- Hedeflenen tüm cihazları Autopilot olarak dönüştür seçeneğini Evet olarak ayarlayın. Bu ayar listedeki tüm cihazların Autopilot dağıtım hizmetine kaydedilmesini sağlar. Kaydın işlenmesi için 48 saat izin verin.

İleri'yi seçin.

- Dağıtım modu için Kendi Kendine Dağıtma (Önizleme) seçeneğini belirleyin. Bu profile sahip cihazlar, cihazı kaydeden kullanıcıyla ilişkilendirilir. Dağıtım sırasında, şunları eklemek için Kendi Kendine Dağıtım modu özelliklerini kullanmanız önerilir:

- Cihazı Intune Microsoft Entra otomatik MDM kaydına kaydeder ve cihazda yalnızca tüm ilkeler, uygulamalar, sertifikalar ve ağ profilleri sağlanana kadar cihaza erişim izni verir.

- Cihazı kaydetmek için kullanıcı kimlik bilgileri gereklidir. Cihazı Kendi Kendine Dağıtma modunda dağıtmanın, dizüstü bilgisayarları paylaşılan bir modelde dağıtmanıza olanak sağladığını unutmayın. Cihaz bir kullanıcıya ilk kez atanana kadar kullanıcı ataması gerçekleşmez. Sonuç olarak, bir kullanıcı ataması tamamlanana kadar BitLocker gibi kullanıcı ilkeleri etkinleştirilmez. Güvenli bir cihazda oturum açma hakkında daha fazla bilgi için bkz . Seçili profiller.

- Dil (Bölge), Kullanıcı hesabı türü standardını seçin.

- Dağıtım modu için Kendi Kendine Dağıtma (Önizleme) seçeneğini belirleyin. Bu profile sahip cihazlar, cihazı kaydeden kullanıcıyla ilişkilendirilir. Dağıtım sırasında, şunları eklemek için Kendi Kendine Dağıtım modu özelliklerini kullanmanız önerilir:

İleri'yi seçin.

- Önceden yapılandırılmış bir kapsam etiketi seçin.

İleri'yi seçin.

Seçili Gruplara Atanan Atamalar'ı> Eklenecek grupları seçin bölümünde İş İstasyonu Cihazlarının Güvenliğini Sağla'yı seçin.

İleri'yi seçin.

Profili oluşturmak için Oluştur’u seçin. Autopilot dağıtım profili artık cihazlara atanmaya hazır.

Autopilot'ta cihaz kaydı, cihaz türüne ve rolüne göre farklı bir kullanıcı deneyimi sağlar. Dağıtım örneğimizde güvenli cihazların toplu olarak dağıtıldığı ve paylaşılabildiği ancak ilk kez kullanıldığında cihazın bir kullanıcıya atandığı bir model gösterilmektedir. Daha fazla bilgi için bkz. Windows Autopilot kaydolma işlemi.

Kayıt Durumu Sayfası

Kayıt Durumu Sayfası (ESP), yeni bir cihaz kaydedildikten sonra sağlama ilerleme durumunu görüntüler. Cihazların kullanımdan önce tamamen yapılandırıldığından emin olmak için Intune, tüm uygulamalar ve profiller yüklenene kadar cihaz kullanımını engellemeye yönelik bir araç sağlar.

Kayıt durumu sayfası profili oluşturma ve atama

- Microsoft Intune yönetim merkezinde Cihazlar>>> oluştur'u seçin.

- Ad ve Açıklama girin.

- Oluştur’u seçin.

- Kayıt Durumu Sayfası listesinde yeni profili seçin.

- Uygulama profili yükleme ilerleme durumunu göster'i Evet olarak ayarlayın.

- Tüm uygulamalar ve profiller yüklenene kadar Cihaz kullanımını engelle seçeneğini Evet olarak ayarlayın.

- Atamalar'ı> seçin grubu

Secure Workstationseç > Kaydet'i seçin.> - Ayarlar'ı seçin, bu profile>.

Windows Update'i yapılandırma

Windows 10'un güncel tutulması, yapabileceğiniz en önemli şeylerden biridir. Windows'un güvenli bir durumda kalmasını sağlamak için, güncelleştirmelerin iş istasyonlarına uygulanma hızını yönetmek için bir güncelleştirme halkası dağıtırsınız.

Bu kılavuz, yeni bir güncelleştirme halkası oluşturmanızı ve aşağıdaki varsayılan ayarları değiştirmenizi önerir:

Microsoft Intune yönetim merkezinde Cihazlar>> seçin.

Şunları girin:

- Ad - Azure tarafından yönetilen iş istasyonu güncelleştirmeleri

- Bakım kanalı - Altı aylık kanal

- Kalite güncelleştirmesi erteleme (gün) - 3

- Özellik güncelleştirme erteleme süresi (gün) - 3

- Otomatik güncelleştirme davranışı - Son kullanıcı denetimi olmadan otomatik yükleme ve yeniden başlatma

- Kullanıcının Windows güncelleştirmelerini duraklatmasını engelle - Engelle

- Kullanıcının onayının çalışma saatleri dışında yeniden başlatılmasını gerektir - Gerekli

- Kullanıcının yeniden başlatılmasına izin ver (etkin yeniden başlatma) - Gerekli

- Otomatik yeniden başlatmadan sonra kullanıcıları etkin yeniden başlatmaya geçiş (gün) - 3

- Ertelendi yeniden başlatma anımsatıcısı (gün) - 3

- Bekleyen yeniden başlatmalar için son tarihi ayarlama (gün) - 3

Oluştur'u belirleyin.

Atamalar sekmesinde Güvenli İş İstasyonları grubunu ekleyin.

Windows Update ilkeleri hakkında daha fazla bilgi için bkz . İlke CSP - Güncelleştirme.

Intune tümleştirmesi Uç Nokta için Microsoft Defender

Uç Nokta için Microsoft Defender ve Microsoft Intune, güvenlik ihlallerini önlemeye yardımcı olmak için birlikte çalışır. Ayrıca ihlallerin etkisini sınırlayabilirler. Bu özellikler gerçek zamanlı tehdit algılama sağlar ve uç nokta cihazlarının kapsamlı bir şekilde denetlenmesini ve günlüğe kaydedilmesini sağlar.

Uç Nokta için Windows Defender ve Microsoft Endpoint Manager tümleştirmesini yapılandırmak için:

Microsoft Intune yönetim merkezinde Endpoint Security> seçin.

1. adımda Windows Defender ATP'yi Yapılandırma'nın altında, Windows Defender Güvenlik Merkezi'nde Windows Defender ATP'yi Microsoft Intune'a bağlama'yı seçin.

Windows Defender Güvenlik Merkezi'nde:

- Ayarlar> seçin.

- Microsoft Intune bağlantısı için Açık'ı seçin.

- Tercihleri kaydet'i seçin.

Bağlantı kurulduktan sonra Microsoft Endpoint Manager'a dönün ve üstteki Yenile'yi seçin.

Windows cihazları sürüm (20H2) 19042.450 ve üzerini Windows Defender ATP olarak Açık olarak ayarlayın.

Kaydet'i seçin.

Windows cihazlarını eklemek için cihaz yapılandırma profilini oluşturma

Microsoft Intune yönetim merkezinde oturum açın, Uç nokta güvenliği>> oluştur'u seçin.

Platform için Windows 10 ve Üzeri'yi seçin.

Profil türü için Uç nokta algılama ve yanıt'ı ve ardından Oluştur'u seçin.

Temel Bilgiler sayfasında, Ad alanına bir PAW - Uç Nokta için Defender ve profil için Açıklama (isteğe bağlı) girin ve ardından İleri'yi seçin.

Yapılandırma ayarları sayfasında, Uç Nokta Algılama ve Yanıt bölümünde aşağıdaki seçeneği yapılandırın:

Tüm dosyalar için örnek paylaşım: Microsoft Defender Gelişmiş Tehdit Koruması Örnek Paylaşımı yapılandırma parametresini döndürür veya ayarlar.

Microsoft Endpoint Configuration Manager'ı kullanarak Windows 10 makinelerinin eklenmesi, bu Microsoft Defender ATP ayarları hakkında daha fazla ayrıntı içerir.

Kapsam etiketleri sayfasını açmak için İleri'yi seçin. Kapsam etiketleri isteğe bağlıdır. Devam etmek için İleri'yi seçin.

Atamalar sayfasında Güvenli İş İstasyonu grubu'na tıklayın. Profil atama hakkında daha fazla bilgi için bkz . Kullanıcı ve cihaz profilleri atama.

İleri'yi seçin.

Gözden Geçir + oluştur sayfasında, işiniz bittiğinde Oluştur'u seçin. Yeni profil, oluşturduğunuz profil için ilke türünü seçtiğinizde listede görüntülenir. Tamam'a tıklayın ve ardından profili oluşturan değişikliklerinizi kaydetmek için Oluştur'a tıklayın.

Daha fazla bilgi için bkz . Windows Defender Gelişmiş Tehdit Koruması.

İş istasyonu profili sağlamlaştırmayı bitirme

Çözümün sağlamlaştırma işlemini başarıyla tamamlamak için uygun betiği indirip yürütebilirsiniz. İstediğiniz profil düzeyine yönelik indirme bağlantılarını bulun:

| Profil | İndirme konumu | Dosya adı |

|---|---|---|

| Kurumsal | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Özelleştirilmiş | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Ayrıcalıklı | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Not

Yönetici haklarının ve erişimin kaldırılmasının yanı sıra Uygulama yürütme denetimi (AppLocker) dağıtılan ilke profilleri tarafından yönetilir.

Betik başarıyla yürüttükten sonra Intune'da profillerde ve ilkelerde güncelleştirmeler yapabilirsiniz. Betikler sizin için ilkeler ve profiller oluşturur, ancak ilkeleri Secure Workstations cihaz grubunuz için atamanız gerekir.

- Betikler tarafından oluşturulan Intune cihaz yapılandırma profillerini burada bulabilirsiniz: >Profilleri.

- Betikler tarafından oluşturulan Intune cihaz uyumluluk ilkelerini burada bulabilirsiniz: Azure portalı>Microsoft Intune Cihaz Uyumluluk>

Tüm geçerli Intune profillerini karşılaştırmak ve profillerin değerlendirilmesi için dışarı aktarmak için DeviceConfiguration GitHub deposundan Intune veri dışarı aktarma betiğini DeviceConfiguration_Export.ps1çalıştırın.

Microsoft Defender Güvenlik Duvarı için Endpoint Protection Yapılandırma Profili'nde kurallar ayarlama

Windows Güvenlik Duvarı ilke ayarları Endpoint Protection Yapılandırma Profili'ne eklenir. uygulamasında uygulanan ilkenin davranışı aşağıdaki tabloda açıklanmıştır.

| Profil | Gelen Kuralları | Giden Kuralları | Davranışı birleştirme |

|---|---|---|---|

| Kurumsal | Blok | İzin ver | İzin ver |

| Özelleştirilmiş | Blok | İzin ver | Blok |

| Ayrıcalıklı | Blok | Blok | Blok |

Kurumsal: Bu yapılandırma, windows yüklemesinin varsayılan davranışını yansıtan en izinli yapılandırmadır. Yerel kuralların birleştirilmesine izin verilir olarak ayarlandığından, yerel ilke kurallarında açıkça tanımlanan kurallar dışında tüm gelen trafik engellenir. Tüm giden trafiğe izin verilir.

Özelleştirilmiş: Bu yapılandırma, cihazdaki tüm yerel olarak tanımlanmış kuralları yoksaydığı için daha kısıtlayıcıdır. Yerel olarak tanımlanmış kurallar da dahil olmak üzere tüm gelen trafik engellenir. İlke, Teslim İyileştirme'nin tasarlandığı gibi çalışmasına izin vermek için iki kural içerir. Tüm giden trafiğe izin verilir.

Ayrıcalıklı: Yerel olarak tanımlanmış kurallar da dahil olmak üzere tüm gelen trafik engellenir. İlke, Teslim İyileştirme'nin tasarlandığı gibi çalışmasına izin veren iki kural içerir. Giden trafik, DNS, DHCP, NTP, NSCI, HTTP ve HTTPS trafiğine izin veren açık kurallar dışında da engellenir. Bu yapılandırma yalnızca cihazın ağa sunduğu saldırı yüzeyini azaltmakla sınırlı değildir, cihazın kurabileceği giden bağlantıları yalnızca bulut hizmetlerini yönetmek için gereken bağlantılarla sınırlar.

| Kural | Yön | Eylem | Uygulama /Hizmet | Protokol | Yerel Bağlantı Noktaları | Uzak Bağlantı Noktaları |

|---|---|---|---|---|---|---|

| World Wide Web Services (HTTP Trafik Çıkışı) | Giden | İzin ver | Tümü | TCP | Tüm bağlantı noktaları | 80 |

| World Wide Web Services (HTTPS Trafik Çıkışı) | Giden | İzin ver | Tümü | TCP | Tüm bağlantı noktaları | 443 |

| Çekirdek Ağ - IPv6 için Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCPV6-Out) | Giden | İzin ver | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Çekirdek Ağ - IPv6 için Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCPV6-Out) | Giden | İzin ver | Dhcp | TCP | 546 | 547 |

| Çekirdek Ağ - IPv6 için Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP-Out) | Giden | İzin ver | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Çekirdek Ağ - IPv6 için Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP-Out) | Giden | İzin ver | Dhcp | TCP | 68 | 67 |

| Çekirdek Ağ - DNS (UDP-Out) | Giden | İzin ver | %SystemRoot%\system32\svchost.exe | UDP | Tüm Bağlantı Noktaları | 53 |

| Çekirdek Ağ - DNS (UDP-Out) | Giden | İzin ver | Dnscache | UDP | Tüm Bağlantı Noktaları | 53 |

| Çekirdek Ağ - DNS (TCP-Out) | Giden | İzin ver | %SystemRoot%\system32\svchost.exe | TCP | Tüm Bağlantı Noktaları | 53 |

| Çekirdek Ağ - DNS (TCP-Out) | Giden | İzin ver | Dnscache | TCP | Tüm Bağlantı Noktaları | 53 |

| NSCI Yoklaması (TCP-Out) | Giden | İzin ver | %SystemRoot%\system32\svchost.exe | TCP | Tüm bağlantı noktaları | 80 |

| NSCI Yoklaması - DNS (TCP-Out) | Giden | İzin ver | NlaSvc | TCP | Tüm bağlantı noktaları | 80 |

| Windows Saati (UDP-Giden) | Giden | İzin ver | %SystemRoot%\system32\svchost.exe | TCP | Tüm bağlantı noktaları | 80 |

| Windows Zaman Yoklaması - DNS (UDP-Out) | Giden | İzin ver | W32Time | UDP | Tüm bağlantı noktaları | 123 |

| Teslim İyileştirme (TCP-In) | Gelen | İzin ver | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Tüm bağlantı noktaları |

| Teslim İyileştirme (TCP-In) | Gelen | İzin ver | DoSvc | TCP | 7680 | Tüm bağlantı noktaları |

| Teslim İyileştirme (UDP-In) | Gelen | İzin ver | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Tüm bağlantı noktaları |

| Teslim İyileştirme (UDP-In) | Gelen | İzin ver | DoSvc | UDP | 7680 | Tüm bağlantı noktaları |

Not

Microsoft Defender Güvenlik Duvarı yapılandırmasında her kural için tanımlanmış iki kural vardır. Gelen ve giden kuralları Windows Hizmetleri'ne kısıtlamak için( örneğin DNS İstemcisi, hizmet adı, DNSCache ve yürütülebilir yol, C:\Windows\System32\svchost.exe), Grup İlkesi kullanılarak mümkün olan tek bir kural yerine ayrı bir kural olarak tanımlanmalıdır.

İzin verilen ve engellenen hizmetleriniz için gerektiğinde hem gelen hem de giden kuralların yönetiminde ek değişiklikler yapabilirsiniz. Daha fazla bilgi için bkz . Güvenlik duvarı yapılandırma hizmeti.

URL kilit proxy'si

Kısıtlayıcı URL trafik yönetimi şunları içerir:

- Seçili Azure ve Azure Cloud Shell dahil Microsoft hizmetleri dışındaki tüm giden trafiği ve self servis parola sıfırlamaya izin verme özelliğini reddedin.

- Privileged profili, aşağıdaki URL Lock Proxy yapılandırmasını kullanarak cihazın bağlanabileceği İnternet üzerindeki uç noktaları kısıtlar.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

ProxyOverride listesinde listelenen uç noktalar, Microsoft Entra Kimliği'nde kimlik doğrulaması yapmak ve Azure veya Office 365 yönetim arabirimlerine erişmek için gereken uç noktalarla sınırlıdır. Diğer bulut hizmetlerini genişletmek için yönetim URL'sini listeye ekleyin. Bu yaklaşım, ayrıcalıklı kullanıcıları İnternet tabanlı saldırılara karşı korumak için daha geniş İnternet erişimini sınırlandırmak için tasarlanmıştır. Bu yaklaşımın çok kısıtlayıcı olduğu kabul edilirse ayrıcalıklı rol için aşağıdaki yaklaşımı kullanmayı göz önünde bulundurun.

Bulut için Microsoft Defender Uygulamalarını, URL'leri onaylı URL'ler ile kısıtlanmış listeyi etkinleştirin (Çoğuna izin ver)

Rol dağıtımımızda Kurumsal ve Özel dağıtımlar için, tüm web'e gözatmayı kesin olarak reddetmenin istendiği durumlarda, Bulut için Microsoft Defender Uygulamaları gibi bir bulut erişim güvenlik aracısı (CASB) özelliklerini kullanarak riskli ve sorgulanabilir web sitelerine erişimi engellemek için kullanılması önerilir. Çözüm, seçilmiş uygulamaları ve web sitelerini engellemenin basit bir yolunu ele alır. Bu çözüm, Engelleme Listesi 'ni (DBL) koruyan Spamhaus Projesi gibi sitelerden blok listesine erişim sağlamaya benzer: engelleme siteleri için uygulanacak gelişmiş bir kural kümesi olarak kullanmak için iyi bir kaynaktır.

Çözüm size aşağıdakileri sağlar:

- Görünürlük: tüm bulut hizmetlerini algılama; her birine bir risk derecelendirmesi atamak; oturum açabilen tüm kullanıcıları ve Microsoft dışı uygulamaları tanımlama

- Veri güvenliği: hassas bilgileri (DLP) tanımlama ve denetleme; içerikte sınıflandırma etiketlerine yanıt verme

- Tehdit koruması: uyarlamalı erişim denetimi (AAC) sunar; kullanıcı ve varlık davranışı analizi (UEBA) sağlama; kötü amaçlı yazılımları azaltma

- Uyumluluk: Bulut idaresini göstermek için raporlar ve panolar sağlama; veri yerleşimi ve mevzuat uyumluluğu gereksinimlerine uymaya yönelik yardım çabaları

Riskli URL'lere erişimi engellemek için Bulut için Defender Uygulamalarını etkinleştirin ve Defender ATP'ye bağlanın:

- Microsoft Defender Güvenlik Merkezi>Bulut için Microsoft Defender Uygulamalar tümleştirmesini >ON olarak ayarlayın

- Microsoft Defender Güvenlik Merkezi>Özel ağ göstergelerini >ON olarak ayarlayın

- Bulut için Microsoft Defender Apps portalıNda> Ayarlar > Uç Nokta için Microsoft Defender > Uygulama erişimini zorla'yı seçin

Yerel uygulamaları yönetme

Güvenli iş istasyonu, üretkenlik uygulamaları dahil olmak üzere yerel uygulamalar kaldırıldığında gerçekten sağlamlaştırılmış duruma geçer. Burada, kod depolarını yönetmek üzere GitHub için Azure DevOps bağlantısına izin vermek için Visual Studio Code ekleyebilirsiniz.

Özel uygulamalar için Şirket Portalı yapılandırma

Şirket Portalı Intune tarafından yönetilen bir kopyası, güvenli iş istasyonlarının kullanıcılarına gönderebileceğiniz ek araçlara isteğe bağlı erişim sağlar.

Güvenli modda uygulama yüklemesi, Şirket Portalı tarafından teslim edilen yönetilen uygulamalarla sınırlıdır. Ancak Şirket Portalı yüklemek için Microsoft Store'a erişim gerekir. Güvenli çözümünüzde, Autopilot tarafından sağlanan cihazlar için Windows 10 Şirket Portalı uygulamasını ekler ve atarsınız.

Not

Şirket Portalı uygulamasını Autopilot profilini atamak için kullanılan Güvenli İş İstasyonu Cihaz Etiketi grubuna atadığınızdan emin olun.

Intune kullanarak uygulamaları dağıtma

Bazı durumlarda güvenli iş istasyonunda Microsoft Visual Studio Code gibi uygulamalar gereklidir. Aşağıdaki örnek, Microsoft Visual Studio Code'u Güvenli İş İstasyonu Kullanıcıları güvenlik grubundaki kullanıcılara yüklemeye yönelik yönergeler sağlar.

Visual Studio Code bir EXE paketi olarak sağlandığından, Microsoft Win32 İçerik Hazırlama Aracı.intunewindağıtım için bir biçim dosyası olarak paketlenmesi gerekir.

Microsoft Win32 İçerik Hazırlama Aracı'nı yerel olarak bir iş istasyonuna indirin ve C:\Packages gibi paketleme için bir dizine kopyalayın. Ardından C:\Packages altında bir Kaynak ve Çıkış dizini oluşturun.

Microsoft Visual Studio Code'u paketleme

- Windows 64 bit için visual studio code çevrimdışı yükleyicisini indirin.

- İndirilen Visual Studio Code exe dosyasını şuraya kopyalayın:

C:\Packages\Source - Bir PowerShell konsolu açın ve

C:\Packages -

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1yazın - Yeni çıkış klasörünü oluşturmak için yazın

Y. Visual Studio Code için intunewin dosyası bu klasörde oluşturulur.

VS Code'u Microsoft Endpoint Manager'a yükleme

- Microsoft Endpoint Manager yönetim merkezinde Uygulamalar>>göz atın

- Uygulama türünü seçin altında Windows uygulaması (Win32) seçeneğini belirleyin

-

Uygulama paketi dosyasını seç'e tıklayın, Dosya seç'e tıklayın ve ardından içinden

VSCodeUserSetup-x64-1.51.1.intunewinöğesiniC:\Packages\Output\VSCodeUserSetup-x64-1.51.1seçin. Tamam’a tıklayın. - Ad alanına girin

Visual Studio Code 1.51.1 - Açıklama alanına Visual Studio Code için bir açıklama girin

-

Microsoft CorporationAlanına Girin - Logo için resmi indirin

https://jsarray.com/images/page-icons/visual-studio-code.pngve seçin. İleri'yi seçin -

VSCodeSetup-x64-1.51.1.exe /SILENTalanına girin -

C:\Program Files\Microsoft VS Code\unins000.exealanına girin - Cihaz Yeniden Başlatma davranışı açılan listesinden Dönüş kodlarına göre davranışı belirleyin'i seçin. İleri'yi seçin

- İşletim sistemi mimarisi onay kutusu açılan listesinden 64 bit'i seçin

- En düşük işletim sistemi onay kutusu açılan listesinden Windows 10 1903'i seçin. İleri'yi seçin

- Kurallar biçimi açılan listesinden Algılama kurallarını el ile yapılandır'ı seçin

- Ekle'ye tıklayın ve kural türü açılan listesinden Dosya'yatıklayın

-

C:\Program Files\Microsoft VS Codealanına girin -

unins000.exealanına girin - Açılan listeden Dosya veya klasör var'ı seçin, Tamam'ı ve ardından İleri'yi seçin

- Bu pakette bağımlılık olmadığından İleri'yi seçin

- Kayıtlı cihazlar için kullanılabilir'in altında Grup Ekle'yi seçin ve Privileged Users grubunu ekleyin. Grubu onaylamak için Seç'e tıklayın. İleri'yi seçin

- Oluştur seçeneğine tıklayın

Özel uygulamalar ve ayarlar oluşturmak için PowerShell kullanma

PowerShell kullanılarak ayarlanması gereken iki Uç Nokta için Defender önerisi de dahil olmak üzere önerdiğimiz bazı yapılandırma ayarları vardır. Bu yapılandırma değişiklikleri Intune'daki ilkeler aracılığıyla ayarlanamaz.

Konak yönetimi özelliklerini genişletmek için PowerShell'i de kullanabilirsiniz. GitHub'dan PAW-DeviceConfig.ps1 betiği, aşağıdaki ayarları yapılandıran örnek bir betiktir:

- Internet Explorer'ı kaldırır

- PowerShell 2.0'ı kaldırır

- Windows Medya Oynatıcı kaldırır

- Çalışma Klasörleri İstemcisini Kaldırır

- XPS Yazdırmayı Kaldırır

- Hazırda Beklet'i etkinleştirir ve yapılandırır

- AppLocker DLL kural işlemeyi etkinleştirmek için kayıt defteri düzeltmesi uygular

- Endpoint Manager kullanılarak ayarlanabilen iki Uç Nokta için Microsoft Defender önerisi için kayıt defteri ayarlarını uygular.

- Bir ağın konumunu ayarlarken kullanıcıların yükseltmesini gerektir

- Ağ kimlik bilgilerinin kaydedilmesini engelleme

- Ağ Konumunu Devre Dışı Bırakma Sihirbazı - Kullanıcıların ağ konumunu Özel olarak ayarlamasını önler ve bu nedenle Windows Güvenlik Duvarı'nda kullanıma sunulan saldırı yüzeyini artırır

- Windows Saati'ni NTP kullanacak şekilde yapılandırıp Otomatik Saat hizmetini Otomatik olarak ayarlar

- Cihazı kullanıma hazır, ayrıcalıklı bir iş istasyonu olarak kolayca tanımlamak için masaüstü arka planını indirir ve belirli bir görüntüye ayarlar.

GitHub'dan PAW-DeviceConfig.ps1 betiği.

- [PAW-DeviceConfig.ps1] betiğini yerel bir cihaza indirin.

- Azure portalı>Cihaz yapılandırması>Ekle'ye göz atın. v Betik için bir Ad sağlayın ve Betik konumunu belirtin.

-

Yapılandır'yı seçin.

- Oturum açmış kimlik bilgilerini kullanarak bu betiği çalıştır seçeneğini Hayır olarak ayarlayın.

- Tamam'ı seçin.

- Oluştur'u belirleyin.

- Atamalar> seçin'i seçin.

- Güvenli İş İstasyonları güvenlik grubunu ekleyin.

- Kaydet'i seçin.

dağıtımınızı ilk cihazınızla doğrulama ve test etme

Bu kayıt, fiziksel bir bilgi işlem cihazı kullandığınızı varsayar. Satın alma sürecinin bir parçası olarak OEM, Bayi, dağıtımcı veya iş ortağının cihazları Windows Autopilot'a kaydetmesi önerilir.

Ancak test için bir test senaryosu olarak Sanal Makineler ayakta durmak mümkündür. Ancak bu istemciye katılma yöntemine izin vermek için kişisel olarak katılmış cihazların kaydının düzeltilmesi gerekir.

Bu yöntem, daha önce kaydedilmemiş Sanal Makineler veya fiziksel cihazlar için çalışır.

- Cihazı başlatın ve kullanıcı adı iletişim kutusunun sunulmasını bekleyin

- Komut istemini görüntülemek için basın

SHIFT + F10 - Enter tuşuna

PowerShellbasın - Enter tuşuna

Set-ExecutionPolicy RemoteSignedbasın - Enter tuşuna

Install-Script Get-WindowsAutopilotInfobasın - PATH ortam değişikliğini kabul etmek için Enter yazın

Yve enter tuşuna basın - NuGet sağlayıcısını yüklemek için enter tuşuna basın

Yve tıklayın - Depoya güvenmek için yazın

Y - Tür Çalıştırması

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Sanal Makineden veya Fiziksel cihazdan CSV'yi kopyalama

Cihazları Autopilot'a aktarma

Microsoft Endpoint Manager yönetim merkezinde Cihazlar>>

İçeri Aktar'ı seçin ve CSV dosyanızı seçin.

öğesinin

Group Tagolarak güncelleştirilmesiniPAWve öğesininProfile Statusolarak değiştirilmesiniAssignedbekleyin.Not

Grup Etiketi, Cihazı grubunun bir üyesi yapmak için Güvenli İş İstasyonu dinamik grubu tarafından kullanılır,

Cihazı Güvenli İş İstasyonları güvenlik grubuna ekleyin.

Yapılandırmak istediğiniz Windows 10 cihazında Windows Ayarları>>gidin.

- Bu bilgisayarı sıfırla'nın altında Başlarken'i seçin.

- Cihazı sıfırlamak ve yapılandırılan profil ve uyumluluk ilkeleriyle yeniden yapılandırmak için istemleri izleyin.

Cihazı yapılandırdıktan sonra bir gözden geçirmeyi tamamlayın ve yapılandırmayı denetleyin. Dağıtımınıza devam etmeden önce ilk cihazın doğru yapılandırıldığını onaylayın.

Cihaz atama

Cihazları ve kullanıcıları atamak için, seçili profilleri güvenlik grubunuzla eşlemeniz gerekir. Hizmet için izin gerektiren tüm yeni kullanıcıların da güvenlik grubuna eklenmesi gerekir.

Güvenlik olaylarını izlemek ve yanıtlamak için Uç Nokta için Microsoft Defender kullanma

- Güvenlik açıklarını ve yanlış yapılandırmaları sürekli gözlemleyin ve izleyin

- Vahşi yaşamda dinamik tehditlere öncelik vermek için Uç Nokta için Microsoft Defender kullanma

- güvenlik açıklarının uç noktada algılama ve yanıtlama (EDR) uyarılarıyla bağıntısını sağlayın

- Araştırma sırasında makine düzeyindeki güvenlik açığını belirlemek için panoyu kullanma

- Düzeltmeleri Intune'a gönderme

Microsoft Defender Güvenlik Merkezi yapılandırın. Tehdit ve Güvenlik Açığı Yönetimi panosuna genel bakış sayfasında yönergeleri kullanma.

Gelişmiş Tehdit Avcılığı kullanarak uygulama etkinliğini izleme

Özelleştirilmiş iş istasyonundan başlayarak AppLocker, bir iş istasyonundaki uygulama etkinliğini izlemek için etkinleştirilir. Varsayılan olarak Uç Nokta için Defender, AppLocker olaylarını yakalar ve Hangi uygulamaların, betiklerin, DLL dosyalarının AppLocker tarafından engellendiğini belirlemek için Gelişmiş Tehdit Avcılığı Sorguları kullanılabilir.

Not

Özelleştirilmiş ve Ayrıcalıklı iş istasyonu profilleri AppLocker ilkelerini içerir. İlkelerin dağıtımı, istemcideki uygulama etkinliğini izlemek için gereklidir.

Microsoft Defender Güvenlik Merkezi Gelişmiş Tehdit Avcılığı bölmesinde AppLocker olaylarını döndürmek için aşağıdaki sorguyu kullanın

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

İzleme

- Pozlama Puanınızı nasıl gözden geçireceğinizi anlama

- Güvenlik önerisini gözden geçirin

- Güvenlik düzeltmelerini yönetme

- uç noktada algılama ve yanıtlama yönetme

- Intune profil izleme ile profilleri izleyin.