Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Sıfır Güven benimseme kılavuzunun bir parçası olarak, bu makale bir ihlal iş senaryosunun iş zararını önleme veya azaltma senaryosunun bir parçasıdır ve kuruluşunuzu siber saldırılara karşı nasıl koruyacağınızı açıklar. Bu makalede, bir ihlali önlemek ve yayılmasını sınırlamak ve yıkıcı bir ihlalden daha hızlı bir şekilde kurtarmak için bir iş sürekliliği ve olağanüstü durum kurtarma (BCDR) altyapısı oluşturup test etmek için ek güvenlik önlemlerinin nasıl dağıtılacağına odaklanılır.

ihlal varsay Sıfır Güven yol gösteren ilkenin öğeleri için:

Patlama yarıçapı ve segment erişimini en aza indirme

Bu makalede açıklanmıştır.

Uçtan uca şifrelemeyi doğrulama

Bu makalede açıklanmıştır.

Görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmayı geliştirmek için analizi kullanma

Tehdit koruması ve XDR uygulama makalesinde açıklanmıştır.

Bu makalede, güvenlik duruşunuzu zaten modernleştirmiş olduğunuz varsayılır.

Microsoft Azure kaynakları hakkında ayrıntılı bilgi için bkz . Azure kaynaklarınızı yıkıcı siber saldırılara karşı koruma.

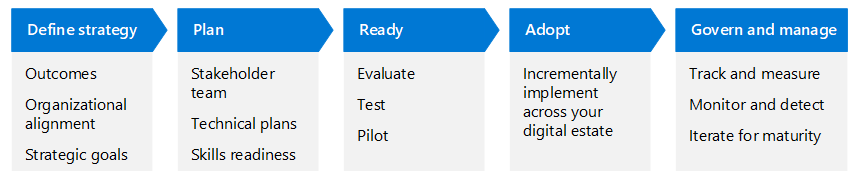

Güvenlik ihlali önleme ve kurtarma altyapısını uygulamaya yönelik benimseme döngüsü

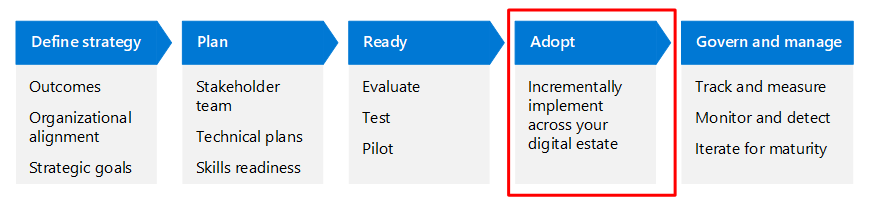

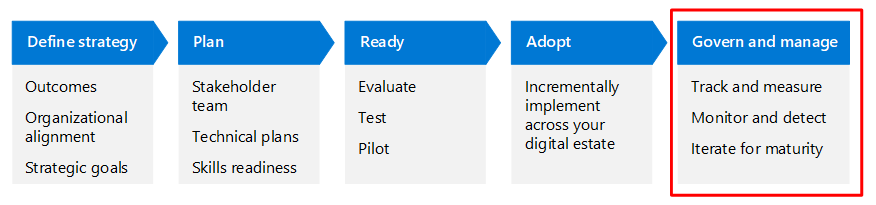

Bu makalede, Azure için Bulut Benimseme Çerçevesi (Strateji tanımlama, Planlama, Hazır, Benimseme ve Yönetme ve yönetme) aynı yaşam döngüsü aşamalarını kullanarak bir ihlal iş senaryosunun iş zararını önleme veya azaltma senaryosunun güvenlik ihlali önleme ve kurtarma altyapısını uygulama adımları Sıfır Güven için uyarlanmıştır.

Aşağıdaki tablo, çizimin erişilebilir bir sürümüdür.

| Strateji tanımlama | Planlama | Hazır | Benimseme | yönet ve yönet |

|---|---|---|---|---|

| Sonuç -ları Kuruluş hizalaması Stratejik hedefler |

Paydaş ekibi Teknik planlar Beceri açısından hazır olma durumu |

Değerlendirmek Test Pilot |

Dijital varlığınız genelinde artımlı olarak uygulama | İzleme ve ölçme İzleme ve algılama Vade için yineleme |

Sıfır Güven benimseme çerçevesine genel bakış bölümünde Sıfır Güven benimseme döngüsü hakkında daha fazla bilgi edinin.

"İhlalden kaynaklanan iş hasarını önleme veya azaltma" iş senaryosu hakkında daha fazla bilgi için bkz:

- Genel bakış

- Tehdit koruması ve XDR uygulamanın ek öğeleri

Strateji aşamasını tanımlama

Strateji tanımlama aşaması, çalışmalarımızı tanımlamak ve resmileştirmek için kritik öneme sahiptir; bu senaryonun "Neden?" kısmını resmileştirir. Bu aşamada senaryoyu iş, BT, operasyonel ve stratejik perspektifler aracılığıyla anlayabilirsiniz. Güvenliğin artımlı ve yinelemeli bir yolculuk olduğunu anlayarak senaryoda başarının ölçülecek sonuçlarını tanımlarsınız.

Bu makalede birçok kuruluşla ilgili motivasyonlar ve sonuçlar önerilmektedir. Kuruluşunuz için benzersiz gereksinimlerinize göre stratejiyi güçlendirmek için bu önerileri kullanın.

Güvenlik ihlali önleme ve kurtarma altyapısını uygulama motivasyonları

Güvenlik ihlali önleme ve kurtarma altyapısının motivasyonları basittir, ancak kuruluşunuzun farklı bölümleri bu işi yapmak için farklı teşviklere sahiptir. Aşağıdaki tabloda bu motivasyonların bazıları özetlemektedir.

| Alan | Motivasyonlar |

|---|---|

| İş gereksinimleri | güvenliğin bir uzantısı olarak ihlal önleme ve kurtarma duruşuyla işinizi yürütmek. İşletmeniz, bir veya daha fazla alanda hasar içeren bir ihlalden kurtulabilir ve işinizi normal şekilde sürdürebilir. |

| BT gereksinimleri | Şirket içi sistemleri ve uç noktaları güncelleştirme ve saldırganların dikkatini dağıtmak ve yanıltmak için bal deposu kaynakları dağıtmak gibi bir ihlalin olasılığını azaltmak için teknolojiler ve disiplinler uygulamak ve bunların yanı sıra kimlik güvenliği ve sağlama konusunda tavizsiz bir yaklaşım sürdürmek. |

| operasyonel ihtiyaçlar | İhlal önleme ve kurtarmayı standart işletim yordamları olarak uygulamak. İhlaller beklenir ve istenmeyenler işletmeniz için dikey olarak azaltılabilir. |

| Stratejik ihtiyaçlar | İşletmenizin ihlallerden kurtulma becerisini artımlı olarak artırmak ve bu da siber saldırganlara yatırım getirisini düşürebilir ve operasyon dayanıklılığını artırır. Sıfır Güven ihlal varsay ilkesi, iş güvenliğini sağlamak, ihlalleri en aza indirmek ve ihlal kurtarma süresini kısaltmak için sizi değişiklikleri ve güncelleştirmeleri planlamaya ve yürütmeye zorlar. |

Güvenlik ihlali önleme ve kurtarma altyapısını uygulamaya yönelik sonuçlar

İhlal hasarı önleme ve azaltma altyapınıza "asla güvenmeme, her zaman doğrulama" Sıfır Güven genel hedefini uygulamak ortamınıza önemli bir koruma katmanı ekler. İlgili tüm ekipler için doğru koruma dengesini elde edebilmeniz için elde etmek istediğiniz sonuçlar konusunda net olmak önemlidir. Aşağıdaki tabloda önerilen hedefler ve sonuçlar sağlanmaktadır.

| Hedefleme | Sonuç |

|---|---|

| İşletme açısından sonuçlar | İhlal önleme ve kurtarma uygulamaları, ihlaller ve iş süreçlerinin hızlı bir şekilde kurtarılmasıyla ilişkili en düşük maliyetlerle sonuçlanır. |

| İdare | İhlal önleme ve kurtarma araçları ve sistemleri dağıtılır ve iç süreçler test edilir ve ihlallere hazır olur. |

| Kurumsal dayanıklılık | Güvenlik ihlali önleme ve kurtarma ile proaktif tehdit koruması arasında, kuruluşunuz bir saldırıdan hızla kurtulabilir ve gelecekteki saldırı türlerini önleyebilir. |

| Güvenlik | İhlal önleme ve kurtarma, genel güvenlik gereksinimlerinizle ve ilkelerinizle tümleşiktir. |

Plan aşaması

Benimseme planları, Sıfır Güven stratejisinin ilkelerini eyleme dönüştürülebilir bir plana dönüştürür. Kolektif ekipleriniz, teknik çalışmalarını yönlendirmek ve bunları kuruluşunuzun iş stratejisiyle uyumlu hale getirmek için benimseme planını kullanabilir.

Tanımladığınız motivasyonlar ve sonuçlar, iş liderleriniz ve ekiplerinizle birlikte kuruluşunuz için "Neden?" öğesini destekler ve stratejiniz için Kuzey Yıldızı olur. Ardından, hedeflere ulaşmak için teknik planlama geliyor.

İhlal önleme ve kurtarmanın uygulanması için teknik benimseme şunları içerir:

- Yöneticinizi ve diğer ayrıcalıklı hesapları tam zamanında (JIT) erişim için korumak için Microsoft Entra Privileged Identity Management 'ı (PIM) ayarlama.

- Ağ altyapınızın güvenliğini artırma.

- Saldırganları cezbetmek ve varlıklarını erken algılamak için ağınıza bal deposu kaynakları dağıtma.

- Sunucuları ve cihazları güncel tutmak için kapsamlı bir düzeltme eki uygulama.

- Microsoft Purview İçeriden Risk Yönetimi kullanmaya başlayın.

- Yıkıcı bir siber saldırıdan hızla kurtulmak için bir BCDR altyapısı dağıtma.

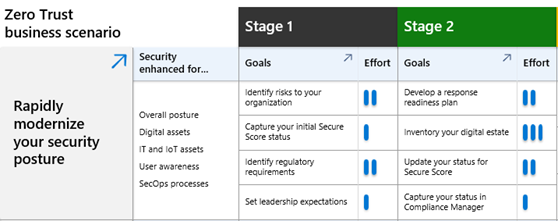

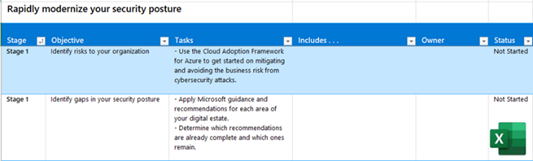

Birçok kuruluş, aşağıdaki tabloda özetlenen bu dağıtım hedeflerine dört aşamalı bir yaklaşım benimseyebilir.

| Aşama 1 | 2. Aşama | 3. Aşama | 4. Aşama |

|---|---|---|---|

| Ayrıcalıklı hesapların güvenliğini sağlama Ağınızı segmentlere ayırma Kritik iş yükü sürekliliği için Azure Site Recovery uygulama Ağ iletişimlerini şifreleme |

Kritik iş verileri için Microsoft 365 Yedekleme ve Azure Backup uygulama Düzeltme eki uygulama planı uygulama Baldanlık kaynakları oluşturma Microsoft Purview İçeriden Risk Yönetimi kullanmaya başlama |

Tüm iş verileri için Microsoft 365 Yedekleme ve Azure Backup uygulama Tüm iş yükleri için Azure Site Recovery uygulama Ağ trafiğine görünürlük kazandırma Tehdit ve iş sürekliliği/olağanüstü durum kurtarma (BCDR) yanıtınızı tasarlama |

Eski ağ güvenlik teknolojisini sonlandır Tehdit ve BCDR yanıtı uygulama |

Bu aşamalı yaklaşım kuruluşunuzda işe yararsa şunları kullanabilirsiniz:

bu indirilebilir PowerPoint slayt destesi , iş liderleri ve diğer paydaşlar için bu aşamalarda ve hedeflerde ilerleme durumunuzu sunmak ve izlemek için. İşte bu iş senaryosunun slaydı.

Sahip atamak ve bu aşamalar, hedefler ve görevleri için ilerleme durumunuzu izlemek için bu Excel çalışma kitabı . İşte bu iş senaryosunun çalışma sayfası.

Kuruluşunuzu anlama

Teknik uygulama için önerilen bu aşamalı yaklaşım, kuruluşunuzu anlama alıştırmasına bağlam sağlamaya yardımcı olabilir.

Her iş senaryosu için Sıfır Güven benimseme yaşam döngüsünün temel bir adımı envanteri almayı ve altyapınızın geçerli durumunu belirlemeyi içerir. Bu iş senaryosunda, geçerli durumunuz hakkında bilgi toplamanız gerekir:

- Ayrıcalıklı kimlik güvenlik ilkeleri ve gereksinimleri.

- Ağ güvenliği uygulamaları ve teknolojileri.

- Bunları yönetmek için Insider riskleri ve öncelikleri.

- Sunucu ve cihaz düzeltme eki uygulama ilkeleri ve gereksinimleri.

- BCDR sistemleri ve ilkeleri.

Kurumsal planlama ve hizalama

İhlalleri önleme ve kurtarma altyapısı uygulama teknik çalışmaları, çakışan çeşitli alanlar ve roller arasında kesişir:

- Ayrıcalıklı kimlikler

- Ağ

- Insider risk yönetimi

- Cihaz düzeltme eki uygulama

- BCDR

Bu tablo, sonuçları belirlemek ve yönlendirmek için bir sponsorluk programı ve proje yönetimi hiyerarşisi oluştururken önerilen rolleri özetler.

| Program liderleri ve teknik sahipler | Hesap verilebilirlik |

|---|---|

| CISO, CIO veya Veri Güvenliği Direktörü | Yönetici sponsorluğu |

| Güvenlik'ten program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme |

| Güvenlik Mimarı | Özellikle ayrıcalıklı kimlikler, ağ iletişimi ve honeypot kaynaklarının tasarımıyla ilgili yapılandırma ve standartlar hakkında öneride bulunun |

| BT Müşteri Adayı | Bal deposu kaynaklarını koruyun, düzeltme eki uygulama, sistem güncelleştirme gereksinimleri ve ilkeleri uygulama ve BCDR yordamlarını uygulama ve uygulama |

| Ağ Mimarı | Ağ güvenlik standartları ve uygulamaları hakkında öneride bulunup uygulama |

| Uyumluluk Memurları | Uyumluluk gereksinimlerini ve risklerini belirli denetimlerle ve kullanılabilir teknolojilerle eşleyin ve algılanıp yönetilecek içeriden riskler hakkında öneride bulunun |

| Güvenlik İdaresi ve/veya BT Müşteri Adayı | Tanımlanan ilkeler ve gereksinimlerle uyumluluğu sağlamak için izleme |

Bu benimseme içeriğine yönelik PowerPoint kaynak destesi, kendi kuruluşunuz için özelleştirebileceğiniz paydaş görünümünü içeren aşağıdaki slaydı içerir.

Teknik planlama ve beceri hazırlığı

Teknik çalışmaya başlamadan önce, Microsoft özellikleri, birlikte nasıl çalıştıklarını ve bu işe yaklaşmak için en iyi yöntemleri öğrenmenizi önerir. Aşağıdaki tabloda, ekiplerinizin beceri kazanmasına yardımcı olacak çeşitli eğitim kaynakları yer almaktadır.

| Kaynak | Açıklama |

|---|---|

| Modül: Ayrıcalıklı erişimi planlama ve uygulama | Verilerinizi ve kaynaklarınızı korumak için PIM kullanmayı öğrenin. |

| Modül: Yedekleme ve olağanüstü durum kurtarma için bir çözüm tasarlama | Azure iş yükleri için uygun yedekleme çözümlerini ve olağanüstü durum kurtarma çözümlerini seçmeyi öğrenin. |

| Modül: Azure Site Recovery ile şirket içi altyapınızı olağanüstü durumlara karşı koruma | Azure Site Recovery kullanarak şirket içi altyapınız için olağanüstü durum kurtarma sağlamayı öğrenin. |

| Modül: Azure Site Recovery ile Azure altyapınızı koruma | Azure sanal makinelerinin çoğaltmasını, yük devretmesini ve yeniden çalışmasını özelleştirerek Azure altyapınız için olağanüstü durum kurtarma sağlamayı öğrenin. |

| Modül: Ağ güvenliğini tasarlama ve uygulama | Azure DDoS, Ağ Güvenlik Grupları, Azure Güvenlik Duvarı ve Web Uygulaması Güvenlik Duvarı gibi ağ güvenlik çözümleri tasarlamayı ve uygulamayı öğrenin. |

| Modül: Ağ güvenlik gruplarını ve hizmet uç noktalarını kullanarak Azure kaynaklarına erişimi güvenli kılın ve yalıtma | Sanal makinelerinizin ve Azure hizmetlerinizin yetkisiz ağ erişimine karşı güvenliğini sağlamak için ağ güvenlik gruplarını ve hizmet uç noktalarını kullanmayı öğrenin. |

| Modül: Windows Server güncelleştirme yönetimi | İşletim sistemi güncelleştirmelerini ağınızdaki bilgisayarlara dağıtmak için Windows Server Update Services'ı kullanmayı öğrenin. |

Aşama 1

1. Aşama dağıtım hedefleri yönetici ve diğer ayrıcalıklı erişim hesaplarını kilitlemeyi, kritik iş verilerini yedeklemek için Microsoft bulut ürünlerini kullanmayı ve tüm ağ trafiğinin şifrelenmesini sağlamayı içerir.

Ayrıcalıklı hesapların güvenliğini sağlama

Siber güvenlik olayları genellikle bir tür kimlik bilgisi hırsızlığıyla başlar. Saldırganlar, iyi bilinen veya kolayca bulunan bir e-posta adresi olabilecek hesap adını bulur ve ardından hesabın parolasını belirlemeye devam eder. Bu tür saldırılar çoğu durumda çok faktörlü kimlik doğrulaması (MFA) tarafından engellenebilir. Ancak, Ihlal varsay Sıfır Güven ilkesi, bir saldırganın bir kimlik kullanarak ağınıza erişebileceğini ve erişebileceğini gösterir.

Ağınıza girdikten sonra saldırganlar, daha fazla erişime sahip hesapları tehlikeye atarak ayrıcalık düzeylerini yükseltmeye çalışır. Amaç, yalnızca hassas verilere değil, yönetim ayarlarına da erişimi olan ayrıcalıklı bir hesabın gizliliğini tehlikeye atmaktır. Bu nedenle, saldırganlara bu erişim düzeyini engellemeniz zorunlu olur.

İlk olarak, karma kimlik kuruluşları için, bulut hizmetleri için kullanılan ayrıcalıklı rollere sahip yönetici hesaplarının veya hesapların şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) ile eşitlenmediğinden ve depolanmadığından emin olmanız gerekir. Şirket içinde depolanıyorsa ve AD DS veya Microsoft Entra Connect ele geçirildiyse, bir saldırgan Microsoft bulut hizmetlerinizde yönetici denetimine sahip olabilir. Bulut yöneticisi hesaplarınızın AD DS'nizde mevcut olup olmadığını önlemek ve test etmek için eşitleme ayarlarınızı gözden geçirin.

Microsoft bulut aboneliği olan tüm kuruluşların, kullanıcı ve yönetim hesaplarını içeren bulut hesaplarını içeren bir Microsoft Entra ID kiracısı vardır. Yöneticilerin Microsoft Entra ID, Azure, Microsoft 365 veya SaaS uygulamalarında ayrıcalıklı işlemler gerçekleştirmesi gerekir.

Ayrıcalıklı hesapları korumanın ilk adımı güçlü parolalar ve MFA gerektirmektir. Buna ek olarak, En az ayrıcalık erişimi kullan Sıfır Güven ilkesi uyarınca, ek bir koruma katmanı sağlamak için Microsoft Entra üretim ortamınızda Microsoft Entra PIM'i kullanın. Microsoft Entra PIM, aşırı, gereksiz veya hatalı erişim izinlerinin risklerini azaltmak için zamana dayalı ve onay tabanlı rol etkinleştirmesi sağlar.

Microsoft Entra PIM'in özellikleri şunlardır:

- Microsoft Entra Kimliği ve Azure kaynaklarına JIT ayrıcalıklı erişimi

- Başlangıç ve bitiş tarihlerini kullanarak kaynaklara zamana bağlı erişim

- Ayrıcalıklı rolleri etkinleştirmek için onay isteme

- MFA'nın herhangi bir rolü etkinleştirmesini zorunlu tutma

- Kullanıcıların neden etkinleştirilmesini anlamak için gerekçe gerektir

- Ayrıcalıklı roller etkinleştirildiğinde bildirim alma

- Kullanıcıların hala rollere ihtiyacı olduğundan emin olmak için erişim gözden geçirmeleri gerçekleştirme

| Kaynak | Açıklama |

|---|---|

| Microsoft Entra Id ile karma kimlik nedir? | Microsoft Entra ID Connect için belge kümesini kullanmaya başlayın. |

| Microsoft Entra Privileged Identity Management nedir? | Microsoft Entra PIM için belge kümesini kullanmaya başlayın. |

| Microsoft Entra PIM dağıtımı planlama | Ayrıcalıklı hesaplarınız için PIM'i dağıtmaya yönelik planlama sürecinde adım adım ilerleyin. |

| Modül: Ayrıcalıklı erişimi planlama ve uygulama | Verilerinizi ve kaynaklarınızı korumak için PIM kullanmayı öğrenin. |

Ağınızı segmentlere ayırma

Bu amaç ağınızda sınırlar oluşturarak ara çözümleme ve filtrelemenin hassas sunucuları, uygulamaları ve verileri koruyabilmesini sağlamaktır. Ağ segmentasyonu, örneğin Azure IaaS'deki sanal ağlarda (VNet) barındırılan sanal makinelerle şirket içi sunucularda veya bulutta gerçekleşebilir.

| Öneriler | Kaynak |

|---|---|

| Bazı mikro segmentasyonlarla birçok giriş/çıkış bulutu mikro çevresi kullanın. | Sıfır Güven ile ağların güvenliğini sağlama |

| Bir uygulamanın birden çok katmanını barındırmak ve trafiği kısıtlamak için birden çok alt ağ ve ağ güvenlik grubu kullanın. |

Azure'da uç sanal aya Sıfır Güven ilkeleri uygulama Azure PaaS Services ile uç sanal aklarına Sıfır Güven ilkeleri uygulama |

Azure ortamlarında segmentlere ayırma hakkında ek bilgi için bkz . Azure tabanlı ağ iletişimini segmentlere ayırma.

Kritik iş yükü sürekliliği için Site Recovery uygulama

Azure Site Recovery, dağıtım kolaylığı, maliyet verimliliği ve güvenilirlik sunan yerel bir hizmet olarak olağanüstü durum kurtarmadır (DRaaS). Site Recovery aracılığıyla çoğaltma, yük devretme ve kurtarma işlemlerini dağıtarak, sanal saldırılara dayalı kesintiler gibi planlı ve plansız kesintiler sırasında uygulamalarınızın çalışır durumda kalmasına yardımcı olun.

Azure Site Recovery'nin iki ana bileşeni vardır:

- Site Recovery hizmeti: Site Recovery, kesintiler sırasında iş uygulamalarını ve iş yüklerini çalışır durumda tutarak iş sürekliliği sağlamaya yardımcı olur. Site Recovery , fiziksel ve sanal makinelerde (VM) çalışan iş yüklerini birincil siteden ikincil bir konuma çoğaltır . Birincil sitenizde bir kesinti oluştuğunda, ikincil bir konuma yük devreder ve uygulamalara oradan erişebilirsiniz. Birincil konum tekrar çalışmaya başladıktan sonra o konuma geri dönebilirsiniz.

- Yedekleme hizmeti:Azure Backup hizmeti verilerinizin güvenli ve kurtarılabilir olmasını sağlar. Daha fazla bilgi için önceki bölüme bakın.

Site Recovery, şunlar için çoğaltmayı yönetebilir:

- Azure bölgeleri arasında çoğaltan Azure VM'leri

- Azure Genel Çok Erişimli Edge İşleminden (MEC) bölgeye çoğaltma

- İki Azure Genel NIC arasında çoğaltma

- Şirket içi VM'ler, Azure Stack VM'leri ve fiziksel sunucular

BCDR çözümünüzün bir parçası olarak Azure Site Recovery'yi kullanın.

| Kaynak | Açıklama |

|---|---|

| Site Recovery’ye genel bakış | Belge kümesini kullanmaya başlayın. |

| Modül: Azure Site Recovery ile şirket içi altyapınızı olağanüstü durumlara karşı koruma | Azure Site Recovery kullanarak şirket içi altyapınız için olağanüstü durum kurtarma sağlamayı öğrenin. |

| Modül: Azure Site Recovery ile Azure altyapınızı koruma | Azure sanal makinelerinin çoğaltmasını, yük devretmesini ve yeniden çalışmasını özelleştirerek Azure altyapınız için olağanüstü durum kurtarma sağlamayı öğrenin. |

Ağ iletişimlerini şifreleme

Bu amaç daha çok ağ trafiğinizin şifrelendiğinden emin olmak için bir denetimdir. Bu önerilerin karşılandığından emin olmak için ağ ekibinize başvurun.

| Öneriler | Kaynak |

|---|---|

| Kullanıcıdan uygulamaya iç trafiğin şifrelendiğinden emin olun: - İnternet'e yönelik web uygulamalarınız için yalnızca HTTPS iletişimini zorunlu kılın. - Azure VPN Gateway kullanarak uzak çalışanları ve iş ortaklarını Microsoft Azure'a bağlayın. - Azure Bastion aracılığıyla şifrelenmiş iletişimi kullanarak Azure sanal makinelerinize güvenli bir şekilde erişin. |

Sıfır Güven-Objective 3 ile ağların güvenliğini sağlama: Kullanıcıdan uygulamaya iç trafik şifrelenir |

| Sanal ağlar arasındaki uygulama arka uç trafiğini şifreleyin. Şirket içi ile bulut arasındaki trafiği şifreleme. |

Sıfır Güven-Objective 6 ile ağların güvenliğini sağlama: Tüm trafik şifrelenir |

| Ağ mimarları için bu makale, önerilen ağ kavramlarını perspektife yerleştirmeye yardımcı olur. Microsoft'ta Güvenlik ve Uyumluluk Mimarı Ed Fisher, en yaygın tuzaklardan kaçınarak ağınızı bulut bağlantısı için iyileştirmeyi açıklar. | Ağ oluşturma (buluta)-Bir mimarın bakış açısı |

Azure ortamlarında şifreleme hakkında ek bilgi için bkz . Azure tabanlı ağ iletişimlerini şifreleme.

2. Aşama

2. Aşama dağıtım hedefleri arasında hassas kaynaklara yönelik trafik için daha iyi denetim uygulamak için ağınızı segmentlere ayırma, sunucularınızın ve cihazlarınıza güncelleştirmelerin zamanında düzeltme eki uygulandığından emin olma, saldırganları kandırmak ve dikkatini dağıtmak için bal deposu kaynakları oluşturma ve içerideki risklerinizin yönetimine başlanması yer alır.

Kritik iş verileri için Microsoft 365 ve Azure Backup'ı uygulama

BCDR, ihlal azaltmanın önemli bir öğesidir ve BCDR altyapısının önemli bir parçası yedekleme ve geri yüklemedir. Siber saldırılar için yedeklemelerinizi kasıtlı silme, bozulma veya şifrelemeye karşı da korumanız gerekir. Bir fidye yazılımı saldırısında, saldırgan hem canlı verilerinizi hem de yedeklerinizi şifreleyebilir, bozabilir veya yok edebilir ve kuruluşunuzu iş operasyonlarınızı geri yüklemek için fidyeye açık hale getirir. Bu güvenlik açığını gidermek için yedeklenen verilerinizin kopyalarının sabit olması gerekir.

Microsoft, yerel yedekleme ve geri yükleme işlevleri için Microsoft 365 Yedekleme ve Azure Backup sunar.

Microsoft 365 Yedekleme, Exchange, OneDrive ve SharePoint iş yükleri için Microsoft 365 kiracı verilerinizi büyük ölçekte yedekleyen ve hızlı geri yüklemeler sağlayan yeni bir tekliftir (şu anda önizleme aşamasındadır). Microsoft 365 Yedekleme veya Microsoft 365 Yedekleme Depolama platformu üzerinde oluşturulan uygulamalar, kiracınızın boyutuna veya ölçeğine bakılmaksızın aşağıdaki avantajları sunar:

- Saatler içinde hızlı, sabit yedekleme

- Saatler içinde hızlı geri yükleme

- Tam SharePoint sitesi ve OneDrive hesabı geri yükleme uygunluğu, yani site ve OneDrive geri alma işlemiyle önceki belirli noktalarda tam durumlarına geri yüklenir

- Aramayı kullanarak Tam Exchange posta kutusu öğesi geri yüklemeleri veya ayrıntılı öğe geri yüklemeleri

- Birleştirilmiş güvenlik ve uyumluluk etki alanı yönetimi

Daha fazla bilgi için bkz. Microsoft 365 Backup'a genel bakış.

Azure Backup hizmeti, Microsoft Azure bulutundaki verilerinizi yedekleyip kurtarmaya yönelik basit, güvenli ve uygun maliyetli çözümler sunar. Azure Backup yedekleyebilir:

- Şirket içi dosyalar, klasörler, sistem durumu, şirket içi VM'ler (Hyper-V ve VMware) ve diğer şirket içi iş yükleri.

- Azure VM'leri veya dosyaları, klasörleri ve sistem durumu.

- Azure Yönetilen Diskleri

- paylaşımları Azure Dosyalar

- Azure VM'lerinde SQL Server

- Azure VM'lerinde SAP HANA veritabanları

- PostgreSQL için Azure Veritabanı sunucuları

- Azure Blobları

| Kaynak | Açıklama |

|---|---|

| Modül: Yedekleme ve olağanüstü durum kurtarma için bir çözüm tasarlama | Azure iş yükleri için uygun yedekleme çözümlerini ve olağanüstü durum kurtarma çözümlerini seçmeyi öğrenin. |

| Microsoft 365 Backup'a Genel Bakış | Microsoft 365 Backup için belge kümesini kullanmaya başlayın. |

| Azure Backup hizmetine genel bakış | Azure Backup için belge kümesini kullanmaya başlayın. |

| Fidye yazılımlarına karşı koruma sağlamak için yedekleme ve geri yükleme planı | Azure Backup'ın fidye yazılımı saldırısına karşı nasıl korumayı desteklediğini öğrenin. |

BCDR çözümünüzün bir parçası olarak Microsoft 365 Backup ve Azure Backup'ı kullanabilirsiniz.

İhlalden sonra adli araştırma için Azure'da artımlı anlık görüntüleri de kullanabilirsiniz. Artımlı anlık görüntüler, alındıklarında yönetilen diskler için yalnızca son anlık görüntüden bu yana yapılan değişikliklerden oluşan belirli nokta yedeklemeleridir. Anlık görüntüler, bir ihlal oluşmadan önceki son noktayı oluşturmanıza ve bu duruma geri yüklemenize olanak sağlar.

Yedeklemeleri yönetmek için kullanılan kullanıcı hesapları için kimlik korumasının MFA ile güçlü kimlik doğrulaması kullanması ve JIT erişimi için PIM kullanması gerekir. Ayrıca yedekleme altyapınızın yerel kimlikler veya yerel sistem kimlikleri gibi başka bir kimlik sağlayıcısının ikincil kimlikleri kullanılarak korunduğundan emin olun. Bunlar cam kıran hesaplar olarak bilinir.

Örneğin, siber saldırı Microsoft Entra ID kiracınızın güvenliğini tehlikeye atmışsa ve yedeklemelerinize erişmek için artık bir Microsoft Entra ID yönetici hesabı kullanmak zorunda kaldıysanız, yedekleme altyapısı güvenliği aşılmış Microsoft Entra ID kiracısından ayrı bir oturum açmaya izin vermelidir.

Düzeltme eki uygulama planı uygulama

Düzeltme eki uygulama planı, tüm işletim sistemi varlığınızda otomatik güncelleştirmeyi yapılandırmayı içerir; böylece düzeltme ekleri, eşleşmeyen sistemlere saldırı vektörleri olarak güvenen saldırganlardan kaçınmak için hızlı bir şekilde dağıtılır.

| Kaynak | Açıklama |

|---|---|

| Microsoft'ta uç nokta yönetimi | Microsoft'un uç nokta yönetimi çözümlerine genel bir bakış ile çalışmaya başlayın. |

| Uç nokta yönetimi | Uç noktalarınızı yönetmek için belgeleri kullanmaya başlayın. |

| Azure IaaS'ye Sıfır Güven uygulama: Sanal makine güncelleştirmelerini otomatikleştirme | Windows ve Linux tabanlı sanal makineler için otomatik güncelleştirmeleri yapılandırın. |

| Intune ilkesi aracılığıyla yönetebileceğiniz Windows Update ayarları | Microsoft Intune ile Windows 10 ve Windows 11 için Windows Update ayarlarını yönetin. |

Ayrıca, özellikle aşağıdakiler için diğer cihazların ihtiyaç duyduğu güncelleştirmeleri ve düzeltme eklerini de göz önünde bulundurun:

Güvenlik sağlayın.

Örnekler arasında İnternet erişim yönlendiricileri, güvenlik duvarları, paket filtreleme cihazları ve diğer ara güvenlik analizi cihazları yer alır.

BCDR altyapınızın bir parçasıdır.

Örnek olarak şirket içi veya şirket içi üçüncü taraf yedekleme hizmetleri verilebilir.

Baldanlık kaynakları oluşturma

Saldırganlar tarafından bulunabilmeleri için kimlikler, dosya paylaşımları, uygulamalar ve hizmet hesapları gibi bal deposu kaynaklarını kasıtlı olarak oluşturursunuz. Bu kaynaklar saldırganları çekmek ve yanıltmak için ayrılmıştır ve normal BT altyapınızın bir parçası değildir.

Bal deposu kaynaklarınız saldırganların tipik hedeflerini yansıtmalıdır. Örneğin:

- Yönetici erişimini ima eden ancak honeypot kaynaklarının ötesinde ayrıcalıkları olmayan kullanıcı hesabı adları.

- CustomerDatabase.xlxs gibi hassas verileri ima eden dosya adları olan dosya paylaşımı kaynakları, ancak veriler kurgusaldır.

Bal deposu kaynaklarınızı dağıtdıktan sonra tehdit koruması altyapınızı kullanarak bunları izleyin ve bir saldırıyı erken algılayın. İdeal olarak algılama, baldanlık kaynaklarının sahte olduğunu belirlemeden önce gerçekleşir ve arazide yaşamak için yanal aktarım teknikleri kullanır ve bu tekniklerde saldırgan varlıklarınıza saldırmak için kendi uygulamalarınızı ve araçlarınızı kullanır. Bal deposu kaynaklarına yapılan saldırı sırasında saldırganın kimliği, yöntemleri ve motivasyonları hakkında da bilgi toplayabilirsiniz.

Microsoft Defender XDR'deki yeni yanıltma özelliğiyle, orijinal görünümlü sahte hesapları, konakları ve yemleri etkinleştirebilir ve yapılandırabilirsiniz. Defender XDR tarafından oluşturulan sahte varlıklar daha sonra otomatik olarak belirli istemcilere dağıtılır. Bir saldırgan yemlerle veya tuzaklarla etkileşime geçtiğinde, yanıltma özelliği yüksek güvenilirlik uyarıları oluşturarak güvenlik ekibinizin araştırmalarına yardımcı olur ve saldırganın yöntemlerini ve stratejilerini gözlemlemelerine olanak sağlar.

Daha fazla bilgi için genel bakışa bakın.

Microsoft Purview İçeriden Risk Yönetimi kullanmaya başlama

Microsoft Purview İçeriden Risk Yönetimi riskli olabilecek etkinlikleri hızla tanımlamanıza, önceliklendirmenize ve harekete geçirmenize yardımcı olur. Insider risk yönetimi, Microsoft 365 ve Microsoft Graph günlüklerini kullanarak risk göstergelerini tanımlamak için belirli ilkeler tanımlamanızı sağlar. Kullanıcıların iç risklerine örnek olarak şunlar verilebilir:

- Hassas veri sızıntıları ve veri taşması

- Gizlilik ihlalleri

- Fikri mülkiyet (IP) hırsızlığı

- Sahtekarlık

- Insider ticareti

- Mevzuat uyumluluğu ihlalleri

Riskleri belirledikten sonra, bu riskleri azaltmak için eylemde bulunabilir ve gerekirse açık soruşturma davaları oluşturabilir ve uygun yasal işlemleri gerçekleştirebilirsiniz.

| Kaynak | Açıklama |

|---|---|

| Insider risk yönetimi | Belge kümesini kullanmaya başlayın. |

| Modül: Microsoft Purview'da insider riskini yönetme | Şirket içi risk yönetimi ve Microsoft teknolojilerinin kuruluşunuzdaki riskli etkinlikleri algılamanıza, araştırmanıza ve bunlar üzerinde işlem yapmanıza nasıl yardımcı olabileceğini öğrenin. |

| Modül: Microsoft Purview İçeriden Risk Yönetimi uygulama | insider risk çözümünüzü planlamak, içeriden risk yönetimi ilkeleri oluşturmak ve insider risk yönetimi uyarılarını ve servis taleplerini yönetmek için Microsoft Purview İçeriden Risk Yönetimi kullanmayı öğrenin. |

3. Aşama

Bu aşamada, yedekleme ve site kurtarma kapsamınızı tüm iş verilerini ve iş yüklerini içerecek şekilde genişletecek, ağ tabanlı saldırıları önleme yeteneğinizi artıracak, tehdit ve BCDR yanıtınız için daha resmi bir tasarım ve plan oluşturacaksınız.

Tüm iş verileri için Microsoft 365 Yedekleme ve Azure Backup uygulama

Microsoft 365 Yedekleme ve Azure Backup'ın kritik verileriniz için çalıştığından ve kurtarma alıştırmalarında test edildikten sonra, artık tüm iş verilerinizi içerecek şekilde genişletebilirsiniz.

Tüm iş yükleri için Azure Site Recovery uygulama

Azure Site Recovery'nin kritik verileriniz için çalıştığından ve kurtarma alıştırmalarında test edildikten sonra tüm iş verilerinizi içerecek şekilde genişletebilirsiniz.

Ağ trafiğine görünürlük elde edin

Uç noktaları İnternet veya şirket içi gibi dış ortamlara açan bulut uygulamaları, bu ortamlardan gelen saldırı riski altındadır. Bu saldırıları önlemek için trafiği kötü amaçlı yük veya mantık açısından taramanız gerekir.

Daha fazla bilgi için bkz . Bulutta yerel filtreleme ve bilinen tehditlere karşı koruma.

Azure ortamlarında ağ trafiği görünürlüğü elde etme hakkında ek bilgi için bkz . Ağ trafiğiniz için görünürlük elde etme.

Tehdit ve BCDR yanıtınızı tasarlama

İhlallerin sonuçları, bir saldırganın, kuruluşunuzun hassas verilerinin bir kısmını veya tamamını açığa çıkardığı, şifrelediği veya yok ettiği fidye yazılımı saldırılarına karşı algılanabilen ve nispeten kolay bir şekilde kapsanabilecek kötü amaçlı yazılımlara bulaşan bir saldırganın spektrumunu çalıştırabilir.

Kritik bir fidye yazılımı saldırısında, kuruluşunuz birçok açıdan krize veya doğal afete benzer uzun vadeli bir iş kesintisine maruz olabilir. bir ihlali ve bunun sonucunda ortaya çıkan yıkıcı siber saldırıyı insan kaynaklı bir kriz veya felaket olarak düşünün.

Bu nedenle, BCDR planlamanıza ihlalleri ve son derece yıkıcı bir siber saldırı olasılığını dahil etmek önemlidir. Bir krizde veya doğal afet sonrasında iş operasyonlarınıza devam etmek için kullanacağınız altyapı, bir saldırıdan kurtarmak için kullanılabilir ve kullanılmalıdır.

Zaten bir BCDR planınız varsa, bir siber saldırıdan etkilenebilecek verileri, cihazları, uygulamaları ve süreçleri içerdiğinden emin olmak için bu planı gözden geçirin.

Aksi takdirde genel BCDR planlama sürecinize başlayın ve siber saldırıları kriz veya afet kaynağı olarak ekleyin. Şunlara dikkat edin:

BC planları, bir kriz durumunda işletmenin normal şekilde çalışmasını sağlar.

DR planları, veri yedeklemeleri ve altyapının değiştirilmesi veya kurtarılması yoluyla veri veya altyapı kaybından kurtarma olasılıklarını içerir.

DR planları, iş operasyonlarını geri yüklemeye yönelik BT sistemlerinizi ve süreçlerinizi kurtarmaya yönelik ayrıntılı yordamlar içermelidir. Bu planların, fiziksel güvenliği olan bir konumda depolanan taşınabilir medya gibi bir satır dışı yedeklemesi olmalıdır. Saldırganlar bu tür BT kurtarma planlarını şirket içi ve bulut konumlarınızda avlayabilir ve fidye yazılımı saldırısı kapsamında yok edebilir. Bu planların yok edilmesi, iş operasyonlarınızı geri yüklemenizi daha maliyetli hale getireceği için saldırganlar daha fazla fidye talep edebilir.

Bu makalede açıklanan Microsoft 365 Backup, Azure Backup ve Azure Site Recovery, BCDR teknolojilerine örnektir.

| Kaynak | Açıklama |

|---|---|

| Modül: Yedekleme ve olağanüstü durum kurtarma için bir çözüm tasarlama | Azure iş yükleri için uygun yedekleme çözümlerini ve olağanüstü durum kurtarma çözümlerini seçmeyi öğrenin. |

4. Aşama

Bu aşamada ağınızın güvenliğini daha da artırıp BCDR planınızın ve sürecinizin yıkıcı siber saldırı durumlarında uygulayarak çalıştığından emin olursunuz.

Eski ağ güvenlik teknolojisini sonlandır

Kuruluşunuzun ağ güvenliği sağlamak için kullandığı teknoloji ve ürün kümesini inceleyin ve bunların gerekli olup olmadığını veya diğer ağ güvenlik özellikleriyle yedekli olup olmadığını belirleyin. Her ağ güvenlik teknolojisi, saldırganlar için de hedef olabilir. Örneğin, teknoloji veya ürün zamanında güncelleştirilmiyorsa kaldırmayı göz önünde bulundurun.

Daha fazla bilgi için bkz . Artık gerek duymadığınız ağ güvenlik teknolojilerinin türlerini açıklayan eski ağ güvenlik teknolojisini sona erdirin.

Azure ortamlarında eski ağ güvenlik teknolojilerini sonlandırma hakkında ek bilgi için bkz . Eski ağ güvenlik teknolojisini sona erdirin.

Tehdit ve BCDR yanıtı uygulama

İş operasyonlarınızın yıkıcı bir siber saldırıdan hızla kurtulmasını sağlamak için, BCDR planınızı SecOps ekibinizle birlikte düzenli olarak uygulamanız gerekir. Siber saldırılar için ayda bir veya üç ayda bir bcdr uygulaması gerçekleştirmeyi ve BCDR altyapınızın farklı bir yedekleme ürününün veya yönteminin kullanımı gibi öğelerin değiştiği durumları göz önünde bulundurun.

Bulut benimseme planı

Benimseme planı, başarılı bir bulut benimsemesi için temel bir gereksinimdir. Güvenlik ihlali önleme ve kurtarma uygulama için başarılı bir benimseme planının temel öznitelikleri şunlardır:

- Strateji ve planlama uyumlu: Dijital varlığınızda ihlal önleme ve saldırı kurtarma özelliklerini test etme, pilot uygulama ve dağıtma planlarınızı hazırlarken planlarınızın uyumlu olduğundan emin olmak için stratejinizi ve hedeflerinizi yeniden ziyaret ettiğinizden emin olun. Bu, ihlal önleme ve kurtarma hedeflerinin öncelik ve hedef kilometre taşlarını içerir.

- Plan yinelemeli: Planınızı kullanıma vermeye başladığınızda ortamınız ve kullandığınız yetenek kümesi hakkında birçok şey öğreneceksiniz. Dağıtımınızın her aşamasında, hedeflerle karşılaştırıldığında sonuçlarınızı yeniden ziyaret edin ve planlarda ince ayar yapın. Örneğin, ilkelerinize ince ayar yapmak için önceki çalışmaları yeniden ziyaret edebilirsiniz.

- Personelinizi ve kullanıcılarınızı eğitmek iyi planlanmıştır: Güvenlik mimarlarınızdan ağ, cihazlar ve BCDR için BT uzmanlarınıza kadar herkes ihlal önleme ve kurtarma sorumluluklarıyla başarılı olmak için eğitilmiştir.

Azure için Bulut Benimseme Çerçevesi hakkında daha fazla bilgi için bkz. Bulut benimsemeyi planlama.

Hazır aşama

Planınıza öncelik vermek için bu makalede listelenen kaynakları kullanın. İhlal önleme ve kurtarma uygulama çalışmaları, çok katmanlı Sıfır Güven dağıtım stratejinizdeki katmanlardan birini temsil eder.

Bu makalede önerilen aşamalı yaklaşım, dijital varlığınız genelinde aşamalı bir şekilde geçişli ihlal önleme ve kurtarma çalışmalarını içerir. Bu aşamada, her şeyin hazır olduğundan emin olmak için planın bu öğelerini yeniden ziyaret edin:

- Microsoft Entra PIM kullanımı yönetici hesapları için test edilmiştir ve BT yöneticileriniz bunu kullanmak üzere eğitilmiştir

- Ağ altyapınız gerektiğinde veri şifrelemesi için test edildi, erişimi filtrelemek için segmentlere ayırma test edildi ve yedekli eski ağ teknolojileri belirlendi ve kaldırıldığından emin olmak için testler çalıştırıldı

- Sistem düzeltme eki uygulamalarınızın güncelleştirmelerin başarıyla yüklenmesi ve başarısız güncelleştirmelerin algılanması için test edilmiştir

- İç risklerinizi ve bunların nasıl yönetileceğini analiz etmeye başladınız

- Honeypot kaynaklarınız dağıtılır ve erişimi algılamak için tehdit koruma altyapınızla birlikte test edilmiştir

- BCDR altyapınız ve uygulamalarınız bir veri alt kümesi üzerinde test edilmiştir

Benimseme aşaması

Microsoft, ihlal önleme ve kurtarma uygulama konusunda basamaklı, yinelemeli bir yaklaşım önerir. Bu, sonuçların doğruluğunu artırmaya devam ettikçe stratejinizi ve ilkelerinizi geliştirmenizi sağlar. Sonraki aşamaya başlamadan önce bir aşamanın tamamlanmasını beklemeniz gerekmez. Yol boyunca yineleme yaparsanız sonuçlarınız daha etkili olur.

Kuruluşunuzun benimseme aşamasının temel öğeleri şunlardır:

- Tüm yöneticiniz ve diğer ayrıcalıklı hesaplarınız için Microsoft Entra PIM'i etkinleştirme

- Ağ trafiğini şifreleme, segmentlere ayırma ve eski sistemleri kaldırma uygulama

- Bal deposu kaynaklarını dağıtma

- Düzeltme eki yönetim altyapınızı dağıtma

- Insider risklerinizi analiz etme ve Insider Risk Management ile eşleme

- Kritik veriler (1. Aşama) veya tüm iş verileri (3. Aşama) için BCDR altyapınızı dağıtma ve uygulama

Aşamaları yönetme ve yönetme

Kuruluşunuzun ihlal önleme ve kurtarma uygulama becerisinin idaresi yinelemeli bir süreçtir. Uygulama planınızı düşünceli bir şekilde oluşturup dijital varlığınızda dağıtarak bir temel oluşturmuş olursunuz. Bu temel için ilk idare planınızı oluşturmaya başlamanıza yardımcı olması için aşağıdaki görevleri kullanın.

| Hedefleme | Görevler |

|---|---|

| İzleme ve ölçme | BT yöneticisi eğitimi ve bal deposu kaynak yönetimi, düzeltme eki yönetimi, ağ güvenliği ve BCDR yordamları gibi kritik eylemler ve projeler için sahipler atayın. Her eylem ve proje için tarihlerle eyleme dönüştürülebilir planlar oluşturun ve raporları ve panoları kullanarak ilerleme durumunu izleyin. |

| İzleyici | - PIM isteklerini ve sonuçta elde edilen eylemleri izleyin. - Honeypot kaynaklarına erişimi izleyin. - Güncelleştirme yükleme hataları için düzeltme eki yapılacak sistemleri izleyin. - Eksiksizlik ve geri yükleme bütünlüğü için BCDR yordamlarını test edin. |

| Vade için yineleme | - Kaldırılabilir ek eski sistemler için anket ağı altyapısı. - BCDR altyapısını yeni kaynaklar ve özellikler için uyarlayın. |

Sonraki Adımlar

Bu iş senaryosu için:

Sıfır Güven benimseme çerçevesindeki ek makaleler:

- Sıfır Güven benimseme çerçevesine genel bakış

- Güvenlik duruşunuzu hızla modernleştirme

- Uzaktan ve karma çalışmanın güvenliğini sağlama

- Hassas iş verilerini tanımlama ve koruma

- Mevzuat ve uyumluluk gereksinimlerini karşılama

İlerleme izleme kaynakları

Sıfır Güven iş senaryolarından herhangi biri için aşağıdaki ilerleme izleme kaynaklarını kullanabilirsiniz.

| İlerleme izleme kaynağı | Bu size yardımcı olur... | Tasarım:... |

|---|---|---|

Benimseme Senaryosu Planı Aşama Kılavuzu indirilebilir Visio dosyası veya PDF

|

Her iş senaryosu için güvenlik geliştirmelerini ve Plan aşamasının aşamaları ve hedefleri için çaba düzeyini kolayca anlayın. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

| Sıfır Güven benimseme izleyicisi indirilebilir PowerPoint slayt destesi |

Plan aşamasının aşamaları ve hedefleri aracılığıyla ilerlemenizi izleyin. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

İş senaryosu hedefleri ve görevleri indirilebilir Excel çalışma kitabı

|

Sahipliği atayın ve Plan aşamasının aşamaları, hedefleri ve görevleri aracılığıyla ilerleme durumunuzu izleyin. | İş senaryosu proje müşteri adayları, BT müşteri adayları ve BT uygulayıcıları. |

Ek kaynaklar için bkz. değerlendirme ve ilerleme izleme kaynaklarını Sıfır Güven.