訓練

認證

Microsoft Certified: Identity and Access Administrator Associate - Certifications

示範 Microsoft Entra ID 的功能,以現代化身分識別解決方案、實作混合式解決方案,以及實作身分識別治理。

注意

本文是 IT 專業人員和技術愛好者的技術參考。 如果您要尋找 HoloLens 設定指示,請閱讀「設定 HoloLens (第 1 代)」或「設定 HoloLens 2」。

提示

HoloLens 2 已設定為已加入Microsoft專案標識碼的裝置,且不支持內部部署 Active Directory。 在大部分情況下,您可以使用受控專案標識碼識別或同盟 Entra ID 身分識別來執行驗證。 不過,如果您的同盟服務造成驗證挑戰,您應該確定您能夠從僅加入的 Windows 10 或 Windows 11 電腦登入 Entra ID。 許多驗證問題都是只有 Entra ID 設定的結果,而不是 HoloLens 特定問題。 從 Windows 10 或 Windows 電腦針對這些挑戰進行疑難解答會比較簡單。

與其他 Windows 裝置一樣,HoloLens 一律會在用戶內容下運作。 一律有使用者身分識別。 HoloLens 以幾乎與 Windows 10 或 Windows 11 裝置相同的方式處理身分識別。 在安裝期間登入會在 HoloLens 上建立使用者配置檔,以儲存應用程式和數據。 相同的帳戶也會使用 Windows 帳戶管理員 API,為應用程式提供單一登錄,例如 Microsoft Edge 或 Dynamics 365 Remote Assist。

HoloLens 支援數種使用者身分識別。 您可以選擇這三種帳戶類型中的任何一種,但我們強烈建議Microsoft Entra ID,因為它最適合管理裝置。 只有Microsoft Entra 帳戶支援多個使用者。

| 識別類型 | 每個裝置的帳戶 | 驗證選項 |

|---|---|---|

| Microsoft 項目標識碼1 | 63 |

|

| Microsoft 帳戶 (MSA) | 1 |

|

| 本機帳戶3 | 1 | 密碼 |

| 共用Microsoft項目標識碼 | 1 | Certificate-Based 驗證 (CBA) |

雲端連線的帳戶 (Microsoft Entra ID 和 MSA) 提供更多功能,因為它們可以使用 Azure 服務。

重要

1 - Microsoft不需要 Entra ID P1 或 P2 登入裝置。 不過,需要低觸控雲端式部署的其他功能,例如自動註冊和 Autopilot。

注意

2 - 雖然 HoloLens 2 裝置最多可支援 63 個Microsoft Entra 帳戶,以及總共 64 個帳戶的一個系統帳戶,但最多 10 個帳戶應該註冊鳶尾花驗證。 這與 Windows Hello 企業版的其他生物特徵辨識驗證選項一致。 雖然在鳶尾花驗證中可以註冊超過 10 個帳戶,但這會增加誤判率,不建議這麼做。

重要

3 - 本機帳戶只能在裝置上設定,在 OOBE期間透過布建套件進行設定,稍後無法在設定應用程式中新增。 如果您想要在已設定的裝置上使用本機帳戶,您必須 重新快閃或重設裝置。

如果您套用登入原則,則一律會遵守此原則。 如果未套用任何登入原則,這些是每個帳戶類型的預設行為:

注意

目前不支持閑置定時器,這表示只有在裝置進入 StandBy 時,才會遵守 AllowIdleReturnWithoutPassword 原則。

此裝置收集的生物特徵辨識數據(包括頭部/手/眼移動、虹膜掃描)用於校正、改善可靠的互動,以及增強用戶體驗。 如同其他 Windows 裝置,裝置上的第三方應用程式可能會存取裝置上的數據,以便提供特定功能和功能。 如需許可協定和Microsoft隱私聲明的詳細資訊,請移至 [設定] 中的 [隱私權] 區段。

HoloLens Iris 登入建置在 Windows Hello

HoloLens 會根據預存的位碼執行鳶尾花驗證。 用戶可完全控制他們是否註冊其用戶帳戶以進行鳶尾花登入以進行驗證。 IT 系統管理員可以透過其 MDM 伺服器停用 Windows Hello 功能。 請參閱 管理組織中的 Windows Hello 企業版。

注意

共用Microsoft Entra ID 帳戶不支援 HoloLens 上的鳶尾花登入。 如需使用共用Microsoft Entra 帳戶之

HoloLens 2 支援鳶尾花驗證。 鳶尾花是以 Windows Hello 技術為基礎,支援Microsoft Entra 標識符和Microsoft帳戶使用。 鳶尾花會與其他 Windows Hello 技術一樣實作,並達成 生物特徵辨識安全性 FAR 為 1/100K。

如需詳細資訊,請參閱 Windows Hello 的

鳶尾花生物特徵辨識資訊會儲存在每個 HoloLens Windows Hello 規格。 它不會共用,而且會受到兩層加密的保護。 其他使用者甚至系統管理員都無法存取,因為 HoloLens 上沒有系統管理員帳戶。

否,您可以在安裝期間略過此步驟。

HoloLens 2 提供許多不同的驗證選項,包括 FIDO2 安全性密鑰。

是,您可以在 [設定] 中手動移除它。

在 HoloLens 上設定新使用者的方式有兩種。 最常見的方式是在 HoloLens 現用體驗 (OOBE) 期間。 如果使用 Microsoft Entra 識別符,其他使用者可以使用其Microsoft Entra 認證登入 OOBE 之後登入。 在 OOBE 期間,一開始以 MSA 或本機帳戶設定的 HoloLens 裝置不支援多個使用者。 請參閱設定您的 HoloLens (第 1 代) 或 HoloLens 2。

如果您使用企業或組織帳戶登入 HoloLens,HoloLens 會在組織的 IT 基礎結構中註冊。 此註冊可讓您的 IT 系統管理員設定行動裝置管理 (MDM) 將組策略傳送至 HoloLens。

如同其他裝置上的 Windows,在安裝期間登入會在裝置上建立使用者配置檔。 使用者配置檔會儲存應用程式和數據。 相同的帳戶也會使用 Windows 帳戶管理員 API,為應用程式提供單一登錄,例如 Microsoft Edge 或 Microsoft 市集。

根據預設,至於其他 Windows 10 裝置,您必須在 HoloLens 重新啟動或從待命繼續時再次登入。 您可以使用 [設定] 應用程式來變更此行為,或行為可由組策略控制。

提示

如果一個以上的使用者使用裝置,請務必讓面板保持乾淨。 如需如何清除裝置的詳細資訊,請參閱 HoloLens 2 清理常見問題。 建議您在每個用戶之間清除 visor。 如果您使用鳶尾花驗證,此最佳做法特別重要。

如同 Windows 桌面版,您可以將其他 Web 帳戶認證連結至 HoloLens 帳戶。 這類連結可讓您更輕鬆地跨應用程式或應用程式記憶體取資源(例如市集),或結合個人和工作資源的存取權。 將帳戶連線到裝置之後,您可以將許可權授與使用裝置給應用程式,讓您不需要個別登入每個應用程式。

鏈接帳戶不會分隔裝置上建立的用戶數據,例如影像或下載。

HoloLens 支援來自相同Microsoft Entra 租使用者的多個使用者。 若要使用這項功能,您必須使用屬於您組織的帳戶來設定裝置。 之後,來自相同租使用者的其他使用者可以從登入畫面或點選 [開始] 面板上的用戶磚來登入裝置。 一次只能登入一個使用者。 當使用者登入時,HoloLens 會註銷先前的使用者。

重要

裝置上的第一個使用者會被視為裝置擁有者,但在加入 Microsoft Entra 的情況下,深入瞭解裝置擁有者。

所有使用者都可以使用安裝在裝置上的應用程式。 不過,每個使用者都有自己的應用程式數據和喜好設定。 從裝置移除應用程式會移除所有使用者的應用程式。

注意

在多個用戶之間共用之裝置的另一個選項是在裝置上建立共用Microsoft Entra ID 帳戶。 如需如何在裝置上設定此帳戶的詳細資訊,請參閱 HoloLens 中的

使用 Microsoft Entra 帳戶設定的裝置不允許使用 Microsoft 帳戶登入裝置。 使用的所有後續帳戶都必須Microsoft來自與裝置相同租使用者的 Entra 帳戶。 您仍然可以 使用 Microsoft 帳戶登入支援 的應用程式(例如Microsoft市集)。 若要從使用 Microsoft Entra 帳戶變更為Microsoft帳戶以登入裝置,您必須 重新刷新裝置。

注意

HoloLens (第 1 代) 開始支援 Windows 10 2018 年 4 月更新 中的多個 Microsoft Entra 使用者,作為 Windows Holographic for Business的一部分。

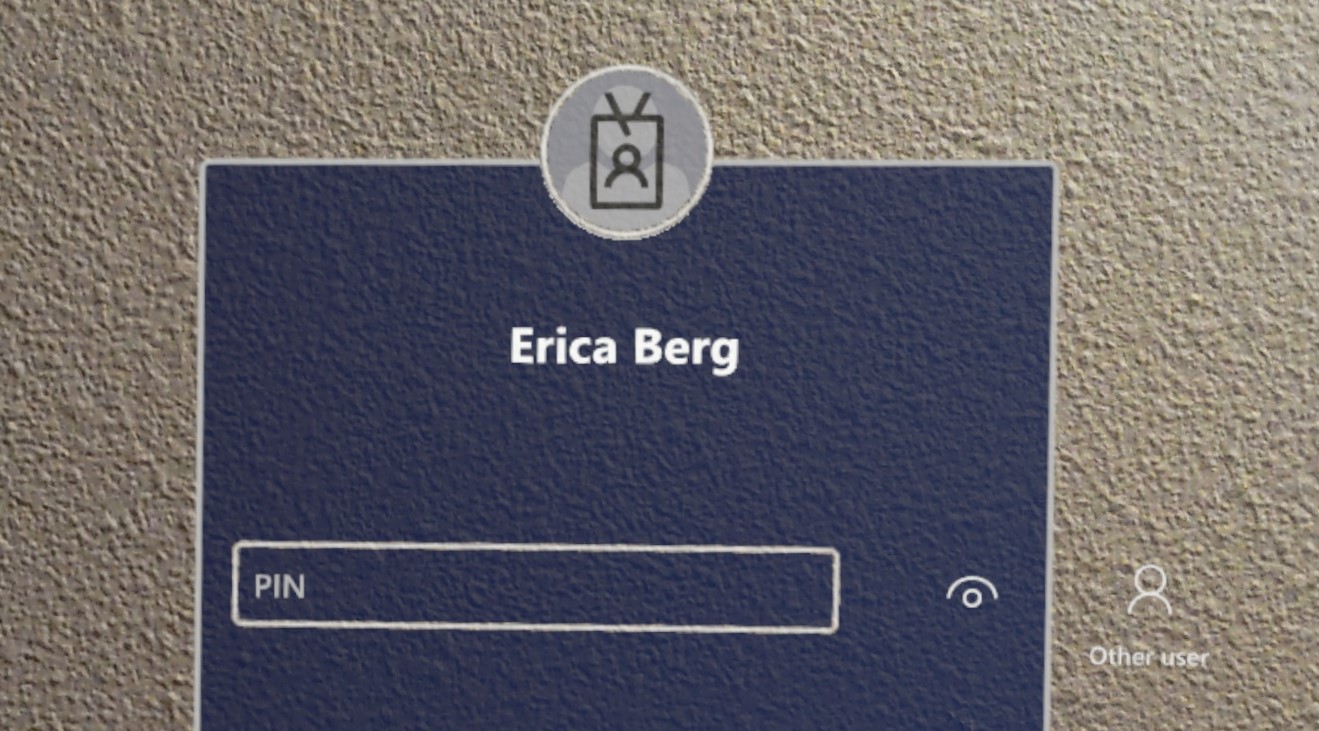

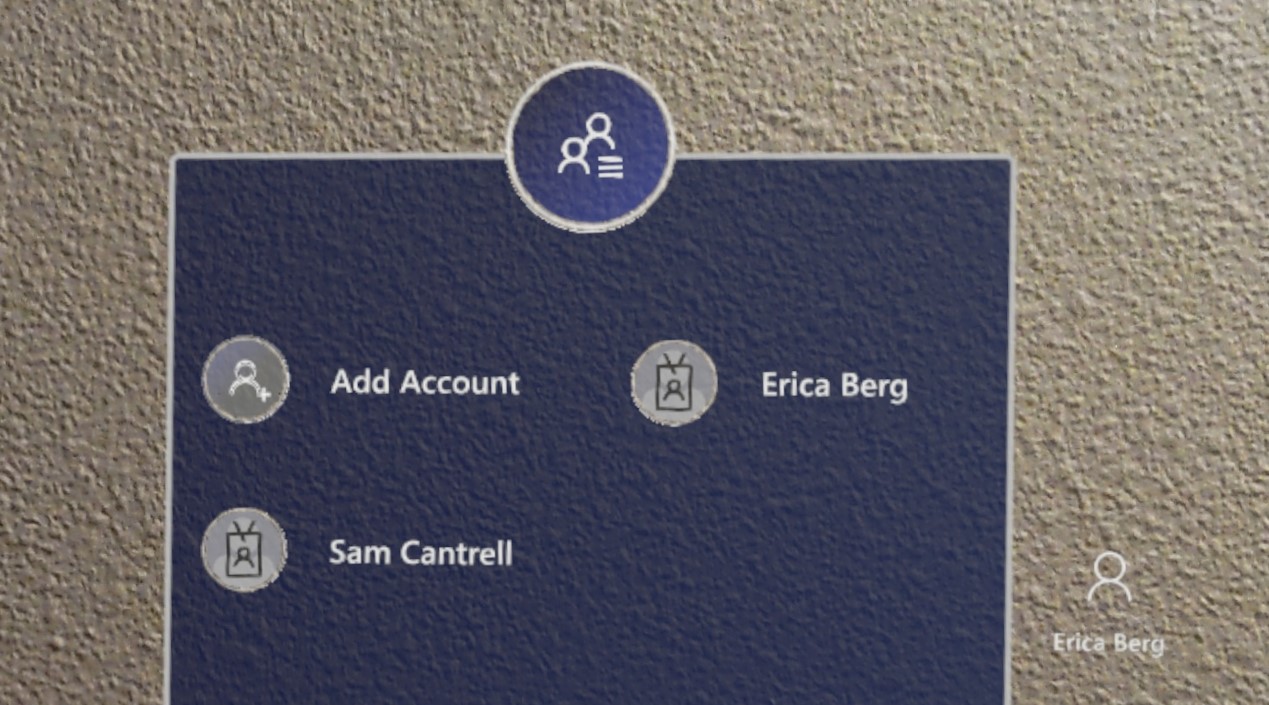

先前的登入畫面只會顯示最近登入的使用者,以及「其他使用者」進入點。 我們已收到客戶意見反應,指出如果多個使用者已登入裝置,則還不夠。 他們仍然需要重新輸入其用戶名稱等。

Windows 全像攝影版 21H1中引進,當選取 [位於 PIN 輸入字段右側的 [其他使用者] 時,[登入] 畫面會顯示多個先前已登入裝置的使用者。 這可讓用戶選取其使用者配置檔,然後使用其 Windows Hello 認證登入。 您也可以透過 [新增帳戶] 按鈕,從此

在 [其他使用者] 功能表中,[其他使用者] 按鈕會顯示最後一位登入裝置的使用者。 選取此按鈕以返回此使用者的登入畫面。

若要從裝置移除使用者,請移至 [設定]>[帳戶]>[其他使用者]。 此動作也會藉由從裝置移除所有使用者的應用程式數據來回收空間。

身為應用程式開發人員,您可以使用 Windows 帳戶管理員 API,利用 HoloLens 上的連結身分識別,就像在其他 Windows 裝置上一樣。 GitHub 提供這些 API 的某些程式碼範例:Web 帳戶管理範例。

當應用程式要求驗證令牌時,必須處理可能發生的任何帳戶中斷,例如要求使用者同意帳戶資訊、雙因素驗證等等。

如果您的應用程式需要先前尚未連結的特定帳戶類型,您的應用程式可以要求系統提示使用者新增一個帳戶。 此要求會觸發帳戶設定窗格,以應用程式強制回應子系的形式啟動。 針對 2D 應用程式,此視窗會直接轉譯到您應用程式的中央。 針對 Unity 應用程式,此要求會短暫地將使用者帶出全像攝影應用程式來轉譯子視窗。 如需自定義此窗格上命令和動作的相關信息,請參閱 WebAccountCommand 類別。

如果您的 app 使用其他類型的驗證,例如 NTLM、Basic 或 Kerberos,您可以使用 Windows 認證 UI 來收集、處理及儲存使用者的認證。 收集這些認證的用戶體驗類似於其他雲端驅動帳戶中斷,並顯示為 2D 應用程式上方的子應用程式,或短暫暫停 Unity 應用程式以顯示 UI。

針對 HoloLens 進行開發的其中一種方式與電腦開發不同,就是不支援 OnlineIDAuthenticator API。 雖然 API 會在主要帳戶處於良好狀況時傳回令牌,但本文所述的中斷不會向用戶顯示任何 UI,且無法正確驗證帳戶。

支援 HoloLens (第 1 代) 支援使用 PIN 登入的 Windows Hello 企業版。 若要在 HoloLens 上允許 Windows Hello 企業版 PIN 登入(第 1 代):

注意

使用 Microsoft 帳戶登入的使用者也可以在 [設定]>[登入選項] 中設定 PIN>[新增 PIN]。 此 PIN 與 windows Hello

Windows 10 安全性與身分識別檔深入瞭解使用者身分識別保護和驗證。

若要深入瞭解如何透過 Azure 混合式身分識別檔來設定混合式身分識別基礎結構,。

訓練

認證

Microsoft Certified: Identity and Access Administrator Associate - Certifications

示範 Microsoft Entra ID 的功能,以現代化身分識別解決方案、實作混合式解決方案,以及實作身分識別治理。

文件

您可以將 HoloLens 設定為由多個Microsoft Entra 帳戶或多個使用單一帳戶的用戶共用。

瞭解如何使用 HoloLens 設定及連線到因特網,以及如何識別裝置 IP 位址。

隨時掌握 HoloLens 裝置問題和疑難解答技術最常見的解決方案。