ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

نظرة عامة

نحن نعلم أن الأمان هو وظيفة واحدة في السحابة ومدى أهمية العثور على معلومات دقيقة وفي الوقت المناسب حول أمان Azure. أحد أفضل الأسباب لاستخدام Azure لتطبيقاتك وخدماتك للاستفادة من مجموعة واسعة من أدوات الأمان وقدراته. تساعد هذه الأدوات والإمكانات في تسهيل إنشاء حلول آمنة على النظام الأساسي الآمن لـ Azure. يوفر Microsoft Azure السرية والتكامل وتوافر بيانات العميل، مع تمكين المساءلة الشفافة.

توفر المقالة نظرة شاملة على الأمان المتوفر باستخدام Azure.

نظام Azure الأساسي

يمثل نظام Azure النظام الأساسي للخدمة السحابية العامة يدعم مجموعة واسعة من أنظمة التشغيل ولغات البرمجة وأطر العمل والأدوات وقواعد البيانات والأجهزة. يمكنه تشغيل حاويات Linux مع تكامل Docker؛ لإنشاء التطبيقات باستخدام JavaScript وPython و.NET وPHP وJava Node.js؛ وإنشاء خلفيات لأجهزة iOS وAndroid وWindows.

تدعم الخدمات السحابة العامة في Azure نفس التقنيات التي يعتمد عليها بالفعل الملايين من المطورين ومحترفي تكنولوجيا المعلومات والثقة. عند البناء على أصول تكنولوجيا المعلومات أو ترحيلها إلى موفر خدمة سحابة عامة، فإنك تعتمد على قدرة تلك المؤسسة على حماية تطبيقاتك وبياناتك. وهي توفر خدمات وعناصر تحكم لإدارة أمان الأصول المستندة إلى السحابة.

تتم صياغة البنية الأساسية ل Azure بدقة من الألف إلى الياء، وتشمل كل شيء من المرافق المادية إلى التطبيقات، لاستضافة ملايين العملاء بشكل آمن في وقت واحد. تمكن هذه المؤسسة القوية الشركات من تلبية متطلباتها الأمنية بثقة.

يوفر لك Azure مجموعة واسعة من خيارات الأمان القابلة للتكوين والقدرة على التحكم فيها بحيث يمكنك تخصيص الأمان لتلبية المتطلبات الفريدة لتوزيعات مؤسستك بالإضافة إلى ذلك. يساعدك المستند على فهم كيف يمكن أن تساعدك قدرات أمان Azure على تلبية هذه المتطلبات.

إشعار

يخصص التركيز الأساس لهذا المستند على عناصر التحكم التي تواجه العملاء والتي يمكنك استخدامها لتخصيص وزيادة الأمان لتطبيقاتك وخدماتك.

للحصول على معلومات حول طريقة تأمين Microsoft للنظام الأساسي لموقع Azure نفسه، راجع أمان البنية التحتية لموقع Azure.

الملخص الخاص بقدرات الأمان Azure

اعتمادا على نموذج الخدمة السحابية، هناك مسؤولية متغيرة عمن هو المسؤول عن إدارة أمان التطبيق أو الخدمة. هناك قدرات متوفرة في موقع Azure Platform لمساعدتك في الوفاء بهذه المسؤوليات من خلال الميزات المضمنة، ومن خلال حلول الشركاء التي يمكن توزيعها في اشتراك Azure.

يتم تنظيم القدرات المضمنة في ستة مجالات وظيفية كما يلي: العمليات والتطبيقات والتخزين والشبكات والحوسبة والهوية. يتم توفير مزيد من التفاصيل حول الميزات والقدرات المتوفرة في Azure Platform في هذه المجالات الستة من خلال معلومات موجزة.

العمليات

يوفر القسم معلومات إضافية حول الميزات الرئيسة في عمليات الأمان ومعلومات موجزة حول هذه القدرات.

Microsoft Sentinel

Microsoft Sentinel هو حل قابل للتطوير ومحل أصلي للسحابة ومعلومات الأمان وإدارة الأحداث (SIEM) وتنسيق الأمان والأتمتة والاستجابة (SOAR). يقدم Microsoft Azure Sentinel تحليلات أمان ذكية وتحليل ذكي للمخاطر داخل المؤسسة. ستستكشف كيف يوفّر Microsoft Azure Sentinel حلًا واحدًا للكشف عن التنبيهات ورؤية المخاطر والتتبع الاستباقي والاستجابة للمخاطر.

Microsoft Defender للسحابة

يساعدك حل Microsoft Defender for Cloud على منع التهديدات واكتشافها والاستجابة لها من خلال زيادة الرؤية والتحكم في أمان موارد Azure، بما في ذلك تطبيقات الويب. يوفر Microsoft Defender for Cloud مراقبة أمنية متكاملة وإدارة السياسة عبر اشتراكات Azure. يساعد Microsoft Defender for Cloud في اكتشاف التهديدات التي قد لا يلاحظها أحد بخلاف ذلك، ويعمل مع نظام بيئي واسع من حلول الأمان.

بالإضافة إلى ذلك، يساعد Defender for Cloud في عمليات الأمان من خلال تزويدك بلوحة معلومات واحدة تظهر التنبيهات والتوصيات التي يمكن التصرف بناء عليها على الفور. في كثير من الأحيان، يمكنك معالجة المشكلات باستخدام تحديد واحد داخل وحدة تحكم Defender for Cloud.

Azure Resource Manager

يمكنك Azure Resource Manager من العمل مع الموارد في الحل الخاص بك كمجموعة. يمكنك توزيع كافة الموارد الخاصة بحلك أو تحديثها أو حذفها في عملية واحدة منسقة. يمكنك استخدام قالب Azure Resource Manager للتوزيع ويمكن أن يعمل هذا القالب في بيئات مختلفة مثل الاختبار والتشغيل المرحلي والإنتاج. توفر خدمة Azure Resource Manager الميزات الخاصة بالأمان والتدقيق ووضع العلامات لمساعدتك في إدارة الموارد الخاصة بك بعد التوزيع.

تساعد عمليات التوزيع المستندة إلى قالب Azure Resource Manager على تحسين أمان الحلول الموزعة في Azure نظرًا لإعدادات التحكم في الأمان القياسية ويمكن دمجها في عمليات التوزيع الموحدة القائمة على القوالب. تقلل القوالب من مخاطر أخطاء تكوين الأمان التي قد تحدث أثناء عمليات النشر اليدوية.

Application Insights

Application Insights هي خدمة مرنة لإدارة أداء التطبيقات (APM) مصممة لمطوري الويب. يمكنك من مراقبة تطبيقات الويب المباشرة واكتشاف مشكلات الأداء تلقائيا. باستخدام أدوات التحليلات القوية، يمكنك تشخيص المشاكل واكتساب رؤى حول تفاعلات المستخدم مع تطبيقاتك. يراقب Application Insights تطبيقك باستمرار، بدءا من التطوير مرورا بالاختبار وصولا إلى الإنتاج.

ينشئ Application Insights مخططات وجداول ثاقبة تكشف عن أوقات نشاط المستخدم القصوى واستجابة التطبيق وأداء أي خدمات خارجية يعتمد عليها.

إذا كانت هناك أعطال أو فشل أو مشكلات في الأداء، يمكنك البحث في البيانات بالتفصيل لتشخيص السبب. سترسل لك الخدمة رسائل بريد إلكتروني إذا كانت هناك أي تغييرات في توافر وأداء تطبيقك. يصبح Application Insight أداة أمان قيمة لأنه يساعد في التوفر في ثالوث أمان السرية والتكامل والتوافر.

Azure Monitor

يوفر Azure Monitor المرئيات والاستعلام والتوجيه والتنبيه والتحجيم التلقائي والأتمتة على البيانات من اشتراك Azure (سجل النشاط) وكل موارد Azure الفردية (سجلات الموارد). يمكنك استخدام تطبيق Azure Monitor لتنبيهك بشأن الأحداث المتعلقة بالأمان التي يتم إنشاؤها في سجلات Azure.

سجلات Azure Monitor

سجلات Azure Monitor – توفر حل إدارة تكنولوجيا المعلومات لكل من البنية الأساسية المحلية وغير المستندة إلى السحابة من Microsoft (مثل Amazon Web Services) بالإضافة إلى موارد Azure. يمكن توجيه البيانات من تطبيق Azure Monitor مباشرة إلى سجلات Azure Monitor حتى تتمكن من رؤية المقاييس والسجلات للبيئة بأكملها في مكان واحد.

يمكن أن تكون سجلات تطبيق Azure Monitor أداة مفيدة في التحليل الجنائي وتحليل الأمان الآخر، إذ تمكنك الأداة من البحث بسرعة من خلال كميات كبيرة من الإدخالات المتعلقة بالأمان باستخدام نهج استعلام مرن. بالإضافة إلى ذلك، يمكنك تصدير سجلات جدار الحماية والوكيل المحلية إلى موقع Azure وإتاحتها للتحليل باستخدام سجلات Azure Monitor.

Azure Advisor

Azure Advisorمستشار سحابي مخصص يساعدك على تحسين عمليات التوزيع في Azure. يحلل تكوين الموارد وبيانات الاستخدام. ثم توصي حلول للمساعدة في تحسين الأداءوالأمنوموثوقية الموارد الخاصة بك في حين تبحث عن فرص للحد من الإنفاق الخاص بك Azure الشاملة. يوفر تطبيق Azure Advisor توصيات الأمان، والتي يمكن أن تحسن بشكل كبير وضع الأمان العام للحلول التي توزعها في Azure. تستخلص التوصيات من تحليل الأمان الذي يقوم به Microsoft Defender for Cloud.

التطبيقات

يوفر القسم معلومات إضافية حول الميزات الرئيسة في عمليات الأمان والمعلومات الموجزة حول هذه القدرات.

اختبار الاختراق

لا نقوم بإجراء اختبار اختراق للتطبيق الخاص بك، ولكننا نفهم أنك تريد وتحتاج إلى إجراء اختبار على تطبيقاتك الخاصة. لم يعد إعلام Microsoft بأنشطة اختبار القلم مطلوبا يجب على العملاء الامتثال لقواعد التفاوض لاختبار اختراق السحابة من Microsoft.

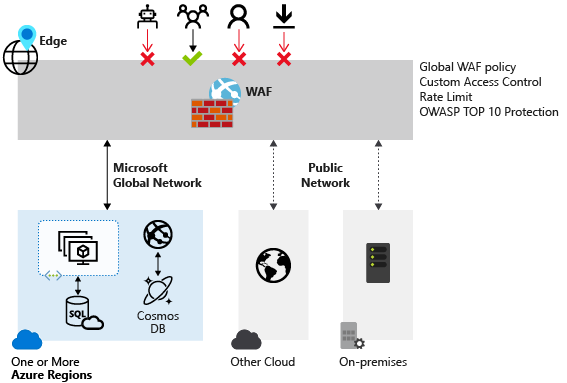

جدار حماية لتطبيق الويب

يساعد جدار الحماية لتطبيق الويب (WAF) في Azure Application Gateway في حماية تطبيقات الويب من الهجمات الشائعة المستندة إلى الويب مثل حقن SQL وهجمات البرمجة النصية عبر المواقع واختطاف الجلسة. يأتي مكونًا مسبقًا مع الحماية من التهديدات التي حددها مشروع أمان تطبيق الويب المفتوح (OWASP) كأعلى 10 نقاط ضعف منتشرة.

المصادقة والتخويل في Azure App Service

App Service Authentication / Authorizationميزة توفر طريقة للتطبيق الخاص بك لتسجيل دخول المستخدمين حتى لا تضطر إلى تغيير التعليمات البرمجية على الواجهة الخلفية للتطبيق. توفر طريقة سهلة لحماية تطبيقك والعمل مع البيانات لكل مستخدم.

بنية الأمان ذات طبقات

نظرًا إلى أن App Service Environments توفر بيئة وقت تشغيل معزولة تم توزيعها في شبكة Azure الظاهرية، يمكن للمطورين إنشاء بنية أمان ذات طبقات توفر مستويات مختلفة من الوصول إلى الشبكة لكل طبقة تطبيق. من الشائع إخفاء الأطراف الخلفية لواجهة برمجة التطبيقات من الوصول العام إلى الإنترنت، والسماح باستدعاء واجهات برمجة التطبيقات فقط بواسطة تطبيقات الويب المصدر. يمكن استخدام مجموعات أمان لشبكة (NSGs) على الشبكات الفرعية لشبكة Azure الظاهرية التي تحتوي على بيئات خدمة التطبيقات لتقييد الوصول العام إلى تطبيقات واجهة برمجة التطبيقات.

توفر تطبيقات ويب App Service قدرات تشخيصية قوية لالتقاط السجلات من كل من خادم الويب وتطبيق الويب. يتم تصنيف هذه التشخيصات إلى تشخيصات خادم الويب وتشخيص التطبيق. تتضمن تشخيصات خادم الويب تقدما كبيرا لتشخيص المواقع والتطبيقات واستكشاف الأخطاء وإصلاحها.

تمثل الميزة الجديدة الأولى معلومات الحالة في الوقت الفعلي حول تجمعات التطبيقات وعمليات العاملين والمواقع ومجالات التطبيقات والطلبات قيد التشغيل. تمثل المزايا الجديدة الثانية أحداث التتبع التفصيلية التي تتبع طلبًا خلال عملية الطلب والاستجابة الكاملة.

لتمكين مجموعة أحداث التتبع هذه، يمكن تكوين IIS 7 لالتقاط سجلات التتبع الشاملة تلقائيا بتنسيق XML لطلبات معينة. يمكن أن تستند المجموعة إلى الوقت المنقضي أو رموز استجابة الخطأ.

التخزين

يوفر القسم معلومات إضافية تتعلق بالميزات الرئيسة في أمان تخزين Azure ومعلومات موجزة حول هذه الإمكانات.

التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC)

لمعرفة المزيد، راجع كيفية تأمين حساب التخزين الخاص بك باستخدام التحكم في الوصول المستند إلى الدور Azure (Azure RBAC). تقييد الوصول استنادًا إلى الحاجة إلى معرفة مبادئ الأمان الخاصة بالمزايا وأقلها أهمية أمر ضروري للمؤسسات التي تريد فرض سياسات الأمان للوصول إلى البيانات. منح حقوق الوصول هذه عن طريق تعيين دور Azure المناسب للمجموعات والتطبيقات في نطاق معين. يمكنك استخدام أدوار Azure المضمنة، مثل المساهم في حساب التخزين، لتعيين امتيازات للمستخدمين. يمكن التحكم في الوصول إلى مفاتيح التخزين لحساب تخزين باستخدام نموذج Azure Resource Manager من خلال تطبيق Azure RBAC.

توقيع الوصول المشترك

يوفر توقيع الوصول المشترك (SAS) الوصول المفوض إلى الموارد الموجودة في حساب التخزين الخاص بك. يمكنك أيضًا استخدامه لمنح عميل أذونات محدودة للكائنات الموجودة في حساب تخزينك لفترة زمنية محددة ومع مجموعة محددة من الأذونات. يمكنك منح الأذونات المحدودة دون الحاجة إلى مشاركة مفاتيح الوصول إلى حسابك.

تشفير متنقل

التشفير أثناء النقل هو آلية لحماية البيانات عند إرسالها عبر الشبكات. باستخدام تطبيق Azure Storage، يمكنك تأمين البيانات باستخدام ما يلي:

التشفير على مستوى النقل،مثل HTTPS عند نقل البيانات إلى أو خارج تخزين تطبيق Azure.

التشفير من جانب العميل، لتشفير البيانات قبل نقلها إلى التخزين وفك تشفير البيانات بعد نقلها من التخزين.

التشفير في حالة السكون

بالنسبة للعديد من المؤسسات، يعد تشفير البيانات في حالة عدم التشغيل خطوة إلزامية نحو خصوصية البيانات والامتثال وسيادة البيانات. هناك ثلاث ميزات أمان تخزين Azure توفر تشفير البيانات الثابتة:

يسمح لك تشفير خدمة التخزين بطلب أن تقوم خدمة التخزين بتشفير البيانات تلقائيًا عند كتابتها في Azure Storage.

يوفرالتشفير من جانب العميل أيضًا ميزة التشفير الثابتة.

يسمح لك تشفير قرص Azure لأجهزة Linux الظاهرية وتشفير قرص Azure لأجهزة Windows الظاهرية بتشفير أقراص نظام التشغيل وأقراص البيانات المستخدمة من قبل جهاز ظاهري IaaS.

Storage Analytics

تجري Azure Storage Analytics التسجيل وتوفر بيانات المقاييس لحساب تخزين. يمكنك استخدام هذه البيانات لتتبع الطلبات وتحليل اتجاهات الاستخدام وتشخيص المشكلات المتعلقة بحساب التخزين. تقوم سجلات Storage Analytics بتقديم معلومات مفصلة حول الطلبات الناجحة والفاشلة لأي خدمة تخزين. يمكن استخدام هذه المعلومات لمراقبة الطلبات الفردية وتشخيص المشكلات المتعلقة بخدمة التخزين. يتم تسجيل الطلبات على أساس أفضل جهد. تُسجل الأنواع التالية من طلبات التخويل:

- الطلبات الناجحة.

- الطلبات الفاشلة، بما في ذلك المهلة والتقييد والشبكة والتخويل والأخطاء الأخرى.

- الطلبات التي تستخدم توقيع وصول مشترك (SAS)، بما في ذلك الطلبات الفاشلة والناجحة.

- الطلبات إلى بيانات التحليل.

تمكين العملاء المعتمدين على المتصفح باستخدام CORS

مشاركة الموارد عبر المنشأ (CORS) آلية تسمح للمجالات بمنح بعضها الإذن للوصول إلى موارد بعضها البعض. يرسل عميل المستخدم عناوين إضافية للتأكد من السماح للتعليمات البرمجية JavaScript المحملة من مجال معين بالوصول إلى الموارد الموجودة في مجال آخر. ثم يرد المجال الأخير بعناوين إضافية تسمح بوصول المجال الأصلي إلى موارده أو تمنعه.

تدعم خدمات تخزين Azure الآن CORS بحيث بمجرد تعيين قواعد CORS للخدمة، يتم تقييم طلب مصادق عليه بشكل صحيح مقابل الخدمة من مجال مختلف لتحديد ما إذا كان مسموحا به وفقا للقواعد التي حددتها.

الشبكات

يوفر القسم المعلومات الإضافية التي تتعلق بالميزات الرئيسة في أمان تخزين Azure ومعلومات موجزة حول هذه الإمكانات.

عناصر تحكم خاصة بطبقة الشبكة

التحكم في الوصول إلى الشبكة إجراء الحد من الاتصال من أجهزة أو شبكات فرعية معينة وإيصالها ويمثل جوهر أمان الشبكة. الهدف من التحكم في الوصول إلى الشبكة التأكد من أن الأجهزة والخدمات الظاهرية الخاصة بك متاحة للمستخدمين والأجهزة التي تريد الوصول إليها فحسب.

مجموعات أمان الشبكة

مجموعة أمان الشبكة (NSG) هي جدار حماية أساسي لتصفية الحزمة ذات الحالة ويمكنك من التحكم في الوصول استنادا إلى خمس مجموعات. لا توفر مجموعات أمان الشبكة فحص طبقة التطبيق أو عناصر التحكم في الوصول المصادق عليها. يمكن استخدامها للتحكم في نسبة استخدام الشبكة التي تنتقل بين الشبكات الفرعية داخل شبكة Azure الظاهرية ونسبة استخدام الشبكة بين شبكة Azure الظاهرية والإنترنت.

Azure Firewall

Azure Firewall عبارة عن خدمة أمان جدار حماية ذكية سحابية أصلية للشبكة توفر حماية من التهديدات لأحمال العمل السحابية التي تعمل في Azure. تتسم هذه الخدمة بأنها جدار حماية ذي حالة خاصة بالكامل ذي قابلية وصول عالية مضمنة وقابلية توسع سحابة غير مقيدة. يوفر كل من التفتيش المروري بين الشرق والغرب والشمال والجنوب.

يتوفر Azure Firewall في اثنتين من وحدات SKU: Standard وPremium. يوفرAzure Firewall Standard تصفية L3-L7 وموجزات التحليل الذكي للمخاطر مباشرة من تطبيق Microsoft Cyber Security. يوفر حل Azure Firewall Premium قدرات متقدمة تشمل IDPS المستندة إلى التوقيع للسماح بالكشف السريع عن الهجمات من خلال البحث عن أنماط محددة.

Azure DDoS Protection

توفر Azure DDoS Protection، جنبا إلى جنب مع أفضل ممارسات تصميم التطبيق، ميزات محسنة للدفاع ضد هجمات DDoS. يتم ضبطه تلقائيا لحماية موارد Azure المحددة في شبكة ظاهرية. تمكين الحماية بسيط على أي شبكة ظاهرية جديدة أو موجودة ولا يتطلب أي تغييرات على التطبيقات أو الموارد الخاصة بك.

توفر Azure DDoS Protection مستويين: DDoS Network Protection وDDoS IP Protection.

توفر حماية شبكة DDoS ميزات محسنة للدفاع ضد هجمات رفض الخدمة الموزعة (DDoS). وهو يعمل في طبقات الشبكة 3 و4 ويتضمن ميزات متقدمة مثل دعم الاستجابة السريعة ل DDoS وحماية التكلفة والخصومات على جدار حماية تطبيق الويب (WAF).

تتبع DDoS IP Protection نموذج IP للدفع لكل حماية. يتضمن نفس الميزات الهندسية الأساسية مثل DDoS Network Protection ولكنه لا يقدم الخدمات الإضافية مثل دعم الاستجابة السريعة ل DDoS وحماية التكلفة وخصومات WAF.

تحكم في المسار والاتصال النفقي المفروض

تعد القدرة على التحكم في سلوك التوجيه على شبكات Azure الظاهرية الخاصة بك بمثابة أمان أساس للشبكة وقدرة على التحكم في الوصول. إذا كنت تريد التأكد من أن جميع نسبة استخدام الشبكة من وإلى شبكة Azure الظاهرية تمر عبر جهاز الأمان الظاهري هذا، فستحتاج إلى أن تكون قادرًا على التحكم في سلوك التوجيه وتخصيصه مثالًا علي ذلك. يمكنك القيام بذلك عن طريق تكوين User-Defined Routes في Azure.

تسمح لكالمسارات المعرفة بواسطة المستخدمبتخصيص المسارات الواردة والصادرة لنسبة استخدام الشبكة التي تنتقل من وإلى الأجهزة الظاهرية الفردية أو الشبكات الفرعية لضمان المسار الأكثر أمانًا الممكن. التوجيه النفقي القسري هو آلية يمكنك استخدامها لضمان عدم السماح لخدماتك ببدء اتصال بالأجهزة على الإنترنت.

يختلف عن القدرة على قبول الاتصالات الواردة ثم الاستجابة لها. تحتاج خوادم الويب الأمامية إلى الاستجابة للطلبات الواردة من مضيفي الإنترنت، وبالتالي يُسمح بنسبة استخدام الشبكة من مصادر الإنترنت بالداخل إلى خوادم الويب ويمكن لخوادم الويب الاستجابة.

يستخدم الاتصال النفقي المفروض عادةً لفرض نسبة استخدام الشبكة الصادرة إلى الإنترنت للانتقال من خلال وكلاء الأمان المحليين وجدران الحماية.

خيارات الأمان للشبكة الظاهرية

بينما توفر لك مجموعات أمان الشبكة والمسارات المعرفة من قبل المستخدم والنفق القسري مستوى من الأمان في طبقات الشبكة والنقل لنموذج OSI، قد تكون هناك أوقات تريد فيها تمكين الأمان على مستويات أعلى من المكدس. يمكنك الوصول إلى الميزات الخاصة بالأمان للشبكة المحسنة هذه باستخدام حل جهاز أمان شبكة شريك Azure. يمكنك العثور على أحدث حلول أمان شبكة شريك Azure من خلال زيارة Azure Marketplace والبحث عن الأمان وأمان الشبكة.

الشبكة الافتراضية في Azure

Azure virtual network (VNet) هو تمثيل لشبكتك الخاصة في السحابة. إنه عزل منطقي لنسيج شبكة Azure المخصص لاشتراكك. يمكنك التحكم بالكامل في عمليات حظر عنوان IP وإعدادات DNS ونُهج الأمان وجداول التوجيه ضمن هذه الشبكة. يمكنك تقسيم VNet إلى الشبكات الفرعية ووضع الأجهزة الظاهرية Azure IaaS (VMs) و/أو خدمات السحابة (مثيلات دور PaaS) على الشبكات الظاهرية Azure.

يمكنك توصيل الشبكة الظاهرية بشبكتك المحلية باستخدام أحد خيارات الاتصال المتوفرة في Azure أيضًا. في الأساس، يمكنك توسيع شبكتك إلى Azure، مع التحكم الكامل في كتل عناوين IP مع الاستفادة من مقياس المؤسسة الذي يوفره تطبيق Azure.

تدعم الشبكات الخاصة بتطبيق Azure العديد من سيناريوهات الوصول عن بعد الآمنة. وبعضها يشمل:

Azure Virtual Network Manager

يوفر Azure Virtual Network Manager حلا مركزيا لحماية شبكاتك الظاهرية على نطاق واسع. ويستخدم قواعد مسؤول الأمان لتعريف نهج الأمان وفرضها مركزيا لشبكاتك الظاهرية عبر مؤسستك بأكملها. تكون لقواعد مسؤول الأمان الأسبقية على قواعد مجموعة أمان الشبكة (NSGs) ويتم تطبيقها على الشبكة الظاهرية. يسمح هذا للمؤسسات بفرض النهج الأساسية مع قواعد مسؤول الأمان، مع تمكين فرق انتقال البيانات من الخادم لتخصيص مجموعات أمان الشبكة وفقا لاحتياجاتها المحددة على مستوى الشبكة الفرعية وNIC. بناء على احتياجات مؤسستك، يمكنك استخدام السماح أو الرفض أو السماح دائما بإجراءات القاعدة لفرض نهج الأمان.

| إجراء القاعدة | الوصف |

|---|---|

| السماح | يسمح بنسبة استخدام الشبكة المحددة بشكل افتراضي. لا تزال مجموعات أمان الشبكة المتلقية للمعلومات تتلقى نسبة استخدام الشبكة هذه وقد ترفضها. |

| السماح دائما | السماح دائما بنسبة استخدام الشبكة المحددة، بغض النظر عن القواعد الأخرى ذات الأولوية الأقل أو مجموعات أمان الشبكة. يمكن استخدام هذا لضمان عدم حظر عامل المراقبة أو وحدة التحكم بالمجال أو حركة مرور الإدارة. |

| Deny | حظر حركة المرور المحددة. لن تقوم مجموعات أمان الشبكة المتلقية للمعلومات بتقييم نسبة استخدام الشبكة هذه بعد رفضها بواسطة قاعدة مسؤول الأمان، مما يضمن حماية المنافذ عالية المخاطر للشبكات الظاهرية الحالية والجديدة بشكل افتراضي. |

في Azure Virtual Network Manager، تسمح لك مجموعات الشبكة بتجميع الشبكات الظاهرية معا للإدارة المركزية وإنفاذ نهج الأمان. مجموعات الشبكة هي تجميع منطقي للشبكات الظاهرية استنادا إلى احتياجاتك من منظور تخطيط الشبكة والأمان. يمكنك تحديث عضوية الشبكة الظاهرية لمجموعات الشبكة يدويا أو يمكنك تعريف عبارات شرطية باستخدام نهج Azure لتحديث مجموعات الشبكة بشكل ديناميكي لتحديث عضوية مجموعة الشبكة تلقائيا.

Azure Private Link

تتيح لك Azure Private Link الوصول إلى خدمات Azure PaaS (على سبيل المثال، Azure Storage وقاعدة بيانات SQL) واستضافت Azure الخدمات المملوكة للعميل/الشريك بشكل خاص في الشبكة الظاهرية عبر نقطة نهاية خاصة. الإعداد والاستهلاك باستخدام Azure Private Link متناسق عبر Azure PaaS، والخدمات المملوكة للعملاء والشركاء المشتركين. تظل نسبة استخدام الشبكة من الشبكة الظاهرية إلى خدمة Azure دومًا على البنية التحتية لشبكة Microsoft Azure.

تسمح لك نقاط النهاية الخاصة بتأمين موارد خدمة Azure الهامة إلى الشبكات الظاهرية فحسب. تستخدم نقطة النهاية الخاصة بتطبيق Azure عنوان IP خاصًا من الشبكة الظاهرية الخاصة بك لتوصيلك بشكل خاص وآمن بخدمة مدعومة من Azure Private Link، مما يوفر الخدمة بشكل فعال إلى الشبكة الظاهرية الخاصة بك. لم يعد تعرض شبكتك الظاهرية للإنترنت العام ضروريًا لاستهلاك الخدمات على Azure.

يمكنك أيضًا إنشاء خدمة الارتباطات الخاصة بك في الشبكة الظاهرية. Azure Private Link هو المرجع إلى خدمتك التي يتم تشغيلها بواسطة Azure Private Link. يمكن تمكين الخدمة التي تعمل خلف موازن الحمل القياسي من Azure للوصول إلى خدمة Private Link حتى يمكن لمستهلكي خدمتك الوصول إليها بشكل خاص من شبكاتهم الظاهرية. يمكن للعملاء إنشاء نقطة نهاية خاصة داخل الشبكات الظاهرية الخاصة بهم وتعيينها إلى هذه الخدمة. لم يعد من الضروري عرض الخدمة على الإنترنت العام لتقديم الخدمات على تطبيق Azure.

بوابة VPN

لإرسال نسبة استخدام الشبكة بين شبكة Azure الظاهرية وموقعك المحلي، يجب إنشاء بوابة VPN لشبكة Azure الظاهرية. بوابة VPN تعد نوع من شبكة الاتصال الظاهرية التي ترسل نسبة استخدام الشبكة مشفرة عبر الاتصال العام. يمكنك أيضًا استخدام بوابة VPN لإرسال نسبة استخدام الشبكة بالطريقة المشفرة بين شبكات Azure الظاهرية عبر شبكة Microsoft.

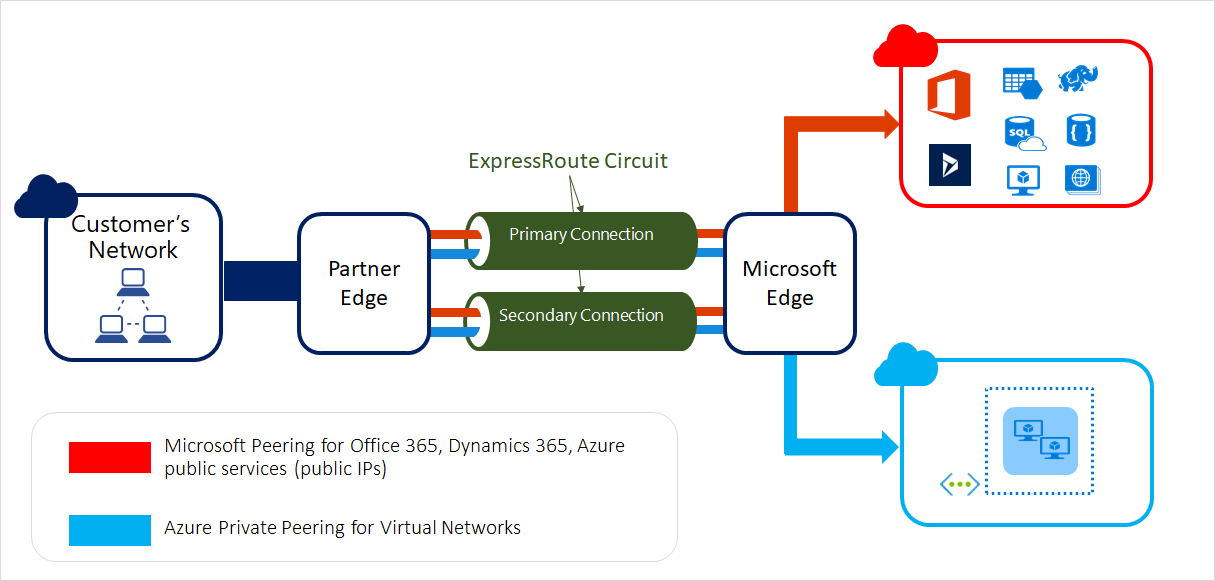

Express Route

Microsoft Azure ExpressRoute هو ارتباط WAN مخصص يتيح لك توسيع شبكات الاتصال المحلية إلى سحابة Microsoft عبر الاتصال المخصص يسهله موفر الاتصال.

ومع استخدام ExpressRoute، يمكنك إنشاء اتصالات بخدمات سحابة Microsoft، مثل Microsoft Azure وMicrosoft 365 وCRM Online. ويمكن أن يكون الاتصال من أي شبكة إلى أي شبكة (IP VPN)، أو شبكة Ethernet من نقطة إلى نقطة، أو شبكة اتصال افتراضية عبر مزود اتصال في مرفق المراكز.

لا تنتقل اتصالات ExpressRoute عبر الإنترنت العام وبالتالي يمكن اعتبارها أكثر أمانا من الحلول المستندة إلى VPN. يسمح لاتصالات ExpressRoute بتقديم المزيد من الموثوقية وسرعات أكبر، وتأخرات متسقة، وأمان أعلى من الاتصالات المعتادة عبر الإنترنت.

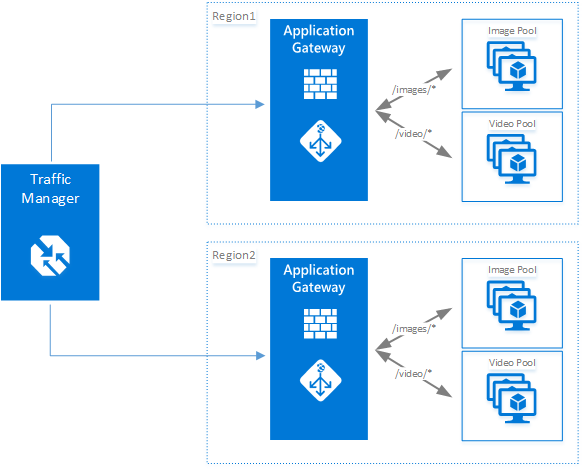

Application Gateway

توفر Microsoft Azure Application Gateway وحدة تحكم تسليم التطبيقات (ADC) كخدمة، مما يوفر قدرات موازنة التحميل الطبقة 7 المختلفة للتطبيق الخاص بك.

يسمح لك بتحسين إنتاجية مزرعة الويب عن طريق إلغاء تحميل إنهاء TLS المكثف لوحدة المعالجة المركزية إلى بوابة التطبيق (المعروفة أيضا باسم تفريغ TLS أو سد TLS). يوفر أيضًا إمكانات توجيه أخرى من الطبقة 7 بما في ذلك التوزيع الدائري لنسبة استخدام الشبكة الواردة وتقارب الجلسة المستند إلى ملفات تعريف الارتباط والتوجيه المستند إلى مسار URL والقدرة على استضافة مواقع ويب متعددة خلف بوابة تطبيق واحدة. بوابة تطبيق Azure هي موازنة تحميل الطبقة-7.

توفر طلبات HTTP لتوجيه الأداء وتجاوز الفشل بين الخوادم المختلفة، سواء كانت في السحابة أو في الموقع.

يوفر التطبيق العديد من الميزات لوحدة التحكم لتسليم التطبيقات (ADC) أيضًا موازنة تحميل HTTP وترابط جلسة العمل المستندة إلى ملفات تعريف الارتباط وإيقاف تحميل TLS وفحوصات السلامة المخصصة ودعم المواقع المتعددة وغيرها الكثير.

جدار حماية تطبيق الويب

يمثل جدار حماية تطبيق الويب ميزة من ميزات Azure Application Gateway توفر الحماية لتطبيقات الويب التي تستخدم بوابة التطبيق لوظائف التحكم في تسليم التطبيقات القياسية (ADC). يقوم جدار الحماية الخاص بتطبيق الويب بذلك عن طريق حمايتهم من معظم أهم 10 ثغرات أمنية شائعة على الويب في OWASP.

حماية حقن SQL

الحماية من الهجمات الخاصة بالويب الشائعة مثل حقن الأوامر والاحتيال عبر طلبات HTTP وتقسيم استجابة HTTP وهجمات تضمين الملف عن بعد

الحماية ضد انتهاكات بروتوكول HTTP

الحماية ضد الحالات غير الطبيعية لبروتوكول HTTP مثل فقدان عامل-المستخدم المضيف وقبول الرؤوس

الوقاية من الروبوتات والمتتبعات والماسحات الضوئية

الكشف عن التكوينات الخاطئة للتطبيقات الشائعة (مثل Apache وIIS وما إلى ذلك)

يجعل جدار حماية تطبيق الويب المركزي للحماية من هجمات الويب إدارة الأمان أبسط ويعطي ضمانا أفضل للتطبيق ضد تهديدات الاختراقات. يمكن أن يتفاعل حل جدار حماية تطبيق الويب WAF أيضًا مع تهديد أمني بشكل أسرع عن طريق تصحيح ثغرة أمنية معروفة في موقع مركزي في مقابل تأمين كل تطبيق من تطبيقات الويب. يمكنك تحويل بوابات التطبيق الموجودة إلى بوابة تطبيق يُمكّن فيها جدار حماية تطبيق الويب بسهولة.

Traffic Manager

يسمح لك Microsoft Azure Traffic Manager بالتحكم في توزيع حركة مرور المستخدم لنقاط نهاية الخدمة في مراكز البيانات المختلفة. تشمل نقاط نهاية الخدمة التي يدعمها إدارة نسبة استخدام الشبكة لأجهزة Azure VM وتطبيقات الويب والخدمات السحابية. يمكنك أيضًا استخدام Traffic Manager مع نقاط النهاية الخارجية غير التابعة لـ Azure. تستخدم إدارة نسبة استخدام الشبكة نظام اسم المجال (DNS) لتوجيه طلبات العميل إلى نقطة النهاية الأكثر ملاءمة استنادًا إلى أسلوب توجيه نسبة استخدام الشبكة وسلامة نقاط النهاية.

توفر إدارة نسبة استخدام الشبكة مجموعة من أساليب توجيه نسبة استخدام الشبكة لتناسب احتياجات التطبيقات المختلفة ومراقبةسلامة نقطة النهاية وتجاوز الفشل التلقائي. كما تتميز Traffic Manager بقدرتها على الصمود أمام الفشل، بما في ذلك الفشل في منطقة Azure بأكملها.

موازن تحميل Azure

Azure Load Balancer يوفر قابلية وصول عالية وأداء الشبكة لتطبيقات Azure لديك. إنه موازن تحميل الطبقة 4 (TCP، UDP) الذي يوزع نسبة استخدام الشبكة الواردة بين مثيلات سليمة من الخدمات المحددة في مجموعة متوازنة التحميل. يمكنك تكوين موازن تحميل Azure إلى ما يلي:

موازنة التحميل لنسبة استخدام شبكة الإنترنت الواردة إلى الأجهزة الظاهرية. يعرف التكوين باسم موازنة التحميل العام.

موازنة تحميل نسبة استخدام الشبكة بين الأجهزة الظاهرية في شبكة ظاهرية، بين الأجهزة الظاهرية في الخدمات السحابية، أو بين أجهزة الكمبيوتر المحلية والأجهزة الظاهرية في شبكة ظاهرية متعددة الأماكن. يعرف التكوين باسم موازنة التحميل الداخلي.

إعادة توجيه نسبة استخدام شبكة البيانات الخارجية الواردة إلى جهاز ظاهري محدد

DNS الداخلي

يمكنك التحكم في قائمة خوادم DNS المستخدمة في VNet في مدخل الإدارة، أو في ملف تكوين الشبكة. يمكن للعميل إضافة ما يصل إلى 12 خادم DNS لجميع الشبكات الظاهرية. عند تحديد خوادم DNS، من المهم التحقق من استيراد خوادم DNS للعميل بالترتيب الصحيح لبيئة العميل. لا تعمل قوائم خادم DNS الترتيب الدوري. يتم استخدامها بالترتيب الذي تم تحديدها به. يمكن الوصول إلى خادم DNS الأول في القائمة، يستخدم العميل خادم DNS، بغض النظر عما إذا كان خادم DNS يعمل بشكل صحيح. لتغيير ترتيب خادم DNS للشبكة الظاهرية للعميل، احذف خوادم DNS من القائمة وأضفها مرة أخرى بالترتيب الذي يريده العميل. يدعم DNS جانب التوفر في الأمان "CIA".

Azure DNS

نظام اسم المجالات، أو DNS، مسؤول عن ترجمة (أو حل) موقع الويب أو اسم الخدمة إلى عنوان IP الخاص به. يُعد Azure DNS خدمة استضافة لمجالات DNS التي تقدم تحليل الاسم باستخدام البنية الأساسية لـ Microsoft Azure. يمكنك، من خلال استضافة المجالات في Azure، إدارة سجلات DNS باستخدام نفس بيانات الاعتماد وواجهات برمجة التطبيقات والأدوات والفوترة مثل خدمات Azure الأخرى. يدعم DNS جانب التوفر في الأمان "CIA".

السجلات الخاصة بـ Azure Monitor NSGs

يمكنك تمكين الفئات المسجلة للتشخيص التالي لـ NSGs:

الحدث: يحتوي على إدخالات يتم تطبيق قواعد NSG لها على VMs وأدوار المثيل استنادًا إلى عنوان MAC. جمع حالة هذه القواعد كل 60 ثانية.

عداد القواعد: يحتوي على إدخالات عن عدد المرات التي يتم فيها تطبيق كل قاعدة NSG لرفض نسبة استخدام الشبكة أو السماح بها.

Microsoft Defender للسحابة

يحلل Microsoft Defender for Cloud باستمرار حالة الأمان لموارد Azure للحصول على أفضل ممارسات أمان الشبكة. يحدد Defender for Cloud الثغرات الأمنية المحتملة، فإنه ينشئ توصيات ترشدك خلال عملية تكوين عناصر التحكم المطلوبة لتقوية مواردك وحمايتها.

خدمات شبكات الحاويات المتقدمة (ACNS)

خدمات شبكات الحاويات المتقدمة (ACNS) هي مجموعة شاملة مصممة لرفع الكفاءة التشغيلية لمجموعات خدمة Azure Kubernetes (AKS). ويوفر ميزات أمان ومراقبة متقدمة، ومعالجة تعقيدات إدارة البنية الأساسية للخدمات المصغرة على نطاق واسع.

وتنقسم هذه الميزات إلى دعامتين رئيسيتين:

الأمان: بالنسبة للمجموعات التي تستخدم Azure CNI المشغل بواسطة Cilium، تتضمن نهج الشبكة تصفية اسم المجال المؤهل بالكامل (FQDN) لحل تعقيدات الحفاظ على التكوين.

المراقبة: تجلب هذه الميزة من مجموعة خدمات شبكات الحاويات المتقدمة قوة وحدة التحكم في Hubble إلى كل من مستويات بيانات Cilium وغير Cilium Linux، ما يوفر رؤية محسنة للشبكات والأداء.

Compute

يوفر القسم معلومات إضافية حول الميزات الرئيسة في هذا المجال ومعلومات موجزة حول هذه القدرات.

الحوسبة السرية في Azure

توفر حوسبة Azure السرية القطعة النهائية المفقودة من لغز حماية البيانات. يسمح لك بالاحتفاظ ببياناتك مشفرة دائما. أثناء الراحة، عندما تكون قيد الحركة عبر الشبكة، والآن، حتى أثناء تحميلها في الذاكرة وفي الاستخدام. بالإضافة إلى ذلك، من خلال جعل Remote Attestation ممكنا، فإنه يسمح لك بالتحقق بشكل مشفر من أن الجهاز الظاهري الذي قمت بنشره تم تشغيله بشكل آمن وتم تكوينه بشكل صحيح، قبل إلغاء تأمين بياناتك.

يتراوح نطاق الخيارات من تمكين سيناريوهات "الرفع والتحويل" للتطبيقات الحالية، إلى التحكم الكامل في ميزات الأمان. بالنسبة إلى خدمة تأجير البنية التحتية (IaaS)، يمكنك استخدام الأجهزة الظاهرية السرية التي يتم تشغيلها بواسطة AMD SEV-SNP أو جيوب التطبيقات السرية للأجهزة الظاهرية التي تقوم بتشغيل ملحقات Intel Software Guard (SGX). بالنسبة إلى النظام الأساسي كخدمة، لدينا خيارات متعددة تستند إلى الحاوية، بما في ذلك عمليات التكامل مع Azure Kubernetes Service (AKS).

مكافحة البرامج الضارة وبرنامج الحماية من الفيروسات

باستخدام Azure IaaS، يمكنك استخدام برامج مكافحة البرامج الضارة من موردي الأمان مثل Microsoft وSymantec وTrend Micro وMcAfee وKaspersky لحماية أجهزتك الظاهرية من الملفات الضارة والبرامج الضارة وغيرها من التهديدات. توفرMicrosoft Antimalware لخدمات سحابة Azure والآلات الظاهرية هي قدرة الحماية التي تساعد على تحديد وإزالة الفيروسات وبرامج التجسس وغيرها من البرامج الضارة. توفر Microsoft Antimalware التنبيهات القابلة للتكوين عند محاولات البرامج الضارة أو غير المرغوب فيها المعروفة لتثبيت نفسها أو تشغيلها على أنظمة Azure. يوزع أيضًا Microsoft Antimalware باستخدام Microsoft Defender for Cloud

وحدة أمان الأجهزة

لا يحسن التشفير والمصادقة الأمان إلا إذا كانت المفاتيح نفسها محمية. يمكنك تبسيط إدارة وأمن الأسرار والمفاتيح الهامة الخاصة بك عن طريق تخزينها في Azure Key Vault. يوفر Key Vault خيار تخزين المفاتيح في وحدات أمان الأجهزة (HSMs) المعتمدة لمعايير FIPS 140 التي تم التحقق من صحتها . يمكن تخزين مفاتيح التشفير SQL Server للنسخ الاحتياطي أو تشفير البيانات الشفافة في Key Vault مع أي مفاتيح أو أسرار من تطبيقاتك. تتم إدارة الأذونات والوصول إلى هذه العناصر المحمية من خلال معرف Microsoft Entra.

النسخ الاحتياطي للجهاز الظاهري

Azure Backup هو الحل الذي يحمي بيانات التطبيق الخاص بك مع استثمار بصفر رأس مال والحد الأدنى من تكاليف التشغيل. يمكن أن تفسد أخطاء التطبيق البيانات الخاصة بك، ويمكن أن الأخطاء البشرية إدخال الأخطاء في التطبيقات الخاصة بك التي يمكن أن تؤدي إلى مشاكل أمنية. مع Azure Backup، تتم حماية الأجهزة الظاهرية التي تعمل بنظامي التشغيل Windows وLinux.

استرداد موقع Azure

جزء مهم من استراتيجية استمرارية الأعمال / التعافي من الكوارث (BCDR) في مؤسستك هو معرفة طريقة الحفاظ على أعباء العمل والتطبيقات للشركات وتشغيلها عند حدوث انقطاعات مخططة وغير مخطط لها. يساعد Azure Site Recovery على تنسيق النسخ المتماثل وتجاوز الفشل واسترداد أحمال العمل والتطبيقات بحيث تكون متوفرة من موقع ثانوي إذا تعطل موقعك الأساسي.

SQL VM TDE

تشفير البيانات الشفاف (TDE) وتشفير مستوى العمود (CLE) هي SQL ميزات تشفير الخادم. يتطلب هذا الشكل من التشفير من العملاء إدارة مفاتيح التشفير التي تستخدمها للتشفير وتخزينها.

تم تصميم خدمة Azure Key Vault (AKV) لتحسين أمان وإدارة هذه المفاتيح في موقع آمن ومتاح بشكل كبير. يمكّن موصل SQL Server لـ SQL Server من استخدام هذه المفاتيح من Azure Key Vault.

إذا كنت تقوم بتشغيل SQL Server مع أجهزة محلية، فهناك خطوات يمكنك اتباعها للوصول إلى Azure Key Vault من مثيل SQL Server المحلي. لكن بالنسبة SQL Server في Azure VMs، يمكنك توفير الوقت باستخدام ميزة تكامل Vault مفتاح Azure. مع عدد قليل من Azure PowerShell cmdlets لتمكين هذه الميزة، يمكنك أتمتة التكوين اللازمة لـ VM SQL للوصول إلى المخزن الرئيس الخاص بك.

تشفير قرص VM

يساعدك تشفير قرص Azure لأجهزة Linux الظاهرية وتشفير قرص Azure لأجهزة Windows الظاهرية على تشفير أقراص الجهاز الظاهري IaaS. يطبق ميزة BitLocker القياسية في الصناعة لنظام التشغيل Windows وميزة DM-Crypt في Linux لتوفير تشفير وحدة التخزين لنظام التشغيل وأقراص البيانات. يدمج الحل مع Azure Key Vault لمساعدتك على التحكم في مفاتيح تشفير القرص والبيانات السرية وإدارتها في اشتراك مخزن المفاتيح. يضمن الحل أيضًا تشفير كافة البيانات الموجودة على أقراص الجهاز الظاهري في وضع الراحة في تخزين Azure.

الشبكات الظاهرية

تحتاج الأجهزة الظاهرية إلى اتصال بالشبكة. لدعم المتطلب، يتطلب Azure الأجهزة الظاهرية ليتم توصيلها بشبكة Azure الظاهرية. شبكة Azure الظاهرية هو بناء منطقي قامت عليه أعلى نسيج شبكة Azure الفعلية. عزل كل شبكة الظاهري Azure المنطقية من كافة الشبكات الظاهرية Azure الأخرى. يساعد هذا العزل على ضمان عدم إمكانية وصول عملاء Microsoft Azure الآخرين إلى نسبة استخدام الشبكة في عمليات التوزيع الخاصة بك.

التحديثات الخاصة بالتصحيح

توفر تحديثات التصحيح الأساس للبحث عن المشكلات المحتملة وإصلاحها وتبسيط عملية إدارة تحديث البرامج، وذلك عن طريق تقليل عدد تحديثات البرامج التي يجب عليك توزيعها في مؤسستك وزيادة قدرتك على مراقبة الامتثال.

إدارة نهج الأمن وإعداد التقارير

يساعدكMicrosoft Defender for Cloud على منع التهديدات واكتشافها والاستجابة لها من خلال زيادة الرؤية والتحكم في أمان موارد Azure. يوفر مراقبة أمان متكاملة وإدارة سياسة عبر اشتراكات Azure، ويساعد في اكتشاف التهديدات التي قد تمر دون أن يلاحظها أحد، ويعمل مع نظام بيئي واسع من الحلول الأمنية.

إدارة الهوية والوصول

يبدأ تأمين الأنظمة والتطبيقات والبيانات بعناصر تحكم الوصول المستندة إلى الهوية. تساعد ميزات إدارة الهوية والوصول المضمنة في منتجات وخدمات Microsoft للأعمال على حماية معلوماتك التنظيمية والشخصية من الوصول غير المصرح به مع إتاحتها للمستخدمين الشرعيين كلما وأينما احتاجوا إليها.

الهوية الآمنة

يستخدم برنامج Microsoft الممارسات والتقنيات الأمان متعددة عبر منتجاتها وخدماتها لإدارة الهوية والوصول.

تتطلب المصادقة متعددة العوامل من المستخدمين استخدام أساليب متعددة للوصول، محليا وفي السحابة. يوفر مصادقة قوية مع مجموعة من خيارات التحقق السهلة، مع استيعاب المستخدمين مع عملية تسجيل الدخول البسيطة.

يوفر Microsoft Authenticator تجربة مصادقة متعددة العوامل سهلة الاستخدام تعمل مع كل من معرف Microsoft Entra وحسابات Microsoft، وتتضمن دعما للأجهزة القابلة للارتداء والموافقات المستندة إلى بصمة الإصبع.

يزيدPassword policy enforcement من أمان كلمات المرور التقليدية بفرض متطلبات الطول والتعقيد، والتناوب الدوري المفروض، وتأمين الحساب بعد محاولات المصادقة الفاشلة.

تمكن المصادقة المستندة إلى الرمز المميز المصادقة عبر معرف Microsoft Entra.

يسمح لك التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC) منح حق الوصول استنادًا إلى الدور المعين للمستخدم، مما يجعل من السهل منح المستخدمين مقدار الوصول الذي يحتاجونه فحسب لأداء واجباتهم الوظيفية. يمكنك تخصيص Azure RBAC وفقًا لنموذج الأعمال الخاص بمؤسستك وتحمل المخاطر.

تمكنك إدارة الهوية المتكاملة (الهوية المختلطة) من الحفاظ في التحكم في وصول المستخدمين عبر مراكز البيانات الداخلية والأنظمة الأساسية السحابية، وإنشاء هوية مستخدم واحدة للمصادقة والتخويل لجميع الموارد.

التطبيقات والبيانات الآمنة

يساعد معرف Microsoft Entra، وهو هوية شاملة، وحل سحابي لإدارة الوصول، على تأمين الوصول إلى البيانات في التطبيقات على الموقع وفي السحابة، ويبسط إدارة المستخدمين والمجموعات. يجمع بين خدمات الدليل الرئيسة وإدارة الهوية المتقدمة والأمان وإدارة الوصول إلى التطبيقات، ويجعل من السهل على المطورين بناء إدارة الهوية المستندة إلى النهج في تطبيقاتهم. لتحسين معرف Microsoft Entra، يمكنك إضافة قدرات مدفوعة باستخدام إصدارات Microsoft Entra Basic وPremium P1 وPremium P2.

Cloud App Discovery هي ميزة مميزة لمعرف Microsoft Entra تمكنك من تحديد التطبيقات السحابية التي يستخدمها الموظفون في مؤسستك.

Microsoft Entra ID Protection هي خدمة أمان تستخدم قدرات الكشف عن الشذوذ في Microsoft Entra لتوفير عرض موحد في عمليات الكشف عن المخاطر والثغرات الأمنية المحتملة التي قد تؤثر على هويات مؤسستك.

تمكنك Microsoft Entra Domain Services من ضم أجهزة Azure الظاهرية إلى مجال دون الحاجة إلى نشر وحدات التحكم بالمجال. يقوم المستخدمون بتسجيل الدخول إلى VMs باستخدام بيانات اعتماد "Active Directory" الخاصة بهم، ويمكنهم الوصول إلى الموارد بسلاسة.

Microsoft Entra B2C هي خدمة إدارة هوية عالمية عالية التوفر للتطبيقات التي تواجه المستهلك والتي يمكنها التوسع إلى مئات الملايين من الهويات والتكامل عبر الأنظمة الأساسية للجوال والويب. يمكن لعملائك تسجيل الدخول إلى جميع التطبيقات الخاصة بك من خلال تجارب قابلة للتخصيص تستخدم حسابات الوسائط الاجتماعية الحالية، أو يمكنك إنشاء بيانات اعتماد مستقلة جديدة.

Microsoft Entra تعاون B2B هو حل تكامل شريك آمن يدعم علاقاتك عبر الشركة من خلال تمكين الشركاء من الوصول إلى تطبيقات شركتك وبياناتك بشكل انتقائي باستخدام هوياتهم المدارة ذاتيا.

تمكنك Microsoft Entra المرتبطة من توسيع قدرات السحابة إلى أجهزة Windows 10 للإدارة المركزية. فهو يتيح للمستخدمين الاتصال بالسحابة المؤسسية أو التنظيمية من خلال معرف Microsoft Entra ويبسط الوصول إلى التطبيقات والموارد.

يوفر وكيل تطبيق Microsoft Entra تسجيل الدخول الأحادي والوصول الآمن عن بعد لتطبيقات الويب المستضافة محليا.

الخطوات التالية

تعرف على كيفية مساعدة Microsoft Defender for Cloud في منع التهديدات واكتشافها والاستجابة لها من خلال زيادة الرؤية والتحكم في أمان موارد Azure.