بدء استخدام Microsoft Defender لـ Office 365

في مؤسسات Microsoft 365 الجديدة ذات Microsoft Defender لـ Office 365 (مضمنة أو كاشتراك إضافي)، تصف هذه المقالة خطوات التكوين التي تحتاج إلى القيام بها في Exchange Online Protection (EOP)Defender لـ Office 365 في الأيام الأولى لمؤسستك.

على الرغم من أن مؤسسة Microsoft 365 تتضمن مستوى افتراضيا من الحماية منذ لحظة إنشائها (أو إضافة Defender لـ Office 365 إليها)، فإن الخطوات الواردة في هذه المقالة تمنحك خطة قابلة للتنفيذ لإطلاق العنان لقدرات الحماية الكاملة ل EOP Defender لـ Office 365. بعد إكمال الخطوات، يمكنك أيضا استخدام هذه المقالة لإظهار الإدارة أنك تعظيم استثمارك في Microsoft 365.

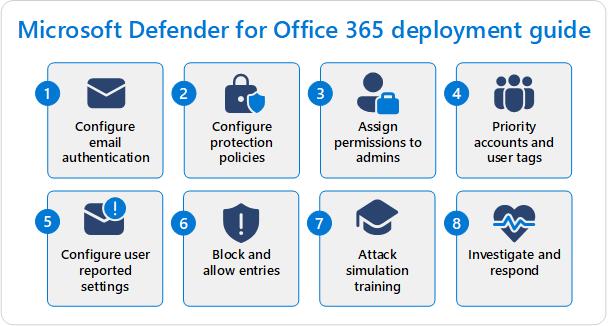

يتم وصف خطوات تكوين EOP Defender لـ Office 365 في الرسم التخطيطي التالي:

تلميح

بصفتك مصاحبا لهذه المقالة، راجع دليل إعداد Microsoft Defender لـ Office 365 لمراجعة أفضل الممارسات والحماية من تهديدات البريد الإلكتروني والارتباط والتعاون. تتضمن الميزات الارتباطات الآمنة والمرفقات الآمنة والمزيد. للحصول على تجربة مخصصة استنادا إلى بيئتك، يمكنك الوصول إلى دليل الإعداد التلقائي Microsoft Defender لـ Office 365 في مركز مسؤولي Microsoft 365.

المتطلبات

يتم تضمين ميزات الحماية من التهديدات عبر البريد الإلكتروني في جميع اشتراكات Microsoft 365 مع علب بريد السحابة عبر EOP. يتضمن Defender لـ Office 365 ميزات حماية إضافية. للحصول على مقارنات مفصلة حول الميزات في EOP، Defender لـ Office 365 للخطة 1، Defender لـ Office 365 الخطة 2، راجع نظرة عامة Microsoft Defender لـ Office 365.

الأدوار والأذونات

لتكوين ميزات EOP و Defender لـ Office 365، تحتاج إلى أذونات. يسرد الجدول التالي الأذونات التي تحتاجها للقيام بالخطوات الواردة في هذه المقالة (واحدة كافية؛ لا تحتاج إليها جميعا).

| دور أو مجموعة دور | التعرف على المزيد |

|---|---|

| المسؤول العام في Microsoft Entra* | Microsoft Entra الأدوار المضمنة |

| إدارة المؤسسة في مجموعات أدوار التعاون & البريد الإلكتروني | مجموعات الأدوار في Microsoft Defender لـ Office 365 |

| مسؤول الأمان في Microsoft Entra | Microsoft Entra الأدوار المضمنة |

| مسؤول الأمان في مجموعات دور التعاون & البريد الإلكتروني | أذونات التعاون & عبر البريد الإلكتروني في Microsoft Defender لـ Office 365 |

| Exchange Online إدارة المؤسسة | الأذونات في Exchange Online |

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

الخطوة 1: تكوين مصادقة البريد الإلكتروني لمجالات Microsoft 365

ملخص: تكوين سجلات SPFوDKIMوDMARC (بهذا الترتيب) لجميع مجالات Microsoft 365 المخصصة (بما في ذلك المجالات المتوقفة والمجالات الفرعية). إذا لزم الأمر، قم بتكوين أي مخاتم ARC موثوق بها.

التفاصيل:

مصادقة البريد الإلكتروني (المعروفة أيضا باسم التحقق من صحة البريد الإلكتروني) هي مجموعة من المعايير للتحقق من أن رسائل البريد الإلكتروني شرعية وغير متغيرة وتأتي من مصادر متوقعة لمجال البريد الإلكتروني للمرسل. لمزيد من المعلومات، راجع مصادقة البريد الإلكتروني في EOP.

سنتابع افتراض أنك تستخدم مجالا مخصصا واحدا أو أكثر في Microsoft 365 للبريد الإلكتروني (على سبيل المثال contoso.com) ، لذلك تحتاج إلى إنشاء سجلات DNS محددة لمصادقة البريد الإلكتروني لكل مجال مخصص تستخدمه للبريد الإلكتروني.

أنشئ سجلات DNS لمصادقة البريد الإلكتروني التالية لدى جهة تسجيل DNS أو خدمة استضافة DNS لكل مجال مخصص تستخدمه للبريد الإلكتروني في Microsoft 365:

إطار عمل نهج المرسل (SPF): يحدد سجل SPF TXT مصادر البريد الإلكتروني الصالحة من المرسلين في المجال. للحصول على الإرشادات، راجع إعداد SPF للمساعدة في منع الانتحال.

DomainKeys Identified Mail (DKIM):يقوم DKIM بتسجيل الرسائل الصادرة وتخزين التوقيع في رأس الرسالة الذي ينجو من إعادة توجيه الرسائل. للحصول على إرشادات، راجع استخدام DKIM للتحقق من صحة البريد الإلكتروني الصادر المرسل من مجالك المخصص.

مصادقة الرسائل وإعداد التقارير والتوافق المستندة إلى المجال (DMARC): يساعد DMARC خوادم البريد الإلكتروني الوجهة على تحديد ما يجب فعله بالرسائل من المجال المخصص التي تفشل في عمليات التحقق من SPF وDKIM. تأكد من تضمين نهج DMARC (

p=rejectأوp=quarantine) ووجهات تقارير DMARC (التقارير التجميعية والطب الشرعي) في سجلات DMARC. للحصول على الإرشادات، راجع استخدام DMARC للتحقق من صحة البريد الإلكتروني.سلسلة المستلمين المصادق عليها (ARC): إذا كنت تستخدم خدمات الجهات الخارجية التي تقوم بتعديل الرسائل الواردة أثناء النقل قبل التسليم إلى Microsoft 365، يمكنك تحديد الخدمات على أنها مخاتم ARC موثوق بها (إذا كانت تدعمها) حتى لا تفشل الرسائل المعدلة تلقائيا في عمليات التحقق من مصادقة البريد الإلكتروني في Microsoft 365. للحصول على الإرشادات، راجع تكوين مخاتم ARC الموثوق بها.

إذا كنت تستخدم المجال *.onmicrosoft.com للبريد الإلكتروني (المعروف أيضا باسم عنوان توجيه البريد الإلكتروني ل Microsoft Online أو مجال MOERA)، فلا يوجد الكثير الذي يمكنك القيام به:

- SPF: تم تكوين سجل SPF بالفعل لمجال *.onmicrosoft.com.

- DKIM: تم بالفعل تكوين توقيع DKIM للبريد الصادر باستخدام المجال *.onmicrosoft.com، ولكن يمكنك أيضا تخصيصه يدويا.

- DMARC: تحتاج إلى إعداد سجل DMARC يدويا لمجال *.onmicrosoft.com كما هو موضح هنا.

الخطوة 2: تكوين نهج الحماية

ملخص: قم بتشغيل نهج الأمان Standard و/أو الصارمة المعينة مسبقا لجميع المستلمين واستخدامها. أو، إذا كانت الأعمال تحتاج إلى إملاء، فقم بإنشاء نهج حماية مخصصة واستخدامها بدلا من ذلك، ولكن تحقق منها بشكل دوري باستخدام محلل التكوين.

التفاصيل:

كما يمكنك أن تتخيل على الأرجح، يتوفر الكثير من نهج الحماية في EOP Defender لـ Office 365. هناك ثلاثة أنواع أساسية من نهج الحماية:

النهج الافتراضية: توجد هذه النهج من لحظة إنشاء المؤسسة. تنطبق على جميع المستلمين في المؤسسة، ولا يمكنك إيقاف تشغيل النهج، ولا يمكنك تعديل الأشخاص الذين تنطبق عليهم النهج. ولكن يمكنك تعديل إعدادات الأمان في النهج تماما مثل النهج المخصصة. يتم وصف الإعدادات في النهج الافتراضية في الجداول في الإعدادات الموصى بها ل EOP والأمان Microsoft Defender لـ Office 365.

نهج الأمان المعينة مسبقا: الأمان المعين مسبقا هو في الواقع ملفات تعريف تحتوي على معظم نهج الحماية المتاحة في EOP Defender لـ Office 365 مع إعدادات مصممة خصيصا لمستويات محددة من الحماية. نهج الأمان المحددة مسبقا هي:

- نهج الأمان الصارم المعين مسبقا.

- نهج الأمان الذي تم إعداده مسبقا Standard.

- الحماية المضمنة.

يتم إيقاف تشغيل نهج الأمان Standard والصارم مسبقا بشكل افتراضي حتى تقوم بتشغيلها. يمكنك تحديد شروط المستلمين والاستثناءات (المستخدمين أو أعضاء المجموعة أو المجالات أو جميع المستلمين) لميزات حماية EOP وميزات الحماية Defender لـ Office 365 ضمن نهج الأمان Standard والصارمة المحددة مسبقا.

يتم تشغيل الحماية المضمنة في Defender لـ Office 365 بشكل افتراضي لتوفير حماية أساسية للمرفقات الآمنة والارتباطات الآمنة لجميع المستلمين. يمكنك تحديد استثناءات المستلم لتحديد المستخدمين الذين لا يحصلون على الحماية.

في نهج الأمان Standard والصارمة المحددة مسبقا في المؤسسات Defender لـ Office 365، تحتاج إلى تكوين الإدخالات والاستثناءات الاختيارية لحماية انتحال هوية المستخدم والمجال. يتم تأمين جميع الإعدادات الأخرى في قيمنا القياسية والصارمة الموصى بها (العديد منها هو نفسه). يمكنك رؤية القيم Standard والصارمة في الجداول في الإعدادات الموصى بها ل EOP وأمان Microsoft Defender لـ Office 365، ويمكنك مشاهدة الاختلافات بين Standard و Strict هنا.

مع إضافة قدرات حماية جديدة إلى EOP Defender لـ Office 365 ومع تغير مشهد الأمان، يتم تحديث الإعدادات في نهج الأمان المحددة مسبقا تلقائيا إلى الإعدادات الموصى بها.

النهج المخصصة: بالنسبة لمعظم نهج الحماية المتوفرة، يمكنك إنشاء أي عدد من النهج المخصصة. يمكنك تطبيق النهج على المستخدمين الذين يستخدمون شروط المستلمين والاستثناءات (المستخدمين أو أعضاء المجموعة أو المجالات) ويمكنك تخصيص الإعدادات.

يتم تلخيص المعلومات السابقة ونهج الحماية المعنية في الجدول التالي:

| النهج الافتراضية | نُهج أمان مُعدّة مسبقاً | النهج المخصصة | |

|---|---|---|---|

| نهج حماية EOP: | |||

| مكافحة البرامج الضارة | ✔ | ✔ | ✔ |

| مكافحة البريد العشوائي | ✔ | ✔ | ✔ |

| مكافحة التصيد الاحتيالي (حماية الانتحال) | ✔ | ✔ | ✔ |

| البريد العشوائي الصادر | ✔ | ✔ | |

| تصفية الاتصال | ✔¹ | ||

| نهج Defender لـ Office 365: | |||

| مكافحة التصيد الاحتيالي (حماية الانتحال) بالإضافة إلى: | ✔² | ✔² | ✔ |

| الارتباطات الآمنة | ³ | ✔ | ✔ |

| مرفقات آمنة | ³ | ✔ | ✔ |

| السلوك العام | |||

| هل يتم تشغيل الحماية بشكل افتراضي؟ | ✔ | ⁴ | |

| تكوين الشروط/الاستثناءات للحماية؟ | ✔⁵ | ✔ | |

| هل تقوم بتخصيص إعدادات الأمان؟ | ✔ | ⁶ | ✔ |

| هل يتم تحديث إعدادات الحماية تلقائيا؟ | ✔ |

¹ لا توجد إدخالات افتراضية في قائمة السماح ب IP أو قائمة حظر IP، لذلك لا يقوم نهج تصفية الاتصال الافتراضي بشكل فعال بأي شيء إلا إذا قمت بتخصيص الإعدادات.

² لا توجد إدخالات أو استثناءات اختيارية لانتحال هوية المستخدم أو حماية انتحال المجال في Defender لـ Office 365 حتى تقوم بتكوينها.

³ على الرغم من عدم وجود نهج افتراضية للمرفقات الآمنة أو الارتباطات الآمنة في Defender لـ Office 365، توفر الحماية المضمنة المرفقات الآمنة الأساسية وحماية الارتباطات الآمنة التي يتم تشغيلها دائما.

⁴ الحماية المضمنة (حماية المرفقات الآمنة والارتباطات الآمنة في Defender لـ Office 365) هي نهج الأمان الوحيد الذي يتم تشغيله مسبقا بشكل افتراضي.

⁵ بالنسبة لنهج الأمان Standard والصارمة المحددة مسبقا، يمكنك تكوين شروط مستلم منفصلة واستثناءات اختيارية لحماية EOP Defender لـ Office 365. بالنسبة للحماية المضمنة في Defender لـ Office 365، يمكنك فقط تكوين استثناءات المستلم من الحماية.

⁶ إعدادات الأمان الوحيدة القابلة للتخصيص في نهج الأمان المحددة مسبقا هي الإدخالات والاستثناءات الاختيارية لحماية انتحال هوية المستخدم وحماية انتحال المجال في نهج الأمان Standard والصارمة المحددة مسبقا في Defender لـ Office 365.

ترتيب الأسبقية لنهج الحماية

تعد كيفية تطبيق نهج الحماية أحد الاعتبارات المهمة أثناء تحديد كيفية تكوين إعدادات الأمان للمستخدمين. النقاط المهمة التي يجب تذكرها هي:

- ميزات الحماية لها ترتيب معالجة غير قابل للتكوين. على سبيل المثال، يتم تقييم الرسائل الواردة دائما للبرامج الضارة قبل البريد العشوائي.

- يتم تطبيق نهج الحماية لميزة معينة (مكافحة البريد العشوائي، ومكافحة البرامج الضارة، ومكافحة التصيد الاحتيالي، وما إلى ذلك) بترتيب أسبقية محدد (أكثر حسب ترتيب الأسبقية لاحقا).

- إذا تم تضمين مستخدم عن قصد أو عن غير قصد في نهج متعددة لميزة معينة، فإن نهج الحماية الأول لتلك الميزة حيث يتم تعريف المستخدم (بناء على ترتيب الأسبقية) يحدد ما يحدث للعنصر (رسالة وملف وعنوان URL وما إلى ذلك).

- بمجرد تطبيق نهج الحماية هذا على عنصر معين لمستخدم، تتوقف معالجة النهج لتلك الميزة. لا يتم تقييم المزيد من نهج الحماية لتلك الميزة لهذا المستخدم وهذا العنصر المحدد.

يتم شرح ترتيب الأسبقية بالتفصيل حسب ترتيب الأسبقية لنهج الأمان المحددة مسبقا والنهج الأخرى، ولكن يتم تلخيصه بإيجاز هنا:

- نهج الحماية في نهج الأمان المحددة مسبقا:

- نهج الأمان الصارم المعين مسبقا.

- نهج الأمان الذي تم إعداده مسبقا Standard.

- نهج الحماية المخصصة لميزة معينة (على سبيل المثال، نهج مكافحة البرامج الضارة). لكل نهج مخصص قيمة أولوية تحدد ترتيب تطبيق النهج فيما يتعلق بنهج الحماية الأخرى لنفس الميزة:

- نهج مخصص بقيمة الأولوية 0.

- نهج مخصص بقيمة الأولوية 1.

- وهكذا.

- نهج الحماية الافتراضي لميزة معينة (على سبيل المثال، مكافحة البرامج الضارة) أو الحماية المضمنة في Defender لـ Office 365 (الارتباطات الآمنة والمرفقات الآمنة).

راجع الجدول السابق لمعرفة كيفية تمثيل نهج حماية معين بترتيب الأسبقية. على سبيل المثال، توجد نهج مكافحة البرامج الضارة في كل مستوى. تتوفر نهج البريد العشوائي الصادرة على مستوى النهج المخصص والنهج الافتراضي. يتوفر نهج عامل تصفية الاتصال فقط على مستوى النهج الافتراضي.

لتجنب الارتباك والتطبيق غير المقصود للنهج، استخدم الإرشادات التالية:

- استخدم مجموعات أو قوائم مستلمين لا لبس فيها في كل مستوى. على سبيل المثال، استخدم مجموعات أو قوائم مختلفة من المستلمين لنهج الأمان Standard والصارمة المحددة مسبقا.

- تكوين الاستثناءات على كل مستوى كما هو مطلوب. على سبيل المثال، قم بتكوين المستلمين الذين يحتاجون إلى نهج مخصصة كاستثناءات لنهج الأمان Standard والصارمة المحددة مسبقا.

- يحصل أي مستلمين متبقين لم يتم تحديدهم على المستويات الأعلى على النهج الافتراضية أو الحماية المضمنة في Defender لـ Office 365 (الارتباطات الآمنة والمرفقات الآمنة).

مسلحا بهذه المعلومات، يمكنك تحديد أفضل طريقة لتنفيذ نهج الحماية في المؤسسة.

تحديد استراتيجية نهج الحماية

الآن بعد أن عرفت الأنواع المختلفة من نهج الحماية وكيفية تطبيقها، يمكنك تحديد الطريقة التي تريد بها استخدام EOP Defender لـ Office 365 لحماية المستخدمين في مؤسستك. قرارك يقع حتما في مكان ما ضمن الطيف التالي:

- استخدم نهج الأمان المعين مسبقا Standard فقط.

- استخدم نهج الأمان Standard والصارمة المحددة مسبقا.

- استخدم نهج الأمان المحددة مسبقا والنهج المخصصة.

- استخدم النهج المخصصة فقط.

تذكر أن النهج الافتراضية (والحماية المضمنة في Defender لـ Office 365) تحمي تلقائيا جميع المستلمين في المؤسسة (أي شخص لم يتم تعريفه في نهج الأمان Standard أو Strict preset أو في النهج المخصصة). لذلك حتى إذا لم تفعل شيئا، يحصل جميع المستلمين في المؤسسة على الحماية الافتراضية كما هو موضح في الإعدادات الموصى بها ل EOP وأمان Microsoft Defender لـ Office 365.

من المهم أيضا أن تدرك أنك لست محبوسا في قرارك الأولي إلى الأبد. يجب أن تسمح لك المعلومات الموجودة في جداول الإعدادات الموصى بهاوجدول المقارنة Standard و Strict باتخاذ قرار مستنير. ولكن إذا تغيرت الاحتياجات أو النتائج أو الظروف، فليس من الصعب التبديل إلى استراتيجية مختلفة لاحقا.

دون حاجة تجارية مقنعة تشير إلى خلاف ذلك، نوصي بالبدء بنهج الأمان Standard المعين مسبقا لجميع المستخدمين في مؤسستك. يتم تكوين نهج الأمان المحددة مسبقا بإعدادات تستند إلى سنوات من الملاحظات في مراكز بيانات Microsoft 365، ويجب أن تكون الخيار الصحيح لغالبية المؤسسات. ويتم تحديث النهج تلقائيا لمطابقة تهديدات مشهد الأمان.

في نهج الأمان المعينة مسبقا، يمكنك تحديد الخيار All recipients لتطبيق الحماية بسهولة على جميع المستلمين في المؤسسة.

إذا كنت تريد تضمين بعض المستخدمين في نهج الأمان الصارم المعين مسبقا والمستخدمين المتبقين في نهج الأمان المعين مسبقا Standard، فتذكر أن تضع في اعتبارك ترتيب الأسبقية كما هو موضح سابقا في هذه المقالة بالطرق التالية:

استخدم مجموعات أو قوائم مستلمين غير غامضة في كل نهج أمان محدد مسبقا.

أو

تكوين المستلمين الذين يجب أن يحصلوا على إعدادات نهج الأمان Standard المعين مسبقا كاستثناءات في نهج الأمان الصارم المحدد مسبقا.

ضع في اعتبارك أن تكوينات ميزة الحماية التالية لا تتأثر بنهج الأمان المحددة مسبقا (يمكنك استخدام نهج الأمان المحددة مسبقا وأيضا تكوين إعدادات الحماية هذه بشكل مستقل):

- نهج البريد العشوائي الصادرة (مخصصة و افتراضية)

- نهج عامل تصفية الاتصال الافتراضي (قائمة السماح ب IP وقائمة حظر IP)

- تشغيل المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams بشكل عام

- قم بتشغيل المستندات الآمنة وتكوينها عالميا (متوفرة وذات معنى فقط مع التراخيص غير المضمنة في Defender لـ Office 365 (على سبيل المثال، Microsoft 365 A5 أو الأمان في Microsoft 365 E5))

لتشغيل نهج الأمان المعينة مسبقا وتكوينها، راجع نهج الأمان المعينة مسبقا في EOP Microsoft Defender لـ Office 365.

يأتي قرار استخدام النهج المخصصة بدلا من نهج الأمان المحددة مسبقا أو بالإضافة إليها في نهاية المطاف إلى متطلبات العمل التالية:

- يحتاج المستخدمون إلى إعدادات أمان مختلفة عن الإعدادات غير القابلة للتعديل في نهج الأمان المحددة مسبقا (غير الهام مقابل العزل أو العكس، ولا توجد تلميحات أمان، وإعلام المستلمين المخصصين، وما إلى ذلك).

- يحتاج المستخدمون إلى إعدادات لم يتم تكوينها في نهج أمان محددة مسبقا (على سبيل المثال، حظر البريد الإلكتروني من بلدان معينة أو بلغات محددة في نهج مكافحة البريد العشوائي).

- يحتاج المستخدمون إلى تجربة عزل مختلفة عن الإعدادات غير القابلة للتعديل في نهج الأمان المحددة مسبقا. تحدد نهج العزل ما يمكن للمستخدمين القيام به لرسائلهم المعزولة استنادا إلى سبب عزل الرسالة، وما إذا كان يتم إعلام المستلمين برسائلهم المعزولة. يتم تلخيص تجربة عزل المستخدم النهائي الافتراضية في الجدول هنا ويتم وصف نهج العزل المستخدمة في نهج الأمان Standard والصارمة المحددة مسبقا في الجداول هنا.

استخدم المعلومات الموجودة في الإعدادات الموصى بها ل EOP والأمان Microsoft Defender لـ Office 365 لمقارنة الإعدادات المتوفرة في النهج المخصصة أو النهج الافتراضية مقابل ما تم تكوينه في نهج الأمان Standard والصارمة المحددة مسبقا.

تتضمن إرشادات التصميم لنهج مخصصة متعددة لميزة معينة (على سبيل المثال، نهج مكافحة البرامج الضارة) ما يلي:

- لا يمكن تضمين المستخدمين في النهج المخصصة في نهج الأمان Standard أو الصارمة المحددة مسبقا بسبب ترتيب الأسبقية.

- تعيين عدد أقل من المستخدمين لنهج ذات أولوية أعلى والمزيد من المستخدمين لنهج الأولوية الأقل.

- تكوين نهج ذات أولوية أعلى للحصول على إعدادات أكثر صرامة أو أكثر تخصصا من نهج الأولوية الأقل (بما في ذلك النهج الافتراضية).

إذا قررت استخدام نهج مخصصة، فاستخدم محلل التكوين لمقارنة الإعدادات في النهج بشكل دوري بالإعدادات الموصى بها في نهج الأمان Standard والصارمة المحددة مسبقا.

الخطوة 3: تعيين أذونات للمسؤولين

ملخص: قم بتعيين دور مسؤول الأمان في Microsoft Entra للمسؤولين الآخرين والمتخصصين وموظفي مكتب المساعدة حتى يتمكنوا من القيام بالمهام في EOP Defender لـ Office 365.

التفاصيل:

ربما كنت تستخدم بالفعل الحساب الأولي الذي استخدمته للتسجيل في Microsoft 365 للقيام بكل العمل في دليل التوزيع هذا. هذا الحساب مسؤول في كل مكان في Microsoft 365 (على وجه التحديد، إنه عضو في دور المسؤول العام في Microsoft Entra)، ويسمح لك بالقيام بأي شيء تقريبا. تم وصف الأذونات المطلوبة سابقا في هذه المقالة في الأدوار والأذونات.

ولكن الهدف من هذه الخطوة هو تكوين مسؤولين آخرين لمساعدتك في إدارة ميزات EOP Defender لـ Office 365 في المستقبل. ما لا تريده هو الكثير من الأشخاص الذين يعانون من قوة المسؤول العام الذين لا يحتاجون إليها. على سبيل المثال، هل يحتاجون حقا إلى حذف/إنشاء حسابات أو جعل مستخدمين آخرين مسؤولين عموميين؟ يعد مفهوم الامتياز الأقل (تعيين الأذونات المطلوبة فقط للقيام بالمهمة وليس أكثر) ممارسة جيدة يجب اتباعها.

عندما يتعلق الأمر بتعيين أذونات للمهام في EOP Defender لـ Office 365، تتوفر الخيارات التالية:

- أذونات Microsoft Entra: تنطبق هذه الأذونات على جميع أحمال العمل في Microsoft 365 (Exchange Online وSharePoint Online وMicrosoft Teams وما إلى ذلك).

- أذونات Exchange Online: تتوفر معظم المهام في EOP Defender لـ Office 365 باستخدام أذونات Exchange Online. يؤدي تعيين الأذونات فقط في Exchange Online إلى منع الوصول الإداري في أحمال عمل Microsoft 365 الأخرى.

- أذونات التعاون & البريد الإلكتروني في مدخل Microsoft Defender: تتوفر إدارة بعض ميزات الأمان في EOP Defender لـ Office 365 مع أذونات التعاون & البريد الإلكتروني. على سبيل المثال:

للتبسيط، نوصي باستخدام دور مسؤول الأمان في Microsoft Entra للآخرين الذين يحتاجون إلى تكوين الإعدادات في EOP Defender لـ Office 365.

للحصول على الإرشادات، راجع تعيين أدوار Microsoft Entra للمستخدمينوإدارة الوصول إلى Microsoft Defender XDR بأدوار عمومية Microsoft Entra.

الخطوة 4: الحسابات ذات الأولوية وعلامات المستخدم

ملخص: تحديد المستخدمين المناسبين ووضع علامة على المستخدمين المناسبين في مؤسستك كحسابات ذات أولوية للحصول على تعريف أسهل في التقارير والتحقيقات، وتلقي حماية حساب الأولوية في Defender لـ Office 365. ضع في اعتبارك إنشاء علامات مستخدم مخصصة وتطبيقها في Defender لـ Office 365 الخطة 2.

التفاصيل:

في Defender لـ Office 365، تتيح لك الحسابات ذات الأولوية وضع علامة على ما يصل إلى 250 مستخدما ذا قيمة عالية لتسهيل التعرف على هويتهم في التقارير والتحقيقات. يتلقى حساب الأولوية هذا أيضا استدلالات إضافية لا تفيد الموظفين العاديين. لمزيد من المعلومات، راجع إدارة حسابات الأولوية ومراقبتهاوتكوين حماية حساب الأولوية ومراجعتها في Microsoft Defender لـ Office 365.

في Defender لـ Office 365 الخطة 2، يمكنك أيضا الوصول إلى إنشاء علامات مستخدم مخصصة وتطبيقها لتحديد مجموعات معينة من المستخدمين بسهولة في التقارير والتحقيقات. لمزيد من المعلومات، راجع علامات المستخدم في Microsoft Defender لـ Office 365.

حدد المستخدمين المناسبين لوضع علامة كحسابات ذات أولوية، وحدد ما إذا كنت بحاجة إلى إنشاء علامات مستخدم مخصصة وتطبيقها.

الخطوة 5: مراجعة إعدادات الرسائل المبلغ عنها للمستخدم وتكوينها

ملخص: نشر الوظائف الإضافية لرسالة التقرير أو التصيد الاحتيالي للتقرير أو أداة جهة خارجية مدعومة حتى يتمكن المستخدمون من الإبلاغ عن الإيجابيات الخاطئة والسلبيات الكاذبة في Outlook، وبالتالي تتوفر هذه الرسائل المبلغ عنها للمسؤولين في علامة التبويب التي أبلغ عنها المستخدم في صفحة عمليات الإرسال في مدخل Defender. قم بتكوين المؤسسة بحيث تنتقل الرسائل المبلغ عنها إلى علبة بريد تقارير محددة أو إلى Microsoft أو كليهما.

التفاصيل:

تعد قدرة المستخدمين على الإبلاغ عن الرسائل الجيدة التي تم وضع علامة عليها على أنها سيئة (إيجابيات خاطئة) أو الرسائل السيئة المسموح بها (السلبيات الخاطئة) مهمة بالنسبة لك لمراقبة إعدادات الحماية وضبطها في EOP Defender لـ Office 365.

الأجزاء المهمة من تقارير رسائل المستخدم هي:

كيف يقوم المستخدمون بالإبلاغ عن الرسائل؟: تأكد من أن العملاء يستخدمون إحدى الطرق التالية بحيث تظهر الرسائل المبلغ عنها في علامة التبويب التي أبلغ عنها المستخدم في صفحة عمليات الإرسال في مدخل Defender في https://security.microsoft.com/reportsubmission?viewid=user:

الزر "تقرير" المضمن في Outlook على ويب (المعروف سابقا باسم Outlook Web App أو OWA).

وظائف Microsoft Report Message أو Report Phishing الإضافية ل Outlook Outlook على ويب.

أدوات إعداد التقارير التابعة لجهة خارجية التي تستخدم تنسيق إرسال الرسائل المدعومة.

أين تنتقل الرسائل التي أبلغ عنها المستخدم؟: لديك الخيارات التالية:

- إلى علبة بريد التقارير المعينة وإلى Microsoft (هذه هي القيمة الافتراضية).

- إلى علبة بريد التقارير المعينة فقط.

- إلى Microsoft فقط.

علبة البريد الافتراضية المستخدمة لجمع الرسائل التي أبلغ عنها المستخدم هي علبة بريد المسؤول العام (الحساب الأولي في المؤسسة). إذا كنت تريد أن تنتقل الرسائل التي أبلغ عنها المستخدم إلى علبة بريد إعداد التقارير في مؤسستك، فيجب عليك إنشاء علبة بريد حصرية وتكوينها لاستخدامها.

الأمر متروك لك إذا كنت تريد أن تنتقل الرسائل التي أبلغ عنها المستخدم أيضا إلى Microsoft للتحليل (حصريا أو جنبا إلى جنب مع التسليم إلى علبة بريد التقارير المعينة).

إذا كنت تريد أن تنتقل الرسائل التي أبلغ عنها المستخدم إلى علبة بريد التقارير المعينة فقط، فيجب على المسؤولين إرسال الرسائل التي أبلغ عنها المستخدم يدويا إلى Microsoft للتحليل من علامة التبويب التي أبلغ عنها المستخدم في صفحة عمليات الإرسال في مدخل Defender في https://security.microsoft.com/reportsubmission?viewid=user.

يعد إرسال الرسائل التي أبلغ عنها المستخدم إلى Microsoft أمرا مهما للسماح لعوامل التصفية لدينا بالتعلم والتحسين.

للحصول على معلومات كاملة حول إعدادات الرسائل التي أبلغ عنها المستخدم، راجع الإعدادات التي أبلغ عنها المستخدم.

الخطوة 6: حظر الإدخالات والسماح بها

ملخص: تعرف على إجراءات حظر الرسائل والملفات وعناوين URL والسماح بها في Defender لـ Office 365.

التفاصيل:

يجب أن تكون على دراية بكيفية حظر مرسلي الرسائل والملفات وعناوين URL والسماح بها (مؤقتا) في المواقع التالية في مدخل Defender:

- قائمة السماح/الحظر للمستأجر في https://security.microsoft.com/tenantAllowBlockList.

- صفحة عمليات الإرسال في https://security.microsoft.com/reportsubmission.

- صفحة رؤى التحليل الذكي ل Spoof في https://security.microsoft.com/spoofintelligence.

بشكل عام، من الأسهل إنشاء كتل مقارنة بما يسمح به، لأن إدخالات السماح غير الضرورية تعرض مؤسستك للبريد الإلكتروني الضار الذي كان من الممكن تصفيته بواسطة النظام.

كتلة:

يمكنك إنشاء إدخالات كتلة للمجالات وعناوين البريد الإلكتروني والملفاتوعناوين URL على علامات التبويب المقابلة في قائمة السماح/الحظر للمستأجر وعن طريق إرسال العناصر إلى Microsoft للتحليل من صفحة عمليات الإرسال. عند إرسال عنصر إلى Microsoft، يتم أيضا إنشاء إدخالات الكتلة المقابلة في قائمة السماح/الحظر للمستأجر.

تلميح

لا يمكن للمستخدمين في المؤسسة أيضا إرسال بريد إلكتروني إلى المجالات أو عناوين البريد الإلكتروني المحددة في إدخالات الحظر في قائمة السماح/الحظر للمستأجر.

يتم عرض الرسائل المحظورة بواسطة التحليل الذكي للانتحال في صفحة Spoof intelligence . إذا قمت بتغيير إدخال السماح إلى إدخال كتلة، يصبح المرسل إدخال كتلة يدوي في علامة التبويب المرسلين المخادعين في قائمة السماح/الحظر للمستأجر. يمكنك أيضا إنشاء إدخالات كتلة بشكل استباقي لمرسلين تم تزييفهم بعد في علامة تبويب المرسلين الذين تم تزييف هوياتهم .

السماح:

لا يمكنك إنشاء إدخالات السماح للمجالات وعناوين البريد الإلكتروني والملفاتوعناوين URL مباشرة على علامات التبويب المقابلة في قائمة السماح/الحظر للمستأجر. بدلا من ذلك، يمكنك استخدام صفحة عمليات الإرسال للإبلاغ عن العنصر إلى Microsoft. أثناء الإبلاغ عن العنصر إلى Microsoft، يمكنك تحديد للسماح بالعنصر، والذي ينشئ إدخال السماح المؤقت المقابل في قائمة السماح/الحظر للمستأجر.

يتم عرض الرسائل المسموح بها بواسطة التحليل الذكي للانتحال في صفحة Spoof intelligence . إذا قمت بتغيير إدخال كتلة إلى إدخال السماح، يصبح المرسل إدخال السماح اليدوي في علامة تبويب المرسلين المخادعين في قائمة السماح/الحظر للمستأجر. يمكنك أيضا إنشاء إدخالات السماح بشكل استباقي لمرسلين تم تزييف هوياتهم بعد في علامة تبويب المرسلين المخادعين .

للحصول على التفاصيل الكاملة، راجع المقالات التالية:

- السماح بالبريد الإلكتروني أو حظره باستخدام قائمة السماح/الحظر للمستأجر

- السماح بالملفات أو حظرها باستخدام قائمة السماح/الحظر للمستأجر

- السماح بعناوين URL أو حظرها باستخدام قائمة السماح/الحظر للمستأجر

- استخدم صفحة عمليات الإرسال لإرسال البريد العشوائي المشتبه به والتصيد الاحتيالي وعناوين URL وحظر البريد الإلكتروني المشروع ومرفقات البريد الإلكتروني إلى Microsoft

- تجاوز حكم المعلومات الاستخبارية المنتحلة

الخطوة 7: بدء محاكاة التصيد الاحتيالي باستخدام التدريب على محاكاة الهجوم

في Defender لـ Office 365 الخطة 2، يسمح لك التدريب على محاكاة الهجوم بإرسال رسائل تصيد احتيالي محاكاة إلى المستخدمين وتعيين التدريب بناء على كيفية استجابتهم. تتوفر الخيارات التالية:

- عمليات المحاكاة الفردية باستخدام حمولات مضمنة أو مخصصة.

- أتمتة المحاكاة المأخوذة من هجمات التصيد الاحتيالي في العالم الحقيقي باستخدام حمولات متعددة وجدولة تلقائية.

- حملات التدريب فقط حيث لا تحتاج إلى إطلاق حملة والانتظار حتى ينقر المستخدمون فوق الارتباطات أو تنزيل المرفقات في رسائل التصيد الاحتيالي التي تمت محاكاتها قبل تعيين التدريبات.

لمزيد من المعلومات، راجع بدء استخدام التدريب على محاكاة الهجوم.

الخطوة 8: التحقيق والاستجابة

الآن بعد اكتمال الإعداد الأولي، استخدم المعلومات الموجودة في دليل عمليات الأمان Microsoft Defender لـ Office 365 لمراقبة التهديدات والتحقيق فيها في المؤسسة.