Použití principů nulová důvěra (Zero Trust) na virtuální počítače v Azure

Shrnutí: Pokud chcete použít zásady nulová důvěra (Zero Trust) na virtuální počítače Azure, musíte nakonfigurovat logickou izolaci s vyhrazenými skupinami prostředků, využívat řízení přístupu na základě role (RBAC), zabezpečené spouštěcí komponenty virtuálního počítače, povolit klíče spravované zákazníkem a dvojité šifrování, řídit nainstalované aplikace, konfigurovat zabezpečený přístup a údržbu virtuálních počítačů a povolit pokročilou detekci a ochranu před hrozbami.

Tento článek obsahuje postup použití principů nulová důvěra (Zero Trust) na virtuální počítače v Azure:

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Používejte zabezpečený přístup. |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Využijte řízení přístupu na základě role (RBAC) a řízení aplikací spuštěných na virtuálních počítačích. |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | Izolujte virtuální počítače se skupinami prostředků, zabezpečte jejich komponenty, používejte dvojité šifrování a povolte pokročilou detekci a ochranu před hrozbami. |

Tento článek je součástí série článků, které ukazují, jak použít principy nulová důvěra (Zero Trust) v prostředí v Azure, které zahrnuje paprskovou virtuální síť hostující úlohu založenou na virtuálních počítačích. Přehled najdete v tématu Použití principů nulová důvěra (Zero Trust) na infrastrukturu Azure.

Logická architektura pro virtuální počítače

nulová důvěra (Zero Trust) principy pro virtuální počítače se používají napříč logickou architekturou, od úrovně tenanta a adresáře až po vrstvu dat a aplikací v jednotlivých virtuálních počítačích.

Následující diagram znázorňuje komponenty logické architektury.

V tomto diagramu:

- A je sada virtuálních počítačů izolovaná v rámci vyhrazené skupiny prostředků, která se nachází v rámci předplatného Azure.

- B je logická architektura pro jeden virtuální počítač s následujícími komponentami: aplikace, operační systém, disky, zavaděče spouštění, jádro operačního systému, ovladače a komponentu TPM (Trusted Platform Module).

Tento článek vás provede postupem použití principů nulová důvěra (Zero Trust) v této logické architektuře pomocí těchto kroků.

| Krok | Úloha | nulová důvěra (Zero Trust) použité principy |

|---|---|---|

| 0 | Nakonfigurujte logickou izolaci nasazením virtuálních počítačů do vyhrazené skupiny prostředků. | Předpokládat porušení zabezpečení |

| 2 | Využití řízení přístupu na základě role (RBAC) | Explicitní ověření Použití nejméně privilegovaného přístupu |

| 3 | Zabezpečte spouštěcí komponenty virtuálního počítače, včetně zavaděčů spouštění, jader operačního systému a ovladačů. Bezpečně chránit klíče, certifikáty a tajné kódy v čipu TPM (Trusted Platform Module). | Předpokládat porušení zabezpečení |

| 4 | Povolte klíče spravované zákazníkem a dvojité šifrování. | Předpokládat porušení zabezpečení |

| 5 | Řídí aplikace nainstalované na virtuálních počítačích. | Použití nejméně privilegovaného přístupu |

| 6 | Nakonfigurujte zabezpečený přístup (nezobrazuje se na obrázku logické architektury). | Explicitní ověření Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 7 | Nastavte zabezpečenou údržbu virtuálních počítačů (nezobrazuje se na obrázku logické architektury). | Předpokládat porušení zabezpečení |

| 8 | Povolte rozšířenou detekci a ochranu před hrozbami (nezobrazuje se na obrázku logické architektury). | Předpokládat porušení zabezpečení |

Krok 1: Konfigurace logické izolace pro virtuální počítače

Začněte izolováním virtuálních počítačů v rámci vyhrazené skupiny prostředků. Virtuální počítače můžete izolovat do různých skupin prostředků na základě účelu, klasifikace dat a požadavků na zásady správného řízení, jako je potřeba řídit oprávnění a monitorování.

Použití vyhrazených skupin prostředků umožňuje nastavit zásady a oprávnění, která platí pro všechny virtuální počítače v rámci skupiny prostředků. Pak můžete použít řízení přístupu na základě role (RBAC) k vytvoření nejméně privilegovaného přístupu k prostředkům Azure obsaženým ve skupině prostředků.

Další informace o vytváření a správě skupin prostředků najdete v tématu Správa skupin prostředků Azure pomocí webu Azure Portal.

Virtuální počítač přiřadíte ke skupině prostředků při prvním vytvoření virtuálního počítače, jak je znázorněno zde.

Krok 2: Využití řízení přístupu na základě role (RBAC)

nulová důvěra (Zero Trust) vyžaduje konfiguraci nejnižšího privilegovaného přístupu. Abyste to mohli udělat, musíte omezit přístup uživatelů pomocí přístupu za běhu a přístupu podle potřeby (JIT/JEA) na základě jejich role, úlohy a klasifikace dat.

Pro přístup k virtuálním počítačům se běžně používají následující předdefinované role:

- Přihlášení uživatele virtuálního počítače: Zobrazení virtuálních počítačů na portálu a přihlášení jako běžný uživatel

- Přihlášení pro správu virtuálních počítačů: Zobrazení virtuálních počítačů na portálu a přihlášení k virtuálním počítačům jako správce

- Přispěvatel virtuálních počítačů: Vytváření a správa virtuálních počítačů, včetně resetování hesla a spravovaných disků uživatele root. Neuděluje přístup k virtuální síti pro správu ani možnost přiřazovat oprávnění k prostředkům.

Pokud chcete připojit virtuální počítač k virtuální síti, můžete k vytvoření vlastní role použít vlastní oprávnění Microsoft.Network/virtualNetworks/subnets/join/action .

Pokud se tato vlastní role používá se zásadami spravované identity a podmíněného přístupu, můžete použít stav zařízení, klasifikaci dat, anomálie, umístění a identitu k vynucení vícefaktorového ověřování a podrobného povolení přístupu na základě ověřeného vztahu důvěryhodnosti.

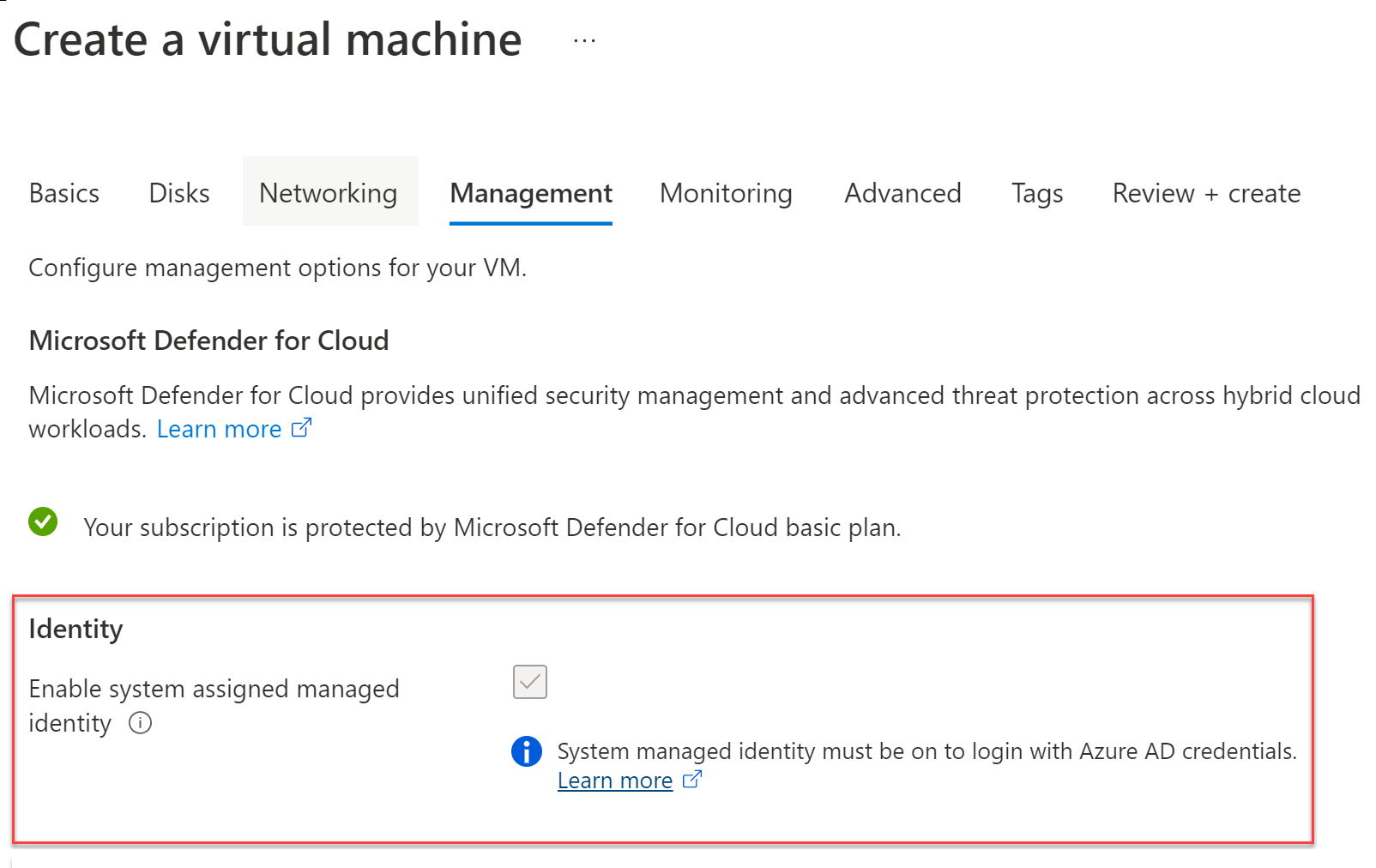

Pokud chcete rozšířit sféru řízení nad rámec systému a umožnit tenantovi Microsoft Entra ID s Microsoft Intelligent Security Graph podporovat zabezpečený přístup, přejděte do okna Správa virtuálního počítače a zapněte spravovanou identitu přiřazenou systémem, jak je znázorněno zde.

Poznámka:

Tato funkce je k dispozici pouze pro azure Virtual Desktop, Windows Server 2019, Windows 10 a linuxové distribuce s využitím přístupu založeného na certifikátech.

Krok 3: Zabezpečení součástí spouštění virtuálních počítačů

Postupujte následovně:

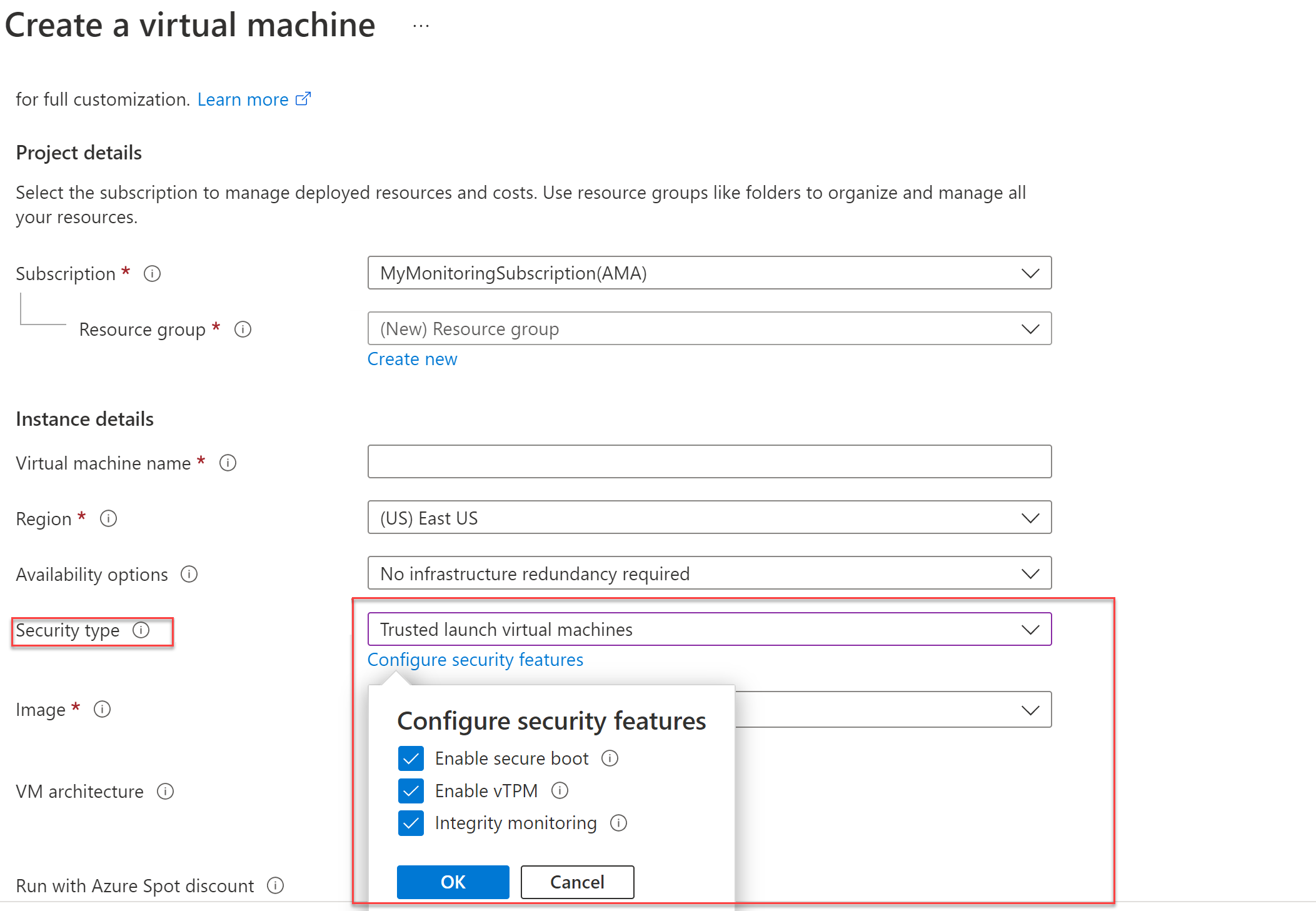

- Při vytváření virtuálního počítače nezapomeňte nakonfigurovat zabezpečení pro spouštěcí komponenty. Rozšířené nasazení virtuálních počítačů umožňuje vybrat typ zabezpečení a použít zabezpečené spouštění a virtuální počítač vTPM.

- Bezpečně nasaďte virtuální počítače s ověřenými zavaděči spouštění, jádry operačního systému a ovladači podepsanými důvěryhodnými vydavateli za účelem vytvoření kořenového adresáře. Pokud image není podepsaná důvěryhodným vydavatelem, virtuální počítač se nespustí.

- Bezpečně chraňte klíče, certifikáty a tajné kódy ve virtuálních počítačích v modulu Trusted Platform Module.

- Získejte přehledy a jistotu o integritě celého spouštěcího řetězce.

- Ujistěte se, že úlohy jsou důvěryhodné a ověřitelné. Virtuální počítač vTPM umožňuje ověření tím , že měří celý spouštěcí řetězec vašeho virtuálního počítače (UEFI, OS, systém a ovladače).

Vylepšené nasazení virtuálních počítačů umožňuje vybrat typ zabezpečení a při jejich vytváření používat zabezpečené spouštění a virtuální počítač vTPM, jak je znázorněno tady.

Krok 4: Povolení klíčů spravovaných zákazníkem a dvojitého šifrování

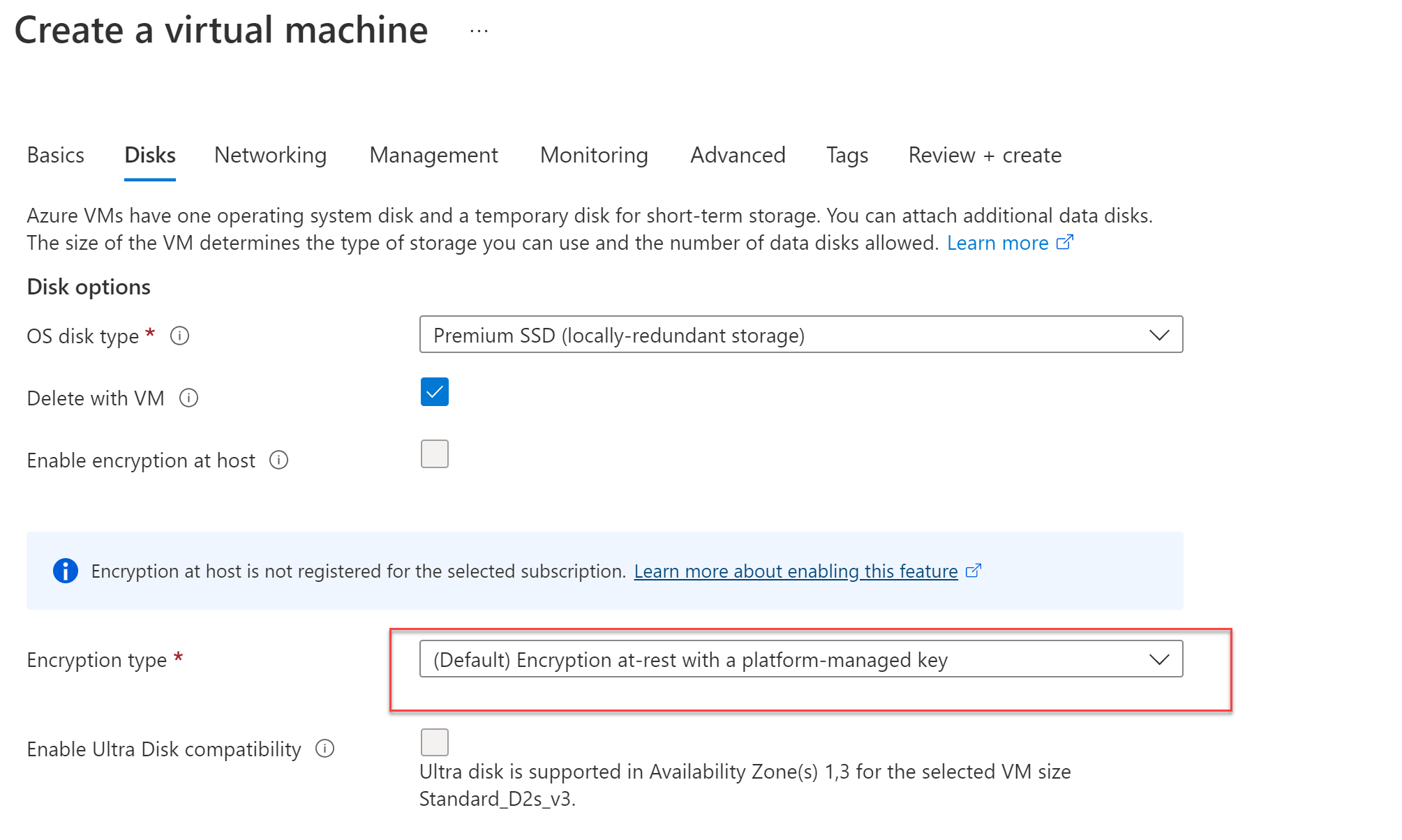

Použití klíčů spravovaných zákazníkem a dvojitého šifrování zajišťuje, že pokud je disk exportován, nebude čitelný ani funkční. Tím, že zajistíte, aby byly klíče soukromě uchovány a disky jsou dvakrát šifrované, chráníte před porušeními, které se pokoušejí extrahovat informace o disku.

Informace o tom, jak nakonfigurovat šifrovací klíč spravovaný zákazníkem se službou Azure Key Vault, najdete v tématu Použití webu Azure Portal k povolení šifrování na straně serveru s klíči spravovanými zákazníkem pro spravované disky. Používání služby Azure Key Vault má další náklady.

Povolení šifrování azure Disk Storage na straně serveru pro:

- Transparentní šifrování kompatibilní s standardem FIPS 140-2 s šifrováním AES 256

- Větší flexibilita při správě ovládacích prvků

- Hardwarové (HSM) nebo softwarově definované šifrování.

Povolte šifrování na straně serveru na hostiteli pro kompletní šifrování dat virtuálního počítače.

Po dokončení těchto postupů použijete šifrovací klíč spravovaný zákazníkem k šifrování disků ve virtuálním počítači.

V okně Disky pro konfiguraci virtuálního počítače vyberete typ šifrování. Jako typ šifrování vyberte Dvojité šifrování s klíči spravovanými platformou a klíči spravovanými zákazníkem, jak je znázorněno tady.

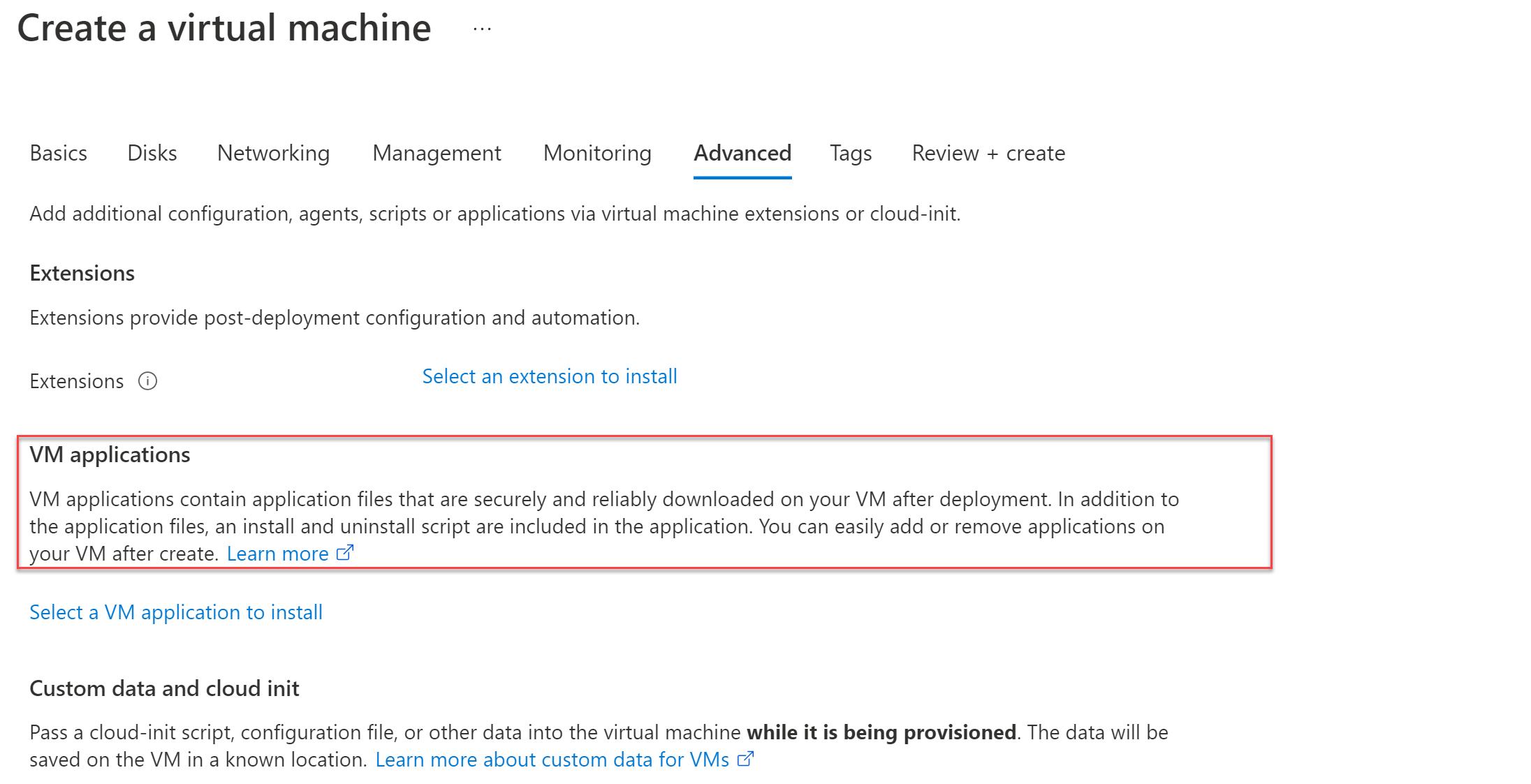

Krok 5: Řízení aplikací nainstalovaných na virtuálních počítačích

Je důležité řídit aplikace nainstalované na virtuálních počítačích:

- Rozšíření prohlížeče (API) jsou obtížně zabezpečená, což může vést k škodlivému doručování adres URL.

- Neschválené aplikace se můžou nepatchovat, protože jsou stínové objekty IT (IT týmy nejsou připravené nebo nemají žádné znalosti o tom, že jsou nainstalované).

Pomocí funkce Aplikace virtuálních počítačů můžete řídit aplikace nainstalované na virtuálních počítačích. Pomocí této funkce vyberete, které aplikace virtuálních počítačů se mají nainstalovat. Tato funkce využívá Galerii výpočetních prostředků Azure ke zjednodušení správy aplikací pro virtuální počítače. Při použití společně s RBAC můžete zajistit, aby byly uživatelům k dispozici pouze důvěryhodné aplikace.

V okně Upřesnit pro konfiguraci virtuálního počítače vyberete aplikace virtuálních počítačů, jak je znázorněno zde.

Krok 6: Konfigurace zabezpečeného přístupu

Konfigurace zabezpečeného přístupu:

- Konfigurace zabezpečené komunikace v prostředí Azure mezi komponentami, které přistupují k virtuálním počítačům přímo

- Nastavení vícefaktorového ověřování pomocí podmíněného přístupu

- Použití pracovních stanic s privilegovaným přístupem (PRACOVNÍ stanice s privilegovaným přístupem)

V diagramu:

- Vícefaktorové ověřování s podmíněným přístupem je nastavené v rámci ID Microsoft Entra a souvisejících portálů.

- Správci používají pracovní stanice s privilegovaným přístupem pro přímý přístup k virtuálním počítačům.

Konfigurace zabezpečené komunikace v prostředí Azure pro virtuální počítače

Nejprve se ujistěte, že komunikace mezi komponentami v prostředí Azure je zabezpečená.

V referenční architektuře poskytuje Azure Bastion zabezpečená připojení k virtuálním počítačům. Azure Bastion funguje jako zprostředkovatel RDP/SSH a nepracuje s protokolem RDP vašeho fyzického systému. To vám také umožní snížit počet veřejných IP adres.

Následující diagram znázorňuje komponenty zabezpečené komunikace pro virtuální počítače.

Nastavení vícefaktorového ověřování pomocí podmíněného přístupu

V kroku 2. Využijte řízení přístupu na základě role, nakonfigurovali jste integraci Microsoft Entra a spravovanou identitu. To vám umožní nastavit vícefaktorové ověřování Azure pro Azure Virtual Desktop nebo pro servery s Windows Serverem 2019 nebo novějším. Můžete se také přihlásit k virtuálnímu počítači s Linuxem pomocí přihlašovacích údajů Microsoft Entra. Přidanou výhodou je počítač, který se připojuje k virtuálnímu počítači, musí být také zaregistrovaný ve vašem tenantovi Microsoft Entra ID, aby se mohl připojit.

Při konfiguraci vícefaktorového ověřování pomocí podmíněného přístupu a souvisejících zásad použijte jako vodítko doporučenou sadu zásad pro nulová důvěra (Zero Trust). To zahrnuje zásady výchozího bodu , které nevyžadují správu zařízení. V ideálním případě se zařízení, která přistupují k virtuálním počítačům, spravují a můžete implementovat podnikové zásady, které se doporučuje pro nulová důvěra (Zero Trust). Další informace najdete v tématu Běžné zásady identit nulová důvěra (Zero Trust) a přístupu zařízení.

Následující diagram znázorňuje doporučené zásady pro nulová důvěra (Zero Trust).

Mějte na paměti, že uživatelská jména a hesla můžou být ohrožena 100 %. Pomocí vícefaktorového ověřování snížíte riziko ohrožení o 99,9 %. To vyžaduje licence Microsoft Entra ID P1.

Poznámka:

K připojení k virtuálním počítačům v Azure můžete použít také sítě VPN. Nezapomeňte ale použít metody k ověření explicitně. Vytvoření tunelu, který je "důvěryhodný", bez ohledu na to, jak se používají, může být riskantní než použití konkrétních připojení, která jsou vysoce ověřená.

Na vrstvách sítě, přenosu nebo aplikace nezáleží na tom, jestli nepocházíte z důvěryhodného, ověřeného a zabezpečeného zdroje.

Použití pracovních stanic s privilegovaným přístupem

Pomocí pracovních stanic s privilegovaným přístupem zajistěte , aby zařízení, která přistupují k virtuálním počítačům, byla v pořádku. Pracovní stanice s privilegovaným přístupem jsou nakonfigurované speciálně pro privilegovaný přístup, aby správci používali zařízení, které má:

- Kontrolní mechanismy zabezpečení a zásady, které omezují přístup místního správce.

- Nástroje pro produktivitu, které minimalizují prostor pro útok, pouze na to, co je naprosto nezbytné pro provádění citlivých úloh správy.

Další informace o možnostech nasazení najdete v tématu Nasazení s privilegovaným přístupem.

Krok 7: Nastavení zabezpečené údržby virtuálních počítačů

Zabezpečená údržba virtuálních počítačů zahrnuje:

- Použití antimalwarového softwaru

- Automatizace aktualizací virtuálních počítačů

Použití antimalwaru na virtuálních počítačích

Antimalwarový software pomáhá chránit váš virtuální počítač před hrozbami, jako jsou škodlivé soubory a adware atd. Antimalwarový software můžete použít z volby dodavatelů, jako jsou Microsoft, Symantec, Trend Micro a Kaspersky.

Microsoft Antimalware je nenákladný prostředek, který poskytuje možnosti ochrany v reálném čase, které pomáhají při detekci, kvazování a vymýcení škodlivého softwaru, spywaru a virů:

- Spouští se na pozadí s potřebou interakce uživatele.

- Poskytuje výstrahy při stahování, instalaci nebo spuštění nežádoucího nebo škodlivého softwaru.

- Nabízí zabezpečené výchozí konfigurace a monitorování antimalwaru.

- Plánovaná kontrola

- Aktualizace podpisu

- aktualizace antimalwarový stroj a platformy

- Aktivní ochrana

- Vytváření sestav ukázek

- Vyloučení

- Kolekce antimalwarových událostí

Automatizace aktualizací virtuálních počítačů

Automatizace aktualizací systémů zajišťuje, že jsou chráněny před nejnovějším zneužitím malwaru a chybnou konfigurací. V procesu ověřování důvěryhodné platformy probíhá automatická aktualizace s pomocí.

Zaměřte se na údržbu a aktualizace virtuálních počítačů Azure, abyste zajistili posílení zabezpečení vašich systémů proti nezabezpečeným konfiguracím:

- Azure Automation Update Management vám může pomoct se správou procesu aktualizace. Pomocí tohoto nástroje můžete zkontrolovat stav aktualizace systémů, spravovat, plánovat a restartovat servery.

- Agent virtuálního počítače Azure slouží ke správě virtuálních počítačů a umožňuje používat rozšíření pro správu.

Mezi operační systémy podporované řešením Update Management patří:

- Každý virtuální počítač s Windows – Update Management provede kontrolu dvakrát denně pro každý počítač.

- Každý virtuální počítač s Linuxem – Update Management provede kontrolu každou hodinu.

Další doprovodné materiály najdete tady:

- Plánování nasazení pro aktualizaci virtuálních počítačů s Windows v Azure

- Pomocí služby Azure Private Link můžete bezpečně připojit sítě ke službě Azure Automation . Zajišťuje, aby se virtuální počítače připojovaly izolovaně řízeným způsobem, a ne přes internet kvůli aktualizacím.

Krok 8: Povolení rozšířené detekce a ochrany před hrozbami

Ochranu před hrozbami pro infrastrukturu Azure poskytuje Microsoft Defender for Cloud. Tato ochrana se rozšiřuje na virtuální počítače při zřizování programu Microsoft Defender for Servers, jak je znázorněno v následujícím diagramu.

V diagramu:

- Jak je popsáno v článku Přehled použití nulová důvěra (Zero Trust) pro Azure IaaS, je Defender pro cloud povolený na úrovni předplatného Azure nebo na úrovni skupiny pro správu Azure, která zahrnuje více předplatných Azure.

- Kromě povolení defenderu pro cloud se zřídí Defender for Servers.

Rozšířená ochrana před internetovými útoky ověřuje aktivity, ke kterým dochází na virtuálních počítačích, na základě analýzy hrozeb Od Microsoftu. Hledá konkrétní konfigurace a aktivity, které naznačují, že mohlo dojít k narušení zabezpečení. Umožňuje explicitně ověřit a předpokládat porušení zásad nulová důvěra (Zero Trust).

Microsoft Defender for Servers zahrnuje následující:

- Přístup k datům v programu Microsoft Defender for Endpoint, která se týkají ohrožení zabezpečení, nainstalovaného softwaru a výstrah pro vaše koncové body pro detekce a reakce u koncových bodů (EDR).

- Kontroler posouzení ohrožení zabezpečení v programu Defender for Cloud pro servery.

- Zjišťování ohrožení zabezpečení a chybná konfigurace v reálném čase pomocí programu Microsoft Defender for Endpoint a bez nutnosti dalších agentů nebo pravidelných kontrol

- Integrovaný skener Qualys v Programu Defender for Cloud pro Azure a hybridní počítače umožňuje používat přední nástroj při identifikaci ohrožení zabezpečení v reálném čase bez nutnosti licence Qualys.

- Implementujte přístup k virtuálním počítačům za běhu v programu Defender for Cloud. Tím se vytvoří explicitní pravidlo zamítnutí pro protokol RDP/SSH a poskytnete přístup JIT na úrovni serveru, když ho potřebujete, a umožní vám omezit dobu přístupu.

- Monitorování integrity souborů v programu Defender for Cloud umožňuje změnit monitorování souborů a registrů operačního systému, aplikačního softwaru a dalších změn, které umožňují ověřit integritu vašich systémů souborů.

- Adaptivní řízení aplikací v defenderu pro cloud poskytuje automatizované řešení pro vytváření a definování seznamu povolených pro známé bezpečné aplikace a generuje výstrahy zabezpečení, pokud se nová aplikace spouští jinak než ty, které definujete jako bezpečné pro použití.

- Adaptivní posílení zabezpečení sítě v defenderu pro cloud používá algoritmy strojového učení, které počítají aktuální provoz, analýzu hrozeb, indikátory ohrožení a známé důvěryhodné konfigurace, které poskytují doporučení pro posílení zabezpečení sítě.

Doporučené školení

Zabezpečení disků virtuálních počítačů Azure

| Školení | Zabezpečení disků virtuálních počítačů Azure |

|---|---|

| Zjistěte, jak pomocí služby Azure Disk Encryption (ADE) šifrovat disky s operačním systémem a datovými disky na existujících a nových virtuálních počítačích. V tomto modulu se naučíte: |

Další školení k Azure najdete v celém katalogu Microsoftu:

Procházet vše – školení | Microsoft Learn

Implementace zabezpečení hostitele virtuálních počítačů v Azure

| Školení | Implementace zabezpečení hostitele virtuálního počítače v Azure |

|---|---|

| V tomto studijním programu se dozvíte, jak chránit a posílit zabezpečení virtuálních počítačů v Azure. |

Další školení k virtuálním počítačům v Azure najdete v katalogu Microsoftu:

Virtuální počítače v Azure | Microsoft Learn

Další kroky

Projděte si tyto další články týkající se uplatňování principů nulová důvěra (Zero Trust) v Azure:

- Přehled Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikace IaaS ve službě Amazon Web Services

- Microsoft Sentinel a XDR v programu Microsoft Defender

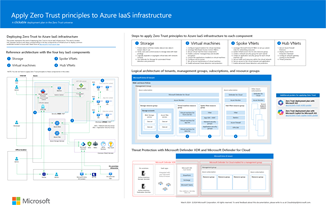

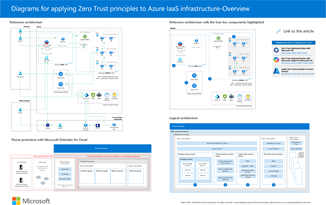

Technické ilustrace

Tento plakát poskytuje jednostráňový pohled na komponenty Azure IaaS jako referenční a logické architektury společně s kroky k zajištění toho, aby tyto komponenty měly zásady "nikdy nedůvěřovat, vždy ověřovat" použitého modelu nulová důvěra (Zero Trust).

| Položka | Popis |

|---|---|

PDF | Visio Aktualizováno březen 2024 |

Tento obrázek se používá společně s tímto článkem: Použití principů nulová důvěra (Zero Trust) v přehledu Azure IaaS Související průvodci řešením |

Tento plakát poskytuje referenční a logické architektury a podrobné konfigurace samostatných komponent nulová důvěra (Zero Trust) pro Azure IaaS. Stránky tohoto plakátu můžete použít pro samostatná IT oddělení nebo speciality nebo s verzí souboru microsoft Visia přizpůsobit diagramy pro vaši infrastrukturu.

| Položka | Popis |

|---|---|

PDF | Visio Aktualizováno březen 2024 |

Tyto diagramy použijte společně s články, které začínají tady: Použití principů nulová důvěra (Zero Trust) v přehledu Azure IaaS Související průvodci řešením |

Další technické ilustrace potřebujete kliknutím sem.

Reference

- Správa skupin prostředků Azure pomocí webu Azure Portal

- Zabezpečené spouštění

- Přehled virtuálního počítače vTPM

- Osvědčení

- Povolení šifrování azure Disk Storage na straně serveru

- Šifrování AES 256

- Azure Bastion

- Vícefaktorové ověřování Azure pro Azure Virtual Desktop

- Windows Servers 2019 nebo novější

- Přihlášení k virtuálnímu počítači s Linuxem pomocí přihlašovacích údajů Microsoft Entra

- Běžné zásady identit nulová důvěra (Zero Trust) a přístupu zařízení

- Pracovní stanice s privilegovaným přístupem (PAW)

- Nasazení privilegovaného přístupu

- Antimalwarový software Microsoftu

- Agent virtuálního počítače

- Plánování nasazení pro aktualizaci virtuálních počítačů s Windows v Azure – Ukázkové scénáře Azure

- Použití služby Azure Private Link k bezpečnému propojení sítí se službou Azure Automation

- Microsoft Defender pro servery

- Microsoft Defender for Endpoint

- Integrované posouzení ohrožení zabezpečení v programu Defender for Cloud

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro