Použití principů nulová důvěra (Zero Trust) pro nasazení služby Azure Virtual WAN

Poznámka:

Připravte se na livestream , připojte se k týmu Azure FastTrack, který probírá tento článek. 9. října 2024 | 10:00–11:00 (UTC-07:00) Tichomoří (USA a Kanada). Zaregistrujte se tady.

Díky vývoji moderních cloudů, mobilních zařízení a dalších koncových bodů už nestačí spoléhat pouze na podnikové brány firewall a hraniční sítě. Ucelená strategie nulová důvěra (Zero Trust) předpokládá, že porušení zabezpečení je nevyhnutelné. To znamená, že každou žádost musíte ověřit, jako by pocházela z nekontrolovatelné sítě. Sítě stále hrají důležitou roli v nulová důvěra (Zero Trust) pro připojení a ochranu infrastruktury, aplikací a dat. V modelu nulová důvěra (Zero Trust) existují tři klíčové cíle, pokud jde o zabezpečení sítí:

- Připravte se na zpracování útoků, než k nim dojde.

- Minimalizujte rozsah poškození a jak rychle se rozprostírá.

- Zvyšte potíže s ohrožením vašich cloudových nároků.

Azure Virtual WAN umožňuje globální architekturu tranzitní sítě tím, že umožňuje všudypřítomné připojení typu any-to-any mezi globálně distribuovanými sadami cloudových úloh ve virtuálních sítích , pobočkami, pobočkami, aplikacemi SaaS a PaaS a uživateli. Přijetí nulová důvěra (Zero Trust) přístupu ve službě Azure Virtual WAN je důležité k zajištění zabezpečení a ochrany páteřní sítě.

Tento článek obsahuje postup použití principů nulová důvěra (Zero Trust) na nasazení služby Azure Virtual WAN následujícími způsoby:

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Pomocí kontroly protokolu TLS (Transport Layer Security) služby Azure Firewall ověřte rizika a hrozby na základě všech dostupných dat. Podmíněné řízení přístupu slouží k zajištění ověřování a autorizace různými datovými body a Azure Firewall neprovádí ověřování uživatelů. |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Přístup uživatelů je nad rámec nasazení síťové infrastruktury Azure. Použití řešení identit, jako je Privileged Access Management, podmíněný přístup a další ovládací prvky, představují způsob, jak tuto zásadu zajistit. |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | Každá paprsková virtuální síť nemá přístup k jiným paprskovým virtuálním sítím, pokud se provoz nesměruje přes bránu firewall integrovanou v každém centru Azure Virtual WAN. Brána firewall je ve výchozím nastavení nastavená tak, aby odepřela jenom provoz povolený zadanými pravidly. V případě ohrožení nebo porušení jedné aplikace nebo úlohy má omezenou schopnost rozložit se kvůli službě Azure Firewall, která provádí kontrolu provozu a přesměrovává povolený provoz. Porušení zabezpečení ve stejné aplikaci je vystaveno pouze prostředkům ve stejné úloze. |

Další informace o použití principů nulová důvěra (Zero Trust) v prostředí Azure IaaS najdete v přehledu principů Použití nulová důvěra (Zero Trust) na infrastrukturu Azure.

Oborovou diskuzi o nulová důvěra (Zero Trust) naleznete ve zvláštní publikaci NIST 800–207.

Azure Virtual WAN

Azure Virtual WAN je síťová služba, která poskytuje jedno operační rozhraní tím, že spojuje celou řadu síťových funkcí, funkcí zabezpečení a funkcí směrování. Mezi hlavní funkce patří:

- Pokročilé funkce směrování

- Integrace "nárazového připojení" prostřednictvím služby Azure Firewall nebo podporovaných síťových virtuálních zařízení (NVA) v centru

- Šifrované ExpressRoute

Přístup nulová důvěra (Zero Trust) pro Azure Virtual WAN vyžaduje konfiguraci několika základních služeb a komponent z výše uvedené tabulky zásad nulová důvěra (Zero Trust). Tady je seznam kroků a akcí:

- Nasaďte bránu Azure Firewall nebo podporované síťové virtuální zařízení NGFW (Next Generation Firewall) v každém centru Virtual WAN.

- Nakonfigurujte směrování mezi virtuálními sítěmi a místními větvemi tak, aby vytvořilo prostředí nulová důvěra (Zero Trust) odesláním veškerého provozu do bezpečnostních zařízení v centrech za účelem kontroly. Nakonfigurujte směrování tak, aby poskytovalo filtrování a ochranu známých hrozeb.

- Ujistěte se, že žádné prostředky v paprskech nemají přímý přístup k internetu.

- Poskytovat mikrose segmentaci aplikací v paprskových sítích spolu se strategií příchozího a výchozího přenosu mikro-hraniční sítě.

- Zajištění pozorovatelnosti událostí zabezpečení sítě

Referenční architektura

Následující diagram znázorňuje společnou referenční architekturu, která ukazuje běžně nasazené prostředí a způsob použití principů nulová důvěra (Zero Trust) na Azure Virtual WAN.

Azure Virtual WAN je možné nasadit v typech Basic a Standard. Použití principů nulová důvěra (Zero Trust) pro Azure Virtual WAN se službou Azure Firewall nebo NGFW vyžaduje typ Standard.

Referenční architektura služby Azure Virtual WAN se zabezpečenými rozbočovači zahrnuje:

- Jedna logická virtuální síť WAN.

- Dvě zabezpečená virtuální centra, jedno pro každou oblast.

- Instance služby Azure Firewall Premium nasazená v každém centru.

- Alespoň jedna zásada služby Azure Firewall Premium.

- Brány VPN typu point-to-site (P2S) a site-to-site (S2S) a ExpressRoute.

- Větve propojené s P2S, S2S a ExpressRoute

- Virtuální síť sdílených služeb obsahující základní prostředky infrastruktury, které nejde nasadit do centra Virtual WAN, jako jsou vlastní virtuální počítače DNS nebo privátní překladač Azure DNS, řadiče domény služby Doména služby Active Directory Services [AD DS], Azure Bastion a další sdílené prostředky.

- Virtuální sítě úloh s bránou Aplikace Azure lication Gateway, firewallem webových aplikací Azure (WAF) a privátními koncovými body v případě potřeby.

Azure Virtual WAN podporuje integraci omezené sady bran firewall třetích stran ve svých centrech jako alternativu k nativní bráně Azure Firewall. Tento článek popisuje pouze službu Azure Firewall. Co je součástí paprsku služby VNet-Shared Services v referenční architektuře, je jen příkladem toho, co byste mohli nasadit. Microsoft spravuje centra Azure Virtual WAN a v nich nemůžete instalovat nic jiného, kromě toho, co azure Firewall a podporované síťové virtuální zařízení explicitně povolují.

Tato referenční architektura odpovídá principům architektury popsaným v článku o architektuře přechodu na cloud pro topologii sítě Virtual WAN.

Zabezpečení směrování

Zabezpečení šíření tras a izolace místního prostředí je důležitým prvkem zabezpečení, který se musí spravovat.

Kromě segmentace provozu je zabezpečení směrování důležitou součástí veškerého návrhu zabezpečení sítě. Směrovací protokoly jsou nedílnou součástí většiny sítí, včetně Azure. Potřebujete chránit infrastrukturu před riziky souvisejícími se směrováním protokolů, jako jsou chybné konfigurace nebo škodlivé útoky. Protokol BGP používaný pro vpn nebo ExpressRoute nabízí velmi bohaté možnosti ochrany sítě před nežádoucími změnami směrování, které mohou zahrnovat inzerování příliš specifických tras nebo příliš rozsáhlých tras.

Nejlepším způsobem, jak chránit vaši síť, je nakonfigurovat místní zařízení s příslušnými zásadami směrování a mapami tras, aby se zajistilo, že se do vaší sítě z Azure rozšíří jenom povolené předpony. Je například možné:

Blokovat příchozí předpony, které jsou příliš obecné.

Pokud Azure začne kvůli chybné konfiguraci odesílat obecné předpony, jako je 0.0.0.0/0 nebo 10.0.0.0/8, může přitahovat provoz, který by jinak zůstal ve vaší místní síti.

Blokovat příchozí předpony, které jsou příliš specifické.

Za určitých okolností můžete z Azure získat některé dlouhé předpony IPv4 (délka předpony sítě 30 až 32), které jsou obvykle zahrnuty do jiných méně specifických předpon, a proto se nevyžadují. Vyřazením těchto předpon zabráníte, aby se místní směrovací tabulky zbytečně rozrůstaly.

Blokovat příchozí předpony, které nejsou v Azure, pokud azure nepoužíváte jako tranzitní síť.

Pokud k přenosu provozu mezi místními umístěními nepoužíváte Azure (například s technologiemi, jako je ExpressRoute Global Reach), inzerovaná předpona z Azure by značila smyčku směrování. Předpony Azure ve vašich místních směrovačích by vás chránily pouze před těmito typy smyček směrování.

Blokovat odchozí předpony, které nejsou místní.

Pokud nepoužíváte místní síť pro přenos mezi oblastmi Azure, neměli byste inzerovat na žádnou předponu Azure, kterou nepoužíváte místně. Pokud ne, narazíte na riziko vytváření smyček směrování, zejména vzhledem k tomu, že implementace eBGP ve většině směrovačů znovu inzerují všechny předpony na nepřednostní odkazy. To má vliv na odesílání předpon Azure zpět do Azure, pokud jste nenakonfigurovali více cest eBGP.

Logická architektura

Azure Virtual WAN je kolekce center a služeb zpřístupněných v rámci centra. Můžete nasadit tolik virtuálních WAN, kolik potřebujete. V centru Virtual WAN existuje několik služeb, jako jsou VPN, ExpressRoute, Azure Firewall nebo integrované síťové virtuální zařízení třetí strany.

Následující diagram znázorňuje logickou architekturu infrastruktury Azure pro nasazení služby Azure Virtual WAN, jak je znázorněno v architektuře přechodu na cloud.

Většina prostředků je součástí předplatného připojení. Všechny prostředky Virtual WAN nasadíte do jedné skupiny prostředků v předplatném připojení, včetně při nasazování napříč několika oblastmi. Paprsky virtuální sítě Azure jsou v předplatných cílové zóny. Pokud používáte zásady dědičnosti a hierarchie služby Azure Firewall, musí být nadřazené a podřízené zásady umístěny ve stejné oblasti. Stále můžete použít zásadu, kterou jste vytvořili v jedné oblasti v zabezpečeném centru z jiné oblasti.

Co je v tomto článku?

Tento článek vás provede postupem použití principů nulová důvěra (Zero Trust) v referenční architektuře azure Virtual WAN.

| Krok | Úloha | nulová důvěra (Zero Trust) použité zásady |

|---|---|---|

| 0 | Vytvořte zásady služby Azure Firewall. | Explicitní ověření Předpokládat porušení zabezpečení |

| 2 | Převeďte své rozbočovače Azure Virtual WAN na zabezpečené rozbočovače. | Explicitní ověření Předpokládat porušení zabezpečení |

| 3 | Zabezpečte provoz. | Explicitní ověření Předpokládat porušení zabezpečení |

| 4 | Zabezpečení virtuálních sítí paprsků | Předpokládat porušení zabezpečení |

| 5 | Zkontrolujte použití šifrování. | Předpokládat porušení zabezpečení |

| 6 | Zabezpečte uživatele P2S. | Předpokládat porušení zabezpečení |

| 7 | Konfigurace monitorování, auditování a správy | Předpokládat porušení zabezpečení |

Kroky 1 a 2 musíte provést v pořadí. Další kroky je možné provést v libovolném pořadí.

Krok 1: Vytvoření zásad služby Azure Firewall

Pro samostatná nasazení služby Azure Firewall v klasické hvězdicové architektuře musí být v Azure Firewall Manageru vytvořena alespoň jedna zásada Azure a přidružená k rozbočovačům Azure Virtual WAN. Tato zásada musí být vytvořena a zpřístupněna před převodem jakéhokoli centra. Jakmile je zásada definovaná, použije se u instancí služby Azure Firewall v kroku 2.

Zásady služby Azure Firewall je možné uspořádat v hierarchii nadřazeného a podřízeného objektu. V případě klasického hvězdicového scénáře nebo spravované služby Azure Virtual WAN byste měli definovat kořenovou zásadu se společnou sadou pravidel zabezpečení pro celou IT, která povolují nebo zakazují provoz. Pro každé centrum pak může být definována podřízená zásada pro implementaci pravidel specifických pro centrum prostřednictvím dědičnosti. Tento krok je nepovinný. Pokud jsou pravidla, která je potřeba použít pro každé centrum, stejná, můžete použít jednu zásadu.

Pro nulová důvěra (Zero Trust) se vyžaduje zásada služby Azure Firewall úrovně Premium a měla by obsahovat následující nastavení:

Proxy DNS – Službu Azure Firewall byste měli nakonfigurovat jako vlastní server DNS pro paprskové virtuální sítě, které chrání skutečné DNS, které se nacházejí ve sdíleném paprsku služby nebo v místním prostředí. Brány firewall Azure fungují jako proxy SERVER DNS, naslouchají na portu UDP 53 a předávají požadavky DNS serverům DNS zadaným v nastavení zásad. Pro každý paprsk musíte nakonfigurovat server DNS na úrovni virtuální sítě odkazující na interní IP adresu brány Azure Firewall v centru Virtual WAN. Neměli byste udělovat přístup k síti z paprsků a větví vlastnímu DNS.

Pro tyto scénáře by měla být povolená kontrola protokolu TLS:

Odchozí kontrola protokolu TLS, která chrání před škodlivým provozem odesílaným z interního klienta hostovaného v Azure na internet.

Kontrola protokolu TLS – východ – západ, aby zahrnovala provoz, který přechází do nebo z místních větví a mezi paprsky Virtual WAN. Tím se chrání vaše úlohy Azure před potenciálním škodlivým provozem odesílaným z Azure.

Systém detekce a prevence neoprávněných vniknutí (IDPS) by měl být povolený v režimu Výstrahy a zamítnutí.

Analýza hrozeb by měla být povolená v režimu Upozornění a zamítnutí.

V rámci vytváření zásad musíte vytvořit potřebná pravidla pro překlad adres (DNAT), pravidla sítě a pravidla aplikací, která umožňují pouze toky sítě pro explicitně povolený provoz. Aby bylo možné povolit kontrolu protokolu TLS pro vybrané cíle, musí mít odpovídající pravidlo aplikace povolené nastavení Kontroly protokolu TLS. Při vytváření pravidel v kolekcích pravidel byste měli použít nejvíce omezující "Cíl" a "Cílový typ".

Krok 2: Převod center Azure Virtual WAN na zabezpečené rozbočovače

Základem přístupu nulová důvěra (Zero Trust) pro Azure Virtual WAN je koncept zabezpečeného centra Virtual WAN (zabezpečeného centra). Zabezpečené centrum je centrum Azure Virtual WAN s integrovanou bránou Azure Firewall. Použití podporovaných bezpečnostních zařízení od třetích stran je podporováno jako alternativa ke službě Azure Firewall, ale není popsáno v tomto článku. Tato virtuální zařízení můžete použít ke kontrole veškerého provozu vázaného na sever, východ a internet.

Pro nulová důvěra (Zero Trust) doporučujeme službu Azure Firewall Premium a nakonfigurovat ji pomocí zásad Premium popsaných v kroku 1.

Poznámka:

Použití ochrany před útoky DDoS se v zabezpečeném centru nepodporuje .

Další informace najdete v tématu Instalace služby Azure Firewall v centru Virtual WAN.

Krok 3: Zabezpečení provozu

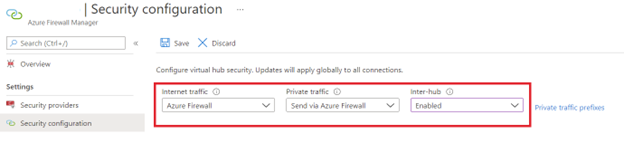

Po upgradu všech center Azure Virtual WAN na zabezpečení center musíte nakonfigurovat záměr směrování a zásady pro nulová důvěra (Zero Trust) principy. Tato konfigurace umožňuje službě Azure Firewall v každém centru přilákat a kontrolovat provoz mezi paprsky a větvemi ve stejném centru a napříč vzdálenými rozbočovači. Zásady byste měli nakonfigurovat tak, aby přes bránu Azure Firewall nebo síťové virtuální zařízení třetí strany odesílaly "internetový provoz" i "privátní provoz". Musí být také povolená možnost "Inter-hub". Následuje příklad.

Pokud je povolená zásada směrování Privátní provoz, přesměruje se provoz virtuální sítě do centra Virtual WAN i z centra Virtual WAN, včetně provozu mezi centry, do brány Azure Firewall nebo síťového virtuálního zařízení určeného pro další směrování, které byly v zásadách zadané. Uživatelé s oprávněními řízení přístupu na základě role (RBAC) můžou přepsat programování směrování virtual WAN pro paprskové virtuální sítě a přidružit vlastní trasu definovanou uživatelem k obejití brány firewall centra. Aby se zabránilo tomuto ohrožení zabezpečení, musí být oprávnění RBAC pro přiřazení trasy definované uživatelem k podsítím paprskových virtuálních sítí omezena na centrální správce sítě a nedelegovat na vlastníky cílových zón paprskových virtuálních sítí. Pokud chcete přidružit trasu definovanou uživatelem k virtuální síti nebo podsíti, musí mít uživatel roli Přispěvatel sítě nebo vlastní roli s akcí Microsoft.Network/routeTables/join/action nebo oprávněním.

Poznámka:

V tomto článku se azure Firewall primárně považuje za internetový provoz i privátní řízení provozu. Pro internetový provoz je možné použít třetí stranu, podporované síťové virtuální zařízení zabezpečení nebo poskytovatele zabezpečení jako služby (SECaaS). U privátního provozu je možné síťová virtuální zařízení zabezpečení podporovaná třetí stranou použít jako alternativu ke službě Azure Firewall.

Poznámka:

Vlastní směrovací tabulky ve službě Azure Virtual WAN nejde použít ve spojení se záměrem směrování a zásadami a neměli byste je považovat za možnost zabezpečení.

Krok 4: Zabezpečení virtuálních sítí paprsků

Každé centrum Azure Virtual WAN může mít jednu nebo více virtuálních sítí připojených k partnerskému vztahu virtuálních sítí. Na základě modelu cílové zóny v rámci architektury přechodu na cloud každá virtuální síť obsahuje úlohu cílové zóny, aplikace a služby podporující organizaci. Azure Virtual WAN spravuje připojení, šíření a přidružení tras a odchozí a příchozí směrování, ale nemůže mít vliv na zabezpečení uvnitř virtuální sítě. nulová důvěra (Zero Trust) zásady musí být použity uvnitř každé paprskové virtuální sítě podle pokynů publikovaných v Použití principů nulová důvěra (Zero Trust) na paprskovou virtuální síť a další články v závislosti na typu prostředku, jako jsou virtuální počítače a úložiště. Zvažte následující prvky:

Mikrose segmentace: I když Azure Virtual WAN přiláká a filtruje odchozí provoz, stále se doporučuje používat skupiny zabezpečení sítě (NSG) a skupiny zabezpečení aplikací (ASG) k regulaci toků uvnitř virtuální sítě.

Místní DMZ: Pravidlo DNAT vytvořené v centrální bráně firewall uvnitř centra Azure Virtual WAN by mělo filtrovat a povolovat příchozí provoz mimo http nebo https. Příchozí provoz http nebo https by měl spravovat místní brána Aplikace Azure lication Gateway a přidružená brána firewall webových aplikací.

I když zabezpečené virtuální rozbočovače Azure Virtual WAN zatím nepodporují službu Azure DDoS Protection , je možné a důrazně doporučit použití služby DDoS k ochraně internetových koncových bodů ve virtuálních sítích paprsků. Další informace najdete v tématu Známé problémy se službou Azure Firewall Manager a porovnání virtuálních sítí rozbočovačů a zabezpečených virtuálních center.

Pokročilá detekce a ochrana před hrozbami: Viz Použití principů nulová důvěra (Zero Trust) pro paprskovou virtuální síť. Prvky uvnitř paprsku musí být chráněné nástroji ochrany před hrozbami, jako je Microsoft Defender for Cloud.

Vzhledem k tomu, že centrum ve službě Azure Virtual WAN je uzamčené a spravované v Azure, není možné v ní nainstalovat ani povolit vlastní komponenty. Některé prostředky, které jsou obvykle nasazené v centru v klasickém hvězdicovém modelu, musí být umístěné v jednom nebo více paprskech, které fungují jako sdílené sítě prostředků. Příklad:

- Azure Bastion: Azure Bastion podporuje Službu Azure Virtual WAN, ale musí být nasazená uvnitř paprskové virtuální sítě, protože centrum je omezené a spravované v Azure. Z paprsku Služby Azure Bastion můžou uživatelé přistupovat k prostředkům v jiných virtuálních sítích, ale vyžadují připojení na základě IP adres dostupné s skladovou jednotkou Azure Bastion Standard.

- Vlastní servery DNS: Software serveru DNS je možné nainstalovat na libovolný virtuální počítač a fungovat jako server DNS pro všechny paprsky ve službě Azure Virtual WAN. Server DNS musí být nainstalovaný ve virtuální síti paprsku, která obsluhuje všechny ostatní paprsky přímo, nebo prostřednictvím funkce proxy serveru DNS nabízené bránou Azure Firewall, která je integrovaná v centru Virtual WAN.

- Azure Privátní DNS Resolver: Nasazení překladače Azure Privátní DNS se podporuje uvnitř jedné z paprskových virtuálních sítí připojených k centrem Virtual WAN. Azure Firewall, který je integrovaný v centru Virtual WAN, může tento prostředek použít jako vlastní DNS, když povolíte funkci proxy serveru DNS.

- Privátní koncové body: Tento typ prostředku je kompatibilní se službou Virtual WAN, ale musí být nasazen uvnitř paprskové virtuální sítě. To poskytuje připojení k jakékoli jiné virtuální síti nebo větvi připojené ke stejné službě Virtual WAN, pokud integrovaná brána Azure Firewall umožňuje tok. Pokyny k zabezpečení provozu do privátních koncových bodů pomocí brány Azure Firewall integrované v centru Virtual WAN najdete v zabezpečeném provozu určeném pro privátní koncové body ve službě Azure Virtual WAN.

- Zóna Azure Privátní DNS (odkazy): Tento typ prostředku není v rámci virtuální sítě aktivní, ale musí být s nimi propojený, aby fungoval správně. Privátní DNS zón není možné propojit s rozbočovači Virtual WAN. Místo toho by se měly připojit k paprskové virtuální síti obsahující vlastní servery DNS nebo azure Privátní DNS Resolver (doporučeno) nebo přímo k paprskovým virtuálním sítím, které vyžadují záznamy DNS z této zóny.

Krok 5: Kontrola šifrování

Azure Virtual WAN poskytuje některé možnosti šifrování provozu prostřednictvím vlastních bran pro provoz do sítě Microsoft. Kdykoli je to možné, šifrování by mělo být povolené na základě typu brány. Zvažte následující výchozí chování šifrování:

Brána VPN typu Virtual WAN S2S poskytuje šifrování při použití připojení VPN IPsec/IKE (IKEv1 a IKEv2).

Brána VPN typu P2S služby Virtual WAN poskytuje šifrování při použití připojení VPN uživatele přes OpenVPN nebo IPsec/IKE (IKEv2).

Brána ExpressRoute služby Virtual WAN neposkytuje šifrování, a proto platí stejné aspekty jako u samostatné služby ExpressRoute.

K zabezpečení připojení mezi hraničními směrovači a hraničními směrovači Microsoftu je možné využít pouze okruhy ExpressRoute Direct zřízené prostřednictvím platformy, které poskytuje šifrování MACsec.

Šifrování je možné navázat pomocí připojení VPN IPsec/IKE z vaší místní sítě k Azure přes privátní partnerský vztah okruhu Azure ExpressRoute. Zásady směrování a záměru směrování teď tuto konfiguraci podporují s dalšími požadovanými kroky konfigurace, jak je vysvětleno v tématu Encrypted ExpressRoute.

U zařízení a síťových virtuálních zařízení (SD-WAN) třetích stran integrovaných do centra Virtual WAN je potřeba ověřit a nakonfigurovat specifické možnosti šifrování podle dokumentace dodavatele.

Po vstupu provozu do síťové infrastruktury Azure prostřednictvím jedné z bran nebo síťového virtuálního zařízení SD-WAN/NVA neexistuje žádná konkrétní služba nebo funkce virtual WAN, která poskytuje šifrování sítě. Pokud je provoz mezi centrem a jeho virtuální sítí a centrem nešifrovaný, musíte v případě potřeby použít šifrování na úrovni aplikace.

Poznámka:

Paprsky virtual WAN nepodporují šifrování virtuální sítě VNet-to-VNet pomocí služby Azure VPN Gateway, protože paprsk je nutný pro použití vzdálené brány centra Virtual WAN.

Krok 6: Zabezpečení uživatelů P2S

Azure Virtual WAN je síťová služba, která poskytuje jedno operační rozhraní tím, že spojuje celou řadu síťových funkcí, funkcí zabezpečení a funkcí směrování. Z hlediska identity uživatele je jediným dotykovým bodem služby Virtual WAN metoda ověřování, která se používá k povolení sítě VPN typu point-to-site uživatele. K dispozici je několik metod ověřování, ale doporučujeme dodržovat obecné nulová důvěra (Zero Trust) principy ověřování Microsoft Entra. S ID Microsoft Entra můžete vyžadovat vícefaktorové ověřování (MFA) a podmíněný přístup aplikovat na klientská zařízení a identity uživatelů zásady nulová důvěra (Zero Trust).

Poznámka:

Ověřování Microsoft Entra je k dispozici pouze pro brány používající protokol OpenVPN, který je podporován pouze pro připojení protokolu OpenVPN a vyžaduje Klient Azure VPN.

Azure Virtual WAN a Azure Firewall neposkytují směrování a filtrování provozu na základě názvů uživatelských účtů nebo skupin, ale je možné přiřadit různé skupiny uživatelů různých fondů IP adres. Pak můžete definovat pravidla pro integrovanou bránu Azure Firewall, která omezují uživatele nebo skupiny na základě přiřazeného fondu IP adres P2S.

Pokud uživatele P2S rozdělíte do různých skupin na základě požadavků na přístup k síti, doporučujeme je odlišit na úrovni sítě a zajistit, aby měli přístup jenom k podmnožině interní sítě. Pro Azure Virtual WAN můžete vytvořit více fondů IP adres. Další informace najdete v tématu Konfigurace skupin uživatelů a fondů IP adres pro sítě VPN uživatelů P2S.

Krok 7: Konfigurace monitorování, auditování a správy

Azure Virtual WAN poskytuje rozsáhlé možnosti monitorování a diagnostiky pomocí služby Azure Monitor. Další podrobnosti a topologii můžete získat pomocí prioritního, předem připraveného řídicího panelu monitorování na webu Azure Portal s názvem Azure Monitor Insights pro Virtual WAN. Tyto monitorovací nástroje nejsou specifické pro zabezpečení. Brána Azure Firewall nasazená v každém centru Virtual WAN poskytuje integrační bod pro nulová důvěra (Zero Trust) a monitorování zabezpečení. Pro službu Azure Firewall musíte nakonfigurovat diagnostiku a protokolování stejně jako brány Azure Firewall mimo službu Virtual WAN.

Azure Firewall poskytuje následující monitorovací nástroje, které byste měli použít k zajištění zabezpečení a správného používání principů nulová důvěra (Zero Trust):

Azure Firewall Policy Analytics poskytuje přehledy, centralizovanou viditelnost a řízení služby Azure Firewall. Zabezpečení vyžaduje, aby byla zavedená správná pravidla brány firewall a efektivní k ochraně interní infrastruktury. Web Azure Portal shrnuje podrobnosti o potenciálních škodlivých zdrojích generovaných funkcemi IDPS modulu firewall a analýzy hrozeb.

Sešit služby Azure Firewall poskytuje flexibilní plátno pro analýzu dat služby Azure Firewall. Můžete získat přehled o událostech služby Azure Firewall, dozvědět se o vaší aplikaci a pravidlech sítě a zobrazit statistiky aktivit brány firewall napříč adresami URL, porty a adresami. Důrazně doporučujeme pravidelně kontrolovat statistiky protokolu IDPS a na kartě Šetření , kontrolovat odepřený provoz, zdrojové a cílové toky a sestavu Analýzy hrozeb a kontrolovat a optimalizovat pravidla brány firewall.

Azure Firewall se také integruje s Microsoft Defenderem pro cloud a Microsoft Sentinel. Důrazně doporučujeme, abyste oba nástroje správně nakonfigurovali a aktivně je používali pro nulová důvěra (Zero Trust) následujícími způsoby:

- S integrací Microsoft Defenderu pro cloud můžete vizualizovat stav síťové infrastruktury a zabezpečení sítě na jednom místě, včetně zabezpečení sítě Azure napříč všemi virtuálními sítěmi a virtuálními rozbočovači rozloženými do různých oblastí v Azure. Jediným pohledem je vidět počet bran Azure Firewall, zásad brány firewall a oblastí Azure, ve kterých se nasazují brány Azure Firewall.

- Řešení Microsoft Sentinel pro bezproblémovou integraci služby Azure Firewall poskytuje detekci a prevenci hrozeb. Po nasazení řešení umožňuje integrované přizpůsobitelné zjišťování hrozeb nad službou Microsoft Sentinel. Řešení obsahuje také sešit, detekce, dotazy proaktivního vyhledávání a playbooky.

Školení pro správce

Následující školicí moduly pomáhají vašemu týmu s dovednostmi potřebnými k použití principů nulová důvěra (Zero Trust) pro nasazení služby Azure Virtual WAN.

Seznámení se službou Azure Virtual WAN

| Školení | Seznámení se službou Azure Virtual WAN |

|---|---|

| Popsat, jak vytvořit síť WAN (Wide Area Network) pomocí softwarově definovaných síťových služeb Azure Virtual WAN. |

Úvod do služby Azure Firewall

| Školení | Úvod do služby Azure Firewall |

|---|---|

| Popište, jak Azure Firewall chrání prostředky virtuální sítě Azure, včetně funkcí služby Azure Firewall, pravidel, možností nasazení a správy pomocí Azure Firewall Manageru. |

Úvod do Azure Firewall Manageru

| Školení | Úvod do Azure Firewall Manageru |

|---|---|

| Popište, jestli můžete pomocí Azure Firewall Manageru poskytovat centrální zásady zabezpečení a správu tras pro vaše cloudové hraniční sítě. Vyhodnoťte, jestli může Azure Firewall Manager pomoct zabezpečit vaše hraniční sítě cloudu. |

Návrh a implementace zabezpečení sítě

| Školení | Návrh a implementace zabezpečení sítě |

|---|---|

| Naučíte se navrhovat a implementovat řešení zabezpečení sítě, jako jsou Azure DDoS, Skupiny zabezpečení sítě, Azure Firewall a Firewall webových aplikací. |

Další školení o zabezpečení v Azure najdete v těchto materiálech v katalogu Microsoftu:

Zabezpečení v Azure

Další kroky

Projděte si tyto další články týkající se uplatňování principů nulová důvěra (Zero Trust) v Azure:

- Přehled Azure IaaS

- Azure Virtual Desktop

- Aplikace IaaS ve službě Amazon Web Services

- Microsoft Sentinel a XDR v programu Microsoft Defender

Reference

V těchto odkazech se dozvíte o různých službách a technologiích uvedených v tomto článku.

Azure Virtual WAN

- Přehled služby Azure Virtual WAN

- Konfigurace zásad směrování centra Virtual WAN

- Instalace služby Azure Firewall v centru Virtual WAN

- Co je zabezpečené virtuální centrum?

- Konfigurace zásad směrování centra Virtual WAN

- Kurz: Zabezpečení virtuálního centra pomocí Azure Firewall Manageru

- Kurz: Zabezpečení virtuálního centra pomocí Azure PowerShellu

- Sdílení služby privátního propojení napříč službou Virtual WAN

- Správa zabezpečeného přístupu k prostředkům ve virtuálních sítích paprsků pro klienty P2S

Standardní hodnoty zabezpečení

Dobře navržená architektura – recenze

Zabezpečení Azure

- Úvod do zabezpečení Azure

- nulová důvěra (Zero Trust) pokyny k implementaci

- Přehled srovnávacího testu zabezpečení cloudu Microsoftu

- Vytvoření první vrstvy obrany pomocí služeb zabezpečení Azure

- Referenční architektury kyberbezpečnosti Microsoftu

Technické ilustrace

Můžete si stáhnout ilustrace použité v tomto článku. Pomocí souboru Visia upravte tyto ilustrace pro vlastní použití.

Další technické ilustrace potřebujete kliknutím sem.