Implementace Microsoft Sentinelu a XDR v programu Microsoft Defender pro nulová důvěra (Zero Trust)

Tento průvodce řešením vás provede procesem nastavení nástrojů microsoftu rozšířené detekce a reakce (XDR) společně se službou Microsoft Sentinel, které urychlují schopnost vaší organizace reagovat na útoky na kybernetickou bezpečnost a napravit je.

XDR v programu Microsoft Defender je řešení XDR, které automaticky shromažďuje, koreluje a analyzuje signály, hrozby a upozorňují data z vašeho prostředí Microsoftu 365.

Microsoft Sentinel je cloudové nativní řešení, které poskytuje funkce zabezpečení a správy událostí (SIEM) a orchestrace zabezpečení, automatizace a reakce (SOAR). Microsoft Sentinel a XDR v programu Microsoft Defender společně poskytují komplexní řešení, které organizacím pomáhá bránit se proti moderním útokům.

Tyto pokyny vám pomůžou zralovat architekturu nulová důvěra (Zero Trust) mapováním principů nulová důvěra (Zero Trust) následujícími způsoby.

| princip nulová důvěra (Zero Trust) | Met by |

|---|---|

| Explicitní ověření | Microsoft Sentinel shromažďuje data z celého prostředí a analyzuje hrozby a anomálie, aby vaše organizace a jakákoli implementovaná automatizace fungovala na základě všech dostupných a ověřených datových bodů. XDR v programu Microsoft Defender poskytuje rozšířenou detekci a odezvu napříč uživateli, identitami, zařízeními, aplikacemi a e-maily. Nakonfigurujte automatizaci Microsoft Sentinelu tak, aby používala signály založené na rizicích zachycených XDR v programu Microsoft Defender k provedení akce, jako je blokování nebo autorizace provozu na základě úrovně rizika. |

| Použití nejméně privilegovaného přístupu | Microsoft Sentinel detekuje neobvyklou aktivitu prostřednictvím modulu UEBA (User Entity Behavioral Analytics). Vzhledem k tomu, že se scénáře zabezpečení můžou v průběhu času měnit a často velmi rychle, analýza hrozeb Microsoft Sentinelu také importuje data od Microsoftu nebo poskytovatelů třetích stran, aby detekovaly nové, vznikající hrozby a poskytovaly další kontext pro šetření. XDR v programu Microsoft Defender má ochranu Microsoft Entra ID Protection, která může blokovat uživatele na základě úrovně rizika s identitou. Předáte veškerá související data do Microsoft Sentinelu pro další analýzu a automatizaci. |

| Předpokládat porušení zabezpečení | XDR v programu Microsoft Defender průběžně kontroluje ohrožení zabezpečení a hrozby v prostředí. Microsoft Sentinel analyzuje shromážděná data a trendy chování jednotlivých entit za účelem detekce podezřelých aktivit, anomálií a vícefázových hrozeb napříč podniky. Microsoft Defender XDR i Microsoft Sentinel můžou implementovat automatizované úlohy nápravy, včetně automatizovaných šetření, izolace zařízení a karantény dat. Riziko zařízení se dá použít jako signál pro podávání do podmíněného přístupu Microsoft Entra. |

Architektura Microsoft Sentinelu a XDR

Zákazníci microsoft Sentinelu můžou pomocí jedné z následujících metod integrovat Microsoft Sentinel se službami XDR v programu Microsoft Defender:

Použijte datové konektory Microsoft Sentinelu k ingestování dat služby XDR v programu Microsoft Defender do Microsoft Sentinelu. V tomto případě si prohlédněte data Služby Microsoft Sentinel na webu Azure Portal.

Integrujte Microsoft Sentinel a XDR v programu Microsoft Defender do jediné sjednocené platformy pro operace zabezpečení na portálu Microsoft Defender. V tomto případě si prohlédněte data Služby Microsoft Sentinel přímo na portálu Microsoft Defenderu se zbývajícími incidenty, výstrahami, ohroženími zabezpečení a dalšími daty zabezpečení.

Tento průvodce řešením poskytuje informace o obou metodách. V tomto průvodci řešením vyberte kartu, která je pro váš pracovní prostor relevantní. Pokud jste pracovní prostor nasadili na sjednocenou platformu operací zabezpečení, pracujte na portálu Defender. Pokud jste pracovní prostor nepřipošli, pracujte na webu Azure Portal, pokud není uvedeno jinak.

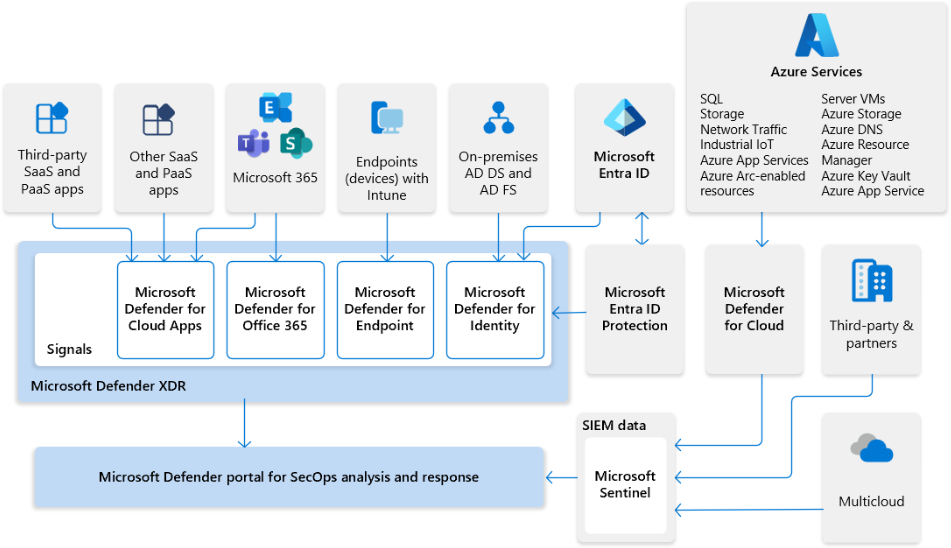

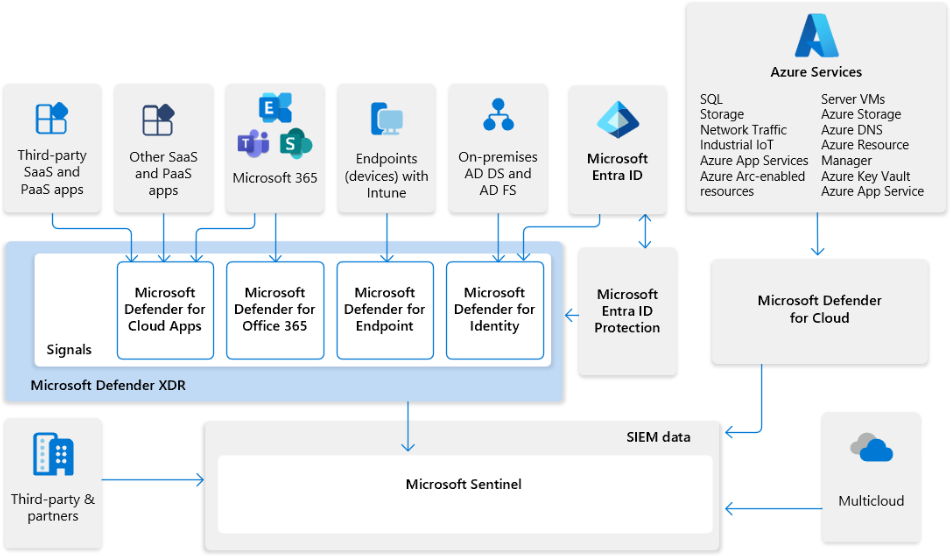

Následující obrázek ukazuje, jak se řešení XDR od Microsoftu bezproblémově integruje se službou Microsoft Sentinel s jednotnou platformou operací zabezpečení.

V tomto diagramu:

- Přehledy z signálů v celé organizaci se odkrývejte do XDR v programu Microsoft Defender a Microsoft Defenderu pro cloud.

- Microsoft Sentinel poskytuje podporu pro multicloudová prostředí a integruje se s aplikacemi a partnery třetích stran.

- Data Služby Microsoft Sentinel se ingestují společně s daty vaší organizace na portálu Microsoft Defender.

- Týmy SecOps pak můžou analyzovat hrozby identifikované microsoft Sentinelem a XDR v programu Microsoft Defender na portálu Microsoft Defender a reagovat na ně.

Implementace Microsoft Sentinelu a XDR v programu Microsoft Defender pro nulová důvěra (Zero Trust)

XDR v programu Microsoft Defender je řešení XDR, které doplňuje Microsoft Sentinel. XDR načítá nezpracovaná telemetrická data z různých služeb, jako jsou cloudové aplikace, zabezpečení e-mailu, identita a správa přístupu.

Pomocí umělé inteligence (AI) a strojového učení pak XDR provádí automatickou analýzu, šetření a reakci v reálném čase. Řešení XDR také koreluje výstrahy zabezpečení s většími incidenty, poskytuje týmům zabezpečení lepší přehled o útocích a poskytuje stanovení priorit incidentů, což analytikům pomáhá pochopit úroveň rizika hrozby.

S Microsoft Sentinelem se můžete připojit k mnoha zdrojům zabezpečení pomocí integrovaných konektorů a oborových standardů. Díky své umělé inteligenci můžete korelovat několik signálů s nízkou věrností, které pokrývají více zdrojů, a vytvořit tak kompletní pohled na řetěz ukončení ransomwaru a výstrahy s určením priority.

Použití funkcí SIEM a XDR

V této části se podíváme na typický scénář útoku zahrnující útok phishing a pak pokračujeme v reakci na incident pomocí služby Microsoft Sentinel a XDR v programu Microsoft Defender.

Běžné pořadí útoků

Následující diagram znázorňuje běžný pořadí útoku útoku útoku phishing.

Diagram také ukazuje produkty zabezpečení Microsoftu, které slouží ke zjištění jednotlivých kroků útoku a způsobu, jakým signály útoku a tok dat SIEM do XDR v programu Microsoft Defender a Microsoft Sentinelu.

Tady je souhrn útoku.

| Krok útoku | Služba detekce a zdroj signálu | Obrana na místě |

|---|---|---|

| 1. Útočník odešle phishingový e-mail. | Microsoft Defender for Office 365 | Chrání poštovní schránky pomocí pokročilých anti-phishingových funkcí, které můžou chránit před útoky phishing založenými na zosobnění na základě zosobnění. |

| 2. Uživatel otevře přílohu. | Microsoft Defender for Office 365 | Funkce Microsoft Defender pro Office 365 Bezpečné přílohy otevře přílohy v izolovaném prostředí pro další kontrolu hrozeb (detonace). |

| 3. Příloha nainstaluje malware | Microsoft Defender for Endpoint | Chrání koncové body před malwarem pomocí funkcí ochrany nové generace, jako je ochrana před cloudem a ochrana antivirová ochrana založená na heuristickém prostředí nebo antivirové ochraně v reálném čase. |

| 4. Malware ukradne přihlašovací údaje uživatele | Microsoft Entra ID a Microsoft Entra ID Protection | Chrání identity monitorováním chování a aktivit uživatelů, zjišťováním laterálního pohybu a upozorňováním na neobvyklou aktivitu. |

| 5. Útočník se přesouvá v aplikacích a datech Microsoftu 365 laterálně. | Microsoft Defender for Cloud Apps | Dokáže detekovat neobvyklou aktivitu uživatelů, kteří přistupují ke cloudovým aplikacím. |

| 6. Útočník stáhne citlivé soubory ze složky SharePointu. | Microsoft Defender for Cloud Apps | Dokáže detekovat události hromadného stahování souborů ze SharePointu a reagovat na ně. |

Pokud jste pracovní prostor Microsoft Sentinelu nasadili na sjednocenou platformu operací zabezpečení, jsou data SIEM k dispozici s Microsoft Sentinelem přímo na portálu Microsoft Defender.

Reakce na incidenty pomocí Microsoft Sentinelu a XDR v programu Microsoft Defender

Teď, když jsme viděli, jak probíhá běžný útok, se podíváme na integraci Microsoft Sentinelu a XDR v programu Microsoft Defender pro reakci na incidenty.

Vyberte příslušnou kartu pro váš pracovní prostor v závislosti na tom, jestli jste pracovní prostor onboardovali do sjednocené provozní platformy zabezpečení.

Po integraci Microsoft Sentinelu a XDR v programu Microsoft Defender připojte pracovní prostor k jednotné platformě operací zabezpečení, proveďte všechny kroky reakce na incidenty přímo na portálu Microsoft Defenderu stejně jako u jiných incidentů XDR v programu Microsoft Defender. Mezi podporované kroky patří vše od třídění až po šetření a řešení.

Pomocí oblasti Microsoft Sentinel na portálu Microsoft Defenderu můžete používat funkce, které nejsou dostupné jenom na portálu Defender.

Další informace najdete v tématu Reakce na incident pomocí Microsoft Sentinelu a XDR v programu Microsoft Defender.

Klíčové funkce

K implementaci přístupu nulové důvěryhodnosti při správě incidentů použijte tyto funkce Microsoft Sentinelu a XDR.

| Funkce nebo funkce | Popis | Produkt |

|---|---|---|

| Automatizované vyšetřování a reakce (AIR) | Funkce AIR jsou navržené tak, aby prozkoumaly výstrahy a přijaly okamžitou akci k vyřešení porušení zabezpečení. Funkce AIR výrazně snižují objem výstrah, což umožňuje operacím zabezpečení zaměřit se na sofistikovanější hrozby a další vysoce hodnotné iniciativy. | Microsoft Defender XDR |

| Pokročilý proaktivní vyhledávání | Pokročilý proaktivní vyhledávání hrozeb je nástroj proaktivního vyhledávání hrozeb založený na dotazech, který umožňuje prozkoumat až 30 dnů nezpracovaných dat. Můžete proaktivně kontrolovat události ve vaší síti a vyhledávat indikátory hrozeb a entity. Flexibilní přístup k datům umožňuje nekontrénovaný proaktivní vyhledávání známých i potenciálních hrozeb. | Microsoft Defender XDR |

| Vlastní indikátory souborů | Zabraňte dalšímu šíření útoku ve vaší organizaci tím, že zakážete potenciálně škodlivé soubory nebo podezřelý malware. | Microsoft Defender XDR |

| Cloud Discovery | Cloud Discovery analyzuje protokoly provozu shromážděné defenderem for Endpoint a posuzuje identifikované aplikace v katalogu cloudových aplikací, aby poskytovaly informace o dodržování předpisů a zabezpečení. | Microsoft Defender for Cloud Apps |

| Vlastní indikátory sítě | Vytvořením indikátorů pro IP adresy a adresy URL nebo domény teď můžete na základě vlastní analýzy hrozeb povolit nebo blokovat IP adresy, adresy URL nebo domény. | Microsoft Defender XDR |

| Blok detekce a odezvy koncových bodů (EDR) | Poskytuje přidanou ochranu před škodlivými artefakty, když Antivirová ochrana v programu Microsoft Defender (MDAV) není primární antivirový produkt a běží v pasivním režimu. EDR v režimu blokování funguje na pozadí k nápravě škodlivých artefaktů, které byly zjištěny funkcemi EDR. | Microsoft Defender XDR |

| Možnosti odezvy zařízení | Rychlá reakce na zjištěné útoky izolováním zařízení nebo shromažďováním balíčku pro šetření | Microsoft Defender XDR |

| Živá odpověď | Živá odezva dává týmům operací zabezpečení okamžitý přístup k zařízení (označovaným také jako počítač) pomocí připojení ke vzdálenému prostředí. Díky tomu můžete provádět hloubkovou šetření a okamžitě reagovat na zjištěné hrozby v reálném čase. | Microsoft Defender XDR |

| Zabezpečení cloudových aplikací | Řešení vývojových operací zabezpečení (DevSecOps), které sjednocuje správu zabezpečení na úrovni kódu v prostředích s více cloudy a několika kanály. | Microsoft Defender for Cloud |

| Vylepšení stavu zabezpečení | Řešení správy stavu zabezpečení cloudu (CSPM), které poskytuje akce, které můžete provést, aby se zabránilo porušení zabezpečení. | Microsoft Defender for Cloud |

| Ochrana cloudových úloh | Platforma ochrany cloudových úloh (CWPP) s konkrétní ochranou pro servery, kontejnery, úložiště, databáze a další úlohy. | Microsoft Defender for Cloud |

| Analýza chování uživatelů a entit (UEBA) | Analyzuje chování entit organizace, jako jsou uživatelé, hostitelé, IP adresy a aplikace. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Fúze | Korelační modul založený na škálovatelných algoritmech strojového učení. Automaticky detekuje vícefázové útoky označované také jako pokročilé trvalé hrozby (APT) tím, že identifikuje kombinace neobvyklého chování a podezřelých aktivit, které jsou pozorovány v různých fázích řetězce kill. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Analýza hrozeb | Pomocí poskytovatelů třetích stran Microsoftu můžete rozšířit data a poskytnout tak další kontext týkající se aktivit, výstrah a protokolů ve vašem prostředí. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Automation | Pravidla automatizace představují způsob, jak centrálně spravovat automatizaci pomocí Služby Microsoft Sentinel. Díky tomu můžete definovat a koordinovat malou sadu pravidel, která se dají použít v různých scénářích. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Pravidla anomálií | Šablony pravidel anomálií používají strojové učení k detekci konkrétních typů neobvyklého chování. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Naplánované dotazy | Integrovaná pravidla napsaná odborníky na zabezpečení Microsoftu, která prohledávají protokoly shromážděné službou Sentinel pro podezřelé řetězy aktivit, známé hrozby. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Pravidla NRT (Near-real-time) | Pravidla NRT jsou omezená sada plánovaných pravidel, která jsou navržená tak, aby běžela jednou za minutu, aby vám mohla poskytnout co nejvíce informací. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Lov | Aby analytici zabezpečení proaktivně hledali nové anomálie, které vaše aplikace zabezpečení nezjistily, nebo dokonce podle plánovaných analytických pravidel, vás předdefinované dotazy Microsoft Sentinelu proaktivně proaktivní vyhledávání provedou tím, že položíte správné otázky, abyste našli problémy s daty, která už máte ve vaší síti. | Microsoft Sentinel U onboardovaných pracovních prostorů použijte pokročilé funkce proaktivního vyhledávání na portálu Microsoft Defender. |

| Konektor XDR v programu Microsoft Defender | Konektor XDR v programu Microsoft Defender synchronizuje protokoly a incidenty se službou Microsoft Sentinel. | Microsoft Defender XDR a Microsoft Sentinel br> V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Datové konektory | Umožňuje příjem dat pro analýzu v Microsoft Sentinelu. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Řešení centra obsahu –nulová důvěra (Zero Trust) (TIC 3.0) | nulová důvěra (Zero Trust) (TIC 3.0) obsahuje sešit, analytická pravidla a playbook, které poskytují automatizovanou vizualizaci principů nulová důvěra (Zero Trust), křížově prošli architekturou Trust Internet Connections a pomohli organizacím monitorovat konfigurace v průběhu času. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Orchestrace zabezpečení, automatizace a odezva (SOAR) | Použití pravidel automatizace a playbooků v reakci na bezpečnostní hrozby zvyšuje efektivitu SOC a šetří čas a prostředky. | Microsoft Sentinel V případě onboardovaných pracovních prostorů microsoft Sentinel na sjednocené platformě operací zabezpečení |

| Optimalizace SOC | Zavřete mezery v pokrytí před konkrétními hrozbami a zpřísněte míru příjmu dat, která neposkytují hodnotu zabezpečení. |

Co je v tomto řešení

Toto řešení vás provede implementací služby Microsoft Sentinel a XDR, aby váš provozní tým zabezpečení mohl efektivně opravovat incidenty pomocí nulová důvěra (Zero Trust) přístupu.

Doporučené školení

Obsah pro trénování se v současné době nevztahuje na jednotnou platformu operací zabezpečení.

| Školení | Připojení XDR v programu Microsoft Defender k Microsoft Sentinelu |

|---|---|

| Přečtěte si o možnostech konfigurace a datech poskytovaných konektory Microsoft Sentinelu pro XDR v programu Microsoft Defender. |

Další kroky

Pomocí těchto kroků implementujte Microsoft Sentinel a XDR pro přístup nulová důvěra (Zero Trust):

- Nastavení nástrojů XDR

- Návrh pracovního prostoru Microsoft Sentinelu

- Příjem zdrojů dat

- Reakce na incident

Projděte si také tyto články týkající se uplatňování principů nulová důvěra (Zero Trust) v Azure:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro