Konfigurace spravovaných identit pomocí Microsoft Entra ID pro váš účet služby Azure Cosmos DB

PLATÍ PRO: NoSQL

MongoDB

Cassandra

Skřítek

Stůl

Spravované identity pro prostředky Azure poskytují službám Azure automaticky spravovanou identitu v Microsoft Entra ID. Tento článek ukazuje, jak vytvořit spravovanou identitu pro účty Azure Cosmos DB.

- Pokud neznáte spravované identity pro prostředky Azure, přečtěte si téma Co jsou spravované identity pro prostředky Azure? Další informace o typech spravovaných identit najdete v tématu Typy spravovaných identit.

- Pokud chcete nastavit spravované identity, musí mít váš účet roli Přispěvatel účtů DocumentDB.

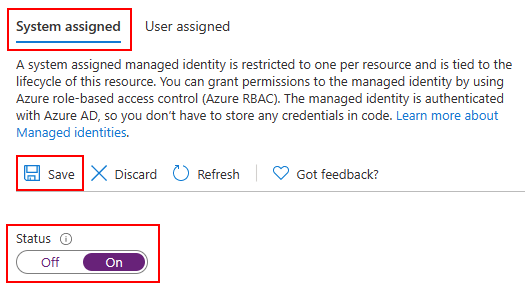

Pokud chcete povolit spravovanou identitu přiřazenou systémem na existujícím účtu služby Azure Cosmos DB, přejděte na svůj účet na webu Azure Portal a v nabídce vlevo vyberte Identitu .

V části Přiřazený systém překlopte stav na Zapnuto a vyberte Uložit. Zobrazí se výzva k potvrzení vytvoření spravované identity přiřazené systémem.

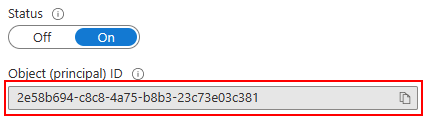

Po vytvoření a přiřazení identity můžete načíst ID objektu (objektu zabezpečení).

Důležité

Při práci se spravovanými identitami nezapomeňte použít nebo apiVersion 2021-03-15 vyšší.

Pokud chcete povolit identitu přiřazenou systémem u nového nebo existujícího účtu služby Azure Cosmos DB, do definice prostředku zadejte následující vlastnost:

"identity": {

"type": "SystemAssigned"

}

Část resources šablony ARM by pak měla vypadat takto:

"resources": [

{

"type": " Microsoft.DocumentDB/databaseAccounts",

"identity": {

"type": "SystemAssigned"

},

// ...

},

// ...

]

Po vytvoření nebo aktualizaci účtu služby Azure Cosmos DB se zobrazí následující vlastnost:

"identity": {

"type": "SystemAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Pokud chcete povolit identitu přiřazenou systémem při vytváření nového účtu služby Azure Cosmos DB, přidejte možnost --assign-identity :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--locations regionName='West US 2' failoverPriority=0 isZoneRedundant=False \

--assign-identity

Identitu přiřazenou systémem můžete přidat také k existujícímu účtu pomocí az cosmosdb identity assign příkazu:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity assign \

-n $accountName \

-g $resourceGroupName

Po vytvoření nebo aktualizaci účtu služby Azure Cosmos DB můžete načíst identitu přiřazenou příkazem az cosmosdb identity show :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity show \

-n $accountName \

-g $resourceGroupName

{

"type": "SystemAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

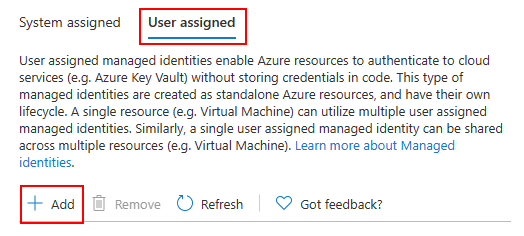

Pokud chcete povolit spravovanou identitu přiřazenou uživatelem u existujícího účtu služby Azure Cosmos DB, přejděte na svůj účet na webu Azure Portal a v nabídce vlevo vyberte Identita .

V části přiřazené uživatelem vyberte + Přidat.

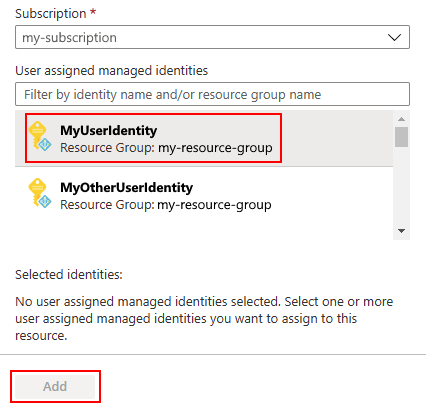

Vyhledejte a vyberte všechny identity, které chcete přiřadit k účtu služby Azure Cosmos DB, a pak vyberte Přidat.

Důležité

Při práci se spravovanými identitami nezapomeňte použít nebo apiVersion 2021-03-15 vyšší.

Pokud chcete u nového nebo existujícího účtu služby Azure Cosmos DB povolit identitu přiřazenou uživatelem, v definici prostředku uveďte následující vlastnost:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<identity-resource-id>": {}

}

}

Část resources šablony ARM by pak měla vypadat takto:

"resources": [

{

"type": " Microsoft.DocumentDB/databaseAccounts",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<identity-resource-id>": {}

}

},

// ...

},

// ...

]

Po vytvoření nebo aktualizaci účtu služby Azure Cosmos DB se zobrazí následující vlastnost:

"identity": {

"type": "UserAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Pokud chcete povolit identitu přiřazenou uživatelem při vytváření nového účtu služby Azure Cosmos DB, přidejte --assign-identity možnost a předejte ID prostředku identity, kterou chcete přiřadit:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--locations regionName='West US 2' failoverPriority=0 isZoneRedundant=False \

--assign-identity <identity-resource-id>

Identitu přiřazenou uživatelem můžete přidat také k existujícímu účtu pomocí az cosmosdb identity assign příkazu:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity assign \

-n $accountName \

-g $resourceGroupName

--identities <identity-resource-id>

Po vytvoření nebo aktualizaci účtu služby Azure Cosmos DB můžete načíst identitu přiřazenou příkazem az cosmosdb identity show :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity show \

-n $accountName \

-g $resourceGroupName

{

"type": "UserAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Důležité

Při práci se spravovanými identitami nezapomeňte použít nebo apiVersion 2021-03-15 vyšší.

Pokud chcete odebrat identitu přiřazenou systémem z účtu služby Azure Cosmos DB, nastavte type identity vlastnost na None:

"identity": {

"type": "None"

}

Pokud chcete odebrat všechny spravované identity z účtu služby Azure Cosmos DB, použijte tento az cosmosdb identity remove příkaz:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity remove \

-n $accountName \

-g $resourceGroupName

- Další informace o spravovaných identitách pro prostředky Azure

- Další informace o klíčích spravovaných zákazníkem ve službě Azure Cosmos DB