Konfigurace nastavení přesměrování klientských zařízení pro aplikaci pro Windows a aplikaci Vzdálená plocha pomocí Microsoft Intune

Důležité

Konfigurace nastavení přesměrování pro aplikaci Vzdálená plocha v androidu a aplikaci pro Windows na Androidu pomocí Microsoft Intune je aktuálně ve verzi PREVIEW. Konfigurace nastavení přesměrování pro aplikaci pro Windows v iOS/iPadOS pomocí Microsoft Intune je obecně dostupná. Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Tip

Tento článek obsahuje informace pro více produktů, které používají protokol RDP (Remote Desktop Protocol) k poskytování vzdáleného přístupu k desktopům a aplikacím Windows.

Přesměrování prostředků a periferních zařízení z místního zařízení uživatele na vzdálenou relaci z Azure Virtual Desktopu nebo Windows 365 přes protokol RDP (Remote Desktop Protocol), jako je schránka, kamera a zvuk, se obvykle řídí centrální konfigurací fondu hostitelů a hostitelů relací. Přesměrování klientských zařízení se konfiguruje pro aplikaci pro Windows a aplikaci Vzdálená plocha pomocí kombinace zásad konfigurace aplikací Microsoft Intune, zásad ochrany aplikací a podmíněného přístupu Microsoft Entra na místním zařízení uživatele.

Tyto funkce umožňují dosáhnout následujících scénářů:

Nastavení přesměrování použijte na podrobnější úrovni na základě zadaných kritérií. Můžete například chtít mít různá nastavení v závislosti na tom, ve které skupině zabezpečení je uživatel, operační systém zařízení, které používá, nebo pokud uživatelé používají firemní i osobní zařízení pro přístup ke vzdálené relaci.

Poskytněte další vrstvu ochrany před chybně nakonfigurovaným přesměrováním na fondu hostitelů nebo hostitele relace.

U aplikací pro Windows a aplikace Vzdálená plocha můžete použít další nastavení zabezpečení, například vyžadovat PIN kód, blokovat klávesnice třetích stran a omezit operace vyjmutí, kopírování a vkládání mezi jinými aplikacemi na klientském zařízení.

Pokud nastavení přesměrování na klientském zařízení koliduje s vlastnostmi protokolu RDP fondu hostitelů a hostitelem relace pro Azure Virtual Desktop nebo Cloud PC pro Windows 365, projeví se omezující nastavení mezi těmito dvěma zařízeními. Pokud například hostitel relace zakáže přesměrování jednotky a klientské zařízení povolí přesměrování jednotky, přesměrování jednotky je zakázáno. Pokud jsou nastavení přesměrování na hostiteli relace i na klientském zařízení stejné, chování přesměrování je konzistentní.

Důležité

Konfigurace nastavení přesměrování na klientském zařízení není náhradou za správnou konfiguraci fondů hostitelů a hostitelů relací na základě vašich požadavků. Použití Microsoft Intune ke konfiguraci aplikace pro Windows a aplikace Vzdálená plocha nemusí být vhodné pro úlohy vyžadující vyšší úroveň zabezpečení.

Úlohy s vyššími požadavky na zabezpečení by měly i nadále nastavovat přesměrování u fondu hostitelů nebo hostitele relací, kdy by všichni uživatelé fondu hostitelů měli stejnou konfiguraci přesměrování. Doporučuje se řešení ochrany před únikem informací a přesměrování by se mělo zakázat na hostitelích relací, kdykoli je to možné, aby se minimalizovaly příležitosti ke ztrátě dat.

Na vysoké úrovni existují tři oblasti, které je potřeba nakonfigurovat:

Zásady konfigurace aplikací Intune: Slouží ke správě nastavení přesměrování pro aplikaci pro Windows a aplikace Vzdálená plocha na klientském zařízení. Existují dva typy zásad konfigurace aplikací; Zásady spravovaných aplikací slouží ke správě nastavení aplikace, ať už je klientské zařízení zaregistrované nebo nezaregistrované, a zásady spravovaných zařízení se používají k správě nastavení na zaregistrovaných zařízeních. Pomocí filtrů můžete cílit na uživatele na základě konkrétních kritérií.

Zásady ochrany aplikací Intune: Slouží k určení požadavků na zabezpečení, které musí aplikace a klientské zařízení splnit. Pomocí filtrů můžete cílit na uživatele na základě konkrétních kritérií.

Zásady podmíněného přístupu: Slouží k řízení přístupu k Azure Virtual Desktopu a Windows 365 jenom v případě, že jsou splněna kritéria nastavená v zásadách konfigurace aplikací a zásadách ochrany aplikací.

Následující tabulka ukazuje, kterou aplikaci můžete spravovat na základě platformy zařízení a typu registrace:

Aplikace pro Windows:

| Platforma zařízení | Spravovaná zařízení | Nespravovaná zařízení |

|---|---|---|

| iOS a iPadOS | ✅ | ✅ |

| Android | ✅ | ✅ |

Pro aplikaci Vzdálená plocha:

| Platforma zařízení | Spravovaná zařízení | Nespravovaná zařízení |

|---|---|---|

| Android | ✅ | ✅ |

Hodnoty, které zadáte v filtrech a zásadách, závisí na vašich požadavcích, takže je potřeba určit, co je pro vaši organizaci nejvhodnější. Tady je několik ukázkových scénářů, které je potřeba nakonfigurovat, abyste je dosáhli.

Uživatelé ve skupině mají povolené přesměrování jednotek při připojování z podnikového zařízení s Windows, ale přesměrování jednotky je na podnikovém zařízení s iOSem/iPadOS nebo Androidem zakázané. K dosažení tohoto scénáře:

Ujistěte se, že jsou hostitelé relací nebo cloudové počítače a nastavení fondů hostitelů nakonfigurované tak, aby umožňovalo přesměrování jednotky.

Vytvořte filtr zařízení pro spravované aplikace pro iOS a iPadOS a samostatný filtr pro Android.

Jenom pro iOS a iPadOS vytvořte zásady konfigurace aplikací pro spravovaná zařízení.

Vytvořte zásadu konfigurace aplikace pro spravované aplikace se zakázaným přesměrováním jednotky. Můžete vytvořit jednu zásadu pro iOS/iPadOS i Android nebo vytvořit samostatnou zásadu pro iOS/iPadOS a Android.

Vytvořte dvě zásady ochrany aplikací, jednu pro iOS/iPadOS a jednu pro Android.

Uživatelé ve skupině, která má zařízení s Androidem s nejnovější verzí Androidu, mají povolené přesměrování jednotek, ale stejní uživatelé, na kterých běží starší verze Androidu, jsou nepovolení přesměrování disku. K dosažení tohoto scénáře:

Ujistěte se, že jsou hostitelé relací nebo cloudové počítače a nastavení fondů hostitelů nakonfigurované tak, aby umožňovalo přesměrování jednotky.

Vytvořte dva filtry zařízení:

Filtr zařízení pro spravované aplikace pro Android, kde je verze nastavená na nejnovější číslo verze Androidu.

Filtr zařízení pro spravované aplikace pro Android, kde je verze nastavená na číslo verze starší než nejnovější verze Androidu.

Vytvořte dvě zásady konfigurace aplikací:

Zásady konfigurace aplikací pro spravované aplikace s povoleným přesměrováním jednotky Přiřaďte jí jednu nebo více skupin s filtrem pro nejnovější číslo verze Androidu.

Zásady konfigurace aplikací pro spravované aplikace se zakázaným přesměrováním jednotky Přiřaďte jí jednu nebo více skupin s filtrem pro starší číslo verze Androidu.

Vytvořte zásady ochrany aplikací v kombinaci pro iOS/iPadOS a Android.

Uživatelé ve skupině používající nespravované zařízení s iOS/iPadOS pro připojení ke vzdálené relaci mají povolené přesměrování schránky, ale stejní uživatelé, kteří používají nespravované zařízení s Androidem, jsou nepovolení přesměrování schránky. K dosažení tohoto scénáře:

Ujistěte se, že jsou hostitelé relací nebo cloudové počítače a nastavení fondů hostitelů nakonfigurované tak, aby umožňovalo přesměrování schránky.

Vytvořte dva filtry zařízení:

Filtr zařízení pro spravované aplikace pro iOS a iPadOS, kde je typ správy zařízení nespravovaný.

Filtr zařízení pro spravované aplikace pro Android, kde je typ správy zařízení nespravovaný.

Vytvořte dvě zásady konfigurace aplikací:

Zásady konfigurace aplikací pro spravované aplikace s povoleným přesměrováním schránky Přiřaďte jí jednu nebo více skupin s filtrem pro nespravovaná zařízení s iOSem nebo iPadOS.

Zásady konfigurace aplikací pro spravované aplikace se zakázaným přesměrováním schránky Přiřaďte jí jednu nebo více skupin s filtrem pro nespravovaná zařízení s Androidem.

Vytvořte zásady ochrany aplikací v kombinaci pro iOS/iPadOS a Android.

Tady je několik doporučených nastavení zásad, která byste měli použít s Intune a podmíněným přístupem. Nastavení, která používáte, by měla být založená na vašich požadavcích.

Intune:

- Zakažte všechna přesměrování na osobních zařízeních.

- Vyžadovat přístup PIN k aplikaci.

- Blokování klávesnic třetích stran

- Zadejte minimální verzi operačního systému zařízení.

- Zadejte minimální číslo verze aplikace pro Windows nebo vzdálené plochy.

- Blokovat zařízení s jailbreakem nebo rootem

- Vyžadovat řešení ochrany před mobilními hrozbami (MTD) na zařízeních bez zjištěných hrozeb.

Podmíněný přístup:

- Blokovat přístup, pokud nejsou splněna kritéria nastavená v zásadách správy mobilních aplikací Intune.

- Udělte přístup, který vyžaduje jednu nebo více následujících možností:

- Vyžadovat vícefaktorové ověřování.

- Vyžaduje zásadu ochrany aplikací Intune.

Před konfigurací nastavení přesměrování na klientském zařízení pomocí Microsoft Intune a podmíněného přístupu potřebujete:

Existující fond hostitelů s hostiteli relací nebo cloudovými počítači.

Alespoň jedna skupina zabezpečení obsahující uživatele, na které se zásady použijí.

Pokud chcete používat aplikaci Pro Windows s zaregistrovanými zařízeními v iOSu a iPaduOS, musíte přidat každou aplikaci do Intune z App Storu. Další informace najdete v tématu Přidání aplikací z obchodu pro iOS do Microsoft Intune.

Klientské zařízení s některou z následujících verzí aplikace pro Windows nebo aplikace Vzdálená plocha:

Aplikace pro Windows:

- iOS/iPadOS: 11.0.8 nebo novější.

- Android: 1.0.145 nebo novější.

Aplikace Vzdálená plocha:

- Android: 10.0.19.1279 nebo novější.

Nejnovější verze:

- iOS/iPadOS: Aplikace Microsoft Authenticator

- Android: Portál společnosti aplikaci nainstalovanou ve stejném profilu jako aplikace pro Windows pro osobní zařízení. Obě aplikace musí být buď v osobním profilu, nebo v pracovním profilu, ne v každém profilu.

Existují další požadavky Intune pro konfiguraci zásad konfigurace aplikací, zásad ochrany aplikací a zásad podmíněného přístupu. Další informace naleznete v tématu:

Důležité

Funkce správy mobilních aplikací (MAM) Intune v současné době není v Androidu 15 podporovaná vzdálenou plochou nebo aplikací pro Windows (Preview). MAM běží ve starších verzích Androidu. Podpora MAM v androidu 15 pro aplikaci pro Windows (Preview) bude v nadcházející verzi podporovaná.

Když vytvoříte filtr spravované aplikace, můžete použít nastavení přesměrování jenom v případě, že se kritéria nastavená ve filtru shodují a umožní vám zúžit rozsah přiřazení zásad. Pokud filtr nenakonfigurujete, nastavení přesměrování platí pro všechny uživatele. To, co zadáte ve filtru, závisí na vašich požadavcích.

Informace o filtrech a jejich vytváření najdete v tématu Použití filtrů při přiřazování aplikací, zásad a profilů ve vlastnostech filtru spravovaných aplikací v Microsoft Intune.

Pro zařízení s iOSem a iPadOS, která jsou zaregistrovaná jenom, je potřeba vytvořit zásady konfigurace aplikací pro spravovaná zařízení pro aplikaci pro Windows. Tento krok není pro Android potřeba.

Pokud chcete vytvořit a použít zásady konfigurace aplikací pro spravovaná zařízení, postupujte podle pokynů v tématu Přidání zásad konfigurace aplikací pro spravovaná zařízení s iOS/iPadOS a použijte následující nastavení:

Na kartě Základy pro cílovou aplikaci vyberte ze seznamu aplikaci pro Windows. Aplikaci musíte přidat do Intune z App Storu, aby se zobrazila v tomto seznamu.

Na kartě Nastavení vyberte v rozevíracím seznamu Formát nastavení konfigurace možnost Použít návrháře konfigurace a zadejte následující nastavení přesně tak, jak je znázorněno:

Klíč konfigurace Typ hodnoty Hodnota konfigurace IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDŘetězcové {{userid}}IntuneMAMDeviceIDŘetězcové {{deviceID}}Na kartě Přiřazení přiřaďte zásadu skupině zabezpečení obsahující uživatele, na které se mají zásady použít. Zásady musíte použít pro skupinu uživatelů, aby se zásady projevily. Pro každou skupinu můžete volitelně vybrat filtr, který bude konkrétnější v cílení zásad konfigurace aplikace.

Musíte vytvořit samostatné zásady konfigurace aplikací pro spravované aplikace pro aplikace pro Windows (iOS/iPadOS) a aplikaci Pro Windows (Preview) nebo aplikaci Vzdálená plocha (Android), která umožňuje zadat nastavení konfigurace. Nenakonfigurujte Android i iOS ve stejných zásadách konfigurace nebo nebudete moct nakonfigurovat cílení zásad na základě spravovaných a nespravovaných zařízení.

Pokud chcete vytvořit a použít zásady konfigurace aplikací pro spravované aplikace, postupujte podle kroků v zásadách konfigurace aplikací pro spravované aplikace Intune App SDK a použijte následující nastavení:

Na kartě Základy vyberte Vybrat veřejné aplikace a pak vyhledejte a vyberte Vzdálená plocha pro Android a aplikaci pro Windows pro iOS/iPadOS. Vyberte Vybrat vlastní aplikace a potom zadejte com.microsoft.rdc.androidx.beta do pole Sada nebo ID balíčku v části Další aplikace pro Windows (Preview) pro Android.

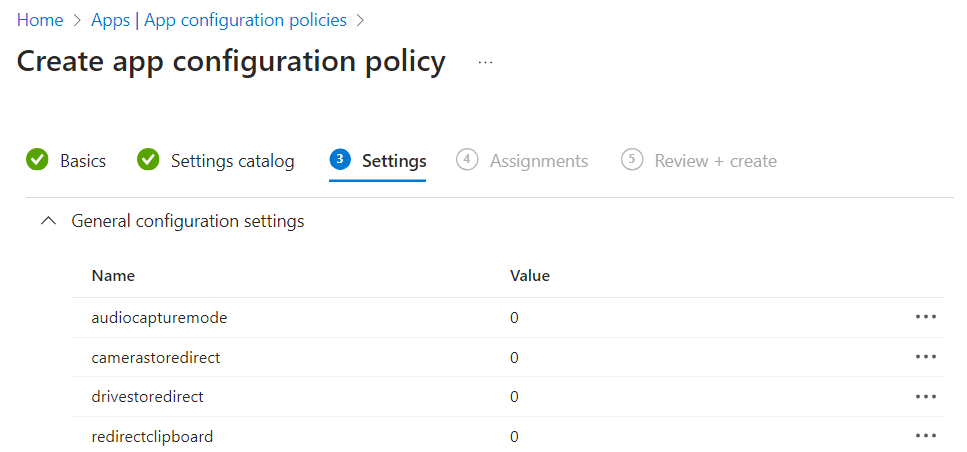

Na kartě Nastavení rozbalte položku Obecné nastavení konfigurace a zadejte následující páry názvů a hodnot pro každé nastavení přesměrování, které chcete nakonfigurovat přesně tak, jak je znázorněno. Tyto hodnoty odpovídají vlastnostem protokolu RDP uvedeným v podporovaných vlastnostech protokolu RDP, ale syntaxe se liší:

Název Popis Hodnota audiocapturemodeUrčuje, jestli je povolené přesměrování zvukového vstupu. 0: Záznam zvuku z místního zařízení je zakázaný.

1: Je povolen záznam zvuku z místního zařízení a přesměrování do zvukové aplikace ve vzdálené relaci.camerastoredirectUrčuje, jestli je povolené přesměrování fotoaparátu. 0: Přesměrování kamery je zakázané.

1: Je povolené přesměrování fotoaparátu.drivestoredirectUrčuje, zda je povolené přesměrování diskové jednotky. 0: Přesměrování diskové jednotky je zakázané.

1: Je povoleno přesměrování diskové jednotky.redirectclipboardUrčuje, jestli je povolené přesměrování schránky. 0: Přesměrování schránky na místním zařízení je ve vzdálené relaci zakázané.

1: Přesměrování schránky na místním zařízení je povolené ve vzdálené relaci.Tady je příklad, jak by nastavení mělo vypadat:

Na kartě Přiřazení přiřaďte zásadu skupině zabezpečení obsahující uživatele, na které se mají zásady použít. Zásady musíte použít pro skupinu uživatelů, aby se zásady projevily. Pro každou skupinu můžete volitelně vybrat filtr, který bude konkrétnější v cílení zásad konfigurace aplikace.

Potřebujete vytvořit samostatné zásady ochrany aplikací pro aplikaci pro Windows (iOS/iPadOS) a aplikaci Vzdálená plocha (Android), která umožňuje řídit, jak se k datům přistupuje a sdílí aplikace na mobilních zařízeních. Nenakonfigurujte android i iOS/iPadOS ve stejných zásadách ochrany nebo nebudete moct konfigurovat cílení zásad na základě spravovaných a nespravovaných zařízení.

Pokud chcete vytvořit a použít zásady ochrany aplikací, postupujte podle pokynů v tématu Vytvoření a přiřazení zásad ochrany aplikací a použití následujících nastavení.

Na kartě Aplikace vyberte Vybrat veřejné aplikace a pak vyhledejte a vyberte Vzdálená plocha pro Android a aplikaci pro Windows pro iOS/iPadOS. Vyberte Vybrat vlastní aplikace a potom zadejte com.microsoft.rdc.androidx.beta do pole Sada nebo ID balíčku v části Další aplikace pro Windows (Preview) pro Android.

Na kartě Ochrana dat platí jenom následující nastavení pro aplikaci pro Windows a aplikaci Vzdálená plocha. Ostatní nastavení se nevztahují na aplikaci pro Windows a aplikaci Vzdálená plocha s hostitelem relace a ne s daty v aplikaci. Na mobilních zařízeních jsou neschválené klávesnice zdrojem protokolování a krádeže klávesových zkratek.

Pro iOS a iPadOS můžete nakonfigurovat následující nastavení:

- Odešlete data organizace do jiných aplikací. Pokud chcete povolit ochranu zachytávání obrazovky, nastavte na Hodnotu Žádná.

- Omezení vyjmutí, kopírování a vkládání mezi jinými aplikacemi

- Klávesnice třetích stran

Pro Android můžete nakonfigurovat následující nastavení:

- Omezení vyjmutí, kopírování a vkládání mezi jinými aplikacemi

- Snímek obrazovky a Google Assistant

- Schválené klávesnice

Tip

Pokud v zásadách konfigurace aplikace zakážete přesměrování schránky, měli byste nastavit možnost Omezit vyjmutí, kopírování a vložení mezi jinými aplikacemi na blokované.

Na kartě Podmíněné spuštění doporučujeme přidat následující podmínky:

Podmínka Typ podmínky Hodnota Akce Minimální verze aplikace Podmínka aplikace Na základě vašich požadavků. Blokování přístupu Minimální verze operačního systému Podmínka zařízení Na základě vašich požadavků. Blokování přístupu Primární služba MTD Podmínka zařízení Na základě vašich požadavků.

Konektor MTD musí být nastavený. Pro Microsoft Defender for Endpoint nakonfigurujte Microsoft Defender for Endpoint v Intune.Blokování přístupu Maximální povolená úroveň hrozeb pro zařízení Podmínka zařízení Zabezpečení Blokování přístupu Podrobnosti o verzi najdete v tématu Co je nového v aplikaci pro Windows a co je nového v klientovi Vzdálené plochy pro Android a Chrome OS.

Další informace o dostupných nastaveních najdete v tématu Podmíněné spuštění v nastavení zásad ochrany aplikací pro iOS a Podmíněné spuštění v nastavení zásad ochrany aplikací pro Android.

Na kartě Přiřazení přiřaďte zásadu skupině zabezpečení obsahující uživatele, na které se mají zásady použít. Zásady musíte použít pro skupinu uživatelů, aby se zásady projevily. Pro každou skupinu můžete volitelně vybrat filtr, který bude konkrétnější v cílení zásad konfigurace aplikace.

Vytvoření zásady podmíněného přístupu umožňuje omezit přístup ke vzdálené relaci jenom v případech, kdy se u aplikace pro Windows a aplikace Vzdálená plocha použijí zásady ochrany aplikací. Pokud vytvoříte druhou zásadu podmíněného přístupu, můžete přístup zablokovat také pomocí webového prohlížeče.

Pokud chcete vytvořit a použít zásady podmíněného přístupu, postupujte podle pokynů v tématu Nastavení zásad podmíněného přístupu na základě aplikací v Intune. Následující nastavení poskytují příklad, ale měli byste je upravit na základě vašich požadavků:

První zásada pro udělení přístupu ke vzdálené relaci pouze v případě, že se zásady ochrany aplikací použijí s aplikací pro Windows a aplikací Vzdálená plocha:

U přiřazení zahrňte skupinu zabezpečení obsahující uživatele, na které se mají zásady použít. Zásady musíte použít pro skupinu uživatelů, aby se zásady projevily.

U cílových prostředků vyberte, že chcete zásadu použít u cloudových aplikací, a pak v části Zahrnout vyberte Vybrat aplikace. Vyhledejte a vyberte Azure Virtual Desktop a Windows 365. Azure Virtual Desktop máte v seznamu jenom v případě, že jste ve svém tenantovi Microsoft Entra zaregistrovali

Microsoft.DesktopVirtualizationposkytovatele prostředků v předplatném .Podmínky:

- Vyberte platformy zařízení a pak zahrňte iOS a Android.

- Vyberte Klientské aplikace a pak připojte mobilní aplikace a desktopové klienty.

U řízení přístupu zaškrtněte políčko Udělit přístup, zaškrtněte políčko Vyžadovat zásady ochrany aplikací a vyberte přepínač Vyžadovat všechny vybrané ovládací prvky.

Pokud chcete povolit zásadu, nastavte ji na Zapnuto.

Aby druhá zásada blokovala přístup ke vzdálené relaci pomocí webového prohlížeče:

U přiřazení zahrňte skupinu zabezpečení obsahující uživatele, na které se mají zásady použít. Zásady musíte použít pro skupinu uživatelů, aby se zásady projevily.

U cílových prostředků vyberte, že chcete zásadu použít u cloudových aplikací, a pak v části Zahrnout vyberte Vybrat aplikace. Vyhledejte a vyberte Azure Virtual Desktop a Windows 365. Azure Virtual Desktop máte v seznamu jenom v případě, že jste ve svém tenantovi Microsoft Entra zaregistrovali

Microsoft.DesktopVirtualizationposkytovatele prostředků v předplatném . Cloudová aplikace pro Windows 365 se zabývá také Microsoft Dev Boxem.Podmínky:

- Vyberte platformy zařízení a pak zahrňte iOS a Android.

- Vyberte Klientské aplikace a pak zahrňte Prohlížeč.

U ovládacích prvků accessu vyberte Blokovat přístup a pak vyberte přepínač Vyžadovat všechny vybrané ovládací prvky.

Pokud chcete povolit zásadu, nastavte ji na Zapnuto.

Teď, když nakonfigurujete Intune pro správu přesměrování zařízení na osobních zařízeních, můžete konfiguraci ověřit připojením ke vzdálené relaci. To, co byste měli testovat, závisí na tom, jestli jste nakonfigurovali zásady pro zaregistrovaná nebo nezaregistrovaná zařízení, které platformy a nastavení přesměrování a ochrany dat jste nastavili. Ověřte, že můžete provádět pouze akce, které můžete provést, aby odpovídaly tomu, co očekáváte.

- Aplikace pro Windows se ukončí bez upozornění, pokud Portál společnosti a aplikace pro Windows nejsou nainstalované ve stejném profilu. Nainstalujte obě aplikace buď v osobním profilu, nebo v obou aplikacích v pracovním profilu.