Konfigurace vynuceného tunelování pro Virtual WAN VPN typu point-to-site

Vynucené tunelování umožňuje odesílat veškerý provoz (včetně internetového provozu) od vzdálených uživatelů do Azure. V Virtual WAN vynucené tunelování pro vzdálené uživatele VPN typu point-to-site znamená, že se vzdáleným uživatelům vpn inzeruje výchozí trasa 0.0.0.0/0.

Vytvoření centra Virtual WAN

Kroky v tomto článku předpokládají, že jste už nasadili virtuální síť WAN s jedním nebo více rozbočovači.

Pokud chcete vytvořit novou virtuální síť WAN a nové centrum, postupujte podle kroků v následujících článcích:

Nastavení sítě VPN typu point-to-site

Kroky v tomto článku také předpokládají, že jste už nasadili bránu VPN typu point-to-site v centru Virtual WAN. Předpokládá také, že jste vytvořili profily VPN typu point-to-site pro přiřazení k bráně.

Pokud chcete vytvořit bránu VPN typu point-to-site a související profily, přečtěte si téma Vytvoření brány VPN typu point-to-site.

Inzerování výchozí trasy klientům

Existuje několik způsobů, jak nakonfigurovat vynucené tunelování a inzerovat výchozí trasu (0.0.0.0/0) klientům VPN vzdáleného uživatele připojeným k Virtual WAN.

- V tabulce defaultRouteTable můžete zadat statickou trasu 0.0.0.0/0 s dalším segmentem směrování Virtual Network připojení. To vynutí odesílání veškerého internetového provozu do síťového virtuálního zařízení nasazeného v tomto paprskovém Virtual Network. Podrobnější pokyny najdete v alternativním pracovním postupu popsaném v tématu Směrování přes síťová virtuální zařízení.

- Pomocí Azure Firewall Manageru můžete nakonfigurovat Virtual WAN tak, aby odesílaly veškerý internetový provoz přes Azure Firewall nasazené v centru Virtual WAN. Postup konfigurace a kurz najdete v dokumentaci k Azure Firewall Manageru Zabezpečení virtuálních center. Alternativně to můžete nakonfigurovat také pomocí zásad směrování internetového provozu. Další informace najdete v tématech Záměr směrování a Zásady směrování.

- Správce brány firewall můžete použít k odesílání internetového provozu prostřednictvím jiného poskytovatele zabezpečení. Další informace o této funkci najdete v tématu Důvěryhodní poskytovatelé zabezpečení.

- Můžete nakonfigurovat jednu ze svých větví (VPN typu Site-to-Site, okruh ExpressRoute) tak, aby inzerovali trasu 0.0.0.0/0 do Virtual WAN.

Po konfiguraci jedné z výše uvedených čtyř metod se ujistěte, že je pro bránu VPN typu point-to-site zapnutý příznak EnableInternetSecurity. Aby klienti správně nakonfigurovali vynucené tunelování, musí být tento příznak nastaven na hodnotu true.

Pokud chcete zapnout příznak EnableInternetSecurity, použijte následující příkaz PowerShellu a nahraďte odpovídajícími hodnotami pro vaše prostředí.

Update-AzP2sVpnGateway -ResourceGroupName "sampleRG" -Name "p2sgwsamplename" -EnableInternetSecurityFlag

Stažení profilu VPN typu point-to-site

Pokud si chcete stáhnout profil VPN typu point-to-site, přečtěte si téma Globální profily a profily rozbočovače. Informace v souboru zip stažené z Azure Portal jsou důležité pro správnou konfiguraci klientů.

Konfigurace vynuceného tunelování pro klienty Azure VPN (OpenVPN)

Postup konfigurace vynuceného tunelování se liší v závislosti na operačním systému zařízení koncového uživatele.

Klienti s Windows

Poznámka

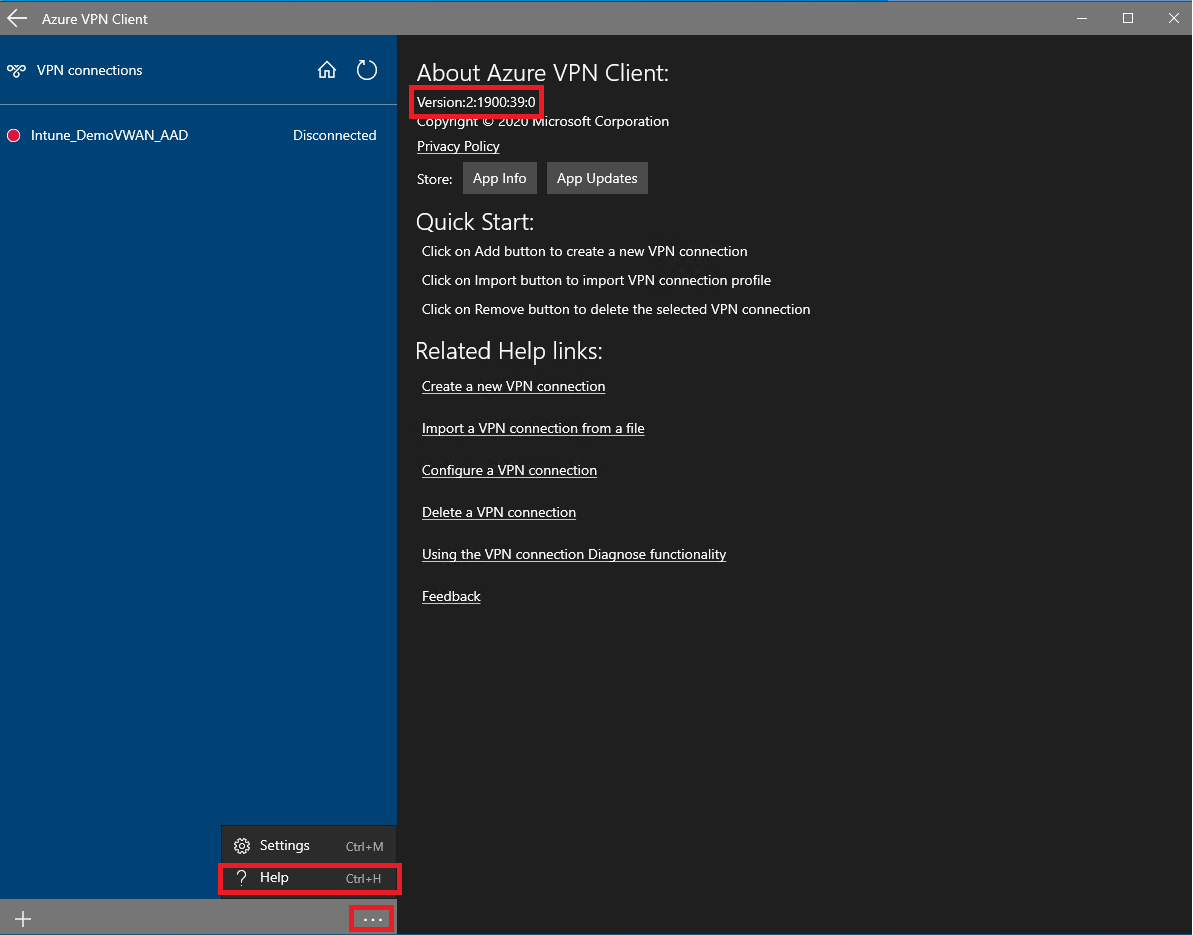

Pro klienty Windows je vynucené tunelování s klientem Azure VPN dostupné jenom se softwarem verze 2:1900:39.0 nebo novější.

Ověřte, jestli je verze klienta Azure VPN kompatibilní s vynuceným tunelováním. Uděláte to tak, že kliknete na tři tečky v dolní části klienta Azure VPN a kliknete na Nápověda. Případně zkratka klávesnice pro přechod na nápovědu je Ctrl-H. Číslo verze najdete v horní části obrazovky. Ujistěte se, že číslo verze je 2:1900:39.0 nebo novější.

Otevřete soubor zip stažený z předchozí části. Měla by se zobrazit složka s názvem AzureVPN. Otevřete složku a otevřeteazurevpnconfig.xml ve svém oblíbeném nástroji pro úpravy XML.

V azureconfig.xmlje pole s názvem verze. Pokud je číslo mezi značkami verze 1, změňte číslo verze na 2.

<version>2</version>Naimportujte profil do klienta Azure VPN. Další informace o importu profilu najdete v pokynech k importu klienta Azure VPN.

Připojte se k nově přidanému připojení. Teď vynucujete tunelování veškerého provozu do Azure Virtual WAN.

Klienti macOS

Jakmile se klient macOS naučí výchozí trasu z Azure, na klientském zařízení se automaticky nakonfiguruje vynucené tunelování. Není potřeba provést žádné další kroky. Pokyny k použití klienta Azure VPN pro macOS pro připojení k Virtual WAN bráně VPN typu point-to-site najdete v průvodci konfigurací macOS.

Konfigurace vynuceného tunelování pro klienty IKEv2

U klientů IKEv2 nelze přímo použít spustitelné profily stažené z Azure Portal. Pokud chcete klienta správně nakonfigurovat, budete muset spustit skript PowerShellu nebo distribuovat profil SÍTĚ VPN prostřednictvím Intune.

Na základě metody ověřování nakonfigurované v bráně VPN typu point-to-site použijte jiný konfigurační soubor EAP. Níže najdete ukázkové konfigurační soubory protokolu EAP.

IKEv2 s ověřováním uživatelským certifikátem

Pokud chcete k ověřování vzdálených uživatelů použít uživatelské certifikáty, použijte níže uvedený ukázkový skript PowerShellu. Pokud chcete správně importovat obsah souborů VpnSettings a EAP XML do PowerShellu, přejděte do příslušného adresáře před spuštěním příkazu Get-Content PowerShellu.

# specify the name of the VPN Connection to be installed on the client

$vpnConnectionName = "SampleConnectionName"

# get the VPN Server FQDN from the profile downloaded from Azure Portal

$downloadedXML = [xml] (Get-Content VpnSettings.xml)

$vpnserverFQDN = $downloadedXML.VpnProfile.VpnServer

# use the appropriate EAP XML file based on the authentication method specified on the Point-to-site VPN gateway

$EAPXML = [xml] (Get-Content EapXML.xml)

# create the VPN Connection

Add-VpnConnection -Name $vpnConnectionName -ServerAddress $vpnserverFQDN -TunnelType Ikev2 -AuthenticationMethod Eap -EapConfigXmlStream $EAPXML

# enabled forced tunneling

Set-VpnConnection -Name $vpnConnectionName -SplitTunneling $false

Následující příklad ukazuje soubor XML EAP pro ověřování na základě uživatelských certifikátů. Nahraďte pole IssuerHash kryptografickým otiskem kořenového certifikátu, abyste měli jistotu, že vaše klientské zařízení vybere správný certifikát k předložení serveru VPN k ověření.

<EapHostConfig xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<EapMethod>

<Type xmlns="http://www.microsoft.com/provisioning/EapCommon">13</Type>

<VendorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorId>

<VendorType xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorType>

<AuthorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</AuthorId>

</EapMethod>

<Config xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<Eap xmlns="http://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1">

<Type>13</Type>

<EapType xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV1">

<CredentialsSource>

<CertificateStore>

<SimpleCertSelection>true</SimpleCertSelection>

</CertificateStore>

</CredentialsSource>

<ServerValidation>

<DisableUserPromptForServerValidation>false</DisableUserPromptForServerValidation>

<ServerNames></ServerNames>

</ServerValidation>

<DifferentUsername>false</DifferentUsername>

<PerformServerValidation xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">false</PerformServerValidation>

<AcceptServerName xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">false</AcceptServerName>

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">

<FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3">

<CAHashList Enabled="true">

<IssuerHash> REPLACE THIS WITH ROOT CERTIFICATE THUMBPRINT </IssuerHash>

</CAHashList>

</FilteringInfo>

</TLSExtensions>

</EapType>

</Eap>

</Config>

</EapHostConfig>

IKEv2 s ověřováním certifikátů počítače

Pokud chcete k ověřování vzdálených uživatelů použít certifikáty počítačů, použijte níže uvedený ukázkový skript PowerShellu. Pokud chcete správně importovat obsah souborů VpnSettings a EAP XML do PowerShellu, přejděte do příslušného adresáře před spuštěním příkazu Get-Content PowerShellu.

# specify the name of the VPN Connection to be installed on the client

$vpnConnectionName = "UserCertVPNConnection"

# get the VPN Server FQDN from the profile downloaded from Azure portal

$downloadedXML = [xml] (Get-Content VpnSettings.xml)

$vpnserverFQDN = $downloadedXML.VpnProfile.VpnServer

# create the VPN Connection

Add-VpnConnection -Name $vpnConnectionName -ServerAddress $vpnserverFQDN -TunnelType Ikev2 -AuthenticationMethod MachineCertificate

# enabled forced tunneling

Set-VpnConnection -Name $vpnConnectionName -SplitTunneling $false

IKEv2 s ověřováním serveru RADIUS pomocí uživatelského jména a hesla (EAP-MSCHAPv2)

Pokud chcete k ověřování vzdálených uživatelů použít ověřování radius na základě uživatelského jména a hesla (EAP-MASCHAPv2), použijte níže uvedený ukázkový skript PowerShellu. Pokud chcete správně importovat obsah souborů VpnSettings a EAP XML do PowerShellu, přejděte do příslušného adresáře před spuštěním příkazu Get-Content PowerShellu.

# specify the name of the VPN Connection to be installed on the client

$vpnConnectionName = "SampleConnectionName"

# get the VPN Server FQDN from the profile downloaded from Azure portal

$downloadedXML = [xml] (Get-Content VpnSettings.xml)

$vpnserverFQDN = $downloadedXML.VpnProfile.VpnServer

# use the appropriate EAP XML file based on the authentication method specified on the Point-to-site VPN gateway

$EAPXML = [xml] (Get-Content EapXML.xml)

# create the VPN Connection

Add-VpnConnection -Name $vpnConnectionName -ServerAddress $vpnserverFQDN -TunnelType Point-to-sitev2 -AuthenticationMethod Eap -EapConfigXmlStream $EAPXML

# enabled forced tunneling

Set-VpnConnection -Name $vpnConnectionName -SplitTunneling $false

Příklad souboru XML EAP je následující.

<EapHostConfig xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<EapMethod>

<Type xmlns="http://www.microsoft.com/provisioning/EapCommon">26</Type>

<VendorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorId>

<VendorType xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorType>

<AuthorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</AuthorId>

</EapMethod>

<Config xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<Eap xmlns="http://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1">

<Type>26</Type>

<EapType xmlns="http://www.microsoft.com/provisioning/MsChapV2ConnectionPropertiesV1">

<UseWinLogonCredentials>false</UseWinLogonCredentials>

</EapType>

</Eap>

</Config>

</EapHostConfig>

IKEv2 s ověřováním serveru RADIUS pomocí uživatelských certifikátů (EAP-TLS)

Pokud chcete k ověřování vzdálených uživatelů použít ověřování protokolu RADIUS založeného na certifikátech (EAP-TLS), použijte níže uvedený ukázkový skript PowerShellu. Všimněte si, že pokud chcete importovat obsah souborů VpnSettings a EAP XML do PowerShellu, budete muset před spuštěním příkazu Get-Content PowerShell přejít do příslušného adresáře.

# specify the name of the VPN Connection to be installed on the client

$vpnConnectionName = "SampleConnectionName"

# get the VPN Server FQDN from the profile downloaded from Azure portal

$downloadedXML = [xml] (Get-Content VpnSettings.xml)

$vpnserverFQDN = $downloadedXML.VpnProfile.VpnServer

# use the appropriate EAP XML file based on the authentication method specified on the Point-to-site VPN gateway

$EAPXML = [xml] (Get-Content EapXML.xml)

# create the VPN Connection

Add-VpnConnection -Name $vpnConnectionName -ServerAddress $vpnserverFQDN -TunnelType Ikev2 -AuthenticationMethod Eap -EapConfigXmlStream $EAPXML

# enabled forced tunneling

Set-VpnConnection -Name $vpnConnectionName -SplitTunneling $false

Níže je ukázkový soubor XML EAP. Změňte pole TrustedRootCA na kryptografický otisk certifikátu vaší certifikační autority a VystavitelHash na kryptografický otisk kořenového certifikátu.

<EapHostConfig xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<EapMethod>

<Type xmlns="http://www.microsoft.com/provisioning/EapCommon">13</Type>

<VendorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorId>

<VendorType xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorType>

<AuthorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</AuthorId>

</EapMethod>

<Config xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<Eap xmlns="http://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1">

<Type>13</Type>

<EapType xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV1">

<CredentialsSource>

<CertificateStore>

<SimpleCertSelection>false</SimpleCertSelection>

</CertificateStore>

</CredentialsSource>

<ServerValidation>

<DisableUserPromptForServerValidation>false</DisableUserPromptForServerValidation>

<ServerNames></ServerNames>

<TrustedRootCA> CERTIFICATE AUTHORITY THUMBPRINT </TrustedRootCA>

</ServerValidation>

<DifferentUsername>true</DifferentUsername>

<PerformServerValidation xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">true</PerformServerValidation>

<AcceptServerName xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">true</AcceptServerName>

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">

<FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3">

<CAHashList Enabled="true">

<IssuerHash> ROOT CERTIFCATE THUMBPRINT </IssuerHash>

</CAHashList>

</FilteringInfo>

</TLSExtensions>

</EapType>

</Eap>

</Config>

</EapHostConfig>

Další kroky

Další informace o Virtual WAN najdete v nejčastějších dotazech.