Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Zabezpečení sítě se vyvíjí nad rámec tradiční hraniční sítě, která byla jednou svázaná s fyzickými hranicemi datových center. V současnosti je hraniční síť dynamická – rozšiřuje se na uživatele, zařízení a data, ať už jsou kdekoli. Tento posun řídí přijetí zásad založených na rizicích, které izolují hostitele, vynucují šifrování, segmentují sítě a umístí ovládací prvky blíže k aplikacím a datům.

Secure Access Service Edge (SASE) odráží tento vývoj tím, že celý obvod znovu nadefinuje. Konverguje sítě a zabezpečení do cloudové služby, která sleduje uživatele a data napříč prostředími. Tento přístup zjednodušuje správu zásad a posiluje ochranu.

Přidání strategie nulové důvěryhodnosti do architektury SASE dále vylepšuje zabezpečení tím, že zajistí, aby žádný uživatel nebo zařízení nebyl ve výchozím nastavení důvěryhodný – bez ohledu na umístění. Tato zásada je hladce v souladu s cílem SASE zajistit přístup na hranici.

Umělá inteligence (AI) tento přístup rozšiřují analýzou dat v reálném čase, detekcí hrozeb a povolením rychlých automatizovaných odpovědí. Společně SASE, Zero Trust a AI organizacím umožňují zabezpečit svět bez perimetru s větší flexibilitou, přesností a odolností.

Klíčové principy síťového modelu nulové důvěryhodnosti

Namísto předpokladu, že je vše za podnikovou bránou firewall zabezpečené, strategie nulové důvěry (Zero Trust) uznává, že porušení zabezpečení jsou nevyhnutelné. Tento přístup vyžaduje ověření každého požadavku, jako kdyby pochází z nekontrolovatelné sítě, přičemž správa identit hraje zásadní roli. Když organizace začleňují nulové důvěry modely a vzory od Agentury pro kybernetickou bezpečnost a infrastrukturu (CISA) a Národní institut pro standardy a technologie (NIST), zlepšují svou bezpečnostní situaci a lépe chrání své sítě.

V modelu nulové důvěryhodnosti se zabezpečení sítí zaměřuje na tři základní cíle:

- Znemožnit neoprávněný přístup. Použijte silné ověřování, průběžné ověřování a zásady s nejnižšími oprávněními, abyste snížili riziko počátečního ohrožení.

- Omezte dopad porušení zabezpečení. Pomocí segmentace sítě, mikroperimetrů a adaptivních opatření můžete hrozby obsahovat a zabránit laterálnímu pohybu.

- Vylepšení viditelnosti a řízení Pomocí řešení, jako je Secure Access Service Edge (SASE), můžete sjednotit vynucování zásad zabezpečení, monitorovat provoz a rychle reagovat na vznikající hrozby napříč cloudovými a hybridními prostředími.

Tyto cíle odpovídají principům nulové důvěryhodnosti. Podporují moderní řešení, jako je SASE, která integrují síťové a bezpečnostní funkce. Tato integrace poskytuje komplexní ochranu a centralizovanou správu.

Pokud to chcete udělat, postupujte podle tří principů nulové důvěryhodnosti:

- Ověřte explicitně. Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. Zahrnují identitu uživatele, síť, umístění, stav zařízení, službu nebo úlohu, riziko uživatelů a zařízení, klasifikaci dat a anomálie.

- Použijte nejméně privilegovaný přístup. Omezte přístup uživatelů pomocí Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizicích a ochrany dat za účelem ochrany dat a produktivity.

- Předpokládejme porušení zabezpečení. Minimalizujte poloměr vlivu na porušení zabezpečení a zabraňte laterálnímu pohybu segmentací přístupu podle sítě, uživatele, zařízení a povědomí o aplikacích. Ověřte, že jsou všechny relace zašifrované na konci. Využijte analýzy k získání viditelnosti, řízení detekce hrozeb a zlepšení ochrany.

Cíle nasazení sítě nulové důvěryhodnosti

Nulový vztah důvěryhodnosti (ZT) je model zabezpečení, který předpokládá žádný implicitní vztah důvěryhodnosti a nepřetržitě ověřuje všechny žádosti o přístup. Pilíř sítě v nulové důvěře se zaměřuje na zabezpečení komunikace, segmentace prostředí a vynucování přístupu k prostředkům s nejnižšími oprávněními.

Při implementaci komplexní architektury nulové důvěryhodnosti pro zabezpečení sítí doporučujeme zaměřit se nejprve na:

- ObvodyNetwork-Segmentation a Software-Defined

- Secure Access Service Edge (SASE) a přístup k síti s nulovou důvěryhodností (ZTNA)

- Silná šifrování a zabezpečená komunikace

- Viditelnost sítě a detekce hrozeb

- Řízení přístupu řízené zásadami a nejnižší oprávnění

Po dokončení těchto cílů se zaměřte na cíle 6 a 7.

Průvodce nasazením sítě s nulovou důvěryhodností

Tato příručka vás provede kroky potřebnými k zabezpečení sítí podle principů architektury zabezpečení nulové důvěryhodnosti.

1. Segmentace sítě a softwarově definované hraniční sítě

Segmentace sítě a Software-Defined hraniční sítě (SDP) tvoří základ modelu zabezpečení nulové důvěryhodnosti. Místo toho, abyste se spoléhali na statické, hraniční ovládací prvky, dynamicky vynucujete zabezpečení na úrovni prostředku. Když infrastrukturu rozdělíte do izolovaných segmentů pomocí mikros segmentace, omezíte laterální pohyb útočníků a minimalizujete účinek porušení zabezpečení. SDP tento přístup posiluje tím, že vytváří mikro perimetry zaměřené na identitu na vyžádání kolem každé interakce s uživatelskými prostředky a nepřetržitě ověřuje kontext před udělením přístupu. Stručně řečeno, postupujte podle těchto klíčových principů:

- Omezte laterální pohyb implementací jemně odstupňované segmentace sítě (makrosegmentace a mikrosegmentace).

- K dynamickému vynucení zásad využijte Software-Defined sítě (SDN) a řízení přístupu k síti (NAC).

- Osvojte segmentaci založenou na identitě prostřednictvím tradičních metod založených na IP adresách.

1.1 Strategie makro segmentace

Než se ponoříte do mikrose segmentace, je nezbytné vytvořit širší segmentační strategii. Makro-segmentace zahrnuje rozdělení vaší sítě na větší celky na základě celkových funkčních nebo bezpečnostních požadavků. Tento přístup zjednodušuje počáteční správu a poskytuje základ, na kterém lze vytvořit jemnější granulaci, jako je mikrosegmentace.

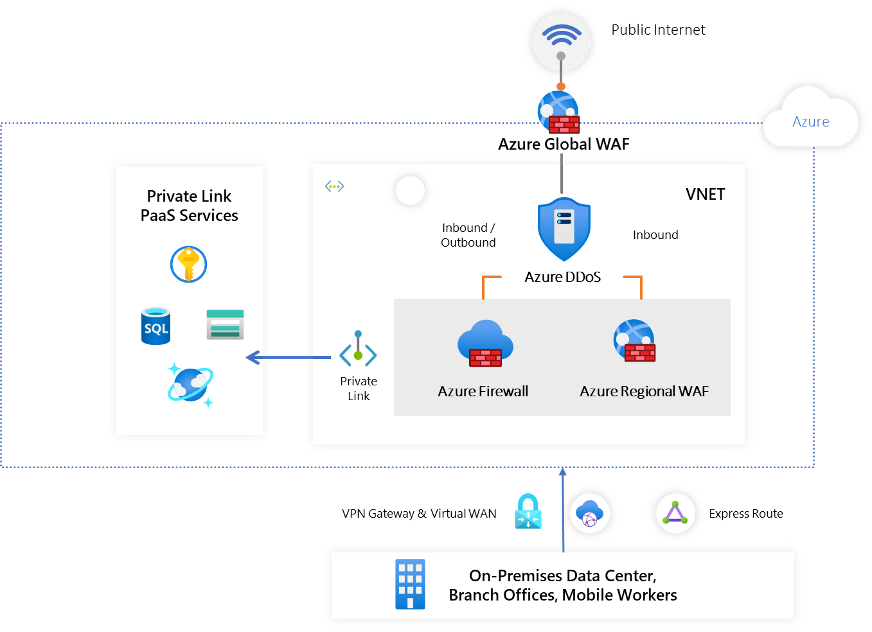

1.2 Segmentace sítě: Mnoho příchozích a výchozích cloudových mikroperimetrů s určitou mikrosegmentací

Organizace by neměly mít jen jednu velkou trasu do své sítě i z ní. V nulová důvěra (Zero Trust) přístupu se sítě místo toho segmentují do menších ostrovů, kde jsou obsaženy konkrétní úlohy. Každý segment má vlastní ovládací prvky příchozího a výchozího přenosu dat, které minimalizují účinek neoprávněného přístupu k datům. Implementací softwarově definovaných hraničních zařízení s podrobnými ovládacími prvky zvýšíte potíže pro neautorizované aktéry, aby se šířily po celé síti, a tak snižte laterální pohyb hrozeb.

Neexistuje žádný návrh architektury, který by vyhovoval potřebám všech organizací. Máte možnost mezi několika běžnými vzory návrhu segmentace sítě podle modelu nulová důvěra (Zero Trust).

V této příručce pro nasazení vás provedeme jednotlivými kroky k dosažení jednoho z těchto návrhů: Mikrosegmentace.

Díky mikros segmentaci můžou organizace přecházet nad rámec jednoduchých centralizovaných sítí založených na hraničních sítích až po komplexní a distribuovanou segmentaci pomocí softwarově definovaných mikro hraničních zařízení.

1.3 Segmentace sítě: Plně distribuované vstupní/výstupní cloudové mikrohraniční a hlubší mikrosegmentace

Jakmile dosáhnete svých počátečních tří cílů, dalším krokem je další segmentace sítě.

1.4 Segmentace a vynucení vnějších hranic

Postupujte podle těchto kroků v závislosti na typu hranice:

Hranice internetu

- Pokud chcete zajistit připojení k internetu pro trasu vaší aplikace přes centrum virtuální sítě, aktualizujte pravidla skupiny zabezpečení sítě v centru virtuální sítě.

- Pokud chcete chránit centrum virtuální sítě před útoky na vrstvu sítě a útoky na protokoly, zapněte službu Azure DDoS Network Protection.

- Pokud vaše aplikace používá protokoly HTTP/S, zapněte službu Azure Web Application Firewall k ochraně před hrozbami vrstvy 7.

Návod

Služba Azure DDoS Protection také chrání veřejné IP adresy ve virtuálních sítích, nejen IP adresy v centrální virtuální síti. Azure Firewall se dá použít také k řízení odchozího připojení k internetu. Další informace najdete v tématu Plánování příchozího a odchozího připojení k internetu.

Hranice místního prostředí

- Pokud vaše aplikace potřebuje připojení k místnímu datovému centru nebo privátnímu cloudu, použijte k připojení k centru virtuální sítěMicrosoft Entra Private Access, Azure ExpressRoute nebo Azure VPN.

- Pokud chcete zkontrolovat a řídit provoz v centru virtuální sítě, nakonfigurujte bránu Azure Firewall.

Hranice služeb PaaS

- Pokud používáte služby PaaS poskytované v Azure, Azure Storage, Azure Cosmos DB nebo webovou aplikaci Azure, použijte možnost připojení PrivateLink k zajištění, aby všechny výměny dat přes prostor privátních IP adres a provoz nikdy neopustí síť Microsoftu.

- Pokud vaše služby PaaS vyžadují zabezpečený perimetr pro jejich vzájemnou komunikaci a spravování přístupu k veřejné síti, doporučujeme je přidružit k síťovému bezpečnostnímu perimetru. Připojení služby Private Link bude dodrženo pro přenosy přicházející prostřednictvím privátních koncových bodů těchto služeb PaaS, což zajistí, že všechny výměny dat budou přes privátní IP adresy a provoz nikdy neopustí síť Microsoftu. Zjistěte více o bezpečnostním perimetru sítě a podívejte se na seznam podporovaných služeb PaaS.

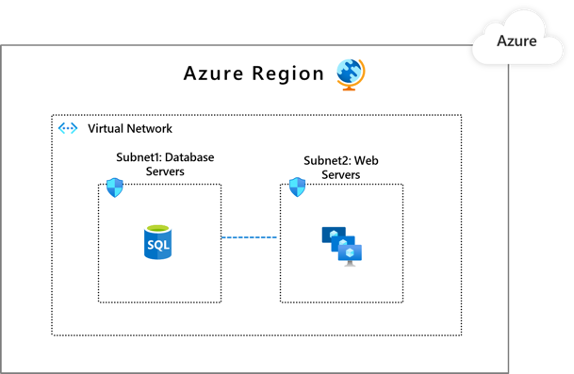

Rozdělení komponent aplikace do různých podsítí

Postupujte následovně:

- V rámci virtuální sítě přidejte podsítě virtuální sítě , aby samostatné komponenty aplikace mohly mít své vlastní hraniční sítě.

- Pokud chcete povolit provoz jenom z podsítí, které mají podsíť aplikace identifikovanou jako legitimní protějšek komunikace, použijte pravidla skupiny zabezpečení sítě.

Alternativně je možné použít bránu Firewall Azure pro segmentaci a povolit provoz z konkrétních podsítí a virtuálních sítí.

- Pomocí služby Azure Firewall můžete filtrovat provoz mezi cloudovými prostředky, internetem a místními prostředky. Pomocí služby Azure Firewall nebo Azure Firewall Manageru můžete vytvářet pravidla nebo zásady, které povolují nebo zakazují provoz pomocí ovládacích prvků vrstvy 3 do vrstvy 7. Další informace najdete v doporučeních k vytvoření strategie segmentace.

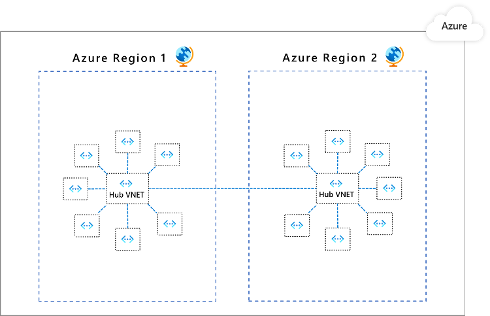

Aplikace jsou rozdělené na různé virtuální sítě Azure a připojené pomocí hvězdicového modelu.

Postupujte následovně:

- Vytvořte vyhrazené virtuální sítě pro různé aplikace nebo komponenty aplikací.

- Vytvořte centrální virtuální síť, která nastaví stav zabezpečení pro připojení mezi aplikacemi a připojí virtuální sítě aplikací v architektuře uzel-rozbočovač.

- Nasaďte službu Azure Firewall v centru virtuální sítě. Pomocí služby Azure Firewall můžete kontrolovat a řídit síťový provoz.

1.5 Ověření segmentace pomocí analýzy provozu služby Network Watcher

Aby se zajistilo, že segmentace sítě funguje podle očekávání, organizace by měly implementovat analýzu provozu služby Azure Network Watcher. Tato funkce poskytuje přehled na úrovni toku tím, že analyzuje protokoly toků virtuální sítě a umožňuje týmům monitorovat vzory provozu napříč segmentovanými prostředími.

Analýza provozu podporuje segmentaci nulové důvěryhodnosti podle:

Ověřování zásad segmentace: Určete, jestli provoz proudí jenom mezi zamýšlenými segmenty, a zjistěte porušení hranic segmentace.

Detekce laterálního pohybu: Neočekávaný nebo neautorizovaný provoz east-west, který může naznačovat napadení nebo chybnou konfiguraci.

Zvýšení viditelnosti: Korelace toků provozu s pravidly NSG a analýzami hrozeb za účelem získání užitečného přehledu o chování sítě

Podpora průběžného vylepšování: Pomocí analýz můžete upřesnit strategie mikro segmentace a dynamicky vynucovat přístup s nejnižšími oprávněními.

Integrací analýzy provozu do nasazení Zero Trust získáte možnost průběžně vyhodnocovat a zlepšovat efektivitu strategie segmentace – zajistíte, aby hranice sítě byly nejen definovány, ale také aktivně monitorovány a vynucovány.

2. Secure Access Service Edge (SASE) a přístup k síti s nulovou důvěryhodností (ZTNA)

Aby bylo možné efektivně zabezpečit moderní sítě, musí organizace přejít nad rámec starších řešení a přijmout pokročilé integrované přístupy. Tento krok zahrnuje přijetí řešení přístupu k síti s nulovou důvěryhodností (ZTNA) pro podrobné připojení řízené identitou, použití architektur SASE ke sjednocení síťových a bezpečnostních funkcí a implementaci průběžného ověřování relací pomocí řízení přístupu na základě rizik. Tyto strategie spolupracují, aby se zajistilo, že je přístup vždy ověřený, minimalizují se hrozby a zásady zabezpečení se dynamicky přizpůsobí měnícím se rizikům.

2.1 Přístup k síti s nulovou důvěryhodností (ZTNA)

Přístup k síti nulové důvěryhodnosti nahrazuje široké sítě VPN založené na hraniční síti jemně odstupňovaným připojením, s podporou identit a připojením s podporou kontextu. Tři základní funkce ZTNA, které jsou popsány jako první pro globální zabezpečený přístup Microsoftu a pak pro možnosti služby Azure VPN Gateway.

Implementace ZTNA od Microsoftu je součástí globální funkce zabezpečeného přístupu (Preview) v rámci Microsoft Entra založené na základu SSE (Security Service Edge).

Další informace: Co je globální zabezpečený přístup? (Microsoft Entra)

2.2 Modernizace tradičních sítí VPN s využitím ZTNA pracující s identitou

Globální zabezpečený přístup

Globální zabezpečený přístup Microsoftu nahrazuje široké síťové tunely konkrétními aplikacemi a připojeními řízenými identitami. Když uživatel požádá o přístup, Global Secure Access využívá Microsoft Entra ID pro jednotné přihlášení a podmíněný přístup na hraničních zařízeních – nevyžadují se žádná příchozí pravidla brány firewall. Na portálu User Portal jsou viditelné jenom schválené aplikace a rozhodnutí o přístupu jsou založená na stavu zařízení (z Defenderu pro koncový bod) a signálech rizik v reálném čase.

Azure VPN Gateway

Modernizace sítí VPN typu point-to-site (P2S) integrací ověřování s ID Microsoft Entra, vynucováním zásad podmíněného přístupu (například MFA, dodržování předpisů zařízením a pojmenovaných umístění) před vytvořením tunelu. V centrech Azure Virtual WAN fungují sítě VPN typu P2S a ExpressRoute v globálním měřítku s centralizovaným zabezpečením a směrováním přes Azure Firewall Manager. Tento přístup udržuje známou konektivitu VPN, zatímco zajišťuje přístup s minimálními oprávněními a s ohledem na identitu.

2.3 Použití architektury SASE: Integrace síťových a bezpečnostních funkcí

Integrace síťových a bezpečnostních funkcí se službou SASE

Globální zabezpečený přístup

Globální zabezpečený přístup přináší funkce Security Service Edge (SSE), včetně zabezpečené webové brány (SWG), služby CASB (Cloud Access Security Broker) a brány firewall jako služby (FWaaS) do sjednocené architektury SASE. Provoz uživatelů, ať už určený pro internet nebo privátní aplikace, se směruje přes globální hraniční síť Microsoftu. Tady se použijí kontroly protokolu TLS, filtrování adres URL, ochrana před únikem informací (DLP) a analýza hrozeb. Defender for Cloud Apps umožňuje řízení relací v reálném čase pro aplikace SaaS, zatímco Azure Firewall chrání soukromý přístup k aplikacím.

- SWG v globálním zabezpečeném přístupu:Microsoft Entra Internet Access

- CASB s Defender for Cloud Apps:Co je Defender for Cloud Apps?

Tato architektura:

- Směruje uživatelský provoz přes síťový edge Microsoftu za účelem centralizované kontroly a inspekce.

- Snižuje složitost sjednocením vynucování zásad zabezpečení.

- Podporuje řízení provozu a rozdělené tunelování pro zajištění výkonu a dodržování předpisů.

Integrace služby Azure VPN Gateway

Tradiční koncové body VPN je možné integrovat se službou Azure Firewall nebo partnerskými zařízeními SWG pomocí konfigurací vynuceného tunelu. Konfigurace umožňuje kontrolovat a řídit odchozí a příchozí provoz VPN pomocí Azure Firewall Manageru, analýzy hrozeb a řízení relací podmíněného přístupu. U relací VPN můžete použít filtrování adres URL, hloubkovou kontrolu paketů (DPI), a detekci a prevenci úniku dat (DLP). Zásady relací Defender for Cloud Apps mohou vynutit kontrolu nahrávání a stahování a zjišťování stínového IT v tunelovém provozu.

2.4 Implementace průběžného ověřování relací a přístupu na základě rizik

Průběžné ověřování relace zajišťuje, že rozhodnutí o přístupu jsou vynucována v reálném čase, nejen při prvním přihlášení. Tento přístup pomáhá organizacím rychle reagovat na měnící se rizikové podmínky a udržovat silný stav zabezpečení.

Globální zabezpečený přístup Microsoftu

Přístup k síti nulové důvěryhodnosti není jednorázová kontrola. Globální zabezpečený přístup Microsoftu používá ke sledování rizikových signálů ( jako je zjištěný malware nebo neobvyklá umístění) průběžné vyhodnocování přístupu (CAE) a může odvolat nebo znovu vyhodnotit přístupové tokeny aplikací a ukončit síťové připojení při zjištění rizika. Defender for Cloud Apps vynucuje živé řízení relací, jako je blokování stahování, kvazování relací nebo vyžadování vícefaktorového ověřování (MFA) během aktivní relace. Automatizované playbooky pro reakci v Microsoft Sentinelu nebo Microsoft Defender XDR mohou v reálném čase izolovat ohrožená zařízení nebo deaktivovat účty.

- Další informace o průběžném vyhodnocování přístupu (CAE)

- Zjistěte více o ovládacích prvcích relací Defender for Cloud Apps

- Další informace o funkci Universal Continuous Access Evaluation (Preview)

Azure VPN Gateway Pro připojení VPN pomocí ověřování Microsoft Entra ID se podporuje průběžné vyhodnocování přístupu (CAE). Pokud podmíněný přístup zjistí rizikového uživatele nebo zařízení, tunel VPN je možné zavřít nebo vyžadovat opětovné ověření. Do služby Microsoft Sentinel můžete zasílat protokoly VPN a používat automatizované playbooky ke blokování IP, odvolání přístupu nebo upozornění bezpečnostních týmů – umožnění rychlých reakcí na základě rizik pro připojení VPN.

- Ověřování službou VPN Gateway s ID Microsoft Entra

- Automatizace reakcí pomocí playbooků Microsoft Sentinel

3. Silné šifrování a zabezpečená komunikace

Moderní síťová komunikace musí být v každé fázi silně šifrovaná a zabezpečená. Organizace by měly:

- Použijte protokol TLS (Transport Layer Security) 1.3 a vynucujte komplexní šifrování pro veškerý síťový provoz. Protokol TLS 1.3 zajišťuje silnější zabezpečení, rychlejší handshake a ověřování klientů s funkcí always encrypted – nezbytné pro ochranu moderních úloh.

- Vynucujte vzájemné ověřování (mTLS) mezi úlohami a zařízeními, abyste zajistili ověření identit klientů i serverů, což brání neoprávněnému přístupu i s platnými přihlašovacími údaji.

- Zablokujte nedůvěryhodné nebo starší protokoly , které nemají šifrování, například TLS 1.0/1.1 nebo zastaralé šifry.

Poznámka:

I když tls zabezpečuje legitimní provoz, hrozby, jako je malware a únik dat, můžou být stále skryté v rámci šifrovaných relací. Kontrola protokolu TLS aplikace Microsoft Entra Internet Access poskytuje přehled o šifrovaných přenosech, které umožňují detekci malwaru, ochranu před únikem informací a pokročilé bezpečnostní prvky. Přečtěte si další informace o kontrole zabezpečení přenosové vrstvy.

Poznámka:

Azure Firewall může provádět kontrolu protokolu TLS v síťovém provozu. Dešifruje data, použije systém pro detekci a prevenci neoprávněných vniknutí (IDPS) nebo pravidla aplikace, pak je znovu zašifruje a předává. Přečtěte si další informace o kontrole protokolu TLS služby Azure Firewall a certifikátech Azure Firewall Premium.

Klíčová doporučení

- Azure App Service a Azure Front Door: Nastavte minimální příchozí verzi protokolu TLS na 1.3, abyste zajistili, že se pro webové aplikace používají pouze zabezpečené šifrovací sady. Další informace najdete v tématu Vynucení minimální verze protokolu TLS pro App Service a Front Door.

- Azure IoT Edge, IoT Hub a další služby PaaS: Ověřte, že sady SDK zařízení podporují protokol TLS 1.3 nebo omezují protokol TLS 1.2 nebo novější.

- Azure Application Gateway (v2): Podporuje mTLS pomocí certifikátů ověřených OCP pro ověření klienta. Další informace najdete v tématu Přehled protokolu TLS ve službě App Service.

- Šifrování provozu back-endu aplikace mezi virtuálními sítěmi

-

Šifrování provozu mezi místním prostředím a cloudem:

- Nakonfigurujte síťovou VPN typu site-to-site přes peering Microsoftu ExpressRoute.

- Pro soukromý peering ExpressRoute použijte transportní režim IPsec.

- Nastavte mTLS mezi servery v rámci soukromého směrování ExpressRoute.

Blokování nedůvěryhodných nebo starších protokolů

- Koncové body Azure (App Service, Storage, SQL, Event Hubs atd.): Přijměte pouze protokol TLS 1.2+ a v ideálním případě vynucujte verzi 1.3 a zakažte starší verze.

- Virtuální počítače a síťová zařízení: Ke kontrole zastaralých protokolů (jako je SMBv1 nebo vlastní protokol TLS <1.2) a vynucení nápravy použijte Azure Policy a Microsoft Defender for Cloud.

- Provozní hygiena: Zakažte starší šifry a protokoly na úrovni operačního systému nebo aplikace (například zakažte tls 1.0/1.1 ve Windows Serveru nebo SQL Serveru).

Příprava na postkvantovou kryptografii (PQC)

Tradiční kryptografické algoritmy veřejného klíče (například RSA a ECC) jsou zranitelné vůči budoucím kvantovým počítačům. Microsoft do své platformy integroval algoritmy odolné vůči kvantovým technologiím (LMS a ML-DSA, FIPS 204) s širší podporou PQC. Začněte přecházet na protokol TLS 1.3 a připravte se na integraci PQC, jakmile budou standardy dokončeny.

3.1 Šifrování: Interní provoz uživatele-aplikace je šifrovaný

Přidejte šifrování, aby se zajistilo, že je interní provoz uživatele-aplikace šifrovaný.

Postupujte následovně:

- Vynucujte komunikaci pouze HTTPS pro webové aplikace přístupné z internetu přesměrováním provozu HTTP na HTTPS pomocí služby Azure Front Door.

- Připojte vzdálené zaměstnance nebo partnery k Microsoft Azure pomocí služby Azure VPN Gateway.

- Zapněte šifrování pro veškerý provoz typu point-to-site ve službě Azure VPN Gateway.

- Zabezpečený přístup k virtuálním počítačům Azure pomocí šifrované komunikace přes Azure Bastion

- Připojte se pomocí SSH k virtuálnímu počítači s Linuxem.

- Připojte se pomocí protokolu RDP (Remote Desktop Protocol) k virtuálnímu počítači s Windows.

3.2 Šifrování: Veškerý provoz

Nakonec dokončete ochranu sítě tím, že zajistíte šifrování veškerého provozu.

Postupujte následovně:

- Šifrování provozu back-endu aplikace mezi virtuálními sítěmi

- Šifrování provozu mezi místním prostředím a cloudem:

- Nakonfigurujte síť VPN typu site-to-site přes partnerský vztah Microsoftu ExpressRoute.

- Nakonfigurujte režim přenosu IPsec pro privátní partnerský vztah ExpressRoute.

- Nakonfigurujte mTLS mezi servery napříč privátním peeringem ExpressRoute.

4. Viditelnost sítě a detekce hrozeb

V modelu zabezpečení nulové důvěryhodnosti platí princip "nikdy nedůvěřovat, vždy ověřit" nejen pro uživatele a zařízení, ale také pro síťový provoz. Monitorování a protokolování síťové aktivity je důležité pro vynucování nulové důvěryhodnosti, protože poskytuje nepřetržitý přehled o přístupu k prostředkům, zajišťuje dodržování zásad zabezpečení a umožňuje rychlou detekci podezřelého nebo neoprávněného chování. Níže jsou uvedeny klíčové prvky, které tato část popisuje:

- Nasaďte detekci a reakci na síť (NDR) pro monitorování a analýzu síťového provozu.

- K proaktivnímu vyhledávání hrozeb v reálném čase používejte DPI (hloubková kontrola paketů) a detekci anomálií řízených AI.

- Udržujte centralizované protokolování a integraci SIEM/SOAR pro analýzu sítě.

- Nasazení rozšířené detekce a odpovědi (XDR) za účelem analýzy vzorů provozu, identifikace anomálií a prevence porušení zabezpečení

- Integrace analýz založených na umělé inteligenci za účelem vylepšení rychlých reakcí na vznikající hrozby

- Povolte vylepšenou detekci hrozeb a reakci tím, že přijmete obnovení zdrojové IP adresy Global Secure Access.

- Využijte protokoly a monitorování v rámci globálního zabezpečeného přístupu.

4.1 Ochrana před hrozbami: Ochrana před hrozbami založená na strojovém učení a filtrování pomocí kontextových signálů

Pokud chcete další ochranu před hrozbami, zapněte službu Azure DDoS Network Protection, abyste mohli nepřetržitě monitorovat provoz aplikací hostovaných v Azure, používat rámce založené na strojovém učení k nastavení standardů a zjišťovat objemové záplavy provozu, detekovat útoky na úrovni protokolu a používat automatické zmírnění.

Postupujte následovně:

- Konfigurace a správa Azure DDoS Network Protection.

- Konfigurace upozornění pro metriky ochrany před útoky DDoS

- Použití Služby Microsoft Sentinel se službou Azure Web Application Firewall

- Použití služby Azure Firewall se službou Microsoft Sentinel

4.2 Ochrana před hrozbami: Nativní cloudové filtrování a ochrana známých hrozeb

Cloudové aplikace, které otevírají koncové body do externích prostředí, jako je internet nebo vaše lokální infrastruktura, jsou ohrožené útoky přicházejícími z těchto prostředí. Proto je nezbytné zkontrolovat síťový provoz kvůli škodlivým náložením nebo logice.

Tyto typy hrozeb spadají do dvou širokých kategorií:

Známé útoky. Hrozby zjištěné vaším poskytovatelem softwaru nebo větší komunitou V takových případech je podpis útoku dostupný a musíte zajistit, aby se každá žádost kontrolovala proti těmto podpisům. Klíčem je rychle aktualizovat váš detekční modul všemi nově identifikovanými útoky.

Neznámé útoky. Tyto útoky jsou hrozby, které se neshodují s žádnou známou signaturou. Mezi tyto typy hrozeb patří ohrožení zabezpečení od nuly a neobvyklé vzory v provozu požadavků. Schopnost takové útoky rozpoznat závisí na tom, jak dobře vaše obrana ví, co je normální a co není. Vaše obrana by se měla neustále učit a aktualizovat takové vzory, jako se vyvíjí vaše firma (a související provoz).

Při ochraně před známými hrozbami zvažte tyto kroky:

Implementujte funkce Microsoft Entra Internet Accessu, jako je filtrování webového obsahu a kontrola protokolu TLS. Další informace najdete v tématu Další informace o Aplikaci Microsoft Entra Internet Access pro všechny aplikace.

Ochrana koncových bodů pomocí firewallu webových aplikací Azure (WAF) pomocí:

- Zapnutí výchozí sady pravidel nebo sady pravidel OWASP top 10 ochrany za účelem ochrany před známými útoky na webovou vrstvu

- Zapnutím sady pravidel ochrany robota zabráníte škodlivým robotům v škrábání informací, provádění obsahu přihlašovacích údajů atd.

- Přidání vlastních pravidel pro ochranu před hrozbami specifickými pro vaši firmu

Můžete použít jednu ze dvou možností:

-

Azure Front Door

- Vytvořte zásadu firewallu webových aplikací ve službě Azure Front Door.

- Nakonfigurujte ochranu robota pro firewall webových aplikací.

- Vlastní pravidla pro firewall webových aplikací

-

Azure Application Gateway

- Vytvořte aplikační bránu s firewallem webových aplikací.

- Nakonfigurujte ochranu robota pro firewall webových aplikací.

- Vytvořte a používejte vlastní pravidla firewallu webových aplikací v2.

Front-endpointy s Azure Firewall pro filtrování založené na zpravodajství o hrozbách a IDPS na vrstvě 4:

4.3 Monitorování a viditelnost

Analýza provozu

Analýza provozu network Watcheru hraje důležitou roli v segmentaci nulové důvěryhodnosti tím, že analyzuje protokoly toků virtuální sítě za účelem zjišťování neobvyklého provozu, ověřování zásad segmentace a odhalení stínových IT nebo chybně nakonfigurovaných přístupových cest. Umožňuje týmům zabezpečení vizualizovat provoz mezi segmenty a vynucovat adaptivní řízení na základě telemetrie v reálném čase.

Analýza protokolů

Rozšířená detekce a reakce v programu Microsoft Defender (XDR)

Rozšířená detekce a reakce v programu Microsoft Defender (XDR) je sjednocená podniková obranná sada, kterou používáte před porušením zabezpečení a po něm. Sada koordinuje detekci, prevenci, šetření a reakci nativně napříč koncovými body, identitami, e-mailem a aplikacemi. Použijte XDR v programu Defender k ochraně před sofistikovanými útoky a reagování na ně.

- Prověřování upozornění

- Seznamte se s konceptem Zero Trust s Defender XDR

- Další informace o programu Defender XDR pro státní správu USA

Microsoft Sentinel

Vyvíjejte vlastní analytické dotazy a vizualizujte shromážděná data pomocí analýzy v sešitech.

- Detekce hrozeb pomocí přizpůsobených analytických pravidel

- Vizualizace shromážděných dat

- Použití sešitů s globálním zabezpečeným přístupem

AI-Enabled síťový přístup

Microsoft Sentinel

Pomocí služby Azure Firewall můžete vizualizovat aktivity brány firewall, zjišťovat hrozby s možnostmi vyšetřování umělé inteligence, korelovat aktivity a automatizovat akce reakce.

- Azure Firewall s Microsoft Sentinelem

Microsoft Entra ID Protection používá algoritmy strojového učení (ML) k detekci uživatelů a rizik přihlašování. Použití rizikových podmínek v zásadách podmíněného přístupu pro dynamický přístup na základě úrovně rizika

- Ochrana identifikace Microsoft Entra

- Detekce rizik

- Zásady přístupu na základě rizika

Globální zabezpečený přístup

Díky využití protokolů globálního zabezpečeného přístupu Microsoft Entra můžou organizace sledovat pokusy o přístup, monitorovat toky dat a identifikovat anomálie v reálném čase. Toto podrobné monitorování pomáhá ověřit, že k citlivým prostředkům přistupují jenom autorizované identity a zařízení, podporuje reakce na incidenty a poskytuje důležité důkazy pro audity a vyšetřování. Komplexní protokolování provozu je proto základním prvkem při údržbě a prokazování efektivity architektury nulové důvěryhodnosti. Kromě protokolů provozu jsou k dispozici další protokoly pro další signály:

- Globální protokoly a monitorování zabezpečeného přístupu

- Globální protokoly auditu zabezpečeného přístupu

- Rozšířené protokoly Microsoftu 365 o globální zabezpečený přístup

- Protokoly globálního zabezpečeného přístupu

- Protokoly stavu vzdálené sítě

4.4 Automatizace a orchestrace

Automatizace a orchestrace jsou nezbytné pro vynucování principů nulové důvěryhodnosti napříč síťovou infrastrukturou. Díky využití automatického vynucování, reakce a zásad správného řízení můžou organizace dosáhnout zabezpečeného a odolného připojení.

Sítě Azure

Síťové služby Azure, včetně služby Azure Firewall, skupin zabezpečení sítě (NSG), služby Virtual WAN a DDoS Protection, je možné nasadit, řídit a monitorovat pomocí nástrojů infrastruktury jako kódu (IaC), jako jsou šablony ARM, Bicep, Terraform a Azure Policy.

Klíčové funkce:

- Automatizované nasazení: Pomocí kanálů IaC můžete automaticky nasadit segmentaci sítě (NSG, Azure Firewall) a ovládací prvky filtrování.

- Nepřetržité dodržování předpisů: Vynucujte a automaticky opravujte standardy zabezpečení (např. blokovat veřejné IP adresy, vyžadovat šifrování) pomocí služby Azure Policy.

- Integrace DevOps: Integrace s pracovními postupy GitOps/DevOps pro deklarativní konfigurace sítě řízené verzemi

Příklad: Automatické nasazování pravidel NSG a zásad služby Azure Firewall při zřizování nové podsítě pomocí Bicep a Azure DevOps

- Rychlý start: Vytvoření služby Azure Firewall a zásad brány firewall – Bicep

- Zabezpečení provozu podů pomocí zásad sítě – Azure Kubernetes Service

Microsoft Entra (globální zabezpečený přístup s využitím zásad správného řízení identit)

Microsoft Entra Global Secure Access kombinuje přístup pracující s identitami a síťovými ovládacími prvky, které se přesouvají nad rámec starších sítí VPN. Zásady správného řízení identit to rozšiřují o automatizaci nároků.

Klíčové funkce:

- Automatizovaný onboarding: Onboarding aplikací/služeb do Privátního přístupu nebo proxy aplikací pomocí rozhraní Microsoft Graph APIs a šablon zásad.

- Správa nároků: Definujte balíčky síťového přístupu pomocí pracovních postupů schválení, vypršení platnosti a kontrol přístupu.

- Dynamické zrušení povolování: Automaticky odeberte síťová oprávnění na základě změn rolí nebo události životního cyklu.

Příklad: Přiřaďte přístupový balíček, který uděluje privátní přístup konkrétním aplikacím, když se uživatel připojí k projektu s vynuceným vypršením platnosti a kontrolou přístupu.

Microsoft Sentinel

Microsoft Sentinel poskytuje playbooky (Logic Apps), které automatizují detekci a reakci na hrozby sítě.

Klíčové funkce:

- Automatizovaná odpověď: Aktualizujte skupinu zabezpečení sítě nebo pravidla služby Azure Firewall tak, aby blokovaly škodlivé IP adresy nebo domény.

- Karanténa prostředku: Zakažte relace nebo dejte prostředky do karantény úpravou nastavení podmíněného přístupu.

- Obohacení výstrah: Korelace síťových upozornění s protokoly toku, DNS, identitou a telemetrií zařízení

Příklad: Sentinel detekuje komunikaci se známou škodlivou IP adresou; Playbook aktualizuje skupiny IP adres služby Azure Firewall a upozorní SecOps.

- Příklad z playbooku: Blokování škodlivých IP adres ve skupině zabezpečení sítě Azure

- Automatizujte reakce na hrozby pomocí scénářů Sentinelu

Microsoft Defender XDR

XDR v programu Microsoft Defender automatizuje detekci, šetření a koordinovanou reakci napříč identitou, koncovým bodem a síťovými signály.

Klíčové funkce:

- Korelace: Detekuje laterální pohyb nebo neobvyklé síťové vzory pomocí kontextu identity a zařízení.

- Automatizovaná izolace: Izoluje ohrožená zařízení a aktivuje akce vynucení napříč platformami.

- Integrace: Funguje se službou Sentinel a Entra pro kompletní reakci na incidenty.

Příklad: Defender for Endpoint detekuje komunikaci příkazového a řídícího provozu (C2), XDR izoluje zařízení a spouští playbook Sentinel, který zablokuje cíl ve službě Azure Firewall.

5. Řízení přístupu řízené zásadami a nejnižší oprávnění

Moderní sítě nulové důvěryhodnosti vyžadují podrobné adaptivní řízení přístupu, které vynucují nejnižší oprávnění a reagují dynamicky na rizika. Přístup řízený zásadami zajišťuje, že uživatelé a zařízení získají jenom minimální potřebná oprávnění, nejkratší dobu a pouze za správných podmínek.

5.1 Implementace zásad přístupu pracujících s kontextem

- Pomocí podmíněného přístupu Microsoft Entra definujte zásady na základě uživatelských, zařízení, umístění, aplikací a rizikových signálů.

- Začněte tím, že plánujete nasazení podmíněného přístupu tak, aby odpovídalo požadavkům vaší organizace.

- Urychlete nasazení pomocí šablon zásad podmíněného přístupu pro běžné scénáře.

5.2 Vynucení řízení na základě rizik a adaptivních kontrol

- Vyžadovat vícefaktorové ověřování (MFA), když se zjistí riziko, jako jsou neznámé přihlášení nebo riziková zařízení.

- Použití vícefaktorového ověřování založeného na riziku přihlašování k automatické výzvě k vícefaktorové ověřování na základě posouzení rizik v reálném čase

- Seznamte se s detekcemi rizik ve službě Microsoft Entra ID Protection , abyste mohli informovat o rozhodnutích o zásadách a automatizovat nápravu.

5.3 Aplikace včasného (JIT) a privilegovaného přístupu

- Vynucujte přístup Just-in-Time (JIT) pomocí Privileged Identity Management (PIM) a udělujte zvýšená oprávnění pouze v případě potřeby.

- Zabezpečte privátní přístup k aplikacím pomocí PIM a globálního zabezpečeného přístupu , abyste snížili stálá oprávnění a omezili vystavení.

5.4 Hybridní přístup a přístup specifický pro aplikace

- V hybridních prostředích nakonfigurujte zásady přístupu pro jednotlivé aplikace pomocí globálních aplikací zabezpečeného přístupu.

- Povolte zabezpečenou vzdálenou správu pomocí SSH s privátním přístupem Microsoft Entra pro podrobný přístup k serveru řízenému zásadami.

5.5 Odepření ve výchozím nastavení a neustálé vyhodnocování

- Použití zásad odepření ve výchozím nastavení ve všech vrstvách sítě, udělení přístupu pouze v případě, že je explicitně povoleno zásadami.

- Průběžně vyhodnocujte riziko relací a vynucujte změny zásad v reálném čase, abyste minimalizovali prostor pro útoky.

Použijte zásady založené na kontextu, na základě rizik a nejnižších oprávnění ke snížení neoprávněného přístupu a omezení laterálního pohybu ve vaší síti.

6. Cloudové a hybridní zabezpečení sítě

Zabezpečení cloudových a hybridních prostředí vyžaduje kombinaci moderních, cloudově nativních ovládacích prvků a konzistentního vynucování zásad na všech platformách. Vzhledem k tomu, že organizace přijímají vícecloudové a hybridní architektury, je nezbytné rozšířit principy nulové důvěry nad rámec tradičních datových center na cloudové úlohy, prostředí SaaS a PaaS.

6.1 Zabezpečení cloudových úloh pomocí mikro perimetrů a bran firewall nativních pro cloud

- Mikroperimetry: Pomocí mikrosegmentace můžete vytvářet podrobné bezpečnostní hranice okolo jednotlivých úloh, aplikací nebo služeb. To omezuje laterální pohyb a zadržuje potenciální porušení v izolovaných segmentech.

- Brány firewall nativní pro cloud: Nasaďte řešení, jako je Azure Firewall, abyste mohli kontrolovat a řídit provoz mezi cloudovými úlohami, vynucovat filtrování na základě zpravodajství o hrozbách a používat pravidla pro aplikace a sítě ve velkém měřítku.

- Skupiny zabezpečení sítě (NSG): Pomocí skupin zabezpečení sítě (NSG) a skupin zabezpečení aplikací můžete definovat a vynutit jemně odstupňované řízení přístupu pro prostředky v rámci virtuálních sítí.

- Privátní koncové body: Pomocí Služby Azure Private Link můžete omezit přístup ke službám PaaS přes privátní IP adresy a zajistit tak provoz v rámci důvěryhodné páteřní sítě Microsoftu.

6.2 Integrace proxy serverů pracujících s identitami pro zabezpečení SaaS a PaaS

- Proxy servery pracující s identitou: Implementujte řešení, jako je Microsoft Entra Private Access , pro zprostředkování přístupu k aplikacím SaaS a PaaS. Tyto proxy servery před udělením přístupu vynucují ověřování, dodržování předpisů zařízením a zásady podmíněného přístupu. Zvažte Microsoft Entra Internet Access pro přístup k internetu s ohledem na identitu.

- Cloud Access Security Broker (CASB): Pomocí Programu Microsoft Defender for Cloud Apps můžete zjišťovat, monitorovat a řídit využití SaaS, vynucovat ochranu před únikem informací (DLP) a používat řízení relací pro cloudové aplikace.

- Průběžné ověřování relací: Aplikace zásad vynucování v reálném čase na základě rizik pro přístup k SaaS a PaaS, včetně adaptivních kontrol podle kontextu uživatele, zařízení a relace.

6.3 Zajištění konzistentního vynucování zásad zabezpečení v hybridních a multicloudových prostředích

- Sjednocená správa zásad: Pomocí platforem, jako je podmíněný přístup Microsoft Entra a Azure Policy , můžete definovat a vynucovat konzistentní zásady zabezpečení napříč místními poskytovateli, Azure a dalšími poskytovateli cloudu.

- Hybridní připojení: Zabezpečení hybridních připojení pomocí služby Azure VPN Gateway, ExpressRoute a vynucení šifrování a řízení přístupu pro veškerý provoz mezi prostředími

- Centralizované monitorování a reakce: Integrujte protokoly a události zabezpečení ze všech prostředí do Microsoft Sentinelu nebo platformy SIEM/SOAR pro zajištění jednotné viditelnosti, detekce hrozeb a automatizované reakce.

- Správa stavu zabezpečení ve více cloudech: Pomocí nástrojů, jako je Microsoft Defender for Cloud , můžete vyhodnocovat, monitorovat a vylepšovat stav zabezpečení prostředků napříč Azure a dalšími poskytovateli cloudu.

Organizace, které tyto strategie implementují, můžou dosáhnout robustního komplexního zabezpečení pro cloudové a hybridní sítě. Přístup zajišťuje konzistentní použití principů nulové důvěryhodnosti bez ohledu na to, kde se nacházejí úlohy a data.

7. Ukončení starší technologie zabezpečení sítě

Nulový vztah důvěryhodnosti odmítá implicitní vztah důvěryhodnosti v libovolném segmentu sítě nebo zařízení. Starší perimetrické kontroly, jako jsou ploché tunely VPN, inspekce provozu typu 'hair-pin', pevně zakódované seznamy řízení přístupu (ACL) a statické síťové brány firewall, už neposkytují adaptivní ochranu citlivou na identitu a kontext potřebnou pro moderní hybridní a cloudově nativní prostředí. Aby organizace plně uvědomily nulovou důvěryhodnost, musí tyto zastaralé technologie vyřadit ve prospěch softwarově definovaných služeb zabezpečení řízených identitami.

7.1 Rozsah ukončení používání

Mezi starší technologie, které je potřeba vyřadit, patří:

- Tradiční sítě VPN , které uděluje široký síťový přístup výhradně na certifikátech zařízení nebo sdílených klíčích.

- Pevné síťové firewally se statickými pravidly a omezenou viditelností na úrovni aplikací

- Starší webové proxy, které nemají kontrolu hrozeb v reálném čase ani řízení relací

- Síťové ACL nebo segmentace založená na směrování bez integrace se signály stavu identity nebo zařízení.

7.2 Principy nahrazení

Pro každý zastaralý ovládací prvek přijměte moderní alternativu nulové důvěryhodnosti, která:

- Vynucuje přístup s nejnižším oprávněním na úrovni aplikace nebo úlohy pomocí přístupu k síti nulové důvěryhodnosti.

- Integruje identitu a stav zařízení (pomocí Microsoft Entra ID a Microsoft Defenderu pro Endpoint) do každého rozhodnutí o přístupu.

- Poskytuje průběžné ověřování pomocí průběžného vyhodnocování přístupu a opětovného vyhodnocení relace.

- Poskytuje softwarově definovanou viditelnost a kontrolu prostřednictvím řešení SASE (Secure Access Service Edge) a SSE (Security Service Edge), jako je Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), brána firewall jako služba (FWaaS) a detekce a odezva sítě (NDR).

7.3 Strategie přechodu

Inventarizace a určení priorit

- Katalog všech starších zařízení a profilů SÍTĚ VPN.

- Klasifikovat podle závažnosti (veřejně přístupné aplikace, připojení partnera, vzdálená správa).

Pilotovat a ověřovat

- Implementujte pilotní nasazení ZTNA pomocí služby Microsoft Global Secure Access nebo Azure VPN Gateway s autentizací přes Microsoft Entra ID pro sady aplikací s nízkým rizikem.

- Ověřte připojení, výkon a vynucování zásad.

Postupné snižování

- Migrujte kohorty uživatelů a skupiny aplikací ve vlnách, monitorujte metriky úspěšnosti (jako je časový přístup, lístky helpdesku a výstrahy zabezpečení).

- Současně přesměrovávejte provoz přes zvolenou infrastrukturu SASE nebo SSE.

Formální vyřazení z provozu

- Vyřazení hardwarových zařízení a odvolání starších konfigurací sítě VPN

- Aktualizujte síťové diagramy a provozní runbooky, abyste odebrali zastaralé technologie.

Produkty popsané v této příručce

Skupiny zabezpečení sítě a skupiny zabezpečení aplikací

Firewall webových aplikací Azure

Microsoft Entra Soukromý přístup

Microsoft Entra Přístup k Internetu

Závěr

Zabezpečení sítí je základem úspěšné strategie nulová důvěra (Zero Trust). Pokud potřebujete další informace nebo pomoc s implementací, obraťte se na tým úspěchu zákazníka nebo pokračujte v čtení dalších kapitol této příručky, které zahrnují všechny pilíře nulové důvěry.