Použití principů nulová důvěra (Zero Trust) na paprskovou virtuální síť v Azure

Shrnutí: Pokud chcete použít zásady nulová důvěra (Zero Trust) pro paprskovou virtuální síť v Azure, musíte využít řízení přístupu na základě role (RBAC), izolovat podsítě a virtuální počítače (skupiny prostředků, skupiny zabezpečení sítě a skupiny zabezpečení aplikací), zabezpečit provoz a prostředky v rámci virtuální sítě a aplikací virtuálních počítačů a povolit pokročilou detekci hrozeb, upozorňování a ochranu.

Tento článek vám pomůže aplikovat principy nulová důvěra (Zero Trust) na paprskovou virtuální síť (VNet) pro úlohy IaaS v Azure následujícími způsoby:

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Pomocí skupin zabezpečení aplikací ověřte, že jednotlivé síťové karty mají oprávnění ke komunikaci přes konkrétní kanály. |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Ve výchozím nastavení nepovolujte přístup 3389/RDP v žádném kanálu. Použijte správná oprávnění role pro kontext paprsku. |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | Omezte zbytečnou komunikaci mezi prostředky. Ujistěte se, že se můžete přihlásit ke skupinám zabezpečení sítě a že máte správný přehled o neobvyklém provozu. Sledujte změny skupin zabezpečení sítě. |

Tento článek je součástí série článků, které ukazují, jak použít principy nulová důvěra (Zero Trust) v prostředí v Azure, které zahrnuje paprskovou virtuální síť hostující úlohu založenou na virtuálních počítačích. Další informace najdete v přehledu použití principů nulová důvěra (Zero Trust) pro Azure IaaS.

Referenční architektura

Následující diagram znázorňuje běžnou referenční architekturu pro úlohy založené na IaaS.

V diagramu:

- Paprsková virtuální síť obsahuje komponenty pro podporu aplikace IaaS složené z virtuálních počítačů.

- Aplikace IaaS je třívrstvé aplikace složená ze dvou virtuálních počítačů pro každou vrstvu: front-end, aplikace a data.

- Každá úroveň je obsažena v vyhrazené podsíti s vyhrazenou skupinou zabezpečení sítě.

- Každá role virtuálního počítače je přiřazena ke skupině zabezpečení aplikace odpovídající její roli.

- Přístup k aplikaci je poskytován prostřednictvím služby Application Gateway obsažené ve vlastní podsíti.

Aplikace zobrazená v referenční architektuře se řídí stylem N-úrovňové architektury.

Následující diagram znázorňuje komponenty skupiny prostředků pro paprskovou virtuální síť v předplatném Azure odděleně od předplatného centra.

V diagramu jsou všechny komponenty paprskové virtuální sítě obsažené ve vyhrazené skupině prostředků:

- Jedna virtuální síť

- Jedna Aplikace Azure lication Gateway (App GW), včetně firewallu webových aplikací (WAF)

- Tři skupiny zabezpečení sítě, jedna pro každou aplikační vrstvu

- Tři skupiny zabezpečení aplikací, jedna pro každou aplikační vrstvu

Co je v tomto článku

nulová důvěra (Zero Trust) principy se použijí napříč architekturou, od tenanta a adresáře až po přiřazení virtuálních počítačů ke skupinám zabezpečení aplikací. Následující tabulka popisuje doporučení pro zabezpečení této architektury.

| Krok | Úloha | nulová důvěra (Zero Trust) použité zásady |

|---|---|---|

| 0 | Použijte řízení přístupu na základě role (RBAC) microsoft Entra nebo nastavte vlastní role pro síťové prostředky. | Použití nejméně privilegovaného přístupu |

| 2 | Izolujte infrastrukturu do vlastní skupiny prostředků. | Předpokládat porušení zabezpečení |

| 3 | Vytvořte skupinu zabezpečení sítě pro každou podsíť. | Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 4 | Vytvořte skupinu zabezpečení aplikace pro každou roli virtuálního počítače. | Explicitní ověření Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 5 | Zabezpečení provozu a prostředků ve virtuální síti: |

Explicitní ověření Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 6 | Zabezpečený přístup k virtuální síti a aplikaci. | Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 7 | Povolte pokročilou detekci hrozeb, upozorňování a ochranu. | Předpokládat porušení zabezpečení |

Krok 1: Použijte Microsoft Entra RBAC nebo nastavte vlastní role pro síťové prostředky

Pro přispěvatele sítě můžete použít předdefinované role Microsoft Entra RBAC. Dalším přístupem je ale použití vlastních rolí. Paprskoví správci sítí nepotřebují úplný přístup k síťovým prostředkům uděleným rolí Přispěvatel sítě Microsoft Entra RBAC, ale potřebují více oprávnění než jiné běžné role. K určení rozsahu přístupu na to, co je potřeba, můžete použít vlastní roli.

Jedním ze snadných způsobů implementace je nasazení vlastních rolí nalezených v referenční architektuře cílové zóny Azure.

Konkrétní rolí je vlastní role Správa sítě s následujícími oprávněními:

- Čtení všech v oboru

- Všechny akce se zprostředkovatelem sítě

- Všechny akce s poskytovatelem podpory

- Všechny akce s poskytovatelem prostředků

Tuto roli můžete vytvořit pomocí skriptů pro vlastní role nebo prostřednictvím ID Microsoft Entra pomocí procesu popsaného ve vlastních rolích Azure – Azure RBAC.

Krok 2: Izolace infrastruktury do vlastní skupiny prostředků

Izolováním síťových prostředků z výpočetních prostředků, dat nebo prostředků úložiště snížíte pravděpodobnost, že dojde k přesahu oprávnění. Kromě toho tím, že zajistíte, aby všechny související prostředky byly v jedné skupině prostředků, můžete pro tyto prostředky vytvořit jedno přiřazení zabezpečení a lépe spravovat protokolování a monitorování.

Místo toho, aby paprskové síťové prostředky byly dostupné v několika kontextech ve sdílené skupině prostředků, vytvořte pro ni vyhrazenou skupinu prostředků. Referenční architektura, kterou tento článek podporuje, ilustruje tento koncept.

Na obrázku jsou prostředky a komponenty v referenční architektuře rozdělené do vyhrazených skupin prostředků pro virtuální počítače, účty úložiště, prostředky virtuální sítě centra a prostředky paprskové virtuální sítě.

Pomocí vyhrazené skupiny prostředků můžete přiřadit vlastní roli pomocí následujícího procesu: Kurz: Udělení přístupu uživatelů k prostředkům Azure pomocí webu Azure Portal – Azure RBAC.

Další doporučení:

- Odkazujte na skupinu zabezpečení pro roli místo pojmenovaných jednotlivců.

- Správa přístupu ke skupině zabezpečení prostřednictvím vzorů správy podnikových identit

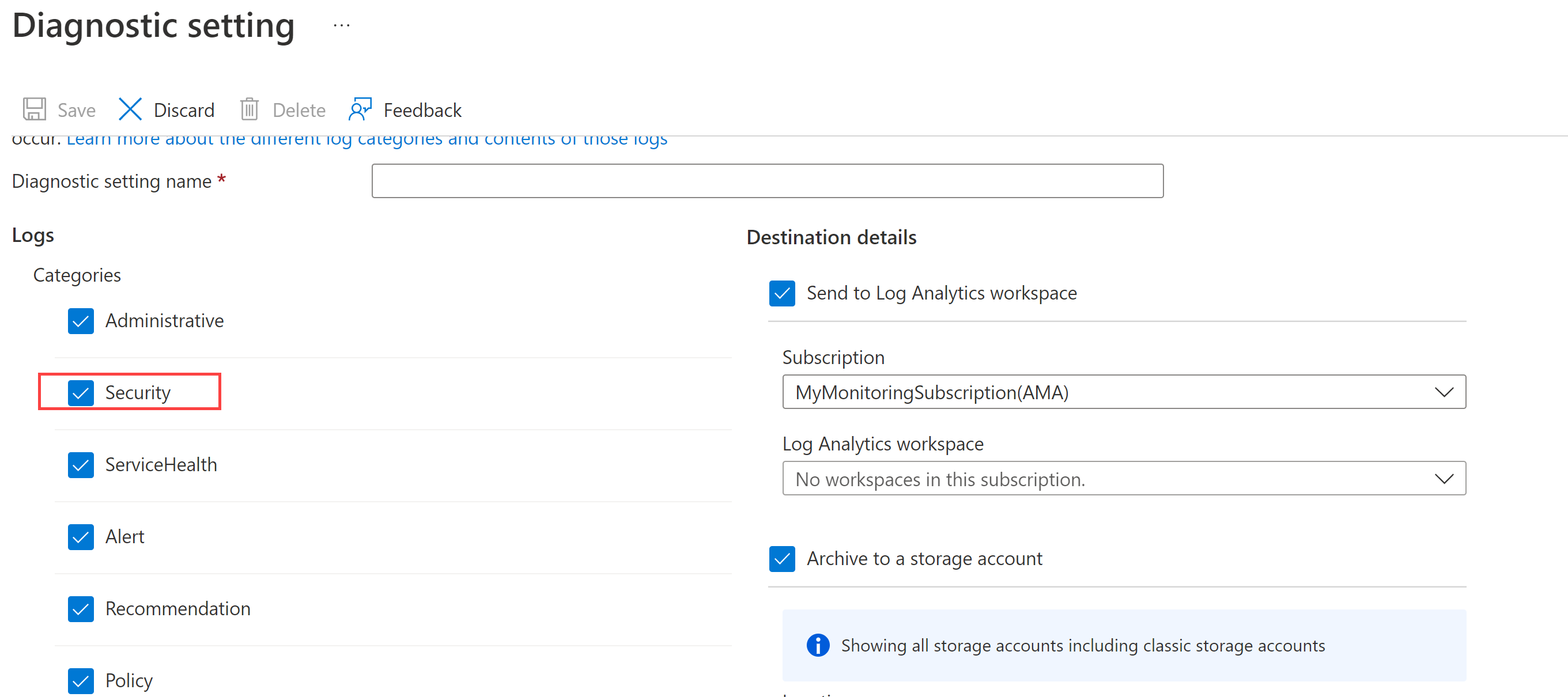

Pokud nepoužíváte zásady, které vynucují předávání protokolů u skupin prostředků, nakonfigurujte to v protokolu aktivit pro skupinu prostředků: Přejděte do protokolů > aktivit Export protokolů aktivit a pak vyberte + Přidat nastavení diagnostiky.

Na obrazovce Nastavení diagnostiky vyberte všechny kategorie protokolů (zejména Zabezpečení) a odešlete je do příslušných zdrojů protokolování, jako je pracovní prostor služby Log Analytics pro pozorovatelnost nebo účet úložiště pro dlouhodobé úložiště.

Demokratizace předplatného

I když přímo nesouvisí se sítěmi, měli byste plánovat řízení přístupu na základě role na základě role v předplatném podobným způsobem. Kromě logického izolování prostředků podle skupiny prostředků byste také měli izolovat předplatné na základě obchodních oblastí a vlastníků portfolia. Předplatné jako jednotka pro správu by mělo být úzce vymezeno.

Další informace o demokratizaci předplatného najdete v tématu Principy návrhu cílové zóny Azure – Cloud Adoption Framework.

Diagnostiku nakonfigurujete z kategorie Zabezpečení nastavení diagnostiky ve službě Azure Monitor, jak je znázorněno zde.

Informace o kontrole těchto protokolů a jejich upozorňování najdete v nastavení diagnostiky.

Krok 3: Vytvoření skupiny zabezpečení sítě pro každou podsíť

Skupiny zabezpečení sítě Azure slouží k filtrování síťového provozu mezi prostředky Azure ve virtuální síti Azure. Doporučujeme použít skupinu zabezpečení sítě pro každou podsíť, která se ve výchozím nastavení vynucuje prostřednictvím zásad Azure při nasazování cílových zón Azure. Skupina zabezpečení sítě obsahuje pravidla zabezpečení umožňující povolit nebo odepřít příchozí nebo odchozí síťový provoz několika typů prostředků Azure. Pro každé pravidlo můžete určit zdroj a cíl, port a protokol.

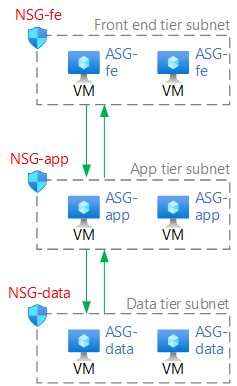

U vícevrstvé aplikace založené na virtuálních počítačích doporučujeme vytvořit vyhrazenou skupinu zabezpečení sítě (NSG na následujícím obrázku) pro každou podsíť, která je hostitelem role virtuálního počítače.

V diagramu:

- Každá vrstva aplikace je hostovaná ve vyhrazené podsíti, jako je front-endová vrstva, aplikační vrstva a datová vrstva.

- Pro každou z těchto podsítí je nakonfigurovaná skupina zabezpečení sítě.

Konfigurace skupin zabezpečení sítě jiným způsobem, než je znázorněno na obrázku, může vést k nesprávné konfiguraci některých nebo všech skupin zabezpečení sítě a může způsobit problémy při řešení potíží. Může také ztížit monitorování a protokolování.

Vytvoření skupiny zabezpečení sítě pomocí tohoto procesu: Vytvoření, změna nebo odstranění skupiny zabezpečení sítě Azure

Podívejte se na skupiny zabezpečení sítě, abyste pochopili, jak je můžete použít k zabezpečení prostředí.

Krok 4: Vytvoření skupiny zabezpečení aplikace pro každou roli virtuálního počítače

Skupiny zabezpečení aplikací umožňují konfigurovat zabezpečení sítě jako přirozené rozšíření struktury aplikace. Můžete seskupovat virtuální počítače a na základě těchto skupin definovat zásady zabezpečení sítě. Zásady zabezpečení můžete opakovaně používat ve velkém měřítku bez potřeby ruční údržby explicitních IP adres. O složitost explicitních IP adres a několika skupin pravidel se stará platforma a vy se tak můžete zaměřit na obchodní logiku.

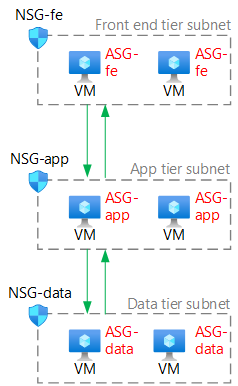

V rámci vaší úlohy identifikujte konkrétní role virtuálních počítačů. Pak vytvořte skupinu zabezpečení aplikace pro každou roli. V referenční architektuře jsou reprezentovány tři skupiny zabezpečení aplikací.

V diagramu:

- Vytvoří se tři skupiny zabezpečení aplikací pro podporu této aplikace, jednu pro každou vrstvu: front-end, aplikaci a data.

- Každému virtuálnímu počítači se přiřadí odpovídající skupina zabezpečení aplikace pro svou roli (červený text v diagramu).

Další informace o skupinách zabezpečení aplikací a o tom, jak je přiřadit k virtuálním počítačům, najdete v přehledu skupin zabezpečení aplikací Azure.

Poznámka:

Pokud používáte nástroje pro vyrovnávání zatížení, vyžaduje se použití IP adresy nástroje pro vyrovnávání zatížení ve skupinách zabezpečení sítě, protože skupiny zabezpečení aplikací nemůžou určit obor nástroje pro vyrovnávání zatížení.

Krok 5: Zabezpečení provozu a prostředků ve virtuální síti

Tato část se zabývá následujícími doporučeními:

- Nasazení pravidel standardního zamítnutí pro skupiny zabezpečení sítě

- Nasazení pravidel specifických pro aplikace pro skupiny zabezpečení aplikací

- Plánování provozu správy ve virtuální síti

- Nasazení protokolování toku skupiny zabezpečení sítě

Nasazení pravidel standardního zamítnutí pro skupiny zabezpečení sítě

Klíčovým prvkem nulová důvěra (Zero Trust) je použití nejnižší potřebné úrovně přístupu. Ve výchozím nastavení mají skupiny zabezpečení sítě povolená pravidla. Přidáním směrného plánu pravidel zamítnutí můžete vynutit nejnižší úroveň přístupu.

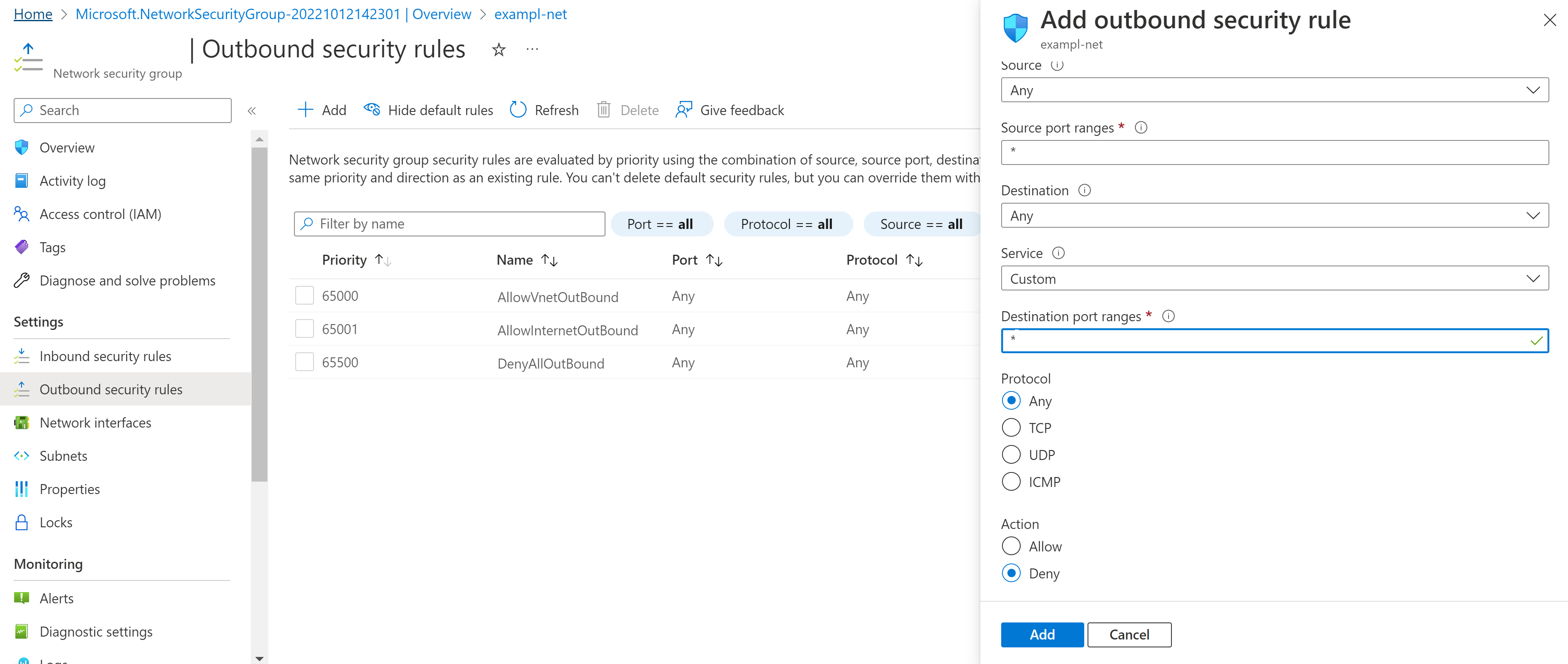

Po zřízení vytvořte ve všech příchozích a odchozích pravidlech všechny pravidlo odepření s prioritou 4096. Jedná se o poslední dostupnou vlastní prioritu, což znamená, že stále máte zbývající rozsah pro konfiguraci akcí Povolit.

Ve skupině zabezpečení sítě přejděte na Odchozí pravidla zabezpečení a vyberte Přidat. Zadejte tyto informace:

- Zdroj: Libovolný

- Rozsahy zdrojových portů: *

- Cíl: Jakýkoli

- Služba: Vlastní

- Rozsahy cílových portů: *

- Protokol: Libovolný

- Akce: Odepřít

- Priorita: 4096

- Název: DenyAllOutbound

- Popis: Odmítne veškerý odchozí provoz, pokud není výslovně povolený.

Následuje příklad.

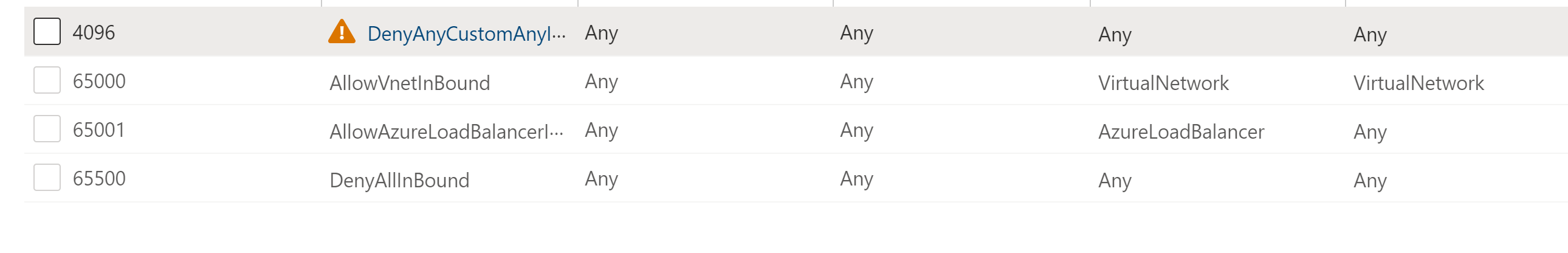

Tento proces opakujte s příchozími pravidly, podle potřeby upravte název a popis. Všimněte si, že na kartě Příchozí pravidla zabezpečení je u pravidla upozornění, jak je znázorněno tady.

Pokud kliknete na pravidlo a posunete se dolů, zobrazí se další podrobnosti, jak je znázorněno zde.

Tato zpráva obsahuje následující dvě upozornění:

- Azure Load Balancers ve výchozím nastavení nebude mít přístup k prostředkům pomocí této skupiny zabezpečení sítě.

- Ostatní prostředky v této virtuální síti ve výchozím nastavení nebudou mít přístup k prostředkům pomocí této skupiny zabezpečení sítě.

Pro náš účel v nulová důvěra (Zero Trust) by to mělo být. To znamená, že jen proto, že se něco nachází v této virtuální síti, neznamená to, že má okamžitý přístup k vašim prostředkům. Pro každý vzor provozu budete muset vytvořit pravidlo, které ho explicitně povolí, a měli byste to udělat s nejmenším množstvím oprávnění. Proto pokud máte specifická odchozí připojení pro správu, jako jsou řadiče domény služby Doména služby Active Directory Services (AD DS), privátní virtuální počítače DNS nebo konkrétní externí weby– musí se tady řídit.

Alternativní pravidla zamítnutí

Pokud ke správě odchozích připojení používáte Azure Firewall, můžete místo toho, abyste odepřeli všechny odchozí připojení, ponechat všechny odchozí připojení otevřené. Jako součást implementace služby Azure Firewall nastavíte směrovací tabulku, která odesílá výchozí trasu (0.0.0.0.0/0), která zpracovává provoz mimo virtuální síť.

Pak můžete buď vytvořit odepření všech odchozích přenosů virtuální sítě, nebo místo toho povolit všechny odchozí (ale zabezpečit položky pomocí jejich příchozích pravidel).

Přečtěte si další informace o službě Azure Firewall a směrovacích tabulkách, abyste pochopili, jak je můžete použít k dalšímu zvýšení zabezpečení prostředí.

Pravidla správy virtuálních počítačů

Pokud chcete nakonfigurovat virtuální počítače s povoleným přihlášením Microsoft Entra, antimalwarem a automatickými aktualizacemi, budete muset povolit následující odchozí připojení. Mnohé z nich jsou plně kvalifikovaným názvem domény, což znamená, že pro pravidla plně kvalifikovaného názvu domény je potřeba azure Firewall, nebo vytvoříte složitější plán. Doporučuje se Azure Firewall.

Odchozí připojení jsou:

- Na portu 443:

- enterpriseregistration.windows.net

- settings-win.data.microsoft.com

- sls.update.microsoft.com

- v10.events.data.microsoft.com

- login.microsoftonline.com

- pas.windows.net

- 169.254.169.254

- Na portu 80:

- ctldl.windowsupdate.com

- www.msftconnecttest.com

- Na portu 123:

- time.windows.com

- Na portu 1688:

- Azkms.core.windows.net

Nasazení pravidel specifických pro aplikace pro skupiny zabezpečení aplikací

Definujte vzory provozu s nejnižším množstvím oprávnění a pouze podle explicitně povolených cest. Tady je ukázkový diagram použití skupin zabezpečení aplikace k definování vzorů síťového provozu ve skupinách zabezpečení sítě pro paprskovou virtuální síť, která se používá společně s virtuální sítí centra. Toto je doporučená konfigurace.

Jako další příklad tady je konfigurace samostatné paprskové virtuální sítě, ve které je brána Firewall webových aplikací umístěná v podsíti služby Application Gateway paprskové virtuální sítě.

Potřebujete následující pravidla skupiny zabezpečení sítě:

- Povolení internetového provozu do podsítě APP GW (HTTPS 443).

- Povolení provozu z podsítě APP GW do virtuálních počítačů front-endové vrstvy (HTTPS 433).

- Povolení provozu z virtuálních počítačů front-endové vrstvy do nástroje pro vyrovnávání zatížení vrstvy aplikace (HTTPS 443).

- Povolení provozu z nástroje pro vyrovnávání zatížení vrstvy aplikace do virtuálních počítačů vrstvy aplikace (HTTPS 443).

- Povolení provozu z virtuálních počítačů aplikační vrstvy do nástroje pro vyrovnávání zatížení datové vrstvy (SQL 1433).

- Povolení provozu z nástroje pro vyrovnávání zatížení datové vrstvy na virtuální počítače datové vrstvy (SQL 1433).

- Povolení provozu mezi virtuálními počítači datové vrstvy (SQL 1433)

Nejprve nakonfigurujte vzor SQL a opakujte proces se zbývajícími úrovněmi. Následující části jsou konfigurace pravidel, která omezují síťový provoz pro jednu aplikační vrstvu.

Pravidlo 5 – Povolení provozu z virtuálních počítačů aplikační vrstvy do nástroje pro vyrovnávání zatížení datové vrstvy (SQL 1433)

Ve skupině zabezpečení sítě pro podsíť vrstvy aplikace přejděte na Příchozí pravidla zabezpečení a vyberte Přidat. Naplňte seznam následujícím kódem:

- Zdroj: Skupina zabezpečení aplikace

- Skupiny zabezpečení zdrojové aplikace: Vyberte skupinu zabezpečení aplikace obchodní vrstvy.

- Rozsahy zdrojových portů: 1433 (Někdy může zdrojový provoz pocházet z různých portů a pokud dojde k tomuto vzoru, můžete přidat rozsahy zdrojových portů do * a povolit tak libovolný zdrojový port. Cílový port je důležitější a některá doporučení se vždy používají * pro zdrojový port).

- Cíl: IP adresy

- Cílové IP adresy/rozsahy CIDR: explicitní IP adresa nástroje pro vyrovnávání zatížení

- Tady musíte použít explicitní IP adresu, protože nemůžete přidružit nástroj pro vyrovnávání zatížení ke skupině zabezpečení aplikace.

- Můžete naplánovat schéma PROTOKOLU IP nebo nasadit nástroj pro vyrovnávání zatížení a odkazovat na přiřazenou IP adresu.

- Služba: MS SQL

- Rozsahy cílových portů: Pro port 1433 se vyplní automaticky.

- Protokol: Toto nastavení je automaticky vybráno pro protokol TCP.

- Akce: Povolit

- Priorita: Hodnota mezi 100 a 4096. Můžete začít s 105.

- Název: Allow-App-Tier-to-Data-LB-Inbound

- Popis: Umožňuje příchozí přístup z nástroje pro vyrovnávání zatížení datové vrstvy k virtuálním počítačům vrstvy aplikace.

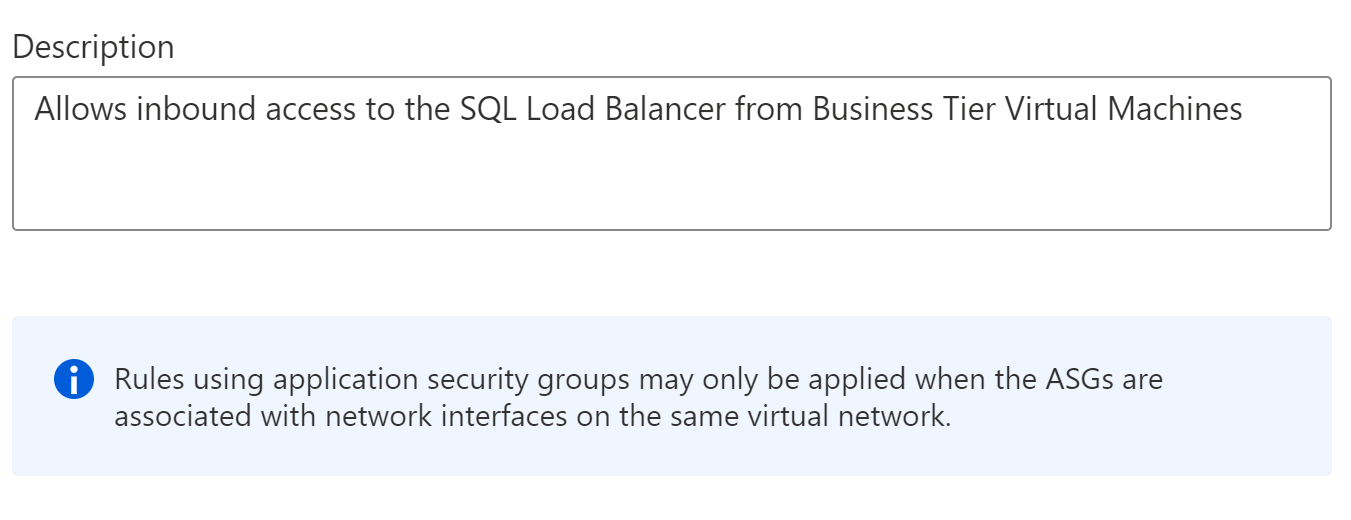

Po dokončení si všimnete modré ikony pro informační výstrahy pravidla. Kliknutím na pravidlo zobrazíte následující zprávu:

- Pravidla používající skupiny zabezpečení aplikací se můžou použít jenom v případech, kdy jsou skupiny zabezpečení aplikace přidružené k síťovým rozhraním ve stejné virtuální síti.

Následuje příklad.

Pravidlo platí jenom v případě, že se tato skupina zabezpečení aplikace používá v této síti.

Nakonec ve stejné skupině zabezpečení sítě přejděte na Odchozí pravidla zabezpečení a vyberte Přidat. Vyplňte seznam podobný příkladu a změňte příchozí na odchozí.

Pravidlo 6 – Povolení provozu z nástroje pro vyrovnávání zatížení datové vrstvy na virtuální počítače datové vrstvy (SQL 1433)

Ve skupině zabezpečení sítě pro podsíť datové vrstvy přejděte na Příchozí pravidla zabezpečení a vyberte Přidat. Naplňte seznam následujícím kódem:

- Zdroj: IP adresa

- Zdrojová IP adresa: IP adresa nástroje pro vyrovnávání zatížení

- Rozsahy zdrojových portů: 1433

- Cíl: Skupina zabezpečení aplikace

- Cílové skupiny zabezpečení aplikací: Vyberte skupinu zabezpečení aplikace datové vrstvy.

- Služba: MS SQL

- Rozsahy cílových portů: Pro port 1433 se vyplní automaticky.

- Protokol: Toto nastavení je automaticky vybráno pro protokol TCP.

- Akce: Povolit

- Priorita: Hodnota mezi 100 a 4096. Můžete začít s 105.

- Název: Allow-SQL-LB-to-SQL-VMs-Inbound

- Popis: Umožňuje příchozí přístup k virtuálním počítačům datové vrstvy založené na SQL z nástroje pro vyrovnávání zatížení datové vrstvy.

Ve stejné skupině zabezpečení sítě přejděte na Odchozí pravidla zabezpečení a vyberte Přidat. Vyplňte seznam tak, jak je to v příkladu, a změňte příchozí na Odchozí.

Pravidlo 7 – Povolení provozu mezi virtuálními počítači datové vrstvy (SQL 1433)

Ve skupině zabezpečení sítě pro podsíť datové vrstvy přejděte na Příchozí pravidla zabezpečení a vyberte Přidat. Naplňte seznam následujícím kódem:

- Zdroj: Skupina zabezpečení aplikace

- Cílové skupiny zabezpečení aplikací: Vyberte skupinu zabezpečení aplikace datové vrstvy.

- Rozsahy zdrojových portů: 1433

- Cíl: Skupiny zabezpečení aplikací

- Cílové skupiny zabezpečení aplikací: Vyberte skupinu zabezpečení aplikace datové vrstvy.

- Služba: MS SQL

- Rozsahy cílových portů: Pro port 1433 se vyplní automaticky.

- Protokol: Toto nastavení je automaticky vybráno pro protokol TCP.

- Akce: Povolit

- Priorita: Hodnota mezi 100 a 4096. Můžete začít s 105.

- Název: Allow-SQL-VM-to-SQL-VM-Inbound

- Popis: Umožňuje příchozí přístup mezi virtuálními počítači datové vrstvy založené na SQL.

Ve stejné skupině zabezpečení sítě přejděte na Odchozí pravidla zabezpečení a vyberte Přidat. Naplňte seznam jako předchozí seznam a změňte příchozí na Odchozí.

Pomocí těchto tří pravidel jste definovali model připojení nulová důvěra (Zero Trust) pro jednu aplikační vrstvu. Tento proces můžete opakovat podle potřeby pro další toky.

Plánování provozu správy ve virtuální síti

Kromě provozu specifického pro aplikaci je potřeba naplánovat provoz správy. Provoz správy ale obvykle pochází mimo paprskovou virtuální síť. Vyžadují se další pravidla. Nejprve budete muset porozumět konkrétním portům a zdrojům, ze které bude provoz správy pocházet. Obecně platí, že veškerý provoz správy by měl proudit z brány firewall nebo jiného síťového virtuálního zařízení umístěného v centrální síti paprsku.

Podívejte se na úplnou referenční architekturu v článku s přehledem Azure IaaS v zásadách Použití nulová důvěra (Zero Trust).

Liší se v závislosti na vašich konkrétních potřebách správy. Pravidla pro zařízení brány firewall a pravidla ve skupině zabezpečení sítě by se ale měla použít k explicitní povolení připojení na straně sítě platformy i na straně sítě úloh.

Nasazení protokolování toku skupiny zabezpečení sítě

I když vaše skupina zabezpečení sítě blokuje nepotřebný provoz, neznamená to, že jsou splněny vaše cíle. Stále potřebujete sledovat provoz, ke kterému dochází mimo explicitní vzory, abyste věděli, jestli k útoku dochází.

Pokud chcete povolit protokolování toku skupiny zabezpečení sítě, můžete postupovat podle kurzu: Protokolování toku síťového provozu do a z virtuálního počítače proti existující vytvořené skupině zabezpečení sítě.

Poznámka:

- Účet úložiště by měl postupovat podle pokynů k nulová důvěra (Zero Trust) účtu úložiště.

- Přístup k protokolům by měl být podle potřeby omezený.

- Podle potřeby by se také měly nacházet do Log Analytics a Sentinelu.

Ochrana příchozího webového provozu pomocí IDPS

Kromě ovládacích prvků ve vaší paprskové virtuální síti můžete také použít Azure Firewall, abyste mohli použít další kontrolu. I když funkce firewallu webových aplikací pro Službu Azure Front Door a Application Gateway kontroluje provoz běžných webových útoků, může použití služby Azure Firewall poskytnout hlubší úroveň kontroly.

Pokud chcete používat všechny dostupné signály a udržovat centrální přehled o síťovém provozu, doporučujeme směrovat provoz ze služby Application Gateway do služby Azure Firewall. Pak může zkontrolovat provoz na další signály a zachytit chování v protokolech. Další informace o této konfiguraci najdete v článku Síť s nulovou důvěryhodností pro webové aplikace se službou Azure Firewall a službou Application Gateway. Další informace o tom, jak toto chování nastavit, najdete v tématu Konfigurace služby Azure Firewall Premium pro nulová důvěra (Zero Trust).

Krok 6: Zabezpečení přístupu k virtuální síti a aplikaci

Zabezpečení přístupu k virtuální síti a aplikaci zahrnuje:

- Zabezpečení provozu v rámci prostředí Azure do aplikace

- Použití vícefaktorového ověřování a zásad podmíněného přístupu pro uživatelský přístup k aplikaci

Následující diagram znázorňuje oba tyto režimy přístupu v referenční architektuře.

Zabezpečení provozu v prostředí Azure pro virtuální síť a aplikaci

Většina práce s provozem zabezpečení v rámci prostředí Azure je už hotová. Zabezpečená připojení mezi prostředky úložiště a virtuálními počítači jsou nakonfigurovaná v zásadách Použít nulová důvěra (Zero Trust) pro úložiště Azure.

Pokud chcete zabezpečit přístup z prostředků centra do virtuální sítě, přečtěte si téma Použití principů nulová důvěra (Zero Trust) pro virtuální síť centra v Azure.

Použití vícefaktorového ověřování a zásad podmíněného přístupu pro přístup uživatelů k aplikaci

Článek, Použití nulová důvěra (Zero Trust) principů na virtuální počítače doporučuje, jak chránit žádosti o přístup přímo na virtuální počítače pomocí vícefaktorového ověřování a podmíněného přístupu. Tyto požadavky jsou nejpravděpodobnější od správců a vývojářů. Dalším krokem je zabezpečení přístupu k aplikaci pomocí vícefaktorového ověřování a podmíněného přístupu. To platí pro všechny uživatele, kteří k aplikaci přistupují.

Nejprve pokud aplikace ještě není integrovaná s ID Microsoft Entra, přečtěte si téma Typy aplikací pro platformu Microsoft Identity Platform.

Dále přidejte aplikaci do oboru zásad přístupu k identitám a zařízením.

Při konfiguraci vícefaktorového ověřování pomocí podmíněného přístupu a souvisejících zásad použijte jako vodítko doporučenou sadu zásad pro nulová důvěra (Zero Trust). To zahrnuje zásady výchozího bodu, které nevyžadují správu zařízení. V ideálním případě se spravují zařízení, která přistupují k virtuálním počítačům, a můžete implementovat úroveň Enterprise, která se doporučuje pro nulová důvěra (Zero Trust). Další informace najdete v tématu Běžné zásady identit nulová důvěra (Zero Trust) a přístupu zařízení.

Následující diagram znázorňuje doporučené zásady pro nulová důvěra (Zero Trust).

Krok 7: Povolení rozšířené detekce a ochrany před hrozbami

Vaše paprsková virtuální síť založená na Azure už může být chráněná programem Microsoft Defender for Cloud (MDC) jako další prostředky z vašeho firemního prostředí IT běžícího v Azure nebo místně.

Jak je uvedeno v dalších článcích z této série, Microsoft Defender for Cloud je nástroj pro správu stavu zabezpečení cloudu (CSPM) a Cloud Workload Protection (CWP), který nabízí doporučení zabezpečení, výstrahy a pokročilé funkce, jako je adaptivní posílení zabezpečení sítě, které vám pomůžou v průběhu cesty ke cloudovým zabezpečením. Pokud chcete lépe vizualizovat, kde Defender for Cloud zapadá do většího prostředí zabezpečení Microsoftu, podívejte se na referenční architektury Microsoftu kyberbezpečnosti.

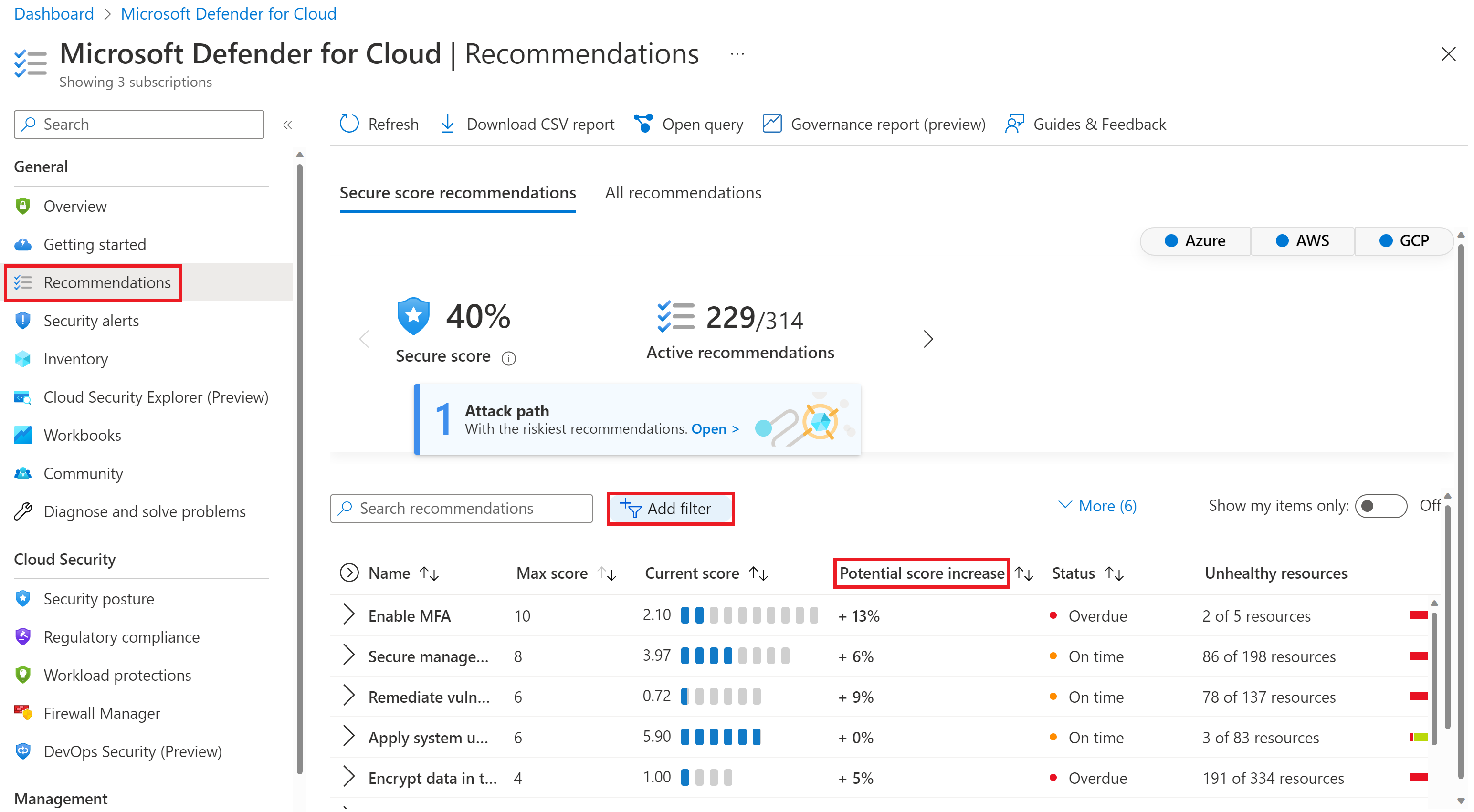

Tento článek podrobně neprobírá Program Microsoft Defender for Cloud, ale je důležité pochopit, že Microsoft Defender for Cloud funguje na základě zásad Azure a protokolů přijatých v pracovním prostoru služby Log Analytics. Po povolení předplatného s paprskovou virtuální sítí a přidruženými prostředky uvidíte doporučení ke zlepšení stavu zabezpečení. Tato doporučení můžete dále filtrovat podle taktiky MITRE, skupiny prostředků atd. Zvažte stanovení priority řešení doporučení, která mají větší dopad na bezpečnostní skóre vaší organizace.

Tady je příklad na portálu Microsoft Defender for Cloud.

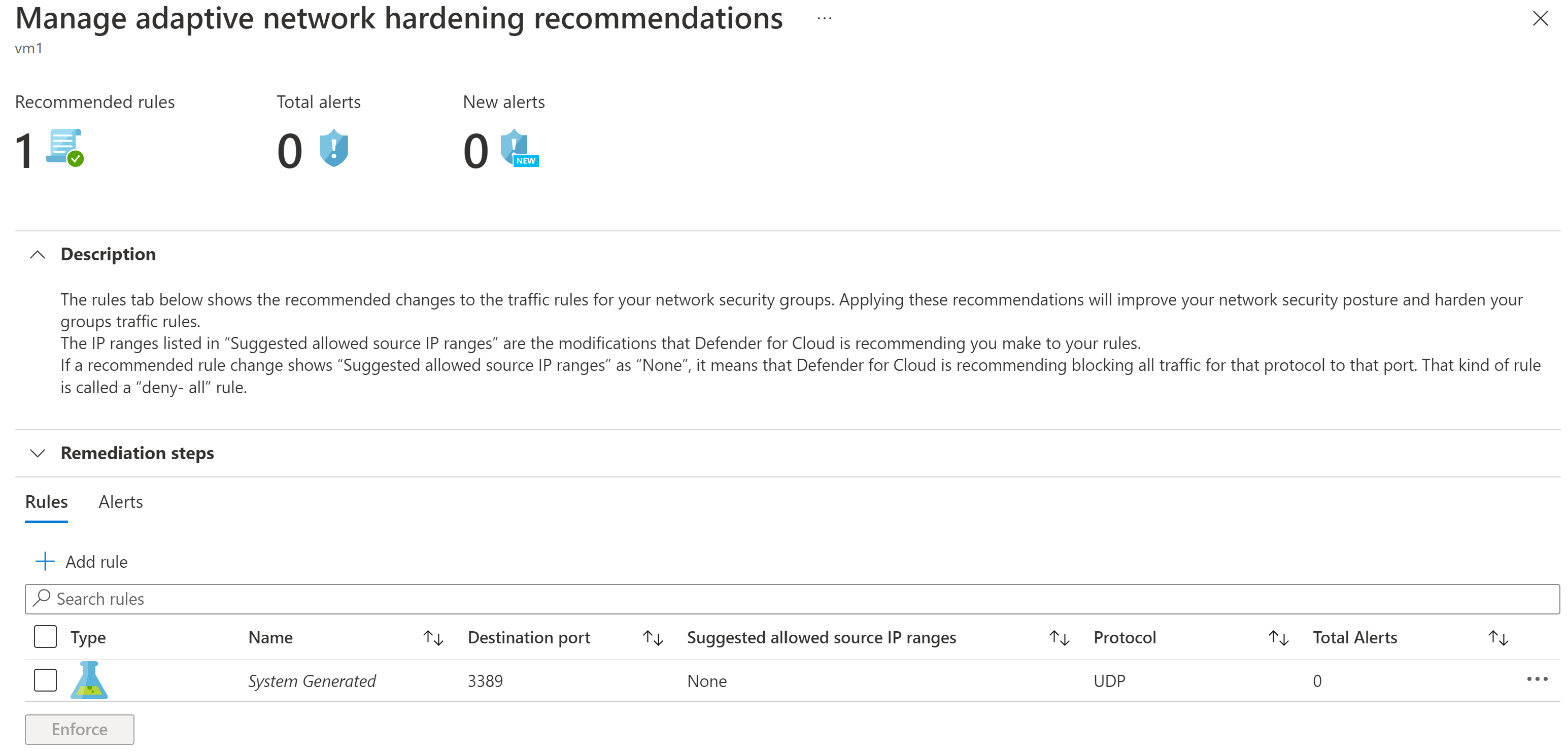

Pokud se rozhodnete připojit jeden z plánů Defenderu pro cloud, které nabízejí rozšířenou ochranu úloh, zahrnuje doporučení adaptivního posílení zabezpečení sítě, která zlepšují stávající pravidla skupin zabezpečení sítě. Následuje příklad.

Doporučení můžete přijmout výběrem možnosti Vynucení, které buď vytvoří nové pravidlo skupiny zabezpečení sítě, nebo upraví existující pravidlo.

Technické ilustrace

Tyto ilustrace jsou repliky referenčních ilustrací v těchto článcích. Stáhněte a přizpůsobte si je pro vlastní organizaci a zákazníky. Logo Contoso nahraďte vlastním logem.

| Položka | Popis |

|---|---|

Stáhnout Visio Stáhnout Visio Aktualizováno říjen 2024 |

Použití principů nulová důvěra (Zero Trust) na Azure IaaS Tyto ilustrace použijte v těchto článcích: - Přehled - Úložiště Azure - Virtual Machines - Virtuální sítě paprskové architektury Azure - Virtuální sítě Azure Hubu |

Stáhnout Visio Stáhnout Visio Aktualizováno říjen 2024 |

Použití principů nulová důvěra (Zero Trust) na Azure IaaS – plakát na jedné stránce Jednostráňový přehled procesu použití principů nulová důvěra (Zero Trust) v prostředích Azure IaaS |

Další technické ilustrace najdete v nulová důvěra (Zero Trust) ilustracích pro IT architekty a implementátory.

Doporučené školení

- Zabezpečení prostředků Azure pomocí řízení přístupu na základě role v Azure (Azure RBAC)

- Konfigurace a správa služby Azure Monitor

- Konfigurace skupin zabezpečení sítě

- Návrh a implementace zabezpečení sítě

- Zabezpečení přístupu k aplikacím pomocí služeb identit Azure

Další školení o zabezpečení v Azure najdete v těchto materiálech v katalogu Microsoftu:

Zabezpečení v Azure | Microsoft Learn

Další kroky

Projděte si tyto další články týkající se uplatňování principů nulová důvěra (Zero Trust) v Azure:

- Přehled Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikace IaaS ve službě Amazon Web Services

- Microsoft Sentinel a XDR v programu Microsoft Defender

Reference

- Proaktivní zabezpečení s využitím nulová důvěra (Zero Trust)

- Zabezpečení sítí pomocí nulová důvěra (Zero Trust)

- Síť s nulovou důvěryhodností pro webové aplikace se službou Azure Firewall a službou Application Gateway – Centrum architektury Azure

- Zásady cílové zóny Azure

- Běžné zásady identit nulová důvěra (Zero Trust) a zařízení