Použití principů nulová důvěra (Zero Trust) na virtuální síť centra v Azure

Shrnutí: Pokud chcete použít zásady nulová důvěra (Zero Trust) pro virtuální síť centra v Azure, musíte zabezpečit Azure Firewall Premium, nasadit Azure DDoS Protection Standard, nakonfigurovat směrování brány sítě do brány firewall a nakonfigurovat ochranu před hrozbami.

Nejlepším způsobem, jak nasadit virtuální síť azure založené na centru pro nulová důvěra (Zero Trust), je použít materiály k cílové zóně Azure k nasazení virtuální sítě centra s kompletními funkcemi a pak ji přizpůsobit vašim konkrétním očekáváním konfigurace.

Tento článek obsahuje postup, jak provést existující virtuální síť centra a zajistit, abyste byli připraveni na metodologii nulová důvěra (Zero Trust). Předpokládá se, že jste použili modul ALZ-Bicep hubNetworking k rychlému nasazení virtuální sítě centra nebo nasazení některé jiné virtuální sítě centra s podobnými prostředky. Použití samostatného centra připojení připojeného k paprskům izolovaného pracoviště je vzor ukotvení v zabezpečených sítích Azure a pomáhá podporovat principy nulová důvěra (Zero Trust).

Tento článek popisuje, jak nasadit virtuální síť centra pro nulová důvěra (Zero Trust) mapováním principů nulová důvěra (Zero Trust) následujícími způsoby.

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Pomocí kontroly protokolu TLS (Transport Layer Security) služby Azure Firewall ověřte rizika a hrozby na základě všech dostupných dat. |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Každá paprsková virtuální síť nemá přístup k jiným paprskům virtuálních sítí, pokud se provoz nesměruje přes bránu firewall. Brána firewall je ve výchozím nastavení nastavená tak, aby odepřela jenom provoz povolený zadanými pravidly. |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | V případě ohrožení nebo porušení jedné aplikace nebo úlohy má omezenou schopnost rozložit se kvůli službě Azure Firewall, která provádí kontrolu provozu a přesměrovává povolený provoz. Porušení zabezpečení ve stejné aplikaci by bylo vystaveno pouze prostředkům ve stejné úloze. |

Tento článek je součástí série článků, které ukazují, jak aplikovat principy nulová důvěra (Zero Trust) v prostředí v Azure. Tento článek obsahuje informace o konfiguraci virtuální sítě centra pro podporu úlohy IaaS ve virtuální síti paprsku. Další informace najdete v přehledu použití principů nulová důvěra (Zero Trust) pro Azure IaaS.

Referenční architektura

Následující diagram znázorňuje referenční architekturu. Virtuální síť centra je zvýrazněná červeně. Další informace o této architektuře najdete v přehledu Použití principů nulová důvěra (Zero Trust) na Azure IaaS.

Pro tuto referenční architekturu existuje mnoho způsobů, jak můžete prostředky nasadit v rámci předplatného Azure. Referenční architektura ukazuje doporučení izolace všech prostředků pro virtuální síť centra v rámci vyhrazené skupiny prostředků. Prostředky pro paprskovou virtuální síť se také zobrazují pro porovnání. Tento model funguje dobře, pokud za tyto různé oblasti zodpovídají různé týmy.

V diagramu obsahuje virtuální síť centra komponenty pro podporu přístupu k jiným aplikacím a službám v rámci prostředí Azure. Mezi tyto prostředky patří:

- Azure Firewall Premium

- Azure Bastion

- VPN Gateway

- DDOS Protection, která by se měla nasadit také do paprskových virtuálních sítí.

Virtuální síť centra poskytuje přístup z těchto komponent k aplikaci založené na IaaS hostované na virtuálních počítačích v paprskové virtuální síti.

Pokyny k uspořádání přechodu na cloud najdete v tématu Správa sladění organizace v rámci architektury přechodu na cloud.

Prostředky nasazené pro virtuální síť centra jsou:

- Virtuální síť Azure

- Azure Firewall se zásadami služby Azure Firewall a veřejnou IP adresou

- Bastion

- Brána VPN s veřejnou IP adresou a směrovací tabulkou

Následující diagram znázorňuje komponenty skupiny prostředků pro virtuální síť centra v předplatném Azure odděleně od předplatného paprskové virtuální sítě. Toto je jeden ze způsobů, jak tyto prvky uspořádat v rámci předplatného. Vaše organizace se může rozhodnout, že je uspořádá jiným způsobem.

V diagramu:

- Prostředky pro virtuální síť centra jsou obsažené ve vyhrazené skupině prostředků. Pokud nasazujete plán Azure DDoS jako součást prostředků, musíte ho zahrnout do skupiny prostředků.

- Prostředky v rámci paprskové virtuální sítě jsou obsaženy v samostatné vyhrazené skupině prostředků.

V závislosti na vašem nasazení můžete také poznamenat, že existuje nasazení pole pro Privátní DNS zóny používané pro překlad DNS služby Private Link. Používají se k zabezpečení prostředků PaaS pomocí privátních koncových bodů, které jsou podrobně popsány v budoucí části. Všimněte si, že nasadí bránu VPN Gateway i bránu ExpressRoute. Možná nebudete potřebovat obojí, takže můžete odebrat ten, který není pro váš scénář potřeba, nebo ho během nasazení vypnout.

Co je v tomto článku?

Tento článek obsahuje doporučení pro zabezpečení komponent virtuální sítě centra pro principy nulová důvěra (Zero Trust). Následující tabulka popisuje doporučení pro zabezpečení této architektury.

| Krok | Úloha | nulová důvěra (Zero Trust) použité zásady |

|---|---|---|

| 0 | Zabezpečení služby Azure Firewall Premium | Explicitní ověření Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 2 | Nasazení služby Azure DDoS Protection úrovně Standard | Explicitní ověření Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 3 | Nakonfigurujte směrování síťové brány do brány firewall. | Explicitní ověření Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 4 | Nakonfigurujte ochranu před hrozbami. | Předpokládat porušení zabezpečení |

Jako součást nasazení budete chtít provést konkrétní výběry, které nejsou výchozím nastavením pro automatizovaná nasazení kvůli jejich dodatečným nákladům. Před nasazením byste měli zkontrolovat náklady.

Provoz centra připojení, jak je nasazeno, stále poskytuje významnou hodnotu pro izolaci a kontrolu. Pokud vaše organizace není připravená získat náklady na tyto pokročilé funkce, můžete nasadit centrum omezené funkčnosti a provést tyto úpravy později.

Krok 1: Zabezpečení služby Azure Firewall Premium

Azure Firewall Premium hraje zásadní roli při zabezpečení infrastruktury Azure pro nulová důvěra (Zero Trust).

V rámci nasazení použijte Azure Firewall Premium. To vyžaduje, abyste nasadili vygenerované zásady správy jako zásady premium. Změna na Azure Firewall Premium zahrnuje opětovné vytvoření brány firewall a často i zásady. V důsledku toho začněte se službou Azure Firewall, pokud je to možné, nebo se připravte na aktivity opětovného nasazení, které nahradí stávající bránu firewall.

Proč Azure Firewall Premium?

Azure Firewall Premium poskytuje pokročilé funkce pro kontrolu provozu. Nejdůležitější jsou následující možnosti kontroly protokolu TLS:

- Odchozí kontrola protokolu TLS chrání před škodlivým provozem odesílaným z interního klienta na internet. To pomáhá identifikovat, kdy došlo k porušení zabezpečení klienta, a pokud se pokouší odesílat data mimo vaši síť nebo navázat připojení ke vzdálenému počítači.

- Kontrola protokolu TLS east-West chrání před škodlivým provozem odesílaným z Azure do jiných částí Azure nebo do vašich sítí mimo Azure. To pomáhá identifikovat pokusy o narušení zabezpečení a rozšířit jeho poloměr výbuchu.

- Příchozí kontrola protokolu TLS chrání prostředky v Azure před škodlivými požadavky, které přicházejí mimo síť Azure. Aplikace Azure lication Gateway s firewallem webových aplikací poskytuje tuto ochranu.

Pokud je to možné, měli byste pro prostředky použít kontrolu příchozího protokolu TLS. Aplikace Azure lication Gateway poskytuje ochranu pouze pro provoz HTTP a HTTPS. Nejde ho použít v některých scénářích, například pro ty, které používají provoz SQL nebo RDP. Jiné služby mají často vlastní možnosti ochrany před hrozbami, které by mohly být použity k poskytování explicitních ověřovacích mechanismů pro tyto služby. Přehled standardních hodnot zabezpečení pro Azure vám umožní pochopit možnosti ochrany před hrozbami pro tyto služby.

Aplikace Azure lication Gateway se nedoporučuje pro virtuální síť centra. Místo toho by se měl nacházet ve virtuální síti paprsku nebo ve vyhrazené virtuální síti. Další informace najdete v tématu Použití principů nulová důvěra (Zero Trust) pro paprskovou virtuální síť v Azure, kde najdete pokyny k paprskové virtuální síti nebo síti nulové důvěryhodnosti pro webové aplikace.

Tyto scénáře mají specifické aspekty digitálního certifikátu. Další informace najdete v tématu Certifikáty Azure Firewall Premium.

Bez kontroly protokolu TLS nemá Azure Firewall žádný přehled o datech, která proudí v šifrovaném tunelu TLS, a proto je méně zabezpečená.

Azure Virtual Desktop například nepodporuje ukončení protokolu SSL. Měli byste zkontrolovat konkrétní úlohy, abyste pochopili, jak zajistit kontrolu protokolu TLS.

Kromě pravidel povolených a zamítnutí definovaných zákazníkem může Azure Firewall dál používat filtrování na základě analýzy hrozeb. Filtrování na základě analýzy hrozeb používá známé špatné IP adresy a domény k identifikaci provozu, který představuje riziko. K tomuto filtrování dochází před jakýmkoli jiným pravidlem, což znamená, že i když byl přístup povolený definovanými pravidly, azure Firewall může provoz zastavit.

Azure Firewall Premium má také rozšířené možnosti filtrování adres URL a filtrování webových kategorií, což umožňuje lepší ladění rolí.

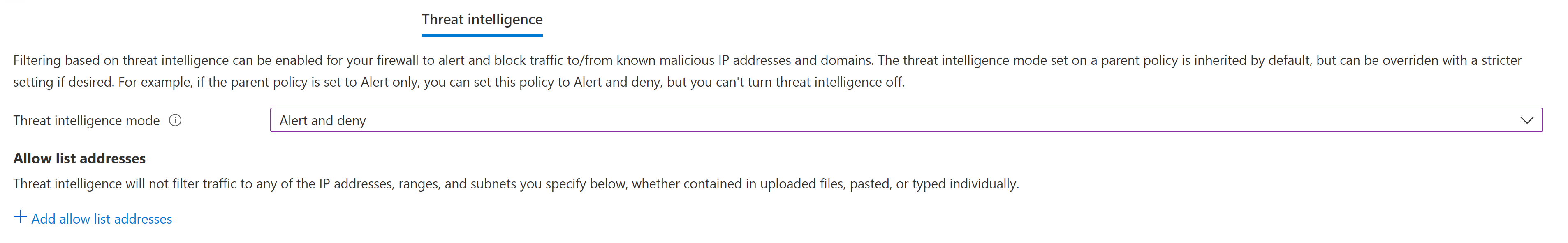

Analýzu hrozeb můžete nastavit tak, aby vás upozorňovala na výstrahu, když dojde k tomuto provozu, ale abyste ji povolili. Pro nulová důvěra (Zero Trust) ji ale nastavte na Odepřít.

Konfigurace služby Azure Firewall Premium pro nulová důvěra (Zero Trust)

Pokud chcete nakonfigurovat Azure Firewall Premium na konfiguraci nulová důvěra (Zero Trust), proveďte následující změny.

Povolení analýzy hrozeb v režimu upozornění a zamítnutí:

- Přejděte do zásad brány firewall a vyberte Analýza hrozeb.

- V režimu analýzy hrozeb vyberte Výstraha a odepřít.

- Zvolte Uložit.

Povolení kontroly protokolu TLS:

- Připravte certifikát k uložení ve službě Key Vault nebo naplánujte automatické vygenerování certifikátu se spravovanou identitou. Tyto možnosti pro certifikáty Azure Firewall Premium si můžete projít a vybrat možnost pro váš scénář.

- Přejděte do zásad brány firewall a vyberte Kontrolu protokolu TLS.

- Vyberte Povoleno.

- Vyberte spravovanou identitu, která generuje certifikáty, nebo vyberte trezor klíčů a certifikát.

- Pak vyberte Uložit.

Povolení systému pro detekci a prevenci neoprávněných vniknutí (IDPS):

- Přejděte do zásad brány firewall a vyberte IDPS.

- Vyberte výstrahu a odepřít.

- Potom vyberte Použít.

Dále budete muset vytvořit pravidlo aplikace pro provoz.

- V zásadách brány firewall přejděte na pravidla aplikace.

- Vyberte Přidat kolekci pravidel.

- Vytvořte pravidlo aplikace se zdrojem vaší podsítě služby Application Gateway a cílem názvu domény webové aplikace, která je chráněná.

- Ujistěte se, že povolíte kontrolu protokolu TLS.

Další konfigurace

S nakonfigurovanou službou Azure Firewall Premium teď můžete provést následující konfiguraci:

- Nakonfigurujte služby Application Gateway tak, aby směrovali provoz do služby Azure Firewall přiřazením příslušných směrovacích tabulek a podle těchto pokynů.

- Podle těchto pokynů vytvořte upozornění na události a metriky brány firewall.

- Nasaďte sešit služby Azure Firewall pro vizualizaci událostí.

- V případě potřeby nakonfigurujte filtrování adres URL a kategorií webu. Vzhledem k tomu, že služba Azure Firewall ve výchozím nastavení odmítne, je tato konfigurace nutná jenom v případě, že azure Firewall potřebuje udělit odchozí přístup k internetu široce. Můžete ho použít jako další ověření, abyste zjistili, jestli mají být povolená připojení.

Krok 2: Nasazení služby Azure DDoS Protection úrovně Standard

V rámci nasazení budete chtít nasadit standardní zásady služby Azure DDoS Protection. Tím se zvyšuje nulová důvěra (Zero Trust) ochrana poskytovaná na platformě Azure.

Vzhledem k tomu, že vytvořenou zásadu můžete nasadit do existujících prostředků, můžete tuto ochranu přidat po počátečním nasazení bez nutnosti opětovného nasazení prostředků.

Proč Azure DDoS Protection Úrovně Standard?

Azure DDoS Protection Úrovně Standard zvyšuje výhody oproti výchozí ochraně před útoky DDoS Protection. Pro nulová důvěra (Zero Trust) můžete mít:

- Přístup k sestavám pro zmírnění rizik, protokolům toku a metrikám

- Zásady zmírnění rizik na základě aplikací.

- Přístup k podpoře rychlé odpovědi DDoS, pokud dojde k útoku DDoS

I když automatické zjišťování a automatické zmírnění rizik jsou součástí DDoS Protection Basicu, které je ve výchozím nastavení povolené, jsou tyto funkce k dispozici pouze pro DDoS Standard.

Konfigurace služby Azure DDoS Protection úrovně Standard

Vzhledem k tomu, že pro službu DDoS Protection Standard neexistují žádné konfigurace specifické pro nulová důvěra (Zero Trust), můžete postupovat podle pokynů pro konkrétní prostředky pro toto řešení:

- Vytvoření plánu ochrany před útoky DDoS

- Konfigurace upozorňování

- Konfigurace protokolování diagnostiky

- Konfigurace telemetrie

V aktuální verzi služby Azure DDoS Protection musíte použít službu Azure DDoS Protection na virtuální síť. Další pokyny najdete v rychlém startu DDoS.

Kromě toho chraňte následující veřejné IP adresy:

- Veřejné IP adresy služby Azure Firewall

- Veřejné IP adresy služby Azure Bastion

- Veřejné IP adresy služby Azure Network Gateway

- Veřejné IP adresy služby Application Gateway

Krok 3: Konfigurace směrování síťové brány do brány firewall

Po nasazení budete muset nakonfigurovat směrovací tabulky v různých podsítích, abyste zajistili, že služba Azure Firewall kontroluje provoz mezi paprskovými virtuálními sítěmi a místními sítěmi. Tuto aktivitu můžete provádět v existujícím prostředí bez nutnosti opětovného nasazení, musíte ale vytvořit potřebná pravidla brány firewall, která povolí přístup.

Pokud nakonfigurujete jenom jednu stranu, buď jenom podsítě paprsků, nebo podsítě brány, máte asynchronní směrování, které brání v fungování připojení.

Proč směrovat provoz síťové brány do brány firewall?

Klíčovým prvkem nulová důvěra (Zero Trust) není předpokládat, že jen proto, že je něco ve vašem prostředí, že by měl mít přístup k jiným prostředkům ve vašem prostředí. Výchozí konfigurace často umožňuje směrování mezi prostředky v Azure do místních sítí, které jsou řízeny pouze skupinami zabezpečení sítě.

Směrováním provozu do brány firewall zvýšíte úroveň kontroly a zvýšíte zabezpečení vašeho prostředí. Také jste upozorněni na podezřelou aktivitu a můžete provést akci.

Konfigurace směrování brány

Existují dva hlavní způsoby, jak zajistit směrování provozu brány do brány firewall Azure:

- Nasaďte bránu sítě Azure (pro připojení VPN nebo ExpressRoute) do vyhrazené virtuální sítě (často označované jako tranzitní virtuální síť nebo virtuální síť brány), vytvořte partnerský vztah k virtuální síti centra a vytvořte obecné pravidlo směrování, které pokrývá plánované směrování adresních prostorů sítě Azure do brány firewall.

- Nasaďte bránu sítě Azure ve virtuální síti centra, nakonfigurujte směrování v podsíti brány a pak nakonfigurujte směrování v podsítích paprskové virtuální sítě.

Tato příručka podrobně popisuje druhou možnost, protože je kompatibilní s referenční architekturou.

Poznámka:

Azure Virtual Network Manager je služba, která tento proces zjednodušuje. Pokud je tato služba obecně dostupná, používá se ke správě směrování.

Konfigurace směrování podsítě brány

Pokud chcete nakonfigurovat směrovací tabulku podsítě brány tak, aby předávala interní provoz do služby Azure Firewall, vytvořte a nakonfigurujte novou směrovací tabulku:

Na webu Microsoft Azure Portal přejděte k vytvoření směrovací tabulky .

Umístěte směrovací tabulku do skupiny prostředků, vyberte oblast a zadejte název.

Vyberte Zkontrolovat a vytvořit a pak Vytvořit.

Přejděte do nové směrovací tabulky a vyberte Trasy.

Vyberte Přidat a pak přidejte trasu do jedné z paprskových virtuálních sítí:

- Do pole Název trasy zadejte název pole trasy.

- V rozevíracím seznamu Cíl předpony adresy vyberte IP adresy.

- Zadejte adresní prostor paprskové virtuální sítě v poli Cílové IP adresy nebo rozsahy CIDR.

- V rozevíracím seznamu Typ dalšího segmentu směrování vyberte Virtuální zařízení.

- Do pole Adresa dalšího segmentu směrování zadejte privátní IP adresu služby Azure Firewall.

- Vyberte Přidat.

Přidružení směrovací tabulky k podsíti brány

- Přejděte do podsítí a vyberte Přidružit.

- V rozevíracím seznamu Virtuální síť vyberte virtuální síť centra.

- V rozevíracím seznamu Podsíť vyberte podsíť GatewaySubnet.

- Vyberte OK.

Následuje příklad.

Brána teď předává provoz určený pro paprskové virtuální sítě do služby Azure Firewall.

Konfigurace směrování podsítě paprsku

Tento proces předpokládá, že už máte k podsítím paprskové virtuální sítě připojenou směrovací tabulku s výchozí trasou pro přesměrování provozu do služby Azure Firewall. Nejčastěji toho dosahuje pravidlo, které předává provoz pro rozsah CIDR 0.0.0.0/0, často označovaný jako čtyřúhelníková trasa.

Následuje příklad.

Tento proces zakáže šíření tras z brány, což umožňuje výchozí trasu přijímat provoz určený pro místní sítě.

Poznámka:

Prostředky, jako jsou application Gateway, které vyžadují přístup k internetu k funkci, by neměly tuto směrovací tabulku přijímat. Měli by mít vlastní směrovací tabulku, která umožní jejich nezbytné funkce, například to, co je uvedeno v článku Síť nulové důvěryhodnosti pro webové aplikace se službou Azure Firewall a službou Application Gateway.

Konfigurace směrování podsítě paprsku:

- Přejděte do směrovací tabulky přidružené k vaší podsíti a vyberte Konfigurace.

- V případě rozšíření tras brány vyberte Ne.

- Zvolte Uložit.

Výchozí trasa teď směruje provoz určený pro bránu do brány Azure Firewall.

Krok 4: Konfigurace ochrany před hrozbami

Microsoft Defender for Cloud může chránit virtuální síť centra postavenou na Azure, stejně jako ostatní prostředky z vašeho firemního prostředí IT běžícího v Azure nebo místně.

Microsoft Defender for Cloud je správa stavu cloudu (CSPM) a cloudová ochrana úloh (CWP), která nabízí systém bezpečnostních skóre, který vaší společnosti pomůže vytvořit it prostředí s lepším stavem zabezpečení. Obsahuje také funkce pro ochranu síťového prostředí před hrozbami.

Tento článek podrobně nepopisuje Microsoft Defender for Cloud. Je ale důležité vědět, že Microsoft Defender for Cloud funguje na základě zásad Azure a protokoluje, že ingestuje v pracovním prostoru služby Log Analytics.

Zásady Azure napíšete v javascriptové notaci objektů (JSON), které budou obsahovat různé analýzy vlastností prostředků Azure, včetně síťových služeb a prostředků. To znamená, že microsoft Defender for Cloud může snadno zkontrolovat vlastnost v rámci síťového prostředku a poskytnout doporučení k vašemu předplatnému, pokud jste chráněni nebo vystaveni hrozbě.

Jak zkontrolovat všechna doporučení k síti dostupná prostřednictvím Microsoft Defenderu pro cloud

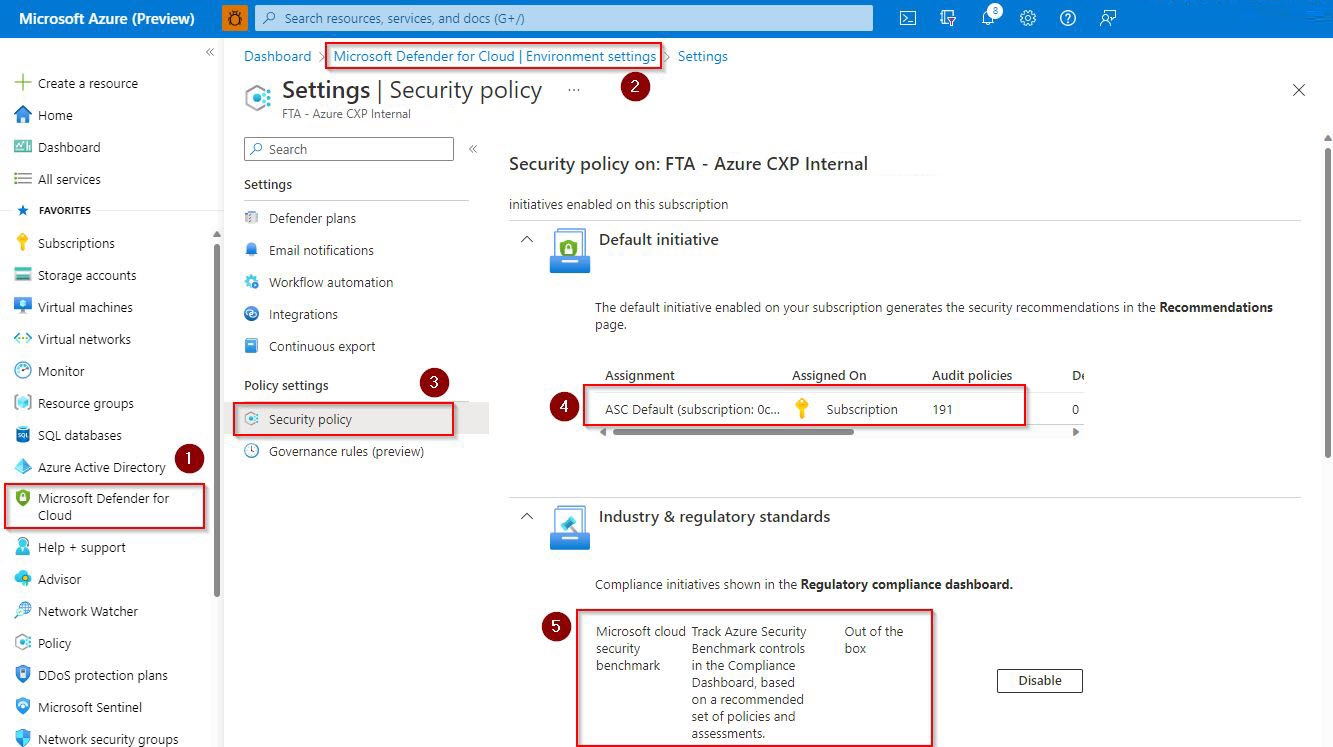

Zobrazení všech zásad Azure, které poskytují doporučení pro sítě používaná programem Microsoft Defender for Cloud:

Otevřete Microsoft Defender for Cloud tak, že v nabídce vlevo vyberete ikonu Microsoft Defenderu pro cloud.

Vyberte Nastavení prostředí.

Vyberte Zásady zabezpečení.

Pokud vyberete výchozí nastavení ASC, budete moct zkontrolovat všechny dostupné zásady, včetně zásad, které vyhodnocují síťové prostředky.

Kromě toho existují síťové prostředky vyhodnocené jinými dodržováními právních předpisů, včetně PCI, ISO a srovnávacího testu zabezpečení cloudu Microsoftu. Můžete povolit libovolnou z nich a sledovat doporučení sítě.

Doporučení k síti

Pokud chcete zobrazit některá doporučení sítě na základě srovnávacího testu zabezpečení cloudu Microsoftu, postupujte takto:

Otevřete Microsoft Defender for Cloud.

Vyberte dodržování právních předpisů.

Vyberte srovnávací test cloudového zabezpečení Microsoftu.

Rozbalte NS. Zabezpečení sítě pro kontrolu doporučeného řízení sítě

Je důležité pochopit, že Microsoft Defender for Cloud poskytuje další síťová doporučení pro různé prostředky Azure, jako jsou virtuální počítače a úložiště. Tato doporučení můžete zkontrolovat v nabídce vlevo v části Doporučení.

V levé nabídce portálu Microsoft Defender for Cloud vyberte výstrahy zabezpečení a zkontrolujte výstrahy na základě síťových prostředků, abyste se vyhnuli některým typům hrozeb. Tyto výstrahy automaticky generuje Microsoft Defender for Cloud na základě protokolů přijatých v pracovním prostoru služby Log Analytics a monitoruje ho Microsoft Defender for Cloud.

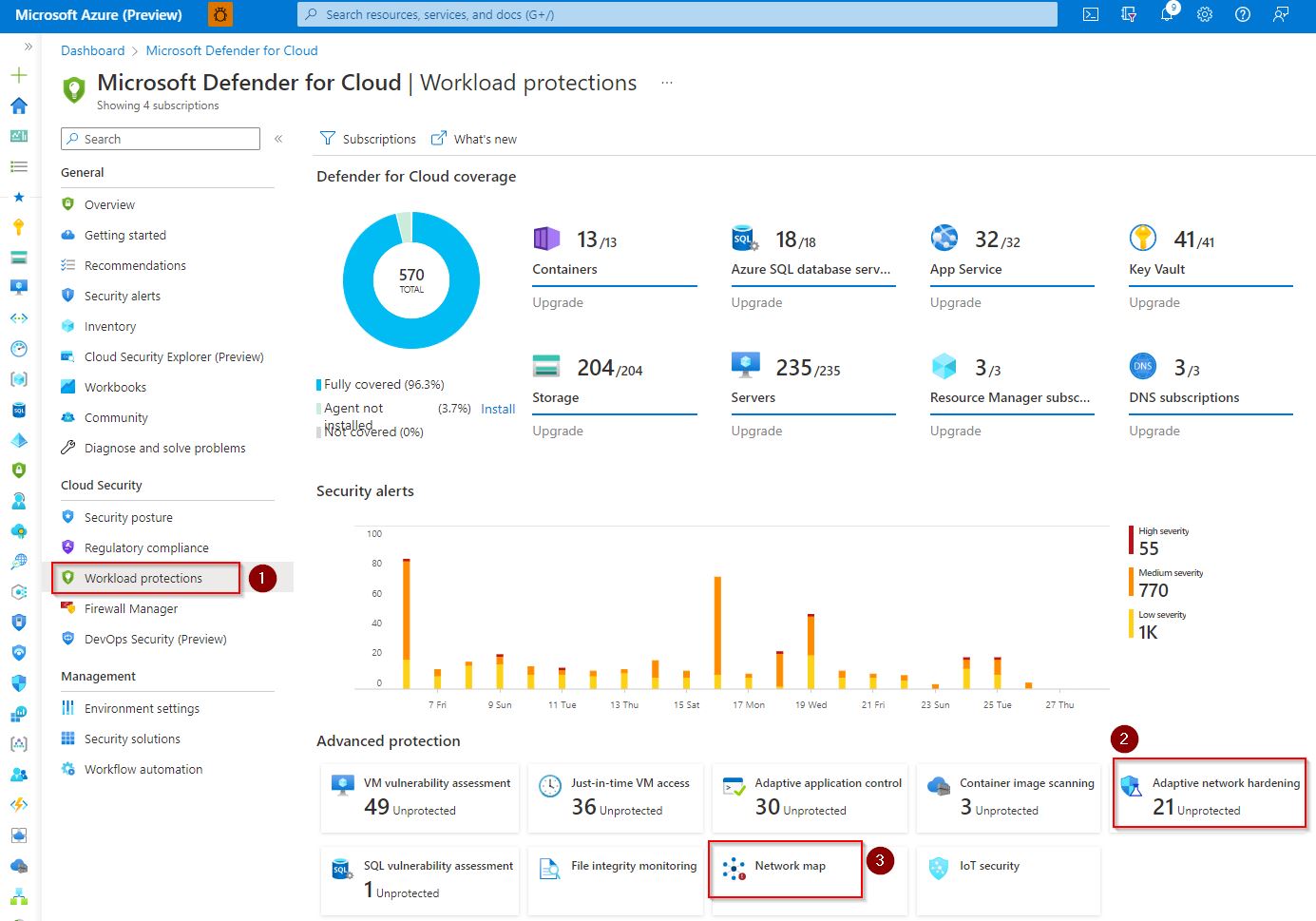

Mapování a posílení zabezpečení síťového prostředí Azure prostřednictvím Microsoft Defenderu pro cloud

Můžete také zkontrolovat možnosti, abyste získali lepší stav zabezpečení tím, že vytvoříte snadné posílení síťového prostředí tím, že namapujete síťové prostředí, abyste lépe porozuměli topologii sítě. Tato doporučení se provádějí prostřednictvím možnosti Ochrany úloh v nabídce vlevo, jak je znázorněno tady.

Správa zásad služby Azure Firewall prostřednictvím Microsoft Defenderu pro cloud

Azure Firewall se doporučuje pro virtuální síť centra, jak je popsáno v tomto článku. Microsoft Defender pro cloud může centrálně spravovat více zásad služby Azure Firewall. Kromě zásad služby Azure Firewall budete moct spravovat i další funkce související se službou Azure Firewall, jak je znázorněno tady.

Další informace o tom, jak Microsoft Defender for Cloud chrání vaše síťové prostředí před hrozbami, najdete v tématu Co je Microsoft Defender for Cloud?

Doporučené školení

- Konfigurace služby Azure Policy

- Návrh a implementace zabezpečení sítě

- Konfigurace služby Azure Firewall

- Konfigurace služby VPN Gateway

- Úvod do služby Azure DDoS Protection

- Řešení bezpečnostních hrozeb pomocí Microsoft Defenderu pro cloud

Další školení o zabezpečení v Azure najdete v těchto materiálech v katalogu Microsoftu:

Zabezpečení v Azure | Microsoft Learn

Další kroky

Projděte si tyto další články týkající se uplatňování principů nulová důvěra (Zero Trust) v Azure:

- Přehled Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikace IaaS ve službě Amazon Web Services

- Microsoft Sentinel a XDR v programu Microsoft Defender

Technické ilustrace

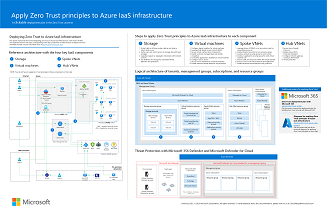

Tento plakát poskytuje jednostráňový pohled na komponenty Azure IaaS jako referenční a logické architektury společně s kroky k zajištění toho, aby tyto komponenty měly zásady "nikdy nedůvěřovat, vždy ověřovat" použitého modelu nulová důvěra (Zero Trust).

| Položka | Popis |

|---|---|

PDF | Visio Aktualizováno březen 2024 |

Tento obrázek se používá společně s tímto článkem: Použití principů nulová důvěra (Zero Trust) v přehledu Azure IaaS Související průvodci řešením |

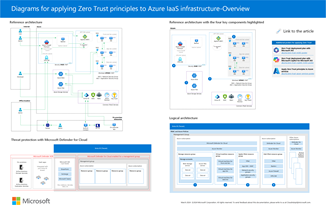

Tento plakát poskytuje referenční a logické architektury a podrobné konfigurace samostatných komponent nulová důvěra (Zero Trust) pro Azure IaaS. Stránky tohoto plakátu můžete použít pro samostatná IT oddělení nebo speciality nebo s verzí souboru microsoft Visia přizpůsobit diagramy pro vaši infrastrukturu.

| Položka | Popis |

|---|---|

PDF | Visio Aktualizováno březen 2024 |

Tyto diagramy použijte společně s články, které začínají tady: Použití principů nulová důvěra (Zero Trust) v přehledu Azure IaaS Související průvodci řešením |

Další technické ilustrace potřebujete kliknutím sem.

Reference

V těchto odkazech se dozvíte o různých službách a technologiích uvedených v tomto článku.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro