Použití principů nulová důvěra (Zero Trust) na Microsoft 365 Copilot

Shrnutí: Pokud chcete použít zásady nulová důvěra (Zero Trust) pro Microsoft 365 Copilot, musíte v tenantovi Microsoftu 365 použít sedm vrstev ochrany:

- Ochrana dat

- Identita a přístup

- Ochrana aplikací

- Správa a ochrana zařízení

- Ochrana před hrozbami

- Zabezpečená spolupráce pomocí Teams

- Uživatelská oprávnění k datům

Úvod

Než do svého prostředí zavedete Microsoft 365 Copilot (Copilot), společnost Microsoft doporučuje vytvořit silný základ zabezpečení. Pokyny pro silné základy zabezpečení naštěstí existují ve formě nulová důvěra (Zero Trust). Strategie zabezpečení nulová důvěra (Zero Trust) zachází s každým připojením a požadavkem na prostředky, jako by pocházela z nekontrolovatelné sítě a špatného aktéra. Bez ohledu na to, odkud žádost pochází nebo k jakému prostředku přistupuje, nulová důvěra (Zero Trust) nás naučí, že "nikdy nedůvěřujete, vždy ověřte".

Tento článek obsahuje postup použití principů zabezpečení nulová důvěra (Zero Trust) k přípravě prostředí pro Copilot následujícími způsoby:

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Vynucujte ověřování uživatelských přihlašovacích údajů, požadavků na zařízení a oprávnění a chování aplikací. |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Ověřte JEA ve vaší organizaci, abyste eliminovali nadměrné sdílení tím, že zajistíte, aby byla správná oprávnění přiřazená k souborům, složkám, Teams a e-mailu. K ochraně dat použijte popisky citlivosti a zásady ochrany před únikem informací. |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | Pomocí služeb Exchange Online Protection (EOP) a XDR v programu Microsoft Defender můžete automaticky zabránit běžným útokům a detekovat incidenty zabezpečení a reagovat na ně. |

Základní informace o copilotu najdete v přehledu a postupu, jak začít.

Logická architektura

Zásady nulová důvěra (Zero Trust) pro Copilot platí pro celou architekturu, od uživatelů a zařízení po data aplikací, ke kterým mají přístup. Následující diagram znázorňuje komponenty logické architektury.

V diagramu:

- Uživatelská zařízení mají nainstalované aplikace Microsoft 365, ze kterých můžou uživatelé inicializovat výzvy Ke kopírování

- Součástí copilotu jsou:

- Služba Copilot, která orchestruje odpovědi na výzvy uživatele

- The Large Language Model (LLM), který odkazuje na Copilot, aby vytvořil nejlepší odpověď pro uživatele

- Instance Microsoft Graphu pro data vašeho tenanta Microsoftu 365

- Váš tenant Microsoft 365, který obsahuje data vaší organizace

- Výsledky kopírování pro uživatele obsahují pouze data, ke kterým má uživatel povolený přístup.

Co je v tomto článku

Tento článek vás provede postupem použití principů nulová důvěra (Zero Trust) k přípravě prostředí Microsoftu 365 pro Copilot.

| Krok | Úloha | nulová důvěra (Zero Trust) použité zásady |

|---|---|---|

| 0 | Nasazení nebo ověření ochrany dat | Explicitní ověření Použití nejméně privilegovaného přístupu |

| 2 | Nasazení nebo ověření zásad identit a přístupu | Explicitní ověření Použití nejméně privilegovaného přístupu |

| 3 | Nasazení nebo ověření zásad ochrany aplikací | Použití nejméně privilegovaného přístupu Předpokládat porušení zabezpečení |

| 4 | Nasazení nebo ověření správy a ochrany zařízení | Explicitní ověření |

| 5 | Nasazení nebo ověření služeb ochrany před hrozbami | Předpokládat porušení zabezpečení |

| 6 | Nasazení nebo ověření zabezpečené spolupráce pomocí Teams | Explicitní ověření Použití nejméně privilegovaného přístupu |

| 7 | Nasazení nebo ověření uživatelských oprávnění k datům | Použití nejméně privilegovaného přístupu |

Začínáme s E3 a dalšími kroky s E5

Každý z kroků v tomto článku je uspořádaný následujícím způsobem:

- Začínáme s funkcemi E3

- Další kroky s možnostmi E5

Práce s týmem Microsoft FastTrack

Pokud pracujete s týmem Microsoft FastTrack, abyste do svého prostředí představili Copilot, seznámíte se se třemi fázemi: Standardní hodnoty, Jádro a Best-in-class. Tento přístup dobře funguje s tímto doprovodným materiálem.

V diagramu tým Microsoft FastTrack používá třífázový přístup k nasazení Copilotu:

- Směrný plán – nastavení copilotu

- Jádro – Začínáme s ochranou v E3

- Nejlepší v třídě – další kroky s E5

Další informace o nastavení Copilotu najdete v tématu Začínáme s Microsoftem 365 Copilot.

Přizpůsobení těchto pokynů pro vaši organizaci

Vzhledem k tomu, že různé organizace můžou být v různých fázích nasazení ochrany nulová důvěra (Zero Trust), v každém z těchto kroků:

- Pokud nepoužíváte žádnou ochranu popsanou v kroku, před přiřazením licencí Copilot je nasaďte a nasaďte je.

- Pokud používáte některé z ochrany popsaných v kroku, použijte informace v kroku jako kontrolní seznam a ověřte, že každá uvedená ochrana byla pilotní a nasazená před přiřazením licencí Copilot.

Nejnovější podporu copilotu pro zabezpečení a další funkce Microsoftu 365 najdete v požadavcích na Copilot.

Poznámka:

Od 1. ledna 2024 bude Copilot obecně dostupný pro zaměstnance školy Microsoftu 365 A3 a A5. Další informace najdete v tomto technickém příspěvku komunity.

Krok 1. Nasazení nebo ověření ochrany dat

Pokud chcete zabránit tomu, aby data vaší organizace byla ohrožena nadměrným nebo nadměrným sdílením, je dalším krokem ochrana dat ve vašem tenantovi Microsoftu 365. Musíte zajistit, aby:

- Vaše data jsou kategorizována úrovněmi citlivosti.

- Popisky citlivosti představují úrovně citlivosti, které používají uživatelé nebo automaticky.

- Můžete si prohlédnout, jak se popisky citlivosti používají ve vašem tenantovi Microsoftu 365.

Tyto možnosti ochrany dat se dají použít také k zajištění toho, aby vaše organizace dodržovala předpisy týkající se dat, jako jsou ty, které se zabývají ochranou osobních údajů.

Následující funkce od Microsoft Purview posiluje zabezpečení dat a dodržování předpisů pro Copilot:

- Popisky citlivosti a obsah šifrované službou Microsoft Purview Information Protection

- Klasifikace dat

- Klíč zákazníka

- Dodržování předpisů komunikace

- Auditování

- Hledání obsahu

- eDiscovery

- Uchovávání a odstraňování

- Customer Lockbox

Další informace najdete v tématu Ochrana dat a dodržování předpisů microsoft Purview pro Microsoft Copilot a důležité informace o nasazení ochrany dat a dodržování předpisů microsoft Purview pro Copilot.

Začínáme s E3

Popisky citlivosti tvoří základní kámen ochrany dat. Než vytvoříte popisky pro označení citlivosti položek a použitých akcí ochrany, musíte porozumět stávající taxonomii klasifikace vaší organizace a jak se mapuje na popisky, které uživatelé vidí a používají v aplikacích. Po vytvoření popisků citlivosti je publikujte a poskytněte uživatelům pokyny, jak a kdy je použít ve Wordu, Excelu, PowerPointu a Outlooku.

Další informace naleznete v tématu:

- Začínáme s popisky citlivosti

- Vytváření a konfigurace popisků citlivosti a jejich zásad

- Povolení popisků citlivosti pro soubory Office na SharePointu a OneDrivu

Zvažte rozšíření ručního popisování pomocí nastavení zásad popisku citlivosti výchozího popisku a povinného popisování. Výchozí popisek pomáhá nastavit základní úroveň nastavení ochrany, která chcete použít pro veškerý obsah. Povinné označování zajišťuje, že uživatelé označí dokumenty a e-maily. Bez komplexního uživatelského školení a dalších ovládacích prvků ale tato nastavení můžou vést k nepřesným popiskům.

Podívejte se na tyto další zdroje informací o ochraně dat vaší organizace:

- Vytvořte zásady ochrany před únikem informací pro soubory a e-maily.

- Vytvořte zásady uchovávání informací, abyste zachovali to, co potřebujete, a odstraňte, co ne.

- Pomocí Průzkumníka obsahu můžete zobrazit a ověřit položky, které mají popisek citlivosti, popisek uchovávání informací nebo byly klasifikovány jako typ citlivých informací ve vaší organizaci.

Další kroky s E5

S Microsoftem 365 E5 můžete rozšířit popisky citlivosti, abyste chránili více obsahu a více metod označování. Například označování sharepointových webů a Teams pomocí popisků kontejnerů a automatického označování položek v Microsoftu 365 a dalších. Další informace najdete v seznamu běžných scénářů popisování a jejich sladění s obchodními cíli.

Zvažte tyto další možnosti Microsoftu 365 E5:

- Rozšiřte zásady ochrany před únikem informací na více umístění a pomocí většího rozsahu klasifikátorů vyhledejte citlivé informace.

- Popisky uchovávání informací se dají automaticky použít , když najdete citlivé informace, které potřebují jiná nastavení než zásady uchovávání informací, nebo vyšší úroveň správy.

- Abyste lépe pochopili citlivá data a jejich popisky, použijte Průzkumníka aktivit a úplné možnosti Průzkumníka obsahu.

Krok 2. Nasazení nebo ověření zásad identit a přístupu

Chcete-li zabránit špatným hercům v použití Copilotu k rychlejšímu zjišťování citlivých dat a přístupu k nim, je prvním krokem zabránit jim v získání přístupu. Musíte zajistit, aby:

- Uživatelé musí používat silné ověřování, které nemůže být ohroženo odhadem uživatelských hesel.

- Pokusy o ověření se vyhodnocují za své riziko a mají více požadavků.

- Můžete provádět kontroly přístupu uděleného uživatelským účtům, abyste zabránili nadměrnému sdílení.

Začínáme s E3

Microsoft 365 E3 zahrnuje licence Microsoft Entra ID P1. S tímto plánem Microsoft doporučuje používat běžné zásady podmíněného přístupu, které jsou následující:

- Vyžadování vícefaktorového ověřování (MFA) pro správce

- Vyžadování vícefaktorového ověřování pro všechny uživatele

- Blokování starší verze ověřování

Ujistěte se, že do rozsahu těchto zásad zahrnete služby Microsoft 365 a další aplikace SaaS.

Pokud vaše prostředí zahrnuje hybridní identity se službou místní Active Directory Domain Services, nezapomeňte nasadit ochranu heslem Microsoft Entra. Tato funkce detekuje a blokuje známá slabá hesla a jejich varianty a může také blokovat slabější termíny v heslech, která jsou specifická pro vaši organizaci.

Další kroky s E5

Microsoft 365 E5 zahrnuje licence Microsoft Entra ID P2. Začněte implementovat doporučenou sadu podmíněného přístupu a souvisejících zásad Od Microsoftu, včetně následujících:

- Vyžadování vícefaktorového ověřování, pokud je riziko přihlášení střední nebo vysoké.

- Vyžadování, aby uživatelé s vysokým rizikem změnili heslo (platí, pokud nepoužíváte ověřování bez hesla).

Další informace o implementaci ochrany identit a přístupu na základě vašeho licenčního plánu najdete v tématu Zvýšení zabezpečení přihlašování pro hybridní pracovní procesy pomocí vícefaktorového ověřování.

Microsoft 365 E5 i Microsoft Entra ID P2 zahrnují větší ochranu pro privilegované účty. Implementujte funkce shrnuté v následující tabulce.

| Schopnost | Zdroje informací |

|---|---|

| Privileged Identity Management (PIM) | Poskytuje ochranu privilegovaných účtů, které přistupují k prostředkům, včetně prostředků v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune. Viz Plánování nasazení Privileged Identity Management. |

| Microsoft Purview Privileged Access Management | Umožňuje podrobnou kontrolu přístupu nad privilegovanými úlohami správce Exchange Online v Office 365. Může pomoct chránit vaši organizaci před porušením zabezpečení, které používají existující účty privilegovaných správců s trvalým přístupem k citlivým datům nebo přístupem k důležitým nastavením konfigurace. Viz Přehled správy privilegovaného přístupu. |

Nakonec zvažte implementaci kontrol přístupu jako součást celkové strategie JEA. Kontroly přístupu umožňují vaší organizaci efektivně spravovat členství ve skupinách, přístup k podnikovým aplikacím a přiřazení rolí. Přístup uživatele je možné pravidelně kontrolovat, abyste měli jistotu, že pouze ti, kteří mají správný přístup, budou mít odpovídající trvalý přístup.

Krok 3. Nasazení nebo ověření zásad ochrany aplikací

Pro Microsoft 365 E3 i E5 použijte zásady Intune App Protection (APP), což jsou pravidla, která zajišťují, aby data organizace zůstala v bezpečí nebo obsažená ve spravované aplikaci.

Intune v appu vytvoří zeď mezi daty vaší organizace a osobními daty. APLIKACE zajišťuje, že data organizace v zadaných aplikacích se nedají zkopírovat a vložit do jiných aplikací na zařízení, i když zařízení není spravované.

APLIKACE může zabránit neúmyslným nebo úmyslným kopírováním obsahu generovaného pomocí Copilotu do aplikací na zařízení, které nejsou zahrnuté v seznamu povolených aplikací. APLIKACE může omezit poloměr výbuchu útočníka pomocí ohroženého zařízení.

Další informace najdete v tématu Vytvoření zásad ochrany aplikací.

Krok 4. Nasazení nebo ověření správy a ochrany zařízení

Pokud chcete zabránit ohrožení zařízení nebo používání ohrožených zařízení k získání přístupu ke Copilotu, dalším krokem je použití funkcí Správy a ochrany zařízení v Microsoftu 365. Musíte zajistit, aby:

- Zařízení jsou zaregistrovaná v Microsoft Intune a musí splňovat požadavky na stav a dodržování předpisů.

- Nastavení a funkce můžete spravovat na zařízeních.

- Zařízení můžete monitorovat podle jejich úrovně rizika.

- Můžete proaktivně zabránit ztrátě dat.

Začínáme s E3

Microsoft 365 E3 zahrnuje Microsoft Intune pro správu zařízení.

Dále začněte registrovat zařízení do správy. Po registraci nastavte zásady dodržování předpisů a pak vyžadovat zařízení, která jsou v pořádku a dodržují předpisy. Nakonec můžete nasadit profily zařízení, označované také jako konfigurační profily, ke správě nastavení a funkcí na zařízeních.

K nasazení těchto ochrany použijte následující sadu článků.

- Krok 1. Implementace zásad ochrany aplikací

- Krok 2. Registrace zařízení do správy

- Krok 3. Nastavení zásad dodržování předpisů

- Krok 4. Vyžadování zařízení v pořádku a vyhovujících předpisům

- Krok 5. Nasazení profilů zařízení

Další kroky s E5

Microsoft 365 E5 obsahuje také Microsoft Defender for Endpoint. Po nasazení programu Microsoft Defender for Endpoint můžete získat lepší přehledy a ochranu zařízení integrací Microsoft Intune s programem Defender for Endpoint. U mobilních zařízení to zahrnuje možnost monitorovat riziko zařízení jako podmínku přístupu. U zařízení s Windows můžete monitorovat dodržování předpisů těchto zařízení podle standardních hodnot zabezpečení.

Microsoft 365 E5 zahrnuje také ochranu před únikem informací koncového bodu. Pokud už vaše organizace rozumí vašim datům, vyvinula schéma citlivosti dat a použila schéma, můžete být připraveni rozšířit prvky tohoto schématu na koncové body pomocí zásad ochrany před únikem informací v Microsoft Purview.

Pokud chcete nasadit tyto možnosti ochrany a správy zařízení, použijte následující články:

- Krok 6. Monitorování rizik zařízení a dodržování předpisů podle standardních hodnot zabezpečení

- Krok 7. Implementace ochrany před únikem informací s možnostmi ochrany informací

Krok 5. Nasazení nebo ověření služeb ochrany před hrozbami

Dalším krokem je použití služeb ochrany před hrozbami Microsoftu 365, abyste zjistili aktivity špatných her a zabránili jim v získání přístupu ke službě Copilot. Musíte zajistit, aby:

- Můžete automaticky zabránit běžným typům e-mailů a útoků založených na zařízeních.

- Pomocí funkcí můžete snížit prostor pro útok na zařízení s Windows.

- Incidenty zabezpečení můžete detekovat a reagovat na ně pomocí komplexní sady služeb ochrany před hrozbami.

Začínáme s E3

Microsoft 365 E3 obsahuje několik klíčových funkcí v Defender pro Office 365 a Defenderu pro koncový bod. Kromě toho Windows 11 a Windows 10 zahrnují mnoho možností ochrany před hrozbami.

Microsoft Defender pro Office 365 P1

Microsoft Defender pro Office 365 P1 zahrnuje Exchange Online Protection (EOP), které jsou součástí Microsoftu 365 E3. EOP pomáhá chránit vaše e-maily a nástroje pro spolupráci před útoky phishing, zosobněním a dalšími hrozbami. Pomocí těchto zdrojů můžete nakonfigurovat ochranu proti malwaru, antispamě a anti-phishingu:

Defender for Endpoint P1

Microsoft 365 E3 zahrnuje Microsoft Defender for Endpoint P1, který zahrnuje následující funkce:

- Ochrana nové generace – pomáhá chránit vaše zařízení před vznikajícími hrozbami v reálném čase. Tato funkce zahrnuje Antivirová ochrana v programu Microsoft Defender, která průběžně kontroluje zařízení pomocí monitorování chování souborů a procesů.

- Snížení prostoru útoku – Zabraňuje útokům na prvním místě tím, že nakonfiguruje nastavení, která automaticky blokují potenciálně podezřelou aktivitu.

Pomocí těchto prostředků nakonfigurujte Defender for Endpoint Plan 1:

Možnosti ochrany Systému Windows

Windows ve výchozím nastavení zahrnuje silné zabezpečení a ochranu napříč hardwarem, operačním systémem, aplikacemi a dalšími funkcemi. Další informace najdete v tématu Úvod k zabezpečení Windows. Následující tabulka uvádí důležité funkce ochrany klientů windows, které jsou součástí Microsoftu 365 E3.

| Schopnost | Zdroje informací |

|---|---|

| Windows Hello | přehled Windows Hello pro firmy |

| Microsoft Defender Firewall | Dokumentace k bráně firewall v programu Windows Defender |

| Filtr SmartScreen v programu Microsoft Defender | přehled filtr SmartScreen v programu Microsoft Defender |

| Řízení aplikací pro Windows | Řízení aplikací pro Windows |

| BitLocker | Přehled šifrování zařízení nástrojem BitLocker |

| Ochrana Application Guard v programu Microsoft Defender pro Edge | přehled Ochrana Application Guard v programu Microsoft Defender |

Tyto funkce je možné nakonfigurovat přímo na klientovi pomocí objektů zásad skupiny (GPO) nebo pomocí nástroje pro správu zařízení, včetně Intune. Nastavení na zařízeních v Intune ale můžete spravovat jenom nasazením konfiguračních profilů, což je funkce Microsoftu 365 E5.

Další kroky s E5

Pokud chcete komplexnější ochranu před hrozbami, pilotní nasazení a nasazení XDR v programu Microsoft Defender, včetně:

- Defender for Identity

- Defender pro Office 365 P2

- Defender for Endpoint P2

- Defender pro cloudové aplikace

Microsoft doporučuje povolit součásti Microsoftu 365 v pořadí, v jakém je znázorněno:

Další informace a popis tohoto obrázku najdete v tématu Vyhodnocení a pilotní nasazení XDR v programu Microsoft Defender.

Po nasazení XDR v programu Microsoft Defender integrujte tyto nástroje pro detekci a odpovědi (XDR) eXtended s Microsoft Sentinelem. Microsoft Sentinel je licencovaný a fakturovaný odděleně od Microsoftu 365 E5. Další informace najdete v těchto zdrojích informací:

- Implementace Microsoft Sentinelu a XDR v programu Microsoft Defender pro nulová důvěra (Zero Trust)

- Plánování nákladů a porozumění cenám a fakturaci služby Microsoft Sentinel

Krok 6. Nasazení nebo ověření zabezpečené spolupráce pro Microsoft Teams

Microsoft poskytuje pokyny pro ochranu teams na třech různých úrovních – základní hodnoty, citlivé a vysoce citlivé. Představujeme Nástroj Copilot je vhodná doba ke kontrole prostředí a zajištění konfigurace vhodné ochrany. Proveďte následující kroky:

- Identifikujte týmy nebo projekty, které zaručují vysoce citlivou ochranu. Nakonfigurujte ochranu pro tuto úroveň. Mnoho organizací nemá data, která vyžadují tuto úroveň ochrany.

- Identifikujte týmy nebo projekty, které zaručují citlivou ochranu, a použijte tuto ochranu.

- Ujistěte se, že jsou všechny týmy a projekty nakonfigurované minimálně pro základní ochranu.

Další informace najdete v těchto zdrojích informací:

Externí sdílení

Představujeme Copilot je vhodná doba ke kontrole zásad pro sdílení souborů s lidmi mimo vaši organizaci a povolení externích přispěvatelů. Účty hostů nemají licenci k používání Copilotu.

Pokud chcete sdílet informace s lidmi mimo vaši organizaci, budete možná muset sdílet informace o jakékoli citlivosti. Projděte si tyto zdroje informací:

- Použití osvědčených postupů pro sdílení souborů a složek s neověřenými uživateli

- Omezení náhodného vystavení souborům při sdílení s lidmi mimo vaši organizaci

- Vytvoření zabezpečeného prostředí pro sdílení hostů

Informace o spolupráci s lidmi mimo vaši organizaci najdete v těchto zdrojích informací:

- Spolupráce na dokumentech ke sdílení jednotlivých souborů nebo složek

- Spolupráce na webu pro hosty na sharepointovém webu

- Spolupráce jako tým pro hosty v týmu

- Spolupráce s externími účastníky v kanálu pro lidi mimo organizaci ve sdíleném kanálu

Krok 7. Nasazení nebo ověření minimálních uživatelských oprávnění k datům

Aby se zabránilo riziku nadměrného nebo nadměrného sdílení dat vaší organizace, dalším krokem je zajistit, aby všichni uživatelé měli přístup jen pro dostatek přístupu (JEA), aby mohli provádět své úlohy a ne více. Uživatelé by neměli zjišťovat data, která nemají mít možnost zobrazit nebo sdílet data, která by neměli sdílet.

Pokud chcete zabránit nadměrnému sdílení, implementujte požadavky na oprávnění a zásady organizace, které musí všichni uživatelé dodržovat, a vytrénovat uživatele, aby je mohli používat. Umístěte například ovládací prvky, jako je vyžadování kontrol přístupu k webu vlastníky webu nebo omezení přístupu k definovaným skupinám zabezpečení z jednoho centrálního místa.

Detekce existujícího nadměrného sdílení:

Na úrovni souboru

Použijte Information Protection od Microsoft Purview a jeho ovládací prvky klasifikace dat, integrované popisování obsahu a odpovídající zásady ochrany před únikem informací.

Tyto funkce vám můžou pomoct identifikovat soubory v Microsoft Teams, sharepointových webech, umístěních Na OneDrivu, v e-mailech, v chatovacích konverzacích, v místní infrastruktuře a na zařízeních koncových bodů obsahujících citlivé informace nebo klasifikovaný obsah, a pak automaticky použít ovládací prvky pro omezení přístupu.

Na úrovni týmu webu a kontejneru v rámci Microsoft Teams a SharePointu

Můžete auditovat přístup ke sdílenému obsahu na úrovni webu a týmu a vynutit omezení, která omezují zjišťování informací jenom na ty, kteří by měli mít přístup.

Aby bylo možné tento proces ještě více automatizovat, microsoft Syntex – SharePoint Advanced Management vám pomůže najít potenciální nadměrné sdílení se soubory SharePointu a Microsoft Teams.

Paralelní použití ochrany a nasazení Copilotu

Pokud chcete zjednodušit přiřazování licencí Copilot ve vašem tenantovi s příslušnými ochranami, provedete to paralelně. Následující diagram ukazuje, jak můžete procházet fázemi zavádění ochrany před přiřazením licencí Copilot jednotlivým uživatelským účtům a jejich zařízením, jakmile budou chráněné.

Jak znázorňuje diagram, můžete během nasazování ochrany identit a přístupu k zařízením zavést ochranu informací v celé organizaci.

Školení

Začínáme s nástrojem Copilot

| Školení | Začínáme s nástrojem Copilot |

|---|---|

|

Tento studijní program vás provede základy Copilotu, představuje její všestrannost v různých aplikacích Microsoftu 365 a nabízí rady k maximalizaci jejího potenciálu. |

| Školení | Příprava organizace na Copilot |

|---|---|

|

Tento studijní program zkoumá návrh Copilotu, jeho funkce zabezpečení a dodržování předpisů a poskytuje pokyny k implementaci Copilotu. |

Další kroky

Podívejte se na video Jak se připravit na Copilot .

Podívejte se na tyto další články o nulová důvěra (Zero Trust) a copilotech Microsoftu:

Další zdroje informací:

- Ochrana zabezpečení dat a dodržování předpisů v Microsoft Purview pro Microsoft Copilot

- Data, ochrana osobních údajů a zabezpečení pro Copilot pro Microsoft 365

- Dokumentace ke copilotu pro Microsoft 365

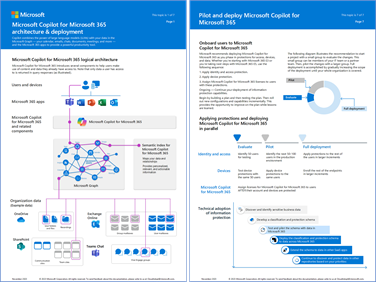

Souhrnný plakát

Vizuální souhrn informací v tomto článku najdete v plakátu o architektuře a nasazení Copilotu.

K přizpůsobení těchto ilustrací pro vlastní použití použijte soubor Visia.

Další nulová důvěra (Zero Trust) technické ilustrace najdete v nulová důvěra (Zero Trust) ilustracích pro IT architekty a implementátory.

Reference

V těchto odkazech se dozvíte o různých službách a technologiích uvedených v tomto článku.

- Přehled Copilotu pro Microsoft 365

- Běžné zásady zabezpečení pro organizace Microsoftu 365

- Zásady Intune App Protection (APP)

- Správa zařízení pomocí Intune

- Přehled EOP

- Úvod do zabezpečení Windows

- Vyhodnocení a pilotní nasazení XDR v programu Microsoft Defender

- Začínáme s popisky citlivosti

- Vytvoření zásad ochrany před únikem informací

- Konfigurace Teams se třemi úrovněmi ochrany

- Microsoft Syntex – Rozšířená správa SharePointu