Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Je důležité pomáhat partnerům a zákazníkům navrhovat, navrhovat a nasazovat řešení zabezpečení. Tyto nejžádanější zdroje Zero Trust (nulová důvěra) jsou k dispozici pro použití ve vlastní organizaci i pro zákazníky. Jsou připraveni, abyste si mohli přidat vlastní značku.

Společně značkové zdroje pro sledování pokroku

Tyto prostředky pro sledování pokroku v rámci Zero Trust jsou označeny logem Contoso. Nahraďte svým vlastním logem. Přizpůsobte si cíle a úkoly. Pokud jste ambiciózní, obsahují tyto trackery také pokyny pro aktualizaci barev a písem na vlastní standardy brandingu.

V tomto souboru ke stažení:

- Podrobný plán nulové důvěryhodnosti (Visio, může být uložený ve formátu PDF).

- Sledování vedoucích pracovníků pro Zero Trust (PowerPoint).

- Sledovací nástroj pro implementaci Zero Trust (Excel).

Další informace o těchto sledovacích nástrojích najdete v tématu Prostředky pro sledování pokroku pro obchodní scénáře adopčního rámce.

![]()

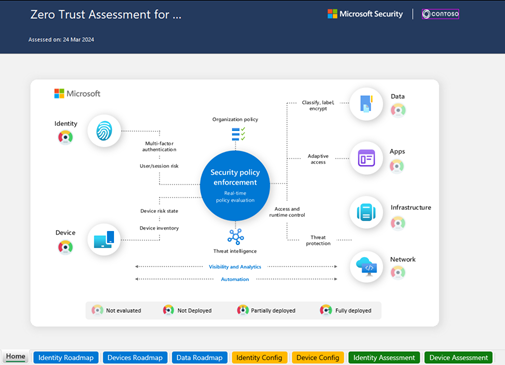

Workshop a hodnocení Microsoft Zero Trust

Tento workshop je komplexní technická příručka, která zákazníkům a partnerům pomůže přijmout strategii nulová důvěra (Zero Trust) a nasadit komplexní řešení zabezpečení pro zabezpečení svých organizací.

Přečtěte si, jak spustit vlastní workshop a stáhnout si nástroj pro posouzení Excelu na adrese . https://aka.ms/ztworkshop

Ilustrace společné architektury

Diagramy architektury, jako jsou diagramy architektury zahrnuté v našich doprovodných materiálech pro nulová důvěra (Zero Trust), pomáhají informovat o tom, jak aplikovat principy nulová důvěra (Zero Trust) na konkrétní prostředí, od Microsoftu 365 po specializovaná prostředí integrovaná v Azure nebo dokonce i Amazon Web Services (AWS). Tyto ilustrace pomáhají poskytovat podrobnější technické pokyny a doporučení. Poskytují podporovaný výchozí bod, který můžete upravit pro vlastní prostředí. Pomáhají komunikovat rozhodnutí o návrhu a vztahy mezi komponentami a možnostmi zabezpečení v prostředí.

Šablony Visia, vzorníky Visia a sady ikon Microsoftu

Pro lepší práci s referenčními architekturami ve výukovém centru Zero Trust můžete stáhnout šablony pro Visio spolu se sadami ikon od Microsoftu.

Tyto soubory šablon Visia 11x17 jsou s copřípadným označením a poskytují dostatek prostoru pro vaši vlastní práci. Logo Contoso nahraďte vlastním logem. Vyzkoušejte soubor šablony, který je motivovaný barvami zabezpečení Microsoftu. Pokud se vám nezobrazují požadované výsledky, můžete také pracovat s prostým souborem šablony.

Další materiály ke stažení:

Vzorníky a ikony Visia Ke stažení dalších velikostí stránek šablon Visia a co je důležitější, soubory vzorníků Visia, které obsahují ikony Microsoftu, najdete v šablonách a ikonách architektury Microsoftu 365. Tato sada vzorníků Visia obsahuje mnoho koncepčních ikon, včetně mnoha symbolů zabezpečení.

Ikony Azure Chcete-li stáhnout ikony Azure, podívejte se na Ikony architektury Azure.

S oběma těmito sadami ikon si můžete stáhnout jenom soubory SVG (škálovatelná vektorová grafika). Tyto soubory ikon můžete přetáhnout do libovolného nástroje, včetně Visia a PowerPointu.

Aby vám pomohl začít s těmito prostředky, poskytuje váš přátelský tým nulové důvěry v Microsoftu kurz: Kreslení jako a architekt rychlý start. Součástí tohoto stažení je soubor PDF i upravitelný soubor Visia.

Ilustrace architektury Zero Trust

Tyto ilustrace jsou repliky referenčních ilustrací v centru pro pokyny (Zero Trust). Stáhněte a přizpůsobte si tyto ilustrace pro vaši organizaci a zákazníky.

| Položka | Popis |

|---|---|

Stáhnout Visio

Stáhnout Visio |

architektura nulová důvěra (Zero Trust) Architektura vysoké úrovně (Zero Trust) Tento obrázek použijte společně s: |

PDF | Visio Aktualizováno březen 2025 |

Plán nasazení Zero Trust s Microsoftem 365 Tento obrázek použijte společně s tímto článkem: Plán nasazení nulové důvěryhodnosti s Microsoftem 365. |

PDFVisio |

Zásady přístupu k identitám a zařízením Zero Trust Tato sada zásad se doporučuje pro Microsoft 365, řešení založená na Azure a aplikace a doprovodné služby AI. Tento obrázek použijte společně s touto sadou článků. |

Stáhnout Visio

Stáhnout Visio |

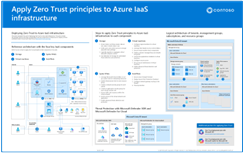

Použití principů nulová důvěra (Zero Trust) na Azure IaaS Tyto ilustrace použijte v těchto článcích: |

Stáhnout Visio

Stáhnout Visio |

použití principů nulové důvěryhodnosti na Azure IaaS – plakát s jednou stránkou Jednostráňový přehled procesu použití principů nulová důvěra (Zero Trust) v prostředích Azure IaaS |

Stáhnout Visio

Stáhnout Visio |

Použití principů nulová důvěra (Zero Trust) na paprskovou virtuální síť se službami Azure PaaS Tyto ilustrace použijte v tomto článku. |

Stáhnout Visio

Stáhnout Visio |

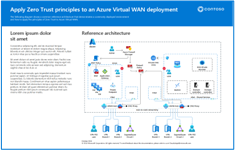

Použití principů nulová důvěra (Zero Trust) pro nasazení služby Azure Virtual WAN Tyto ilustrace použijte v tomto článku. |

Stáhnout Visio

Stáhnout Visio |

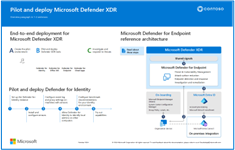

Pilotní použití a nasazení Microsoft Defender XDR Mezi tyto ilustrace patří procesy nasazení a ilustrace architektury pro:

Použijte tyto ilustrace společně s: Pilotním testováním a nasazením Microsoft Defender XDR. |

Stáhnout Visio

Stáhnout Visio |

Implementujte Microsoft Sentinel a Microsoft Defender XDR pro Zero Trust Tyto ilustrace můžete použít společně s těmito články: Přehled Krok 1. Nastavení nástrojů XDR Krok 2. Vytvoření pracovního prostoru Microsoft Sentinelu Krok 3. Ingestování zdrojů dat a konfigurace detekce incidentů Krok 4. Reakce na incident pomocí Microsoft Sentinelu a XDR v programu Microsoft Defender |