Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

Sie können Geräte direkt in Microsoft Entra ID einbinden, ohne dem lokalen Active Directory beitreten zu müssen, während Ihre Benutzer produktiv und geschützt bleiben. Die Microsoft Entra-Einbindung eignet sich für bereichsbezogene wie für die Bereitstellung im großen Stil in Unternehmen. SSO-Zugriff (Single Sign-On, einmaliges Anmelden) auf lokale Ressourcen ist auch für Geräte verfügbar, die in Microsoft Entra eingebunden sind. Weitere Informationen finden Sie unter So funktioniert das einmalige Anmelden bei lokalen Ressourcen auf in Microsoft Entra eingebundenen Geräten.

In diesem Artikel erhalten Sie die Informationen, die Sie zum Planen der Implementierung der Microsoft Entra-Einbindung benötigen.

Dieser Artikel setzt voraus, dass Sie die Einführung in die Geräteverwaltung in Microsoft Entra ID gelesen haben.

Um die Implementierung Ihrer Microsoft Entra-Einbindung zu planen, sollten Sie sich mit folgenden Themen vertraut machen:

Die Microsoft Entra-Einbindung ermöglicht Ihnen, zu einem auf die Cloud ausgerichteten Modell mit Windows zu wechseln. Wenn Sie Ihre Geräteverwaltung modernisieren und Ihre gerätebezogenen IT-Kosten senken möchten, bietet die Microsoft Entra-Einbindung eine hervorragende Grundlage, um diese Ziele zu erreichen.

Ziehen Sie die Microsoft Entra-Einbindung in Betracht, wenn Ihre Ziele den folgenden Kriterien entsprechen:

Die Microsoft Entra-Einbindung kann sowohl in verwalteten Umgebungen als auch in Verbundumgebungen eingesetzt werden. Die meisten Organisationen stellen verwaltete Domänen bereit. Szenarien mit verwalteten Domänen erfordern keine Konfiguration und Verwaltung eines Verbundservers wie Active Directory-Verbunddienste (AD FS).

Eine verwaltete Umgebung kann entweder durch Kennwort-Hashsynchronisierung oder Passthrough-Authentifizierung mit dem nahtlosen einmaligen Anmelden (Seamless Single Sign On) bereitgestellt werden.

Bei Verbundumgebungen sollte ein Identitätsanbieter verwendet werden, der sowohl das WS-Trust- als auch das WS-Fed-Protokoll unterstützt:

Bei Verwendung von AD FS müssen Sie die folgenden WS-Trust-Endpunkte aktivieren: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Wenn Ihr Identitätsanbieter diese Protokolle nicht unterstützt, funktioniert die Microsoft Entra-Einbindung nicht nativ.

Hinweis

Derzeit funktioniert die Microsoft Entra-Einbindung nicht, wenn AD FS 2019 mit externen Authentifizierungsanbietern als primärer Authentifizierungsmethode konfiguriert ist. Für die Microsoft Entra-Einbindung ist standardmäßig die Kennwortauthentifizierung als primäre Methode festgelegt, was in diesem Szenario zu Authentifizierungsfehlern führt.

Bei der Erstellung von Benutzern in:

Lokale Benutzerprinzipalnamen (UPNs), die sich von Microsoft Entra-UPNs unterscheiden, werden auf in Microsoft Entra eingebundenen Geräten nicht unterstützt. Wenn Ihre Benutzer einen lokalen UPN verwenden, sollten Sie auf die Verwendung ihres primären UPN in Microsoft Entra ID umstellen.

UPN-Änderungen werden erst ab dem Windows 10-Update 2004 unterstützt. Bei Benutzern, die Geräte mit diesem Update verwenden, kann der UPN problemlos geändert werden. Auf Geräten vor dem Windows 10-Update 2004 haben Benutzer Probleme mit SSO und dem bedingten Zugriff. Sie müssen sich über die Kachel „Anderer Benutzer“ mit ihrem neuen UPN bei Windows anmelden, um dieses Problem zu beheben.

Microsoft Entra-Einbindung:

Empfehlung: Verwenden Sie immer die neueste Version von Windows, um die aktualisierten Features nutzen zu können.

Die Geräteverwaltung für in Microsoft Entra eingebundene Geräte basiert auf einer MDM-Plattform (Mobile Device Management, Verwaltung mobiler Geräte) wie Intune und MDM-CSPs. Ab Windows 10 ist ein integrierter MDM-Agent verfügbar, der alle kompatiblen MDM-Lösungen unterstützt.

Hinweis

Gruppenrichtlinien werden für in Microsoft Entra eingebundene Geräte nicht unterstützt, weil diese nicht mit der lokalen Active Directory-Instanz verbunden sind. Die Verwaltung von in Microsoft Entra eingebundenen Geräten ist nur über MDM möglich.

Es gibt zwei Ansätze für die Verwaltung von in Microsoft Entra eingebundenen Geräten:

Überprüfen Sie bei der Verwendung von Gruppenrichtlinien mithilfe der Analyse von Gruppenrichtlinien in Microsoft Intune die Parität von GPO- (Gruppenrichtlinienobjekt) und MDM-Richtlinien.

Überprüfen Sie die unterstützten und nicht unterstützten Richtlinien, um zu bestimmen, ob Sie statt Gruppenrichtlinien eine MDM-Lösung verwenden können. In Bezug auf nicht unterstützte Richtlinien sind folgende Fragen zu berücksichtigen:

Wenn Ihre MDM-Lösung nicht über den Microsoft Entra-App-Katalog verfügbar ist, können Sie die Lösung gemäß der unter Microsoft Entra-Integration von MDM beschriebenen Vorgehensweise hinzufügen.

Durch die Co-Verwaltung können Sie Microsoft Configuration Manager verwenden, um bestimmte Aspekte Ihrer Geräte zu verwalten, während die Richtlinien über Ihre MDM-Plattform bereitgestellt werden. Microsoft Intune ermöglicht die Co-Verwaltung mit Microsoft Configuration Manager. Weitere Informationen zur Co-Verwaltung für Geräte mit Windows 10 oder höher finden Sie unter Was ist Co-Verwaltung?. Wenn Sie ein anderes MDM-Produkt als Intune verwenden, wenden Sie sich an Ihren MDM-Anbieter, um Informationen zu entsprechenden Szenarien für die Co-Verwaltung zu erhalten.

Empfehlung: Ziehen Sie für in Microsoft Entra eingebundene Geräte nur die mobile Geräteverwaltung (MDM) in Betracht.

Wir empfehlen die Migration von lokalen Anwendungen zu Cloudanwendungen, um die Benutzerfreundlichkeit und die Zugriffssteuerung zu verbessern. Mit Microsoft Entra verbundene Geräte können nahtlos sowohl auf lokale als auch auf Cloud-Anwendungen zugreifen. Weitere Informationen finden Sie unter So funktioniert das einmalige Anmelden bei lokalen Ressourcen auf in Microsoft Entra eingebundenen Geräten.

In den folgenden Abschnitten werden Aspekte für verschiedene Arten von Anwendungen und Ressourcen aufgeführt.

Wenn eine Anwendung zum Microsoft Entra-App-Katalog hinzugefügt wird, erhalten Benutzer einmaliges Anmelden über die in Microsoft Entra eingebundenen Geräte. Es ist keine weitere Konfiguration erforderlich. Benutzer erhalten SSO in den Browsern Microsoft Edge und Chrome. Wenn Sie Chrome verwenden, müssen Sie die Erweiterung „Windows 10 Accounts“ bereitstellen.

Für Win32-Anwendungen gilt Folgendes:

Wenn Ihre Apps benutzerdefiniert sind oder lokal gehostet werden, müssen Sie die Apps aus folgenden Gründen den vertrauenswürdigen Sites Ihres Browsers hinzufügen:

Wenn Sie AD FS verwenden, lesen Sie Überprüfen und Verwalten von einmaligem Anmelden mit AD FS.

Empfehlung: Ziehen Sie ein Hosting in der Cloud (z. B. Azure) und die Integration von Microsoft Entra ID in Betracht, um die Benutzerfreundlichkeit zu verbessern.

Benutzer erhalten einmaliges Anmelden über in Microsoft Entra eingebundene Geräte, wenn das jeweilige Gerät Zugriff auf einen Domänencontroller hat.

Hinweis

Mit Microsoft Entra verbundene Geräte können nahtlos sowohl auf lokale als auch auf Cloud-Anwendungen zugreifen. Weitere Informationen finden Sie unter So funktioniert das einmalige Anmelden bei lokalen Ressourcen auf in Microsoft Entra eingebundenen Geräten.

Empfehlung: Stellen Sie den Microsoft Entra-Anwendungsproxy bereit, um den sicheren Zugriff für diese Anwendungen zu ermöglichen.

Ihre Benutzer erhalten einmaliges Anmelden über in Microsoft Entra eingebundene Geräte, wenn das jeweilige Gerät Zugriff auf einen lokalen Domänencontroller hat. Erfahren Sie, wie dies funktioniert.

Sie sollten Universal Print bereitstellen, um eine cloudbasierte Druckverwaltungslösung ohne lokale Abhängigkeiten zu besitzen.

In Microsoft Entra eingebundene Geräte unterstützen keine lokalen Anwendungen, die Computerauthentifizierung verwenden.

Empfehlung: Setzen Sie diese Anwendungen außer Kraft, und stellen Sie auf modernere Alternativen um.

Eine Remotedesktopverbindung mit einem mit Microsoft Entra eingebundenen Geräten erfordert, dass der Hostcomputer entweder in Microsoft Entra eingebunden oder hybrid eingebunden ist. Eine Remotedesktopverbindung über ein nicht verbundenes oder Nicht-Windows-Gerät wird nicht unterstützt. Weitere Informationen finden Sie unter Herstellen einer Verbindung mit einem in Microsoft Entra eingebundenen Remotecomputer.

Nach dem Windows 10-Update 2004 können Benutzer eine Remotedesktopverbindung auf einem bei Microsoft Entra registrierten Gerät mit Windows 10 oder höher mit einem weiteren in Microsoft Entra eingebundenen Gerät verwenden.

Derzeit unterstützen in Microsoft Entra eingebundene Geräte die RADIUS-Authentifizierung nicht mithilfe eines lokalen Computerobjekts und eines Zertifikats für die Verbindung mit WLAN-Zugriffspunkten, da RADIUS auf das Vorhandensein eines lokalen Computerobjekts in diesem Szenario angewiesen ist. Alternativ können Sie über Intune gepushte Zertifikate oder Benutzeranmeldeinformationen verwenden, um sich beim WLAN zu authentifizieren.

Hinweis

In Microsoft Entra eingebundene Geräte können nicht mit einem Tool für die Systemvorbereitung (Sysprep) oder mit ähnlichen Imagingtools bereitgestellt werden.

Sie können in Microsoft Entra eingebundene Geräte mithilfe der folgenden Methoden bereitstellen:

Hier finden Sie einen Vergleich dieser drei Methoden:

| Element | Self-Service-Einrichtung | Windows Autopilot | Massenregistrierung |

|---|---|---|---|

| Benutzerinteraktion zum Einrichten erforderlich | Ja | Ja | Nein |

| IT-Maßnahmen erforderlich | Nein | Ja | Ja |

| Umsetzbare Abläufe | Windows-Willkommensseite & Einstellungen | Nur Willkommensseite | Nur Willkommensseite |

| Lokale Administratorrechte für primären Benutzer | Ja, standardmäßig | Konfigurierbar | Nein |

| OEM-Support erforderlich | Nein | Ja | Nein |

| Unterstützte Versionen | 1511+ | 1709+ | 1703+ |

Wählen Sie Ihre Bereitstellungsmethode, indem Sie die obige Tabelle durchgehen und die folgenden Aspekte für die Anwendung der jeweiligen Methode berücksichtigen:

Im Microsoft Entra Admin Center können Sie die Bereitstellung von in Microsoft Entra eingebundenen Geräten in Ihrer Organisation steuern. Navigieren Sie zum Konfigurieren der zugehörigen Einstellungen zu Identität>Geräte>Alle Geräte>Geräteeinstellungen. Weitere Informationen

Legen Sie diese Option basierend auf dem Umfang Ihrer Bereitstellung und den Benutzern, die ein in Microsoft Entra eingebundenes Gerät einrichten sollen, auf Alle oder Ausgewählte fest.

Wählen Sie Ausgewählte und dann die Benutzer und Benutzerinnen aus, die Sie der lokalen Administratorgruppe für alle in Microsoft Entra eingebundenen Geräte hinzufügen möchten.

Wählen Sie Ja aus, wenn Benutzer und Benutzerinnen beim Einbinden von Geräten in Microsoft Entra ID die Multi-Faktor-Authentifizierung (MFA) ausführen müssen.

Empfehlung: Erzwingen Sie mit der Benutzeraktion Geräte registrieren oder einbinden in bedingtem Zugriff die Verwendung von MFA für das Einbinden von Geräten.

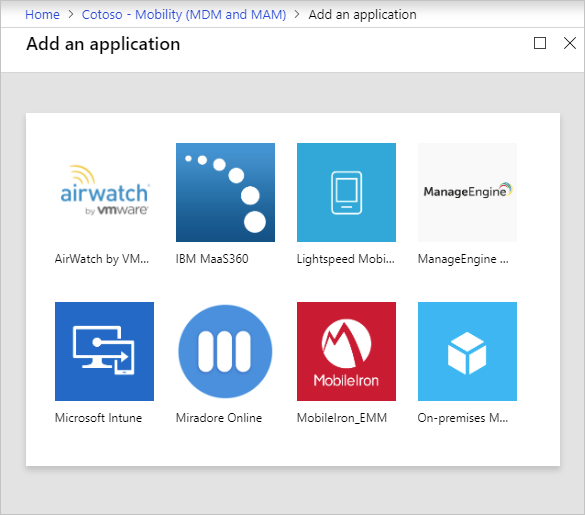

Bevor Sie Ihre Mobilitätseinstellungen konfigurieren können, müssen Sie möglicherweise zuerst einen MDM-Anbieter hinzufügen.

Gehen Sie wie folgt vor, um einen MDM-Anbieter hinzuzufügen:

Wählen Sie auf derMicrosoft Entra ID-Seite im Abschnitt Verwalten die Option Mobility (MDM and MAM) aus.

Wählen Sie Anwendung hinzufügenaus.

Wählen Sie Ihren MDM-Anbieter aus der Liste aus.

Wählen Sie Ihren MDM-Anbieter aus, um die entsprechenden Einstellungen zu konfigurieren.

Wählen Sie basierend auf dem Benutzerbereich Ihrer Bereitstellung entweder Einige oder Alle aus.

Basierend auf Ihrem Benutzerbereich ergibt sich eine der folgenden Situationen:

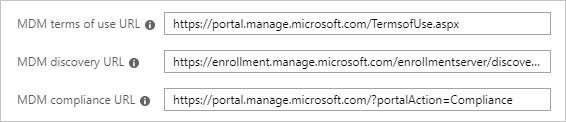

Es gibt drei URLs, die sich auf die MDM-Konfiguration beziehen:

Jede URL besitzt einen vordefinierten Standardwert. Wenn diese Felder leer sind, wenden Sie sich für weitere Informationen an Ihren MDM-Anbieter.

Die Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) gilt nicht für die Einbindung in Microsoft Entra.

Wenn Sie Enterprise State Roaming in Microsoft Entra ID aktivieren möchten, damit Benutzer ihre Einstellungen geräteübergreifend synchronisieren können, lesen Sie Aktivieren von Enterprise State Roaming in Microsoft Entra ID.

Empfehlung: Aktivieren Sie diese Einstellung auch für hybrid in Microsoft Entra eingebundene Geräte.

Wenn für Ihre in Microsoft Entra eingebundenen Geräte ein MDM-Anbieter konfiguriert ist, kennzeichnet der Anbieter das Gerät als konform, sobald das Gerät verwaltet wird.

Sie können diese Implementierung nutzen, um die Verwendung verwalteter Geräte für den Zugriff auf Cloud-Apps mithilfe des bedingten Zugriffs vorzuschreiben.

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenTraining

Zertifizierung

Microsoft 365 Certified: Endpoint Administrator Associate - Certifications

Planen Sie eine Endpunktbereitstellungsstrategie und führen diese mithilfe von wesentlichen Elemente moderner Verwaltung, Co-Management-Ansätzen und Microsoft Intune-Integration aus.