Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

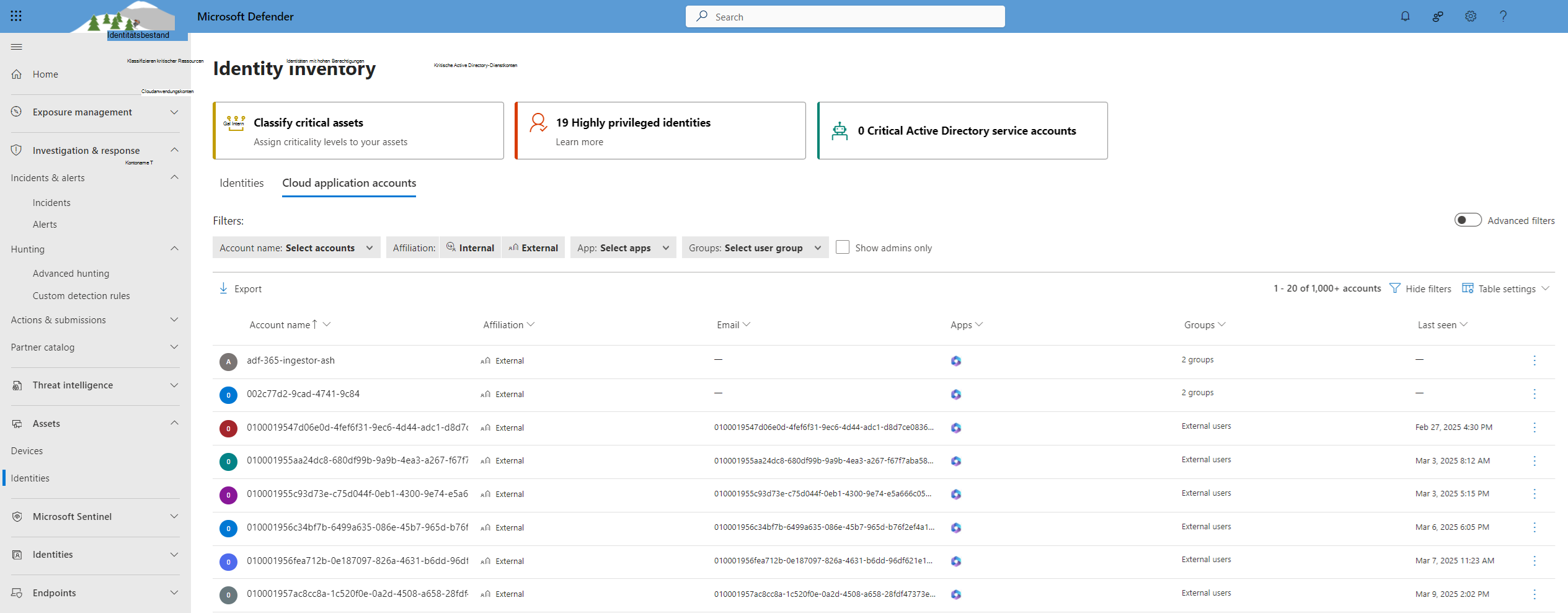

Microsoft Defender for Cloud Apps bietet Ihnen Einblick in die Konten ihrer verbundenen Anwendungen. Nachdem Sie Defender for Cloud Apps mithilfe des App-Connectors mit einer App verbunden haben, liest Defender for Cloud Apps Kontoinformationen, die verbundenen Anwendungen zugeordnet sind. Auf der Registerkarte Cloudanwendungskonten im Identitätsbestand können Sie diese Konten, Berechtigungen, die Gruppen, denen sie angehören, ihre Aliase und die von ihnen verwendeten Apps untersuchen. Wenn Defender for Cloud Apps außerdem ein neues Konto erkennt, das zuvor in einer der verbundenen Apps nicht zu sehen war , z. B. bei Aktivitäten oder der Dateifreigabe, wird das Konto der Kontoliste dieser App hinzugefügt. Dadurch erhalten Sie Einblick in die Aktivitäten externer Benutzer, die mit Ihren Cloud-Apps interagieren.

Identitätsbestand

Die Transparenz in Cloudanwendungskonten, wie oben beschrieben, wird im Identitätsbestand auf der Registerkarte "Cloudanwendungskonten" bereitgestellt.

Der Identitätsbestand bietet eine zentrale Ansicht aller Identitäten in Ihrem organization, sodass Sie diese effizient überwachen und verwalten können. Auf einen Blick können Sie wichtige Details wie Domäne, Tags, Typ und andere Attribute sehen, sodass Sie Identitäten, die Aufmerksamkeit erfordern, schnell identifizieren und verwalten können.

Weitere Informationen finden Sie in der Dokumentation zum Identitätsbestand.

Cloudanwendungskonten

Administratoren können nach bestimmten Kontometadaten oder Kontoaktivitäten suchen. Die Registerkarte Cloudanwendungskonten enthält umfassende Details zu Entitäten, die aus verbundenen Cloudanwendungen abgerufen werden, einschließlich Des Aktivitätsverlaufs und Sicherheitswarnungen im Zusammenhang mit dem Konto.

Die Registerkarte Cloudanwendungskonten kann gefiltert werden, um bestimmte Konten zu finden und ausführliche Informationen zu verschiedenen Kontotypen zu erhalten. Sie können beispielsweise nach allen externen Konten filtern, auf die seit dem letzten Jahr nicht mehr zugegriffen wurde.

Die Registerkarte Cloudanwendungskonten ermöglicht eine einfache Untersuchung von Konten, einschließlich:

Überprüfen, ob Konten in einem bestimmten Dienst für längere Zeit inaktiv waren (ziehen Sie in Betracht, die Lizenz für diesen Benutzer für diesen Dienst zu widerrufen).

Filtern nach Konten mit Administratorberechtigungen.

Suchen nach Konten, die nicht mehr Teil Ihrer organization aber möglicherweise noch aktive Konten haben.

Ausführen von Governanceaktionen für Konten, z. B. Das Anhalten einer App oder der Zugriff auf die Seite mit den Kontoeinstellungen.

Anzeigen, welche Konten in den einzelnen Benutzergruppen enthalten sind.

Anzeigen, auf welche Apps von den einzelnen Konten zugegriffen wird und welche Apps für bestimmte Konten gelöscht werden.

Kontenfilter

Die Registerkarte Cloudanwendungskonten bietet umfassende Filterfunktionen mit vordefinierten Filtern für eine schnelle und einfache Erfahrung.

Administratoren können auch die Umschaltfläche "Erweiterte Filter" aktivieren, um nach zusätzlichen Attributen zu filtern, oder komplexe Filter erstellen, die Bedingungen wie "ungleich" enthalten.

Zu den vordefinierten Filtern gehören:

Kontenbezeichnung: Filtern Sie bestimmte Konten.

Zugehörigkeit: Intern oder Extern. Legen Sie interne Konten unter Einstellungen fest, indem Sie den IP-Adressbereich Ihrer organization definieren. Admin Konten sind mit einem roten Krawattensymbol gekennzeichnet.

App: Filtern Sie nach allen verbundenen Apps, die von Konten in Ihrem organization verwendet werden.

Gruppen: Filtern Sie nach Mitgliedern von Benutzergruppen in Defender for Cloud Apps – sowohl integrierte als auch importierte Benutzergruppen.

Nur Administratoren anzeigen: Filtern Sie nach Administratorkonten.

Zusätzliche Aktionen

Zusätzliche Aktionen für weitere Untersuchungen, z. B. das Anzeigen verwandter Aktivitäten und Incidents, sind über die Registerkarte Cloudanwendungskonten verfügbar. Klicken Sie auf die drei Punkte am Ende der Zeile des relevanten Kontos, um verfügbare Aktionen anzuzeigen, oder klicken Sie auf die Kontozeile, um weitere Konten im Zusammenhang mit einem einzelnen Benutzer anzuzeigen. Zusätzliche Aktionen sind auch über die drei Punkte am Ende der Tabelle in dieser Ansicht verfügbar.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie ein Supportticket.