Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In einer perfekten Welt verstehen alle Ihre Mitarbeiter die Bedeutung des Informationsschutzes und arbeiten im Rahmen Ihrer Richtlinien. In der realen Welt ist es wahrscheinlich, dass ein beschäftigter Partner, der häufig mit Buchhaltungsinformationen arbeitet, versehentlich ein vertrauliches Dokument mit falschen Berechtigungen in Ihr Box-Repository hochlädt. Eine Woche später stellen Sie fest, dass die vertraulichen Informationen Ihres Unternehmens an Ihre Konkurrenz weitergegeben wurden.

Um dies zu verhindern, bietet ihnen Microsoft Defender for Cloud Apps eine umfangreiche Suite von DLP-Funktionen, die die verschiedenen Datenleckpunkte in Organisationen abdecken.

In diesem Tutorial erfahren Sie, wie Sie Defender for Cloud Apps verwenden, um potenziell verfügbar gemachte vertrauliche Daten zu ermitteln und Steuerelemente anzuwenden, um deren Offenlegung zu verhindern:

Ermitteln und Schützen vertraulicher Informationen in Ihrem organization

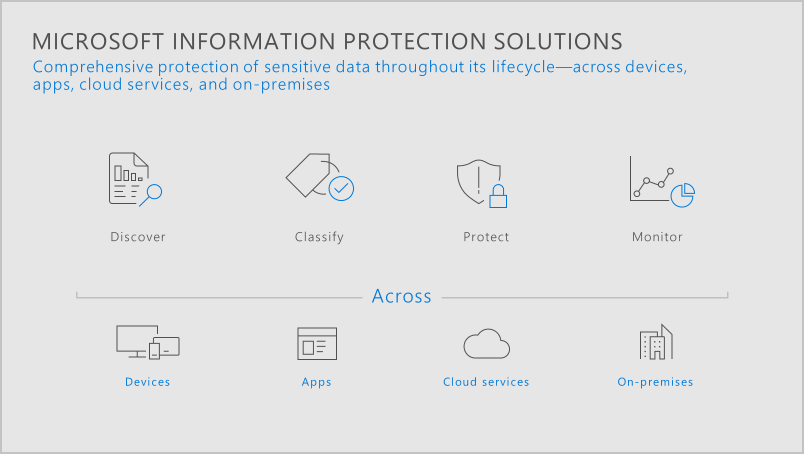

Unser Ansatz zum Schutz von Informationen kann in die folgenden Phasen unterteilt werden, in denen Sie Ihre Daten über den gesamten Lebenszyklus hinweg über mehrere Standorte und Geräte hinweg schützen können.

Phase 1: Ermitteln Ihrer Daten

Verbinden von Apps: Der erste Schritt bei der Ermittlung, welche Daten in Ihrem organization verwendet werden, besteht darin, Cloud-Apps, die in Ihrem organization verwendet werden, mit Defender for Cloud Apps zu verbinden. Sobald die Verbindung hergestellt wurde, können Defender for Cloud Apps Daten scannen, Klassifizierungen hinzufügen und Richtlinien und Steuerelemente erzwingen. Je nachdem, wie Apps verbunden sind, wirkt sich darauf aus, wie und wann Scans und Steuerelemente angewendet werden. Sie können Ihre Apps auf eine der folgenden Arten verbinden:

Verwenden eines App-Connectors: Unsere App-Connectors verwenden die von App-Anbietern bereitgestellten APIs. Sie bieten einen besseren Einblick in die apps, die in Ihrer organization verwendet werden. Überprüfungen werden in regelmäßigen Abständen (alle 12 Stunden) und in Echtzeit (ausgelöst bei jeder Erkennung einer Änderung) durchgeführt. Weitere Informationen und Anweisungen zum Hinzufügen von Apps finden Sie unter Verbinden von Apps.

Verwenden der App-Steuerung für bedingten Zugriff: Unsere App-Steuerungslösung für bedingten Zugriff verwendet eine Reverseproxyarchitektur, die eindeutig in Microsoft Entra bedingten Zugriff integriert ist und ihnen ermöglicht, Steuerelemente auf jede App anzuwenden.

Microsoft Edge-Benutzer profitieren vom direkten In-Browser-Schutz. Die App-Steuerung für bedingten Zugriff wird in anderen Browsern mithilfe einer Reverseproxyarchitektur angewendet. Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff und In-Browser-Schutz mit Microsoft Edge for Business (Vorschau).

Untersuchen: Nachdem Sie eine App mithilfe des API-Connectors mit Defender for Cloud Apps verbunden haben, überprüft Defender for Cloud Apps alle dateien, die sie verwendet. Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Dateien, um eine Übersicht über die von Ihren Cloud-Apps freigegebenen Dateien, deren Barrierefreiheit und deren status zu erhalten. Weitere Informationen finden Sie unter Untersuchen von Dateien.

Phase 2: Klassifizieren von vertraulichen Informationen

Definieren, welche Informationen vertraulich sind: Bevor Sie nach vertraulichen Informationen in Ihren Dateien suchen, müssen Sie zunächst definieren, was für Ihre organization als vertraulich gilt. Als Teil unseres Datenklassifizierungsdiensts bieten wir über 100 standardmäßige Typen vertraulicher Informationen an, oder Sie können ihre eigenen erstellen, die Ihren Unternehmensrichtlinien entsprechen. Defender for Cloud Apps ist nativ in Microsoft Purview Information Protection integriert, und die gleichen vertraulichen Typen und Bezeichnungen sind in beiden Diensten verfügbar. Wenn Sie also vertrauliche Informationen definieren möchten, wechseln Sie zum Microsoft Purview Information Protection-Portal, um sie zu erstellen. Sobald sie definiert sind, sind sie in Defender for Cloud Apps verfügbar. Sie können auch erweiterte Klassifizierungstypen wie Fingerabdruck oder Exact Data Match (EDM) verwenden.

Für diejenigen unter Ihnen, die bereits hart daran gearbeitet haben, vertrauliche Informationen zu identifizieren und die entsprechenden Vertraulichkeitsbezeichnungen anzuwenden, können Sie diese Bezeichnungen in Ihren Richtlinien verwenden, ohne den Inhalt erneut überprüfen zu müssen.

Aktivieren der Microsoft Information Protection-Integration

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Navigieren Sie unter Information Protection zu Microsoft Information Protection. Wählen Sie Neue Dateien automatisch überprüfen für Microsoft Information Protection Vertraulichkeitsbezeichnungen und Inhaltsüberprüfungswarnungen aus.

Weitere Informationen finden Sie unter Microsoft Purview Information Protection Integration.

Erstellen von Richtlinien zum Identifizieren vertraulicher Informationen in Dateien: Sobald Sie die Arten von Informationen kennen, die Sie schützen möchten, ist es an der Zeit, Richtlinien zu erstellen, um sie zu erkennen. Erstellen Sie zunächst die folgenden Richtlinien:

Dateirichtlinie

Verwenden Sie diese Art von Richtlinie, um den Inhalt von Dateien, die in Ihren mit der API verbundenen Cloud-Apps gespeichert sind, nahezu in Echtzeit und ruhenden Daten zu überprüfen. Dateien werden mithilfe einer unserer unterstützten Inspektionsmethoden gescannt, einschließlich Microsoft Purview Information Protection verschlüsselten Inhalten dank der nativen Integration mit Defender for Cloud Apps.Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Richtlinien ->Richtlinienverwaltung aus.

Wählen Sie Richtlinie erstellen und dann Dateirichtlinie aus.

Wählen Sie unter Inspektionsmethode einen der folgenden Klassifizierungsdienste aus, und konfigurieren Sie sie:

- Datenklassifizierungsdienste: Verwendet Klassifizierungsentscheidungen, die Sie in Microsoft 365, Microsoft Purview Information Protection und Defender for Cloud Apps getroffen haben, um eine einheitliche Bezeichnungserfahrung bereitzustellen. Dies ist die bevorzugte Methode zur Inhaltsuntersuchung, da sie eine konsistente und einheitliche Oberfläche für alle Microsoft-Produkte bietet.

Wählen Sie für hochsensible Dateien die Option Warnung für jede übereinstimmende Datei erstellen aus, und wählen Sie die erforderlichen Warnungen aus, damit Sie informiert werden, wenn sich Dateien mit ungeschützten vertraulichen Informationen in Ihrem organization befinden.

Wählen Sie Erstellen aus.

Sitzungsrichtlinie

Verwenden Sie diese Art von Richtlinie, um Dateien beim Zugriff auf Folgendes in Echtzeit zu überprüfen und zu schützen:- Datenexfiltration verhindern: Blockieren Sie das Herunterladen, Ausschneiden, Kopieren und Drucken vertraulicher Dokumente auf z. B. nicht verwalteten Geräten.

- Schützen von Dateien beim Download: Dokumente müssen mit Microsoft Purview Information Protection bezeichnet und geschützt werden. Durch diese Aktion wird sichergestellt, dass das Dokument geschützt ist und der Benutzerzugriff in einer potenziell riskanten Sitzung eingeschränkt wird.

- Verhindern des Hochladens von Dateien ohne Bezeichnung: Erfordern, dass eine Datei über die richtige Bezeichnung und den richtigen Schutz verfügt, bevor eine vertrauliche Datei hochgeladen, verteilt und von anderen verwendet wird. Mit dieser Aktion können Sie sicherstellen, dass nicht bezeichnete Dateien mit vertraulichen Inhalten nicht hochgeladen werden, bis der Benutzer den Inhalt klassifiziert.

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Richtlinien ->Richtlinienverwaltung aus.

Wählen Sie Richtlinie erstellen und dann Sitzungsrichtlinie aus.

Wählen Sie unter Sitzungssteuerungstyp eine der Optionen mit DLP aus.

Wählen Sie unter Inspektionsmethode einen der folgenden Klassifizierungsdienste aus, und konfigurieren Sie sie:

- Datenklassifizierungsdienste: Verwendet Klassifizierungsentscheidungen, die Sie in Microsoft 365, Microsoft Purview Information Protection und Defender for Cloud Apps getroffen haben, um eine einheitliche Bezeichnungserfahrung bereitzustellen. Dies ist die bevorzugte Methode zur Inhaltsuntersuchung, da sie eine konsistente und einheitliche Oberfläche für alle Microsoft-Produkte bietet.

Wählen Sie für hochsensible Dateien Die Option Warnung erstellen und dann die erforderlichen Warnungen aus, damit Sie informiert werden, wenn sich Dateien mit ungeschützten vertraulichen Informationen in Ihrem organization befinden.

Wählen Sie Erstellen aus.

Sie sollten so viele Richtlinien erstellen, wie erforderlich sind, um vertrauliche Daten in Übereinstimmung mit ihrer Unternehmensrichtlinie zu erkennen.

Phase 3: Schützen Ihrer Daten

Jetzt können Sie Dateien mit vertraulichen Informationen erkennen, aber Was Sie wirklich tun möchten, ist, diese Informationen vor potenziellen Bedrohungen zu schützen. Sobald Sie über einen Vorfall informiert sind, können Sie die Situation manuell beheben oder eine der automatischen Governanceaktionen verwenden, die von Defender for Cloud Apps bereitgestellt werden, um Ihre Dateien zu schützen. Zu den Aktionen gehören unter anderem Microsoft Purview Information Protection native Steuerelemente, von der API bereitgestellte Aktionen und die Echtzeitüberwachung. Die Art der Governance, die Sie anwenden können, hängt wie folgt vom Typ der Richtlinie ab, die Sie konfigurieren:

Dateirichtliniengovernanceaktionen: Verwendet die API des Cloud-App-Anbieters und unsere nativen Integrationen, um Dateien zu schützen, einschließlich:

- Auslösen von Warnungen und Senden von E-Mail-Benachrichtigungen zum Incident

- Verwalten von Bezeichnungen, die auf eine Datei angewendet werden, um native Microsoft Purview Information Protection-Steuerelemente zu erzwingen

- Ändern des Freigabezugriffs auf eine Datei

- Isolieren einer Datei

- Entfernen bestimmter Datei- oder Ordnerberechtigungen in Microsoft 365

- Verschieben einer Datei in den Papierkorbordner

Sitzungsrichtliniensteuerelemente: Verwendet Reverseproxyfunktionen, um Dateien zu schützen, z. B.:

- Auslösen von Warnungen und Senden von E-Mail-Benachrichtigungen zum Incident

- Explizites Zulassen des Herunterladens oder Hochladens von Dateien und Überwachung aller zugehörigen Aktivitäten.

- Explizites Blockieren des Herunterladens oder Hochladens von Dateien. Verwenden Sie diese Option, um die vertraulichen Dateien Ihrer organization vor exfiltration oder Infiltration von geräten zu schützen, einschließlich nicht verwalteter Geräte.

- Wenden Sie automatisch eine Vertraulichkeitsbezeichnung auf Dateien an, die den Dateifiltern der Richtlinie entsprechen. Verwenden Sie diese Option, um das Herunterladen vertraulicher Dateien zu schützen.

Weitere Informationen finden Sie unter Erstellen von Microsoft Defender for Cloud Apps Sitzungsrichtlinien.

Phase 4: Überwachen und Melden Ihrer Daten

Ihre Richtlinien sind alle vorhanden, um Ihre Daten zu überprüfen und zu schützen. Nun sollten Sie Ihre Dashboard täglich überprüfen, um zu sehen, welche neuen Warnungen ausgelöst wurden. Es ist ein guter Ort, um die Integrität Ihrer Cloudumgebung im Auge zu behalten. Ihre Dashboard hilft Ihnen, ein Gefühl dafür zu bekommen, was passiert, und bei Bedarf eine Untersuchung einzuleiten.

Eine der effektivsten Möglichkeiten zum Überwachen vertraulicher Dateivorfälle besteht darin, zur Seite Richtlinien zu wechseln und die Übereinstimmungen für von Ihnen konfigurierte Richtlinien zu überprüfen. Wenn Sie Warnungen konfiguriert haben, sollten Sie außerdem die regelmäßige Überwachung von Dateiwarnungen in Betracht ziehen, indem Sie zur Seite Warnungen wechseln, die Kategorie als DLP angeben und überprüfen, welche dateibezogenen Richtlinien ausgelöst werden. Die Überprüfung dieser Vorfälle kann Ihnen helfen, Ihre Richtlinien zu optimieren, um sich auf Bedrohungen zu konzentrieren, die für Ihre organization von Interesse sind.

Abschließend stellt die Verwaltung vertraulicher Informationen auf diese Weise sicher, dass in der Cloud gespeicherte Daten maximalen Schutz vor böswilliger Exfiltration und Infiltration haben. Wenn eine Datei freigegeben oder verloren geht, kann nur von autorisierten Benutzern darauf zugegriffen werden.

Siehe auch

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie ein Supportticket.