Microsoft 365:n verkkoyhteyden periaatteet

Tämä artikkeli koskee sekä Microsoft 365 Enterprise että Office 365 Enterprise.

Ennen kuin aloitat Verkon suunnittelun Microsoft 365 -verkkoyhteyttä varten, on tärkeää ymmärtää yhteysperiaatteet Microsoft 365 -liikenteen turvalliseen hallintaan ja parhaan mahdollisen suorituskyvyn varmistamiseen. Tässä artikkelissa kerrotaan uusimmista ohjeista Microsoft 365 -verkkoyhteyden turvalliseen optimoinniin.

Perinteiset yritysverkot on suunniteltu ensisijaisesti tarjoamaan käyttäjille pääsyn sovelluksiin ja yrityksen käyttämissä palvelinkeskuksissa isännöityihin tietoihin, joilla on vahva eteissuojaus. Perinteisessä mallissa oletetaan, että käyttäjät käyttävät sovelluksia ja tietoja yrityksen verkon edustalla, WAN-linkkien kautta haaratoimistoista tai etäyhteyksillä.

SaaS-sovellusten, kuten Microsoft 365:n, käyttöönotto siirtää joitakin palveluiden ja tietojen yhdistelmiä eteisverkon ulkopuolelle. Ilman optimointia käyttäjien ja SaaS-sovellusten väliseen liikenteeseen liittyy viive, joka johtuu pakettitarkastuksesta, verkon hiusneuloista, tahattomista yhteyksistä maantieteellisesti kaukaisiin päätepisteisiin ja muihin tekijöihin. Voit varmistaa parhaan Microsoft 365:n suorituskyvyn ja luotettavuuden ymmärtämällä ja ottamalla käyttöön tärkeitä optimointiohjeita.

Tässä artikkelissa kerrotaan:

- Microsoft 365 -arkkitehtuuri , kuten se koskee asiakasyhteyttä pilvipalveluun

- Päivitetty Microsoft 365-yhteysperiaatteet ja -strategiat verkkoliikenteen ja loppukäyttäjän käyttökokemuksen optimointia varten

- Office 365 Päätepisteet -verkkopalvelu, jonka avulla verkonvalvojat voivat käyttää jäsennetyssä päätepisteiden luettelossa verkon optimoinnissa käytettäviä päätepisteitä

- Ohjeita Microsoft 365 -palveluiden yhteyksien optimoinnille

- Eteisverkon suojauksen ja päätepisteen suojauksen vertailu

- Lisäävän optimoinnin asetukset Microsoft 365 -liikenteelle

- Microsoft 365 -yhteystesti, uusi työkalu Microsoft 365:n perusyhteyksien testaamiseen

Microsoft 365 on hajautettu SaaS (Software-as-a Service) -pilvipalvelu, joka tarjoaa tuottavuus- ja yhteistyöskenaarioita erilaisten mikropalvelujen ja sovellusten kautta. Tällaisia ovat esimerkiksi Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, selaimen Office ja monet muut. Vaikka tietyillä Microsoft 365 -sovelluksilla saattaa olla ainutlaatuiset ominaisuutensa asiakkaan verkon ja pilviyhteyden osalta, niillä kaikilla on yhteisiä tärkeitä päänimiä, tavoitteita ja arkkitehtuurimalleja. Nämä yhdistettävyyden periaatteet ja arkkitehtuurimallit ovat tyypillisiä monille muille SaaS-pilvipalveluille. Samalla ne eroavat tyypillisistä käyttöympäristö palveluna- ja infrastruktuuri palveluna -pilvipalveluiden tyypillisistä käyttöönottomalleista, kuten Microsoft Azuresta.

Yksi Microsoft 365:n merkittävimmistä arkkitehtonisista ominaisuuksista (jota verkkoarkkitehdit usein kaipaavat tai tulkitsevat väärin) on se, että se on todella maailmanlaajuinen hajautettu palvelu siinä yhteydessä, miten käyttäjät muodostavat yhteyden siihen. Microsoft 365 -kohdevuokraajan sijainti on tärkeä, jotta voidaan ymmärtää paikkatietosijainti pilvipalvelussa. Microsoft 365:n käyttökokemuksessa ei kuitenkaan ole kyse yhteyden muodostamisesta suoraan tietoja sisältäviin levyihin. Microsoft 365:n käyttökokemus (mukaan lukien suorituskyky, luotettavuus ja muut tärkeät laatuominaisuudet) sisältää liitettävyyden hajautettujen palvelun etuovien kautta, jotka on skaalattu satojen Microsoftin sijaintien ulkopuolelle ympäri maailmaa. Useimmissa tapauksissa paras käyttökokemus saavutetaan sallimalla asiakasverkon reitittää käyttäjäpyynnöt lähimpään Microsoft 365 -palvelun aloituskohtaan. Tämä on parempi vaihtoehto kuin yhteyden muodostaminen Microsoft 365:een keskitetyn sijainnin tai alueen lähtevän pisteen kautta.

Useimmille asiakkaille Microsoft 365 -käyttäjät jaetaan useisiin sijainteihin. Jotta saavutetaan parhaat tulokset, tässä asiakirjassa esitettyjä periaatteita on tarkasteltava skaalauksen (ei skaalauksen) näkökulmasta. Samalla keskitytään optimoimaan liitettävyys lähimpään tavoitettavuuspisteeseen Microsoft Global Networkissa, ei Microsoft 365 -vuokraajan maantieteelliseen sijaintiin. Pohjimmiltaan tämä tarkoittaa sitä, että vaikka Microsoft 365 -vuokraajan tiedot voidaan tallentaa tiettyyn maantieteelliseen sijaintiin, kyseisen vuokraajan Microsoft 365 -kokemus säilyy hajautettuna. Se voi olla hyvin lähellä jokaista vuokraajan loppukäyttäjäsijaintia ( verkkoa).

Microsoft suosittelee seuraavia periaatteita optimaalisen Microsoft 365 -yhdistettävyyden ja -suorituskyvyn saavuttamiseksi. Näiden Microsoft 365 -yhteysperiaatteiden avulla voit hallita liikennettäsi ja saada parhaan suorituskyvyn muodostaessasi yhteyden Microsoft 365:een.

Verkon rakenteen ensisijaisena tavoitteena tulee olla viiveen minimointi lyhentämällä kiertoaikaa (RTT) verkosta Microsoft Global Networkiin. Microsoftin julkisen verkon runko yhdistää kaikki Microsoftin palvelinkeskukset, joiden viive ja pilvisovellusten aloituspisteet ovat hajallaan ympäri maailmaa. Lisätietoja Microsoftin maailmanlaajuisesta verkostosta on artikkelissa Miten Microsoft luo nopean ja luotettavan maailmanlaajuisen verkkonsa.

Microsoft 365 -verkkoliikenteen tunnistaminen on ensimmäinen vaihe, kun liikenne voidaan erottaa yleisestä Internetiin sidotusta verkkoliikenteestä. Microsoft 365 -yhteys voidaan optimoida ottamalla käyttöön lähestymistapoja, kuten verkkoreitin optimointi, palomuurisäännöt, selaimen välityspalvelimen asetukset. Lisäksi verkkotarkastuslaitteiden ohittamisesta tietyissä päätepisteissä on hyötyä.

Lisätietoja Microsoft 365:n optimointimenetelmistä on kohdassa Yhteyksien optimointi Microsoft 365 -palveluihin .

Microsoft julkaisee nyt kaikki Microsoft 365 -päätepisteet verkkopalveluna ja antaa ohjeita siitä, miten näitä tietoja kannattaa käyttää. Lisätietoja Microsoft 365 -päätepisteiden hakemisesta ja käsittelemisestä on artikkelissa OFFICE 365 URL-osoitteet ja IP-osoitealueet.

Paikallisen DNS:n ja Internetin lähtemisen tärkeys on erittäin tärkeä yhteysviiveen pienentämisessä ja sen varmistamisessa, että käyttäjäyhteydet muodostetaan lähimpään Microsoft 365 -palveluiden kohdepisteeseen. Monimutkaisessa verkkotopologiassa on tärkeää ottaa käyttöön sekä paikallinen DNS että paikallinen Internet-lähteminen yhdessä. Lisätietoja siitä, miten Microsoft 365 reitittää asiakasyhteydet lähimpään aloituspisteeseen, on artikkelissa Asiakasyhteydet.

Ennen microsoft 365:n kaltaisten pilvipalveluiden tuloa loppukäyttäjän Internet-yhteys verkkoarkkitehtuurin suunnittelutekijänä oli suhteellisen yksinkertainen. Kun Internet-palvelut ja verkkosivustot jaetaan ympäri maailmaa, viive yritysten lähtevien pisteiden ja tietyn kohdepäätepisteen välillä johtuu pitkälti maantieteellisestä etäisyydestä.

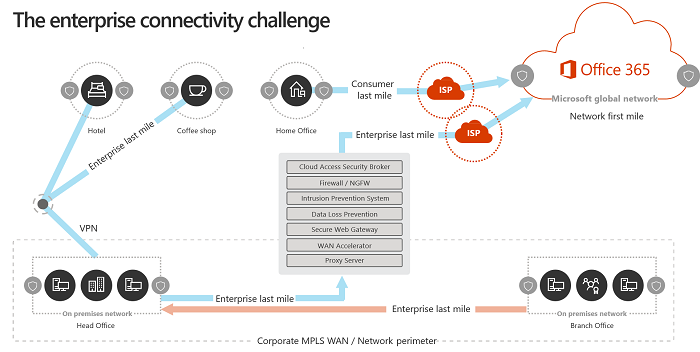

Perinteisessä verkkoarkkitehtuurissa kaikki lähtevät Internet-yhteydet kulkevat yrityksen verkon kautta ja lähtevät keskitetystä sijainnista. Microsoftin pilvitarjonnan kypsyessä hajautetun Internet-yhteyden verkkoarkkitehtuurista on tullut kriittinen viiveherkkien pilvipalvelujen tukemisessa. Microsoft Global Network on suunniteltu vastaamaan viivevaatimuksiin Hajautetun palvelun etuovi -infrastruktuurilla, joka on dynaaminen rakenne globaaleista aloituspaikoista, jotka reitittää saapuvat pilvipalveluyhteydet lähimpään aloituskohtaan. Tämän tarkoituksena on pienentää Microsoftin pilviasiakkaiden "viimeisen mailin" pituutta lyhentämällä käytännössä asiakkaan ja pilvipalvelun välistä reittiä.

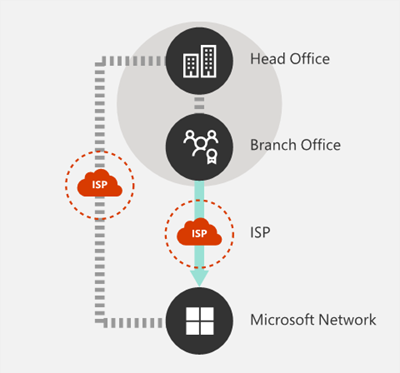

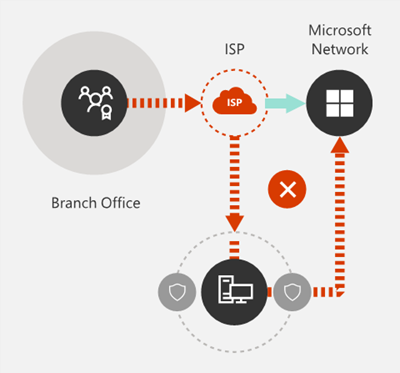

Yrityksen WAN:t on usein suunniteltu takaamaan verkkoliikenne keskusyhtiön pääkonttoriin tarkastusta varten ennen Internetiin lähtemistä, yleensä yhden tai useamman välityspalvelimen kautta. Seuraava kaavio havainnollistaa tällaista verkkotopologiaa.

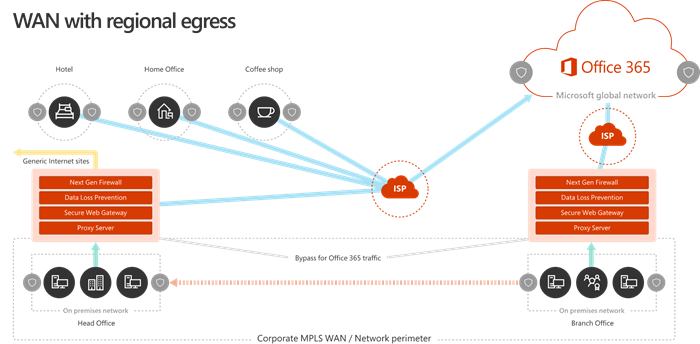

Koska Microsoft 365 toimii Microsoft Global Networkissa, joka sisältää edustapalvelimia ympäri maailmaa, käyttäjän sijaintia lähellä on usein edustapalvelin. Microsoft 365:een tarkoitettu verkkoliikenne voi muodostaa yhteyden Microsoft 365:n edustapalvelimiin mahdollisimman lähellä käyttäjää tarjoamalla paikallisen Internet-lähtevän liikenteen ja määrittämällä sisäiset DNS-palvelimet, jotka tarjoavat paikallisen nimitarkkuuden Microsoft 365 -päätepisteille. Seuraavassa kaaviossa on esimerkki verkkotopologiasta, jonka avulla käyttäjät, jotka muodostavat yhteyden päätoimistosta, haarakonttorista ja etäsijainneista, voivat seurata lyhintä reittiä lähimpään Microsoft 365 -aloituskohtaan.

Microsoft 365:n aloituspisteiden verkkopolun lyhentäminen tällä tavalla voi parantaa yhteyksien suorituskykyä ja loppukäyttäjän käyttökokemusta Microsoft 365:ssä. Se voi myös auttaa vähentämään tulevien verkkoarkkitehtuuriin tehtyjen muutosten vaikutusta Microsoft 365:n suorituskykyyn ja luotettavuuteen.

DNS-pyynnöt voivat myös aiheuttaa viiveen, jos vastaava DNS-palvelin on kaukainen tai varattu. Voit minimoida nimien tarkkuuden viiveen valmistelemalla paikalliset DNS-palvelimet haarasijainteihin ja varmistamalla, että ne on määritetty tallentamaan DNS-tietueet välimuistiin asianmukaisesti.

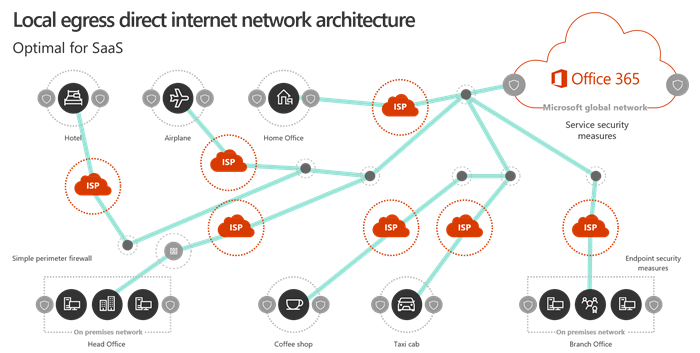

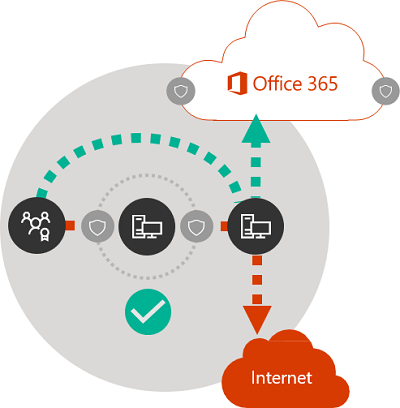

Vaikka alueellinen lähteminen voi toimia hyvin Microsoft 365:ssä, optimaalinen yhteysmalli olisi aina tarjota verkon lähteminen käyttäjän sijainnissa riippumatta siitä, onko se yritysverkossa vai etäsijainneissa, kuten kodeissa, hotelleissa, kahviloissa ja lentokentillä. Tämä paikallinen suora lähtevän liikenteen malli esitetään seuraavassa kaaviossa.

Yritykset, jotka ovat ottaneet Käyttöön Microsoft 365:n, voivat hyödyntää Microsoft Global Networkin Distributed Service Front Door -arkkitehtuuria varmistamalla, että käyttäjäyhteydet Microsoft 365:een kulkevat lyhimmän mahdollisen reitin lähimmälle Microsoft Global Network -aloituspisteelle. Paikallinen lähtevän liikenteen verkkoarkkitehtuuri tekee tämän sallimalla Microsoft 365 -liikenteen reitittämisen lähimmän lähtevän liikenteen kautta käyttäjän sijainnista riippumatta.

Paikallisella lähtevän liikenteen arkkitehtuurilla on seuraavat edut perinteiseen malliin nähden:

- Tarjoaa optimaalisen Microsoft 365 -suorituskyvyn optimoimalla reitin pituuden. loppukäyttäjän yhteydet reititetään dynaamisesti lähimpään Microsoft 365 :n aloituskohtaan Hajautetun palvelun etuoven infrastruktuurin avulla.

- Pienentää yrityksen verkkoinfrastruktuurin kuormitusta sallimalla paikallisen lähtevän liikenteen.

- Suojaa yhteydet molemmissa päissä asiakkaan päätepisteen suojauksen ja pilvipalvelun suojausominaisuuksien avulla.

Yleensä lyhin ja suorin reitti käyttäjän ja lähimmän Microsoft 365 -päätepisteen välillä tarjoaa parhaan suorituskyvyn. Verkon hiusneula tapahtuu, kun tiettyyn kohteeseen sidottu WAN- tai VPN-liikenne ohjataan ensin toiseen välisijaintiin (kuten suojauspinoon, pilvipalvelun välittäjään tai pilvipohjaiseen verkkoyhdyskäytävään), jolloin lisätään viive ja mahdollinen uudelleenohjaus maantieteellisesti kaukaiseen päätepisteeseen. Verkon hiusneulat johtuvat myös reitityksen/vertaisverkon tehottomuutta tai alioptimaalisista (etä)DNS-hauista.

Jos haluat varmistaa, että Microsoft 365 -yhteyteen ei sovelleta verkko-hiusneulakkeita edes paikallisessa lähtevän liikenteen tapauksessa, tarkista, onko internet-lähtevän liikenteen tarjoamiseen käytetyllä Internet-palveluntarjoajalla suora vertaissuhde MicrosoftIn yleisen verkon kanssa lähellä kyseistä sijaintia. Haluat ehkä myös määrittää lähtevän reitityksen lähettämään luotetun Microsoft 365 -liikenteen suoraan. Tämä ei ole välityspalvelin tai tunnelointi kolmannen osapuolen pilvipalvelun tai pilvipohjaisen verkon suojauksen toimittajan läpi, joka käsittelee Internetiin sidottua liikennettäsi. Microsoft 365:n päätepisteiden paikallinen DNS-nimien tarkkuus auttaa varmistamaan, että suoran reitityksen lisäksi käyttäjäyhteyksissä käytetään lähintä Microsoft 365 -aloituskohtaa.

Jos käytät Microsoft 365 -liikenteelle pilvipohjaisia verkko- tai suojauspalveluita, varmista, että hiusneulan tulos on arvioitu ja että sen vaikutus Microsoft 365:n suorituskykyyn ymmärretään. Tämä voidaan tehdä tarkastelemalla niiden palveluntarjoajien sijaintien määrää ja sijainteja, joiden kautta liikenne välitetään suhteessa haarakonttoriesi määrään ja Microsoft Global Network -vertaispisteisiin, palveluntarjoajan verkkovertailusuhteen laatuun palveluntarjoajan ja Microsoftin kanssa sekä taustan suorituskyvyn vaikutukseen palveluntarjoajan infrastruktuurissa.

Microsoft 365:n aloituspisteiden suuren hajautetun sijainnin ja loppukäyttäjien läheisyyden vuoksi Microsoft 365 -liikenteen reitittäminen mihin tahansa kolmannen osapuolen verkkoon tai suojauspalveluun voi heikentää Microsoft 365 -yhteyksiä, jos palveluntarjoajan verkkoa ei ole määritetty optimaalista Microsoft 365 -vertaisverkkoa varten.

Välitysvälitysvälitysten, liikennetarkastuslaitteiden ja päällekkäisten suojaustekniikoiden arviointi

Yritysasiakkaiden tulee tarkistaa verkkosuojauksensa ja riskien vähentämismenetelmänsä erityisesti Microsoft 365:een sidottua liikennettä varten ja käyttää Microsoft 365 :n suojausominaisuuksia vähentääkseen riippuvuuttaan microsoft 365 -verkkoliikenteen häiritsevistä, suorituskykyyn vaikuttavista ja kalliista verkon suojaustekniikoista.

Useimmat yritysverkot valvovat internet-liikenteen verkon suojausta välityspalvelujen, TLS-tarkastuksen, pakettitarkastuksen ja tietojen menetyksen estämisjärjestelmien kaltaisten tekniikoiden avulla. Nämä tekniikat tarjoavat tärkeitä riskien vähentämismenetelmiä yleisille Internet-pyynnöille, mutta ne voivat merkittävästi heikentää suorituskykyä, skaalautuvuutta ja loppukäyttäjäkokemuksen laatua, kun niitä käytetään Microsoft 365 -päätepisteissä.

Microsoft 365 -järjestelmänvalvojat voivat käyttää komentosarjaa tai REST-kutsua käyttääkseen jäsennettyä päätepisteiden luetteloa Office 365 Päätepisteet -verkkopalvelusta ja päivittää eteisverkon palomuurien ja muiden verkkolaitteiden kokoonpanoja. Näin varmistat, että Microsoft 365:een sidottu liikenne tunnistetaan, käsitellään asianmukaisesti ja sitä hallitaan eri tavalla kuin yleisiin ja usein tuntemattomiin Internet-sivustoihin sidottua verkkoliikennettä. Lisätietoja Office 365 Päätepisteet-verkkopalvelun käyttämisestä on artikkelissa URL-osoitteiden ja IP-osoitealueiden Office 365.

Microsoft 365 -järjestelmänvalvojat voivat luoda PAC (Proxy Automatic Configuration) -komentosarjoja, jotka voidaan toimittaa käyttäjätietokoneisiin WPAD:n tai GPO:n kautta. PAC-komentosarjojen avulla voidaan ohittaa WAN- tai VPN-käyttäjien Microsoft 365 -pyyntöjen välitysvälitysvälitykset, jolloin Microsoft 365 -liikenne voi käyttää suoria Internet-yhteyksiä yritysverkon käyttämisen sijaan.

Microsoft on avoin palvelinkeskusten suojauksesta, operatiivisesta suojauksesta ja riskien vähentämisestä Microsoft 365 -palvelimien ja niiden edustamien verkon päätepisteiden ympärillä. Microsoft 365:n sisäiset suojausominaisuudet ovat käytettävissä verkon suojausriskien vähentämiseksi, kuten Microsoft Purview -tuotteen tietojen menetyksen esto, virustentorjunta, monimenetelmäinen todennus, asiakkaan lukituslaatikko, Defender for Office 365, Microsoft 365 Threat Intelligence, Microsoft 365:n suojauspisteet, Exchange Online Protection ja verkon DDOS-suojaus.

Lisätietoja Microsoftin palvelinkeskuksesta ja verkon maailmanlaajuisesta suojauksesta on Microsoft Trust Centerissä.

Microsoft 365 -palvelut ovat dynaamisten, toisiinsa sidoksissa olevien ja syvästi integroitujen tuotteiden, sovellusten ja palveluiden kokoelma. Kun määrität ja optimoit liitettävyyttä Microsoft 365 -palveluihin, ei ole järkevää yhdistää tiettyjä päätepisteitä (toimialueita) muutamaan Microsoft 365 -skenaarioon sallittujen luetteloon lisäämisen toteuttamiseksi verkkotasolla. Microsoft ei tue valikoivaa sallittujen luetteloinnin käyttöä, koska se aiheuttaa käyttäjille yhteys- ja palveluhäiriöitä. Verkonvalvojien tulee siksi aina soveltaa Microsoft 365 -ohjeita verkon sallittujen luetteloinnin ja yleisten verkkooptimointien osalta kaikkiin pakollisiin verkon päätepisteisiin (toimialueisiin), jotka julkaistaan ja päivitetään säännöllisesti. Vaikka yksinkertaistamme Microsoft 365:n verkon päätepisteitä asiakaspalautteen johdosta, verkonvalvojien tulisi olla tietoisia seuraavista ydinmalleista nykyisissä päätepistejoukoissa:

- Julkaistut toimialueen päätepisteet sisältävät mahdollisuuksien mukaan yleismerkkejä, jotka pienentävät merkittävästi asiakkaiden verkon määritystyötä.

- Microsoft 365 ilmoitti toimialueen konsolidointialoitteesta (cloud.microsoft), joka tarjoaa asiakkaille tavan yksinkertaistaa verkkomäärityksiään ja kerryttää automaattisesti tämän toimialueen verkon optimointeja moniin nykyisiin ja tuleviin Microsoft 365 -palveluihin.

- Yksinomainen cloud.microsoft-päätoimialueen käyttö suojauksen eristämiseen ja tiettyihin funktioihin. Näin asiakasverkko- ja suojaustiimit voivat luottaa Microsoft 365 -toimialueisiin ja samalla parantaa yhteyttä kyseisiin päätepisteisiin ja välttää tarpeetonta verkon suojauksen käsittelyä.

- Tietyt päätepistemääritykset määrittävät yksilöllisiä IP-etuliitteitä, jotka vastaavat niiden toimialueita. Tämä ominaisuus tukee asiakkaita, joilla on monimutkaisia verkkorakenteita, joten he voivat käyttää tarkkoja verkko-optimointeja käyttämällä IP-etuliitteen tietoja.

Seuraavia verkkomäärityksiä suositellaan kaikille " Pakollisille" Microsoft 365 -verkon päätepisteille (toimialueille) ja luokille:

- Microsoft 365:n verkon päätepisteiden nimenomaisesti salliminen verkkolaitteissa ja palveluissa, joita käyttäjäyhteydet käyvät läpi (esim. verkon eteisverkon suojauslaitteet, kuten välitysverkot, palomuurit, DNS, pilvipohjaisen verkon suojausratkaisut jne.)

- Ohita Microsoft 365 -toimialueet TLS-salauksen purkamisesta, liikenteen sieppauksesta, syväpakettitarkastuksesta sekä verkkopakettien ja sisällön suodatuksesta. Huomaa, että Microsoft 365:n suojausominaisuudet voivat saada aikaan monia tuloksia, joihin asiakkaat käyttävät näitä verkkotekniikoita ei-luotettavien tai hallitsemattomien sovellusten yhteydessä.

- Suora Internet-yhteys tulee priorisoida Microsoft 365 -toimialueille vähentämällä turvautumista laaja-alaverkkoon (WAN) taustapalveluun, välttämällä verkon hiusneulat ja mahdollistamalla tehokkaampi internet-lähteminen paikallisesti käyttäjille ja suoraan Microsoft-verkkoon.

- Varmista, että DNS-nimien tarkkuus on lähellä verkon lähtemistietoa, jotta yhteydet tarjotaan optimaalisimman Microsoft 365 -etuoven kautta.

- Priorisoi Microsoft 365 -yhteydet verkkopolulla ja varmista, että Microsoft 365 -käyttökokemusten kapasiteetti ja palvelun laatu ovat kunnossa.

- Ohita liikenteen välityslaitteet, kuten välityspalvelut ja VPN-palvelut.

Asiakkaat, joilla on monimutkainen verkkotopologio, toteuttavat verkko-optimointeja, kuten mukautettu reititys, IP-pohjainen välityspalvelimen ohitus ja jaetun tunnelin VPN, saattavat vaatia IP-etuliitetietoja toimialueiden lisäksi. Näiden asiakasskenaarioiden helpottamiseksi Microsoft 365:n verkon päätepisteet on ryhmitelty luokkiin, jotta näiden verkon lisäoptimointien kokoonpanoa voidaan priorisoida ja helpottaa. "Optimoi"- ja "Salli"-luokkiin luokitellut verkon päätepisteet sisältävät suuria liikennemääriä ja ovat herkkiä verkon viiveelle ja suorituskyvylle, ja asiakkaat haluavat ehkä optimoida yhteydet niihin ensin. Optimoi- ja Salli-luokissa olevien verkon päätepisteiden IP-osoitteet on lueteltu yhdessä toimialueiden kanssa. Oletus-luokkaan luokitelluilla verkon päätepisteillä ei ole niihin liittyviä IP-osoitteita, koska ne ovat luonteeltaan dynaamisempia ja IP-osoitteet muuttuvat ajan kuluessa.

Kun optimoit liitettävyyttä Microsoft 365:een, tietyillä verkkomäärityksillä voi olla kielteinen vaikutus Microsoft 365:n käytettävyyteen, yhteentoimivuuteen, suorituskykyyn ja käyttökokemukseen. Microsoft ei ole testannut seuraavia verkkoskenaarioita palveluidemme kanssa, ja niiden tiedetään aiheuttavan yhteysongelmia.

- Minkä tahansa M365-toimialueen TLS-päättäminen tai syväpakettitarkastus asiakaspalvelimien tai muuntyyppisten verkkolaitteiden tai palvelujen kanssa.

- Estetään tiettyjä protokollia tai protokollaversioita, kuten QUIC, WebSocket jne. välitason verkkoinfrastruktuurin tai palvelun avulla.

- Pakotetaan asiakassovellusten ja Microsoft 365 -palvelujen välillä käytettyjen protokollien (kuten UDP --> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) alennuksen tai vikasietoisuuden pakottaminen.

- Reitittää yhteyksiä verkkoinfrastruktuurin kautta käyttäen omaa todennustaan, kuten välityspalvelimen todennusta.

Suosittelemme, että asiakkaat välttävät käyttämästä näitä verkkotekniikoita Microsoft 365 -toimialueisiin tarkoitettuun liikenteeseen ja ohittavat ne Microsoft 365 -yhteyksissä.

Microsoft suosittelee automaattisen järjestelmän määrittämistä M365-verkon päätepisteluettelon lataamista ja soveltamista varten säännöllisesti. Lisätietoja on kohdassa Microsoft 365:n IP-osoitteiden ja URL-osoitteiden muutosten hallinta.

Perinteisen verkkosuojauksen tavoitteena on koventaa yrityksen verkon rajaa tunkeutumiselta ja haitallisilta hyökkäyksilta. Kun organisaatiot ottavat käyttöön Microsoft 365:n, jotkin verkkopalvelut ja tiedot siirretään osittain tai kokonaan pilvipalveluun. Mitä tulee verkkoarkkitehtuurin perustavaa laatua olevaan muutokseen, tämä prosessi edellyttää verkon suojauksen uudelleenarviointia, jossa otetaan huomioon uudet tekijät:

- Kun pilvipalvelut hyväksytään, verkkopalvelut ja tiedot jaetaan paikallisten palvelinkeskusten ja pilvipalvelujen välillä, eikä eteisverkon suojaus enää yksinään riitä.

- Etäkäyttäjät muodostavat yhteyden yrityksen resursseihin sekä paikallisissa palvelinkeskuksissa että pilvessä hallitsemattomista paikoista, kuten kodeista, hotelleista ja kahviloista.

- Tarkoitukseen luodut suojausominaisuudet ovat yhä enemmän pilvipalveluihin sisäänrakennettuja, ja ne voivat mahdollisesti täydentää tai korvata olemassa olevia suojausjärjestelmiä.

Microsoft tarjoaa laajan valikoiman Microsoft 365:n suojausominaisuuksia ja ohjailevia ohjeita suojauksen parhaiden käytäntöjen käyttöön, joiden avulla voit varmistaa Microsoft 365:n tietojen ja verkon suojauksen. Suositeltuja parhaita käytäntöjä ovat muun muassa seuraavat:

Monimenetelmäisen todentamisen (MFA) käyttäminen MFA lisää ylimääräisen suojauskerroksen vahvaan salasanastrategiaan edellyttämällä käyttäjiä tunnustamaan puhelun, tekstiviestin tai sovellusilmoituksen älypuhelimessaan salasanan syöttämisen jälkeen.

Käytä Microsoft Defender for Cloud Apps Määritä käytännöt, jos haluat seurata poikkeavaa toimintaa ja käsitellä sitä. Määritä ilmoitukset, joissa on Microsoft Defender for Cloud Apps, jotta järjestelmänvalvojat voivat tarkastella epätavallista tai riskialtista käyttäjän toimintaa, kuten suurten tietomäärien lataamista, useita epäonnistuneita kirjautumisyrityksiä tai yhteyksiä tuntemattomista tai vaarallisista IP-osoitteista.

Tietojen menetyksen estämisen (DLP) määrittäminen DLP:n avulla voit tunnistaa luottamuksellisia tietoja ja luoda käytäntöjä, jotka estävät käyttäjiä jakamasta tietoja vahingossa tai tarkoituksella. DLP toimii Microsoft 365:ssä, mukaan lukien Exchange Online, SharePoint Onlinessa ja OneDrivessa, jotta käyttäjät voivat pysyä yhteensopivina keskeyttämättä työnkulkuaan.

Asiakkaan lockboxin käyttäminen Microsoft 365 -järjestelmänvalvojana voit asiakkaan Lockboxin avulla hallita sitä, miten Microsoftin tukihenkilö käyttää tietojasi ohjeistunnon aikana. Jos teknikko edellyttää tietojensa käyttöä vianmääritykseen ja ongelman korjaamiseen, Customer Lockbox antaa sinun hyväksyä tai hylätä käyttöoikeuspyynnön.

Käytä suojattua pistemäärää Suojausanalytiikkatyökalu, joka suosittelee, mitä voit tehdä riskien vähentämiseksi edelleen. Suojattu pistemäärä tarkastelee Microsoft 365:n asetuksia ja toimintoja ja vertaa niitä Microsoftin määrittämään perusaikatauluun. Saat pisteet sen perusteella, miten linjassa olet parhaiden suojauskäytäntöjen kanssa.

Kokonaisvaltaisen lähestymistavan parannetun suojauksen olisi sisällettävä seuraavat seikat:

- Painopiste siirtyy eteisalueen suojauksesta kohti päätepisteen suojausta käyttämällä pilvipohjaisia ja Office-asiakasohjelman suojausominaisuuksia.

- Pienennä eteissuojauksen rajat palvelinkeskukseen

- Ota käyttöön vastaava luottamus käyttäjän laitteille Officessa tai etäsijainneissa

- Keskity tietojen sijainnin ja käyttäjän sijainnin suojaamiseen

- Hallittujen käyttäjäkoneiden luottamus päätepisteen suojaukseen on suurempi

- Hallitse kaikkia tietojen suojausta kokonaisvaltaisesti, ei pelkästään edustan mukaan

- Määritä WAN uudelleen ja luo edustaverkon suojaus sallimalla luotetun liikenteen ohittaa suojauslaitteet ja erottamalla hallitsemattomat laitteet vieraskäyttäjien Wi-Fi verkkoihin

- Yrityksen WAN-reunan verkon suojausvaatimusten vähentäminen

- Joitakin eteisverkon suojauslaitteita, kuten palomuuria, tarvitaan edelleen, mutta kuormitusta vähennetään

- Varmistaa microsoft 365 -liikenteen paikallisen lähtevän liikenteen

- Parannuksia voidaan käsitellä asteittain lisäävän optimoinnin osiossa kuvatulla tavalla. Jotkin optimointitekniikat saattavat tarjota parempia kustannus-hyötysuhteita verkkoarkkitehtuuristasi riippuen, ja valitse optimoinnit, jotka ovat järkevimpiä organisaatiollesi.

Lisätietoja Microsoft 365:n suojauksesta ja yhteensopivuuden noudattamisesta on artikkeleissa Microsoft 365:n suojaus ja Microsoft Purview.

Olemme aiemmin tässä artikkelissa edustaneet SaaS:n ihanteellista verkkoyhteysmallia, mutta monille suurille organisaatioille, joilla on historiallisesti monimutkaisia verkkoarkkitehtuureja, kaikkien muutosten tekeminen suoraan ei ole käytännöllistä. Tässä osiossa käsitellään monia lisääviä muutoksia, jotka voivat auttaa parantamaan Microsoft 365:n suorituskykyä ja luotettavuutta.

Microsoft 365 -liikenteen optimointimenetelmät vaihtelevat verkkotopologian ja käyttöön ottamiesi verkkolaitteiden mukaan. Suurten yritysten, joilla on useita sijainteja ja monimutkaisia verkon suojauskäytäntöjä, on kehitettävä strategia, joka sisältää useimmat tai kaikki Microsoft 365 -yhteysperiaatteet -osiossa luetellut periaatteet, kun taas pienempien organisaatioiden on ehkä harkittava vain yhtä tai kahta.

Voit lähestyä optimointia lisäävänä prosessina käyttämällä kutakin menetelmää peräkkäin. Seuraavassa taulukossa luetellaan tärkeimmät optimointimenetelmät niiden vaikutuksen viiveen ja luotettavuuden kannalta suurimmalle määrälle käyttäjiä.

| Optimointimenetelmä | Kuvaus | Vaikutus |

|---|---|---|

| Paikallinen DNS-ratkaisu ja Internet-lähteminen | Valmistele paikalliset DNS-palvelimet jokaisessa sijainnissa ja varmista, että Microsoft 365 -yhteydet lähtevät Internetiin mahdollisimman lähelle käyttäjän sijaintia. | Pienennä viive Luotettavan yhteyden parantaminen lähimpään Microsoft 365 :n aloituskohtaan |

| Lisää alueellisia lähtevän liikenteen pisteitä | Jos yritysverkossasi on useita sijainteja, mutta vain yksi lähtemispiste, lisää alueellisia lähtevän liikenteen pisteitä, jotta käyttäjät voivat muodostaa yhteyden lähimpään Microsoft 365 -aloituskohtaan. | Pienennä viive Luotettavan yhteyden parantaminen lähimpään Microsoft 365 :n aloituskohtaan |

| Ohita välityslaitteet ja tarkastuslaitteet | Määritä selaimet PAC-tiedostoilla, jotka lähettävät Microsoft 365 -pyyntöjä suoraan lähteviin kohtiin. Määritä reunareitittimet ja palomuurit sallimaan Microsoft 365 -liikenne ilman tarkastusta. |

Pienennä viive Verkkolaitteiden kuormituksen vähentäminen |

| Ota suora yhteys käyttöön VPN-käyttäjille | Vpn-käyttäjien kohdalla microsoft 365 -yhteydet voivat muodostaa yhteyden suoraan käyttäjän verkosta VPN-tunnelin sijaan ottamalla käyttöön jaetun tunneloinnin. | Pienennä viive Luotettavan yhteyden parantaminen lähimpään Microsoft 365 :n aloituskohtaan |

| Siirtyminen perinteisestä WAN:sta SD-WAN:iin | SD-WANs (Software Defined Wide Area Networks) yksinkertaistaa WAN-hallintaa ja parantaa suorituskykyä korvaamalla perinteiset WAN-reitittimet näennäislaitteilla samalla tavalla kuin näennäiskoneita käyttävien käsittelyresurssien virtualisointi. | Wan-liikenteen suorituskyvyn ja hallittavuuden parantaminen Verkkolaitteiden kuormituksen vähentäminen |

Microsoft 365 :n verkkoyhteyksien yleiskatsaus

Office 365 -päätepisteiden hallinta

Office 365:n URL-osoitteet ja IP-osoitealueet.

Office 365:n IP-osoite ja URL-verkkopalvelu

Microsoft 365:n verkkoyhteyden arviointi

Microsoft 365:n verkon suunnittelu ja suorituskyvyn säätö

Office 365 suorituskyvyn säätö perusaikataulujen ja suorituskykyhistorian avulla

Office 365 suorituskyvyn vianmäärityssuunnitelma

Näin Microsoft luo nopean ja luotettavan maailmanlaajuisen verkkonsa