Az Azure OpenAI biztonságos használata az adatokon

Feljegyzés

2024 júniusától már nincs szükség a Microsoft által felügyelt privát végpont azure AI Searchbe való alkalmazásűrlapjára.

A felügyelt privát végpont 2025 júliusában törlődik a Microsoft által felügyelt virtuális hálózatból. Ha 2024 júniusa előtt már kiépített egy felügyelt privát végpontot az alkalmazásfolyamaton keresztül, a lehető leghamarabb engedélyezze az Azure AI Search megbízható szolgáltatását a szolgáltatás megszakadásának elkerülése érdekében.

Ebből a cikkből megtudhatja, hogyan használhatja biztonságosan az Azure OpenAI On Your Data-t adatok és erőforrások védelmével a Microsoft Entra ID szerepköralapú hozzáférés-vezérléssel, virtuális hálózatokkal és privát végpontokkal.

Ez a cikk csak akkor alkalmazható, ha az Azure OpenAI On Your Data-t szöveggel használja. A rendszerképekkel rendelkező Azure OpenAI-ra nem vonatkozik.

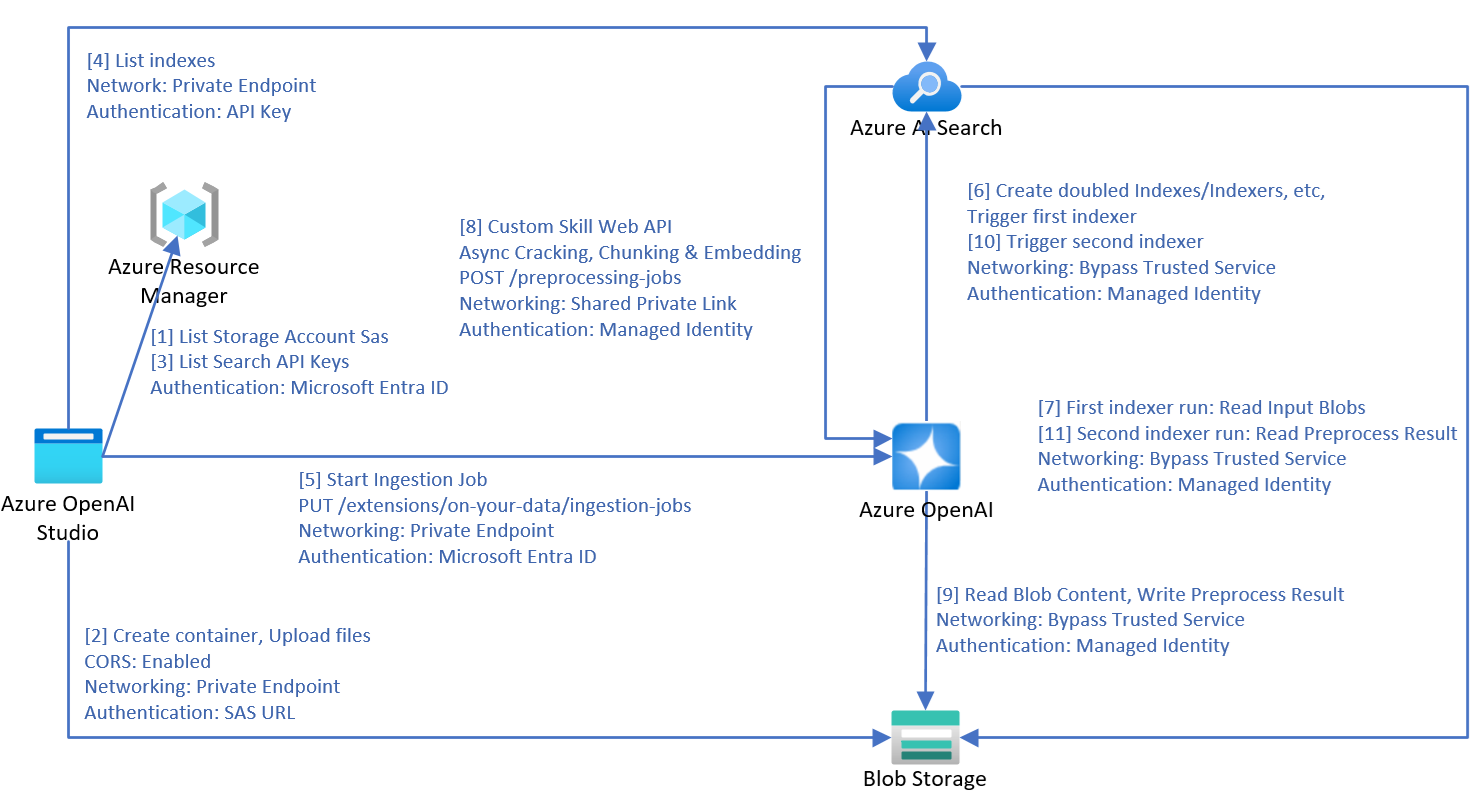

Adatbetöltési architektúra

Ha az Azure OpenAI On Your Data használatával betölt adatokat az Azure Blob Storage-ból, helyi fájlokból vagy URL-címekből az Azure AI Searchbe, az adatok feldolgozásához a következő folyamatot használja a rendszer.

- Az 1. és a 2. lépés csak a fájlfeltöltéshez használható.

- Az URL-címek blobtárolóba való letöltése ebben a diagramban nem látható. Miután letöltötte a weblapokat az internetről, és feltöltötte a blobtárolóba, a 3. lépés ugyanaz.

- Két indexelő, két index, két adatforrás és egy egyéni képesség jön létre az Azure AI Search-erőforrásban.

- Az adattömbtároló a blobtárolóban jön létre.

- Ha az ütemezés aktiválja a betöltést, a betöltési folyamat a 7. lépéstől kezdődik.

- Az

preprocessing-jobsAzure OpenAI API implementálja az Azure AI Search ügyfélismereti webes API-protokollját, és várólistán dolgozza fel a dokumentumokat. - Azure OpenAI:

- Belsőleg a korábban létrehozott első indexelővel feltöri a dokumentumokat.

- Heurisztikus algoritmust használ az adattömb-készítés végrehajtásához. A legjobb adattömbminőség biztosítása érdekében tiszteletben tartja a táblázatelrendezéseket és más formázási elemeket az adattömb határán.

- Ha a vektorkeresés engedélyezése mellett dönt, az Azure OpenAI a kijelölt beágyazási beállítással vektorizálja az adattömböket.

- A szolgáltatás által figyelt összes adat feldolgozásakor az Azure OpenAI elindítja a második indexelőt.

- Az indexelő a feldolgozott adatokat egy Azure AI-Search szolgáltatás tárolja.

A szolgáltatáshívásokban használt felügyelt identitások esetében csak a rendszer által hozzárendelt felügyelt identitások támogatottak. A felhasználó által hozzárendelt felügyelt identitások nem támogatottak.

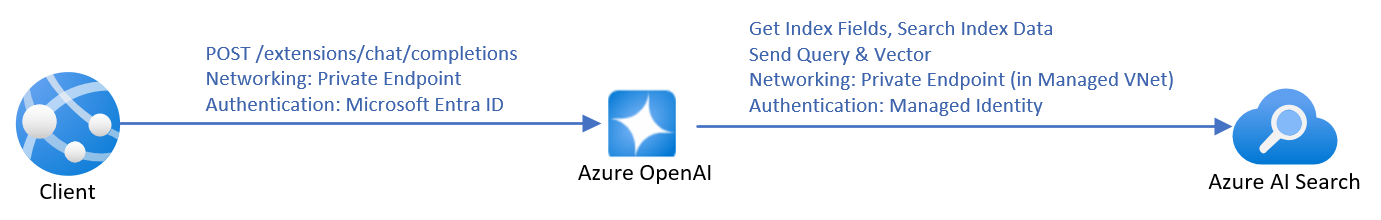

Következtetési architektúra

Amikor API-hívásokat küld egy Azure OpenAI-modellel való csevegéshez az adatain, a szolgáltatásnak le kell kérnie az indexmezőket a következtetés során a mezők leképezéséhez. Ezért a szolgáltatás megköveteli, hogy az Azure OpenAI-identitás rendelkezzen a Search Service Contributor keresési szolgáltatás szerepkörével még a következtetés során is.

Ha a következtetési kérelem beágyazási függőséget biztosít, az Azure OpenAI vektorizálja az újraírt lekérdezést, és a rendszer a lekérdezést és a vektort is elküldi az Azure AI Searchnek vektorkeresés céljából.

Dokumentumszintű hozzáférés-vezérlés

Feljegyzés

A dokumentumszintű hozzáférés-vezérlés csak az Azure AI-keresés esetében támogatott.

Az Azure OpenAI On Your Data segítségével korlátozhatja a különböző felhasználók válaszaiban használható dokumentumokat az Azure AI Search biztonsági szűrőivel. A dokumentumszintű hozzáférés engedélyezésekor az Azure AI Search a keresési eredményeket a szűrőben megadott Microsoft Entra-csoporttagság alapján vágja ki. Dokumentumszintű hozzáférést csak meglévő Azure AI Search-indexeken engedélyezhet. Dokumentumszintű hozzáférés engedélyezése:

Az alkalmazás regisztrálásához és a felhasználók és csoportok létrehozásához kövesse az Azure AI Search dokumentációjának lépéseit.

Indexelje a dokumentumokat a megengedett csoportokkal. Győződjön meg arról, hogy az új biztonsági mezők rendelkeznek a sémával:

{"name": "group_ids", "type": "Collection(Edm.String)", "filterable": true }group_idsaz alapértelmezett mezőnév. Ha más típusú mezőnevetmy_group_idshasznál, az indexmező-megfeleltetésben leképezheti a mezőt.Győződjön meg arról, hogy az index minden bizalmas dokumentumában ez a biztonsági mező értéke a dokumentum engedélyezett csoportjaira van beállítva.

Az Azure OpenAI Studióban adja hozzá az adatforrást. az Index mezőleképezés szakaszában nullát vagy egy értéket rendelhet az engedélyezett csoportok mezőhöz, feltéve, hogy a séma kompatibilis. Ha az engedélyezett csoportok mező nincs megfeleltetve, a dokumentumszintű hozzáférés le van tiltva.

Azure OpenAI Studio

Az Azure AI Search index csatlakoztatása után a stúdióban lévő válaszok dokumentumhozzáféréssel rendelkeznek a bejelentkezett felhasználó Microsoft Entra-engedélyei alapján.

Webalkalmazás

Közzétett webalkalmazás használata esetén újra üzembe kell helyeznie a legújabb verzióra való frissítéshez. A webalkalmazás legújabb verziója lehetővé teszi a bejelentkezett felhasználó Microsoft Entra-fiókjának csoportjainak lekérését, gyorsítótárazását, valamint a csoportazonosítók mindegyik API-kérésbe való belefoglalását.

API

Az API használatakor adja át a paramétert az filter egyes API-kérésekben. Példa:

Fontos

Az alábbiak például csak a következők. HA API-kulcsot használ, biztonságosan tárolja valahol máshol, például az Azure Key Vaultban. Ne foglalja bele közvetlenül az API-kulcsot a kódba, és soha ne tegye közzé nyilvánosan.

Az AI-szolgáltatások biztonságáról további információt az Azure AI-szolgáltatásokhoz érkező kérelmek hitelesítése című témakörben talál.

{

"messages": [

{

"role": "user",

"content": "who is my manager?"

}

],

"data_sources": [

{

"type": "azure_search",

"parameters": {

"endpoint": "<AZURE_AI_SEARCH_ENDPOINT>",

"key": "<AZURE_AI_SEARCH_API_KEY>",

"index_name": "<AZURE_AI_SEARCH_INDEX>",

"filter": "my_group_ids/any(g:search.in(g, 'group_id1, group_id2'))"

}

}

]

}

my_group_idsa mezők leképezése során engedélyezett csoportok számára kijelölt mezőnév.group_id1, group_id2A bejelentkezett felhasználónak tulajdonított csoportok. Az ügyfélalkalmazás lekérheti és gyorsítótárba helyezheti a felhasználói csoportokat.

Erőforrás-konfigurálás

Az alábbi szakaszokban az erőforrásokat az optimális biztonságos használat érdekében konfigurálhatja. Még ha csak az erőforrások egy részét is szeretné biztonságossá tenni, akkor is minden lépést be kell tartania.

Ez a cikk az Azure OpenAI-erőforrások, az Azure AI keresési erőforrásai és a tárfiókok nyilvános hálózatának letiltásával kapcsolatos hálózati beállításokat ismerteti. A kijelölt hálózatok IP-szabályokkal való használata nem támogatott, mert a szolgáltatások IP-címei dinamikusak.

Erőforráscsoport létrehozása

Hozzon létre egy erőforráscsoportot, hogy az összes releváns erőforrás rendszerezhető legyen. Az erőforráscsoport erőforrásai közé tartoznak, de nem korlátozódnak a következőkre:

- Egy virtuális hálózat

- Három fő szolgáltatás: egy Azure OpenAI, egy Azure AI Search, egy tárfiók

- Három privát végpont, mindegyik egy kulcsszolgáltatáshoz van csatolva

- Három hálózati adapter, mindegyik egy privát végponthoz van társítva

- Egy virtuális hálózati átjáró a helyszíni ügyfélszámítógépekről való hozzáféréshez

- Egy webalkalmazás integrált virtuális hálózattal

- Egy saját DNS zóna, így a webalkalmazás megkeresi az Azure OpenAI IP-címét

Virtuális hálózat létrehozása

A virtuális hálózat három alhálózattal rendelkezik.

- A rendszer az első alhálózatot használja a virtuális hálózati átjáróhoz.

- A második alhálózatot a rendszer a három kulcsfontosságú szolgáltatás privát végpontjaihoz használja.

- A harmadik alhálózat üres, és a Web App kimenő virtuális hálózati integrációjához használatos.

Az Azure OpenAI konfigurálása

Engedélyezett egyéni altartomány

Az egyéni altartomány szükséges a Microsoft Entra ID-alapú hitelesítéshez és a privát DNS-zónához. Ha az Azure OpenAI-erőforrás ARM-sablonnal jön létre, az egyéni altartományt explicit módon kell megadni.

Felügyelt identitás engedélyezése

Ahhoz, hogy az Azure AI Search és Storage-fiók felismerje az Azure OpenAI-szolgáltatást a Microsoft Entra ID-hitelesítéssel, hozzá kell rendelnie egy felügyelt identitást az Azure OpenAI-szolgáltatáshoz. A legegyszerűbb módszer a rendszer által hozzárendelt felügyelt identitás váltása az Azure Portalon.

A felügyelt identitások felügyeleti API-val történő beállításához tekintse meg a felügyeleti API referenciadokumentációját.

"identity": {

"principalId": "<YOUR-PRINCIPAL-ID>",

"tenantId": "<YOUR-TENNANT-ID>",

"type": "SystemAssigned, UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<YOUR-SUBSCIRPTION-ID>/resourceGroups/my-resource-group",

"principalId": "<YOUR-PRINCIPAL-ID>",

"clientId": "<YOUR-CLIENT-ID>"

}

}

Megbízható szolgáltatás engedélyezése

Ahhoz, hogy az Azure AI Search egyéni képességalapú webes API-ként hívja meg az Azure OpenAI-t preprocessing-jobs , míg az Azure OpenAI nem rendelkezik nyilvános hálózati hozzáféréssel, be kell állítania az Azure OpenAI-t az Azure AI Search felügyelt identitáson alapuló megbízható szolgáltatásként való megkerüléséhez. Az Azure OpenAI azonosítja az Azure AI Searchből érkező forgalmat a JSON Web Token (JWT) jogcímeinek ellenőrzésével. Az Egyéni képesség webes API meghívásához az Azure AI Searchnek a rendszer által hozzárendelt felügyelt identitáshitelesítést kell használnia.

Állítsa be networkAcls.bypass a AzureServices felügyeleti API-ból. További információt a virtuális hálózatokról szóló cikkben talál.

Ezt a lépést csak akkor lehet kihagyni, ha megosztott privát hivatkozással rendelkezik az Azure AI Search-erőforráshoz.

Nyilvános hálózati hozzáférés letiltása

Az Azure Portalon letilthatja az Azure OpenAI-erőforrás nyilvános hálózati hozzáférését.

Ha engedélyezni szeretné az Azure OpenAI szolgáltatáshoz való hozzáférést az ügyfélgépekről, például az Azure OpenAI Studio használatával, létre kell hoznia az Azure OpenAI-erőforráshoz csatlakozó privát végpontkapcsolatokat .

Az Azure AI Search konfigurálása

A keresési erőforrás alapszintű és magasabb tarifacsomagot is használhat. Nem szükséges, de ha az S2 tarifacsomagot használja, speciális lehetőségek állnak rendelkezésre.

Felügyelt identitás engedélyezése

Ahhoz, hogy más erőforrásai felismerjék az Azure AI Search szolgáltatást a Microsoft Entra ID-hitelesítéssel, hozzá kell rendelnie egy felügyelt identitást az Azure AI Searchhöz. A legegyszerűbb módszer a rendszer által hozzárendelt felügyelt identitás váltása az Azure Portalon.

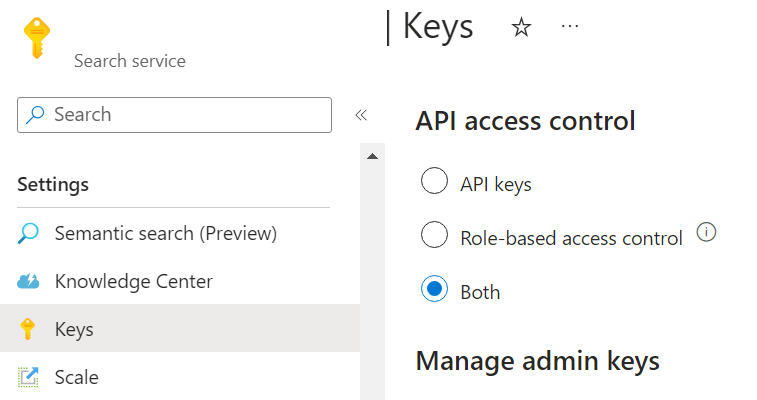

Szerepköralapú hozzáférés-vezérlés engedélyezése

Mivel az Azure OpenAI felügyelt identitást használ az Azure AI Search eléréséhez, engedélyeznie kell a szerepköralapú hozzáférés-vezérlést az Azure AI Searchben. Az Azure Portalon a Kulcsok lapon válassza a Mindkettő vagy a Szerepköralapú hozzáférés-vezérlés lehetőséget.

További információkért tekintse meg az Azure AI Search RBAC-cikket.

Nyilvános hálózati hozzáférés letiltása

Az Azure Portalon letilthatja az Azure AI Search-erőforrás nyilvános hálózati hozzáférését.

Ha engedélyezni szeretné az Azure AI Search-erőforrás elérését az ügyfélgépekről, például az Azure OpenAI Studio használatával, létre kell hoznia az Azure AI Search-erőforráshoz csatlakozó privát végpontkapcsolatokat .

Megbízható szolgáltatás engedélyezése

A keresési erőforrás megbízható szolgáltatását az Azure Portalon engedélyezheti.

Nyissa meg a keresési erőforrás hálózati lapját. Ha a nyilvános hálózati hozzáférés le van tiltva, válassza az Azure-szolgáltatások engedélyezése a megbízható szolgáltatások listájában a keresési szolgáltatás eléréséhez.

A REST API-val is engedélyezheti a megbízható szolgáltatást. Ez a példa az Azure CLI-t és az jq eszközt használja.

rid=/subscriptions/<YOUR-SUBSCRIPTION-ID>/resourceGroups/<YOUR-RESOURCE-GROUP>/providers/Microsoft.Search/searchServices/<YOUR-RESOURCE-NAME>

apiVersion=2024-03-01-Preview

#store the resource properties in a variable

az rest --uri "https://management.azure.com$rid?api-version=$apiVersion" > search.json

#replace bypass with AzureServices using jq

jq '.properties.networkRuleSet.bypass = "AzureServices"' search.json > search_updated.json

#apply the updated properties to the resource

az rest --uri "https://management.azure.com$rid?api-version=$apiVersion" \

--method PUT \

--body @search_updated.json

Megosztott privát hivatkozás létrehozása

Tipp.

Ha alapszintű vagy standard tarifacsomagot használ, vagy ha először állít be minden erőforrást biztonságosan, hagyja ki ezt a speciális témakört.

Ez a szakasz csak az S2 tarifacsomag keresési erőforrására vonatkozik, mivel magánvégpont-támogatást igényel a képességkészlettel rendelkező indexelők számára.

Ha megosztott privát hivatkozást szeretne létrehozni az Azure OpenAI-erőforráshoz csatlakozó keresési erőforrásból, tekintse meg a keresési dokumentációt. Válassza ki az erőforrástípust és Microsoft.CognitiveServices/accounts a csoportazonosítót.openai_account

A privát kapcsolat megosztása esetén az adatbetöltési architektúra diagramjának 8. lépése a megbízható szolgáltatás megkerüléséről a megosztott privát hivatkozásra módosul.

Tárfiók konfigurálása

Megbízható szolgáltatás engedélyezése

Ahhoz, hogy hozzáférést biztosíthasson a tárfiókhoz az Azure OpenAI-ból és az Azure AI Searchből, be kell állítania a Tárfiókot az Azure OpenAI és az Azure AI Search felügyelt identitáson alapuló megbízható szolgáltatásként való megkerüléséhez.

Az Azure Portalon lépjen a tárfiók hálózatkezelés lapjára, válassza a "Kijelölt hálózatok" lehetőséget, majd válassza a Megbízható szolgáltatások listájában az Azure-szolgáltatások engedélyezése lehetőséget a tárfiók eléréséhez, majd kattintson a Mentés gombra.

Nyilvános hálózati hozzáférés letiltása

A tárfiók nyilvános hálózati hozzáférését az Azure Portalon tilthatja le.

Ha engedélyezni szeretné a tárfiókhoz való hozzáférést az ügyfélgépekről, például az Azure OpenAI Studióból, létre kell hoznia a blobtárolóhoz csatlakozó privát végpontkapcsolatokat .

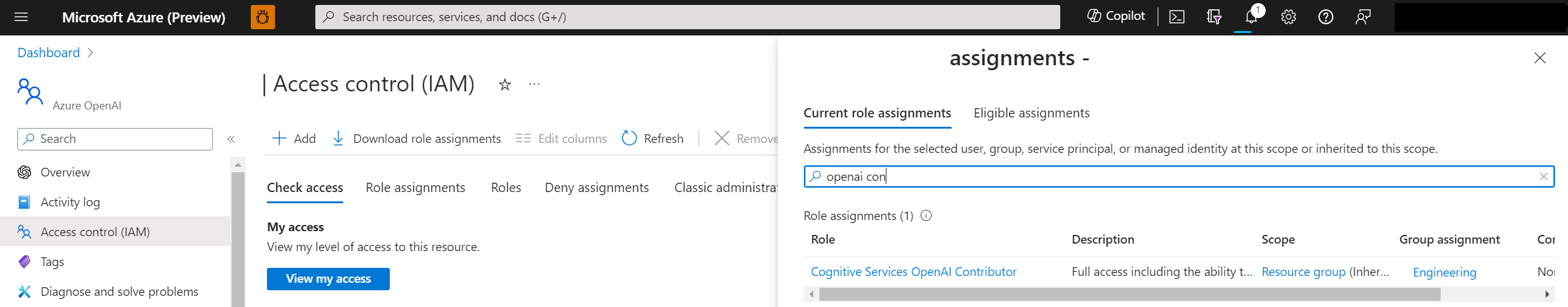

Szerepkör-hozzárendelések

Eddig minden erőforrást egymástól függetlenül beállított. Ezután engedélyeznie kell a szolgáltatásoknak, hogy engedélyezzék egymást.

| Szerepkör | Megbízott | Erőforrás | Leírás |

|---|---|---|---|

Search Index Data Reader |

Azure OpenAI | Azure AI Keresés | Az Inference szolgáltatás lekérdezi az adatokat az indexből. |

Search Service Contributor |

Azure OpenAI | Azure AI Keresés | Az Inference service lekérdezi az indexsémát az automatikus mezők leképezéséhez. Az adatbetöltési szolgáltatás létrehozza az indexelő, az adatforrások, a képességkészlet, az indexelő és a lekérdezések állapotát. |

Storage Blob Data Contributor |

Azure OpenAI | Tárfiók | Beolvassa a bemeneti tárolóból, és az előre feldolgozott eredményt a kimeneti tárolóba írja. |

Cognitive Services OpenAI Contributor |

Azure AI Keresés | Azure OpenAI | Egyéni képesség. |

Storage Blob Data Reader |

Azure AI Keresés | Tárfiók | Beolvassa a dokumentumblobokat és az adattömbblobokat. |

Cognitive Services OpenAI User |

Webalkalmazás | Azure OpenAI | Következtetés. |

A fenti táblázatban az Assignee azt jelenti, hogy a rendszer hozzárendelte az erőforrás felügyelt identitását.

A rendszergazdának rendelkeznie kell a szerepkörével ezeken az Owner erőforrásokon a szerepkör-hozzárendelések hozzáadásához.

A szerepkörök Azure Portalon való beállításával kapcsolatos útmutatásért tekintse meg az Azure RBAC dokumentációját. A GitHubon elérhető szkripttel programozott módon adhat hozzá szerepkör-hozzárendeléseket.

Ahhoz, hogy a fejlesztők ezeket az erőforrásokat alkalmazások létrehozásához használhassák, a rendszergazdának hozzá kell adnia a fejlesztők identitását az alábbi szerepkör-hozzárendelésekkel az erőforrásokhoz.

| Szerepkör | Erőforrás | Leírás |

|---|---|---|

Cognitive Services OpenAI Contributor |

Azure OpenAI | Nyilvános betöltési API meghívása az Azure OpenAI Studióból. A Contributor szerepkör nem elég, mert ha csak szerepköre van Contributor , akkor nem hívhatja meg az adatsík API-ját Microsoft Entra ID-hitelesítéssel, és a cikkben ismertetett biztonságos beállításhoz Microsoft Entra ID-hitelesítésre van szükség. |

Cognitive Services User |

Azure OpenAI | Api-kulcsok listázása az Azure OpenAI Studióból. |

Contributor |

Azure AI Keresés | Az API-kulcsok listázása az Azure OpenAI Studióból származó indexek listázásához. |

Contributor |

Tárfiók | Az Azure OpenAI Studióból származó fájlok feltöltéséhez listázzon fiók SAS-t. |

Contributor |

Az az erőforráscsoport vagy Azure-előfizetés, amelyben a fejlesztőnek üzembe kell helyeznie a webalkalmazást | Webalkalmazás üzembe helyezése a fejlesztő Azure-előfizetésében. |

Role Based Access Control Administrator |

Azure OpenAI | Engedély a szükséges szerepkör-hozzárendelés konfigurálásához az Azure OpenAI-erőforráson. Lehetővé teszi, hogy a webalkalmazás meghívja az Azure Open AI-t. |

Átjáró és ügyfél konfigurálása

Az Azure OpenAI szolgáltatás helyszíni ügyfélgépekről való eléréséhez az egyik módszer az Azure VPN Gateway és az Azure VPN-ügyfél konfigurálása.

Ezt az útmutatót követve hozzon létre virtuális hálózati átjárót a virtuális hálózathoz.

Kövesse ezt az útmutatót a pont–hely konfiguráció hozzáadásához és a Microsoft Entra ID-alapú hitelesítés engedélyezéséhez. Töltse le az Azure VPN-ügyfélprofil konfigurációs csomagját, bontsa ki és importálja a fájlt az AzureVPN/azurevpnconfig.xml Azure VPN-ügyfélbe.

Konfigurálja a helyi gépfájlt hosts úgy, hogy az erőforrások gazdagépneveit a virtuális hálózat privát IP-címére mutasson. A hosts fájl a Windows /etc/hosts és C:\Windows\System32\drivers\etc a Linux rendszeren található. Példa:

10.0.0.5 contoso.openai.azure.com

10.0.0.6 contoso.search.windows.net

10.0.0.7 contoso.blob.core.windows.net

Azure OpenAI Studio

A helyszíni ügyfélszámítógépeken minden Azure OpenAI Studio-funkciót használhat, beleértve a betöltést és a következtetést is.

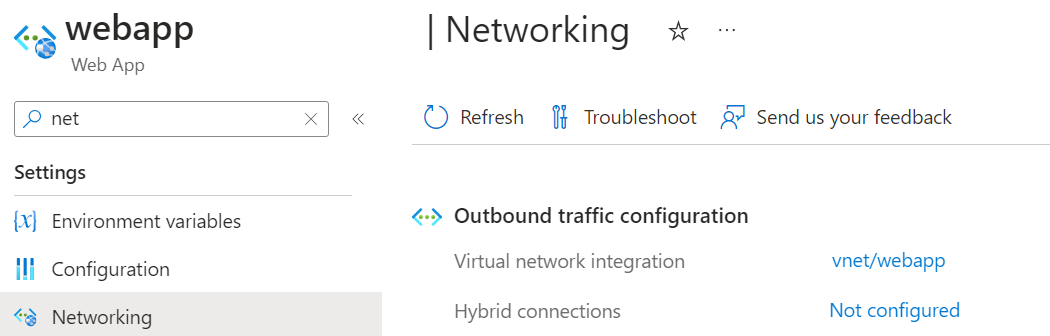

Webalkalmazás

A webalkalmazás kommunikál az Azure OpenAI-erőforrással. Mivel az Azure OpenAI-erőforrás nyilvános hálózata le van tiltva, a webalkalmazást úgy kell beállítani, hogy a virtuális hálózat privát végpontját használja az Azure OpenAI-erőforrás eléréséhez.

A webalkalmazásnak fel kell oldania az Azure OpenAI-gazdagép nevét az Azure OpenAI privát végpontjának privát IP-címére. Ezért először konfigurálnia kell a virtuális hálózat privát DNS-zónáját.

- Hozzon létre privát DNS-zónát az erőforráscsoportban.

- Adjon hozzá egy DNS-rekordot. Az IP-cím az Azure OpenAI-erőforrás privát végpontjának privát IP-címe, és az Azure OpenAI privát végpontjához társított hálózati adapterről szerezheti be az IP-címet.

- Csatlakoztassa a privát DNS-zónát a virtuális hálózathoz , hogy a virtuális hálózatba integrált webalkalmazás használni tudja ezt a privát DNS-zónát.

Amikor a webalkalmazást az Azure OpenAI Studióból telepíti, válassza ki ugyanazt a helyet a virtuális hálózattal, és válasszon ki egy megfelelő termékváltozatot, hogy támogassa a virtuális hálózat integrációs funkcióját.

A webalkalmazás üzembe helyezése után az Azure Portal hálózatkezelés lapján konfigurálja a webalkalmazás kimenő forgalom virtuális hálózati integrációját, és válassza ki a webalkalmazás számára fenntartott harmadik alhálózatot.

Az API használata

Győződjön meg arról, hogy a bejelentkezési hitelesítő adatok szerepkört töltenek Cognitive Services OpenAI Contributor be az Azure OpenAI-erőforrásban, és futtassa az elsőt az login .

Betöltési API

Következtetési API

A következtetési API által használt kérés- és válaszobjektumokról a következtetési API referenciacikkében olvashat.

Felhőhöz készült Microsoft Defender használata

Mostantól integrálhatja Felhőhöz készült Microsoft Defender (előzetes verzió) azure-erőforrásaival az alkalmazások védelme érdekében. Felhőhöz készült Microsoft Defender az alkalmazásokat veszélyforrások elleni védelemmel védi az AI-számítási feladatokhoz, a microsoftos fenyegetésintelligencia-jelzésekkel kiegészített bizonyítékokon alapuló biztonsági riasztásokat biztosít a csapatoknak, és lehetővé teszi a csapatok számára, hogy integrált biztonsági ajánlott eljárásokkal erősítsék a biztonsági helyzetüket.

Ezen az űrlapon kérhet hozzáférést.