Helyi Active Directory-tartományok integrálása a Microsoft Entra-azonosítóval

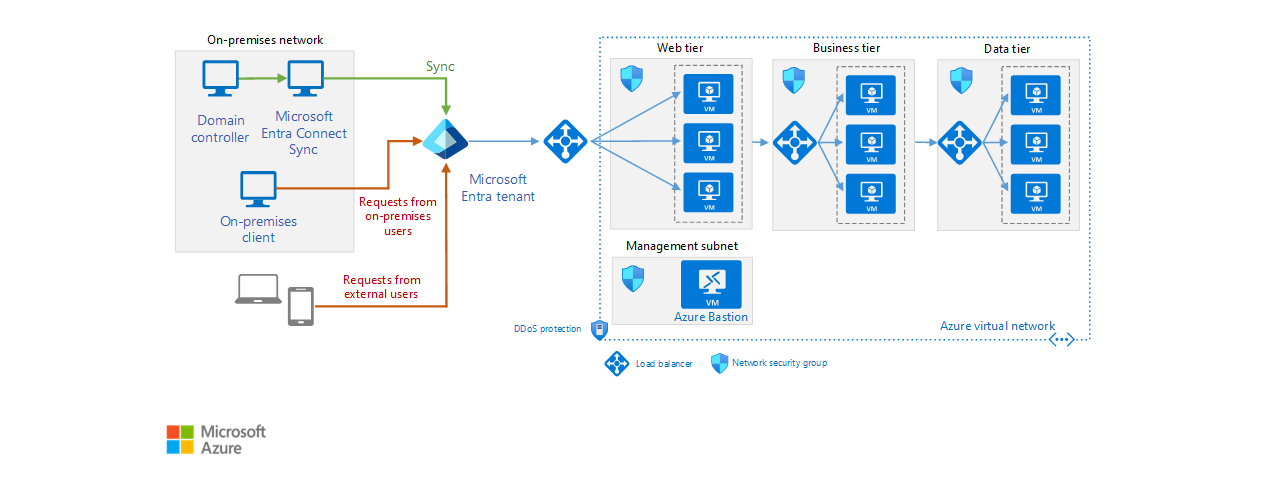

A Microsoft Entra ID egy felhőalapú címtár- és identitásszolgáltatás. Ez a referenciaarchitektúra a felhőalapú identitáshitelesítés biztosításához ajánlott eljárásokat mutat be helyi Active Directory tartományok Microsoft Entra-azonosítóval való integrálásához.

Architektúra

A Visio-diagram online elérése a Microsoft 365-ben. Vegye figyelembe, hogy a diagram eléréséhez Visio-licenccel kell rendelkeznie. Vagy töltse le az architektúra Visio-fájlját (lásd: Visio lap "Microsoft Entra ID").

Feljegyzés

Az egyszerűség kedvéért ez a diagram csak a Microsoft Entra-azonosítóhoz közvetlenül kapcsolódó kapcsolatokat jeleníti meg, és nem a protokollhoz kapcsolódó forgalmat, amelyek a hitelesítés és az identitás összevonásának részeként fordulhatnak elő. Egy webalkalmazás például átirányíthatja a webböngészőt a kérés Microsoft Entra-azonosítón keresztüli hitelesítéséhez. A hitelesítés megtörténtét követően a kérés visszaadható a webalkalmazásnak a megfelelő identitásadatokkal.

További szempontok: Megoldás választása a helyszíni Active Directory Azure-ral való integrálásához.

Összetevők

Az architektúra a következő összetevőket tartalmazza.

Microsoft Entra-bérlő. A szervezet által létrehozott Microsoft Entra-azonosító egy példánya. Ez a helyszíni Active Directoryból másolt objektumok tárolásával címtárszolgáltatásként szolgál a felhőalapú alkalmazásokhoz, valamint identitásszolgáltatásokat biztosít.

Alhálózat a webes rétegben. Ez az alhálózat webalkalmazásokat futtató virtuális gépeket tartalmaz. A Microsoft Entra ID az alkalmazás identitásközvetítője lehet.

Helyszíni AD DS-kiszolgáló. Helyszíni címtár- és identitásszolgáltatás. Az AD DS-címtár szinkronizálható a Microsoft Entra-azonosítóval, hogy lehetővé tegye a helyszíni felhasználók hitelesítését.

Microsoft Entra Connect Sync-kiszolgáló. A Microsoft Entra Connect szinkronizálási szolgáltatást futtató helyszíni számítógép. Ez a szolgáltatás szinkronizálja a helyi Active Directory tárolt adatokat a Microsoft Entra-azonosítóval. Ha például helyszíni csoportokat és felhasználókat épít ki vagy bont ki, ezek a módosítások a Microsoft Entra-azonosítóra propagálnak.

Feljegyzés

Biztonsági okokból a Microsoft Entra ID kivonatként tárolja a felhasználók jelszavát. Ha egy felhasználó jelszó-visszaállítást igényel, ezt a helyszínen kell végrehajtani, és az új kivonatot el kell küldeni a Microsoft Entra-azonosítónak. A Microsoft Entra ID P1 vagy P2 kiadásai olyan funkciókat tartalmaznak, amelyek lehetővé teszik a jelszómódosításokat a felhőben, majd visszaírhatók a helyszíni AD DS-be.

Virtuális gépek az N szintű alkalmazáshoz. További információ ezekről az erőforrásokról: N szintű architektúra virtuális gépeken.

Forgatókönyv részletei

Lehetséges használati esetek

A referenciaarchitektúra tipikus alkalmazásai lehetnek:

- Webalkalmazások üzembe helyezése az Azure-ban, amelyek hozzáférést biztosítanak a vállalat távoli felhasználói számára.

- Önkiszolgáló képességek implementálása a végfelhasználók számára, például a jelszavak visszaállítására és a csoportfelügyelet delegálására. Ehhez a Microsoft Entra ID P1 vagy P2 kiadására van szükség.

- Azok az architektúrák, amelyekben a helyszíni hálózat és az alkalmazás Azure-beli virtuális hálózata nem VPN-alagút vagy ExpressRoute-kapcsolatcsoport használatával csatlakozik.

Feljegyzés

A Microsoft Entra-azonosító hitelesítheti a szervezet címtárában található felhasználók és alkalmazások identitását. Egyes alkalmazások és szolgáltatások, például az SQL Server esetében szükség lehet a számítógép hitelesítésére is, ebben az esetben ez a megoldás nem megfelelő.

Ajánlások

Az alábbi javaslatok a legtöbb forgatókönyvre vonatkoznak. Kövesse ezeket a javaslatokat, ha nincsenek ezeket felülíró követelményei.

A Microsoft Entra Connect Szinkronizálási szolgáltatás konfigurálása

A Microsoft Entra Connect Sync szolgáltatás biztosítja, hogy a felhőben tárolt identitásadatok összhangban legyenek a helyszínen tárolt identitásadatokkal. Ezt a szolgáltatást a Microsoft Entra Connect szoftverrel telepítheti.

A Microsoft Entra Connect Sync implementálása előtt határozza meg a szervezet szinkronizálási követelményeit. Például hogy mit kell szinkronizálni, melyik tartományokból és milyen gyakran. További információkért lásd: A címtár-szinkronizálási követelmények felmérése.

A Microsoft Entra Connect Sync szolgáltatást futtathatja egy helyszíni virtuális gépen vagy számítógépen. Az Active Directory-címtárban lévő információk változékonyságától függően a Microsoft Entra Connect Sync szolgáltatás terhelése nem valószínű, hogy magas lesz a Microsoft Entra-azonosítóval való kezdeti szinkronizálás után. A szolgáltatás egy virtuális gépen futtatva szükség esetén könnyebben skálázható. A virtuális gép tevékenységének monitorozásával (lásd a Monitorozási szempontok című szakaszt) állapíthatja meg, hogy van-e szükség skálázásra.

Ha egy erdőben több helyszíni tartomány is található, javasoljuk, hogy a teljes erdő adatait egyetlen Microsoft Entra-bérlővel tárolja és szinkronizálja. Szűrje az egynél több tartományban előforduló identitások adatait, hogy az egyes identitások csak egyszer jelenjenek meg a Microsoft Entra-azonosítóban a duplikálás helyett. A duplikáció inkonzisztenciához vezethet az adatok szinkronizálásakor. További információkért lásd alább a Topológia című szakaszt.

Használjon szűrést, hogy csak a szükséges adatok tárolódjon a Microsoft Entra-azonosítóban. Előfordulhat például, hogy a szervezet nem szeretne adatokat tárolni az inaktív fiókokról a Microsoft Entra-azonosítóban. A szűrés történhet csoport, tartomány, szervezeti egység (OU) vagy attribútum alapján. A szűrők kombinálásával összetettebb szabályok is létrehozhatók. Például szinkronizálhatja egy adott tartománynak csak azokat az adatait, amelyek egy adott értékkel rendelkeznek egy kijelölt attribútumban. Részletes információkért lásd: Microsoft Entra Connect Sync: Szűrés konfigurálása.

Az AD Connect szinkronizálási szolgáltatás magas rendelkezésre állásának implementálásához futtasson egy másodlagos átmeneti kiszolgálót. További információért lásd a Topológiai javaslatok című szakaszt.

Feljegyzés

A Microsoft Entra Connect felhőszinkronizálás a Microsoft új ajánlata, amely a felhasználók, csoportok és névjegyek Microsoft Entra-azonosítóval való szinkronizálására vonatkozó hibrid identitáscélok teljesítésére és megvalósítására szolgál. A Microsoft Entra Connect felhőszinkronizálásával az AD-ből a Microsoft Entra ID-be történő kiépítés a Microsoft Online Servicesben vezénylhető.

Biztonsági konfiguráció és szabályzat ellenőrzése

Felhasználói jelszókezelés A Microsoft Entra ID P1 vagy P2 kiadásai támogatják a jelszóvisszaírást, így a helyszíni felhasználók önkiszolgáló jelszó-visszaállítást végezhetnek az Azure Portalon. Ezt a funkciót csak a szervezet jelszóbiztonsági szabályzatának áttekintése után lehet engedélyezni. Például korlátozhatja, hogy mely felhasználók módosíthassák a jelszavukat, és testre szabhatja a jelszókezelési folyamatot. További információkért lásd: A jelszókezelés testreszabása a vállalat igényeinek megfelelően.

A kívülről elérhető helyszíni alkalmazások védelme. A Microsoft Entra alkalmazásproxyval szabályozott hozzáférést biztosíthat a helyszíni webalkalmazásokhoz a hálózaton kívüli felhasználók számára a Microsoft Entra-azonosítón keresztül. Az alkalmazást csak azok a felhasználók használhatják, akik érvényes hitelesítő adatokkal rendelkeznek az Azure-címtárban. További információkért lásd a következő cikket: Alkalmazásproxy engedélyezése az Azure Portalon.

Aktívan monitorozza a Microsoft Entra-azonosítót a gyanús tevékenységek jeleinek észlelése érdekében. Fontolja meg a Microsoft Entra ID P2 kiadás használatát, amely Microsoft Entra ID-védelem is tartalmaz. Az Identity Protection adaptív gépi tanulási algoritmusok és heurisztika segítségével észleli a rendellenességeket és a kockázati eseményeket, amelyek azt jelezhetik, hogy valamely identitás biztonsága sérült. Például képes észlelni a potenciálisan szokatlan tevékenységeket, például a szabálytalan bejelentkezési tevékenységeket, az ismeretlen forrásból vagy gyanús tevékenységeket mutató IP-címekről származó bejelentkezéseket, vagy az esetleg fertőzött eszközökről való bejelentkezéseket. Az Identity Protection ezeket az adatokat olyan jelentések és riasztások létrehozására használja, amelyek lehetővé teszik a kockázati események kivizsgálását és a megfelelő műveletek elvégzését. További információ: Microsoft Entra ID-védelem.

Az Azure Portalon a Microsoft Entra ID jelentéskészítési funkciójával figyelheti a rendszerben előforduló biztonsági tevékenységeket. További információ a jelentések használatáról: Microsoft Entra ID Reporting Guide.

Hálózati topológia ellenőrzése

Konfigurálja a Microsoft Entra Connectet a szervezet követelményeinek leginkább megfelelő topológia implementálásához. A Microsoft Entra Connect által támogatott topológiák a következők:

Egyetlen erdő, egyetlen Microsoft Entra könyvtár. Ebben a topológiában a Microsoft Entra Connect egy helyszíni erdő egy vagy több tartományából szinkronizálja az objektumokat és az identitásadatokat egyetlen Microsoft Entra-bérlőbe. Ez a topológia a Microsoft Entra Connect expressz telepítésének alapértelmezett implementációja.

Feljegyzés

Ne használjon több Microsoft Entra Connect Sync-kiszolgálót az ugyanazon helyszíni erdőben található különböző tartományok ugyanahhoz a Microsoft Entra-bérlőhöz való csatlakoztatásához, kivéve, ha átmeneti módban futtat egy kiszolgálót, az alábbiakban leírtak szerint.

Több erdő, egyetlen Microsoft Entra könyvtár. Ebben a topológiában a Microsoft Entra Connect több erdő objektumait és identitásadatait szinkronizálja egyetlen Microsoft Entra-bérlőbe. Akkor alkalmazza ezt a topológiát, ha a vállalat több helyszíni erdővel rendelkezik. Összevonhatja az identitásadatokat, így minden egyes egyedi felhasználó egyszer jelenik meg a Microsoft Entra könyvtárban, még akkor is, ha a felhasználó több erdőben is létezik. Minden erdő ugyanazt a Microsoft Entra Connect Sync-kiszolgálót használja. A Microsoft Entra Connect Sync-kiszolgálónak nem kell tartományhoz tartoznia, de minden erdőből elérhetőnek kell lennie.

Feljegyzés

Ebben a topológiában ne használjon külön Microsoft Entra Connect Sync-kiszolgálókat az egyes helyszíni erdők egyetlen Microsoft Entra-bérlőhöz való csatlakoztatásához. Ez duplikált identitásadatokat eredményezhet a Microsoft Entra-azonosítóban, ha a felhasználók több erdőben is jelen vannak.

Több erdő, külön topológiák. Ez a topológia egyetlen Microsoft Entra-bérlőbe egyesíti a különálló erdők identitásadatait, és az összes erdőt különálló entitásként kezeli. Ez a topológia akkor hasznos, ha különböző szervezetek erdőit kombinálja, és az egyes felhasználók identitásadatai csak egy erdőben vannak tárolva.

Feljegyzés

Ha az egyes erdők globális címlistái (GAL) szinkronizálva vannak, az egyes erdőkben lévő felhasználók egy másik erdőben kapcsolatként jelen lehetnek. Ez akkor fordulhat elő, ha a vállalat a Forefront Identity Manager 2010 vagy a Microsoft Identity Manager 2016 használatával megvalósította a GALSyncet. Ebben a forgatókönyvben, megadhatja, hogy a felhasználók a Mail attribútumukkal legyenek azonosítva. Az identitásokat az ObjectSID és az msExchMasterAccountSID attribútumok használatával is egyeztetheti. Ez akkor hasznos, ha egy vagy több, letiltott fiókokat tartalmazó erőforráserdővel rendelkezik.

Átmeneti kiszolgáló. Ebben a konfigurációban a Microsoft Entra Connect Sync-kiszolgáló egy második példányát futtatja az elsővel párhuzamosan. Ez a struktúra az alábbiakhoz hasonló forgatókönyveket tesz lehetővé:

Magas rendelkezésre állás.

A Microsoft Entra Connect Sync-kiszolgáló új konfigurációjának tesztelése és üzembe helyezése.

Új kiszolgáló bevezetése és a régi konfiguráció leszerelése.

Ezekben a forgatókönyvekben a második példány átmeneti módban fut. A kiszolgáló az importált objektumokat és szinkronizálási adatokat rögzíti az adatbázisában, de nem továbbítja az adatokat a Microsoft Entra-azonosítónak. Ha letiltja az előkészítési módot, a kiszolgáló elkezd adatokat írni a Microsoft Entra-azonosítóba, és szükség esetén elkezdi a jelszóvisszaírást a helyszíni címtárakba. További információ: Microsoft Entra Connect Sync: Üzemeltetési feladatok és szempontok.

Több Microsoft Entra-címtár. Általában egyetlen Microsoft Entra-címtárat hoz létre egy szervezet számára, de előfordulhatnak olyan helyzetek, amikor külön Microsoft Entra-címtárakban kell particionolnia az adatokat. Ebben az esetben kerülje a szinkronizálási és jelszóvisszaírási problémákat azáltal, hogy biztosítja, hogy a helyszíni erdő minden objektuma csak egy Microsoft Entra-címtárban jelenjen meg. A forgatókönyv implementálásához konfiguráljon külön Microsoft Entra Connect Sync-kiszolgálókat az egyes Microsoft Entra-címtárakhoz, és használjon szűrést, hogy minden Microsoft Entra Connect Sync-kiszolgáló egy kölcsönösen kizáró objektumkészleten működjön.

Ezekről a topológiákról további információt a Microsoft Entra Connect topológiáiban talál.

Felhasználói hitelesítési módszer konfigurálása

Alapértelmezés szerint a Microsoft Entra Connect Sync-kiszolgáló jelszókivonat-szinkronizálást konfigurál a helyszíni tartomány és a Microsoft Entra-azonosító között. A Microsoft Entra szolgáltatás feltételezi, hogy a felhasználók a helyszíni jelszó megadásával hitelesítik magukat. Sok szervezet esetében ez a stratégia megfelelő, de érdemes megfontolni a szervezet meglévő szabályzatait és infrastruktúráját. Példa:

- A szervezet biztonsági szabályzata megtilthatja a jelszókivonatok felhőbe való szinkronizálását. Ebben az esetben a szervezetnek érdemes megfontolnia az átmenő hitelesítést.

- Esetleg az lehet az elvárás, hogy a felhasználók a felhőerőforrásokat a vállalati hálózaton lévő, tartományra csatlakozott gépekről zökkenőmentes egyszeri bejelentkezéssel (SSO) érhessék el.

- Előfordulhat, hogy a szervezet már telepítette a Active Directory összevonási szolgáltatások (AD FS) (AD FS) vagy egy külső összevonási szolgáltatót. A Microsoft Entra ID-t úgy konfigurálhatja, hogy ezzel az infrastruktúrával implementálja a hitelesítést és az egyszeri bejelentkezést a felhőben tárolt jelszóadatok használata helyett.

További információt a Microsoft Entra Connect felhasználói bejelentkezési beállításaiban talál.

A Microsoft Entra alkalmazásproxy konfigurálása

A Microsoft Entra ID használatával hozzáférést biztosíthat a helyszíni alkalmazásokhoz.

Tegye elérhetővé helyszíni webalkalmazásait a Microsoft Entra alkalmazásproxy-összetevő által felügyelt alkalmazásproxy-összekötőkkel. Az alkalmazásproxy-összekötő kimenő hálózati kapcsolatot nyit meg a Microsoft Entra alkalmazásproxyval. A távoli felhasználók kérelmei vissza lesznek irányítva a Microsoft Entra-azonosítóból ezen a proxykapcsolaton keresztül a webalkalmazásokhoz. Ez a konfiguráció megszünteti a bejövő portok megnyitásának szükségességét a helyszíni tűzfalon, és csökkenti a szervezet által közzétett támadási felületet.

További információ: Alkalmazások közzététele a Microsoft Entra alkalmazásproxyval.

A Microsoft Entra objektumszinkronizálásának konfigurálása

A Microsoft Entra Connect alapértelmezett konfigurációja szinkronizálja az objektumokat a helyi Active Directory-címtárból a Microsoft Entra Connect Sync: Az alapértelmezett konfiguráció ismertetése című cikkben meghatározott szabályok alapján. A szabályoknak megfelelő objektumok szinkronizálva lesznek, a többi objektum figyelmen kívül lesz hagyva. Néhány példa szabály:

- A felhasználói objektumoknak rendelkezniük kell egy egyedi sourceAnchor attribútummal, és az accountEnabled attribútumnak ki kell lennie töltve.

- A felhasználói objektumoknak sAMAccountName attribútummal kell rendelkezniük, és nem kezdődhetnek az Azure AD_ vagy MSOL_ szöveggel.

A Microsoft Entra Connect számos szabályt alkalmaz a Felhasználó, a Kapcsolattartó, a Csoport, a ForeignSecurityPrincipal és a Számítógép objektumra. Ha módosítania kell az alapértelmezett szabálykészletet, használja a Microsoft Entra Connecttel telepített Szinkronizálási szabályok szerkesztőt. További információ: Microsoft Entra Connect Sync: Az alapértelmezett konfiguráció ismertetése.

Saját szűrők megadásával korlátozhatja a tartomány vagy szervezeti egység által szinkronizálandó objektumok mennyiségét. Alternatív megoldásként összetettebb egyéni szűrést is implementálhat, például a Microsoft Entra Connect Sync: Szűrés konfigurálása című cikkben leírtakat.

Monitorozási ügynökök konfigurálása

Az állapotmonitorozást a következő, helyszínen telepített ügynökök végzik:

- A Microsoft Entra Connect egy ügynököt telepít, amely adatokat rögzít a szinkronizálási műveletekről. Az Azure PortalOn a Microsoft Entra Connect Health panel használatával monitorozza annak állapotát és teljesítményét. További információ: A Microsoft Entra Connect Health használata szinkronizáláshoz.

- Az AD DS-tartományok és -könyvtárak állapotának az Azure-ból való figyeléséhez telepítse a Microsoft Entra Connect Health for AD DS-ügynököt egy helyszíni tartományon belüli számítógépre. Az állapotfigyeléshez használja a Microsoft Entra Connect Health panelt az Azure Portalon. További információ: A Microsoft Entra Connect Health használata az AD DS-vel

- Telepítse a Microsoft Entra Connect Health for AD FS-ügynököt a helyszínen futó szolgáltatások állapotának figyeléséhez, és az Azure PortalOn a Microsoft Entra Connect Health panel használatával monitorozza az AD FS-t. További információ: A Microsoft Entra Connect Health használata az AD FS használatával

Az AD Connect Health-ügynökök telepítéséről és követelményeikről további információt a Microsoft Entra Connect Health Agent telepítésével kapcsolatban talál.

Megfontolások

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek halmaza. További információ: Microsoft Azure Well-Architected Framework.

Megbízhatóság

A megbízhatóság biztosítja, hogy az alkalmazás megfeleljen az ügyfelek felé vállalt kötelezettségeknek. További információ: Megbízhatóságitervezési felülvizsgálati ellenőrzőlistája.

A Microsoft Entra szolgáltatás földrajzilag elosztott, és világszerte több adatközpontban fut automatizált feladatátvétellel. Ha egy adatközpont elérhetetlenné válik, a Microsoft Entra-azonosító biztosítja, hogy a címtáradatok elérhetők legyen például legalább két regionálisan elosztott adatközpontban.

Feljegyzés

Az Microsoft 365-alkalmazások AD-szint és a Prémium szolgáltatások szolgáltatásiszint-szerződése (SLA) legalább 99,9%-os rendelkezésre állást garantál. A Microsoft Entra ID ingyenes szintje nem tartalmaz SLA-t. További információ: Microsoft Entra ID SLA.

Fontolja meg a Microsoft Entra Connect Sync-kiszolgáló egy második példányának átmeneti módban történő üzembe helyezését a rendelkezésre állás növelése érdekében, amint azt a topológiajavaslatok szakasz ismerteti.

Ha nem a Microsoft Entra Connecthez kapcsolódó SQL Server Express LocalDB-példányt használja, fontolja meg az SQL-fürtözés használatát a magas rendelkezésre állás érdekében. A Microsoft Entra Connect nem támogatja az olyan megoldásokat, mint a tükrözés vagy az Always On.

A Microsoft Entra Connect Sync-kiszolgáló magas rendelkezésre állásának elérésével és a hiba utáni helyreállítással kapcsolatos további szempontokért tekintse meg a Microsoft Entra Connect Sync: Üzemeltetési feladatok és szempontok – Vészhelyreállítás című témakört.

Biztonság

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információ: Biztonságitervezési felülvizsgálati ellenőrzőlistája.

A feltételes hozzáférés-vezérlés használatával megtagadhatja a nem várt forrásokból érkező hitelesítési kéréseket:

A Microsoft Entra többtényezős hitelesítés (MFA) aktiválása, ha egy felhasználó nem megbízható helyről, például az interneten keresztül próbál csatlakozni megbízható hálózat helyett.

A felhasználó eszközének platformtípusa (iOS, Android, Windows Mobile, Windows) alapján határozza meg az alkalmazásokra és szolgáltatásokra vonatkozó hozzáférési szabályzatot.

Rögzítse a felhasználói eszközök engedélyezett/letiltott állapotát, és építse be ezeket az információkat is a hozzáférési szabályzat ellenőrzéseibe. Például ha a felhasználó telefonja elveszett vagy ellopták, azt letiltottként kell rögzíteni, hogy ne lehessen a hozzáféréshez felhasználni.

Szabályozza a felhasználók erőforrásokhoz való hozzáférését csoporttagság alapján. A Microsoft Entra dinamikus tagsági szabályaival egyszerűsítheti a csoportfelügyeletet. Ennek rövid áttekintéséért lásd: Bevezetés a dinamikus csoporttagságba.

A Feltételes hozzáférés kockázatalapú szabályzatai a Microsoft Entra ID Protection használatával speciális védelmet nyújtanak szokatlan bejelentkezési tevékenységek vagy egyéb események alapján.

További információ: Microsoft Entra Feltételes hozzáférés.

Költségoptimalizálás

A költségoptimalizálás a szükségtelen kiadások csökkentésének és a működési hatékonyság javításának módjairól szól. További információ: Költségoptimalizálásitervezési felülvizsgálati ellenőrzőlistája.

Az Azure díjkalkulátorával megbecsülheti költségeit.

A költség szempontjai a következők:

Microsoft Entra Connect – A Microsoft Entra Connect szinkronizálási funkciója a Microsoft Entra ID minden kiadásában elérhető.

A Microsoft Entra Connect használatához nincs további licenckövetelmény, és az Azure-előfizetés része.

A Microsoft Entra ID kiadásaival kapcsolatos díjszabási információkért tekintse meg a Microsoft Entra díjszabását.

Virtuális gépek N szintű alkalmazáshoz – Az erőforrásokkal kapcsolatos költséginformációkért tekintse meg a virtuális gépek és méretezési csoportok architektúrájának ajánlott eljárásait.

Működési kiválóság

Az Operational Excellence azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyeznek egy alkalmazást, és éles környezetben tartják azt. További információ: Működési kiválóságitervezési felülvizsgálati ellenőrzőlistája.

Kezelhetőség

A Microsoft Entra-azonosító kezelésének két aspektusa van:

- Microsoft Entra-azonosító felügyelete a felhőben.

- A Microsoft Entra Connect Sync-kiszolgálók karbantartása.

A Microsoft Entra ID a következő lehetőségeket kínálja a tartományok és könyvtárak felhőbeli kezeléséhez:

- Microsoft Graph PowerShell-modul – a Microsoft Entra gyakori felügyeleti feladatainak, például a felhasználókezelésnek, a tartománykezelésnek és az egyszeri bejelentkezés konfigurálásának parancsmagja.

- A Microsoft Entra felügyeleti panel az Azure Portalon – interaktív felügyeleti nézetet biztosít a címtárról, és lehetővé teszi a Microsoft Entra ID legtöbb aspektusának vezérlését és konfigurálását.

A Microsoft Entra Connect a következő eszközöket telepíti a Microsoft Entra Connect Sync-szolgáltatások helyszíni gépekről való karbantartásához:

- Microsoft Entra Connect konzol – lehetővé teszi a Azure AD-szinkronizáló kiszolgáló konfigurációjának módosítását, a szinkronizálási mód testreszabását, az átmeneti mód engedélyezését vagy letiltását, valamint a felhasználói bejelentkezési mód váltását. A helyszíni infrastruktúrával engedélyezheti az Active Directory FS-bejelentkezést.

- Szinkronizálási szolgáltatáskezelő – az eszköz Műveletek lapján kezelheti a szinkronizálási folyamatot, és észlelheti, hogy a folyamat bármely része sikertelen volt-e. Az eszköz használatával manuálisan indíthatja a szinkronizálást. Az Összekötők lapon felügyelheti a tartományok összekötőit, amelyekhez a szinkronizáló vezérlő csatlakozik.

- Szinkronizálási szabályok szerkesztője – lehetővé teszi az objektumok átalakításának testreszabását a helyszíni címtár és a Microsoft Entra-azonosító közötti másoláskor. Ez az eszköz lehetővé teszi, hogy további attribútumokat és objektumokat adjon meg a szinkronizáláshoz, majd szűrőket hajt végre annak meghatározásához, hogy mely objektumokat kell vagy ne szinkronizálni. További információt a Microsoft Entra Connect Sync dokumentum Szinkronizálási szabályszerkesztő szakaszában talál: Az alapértelmezett konfiguráció ismertetése.

A Microsoft Entra Connect kezelésével kapcsolatos további információkért és tippekért lásd : Microsoft Entra Connect Sync: Ajánlott eljárások az alapértelmezett konfiguráció módosításához.

DevOps

A DevOps-szempontokat a Active Directory tartományi szolgáltatások (AD DS) Azure-ra való kiterjesztésének működési kiválósága című témakörben találhatja meg.

Teljesítményhatékonyság

A teljesítményhatékonyság az a képesség, hogy a számítási feladat hatékonyan kielégítse a felhasználók által támasztott igényeket. További információ: Teljesítményhatékonyságtervezési felülvizsgálati ellenőrzőlistája.

A Microsoft Entra szolgáltatás támogatja a replikákon alapuló méretezhetőséget egyetlen elsődleges replikával, amely írási műveleteket és több írásvédett másodlagos replikát kezel. A Microsoft Entra ID transzparens módon irányítja át a másodlagos replikákon végrehajtott írásokat az elsődleges replikára, és végleges konzisztenciát biztosít. Az elsődleges replikán végrehajtott valamennyi módosítás propagálva lesz a másodlagos replikákra. Ez az architektúra jól skálázható, mert a Microsoft Entra-azonosítóval végzett műveletek többsége írás helyett olvasásra szolgál. További információ: Mi a Microsoft Entra architektúrája?

A Microsoft Entra Connect Sync-kiszolgáló esetében határozza meg, hogy hány objektumot szeretne szinkronizálni a helyi címtárból. Ha kevesebb mint 100 000 objektummal rendelkezik, használhatja a Microsoft Entra Connect által biztosított alapértelmezett SQL Server Express LocalDB szoftvert. Ha nagyobb számú objektummal rendelkezik, telepítse az SQL Server egy éles verzióját, és végezze el a Microsoft Entra Connect egyéni telepítését, megadva, hogy az SQL Server meglévő példányát kell használnia.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Eric Woodruff | Termék műszaki szakértője

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

- Tekintse át a Microsoft Entra Connect topológiáit, hogy a Microsoft Entra Connect hibrid topológiája támogatott konfigurációban legyen üzembe helyezve.

- Megtudhatja, hogyan védheti meg a feltételes hozzáférést az alkalmazásokhoz való hozzáférés érdekében a feltételes hozzáférés üzembe helyezésének megtervezésével.

- Az AD DS azure-beli infrastruktúraként való biztosításával kapcsolatos további információkért tekintse át a helyszíni AD azure-ral való integrálását ismertető cikket.

- Tekintse át a Microsoft Entra alkalmazásproxyt , ha helyszíni vagy felhőalapú IaaS-alkalmazásokkal kíván Microsoft Entra-integrációt biztosítani.

- Mivel az identitás a biztonság új vezérlősíkja, tekintse át az Identity Management ajánlott eljárásait.

- Továbbá, mivel a megoldás üzembe helyezése magas jogosultsági szintű fiókokat igényel, tekintse át a kiemelt hozzáférés biztosítását, és ismerje meg a kiemelt fiókok biztonsági vezérlőit.