Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp.

Próbálja ki a Data Factoryt a Microsoft Fabricben, amely egy teljes körű elemzési megoldás a nagyvállalatok számára. A Microsoft Fabric az adattovábbítástól az adatelemzésig, a valós idejű elemzésig, az üzleti intelligenciáig és a jelentéskészítésig mindent lefed. Ismerje meg, hogyan indíthat új próbaverziót ingyenesen!

Ez a cikk az Azure Data Factory adatáthelyezési szolgáltatásai által az adatok védelmének elősegítésére használt alapvető biztonsági infrastruktúrát ismerteti. A Data Factory felügyeleti erőforrásai az Azure biztonsági infrastruktúrájára épülnek, és az Azure által kínált összes lehetséges biztonsági intézkedést használják.

A Data Factory-megoldásokkal egy vagy több adatfolyamatot is létrehozhat. A folyamatok olyan tevékenységek logikus csoportosításai, amelyek együttesen vesznek részt egy feladat végrehajtásában. Ezek a folyamatok abban a régióban találhatók, ahol az adat-előállító létre lett hozva.

Annak ellenére, hogy a Data Factory csak néhány régióban érhető el, az adatáthelyezési szolgáltatás globálisan elérhető az adatmegfelelőség, a hatékonyság és a hálózati kimenő költségek csökkentése érdekében.

Az Azure Data Factory, beleértve az Azure Integration Runtime-ot és a saját üzemeltetésű integrációs modult, nem tárol ideiglenes adatokat, gyorsítótáradatokat vagy naplókat, kivéve a felhőalapú adattárak társított szolgáltatásának hitelesítő adatait, amelyek tanúsítványokkal vannak titkosítva. A Data Factoryvel adatvezérelt munkafolyamatokat hozhat létre az adatok támogatott adattárak közötti mozgatásának, valamint az adatok feldolgozásának más régiókban vagy helyszíni környezetben található számítási szolgáltatások használatával történő feldolgozásához. A munkafolyamatokat SDK-k és az Azure Monitor használatával is monitorozhatja és kezelheti.

A Data Factory a következő tanúsítványokkal rendelkezik:

| CSA STAR minősítés |

|---|

| ISO 20000-1:2011 |

| ISO 22301:2012 |

| ISO 27001:2013 |

| ISO 27017:2015 |

| ISO 27018:2014 |

| ISO 9001:2015 |

| SOC 1, 2, 3 |

| HIPAA BAA |

| HITRUST |

Ha érdekli az Azure-megfelelőség, és hogy az Azure hogyan biztosítja saját infrastruktúráját, látogasson el a Microsoft adatvédelmi központjába. Az Összes Azure Compliance-ajánlat legújabb listájáért tekintse meg a következőt https://aka.ms/AzureCompliance: .

Ebben a cikkben a következő két adatáthelyezési forgatókönyv biztonsági szempontjait tekintjük át:

- Felhőalapú forgatókönyv: Ebben a forgatókönyvben a forrás és a cél is nyilvánosan elérhető az interneten keresztül. Ezek közé tartoznak a felügyelt felhőalapú tárolási szolgáltatások, például az Azure Storage, az Azure Synapse Analytics, az Azure SQL Database, az Azure Data Lake Store, az Amazon S3, az Amazon Redshift, az SaaS-szolgáltatások, például a Salesforce, valamint az olyan webes protokollok, mint az FTP és az OData. A támogatott adatforrások teljes listáját megtalálhatja a támogatott adattárakban és -formátumokban.

- Hibrid forgatókönyv: Ebben a forgatókönyvben a forrás vagy a cél egy tűzfal mögött vagy egy helyszíni vállalati hálózaton belül található. Vagy az adattár magánhálózaton vagy virtuális hálózaton (leggyakrabban a forrásban) található, és nem nyilvánosan érhető el. A virtuális gépeken üzemeltetett adatbázis-kiszolgálók is ebbe a forgatókönyvbe tartoznak.

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Az első lépésekhez tekintse meg Az Azure PowerShell telepítése témakört. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

Felhőforgatókönyvek

Adattár hitelesítő adatainak védelme

- Titkosított hitelesítő adatokat tárol egy felügyelt Azure Data Factory-tárolóban. A Data Factory a Microsoft által felügyelt tanúsítványokkal történő titkosítással segíti az adattár hitelesítő adatainak védelmét. Ezeket a tanúsítványokat kétévente rotáljuk (amely magában foglalja a tanúsítványok megújítását és a hitelesítő adatok áttelepítését). Az Azure Storage biztonságáról további információt az Azure Storage biztonsági áttekintésében talál.

- Hitelesítő adatok tárolása az Azure Key Vaultban. Az adattár hitelesítő adatait az Azure Key Vaultban is tárolhatja. A Data Factory lekéri a hitelesítő adatokat egy tevékenység végrehajtása során. További információ: Hitelesítő adat tárolása az Azure Key Vaultban.

A titkos alkalmazáskulcsok tárolásának központosítása az Azure Key Vaultban lehetővé teszi azok elosztásának irányítását. A Key Vault nagymértékben csökkenti a veszélyét annak, hogy a titkos kulcsok véletlenül kiszivárogjanak. A kapcsolati sztring az alkalmazás kódjában való tárolása helyett biztonságosan tárolhatja a Key Vaultban. Az alkalmazások URI-k használatával biztonságosan hozzáférhetnek a szükséges információkhoz. Ezek az URI-k lehetővé teszik, hogy az alkalmazások lekérjenek egy titkos kód bizonyos verzióit. A Key Vaultban tárolt titkos adatok védelméhez nincs szükség egyéni kód írására.

Adattitkosítás átvitel közben

Ha a felhőbeli adattár támogatja a HTTPS-t vagy a TLS-t, a Data Factory adatáthelyezési szolgáltatásai és a felhőbeli adattárak közötti összes adatátvitel biztonságos https- vagy TLS-csatornán keresztül történik.

Feljegyzés

Az Azure SQL Database-hez és az Azure Synapse Analyticshez való minden kapcsolat titkosítást igényel (SSL/TLS), miközben az adatok az adatbázisba és az adatbázisból való átvitel alatt áll. Amikor JSON használatával hoz létre egy folyamatot, adja hozzá a titkosítási tulajdonságot, és állítsa igazra a kapcsolati sztring. Az Azure Storage esetében a HTTPS-t használhatja a kapcsolati sztring.

Feljegyzés

Ha engedélyezni szeretné az átvitel közbeni titkosítást, miközben adatokat helyez át az Oracle-ből, kövesse az alábbi lehetőségek egyikét:

- Az Oracle-kiszolgálón nyissa meg az Oracle Advanced Securityt (OAS), és konfigurálja a titkosítási beállításokat, amelyek támogatják a Triple-DES Encryption (3DES) és az Advanced Encryption Standard (AES) protokollt, a részleteket itt találja. Az ADF automatikusan egyezteti a titkosítási módszert, hogy az OAS-ben konfigurált módszert használja az Oracle-kapcsolat létrehozásakor.

- Az ADF-ben hozzáadhatja a EncryptionMethod=1-et a kapcsolati sztring (a társított szolgáltatásban). Ez ssl/TLS protokollt használ titkosítási módszerként. Ennek használatához le kell tiltania az OAS nem SSL-titkosítási beállításait az Oracle-kiszolgáló oldalán, hogy elkerülje a titkosítási ütközést.

Feljegyzés

A használt TLS-verzió az 1.2.

Adattitkosítás inaktív állapotban

Egyes adattárak támogatják az inaktív adatok titkosítását. Javasoljuk, hogy engedélyezze az adattárak adattitkosítási mechanizmusát.

Azure Synapse Analytics

Transzparens adattitkosítás (TDE) az Azure Synapse Analyticsben a inaktív adatok valós idejű titkosításával és visszafejtésével segít megvédeni a rosszindulatú tevékenységek veszélyét. Ez a viselkedés transzparens az ügyfél számára. További információ: Adatbázis védelme az Azure Synapse Analyticsben.

Azure SQL Database

Az Azure SQL Database támogatja a transzparens adattitkosítást (TDE), amely az adatok valós idejű titkosításával és visszafejtésével, az alkalmazás módosítása nélkül segít megvédeni a rosszindulatú tevékenységek veszélyét. Ez a viselkedés transzparens az ügyfél számára. További információ: Transzparens adattitkosítás az SQL Database-hez és az Adattárházhoz.

Azure Data Lake Store

Az Azure Data Lake Store a fiókban tárolt adatok titkosítását is biztosítja. Ha engedélyezve van, a Data Lake Store a lekérés előtt automatikusan titkosítja az adatokat, mielőtt megőrzené és visszafejtené azokat, így átláthatóvá válik az adatokhoz hozzáférő ügyfél számára. További információ: Biztonság az Azure Data Lake Store-ban.

Azure Blob Storage és Azure Table Storage

Az Azure Blob Storage és az Azure Table Storage támogatja a Storage Service Encryption (SSE) szolgáltatást, amely automatikusan titkosítja az adatokat, mielőtt a visszakeresés előtt a tárolóban marad, és visszafejtené azokat. További információk: Azure Storage Service Encryption inaktív adatokhoz.

Amazon S3

Az Amazon S3 támogatja az inaktív adatok ügyfél- és kiszolgálói titkosítását is. További információ: Adatok védelme titkosítással.

Amazon Redshift

Az Amazon Redshift támogatja az inaktív adatok fürttitkosítását. További információ: Amazon Redshift Database Encryption.

Salesforce

A Salesforce támogatja a Shield platformtitkosítást, amely lehetővé teszi az összes fájl, melléklet és egyéni mező titkosítását. További információ: A webkiszolgáló OAuth-hitelesítési folyamatának ismertetése.

Hibrid forgatókönyvek

A hibrid forgatókönyvekhez saját üzemeltetésű integrációs futtatókörnyezetet kell telepíteni egy helyszíni hálózaton, egy virtuális hálózaton (Azure) vagy egy virtuális magánfelhőn (Amazonon). A helyi integrációs modulnak képesnek kell lennie a helyi adattárak elérésére. A saját üzemeltetésű integrációs modullal kapcsolatos további információkért tekintse meg a saját üzemeltetésű integrációs modul létrehozását és konfigurálását ismertető cikket.

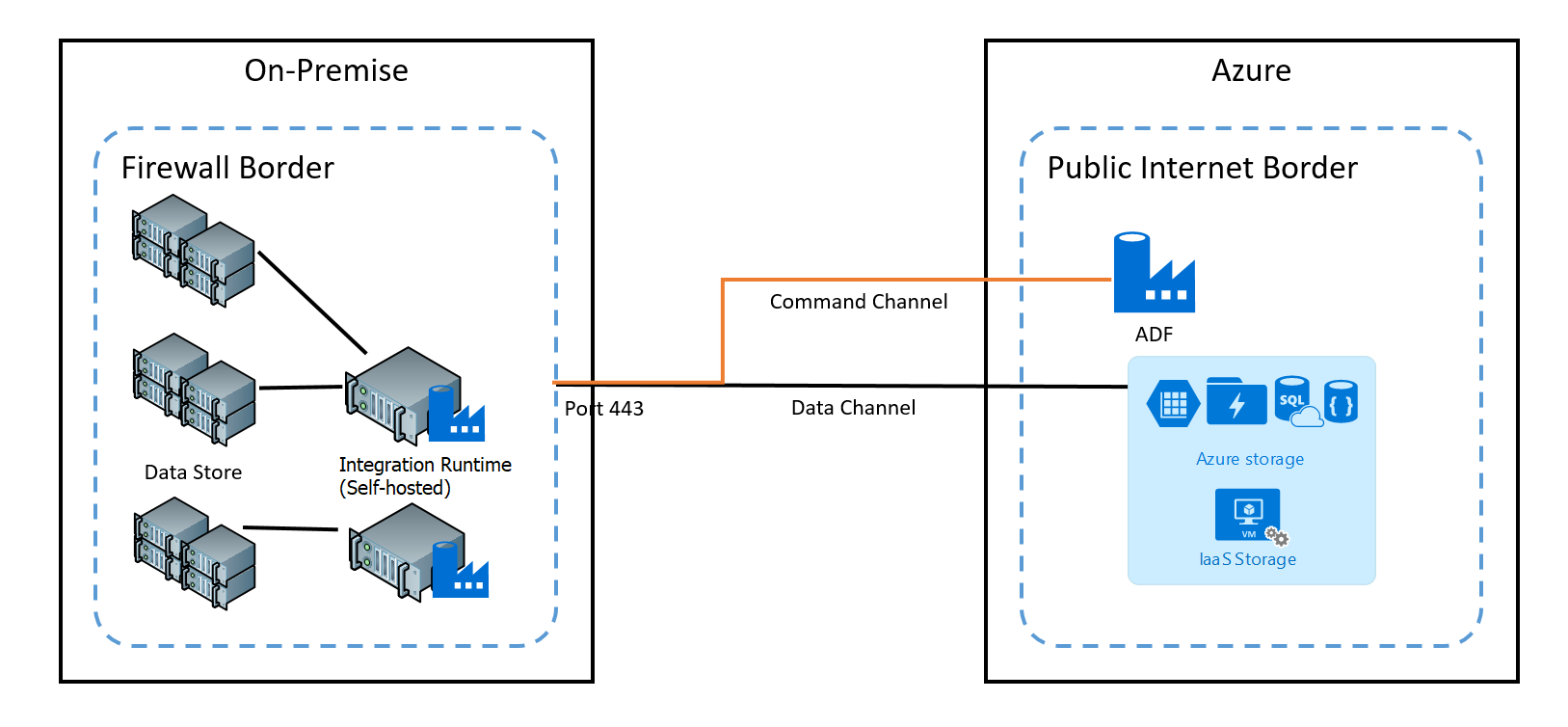

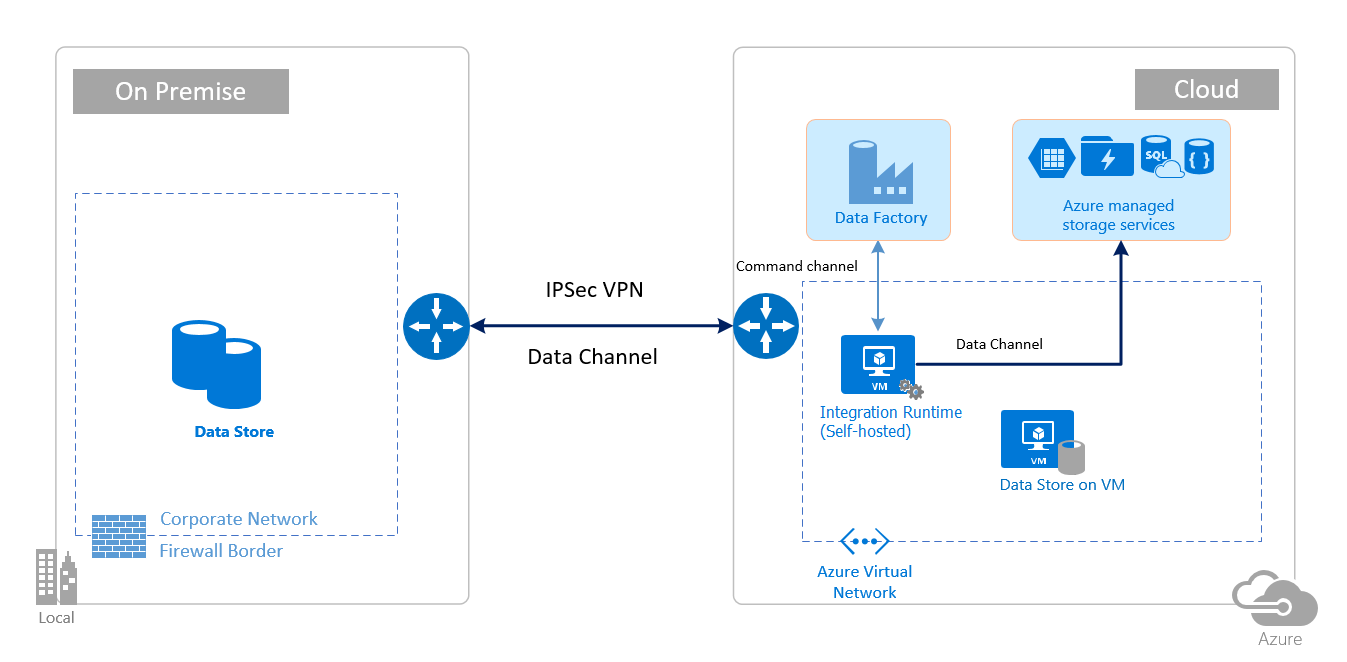

A parancscsatorna lehetővé teszi a Data Factory adatáthelyezési szolgáltatásai és a saját üzemeltetésű integrációs modul közötti kommunikációt. A kommunikáció a tevékenységgel kapcsolatos információkat tartalmaz. Az adatcsatornát a helyszíni adattárak és a felhőbeli adattárak közötti adatátvitelhez használják.

Helyszíni adattár hitelesítő adatai

A hitelesítő adatok tárolhatók a Data Factoryben, vagy a data factory hivatkozhat gombra az Azure Key Vault futásideje alatt. Ha a hitelesítő adatokat a Data Factoryben tárolja, az mindig titkosítva lesz a saját üzemeltetésű integrációs modulban.

A hitelesítő adatok tárolása helyileg. Ha közvetlenül a Set-AzDataFactoryV2LinkedService parancsmagot használja a JSON-ban beágyazott kapcsolati sztring és hitelesítő adatokkal, a társított szolgáltatás titkosítva lesz, és a rendszer a saját üzemeltetésű integrációs modulban tárolja. Ebben az esetben a hitelesítő adatok a rendkívül biztonságos Azure háttérszolgáltatáson keresztül jutnak el a saját üzemeltetésű integrációs gépre, ahol végül titkosítják és tárolják. A saját üzemeltetésű integrációs modul a Windows DPAPI használatával titkosítja a bizalmas adatokat és a hitelesítő adatokat.

Hitelesítő adatok tárolása az Azure Key Vaultban. Az adattár hitelesítő adatait az Azure Key Vaultban is tárolhatja. A Data Factory lekéri a hitelesítő adatokat egy tevékenység végrehajtása során. További információ: Hitelesítő adat tárolása az Azure Key Vaultban.

A hitelesítő adatokat helyileg tárolhatja anélkül, hogy a hitelesítő adatokat az Azure háttérrendszerén keresztül a saját üzemeltetésű integrációs modulba irányítanák. Ha a hitelesítő adatokat helyileg szeretné titkosítani és tárolni a saját üzemeltetésű integrációs modulban anélkül, hogy a hitelesítő adatokat a Data Factory háttérrendszerén keresztül kellene futtatnia, kövesse az Azure Data Factory helyszíni adattárainak hitelesítő adatainak titkosítása című témakörben leírt lépéseket. Ezt a lehetőséget minden összekötő támogatja. A saját üzemeltetésű integrációs modul a Windows DPAPI használatával titkosítja a bizalmas adatokat és a hitelesítő adatokat.

A New-AzDataFactoryV2LinkedServiceEncryptedCredential parancsmaggal titkosíthatja a társított szolgáltatás hitelesítő adatait és bizalmas adatait a társított szolgáltatásban. Ezután a visszaadott JSON használatával (az kapcsolati sztring EncryptedCredential elemével) létrehozhat egy társított szolgáltatást a Set-AzDataFactoryV2LinkedService parancsmaggal.

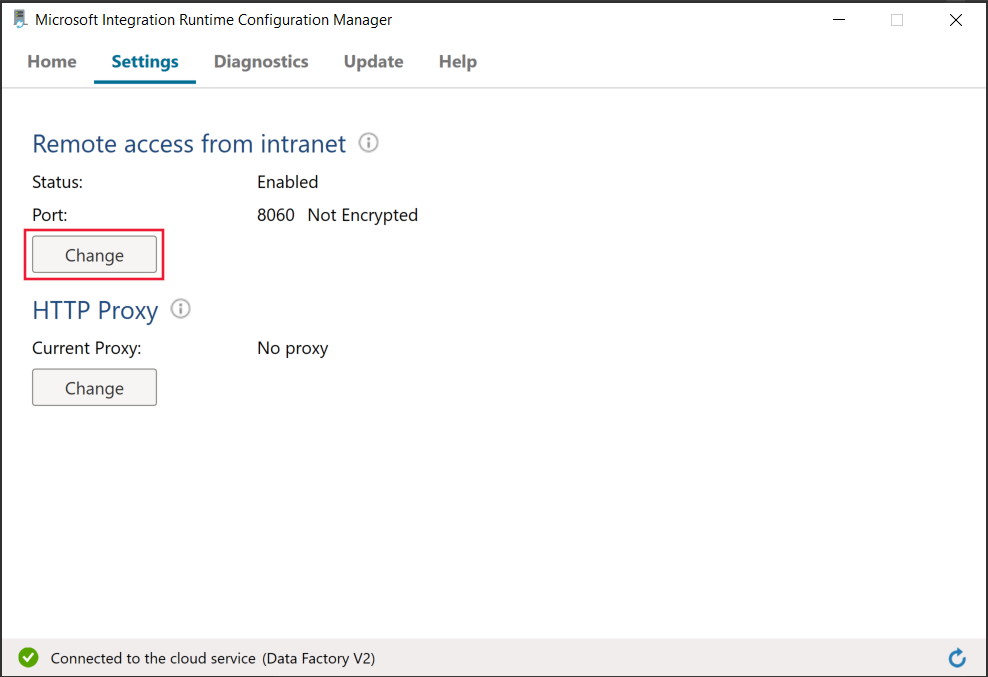

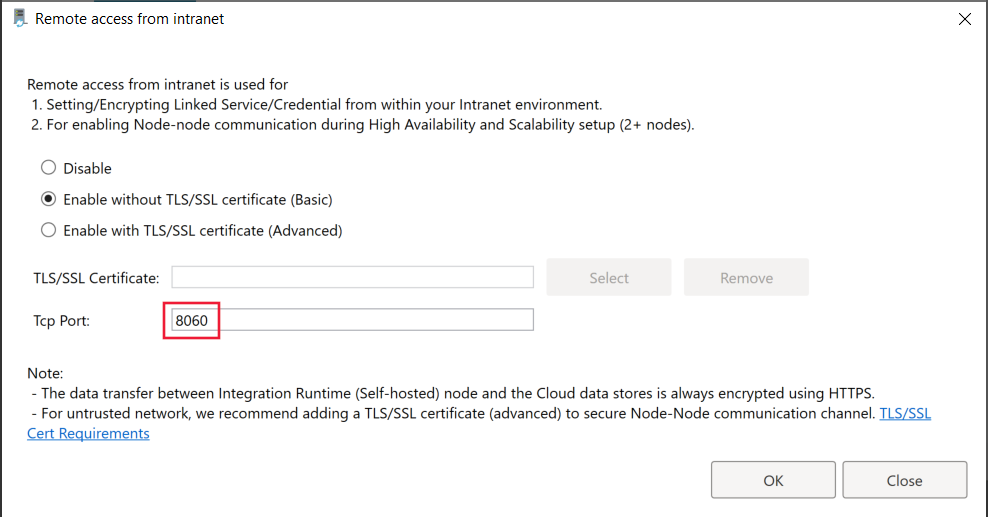

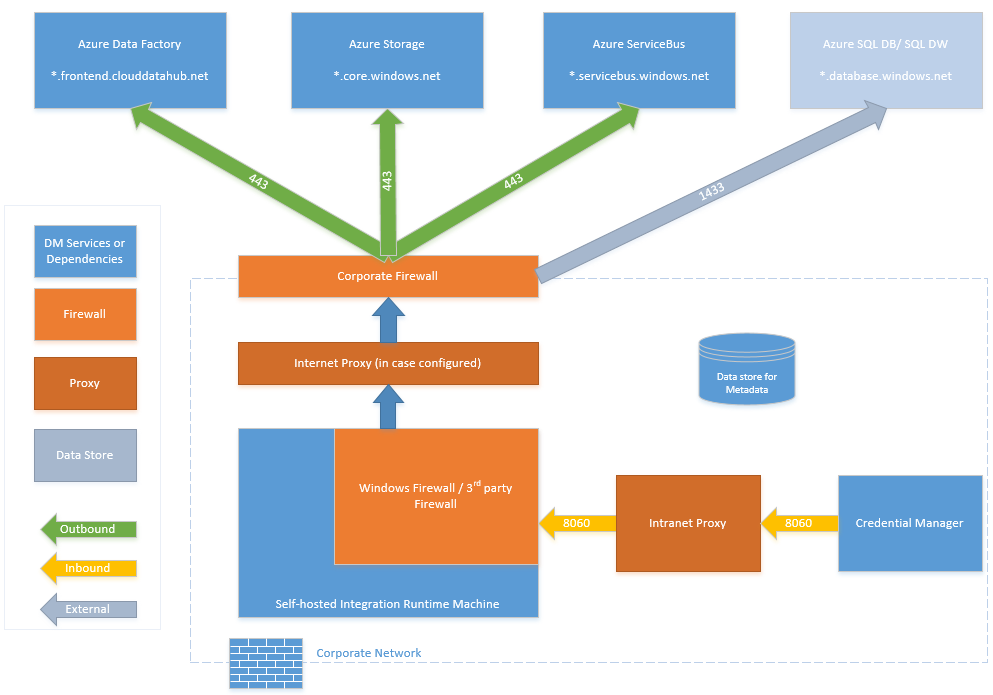

A társított szolgáltatás saját üzemeltetésű integrációs futtatókörnyezetben történő titkosításához használt portok

Alapértelmezés szerint, ha az intranetről való távelérés engedélyezve van, a PowerShell a 8060-as portot használja a gépen a saját üzemeltetésű integrációs futtatókörnyezettel a biztonságos kommunikációhoz. Szükség esetén ez a port a Beállítások lapon található Integration Runtime Configuration Managerről módosítható:

Titkosítás az átvitel során

Minden adatátvitel biztonságos HTTPS-csatornán és TLS-en keresztül történik TCP-en keresztül, hogy megakadályozza a középen belüli támadásokat az Azure-szolgáltatásokkal való kommunikáció során.

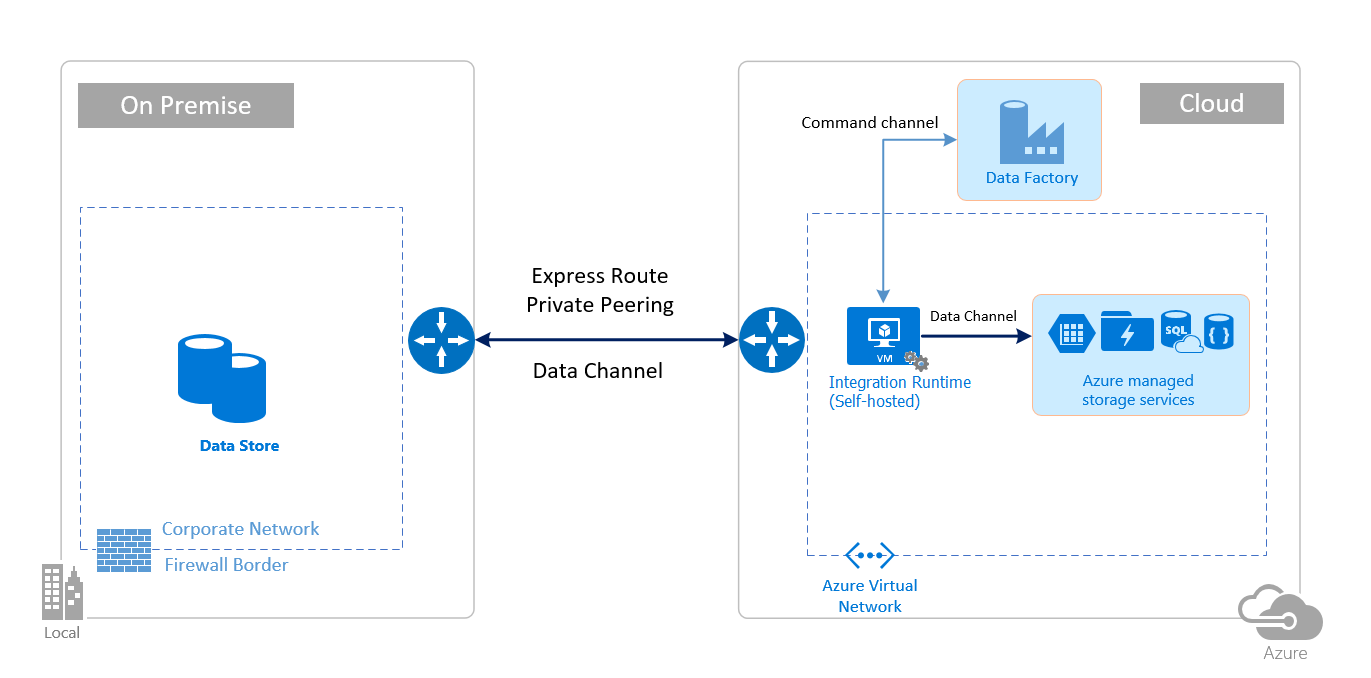

Az IPsec VPN-et vagy az Azure ExpressRoute-ot is használhatja a helyszíni hálózat és az Azure közötti kommunikációs csatorna további védelméhez.

Az Azure Virtual Network a hálózat logikai ábrázolása a felhőben. Helyszíni hálózatot csatlakoztathat a virtuális hálózathoz IPsec VPN (helyek közötti) vagy ExpressRoute (privát társviszony-létesítés) beállításával.

Az alábbi táblázat összefoglalja a hálózati és a saját üzemeltetésű integrációs modul konfigurációs javaslatait a hibrid adatáthelyezés forrás- és célhelyeinek különböző kombinációi alapján.

| Forrás | Cél | Hálózati konfiguráció | Integrációs modul telepítése |

|---|---|---|---|

| Helyszíni | Virtuális hálózatokban üzembe helyezett virtuális gépek és felhőszolgáltatások | IPsec VPN (pont–hely vagy helyek közötti) | A saját üzemeltetésű integrációs modult telepíteni kell egy Azure-beli virtuális gépre a virtuális hálózaton. |

| Helyszíni | Virtuális hálózatokban üzembe helyezett virtuális gépek és felhőszolgáltatások | ExpressRoute (privát társviszony-létesítés) | A saját üzemeltetésű integrációs modult telepíteni kell egy Azure-beli virtuális gépre a virtuális hálózaton. |

| Helyszíni | Nyilvános végpontot tartalmazó Azure-alapú szolgáltatások | ExpressRoute (Microsoft-társviszony-létesítés) | A saját üzemeltetésű integrációs modul telepíthető a helyszínen vagy egy Azure-beli virtuális gépen. |

Az alábbi képeken a saját üzemeltetésű integrációs modul használata látható a helyszíni adatbázis és az Azure-szolgáltatások közötti adatáthelyezéshez az ExpressRoute és az IPsec VPN használatával (az Azure Virtual Network használatával):

Express Route

IPsec VPN

Tűzfalkonfigurációk és az IP-címek listázásának engedélyezése

Feljegyzés

Előfordulhat, hogy kezelnie kell a portokat, vagy be kell állítania a tartományok engedélyezési listáját a vállalati tűzfal szintjén, a megfelelő adatforrások által megkövetelt módon. Ez a tábla csak az Azure SQL Database-t, az Azure Synapse Analyticset és az Azure Data Lake Store-t használja példákként.

Feljegyzés

Az Azure Data Factoryn keresztüli adathozzáférési stratégiákkal kapcsolatos részletekért tekintse meg ezt a cikket.

Helyszíni/privát hálózatok tűzfalkövetelményei

Vállalati környezetben a vállalati tűzfal a szervezet központi útválasztóján fut. A Windows tűzfal démonként fut azon a helyi gépen, amelyen a helyi integrációs modul telepítve van.

Az alábbi táblázat a vállalati tűzfalak kimenő port- és tartománykövetelményeit tartalmazza:

| Tartománynevek | Kimenő portok | Leírás |

|---|---|---|

*.servicebus.windows.net |

443 | Az interaktív szerkesztéshez a saját üzemeltetésű integrációs modul szükséges. |

{datafactory}.{region}.datafactory.azure.netvagy *.frontend.clouddatahub.net |

443 | A Data Factory szolgáltatáshoz való csatlakozáshoz a saját üzemeltetésű integrációs modul szükséges. Az új létrehozott Data Factory esetében keresse meg a teljes tartománynevet a saját üzemeltetésű integrációs modul kulcsából, amely formátuma {datafactory}. {region}.datafactory.azure.net. Régi Data Factory esetén, ha nem látja a teljes tartománynevet a saját üzemeltetésű integrációs kulcsban, használja helyette a *.frontend.clouddatahub.net. |

download.microsoft.com |

443 | A frissítések letöltéséhez a saját üzemeltetésű integrációs modul szükséges. Ha letiltotta az automatikus frissítést, kihagyhatja a tartomány konfigurálását. |

*.core.windows.net |

443 | A saját üzemeltetésű integrációs modul használja az Azure Storage-fiókhoz való csatlakozáshoz a szakaszos másolási funkció használatakor. |

*.database.windows.net |

1433 | Csak akkor szükséges, ha az Azure SQL Database-ből vagy az Azure Synapse Analyticsből vagy az Azure Synapse Analyticsbe másol, máskülönben nem kötelező. A szakaszos másolási funkcióval adatokat másolhat az SQL Database-be vagy az Azure Synapse Analyticsbe az 1433-os port megnyitása nélkül. |

*.azuredatalakestore.netlogin.microsoftonline.com/<tenant>/oauth2/token |

443 | Csak akkor szükséges, ha az Azure Data Lake Store-ból vagy az Azure Data Lake Store-ba másol, máskülönben nem kötelező. |

Feljegyzés

Előfordulhat, hogy kezelnie kell a portokat, vagy be kell állítania a tartományok engedélyezési listáját a vállalati tűzfal szintjén, a megfelelő adatforrások által megkövetelt módon. Ez a tábla csak az Azure SQL Database-t, az Azure Synapse Analyticset és az Azure Data Lake Store-t használja példákként.

Az alábbi táblázat a Windows tűzfal bejövő portkövetelményét tartalmazza:

| Bejövő portok | Leírás |

|---|---|

| 8060 (TCP) | Ezt a PowerShell titkosítási parancsmagja írja elő az Azure Data Factory helyszíni adattárai hitelesítő adatainak titkosítása című cikkben leírtak szerint, valamint a hitelesítőadat-kezelő alkalmazásnak a helyszíni adattárak hitelesítő adatainak biztonságos beállításához a saját üzemeltetésű integrációs modulban. |

IP-konfigurációk és listabeállítás engedélyezése az adattárakban

A felhőben található egyes adattárak esetében engedélyeznie kell az áruházhoz hozzáférő gép IP-címét is. Győződjön meg arról, hogy a saját üzemeltetésű integrációs futtatókörnyezeti gép IP-címe engedélyezett vagy konfigurálva van a tűzfalon.

A következő felhőalapú adattárakhoz engedélyeznie kell a saját üzemeltetésű integrációs futtatókörnyezeti gép IP-címét. Előfordulhat, hogy ezen adattárak némelyike alapértelmezés szerint nem igényel engedélyezési listát.

Gyakori kérdések

Megosztható a saját üzemeltetésű integrációs modul különböző adat-előállítók között?

Igen. További részleteket itt talál.

Milyen portkövetelmények szükségesek a saját üzemeltetésű integrációs modul működéséhez?

A saját üzemeltetésű integrációs modul HTTP-alapú kapcsolatokat tesz elérhetővé az internethez. A kapcsolat létrehozásához meg kell nyitni a 443-at a saját üzemeltetésű integrációs modulhoz. Nyissa meg a 8060-es bejövő portot csak a gép szintjén (a vállalati tűzfal szintjén nem) a hitelesítőadat-kezelő alkalmazáshoz. Ha az Azure SQL Database-t vagy az Azure Synapse Analyticset használja forrásként vagy célként, akkor az 1433-as portot is meg kell nyitnia. További információ: Tűzfalkonfigurációk és az IP-címek listájának beállításának engedélyezése.

Kapcsolódó tartalom

Az Azure Data Factory másolási tevékenység teljesítményével kapcsolatos információkért tekintse meg a másolási tevékenység teljesítményét és a hangolási útmutatót.