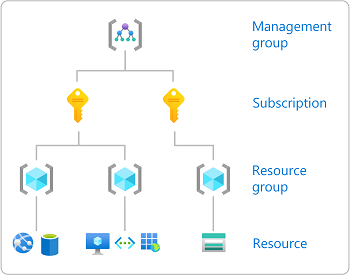

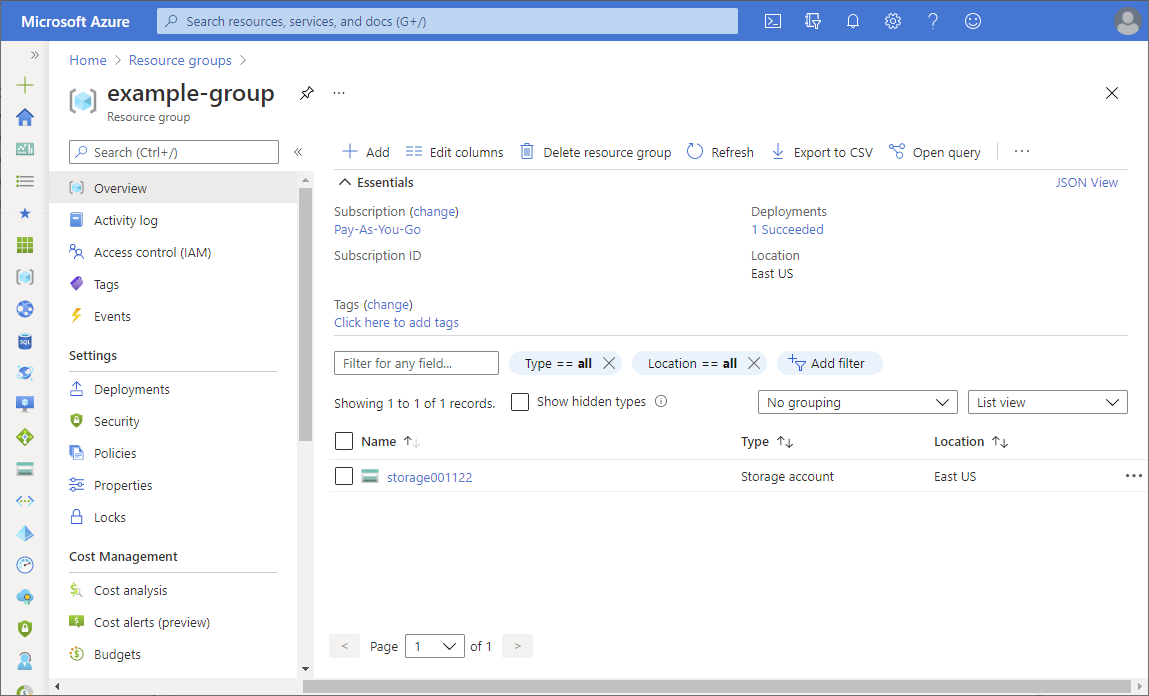

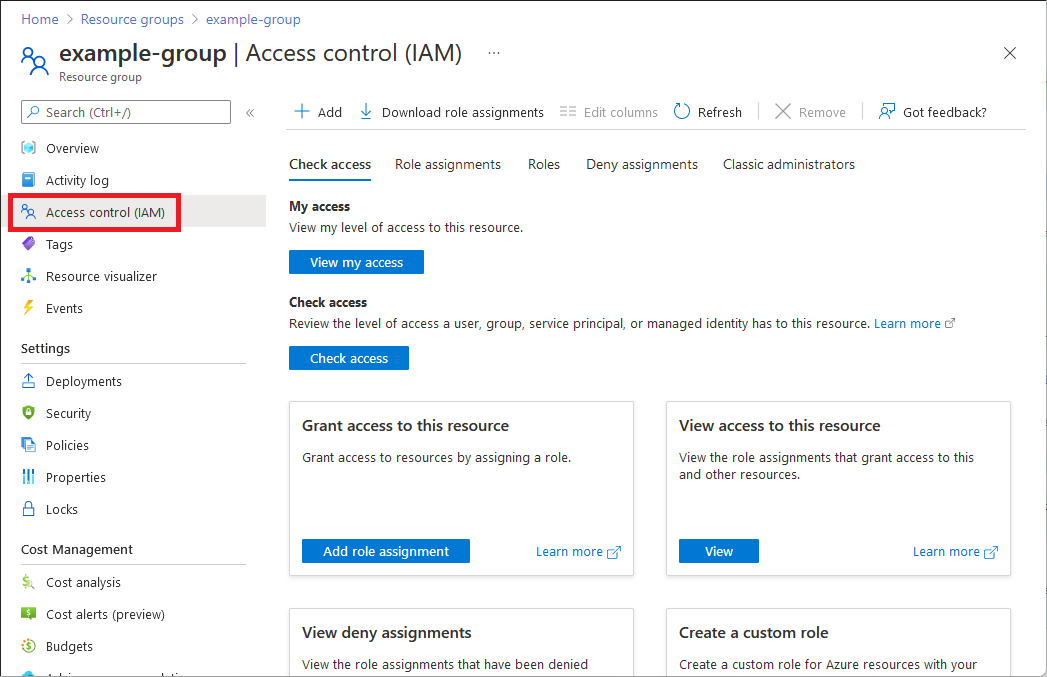

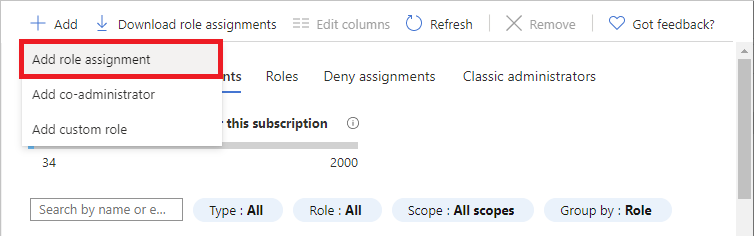

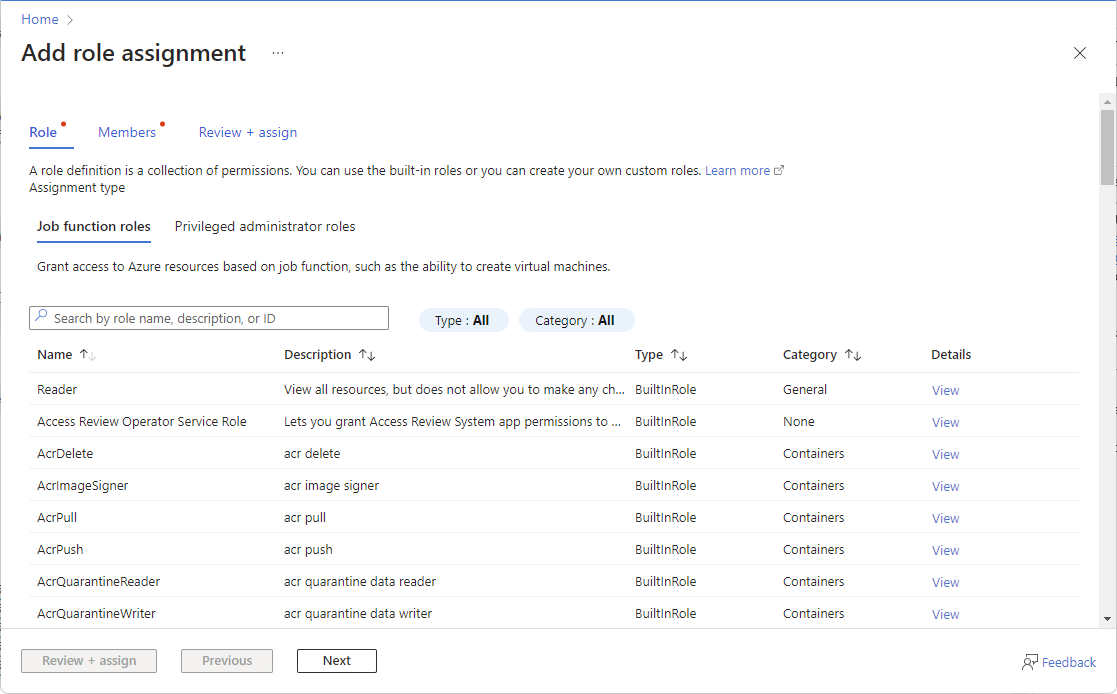

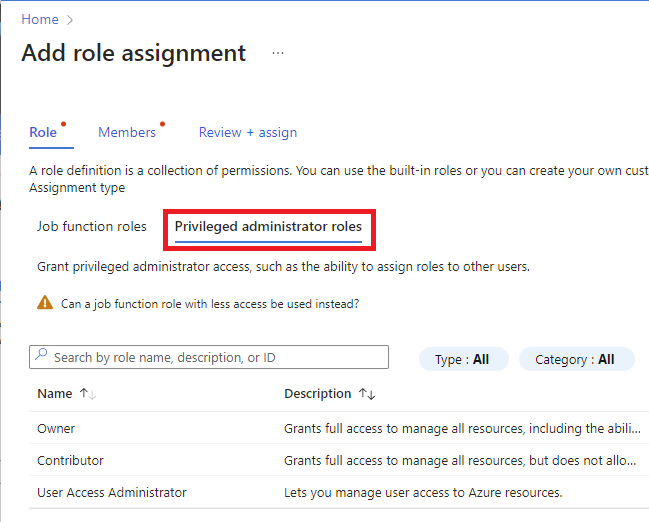

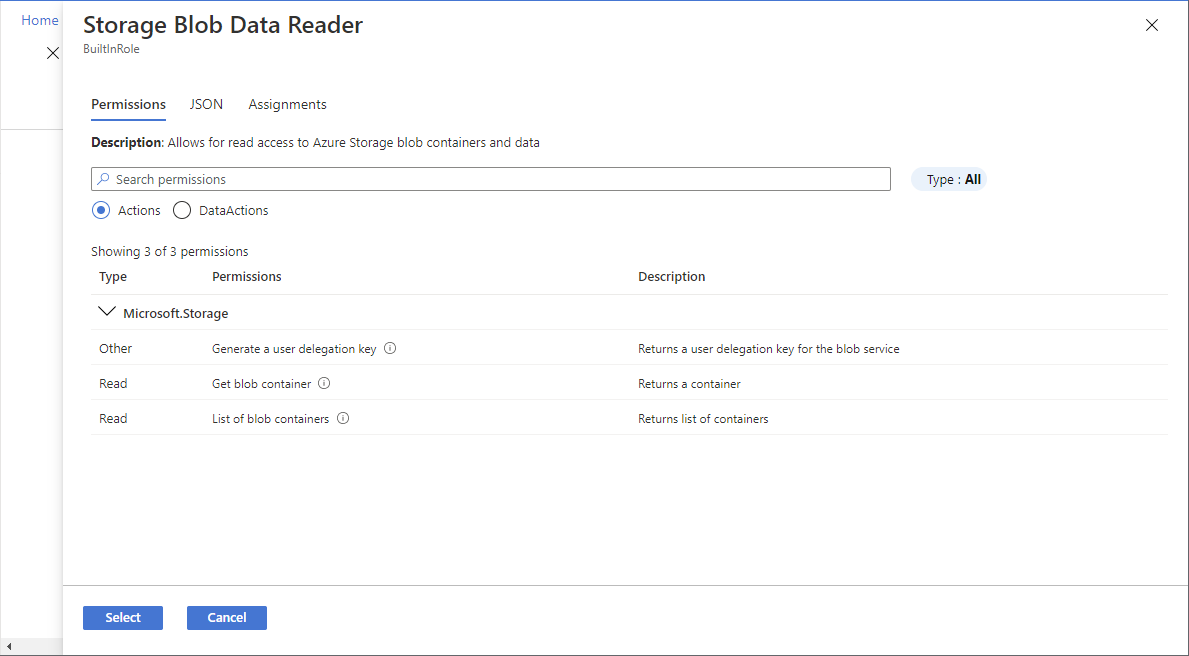

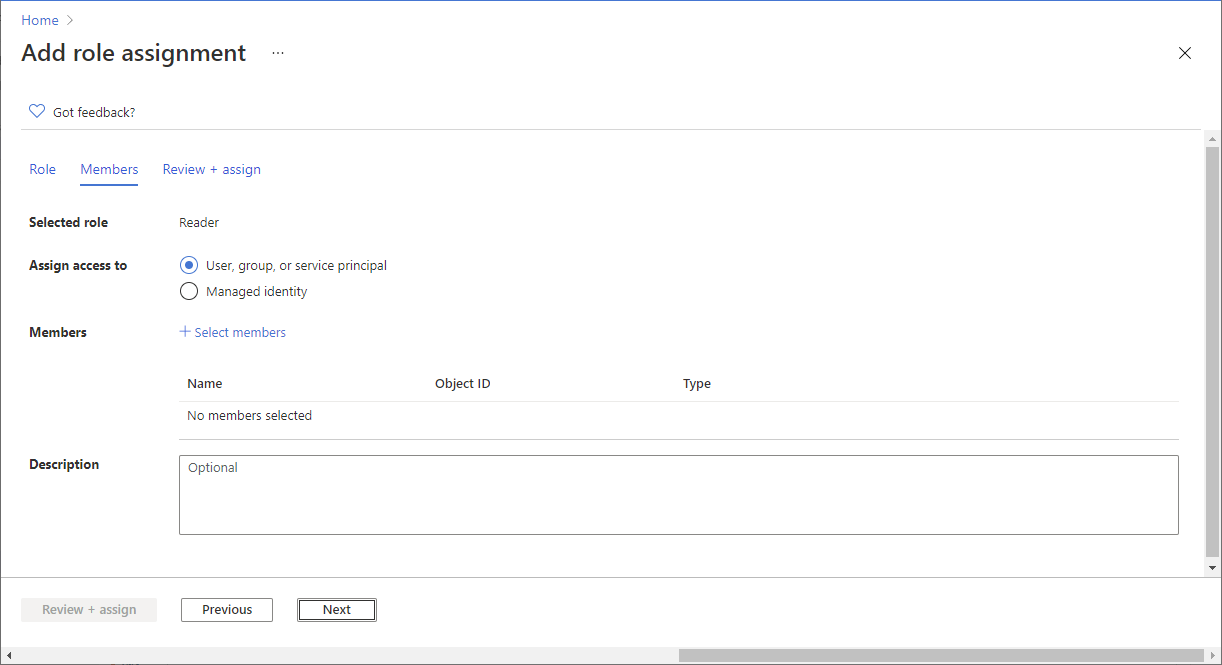

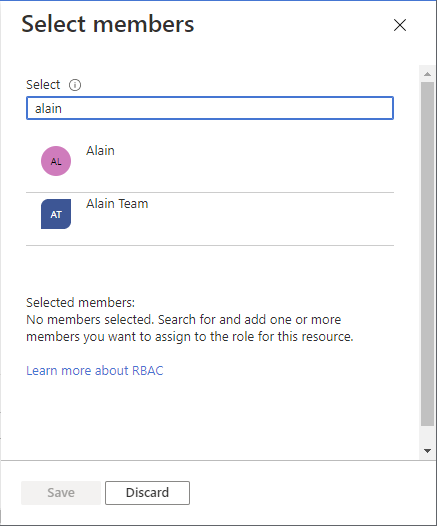

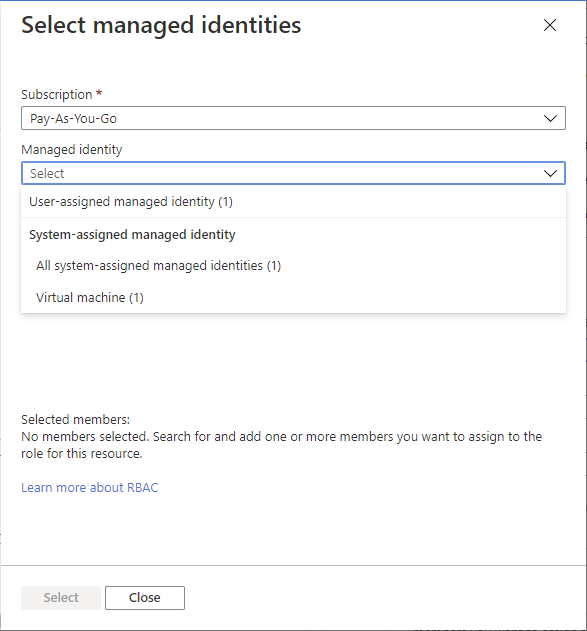

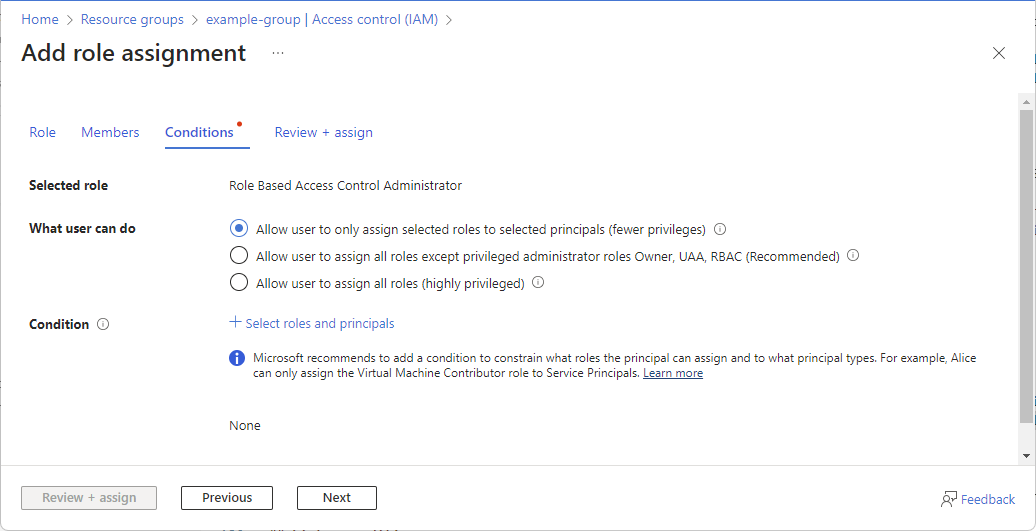

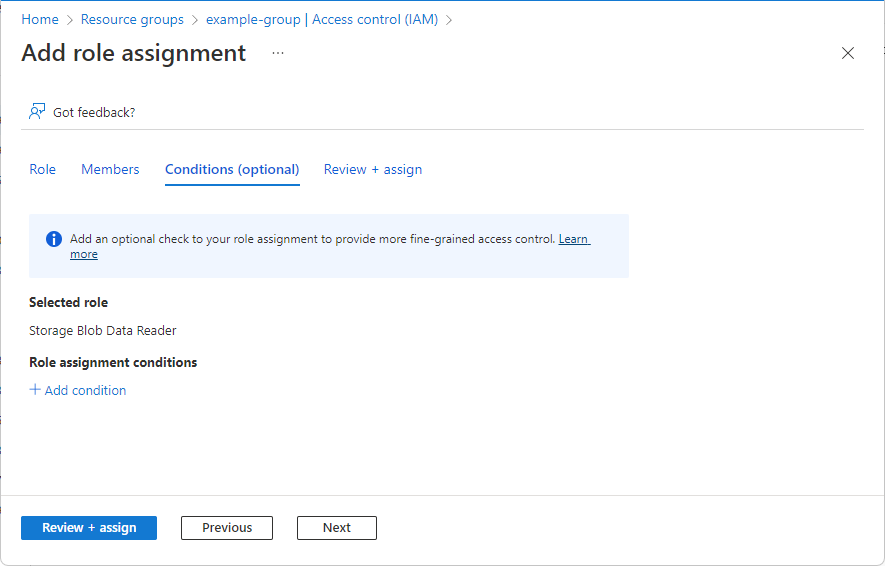

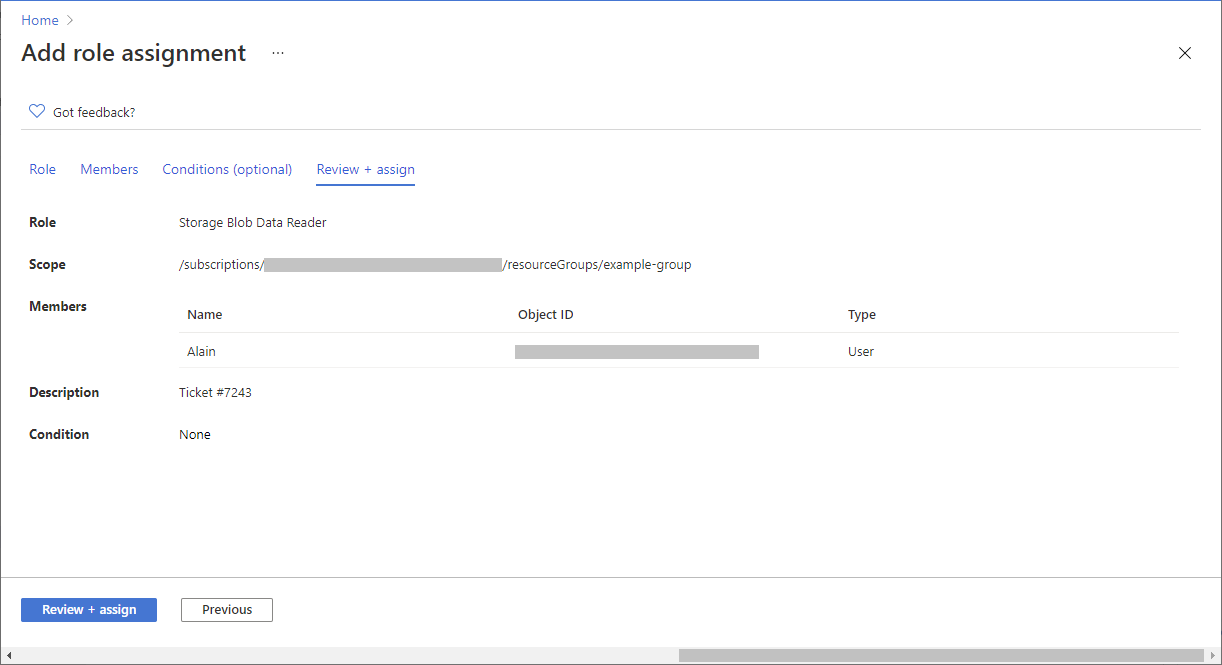

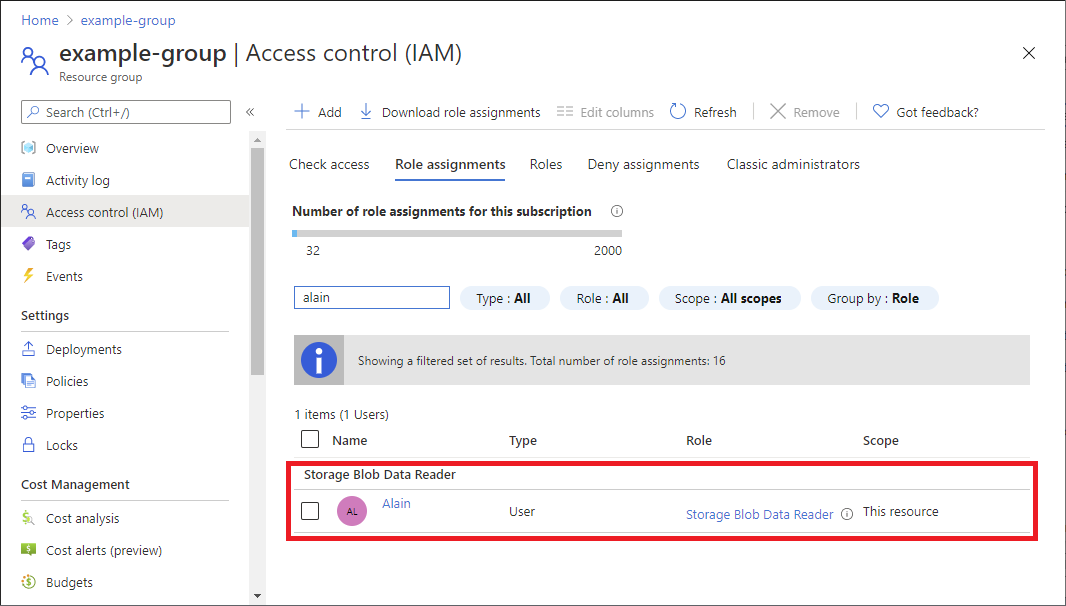

Kontrol akses berbasis peran Azure (Azure RBAC) adalah sistem otorisasi yang Anda gunakan untuk mengelola akses ke sumber daya Azure. Untuk memberikan akses, Anda menetapkan peran kepada pengguna, grup, perwakilan layanan, atau identitas terkelola pada cakupan tertentu. Artikel ini menjelaskan cara menetapkan peran menggunakan portal Azure.

Jika Anda perlu menetapkan peran administrator di ID Microsoft Entra, lihat Menetapkan peran Microsoft Entra kepada pengguna.