Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

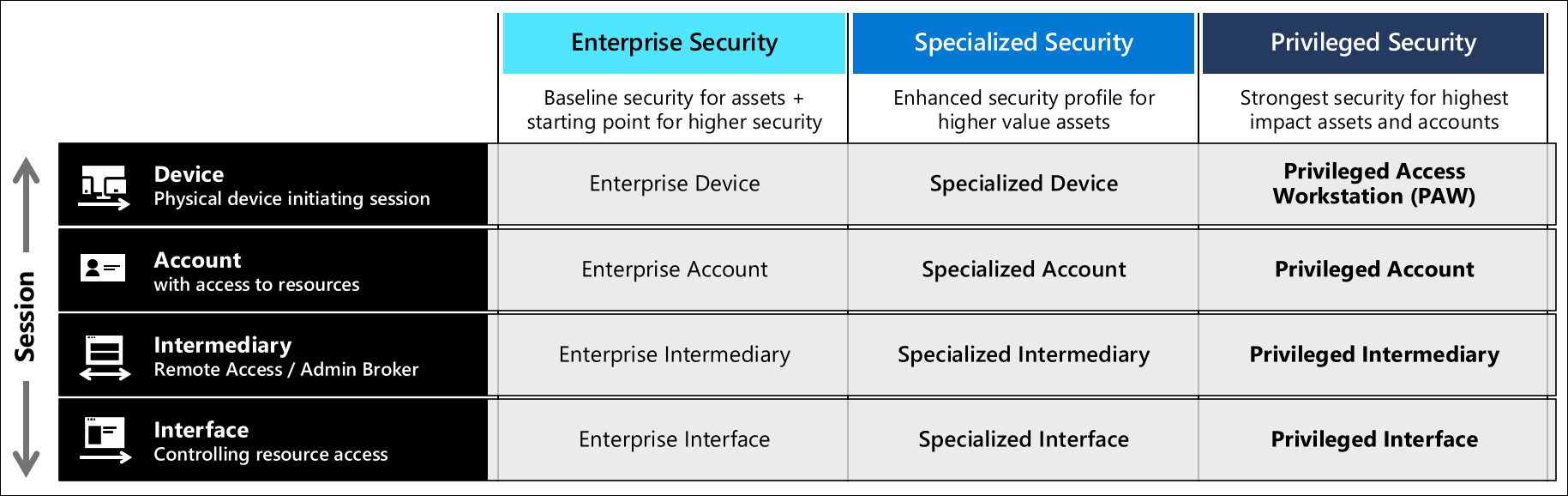

Dokumen ini memandu Anda menerapkan komponen teknis strategi akses istimewa, termasuk akun aman, stasiun kerja dan perangkat, dan keamanan antarmuka (dengan kebijakan akses bersyarkat).

Panduan ini menyiapkan semua profil untuk ketiga tingkat keamanan dan harus diberi peran organisasi Anda berdasarkan panduan tingkat keamanan akses istimewa. Microsoft merekomendasikan untuk mengonfigurasinya dalam urutan yang dijelaskan dalam rencana modernisasi cepat (RAMP)

Persyaratan lisensi

Konsep yang tercakup dalam panduan ini mengasumsikan Anda memiliki Microsoft 365 Enterprise E5 atau produk yang setara. Beberapa rekomendasi dalam panduan ini dapat diimplementasikan dengan lisensi lain. Untuk informasi selengkapnya, lihat Lisensi Microsoft 365 Enterprise.

Untuk mengotomatiskan provisi lisensi, pertimbangkan lisensi berbasis grup untuk pengguna Anda.

Konfigurasi Microsoft Entra

MICROSOFT Entra ID mengelola pengguna, grup, dan perangkat untuk stasiun kerja administrator Anda. Aktifkan layanan dan fitur identitas dengan akun administrator.

Saat membuat akun administrator stasiun kerja aman, Anda mengekspos akun ke stasiun kerja Anda saat ini. Pastikan Anda menggunakan perangkat aman yang diketahui untuk melakukan konfigurasi awal ini dan semua konfigurasi global. Untuk mengurangi paparan serangan untuk pengalaman pertama kali, pertimbangkan untuk mengikuti panduan untuk mencegah infeksi malware.

Memerlukan autentikasi multifaktor, setidaknya untuk administrator Anda. Lihat Akses Bersyarat : Memerlukan MFA untuk administrator untuk panduan implementasi.

Pengguna dan grup Microsoft Entra

Dari portal Azure, telusuri ke Pengguna Microsoft Entra ID>>baru.

Masuk:

- Nama - Pengguna Stasiun Kerja Aman

-

Nama pengguna -

secure-ws-user@contoso.com - Peran direktori - Administrator terbatas dan pilih peran Administrator Intune.

- Lokasi Penggunaan - Misalnya Inggris Raya, atau lokasi yang Anda inginkan dari daftar.

Pilih Buat.

Buat pengguna administrator perangkat Anda.

Masuk:

- Nama - Administrator Stasiun Kerja Aman

-

Nama pengguna -

secure-ws-admin@contoso.com - Peran direktori - Administrator terbatas dan pilih peran Administrator Intune.

- Lokasi Penggunaan - Misalnya Inggris Raya, atau lokasi yang Anda inginkan dari daftar.

Pilih Buat.

Selanjutnya, Anda membuat empat grup: Pengguna Stasiun Kerja Aman, Admin Stasiun Kerja Aman, BreakGlass Darurat, dan Perangkat Stasiun Kerja Aman.

Dari portal Azure, telusuri ke Grup ID>Microsoft Entra Grup> baru.

Untuk grup pengguna stasiun kerja, Anda mungkin ingin mengonfigurasi lisensi berbasis grup untuk mengotomatiskan provisi lisensi kepada pengguna.

Untuk grup pengguna stasiun kerja, masukkan:

- Jenis grup - Keamanan

- Nama grup - Pengguna Stasiun Kerja Aman

- Jenis keanggotaan - Ditetapkan

Tambahkan pengguna stasiun kerja aman Anda:

secure-ws-user@contoso.comAnda dapat menambahkan pengguna lain yang menggunakan stasiun kerja aman.

Pilih Buat.

Untuk grup Admin Stasiun Kerja Istimewa, masukkan:

- Jenis grup - Keamanan

- Nama grup - Admin Stasiun Kerja Aman

- Jenis keanggotaan - Ditetapkan

Tambahkan pengguna stasiun kerja aman Anda:

secure-ws-admin@contoso.comAnda dapat menambahkan pengguna lain yang mengelola stasiun kerja yang aman.

Pilih Buat.

Untuk grup BreakGlass Darurat, masukkan:

- Jenis grup - Keamanan

- Nama grup - BreakGlass Darurat

- Jenis keanggotaan - Ditetapkan

Pilih Buat.

Tambahkan akun Akses Darurat ke grup ini.

Untuk grup perangkat stasiun kerja, masukkan:

- Jenis grup - Keamanan

- Nama grup - Perangkat Stasiun Kerja Aman

- Jenis keanggotaan - Perangkat Dinamis

-

Aturan Keanggotaan Dinamis -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Pilih Buat.

Konfigurasi perangkat Microsoft Entra

Tentukan siapa yang dapat bergabung dengan perangkat ke ID Microsoft Entra

Konfigurasikan pengaturan perangkat Anda di Direktori Aktif untuk memungkinkan grup keamanan administratif Anda bergabung dengan perangkat ke domain Anda. Untuk mengonfigurasi pengaturan ini dari portal Azure:

- Buka pengaturan>.

- Pilih Dipilih di bawah Pengguna dapat bergabung dengan perangkat ke MICROSOFT Entra ID, lalu pilih grup "Pengguna Stasiun Kerja Aman".

Menghapus hak admin lokal

Metode ini mengharuskan pengguna stasiun kerja VIP, DevOps, dan Privileged tidak memiliki hak administrator pada komputer mereka. Untuk mengonfigurasi pengaturan ini dari portal Azure:

- Buka pengaturan>.

- Pilih Tidak Ada di bawah Administrator lokal tambahan di perangkat yang bergabung dengan Microsoft Entra.

Lihat Cara mengelola grup administrator lokal di perangkat yang bergabung dengan Microsoft Entra untuk detail tentang cara mengelola anggota grup administrator lokal.

Memerlukan autentikasi multifaktor untuk menggabungkan perangkat

Untuk lebih memperkuat proses menggabungkan perangkat ke MICROSOFT Entra ID:

- Buka pengaturan>.

- Pilih Ya di bawah Perlu Autentikasi Multifaktor untuk menggabungkan perangkat.

- Pilih Simpan.

Mengonfigurasi manajemen perangkat seluler

Dari portal Microsoft Azure:

- Telusuri Microsoft >>Microsoft Intune.

- Ubah pengaturan cakupan pengguna MDM ke Semua.

- Pilih Simpan.

Langkah-langkah ini memungkinkan Anda mengelola perangkat apa pun dengan Microsoft Endpoint Manager. Untuk informasi selengkapnya, lihat Menyiapkan pendaftaran otomatis untuk perangkat Windows 10/11. Anda membuat kebijakan konfigurasi dan kepatuhan Intune di langkah mendatang.

Akses Bersyarat Microsoft Entra ID

Microsoft Entra Conditional Access dapat membantu membatasi tugas administratif istimewa ke perangkat yang sesuai. Anggota grup Pengguna Stasiun Kerja Aman yang telah ditentukan sebelumnya diperlukan untuk melakukan autentikasi multifaktor saat masuk ke aplikasi cloud. Praktik terbaik adalah mengecualikan akun akses darurat dari kebijakan. Untuk informasi selengkapnya, lihat Mengelola akun akses darurat di ID Microsoft Entra.

Akses Bersyarkat hanya memungkinkan kemampuan stasiun kerja aman untuk mengakses portal Azure

Organisasi harus memblokir Pengguna Istimewa agar tidak dapat terhubung ke antarmuka manajemen cloud, portal, dan PowerShell, dari perangkat non-PAW.

Untuk memblokir perangkat yang tidak sah agar tidak dapat mengakses antarmuka manajemen cloud, ikuti panduan dalam artikel Akses Bersyar: Filter untuk Perangkat (pratinjau). Sangat penting bahwa saat menyebarkan fitur ini, Anda mempertimbangkan, fungsionalitas akun akses darurat. Akun-akun ini harus digunakan hanya untuk kasus ekstrem dan akun yang dikelola melalui kebijakan.

Catatan

Anda harus membuat grup pengguna, dan menyertakan pengguna darurat Anda yang dapat melewati kebijakan Akses Bersyarat. Untuk contoh kami, kami memiliki kelompok keamanan yang disebut Emergency BreakGlass

Kumpulan kebijakan ini memastikan bahwa Administrator Anda harus menggunakan perangkat yang dapat menyajikan nilai atribut perangkat tertentu, bahwa MFA terpenuhi, dan perangkat ditandai sebagai sesuai oleh Microsoft Endpoint Manager dan Microsoft Defender untuk Titik Akhir.

Organisasi juga harus mempertimbangkan untuk memblokir protokol autentikasi warisan di lingkungan mereka. Untuk informasi selengkapnya tentang memblokir protokol autentikasi warisan, lihat artikel, Cara: Memblokir autentikasi warisan ke ID Microsoft Entra dengan Akses Bersyarah.

Konfigurasi Microsoft Intune

BYOD penolakan pendaftaran perangkat

Dalam sampel kami, sebaiknya perangkat BYOD tidak diizinkan. Menggunakan pendaftaran Intune BYOD memungkinkan pengguna untuk mendaftarkan perangkat yang kurang, atau tidak tepercaya. Namun penting untuk dicatat bahwa dalam organisasi yang memiliki anggaran terbatas untuk membeli perangkat baru, ingin menggunakan armada perangkat keras yang ada, atau mempertimbangkan perangkat non-windows, mungkin mempertimbangkan kemampuan BYOD di Intune untuk menyebarkan profil Enterprise.

Panduan berikut mengonfigurasi pendaftaran untuk penyebaran yang menolak akses BYOD.

Mengatur pembatasan pendaftaran yang mencegah BYOD

- Di pusat admin Microsoft Intune, pilih Pembatasan>pilih pembatasan >

- Pilih Edit pengaturan Platform Properti>

- Pilih Blokir untuk Semua jenis, kecuali Windows MDM.

- Pilih Blokir untuk semua item yang dimiliki secara pribadi.

Membuat profil penyebaran Autopilot

Setelah membuat grup perangkat, Anda harus membuat profil penyebaran untuk mengonfigurasi perangkat Autopilot.

Di pusat admin Microsoft Intune, pilih Profil>perangkat Buat Profil.

Masuk:

- Nama - Profil penyebaran stasiun kerja yang aman.

- Deskripsi - Penyebaran stasiun kerja yang aman.

- Atur Konversi semua perangkat yang ditargetkan ke Autopilot ke Ya. Pengaturan ini memastikan bahwa semua perangkat dalam daftar terdaftar dengan layanan penyebaran Autopilot. Izinkan 48 jam agar pendaftaran diproses.

Pilih Selanjutnya.

- Untuk Mode penyebaran, pilih Penyebaran Mandiri (Pratinjau). Perangkat dengan profil ini dikaitkan dengan pengguna yang mendaftarkan perangkat. Selama penyebaran, disarankan untuk menggunakan fitur mode Penyebaran Mandiri untuk menyertakan:

- Mendaftarkan perangkat dalam pendaftaran MDM otomatis Intune Microsoft Entra, dan hanya memungkinkan perangkat diakses hingga semua kebijakan, aplikasi, sertifikat, dan profil jaringan disediakan di perangkat.

- Kredensial pengguna diperlukan untuk mendaftarkan perangkat. Penting untuk dicatat bahwa menyebarkan perangkat dalam mode Penyebaran Mandiri memungkinkan Anda untuk menyebarkan laptop dalam model bersama. Tidak ada penetapan pengguna yang terjadi hingga perangkat ditetapkan ke pengguna untuk pertama kalinya. Akibatnya, kebijakan pengguna apa pun seperti BitLocker tidak akan diaktifkan hingga penetapan pengguna selesai. Untuk informasi selengkapnya tentang cara masuk ke perangkat aman, lihat profil yang dipilih.

- Pilih Bahasa (Wilayah), Standar jenis akun pengguna Anda.

- Untuk Mode penyebaran, pilih Penyebaran Mandiri (Pratinjau). Perangkat dengan profil ini dikaitkan dengan pengguna yang mendaftarkan perangkat. Selama penyebaran, disarankan untuk menggunakan fitur mode Penyebaran Mandiri untuk menyertakan:

Pilih Selanjutnya.

- Pilih tag cakupan jika Anda telah mengonfigurasi sebelumnya.

Pilih Selanjutnya.

Pilih Penetapan>>Grup yang Dipilih. Di Pilih grup untuk disertakan, pilih Perangkat Stasiun Kerja Aman.

Pilih Selanjutnya.

Pilih Buat untuk membuat profil. Profil penyebaran Autopilot sekarang tersedia untuk ditetapkan ke perangkat.

Pendaftaran perangkat di Autopilot memberikan pengalaman pengguna yang berbeda berdasarkan jenis dan peran perangkat. Dalam contoh penyebaran kami, kami mengilustrasikan model tempat perangkat aman disebarkan secara massal dan dapat dibagikan, tetapi ketika digunakan untuk pertama kalinya, perangkat ditetapkan ke pengguna. Untuk informasi selengkapnya, lihat pendaftaran Windows Autopilot .

Halaman Status Pendaftaran

Halaman Status Pendaftaran (ESP) menampilkan kemajuan provisi setelah perangkat baru terdaftar. Untuk memastikan bahwa perangkat dikonfigurasi sepenuhnya sebelum digunakan, Intune menyediakan sarana untuk Memblokir penggunaan perangkat hingga semua aplikasi dan profil diinstal.

Membuat dan menetapkan profil halaman status pendaftaran

- Di pusat admin Microsoft Intune, pilih Profil Buat Halaman>>

- Berikan Nama dan Deskripsi.

- Pilih Buat.

- Pilih profil baru di daftar Halaman Status Pendaftaran.

- Atur Tampilkan progres penginstalan profil aplikasi ke Ya.

- Atur Blokir penggunaan perangkat hingga semua aplikasi dan profil diinstal ke Ya.

- Pilih Penetapan>Pilih grup> pilih

Secure Workstationgrup >Pilih>Simpan. - Pilih Pengaturan> pilih pengaturan yang ingin Anda terapkan ke profil >ini Simpan.

Mengonfigurasi Windows Update

Menjaga Windows 10 tetap terbarui adalah salah satu hal terpenting yang dapat Anda lakukan. Untuk mempertahankan Windows dalam status aman, Anda menyebarkan cincin pembaruan untuk mengelola laju pembaruan yang diterapkan ke stasiun kerja.

Panduan ini merekomendasikan agar Anda membuat cincin pembaruan baru dan mengubah pengaturan default berikut:

Di pusat admin Microsoft Intune, pilih Pembaruan Perangkat Lunak Perangkat>Windows 10 Update Rings.

Masuk:

- Nama - Pembaruan stasiun kerja yang dikelola Azure

- Saluran layanan - Saluran semi-tahunan

- Penahanan pembaruan kualitas (hari) - 3

- Periode penahanan pembaruan fitur (hari) - 3

- Perilaku pembaruan otomatis - Penginstalan dan reboot otomatis tanpa kontrol pengguna akhir

- Memblokir pengguna menjeda pembaruan Windows - Blokir

- Mewajibkan persetujuan pengguna untuk memulai ulang di luar jam kerja - Diperlukan

- Izinkan pengguna untuk menghidupkan ulang (mulai ulang yang terlibat) - Diperlukan

- Transisi pengguna untuk memulai ulang yang terlibat setelah hidupkan ulang otomatis (hari) - 3

- Tunda pengingat hidupkan ulang yang terlibat (hari) - 3

- Atur tenggat waktu untuk mulai ulang tertunda (hari) - 3

Pilih Buat.

Pada tab Penugasan , tambahkan grup Stasiun Kerja Aman.

Untuk informasi selengkapnya tentang kebijakan Pembaruan Windows, lihat Kebijakan CSP - Pembaruan.

integrasi Microsoft Defender untuk Titik Akhir Intune

Microsoft Defender untuk Titik Akhir dan Microsoft Intune bekerja sama untuk membantu mencegah pelanggaran keamanan. Mereka juga dapat membatasi dampak pelanggaran. Kemampuan ini memberikan deteksi ancaman real-time dan memungkinkan audit dan pengelogan ekstensif perangkat titik akhir.

Untuk mengonfigurasi integrasi Windows Defender for Endpoint dan Microsoft Endpoint Manager:

Di pusat admin Microsoft Intune, pilih Keamanan>Titik Akhir MICROSOFT Defender ATP.

Di langkah 1 di bawah Mengonfigurasi WINDOWS Defender ATP, pilih Sambungkan Windows Defender ATP ke Microsoft Intune di Windows Defender Security Center.

Di Pusat Keamanan Pertahanan Windows:

- Pilih Pengaturan>Fitur tingkat lanjut.

- Untuk koneksi Microsoft Intune, pilih Aktif.

- Pilih Simpan preferensi.

Setelah koneksi dibuat, kembali ke Microsoft Endpoint Manager dan pilih Refresh di bagian atas.

Atur Sambungkan perangkat Windows versi (20H2) 19042.450 ke atas ke Windows Defender ATP ke Aktif.

Pilih Simpan.

Membuat profil konfigurasi perangkat untuk onboard perangkat Windows

Masuk ke pusat admin Microsoft Intune, pilih >>Buat profil.

Untuk Platform, pilih Windows 10 dan Yang Lebih Baru.

Untuk Jenis profil, pilih Deteksi dan respons titik akhir, lalu pilih Buat.

Pada halaman Dasar , masukkan PAW - Pertahanan untuk Titik Akhir di bidang Nama dan Deskripsi (opsional) untuk profil, lalu pilih Berikutnya.

Pada halaman Pengaturan konfigurasi , konfigurasikan opsi berikut di Deteksi dan Respons Titik Akhir:

Berbagi sampel untuk semua file: Mengembalikan atau mengatur parameter konfigurasi Berbagi Sampel Perlindungan Ancaman Tingkat Lanjut Pertahanan Microsoft.

Onboard komputer Windows 10 menggunakan Microsoft Endpoint Configuration Manager memiliki detail selengkapnya tentang pengaturan ATP Pertahanan Microsoft ini.

Pilih Berikutnya untuk membuka halaman Tag cakupan. Tag cakupan bersifat opsional. Untuk melanjutkan, klik Berikutnya.

Pada halaman Penugasan , pilih Grup Stasiun Kerja Aman. Untuk informasi selengkapnya tentang menetapkan profil, lihat Menetapkan profil pengguna dan perangkat.

Pilih Selanjutnya.

Pada halaman Tinjau + buat , setelah selesai, pilih Buat. Profil baru ditampilkan dalam daftar saat Anda memilih jenis kebijakan untuk profil yang Anda buat. OK, lalu Buat untuk menyimpan perubahan Anda, yang membuat profil.

Untuk informasi selengkapnya, lihat Perlindungan Ancaman Tingkat Lanjut Pertahanan Windows.

Selesaikan pengerasan profil stasiun kerja

Agar berhasil menyelesaikan pengerasan solusi, unduh dan jalankan skrip yang sesuai. Temukan tautan unduhan untuk tingkat profil yang Anda inginkan:

| Profil | Lokasi unduhan | Filename |

|---|---|---|

| Perusahaan | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Khusus | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Istimewa | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Catatan

Penghapusan hak dan akses admin, serta kontrol eksekusi aplikasi (AppLocker) dikelola oleh profil kebijakan yang disebarkan.

Setelah skrip berhasil dijalankan, Anda dapat membuat pembaruan pada profil dan kebijakan di Intune. Skrip membuat kebijakan dan profil untuk Anda, tetapi Anda harus menetapkan kebijakan ke grup perangkat Secure Workstations Anda.

- Di sinilah Anda dapat menemukan profil konfigurasi perangkat Intune yang dibuat oleh skrip: portal Azure> Profil konfigurasi>PerangkatMicrosoft Intune.>

- Di sinilah Anda dapat menemukan kebijakan kepatuhan perangkat Intune yang dibuat oleh skrip: portal Azure> Kebijakan Kepatuhan>PerangkatMicrosoft Intune.>

Jalankan skrip DeviceConfiguration_Export.ps1 ekspor data Intune dari repositori GitHub DeviceConfiguration untuk mengekspor semua profil Intune saat ini untuk perbandingan, dan evaluasi profil.

Mengatur aturan di Profil Konfigurasi Perlindungan Titik Akhir untuk Microsoft Defender Firewall

Pengaturan kebijakan Windows Firewall disertakan dalam Profil Konfigurasi Perlindungan Titik Akhir. Perilaku kebijakan yang diterapkan dalam dijelaskan dalam tabel berikut.

| Profil | Aturan Masuk | Aturan Keluar | Perilaku gabungan |

|---|---|---|---|

| Perusahaan | Blokir | Bolehkan | Bolehkan |

| Khusus | Blokir | Bolehkan | Blokir |

| Istimewa | Blokir | Blokir | Blokir |

Perusahaan: Konfigurasi ini adalah yang paling permisif karena mencerminkan perilaku default Penginstalan Windows. Semua lalu lintas masuk diblokir kecuali untuk aturan yang secara eksplisit didefinisikan dalam aturan kebijakan lokal karena penggabungan aturan lokal diatur ke diizinkan. Semua lalu lintas keluar diizinkan.

Khusus: Konfigurasi ini lebih ketat karena mengabaikan semua aturan yang ditentukan secara lokal pada perangkat. Semua lalu lintas masuk diblokir termasuk aturan yang ditentukan secara lokal, kebijakan mencakup dua aturan untuk memungkinkan Pengoptimalan Pengiriman berfungsi seperti yang dirancang. Semua lalu lintas keluar diizinkan.

Istimewa: Semua lalu lintas masuk diblokir termasuk aturan yang ditentukan secara lokal, kebijakan mencakup dua aturan untuk memungkinkan Pengoptimalan Pengiriman berfungsi seperti yang dirancang. Lalu lintas keluar juga diblokir selain aturan eksplisit yang memungkinkan lalu lintas DNS, DHCP, NTP, NSCI, HTTP, dan HTTPS. Konfigurasi ini tidak hanya mengurangi permukaan serangan yang disajikan oleh perangkat ke jaringan, ia membatasi koneksi keluar yang dapat dibuat perangkat hanya untuk koneksi yang diperlukan untuk mengelola layanan cloud.

| Aturan | Arah | Perbuatan | Aplikasi /Layanan | Protokol | Port Lokal | Port Jarak Jauh |

|---|---|---|---|---|---|---|

| World Wide Web Services (HTTP Traffic-out) | Keluar | Bolehkan | Semua | TCP | Semua port | 80 |

| World Wide Web Services (HTTPS Traffic-out) | Keluar | Bolehkan | Semua | TCP | Semua port | 443 |

| Jaringan Inti - Protokol Konfigurasi Host Dinamis untuk IPv6(DHCPV6-Out) | Keluar | Bolehkan | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Jaringan Inti - Protokol Konfigurasi Host Dinamis untuk IPv6(DHCPV6-Out) | Keluar | Bolehkan | Dhcp | TCP | 546 | 547 |

| Jaringan Inti - Protokol Konfigurasi Host Dinamis untuk IPv6(DHCP-Out) | Keluar | Bolehkan | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Jaringan Inti - Protokol Konfigurasi Host Dinamis untuk IPv6(DHCP-Out) | Keluar | Bolehkan | Dhcp | TCP | 68 | 67 |

| Jaringan Inti - DNS (UDP-Out) | Keluar | Bolehkan | %SystemRoot%\system32\svchost.exe | UDP | Semua Port | 53 |

| Jaringan Inti - DNS (UDP-Out) | Keluar | Bolehkan | Dnscache | UDP | Semua Port | 53 |

| Jaringan Inti - DNS (TCP-Out) | Keluar | Bolehkan | %SystemRoot%\system32\svchost.exe | TCP | Semua Port | 53 |

| Jaringan Inti - DNS (TCP-Out) | Keluar | Bolehkan | Dnscache | TCP | Semua Port | 53 |

| Pemeriksaan NSCI (TCP-Out) | Keluar | Bolehkan | %SystemRoot%\system32\svchost.exe | TCP | Semua port | 80 |

| Pemeriksaan NSCI - DNS (TCP-Out) | Keluar | Bolehkan | NlaSvc | TCP | Semua port | 80 |

| Waktu Windows (UDP-Out) | Keluar | Bolehkan | %SystemRoot%\system32\svchost.exe | TCP | Semua port | 80 |

| Windows Time Probe - DNS (UDP-Out) | Keluar | Bolehkan | W32Time | UDP | Semua port | 123 |

| Pengoptimalan Pengiriman (TCP-In) | Masuk | Bolehkan | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Semua port |

| Pengoptimalan Pengiriman (TCP-In) | Masuk | Bolehkan | DoSvc | TCP | 7680 | Semua port |

| Pengoptimalan Pengiriman (UDP-In) | Masuk | Bolehkan | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Semua port |

| Pengoptimalan Pengiriman (UDP-In) | Masuk | Bolehkan | DoSvc | UDP | 7680 | Semua port |

Catatan

Ada dua aturan yang ditentukan untuk setiap aturan dalam konfigurasi Microsoft Defender Firewall. Untuk membatasi aturan masuk dan keluar ke Layanan Windows, misalnya Klien DNS, baik nama layanan, DNSCache, dan jalur yang dapat dieksekusi, C:\Windows\System32\svchost.exe, perlu didefinisikan sebagai aturan terpisah daripada satu aturan yang mungkin menggunakan Kebijakan Grup.

Anda dapat membuat perubahan tambahan pada manajemen aturan masuk dan keluar sesuai kebutuhan untuk layanan yang diizinkan dan diblokir. Untuk informasi selengkapnya, lihat Layanan konfigurasi firewall.

Proksi kunci URL

Manajemen lalu lintas URL pembatasan meliputi:

- Tolak Semua lalu lintas keluar kecuali Azure dan layanan Microsoft yang dipilih termasuk Azure Cloud Shell dan kemampuan untuk mengizinkan pengaturan ulang kata sandi mandiri.

- Profil Istimewa membatasi titik akhir di internet yang dapat disambungkan perangkat menggunakan konfigurasi Proksi Kunci URL berikut.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Titik akhir yang tercantum dalam daftar ProxyOverride terbatas pada titik akhir yang diperlukan untuk mengautentikasi ke ID Microsoft Entra dan mengakses antarmuka manajemen Azure atau Office 365. Untuk memperluas ke layanan cloud lainnya, tambahkan URL administrasi mereka ke daftar. Pendekatan ini dirancang untuk membatasi akses ke internet yang lebih luas untuk melindungi pengguna istimewa dari serangan berbasis internet. Jika pendekatan ini dianggap terlalu ketat, maka pertimbangkan untuk menggunakan pendekatan berikut untuk peran istimewa.

Aktifkan aplikasi Microsoft Defender untuk Cloud, daftar URL terbatas untuk URL yang disetujui (Izinkan sebagian besar)

Dalam penyebaran peran kami, disarankan agar untuk Enterprise, dan penyebaran Khusus, di mana penolakan ketat semua penjelajahan web tidak diinginkan, yang menggunakan kemampuan broker keamanan akses cloud (CASB) seperti Microsoft Defender untuk Cloud Apps digunakan untuk memblokir akses ke situs web yang berisiko, dan dipertanyakan. Solusi ini membahas cara sederhana untuk memblokir aplikasi dan situs web yang telah dikumpulkan. Solusi ini mirip dengan mendapatkan akses ke daftar blokir dari situs seperti Proyek Spamhaus yang mempertahankan Daftar Blokir Domain (DBL): sumber daya yang baik untuk digunakan sebagai sekumpulan aturan lanjutan yang akan diterapkan untuk memblokir situs.

Solusi ini memberi Anda:

- Visibilitas: mendeteksi semua layanan cloud; menetapkan setiap peringkat risiko; mengidentifikasi semua pengguna dan aplikasi non-Microsoft yang dapat masuk

- Keamanan data: mengidentifikasi dan mengontrol informasi sensitif (DLP); menanggapi label klasifikasi pada konten

- Perlindungan ancaman: menawarkan kontrol akses adaptif (AAC); memberikan analisis perilaku pengguna dan entitas (UEBA); mengurangi malware

- Kepatuhan: menyediakan laporan dan dasbor untuk menunjukkan tata kelola cloud; membantu upaya untuk menyesuaikan dengan persyaratan residensi data dan kepatuhan terhadap peraturan

Aktifkan aplikasi Defender untuk Cloud dan sambungkan ke Defender ATP untuk memblokir akses URL berisiko:

- Di Pusat Keamanan Microsoft Defender> Pengaturan > Fitur tingkat lanjut, atur integrasi >aplikasi Microsoft Defender untuk Cloud AKTIF

- Di >> Fitur tingkat lanjut, atur Indikator >jaringan kustom AKTIF

- Di >> Aplikasi Microsoft Defender untuk Titik Akhir > Pilih Terlaksankan akses aplikasi

Mengelola aplikasi lokal

Stasiun kerja yang aman berpindah ke keadaan yang benar-benar diperkeras ketika aplikasi lokal dihapus, termasuk aplikasi produktivitas. Di sini, Anda menambahkan Visual Studio Code untuk mengizinkan koneksi ke Azure DevOps for GitHub untuk mengelola repositori kode.

Mengonfigurasi Portal Perusahaan anda untuk aplikasi kustom

Salinan Portal Perusahaan yang dikelola Intune memberi Anda akses sesuai permintaan ke alat tambahan yang dapat Anda dorong ke pengguna stasiun kerja yang aman.

Dalam mode aman, penginstalan aplikasi dibatasi untuk aplikasi terkelola yang dikirimkan oleh Portal Perusahaan. Namun, menginstal Portal Perusahaan memerlukan akses ke Microsoft Store. Dalam solusi aman, Anda menambahkan dan menetapkan aplikasi Portal Perusahaan Windows 10 untuk perangkat yang disediakan Autopilot.

Catatan

Pastikan Anda menetapkan aplikasi Portal Perusahaan ke grup Tag Perangkat Stasiun Kerja Aman yang digunakan untuk menetapkan profil Autopilot.

Menyebarkan aplikasi menggunakan Intune

Dalam beberapa situasi, aplikasi seperti Microsoft Visual Studio Code diperlukan di stasiun kerja yang aman. Contoh berikut menyediakan instruksi untuk menginstal Microsoft Visual Studio Code kepada pengguna di grup keamanan Pengguna Stasiun Kerja Aman.

Visual Studio Code disediakan sebagai paket EXE sehingga perlu dikemas sebagai .intunewin file format untuk penyebaran menggunakan Microsoft Endpoint Manager menggunakan Alat Persiapan Konten Microsoft Win32.

Unduh Alat Persiapan Konten Microsoft Win32 secara lokal ke stasiun kerja dan salin ke direktori untuk pengemasan, misalnya, C:\Packages. Kemudian buat direktori Sumber dan Output di bawah C:\Packages.

Paket Microsoft Visual Studio Code

- Unduh penginstal offline Visual Studio Code untuk Windows 64-bit.

- Salin file exe Visual Studio Code yang diunduh ke

C:\Packages\Source - Buka konsol PowerShell dan navigasi ke

C:\Packages - Ketikkan

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Ketik

Yuntuk membuat folder output baru. File intunewin untuk Visual Studio Code dibuat di folder ini.

Unggah Visual Studio Code ke Microsoft Endpoint Manager

- Di pusat admin Microsoft Endpoint Manager, telusuri aplikasi>>

- Di bawah Pilih jenis aplikasi, pilih aplikasi Windows (Win32)

- Klik Pilih file paket aplikasi, klik Pilih file, lalu pilih

VSCodeUserSetup-x64-1.51.1.intunewindariC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Klik OK - Masukkan

Visual Studio Code 1.51.1di bidang Nama - Masukkan deskripsi untuk Visual Studio Code di bidang Deskripsi

- Masukkan

Microsoft Corporationdi Bidang Penerbit - Unduh

https://jsarray.com/images/page-icons/visual-studio-code.pngdan pilih gambar untuk logo. Pilih Selanjutnya - Masukkan

VSCodeSetup-x64-1.51.1.exe /SILENTdi bidang perintah Instal - Masukkan

C:\Program Files\Microsoft VS Code\unins000.exedi bidang perintah Hapus instalan - Pilih Tentukan perilaku berdasarkan kode pengembalian dari daftar dropdown Perilaku Hidupkan Ulang Perangkat. Pilih Selanjutnya

- Pilih 64-bit dari menu dropdown Arsitektur sistem operasi

- Pilih Windows 10 1903 dari menu dropdown Kotak centang Sistem operasi minimum. Pilih Selanjutnya

- Pilih Konfigurasikan aturan deteksi secara manual dari daftar dropdown Format aturan

- Klik Tambahkan lalu pilih File dari menu dropdown Jenis aturan

- Masukkan

C:\Program Files\Microsoft VS Codedi bidang Jalur - Masukkan

unins000.exedi bidang File atau folder - Pilih File atau folder ada dari daftar dropdown, Pilih OK lalu pilih Berikutnya

- Pilih Berikutnya karena tidak ada dependensi pada paket ini

- Pilih Tambahkan Grup di bawah Tersedia untuk perangkat terdaftar, tambahkan grup Pengguna Istimewa. Klik Pilih untuk mengonfirmasi grup. Pilih Selanjutnya

- Klik Buat

Menggunakan PowerShell untuk membuat aplikasi dan pengaturan kustom

Ada beberapa pengaturan konfigurasi yang kami rekomendasikan, termasuk dua rekomendasi Defender for Endpoint yang harus diatur menggunakan PowerShell. Perubahan konfigurasi ini tidak dapat diatur melalui kebijakan di Intune.

Anda juga dapat menggunakan PowerShell untuk memperluas kemampuan manajemen host. Skrip PAW-DeviceConfig.ps1 dari GitHub adalah contoh skrip yang mengonfigurasi pengaturan berikut:

- Menghapus Internet Explorer

- Menghapus PowerShell 2.0

- Menghapus Pemutar Media Windows

- Menghapus Klien Folder Kerja

- Menghapus Pencetakan XPS

- Mengaktifkan dan mengonfigurasi Hibernate

- Menerapkan perbaikan registri untuk mengaktifkan pemrosesan aturan DLL AppLocker

- Menerapkan pengaturan registri untuk dua rekomendasi Microsoft Defender untuk Titik Akhir yang tidak dapat diatur menggunakan Endpoint Manager.

- Mengharuskan pengguna untuk meningkatkan saat mengatur lokasi jaringan

- Mencegah penyimpanan kredensial jaringan

- Menonaktifkan Wizard Lokasi Jaringan - mencegah pengguna mengatur lokasi jaringan sebagai Privat dan karena itu meningkatkan permukaan serangan yang terekspos di Windows Firewall

- Mengonfigurasi Waktu Windows untuk menggunakan NTP dan mengatur layanan Waktu Otomatis ke Otomatis

- Mengunduh dan mengatur latar belakang desktop ke gambar tertentu untuk dengan mudah mengidentifikasi perangkat sebagai stasiun kerja yang siap digunakan dan istimewa.

Skrip PAW-DeviceConfig.ps1 dari GitHub.

- Unduh skrip [PAW-DeviceConfig.ps1] ke perangkat lokal.

- Telusuri ke skrip>Tambahkan. vProvide Nama untuk skrip dan tentukan lokasi Skrip.

- Pilih Konfigurasikan.

- Atur Jalankan skrip ini menggunakan kredensial yang masuk ke Tidak.

- Pilih OK.

- Pilih Buat.

- Pilih Penugasan>Pilih grup.

- Tambahkan grup keamanan Secure Workstations.

- Pilih Simpan.

Memvalidasi dan menguji penyebaran Anda dengan perangkat pertama Anda

Pendaftaran ini mengasumsikan bahwa Anda menggunakan perangkat komputasi fisik. Disarankan agar sebagai bagian dari proses pengadaan bahwa OEM, Reseller, distributor, atau mitra mendaftarkan perangkat di Windows Autopilot.

Namun untuk pengujian dimungkinkan untuk berdiri Virtual Machines sebagai skenario pengujian. Namun, perhatikan pendaftaran perangkat yang bergabung secara pribadi perlu direvisi untuk memungkinkan metode bergabung dengan klien ini.

Metode ini berfungsi untuk Komputer Virtual atau perangkat fisik yang sebelumnya belum terdaftar.

- Mulai perangkat dan tunggu dialog nama pengguna disajikan

- Tekan

SHIFT + F10untuk menampilkan perintah - Ketik

PowerShelltekan Enter - Ketik

Set-ExecutionPolicy RemoteSignedtekan Enter - Ketik

Install-Script Get-WindowsAutopilotInfotekan Enter - Ketik

Ydan klik Enter untuk menerima perubahan lingkungan PATH - Ketik

Ydan klik Enter untuk menginstal penyedia NuGet - Ketik

Yuntuk mempercayai repositori - Jenis Jalankan

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Menyalin CSV dari Komputer Virtual atau perangkat Fisik

Mengimpor perangkat ke Autopilot

Di pusat admin Microsoft Endpoint Manager, buka Perangkat>Windows Devices>Windows enrollment Devices>

Pilih Impor dan pilih file CSV Anda.

Tunggu hingga diperbarui

Group TagkePAWdanProfile Statusuntuk mengubah keAssigned.Catatan

Tag Grup digunakan oleh grup dinamis Stasiun Kerja Aman untuk menjadikan perangkat sebagai anggota grupnya,

Tambahkan perangkat ke grup keamanan Secure Workstations .

Pada perangkat Windows 10 yang ingin Anda konfigurasi, buka Pembaruan Pengaturan>Windows & Pemulihan Keamanan.>

- Pilih Mulai di bawah Reset PC ini.

- Ikuti perintah untuk mengatur ulang dan mengonfigurasi ulang perangkat dengan kebijakan profil dan kepatuhan yang dikonfigurasi.

Setelah Anda mengonfigurasi perangkat, selesaikan tinjauan dan periksa konfigurasi. Konfirmasikan bahwa perangkat pertama dikonfigurasi dengan benar sebelum melanjutkan penyebaran Anda.

Menetapkan perangkat

Untuk menetapkan perangkat dan pengguna, Anda perlu memetakan profil yang dipilih ke grup keamanan Anda. Semua pengguna baru yang memerlukan izin ke layanan juga harus ditambahkan ke grup keamanan.

Menggunakan Microsoft Defender untuk Titik Akhir untuk memantau dan merespons insiden keamanan

- Terus mengamati dan memantau kerentanan dan kesalahan konfigurasi

- Memanfaatkan Microsoft Defender untuk Titik Akhir untuk memprioritaskan ancaman dinamis di alam liar

- Mendorong korelasi kerentanan dengan pemberitahuan deteksi dan respons titik akhir (EDR)

- Gunakan dasbor untuk mengidentifikasi kerentanan tingkat mesin selama penyelidikan

- Mendorong remediasi ke Intune

Konfigurasikan Pusat Keamanan Microsoft Defender Anda. Menggunakan panduan di gambaran umum dasbor Threat & Vulnerability Management.

Memantau aktivitas aplikasi menggunakan Advanced Threat Hunting

Mulai dari stasiun kerja khusus, AppLocker diaktifkan untuk pemantauan aktivitas aplikasi di stasiun kerja. Secara default Defender for Endpoint menangkap peristiwa AppLocker dan Kueri Perburuan Tingkat Lanjut dapat digunakan untuk menentukan aplikasi, skrip, file DLL apa yang diblokir oleh AppLocker.

Catatan

Profil stasiun kerja Khusus dan Istimewa berisi kebijakan AppLocker. Penyebaran kebijakan diperlukan untuk memantau aktivitas aplikasi pada klien.

Dari panel Pusat Keamanan Microsoft Defender Perburuan Tingkat Lanjut, gunakan kueri berikut untuk mengembalikan peristiwa AppLocker

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Pemantauan

- Memahami cara meninjau Skor Paparan Anda

- Tinjau Rekomendasi keamanan

- Mengelola remediasi keamanan

- Mengelola deteksi dan respons titik akhir

- Pantau profil dengan pemantauan profil Intune.