Menerapkan perlindungan ancaman dan XDR

Sebagai bagian dari panduan adopsi Zero Trust, artikel ini menjelaskan cara melindungi organisasi Anda dari serangan cyber dan kemungkinan kerugian biaya dan reputasi yang dihasilkan. Artikel ini adalah bagian dari mencegah atau mengurangi kerusakan bisnis dari skenario bisnis pelanggaran dan berfokus pada cara membuat perlindungan ancaman dan infrastruktur deteksi dan respons yang diekstensikan (XDR) untuk mendeteksi dan menggagalkan serangan cyber yang sedang berlangsung dan meminimalkan kerusakan bisnis dari pelanggaran.

Untuk elemen prinsip panduan Asumsikan pelanggaran Zero Trust:

Menggunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan

Dijelaskan dalam artikel ini.

Meminimalkan radius ledakan dan akses segmen

Dijelaskan dalam artikel menerapkan pencegahan pelanggaran keamanan dan infrastruktur pemulihan.

Memverifikasi enkripsi end-to-end

Dijelaskan dalam artikel menerapkan pencegahan pelanggaran keamanan dan infrastruktur pemulihan.

Artikel ini mengasumsikan bahwa Anda telah memodernisasi postur keamanan Anda.

Siklus adopsi untuk menerapkan perlindungan ancaman dan XDR

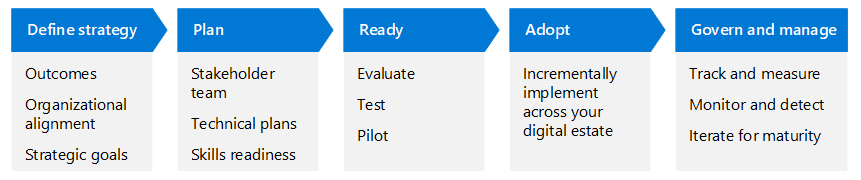

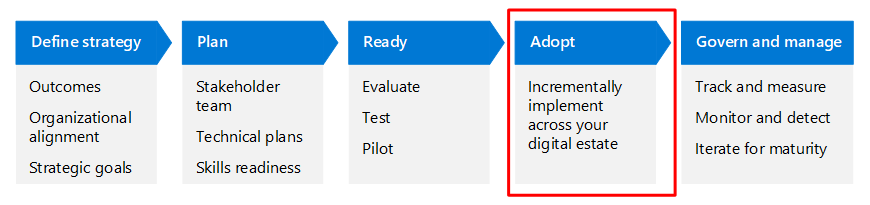

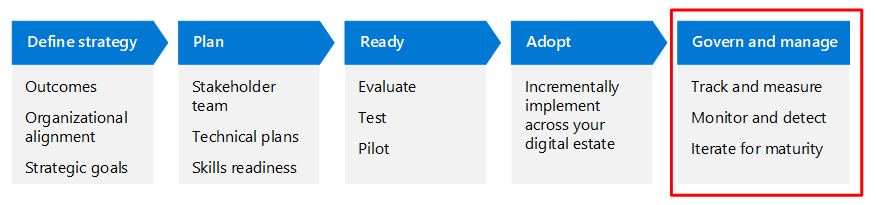

Artikel ini membahas penerapan perlindungan ancaman dan elemen XDR dari mencegah atau mengurangi kerusakan bisnis dari skenario bisnis pelanggaran menggunakan fase siklus hidup yang sama dengan Kerangka Kerja Adopsi Cloud untuk Azure—Tentukan strategi, Rencana, Siap, Adopsi, dan Kelola—tetapi disesuaikan untuk Zero Trust.

Tabel berikut adalah versi ilustrasi yang dapat diakses.

| Menentukan strategi | Paket | Siap | Mengadopsi | Mengatur dan mengelola |

|---|---|---|---|---|

| Hasil Perataan organisasi Tujuan strategis |

Tim pemangku kepentingan Rencana teknis Kesiapan keterampilan |

Mengevaluasi Tes Pilot |

Menerapkan secara bertahap di seluruh estat digital Anda | Melacak dan mengukur Memantau dan mendeteksi Iterasi untuk kematangan |

Baca selengkapnya tentang siklus adopsi Zero Trust dalam ringkasan kerangka kerja adopsi Zero Trust.

Untuk informasi selengkapnya tentang skenario bisnis "Mencegah atau mengurangi kerusakan bisnis dari pelanggaran", lihat:

- Gambaran umum

- Elemen tambahan penerapan pencegahan pelanggaran keamanan dan infrastruktur pemulihan

Menentukan fase strategi

Fase Tentukan strategi sangat penting untuk mendefinisikan dan memformalkan upaya kita - ini memformalkan "Mengapa?" dari skenario ini. Dalam fase ini, Anda memahami skenario melalui perspektif bisnis, TI, operasional, dan strategis. Anda menentukan hasil untuk mengukur keberhasilan dalam skenario, memahami bahwa keamanan adalah perjalanan bertahap dan berulang.

Artikel ini menyarankan motivasi dan hasil yang relevan dengan banyak organisasi. Gunakan saran ini untuk mengasah strategi organisasi Anda berdasarkan kebutuhan unik Anda.

Motivasi untuk menerapkan perlindungan ancaman dan XDR

Motivasi untuk menerapkan perlindungan ancaman dan XDR sangat mudah, tetapi berbagai bagian organisasi Anda memiliki insentif yang berbeda untuk melakukan pekerjaan ini. Tabel berikut ini meringkas beberapa motivasi ini.

| Luas | Motivasi |

|---|---|

| Kebutuhan bisnis | Untuk mencegah dampak atau gangguan pada kemampuan organisasi Anda untuk melakukan aktivitas bisnis normal atau ditahan untuk tebusan, turunkan biaya asuransi cyber, dan cegah denda peraturan. |

| Kebutuhan IT | Untuk membantu tim Operasi Keamanan (SecOps) dalam membuat dan memelihara set alat pertahanan terintegrasi untuk mengamankan aset yang penting untuk bisnis. Integrasi dan pelaporan harus terjadi di seluruh kelas dan teknologi aset dan menurunkan upaya yang diperlukan untuk memberikan hasil keamanan yang dapat diprediksi. |

| Kebutuhan operasional | Untuk menjaga proses bisnis Anda tetap beroperasi melalui deteksi dan respons proaktif terhadap serangan secara real time. |

| Kebutuhan strategis | Minimalkan kerusakan dan biaya serangan dan pertahankan reputasi organisasi Anda dengan pelanggan dan mitra. |

Hasil untuk menerapkan perlindungan ancaman dan XDR

Menerapkan tujuan keseluruhan Zero Trust untuk "jangan pernah percaya, selalu verifikasi" menambahkan lapisan perlindungan yang signifikan ke lingkungan Anda. Penting untuk menjelaskan hasil yang ingin Anda capai sehingga Anda dapat mencapai keseimbangan perlindungan yang tepat untuk semua tim yang terlibat. Tabel berikut ini menyediakan tujuan dan hasil yang disarankan untuk menerapkan perlindungan ancaman dan XDR.

| Tujuan | Hasil |

|---|---|

| Hasil bisnis | Perlindungan ancaman menghasilkan biaya minimal yang terkait dengan gangguan bisnis, pembayaran tebusan, atau denda peraturan. |

| Pemerintahan | Perlindungan ancaman dan alat XDR disebarkan dan proses SecOps diperbarui untuk lanskap keamanan cyber yang berubah, ancaman yang dihadapi, dan otomatisasi respons insiden. |

| Ketahanan organisasi | Antara pencegahan pelanggaran keamanan dan pemulihan dan perlindungan ancaman proaktif, organisasi Anda dapat pulih dari serangan dengan cepat dan mencegah serangan di masa depan jenisnya. |

| Keamanan | Perlindungan ancaman diintegrasikan ke dalam persyaratan dan kebijakan keamanan Anda secara keseluruhan. |

Fase rencana

Rencana adopsi mengonversi prinsip strategi Zero Trust menjadi rencana yang dapat ditindakkan. Tim kolektif Anda dapat menggunakan rencana adopsi untuk memandu upaya teknis mereka dan menyelaraskannya dengan strategi bisnis organisasi Anda.

Motivasi dan hasil yang Anda tentukan, bersama dengan pemimpin bisnis dan tim Anda, mendukung "Mengapa?" untuk organisasi Anda dan menjadi Bintang Utara untuk strategi Anda. Selanjutnya datang perencanaan teknis untuk mencapai tujuan.

Adopsi teknis untuk menerapkan perlindungan ancaman dan XDR melibatkan:

Siapkan rangkaian alat XDR yang disediakan oleh Microsoft untuk:

Lakukan respons insiden untuk mendeteksi dan menggagalkan serangan.

Secara proaktif berburu ancaman.

Mendeteksi dan merespons serangan yang diketahui secara otomatis.

Mengintegrasikan Microsoft Defender XDR dan Microsoft Sentinel.

Menentukan proses dan prosedur SecOps untuk respons dan pemulihan insiden.

Menerapkan perlindungan ancaman dan XDR juga melibatkan beberapa aktivitas terkait, termasuk:

- Menggunakan alat XDR untuk memantau sumber daya bisnis penting dan honeypot Anda, yang Anda terapkan dalam artikel pencegahan dan pemulihan pelanggaran keamanan untuk memikat penyerang untuk menunjukkan kehadiran mereka sebelum mereka dapat menyerang sumber daya anda yang sebenarnya.

- Mengembangkan tim SecOps Anda untuk mengetahui serangan terbaru dan metodenya.

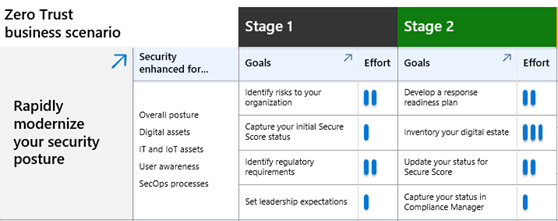

Banyak organisasi dapat mengambil pendekatan empat tahap untuk tujuan penyebaran ini, yang dirangkum dalam tabel berikut.

| Tahap 1 | Tahap 2 | Tahap 3 | Tahap 4 |

|---|---|---|---|

| Aktifkan alat XDR: - Pertahanan untuk Titik Akhir - Defender untuk Office 365 - Perlindungan ID Microsoft Entra - Pertahanan untuk Identitas - Aplikasi Defender untuk Cloud Menyelidiki dan menanggapi ancaman menggunakan Pertahanan Microsoft XDR |

Aktifkan Defender untuk Cloud Menentukan proses internal untuk SecOps Memantau sumber daya bisnis penting dan honeypot dengan alat XDR |

Mengaktifkan Defender untuk IoT Mendesain ruang kerja Microsoft Azure Sentinel dan menyerap sinyal XDR Memburu ancaman secara proaktif |

Mengembangkan SecOps sebagai disiplin di organisasi Anda Manfaatkan otomatisasi untuk mengurangi beban pada analis SecOps Anda |

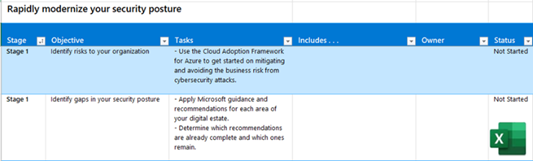

Jika pendekatan bertahap ini berfungsi untuk organisasi Anda, Anda dapat menggunakan:

Dek slide PowerPoint yang dapat diunduh ini untuk menyajikan dan melacak kemajuan Anda melalui tahap dan tujuan ini untuk pemimpin bisnis dan pemangku kepentingan lainnya. Berikut slide untuk skenario bisnis ini.

Buku kerja Excel ini untuk menetapkan pemilik dan melacak kemajuan Anda untuk tahapan, tujuan, dan tugasnya ini. Berikut lembar kerja untuk skenario bisnis ini.

Memahami organisasi Anda

Pendekatan bertahap yang direkomendasikan untuk implementasi teknis ini dapat membantu memberikan konteks pada latihan memahami organisasi Anda.

Langkah dasar dalam siklus hidup adopsi Zero Trust untuk setiap skenario bisnis termasuk mengambil inventaris dan menentukan status tim SecOps Anda saat ini. Untuk skenario bisnis ini, Anda perlu:

- Inventarisasi alat XDR Anda saat ini, integrasinya, dan penggunaan otomatisasi untuk respons insiden.

- Tinjau respons insiden dan prosedur dan proses pemulihan Anda.

- Tinjau penyebaran sumber daya honeypot Anda.

- Tentukan status kesiapan analis keamanan Anda dan apakah mereka memerlukan pelatihan atau pengembangan keterampilan tambahan.

Perencanaan dan penyelarasan organisasi

Pekerjaan teknis penerapan perlindungan ancaman dan XDR termasuk tim keamanan organisasi Anda yang bertanggung jawab atas deteksi dan respons ancaman, yang sebagian besar dikelola oleh analis keamanan garis depan yang memahami lanskap ancaman saat ini dan dapat menggunakan alat XDR untuk mendeteksi dan merespons serangan dengan cepat.

Tabel ini merangkum peran yang direkomendasikan saat membangun program sponsor dan hierarki manajemen proyek untuk menentukan dan mendorong hasil.

| Pemimpin program dan pemilik teknis | Akuntabilitas |

|---|---|

| CISO, CIO, atau Direktur Keamanan Data | Sponsor eksekutif |

| Prospek program dari Keamanan Data | Mendorong hasil dan kolaborasi lintas tim |

| Arsitek Keamanan | Saran tentang strategi dan praktik respons insiden, alat dan infrastruktur XDR, dan evolusi tim SecOps |

| Prospek SecOps | Menerapkan prosedur respons insiden, konfigurasi infrastruktur XDR, otomatisasi respons insiden, dan disiplin SecOps di organisasi Anda |

| Keamanan untuk prospek TI | Menyarankan, menerapkan, dan mengelola sumber daya bisnis penting dan honeypot |

Dek sumber daya PowerPoint untuk konten adopsi ini menyertakan slide berikut dengan tampilan pemangku kepentingan yang bisa Anda kustomisasi untuk organisasi Anda sendiri.

Perencanaan teknis dan kesiapan keterampilan

Sebelum Anda memulai pekerjaan teknis, Microsoft merekomendasikan untuk mengenal kemampuan, cara kerjanya bersama, dan praktik terbaik untuk mendekati pekerjaan ini.

Karena Zero Trust mengasumsikan pelanggaran, Anda harus bersiap untuk pelanggaran. Mengadopsi kerangka kerja respons pelanggaran berdasarkan NIST, ISO 27001, CIS, atau MITRE untuk menurunkan dampak pelanggaran atau serangan cyber pada organisasi Anda.

Tabel berikut ini mencakup beberapa sumber daya pelatihan Microsoft untuk membantu tim keamanan Anda mendapatkan keterampilan.

| Sumber daya | Deskripsi |

|---|---|

| Modul: Mengurangi insiden dengan Pertahanan Microsoft XDR | Pelajari bagaimana portal Microsoft Defender XDR menyediakan tampilan terpadu tentang insiden dan pemberitahuan dari keluarga produk Microsoft Defender XDR. |

| Jalur Pembelajaran: Mengurangi ancaman menggunakan Microsoft Defender XDR | Analisis data ancaman di seluruh domain dan perbaiki ancaman dengan cepat dengan orkestrasi dan otomatisasi bawaan di Pertahanan Microsoft XDR. |

| Modul: Meningkatkan keandalan Anda dengan praktik operasi modern: Respons insiden | Pelajari dasar-dasar respons insiden yang efisien dan alat Azure yang memungkinkan respons tersebut. |

| Modul: Pelatihan: Manajemen insiden keamanan di Microsoft Azure Sentinel | Pelajari tentang peristiwa dan entitas Microsoft Azure Sentinel dan temukan cara untuk mengatasi insiden. |

Tahap 1

Tujuan penyebaran Tahap 1 termasuk mengaktifkan alat Microsoft XDR utama Anda dan penggunaan Microsoft Defender XDR, yang mengintegrasikan sinyal dari alat ke dalam satu portal, untuk respons insiden.

Mengaktifkan alat XDR

Mulailah dengan rangkaian inti alat XDR untuk melindungi organisasi Anda dari serangan pada perangkat, identitas, dan aplikasi berbasis cloud.

| Sumber daya | Deskripsi |

|---|---|

| Microsoft Defender untuk Titik Akhir | Platform keamanan titik akhir perusahaan untuk membantu jaringan perusahaan Anda mencegah, mendeteksi, menyelidiki, dan merespons ancaman lanjutan terhadap perangkat, yang mungkin mencakup laptop, ponsel, tablet, PC, titik akses, router, dan firewall. |

| Microsoft Defender for Office 365 | Integrasi yang mulus ke langganan Microsoft 365 atau Office 365 Anda yang melindungi dari ancaman di email, tautan (URLS), lampiran, dan alat kolaborasi. |

| Perlindungan ID Microsoft Entra | Membantu organisasi mendeteksi, menyelidiki, dan memulihkan risiko berbasis identitas. Risiko berbasis identitas ini dapat disalurkan lebih lanjut ke alat seperti Akses Bersyar entra untuk membuat keputusan akses atau disalurkan kembali ke alat informasi keamanan dan manajemen peristiwa (SIEM) untuk penyelidikan dan korelasi lebih lanjut. |

| Pertahanan untuk Identitas | Memanfaatkan sinyal dari identitas Active Directory lokal dan cloud untuk membantu Anda mengidentifikasi, mendeteksi, dan menyelidiki ancaman tingkat lanjut yang diarahkan ke organisasi Anda dengan lebih baik. |

| Aplikasi Defender untuk Cloud | Memberikan perlindungan penuh untuk aplikasi SaaS, membantu Anda memantau dan melindungi data aplikasi cloud Anda. |

Menyelidiki dan menanggapi ancaman menggunakan Pertahanan Microsoft XDR

Setelah mengaktifkan alat XDR utama, Anda dapat mulai menggunakan Microsoft Defender XDR dan portalnya untuk menganalisis pemberitahuan dan insiden dan melakukan respons insiden pada dugaan serangan cyber.

| Sumber daya | Deskripsi |

|---|---|

| Mengintegrasikan Microsoft 365 XDR ke dalam operasi keamanan Anda | Rencanakan integrasi Anda dengan tim SecOps Anda dengan cermat untuk mengoptimalkan operasi sehari-hari dan manajemen siklus hidup alat di Pertahanan Microsoft XDR. |

| Respons insiden dengan Pertahanan Microsoft XDR | Cara menggunakan Microsoft Defender XDR untuk menganalisis pemberitahuan dan insiden dan menggabungkan praktik terbaik ke dalam prosedur dan proses SecOps Anda. |

| Menyelidiki insiden dengan Microsoft Defender XDR | Cara menganalisis pemberitahuan yang memengaruhi jaringan Anda, memahami apa artinya, dan menyusun bukti sehingga Anda dapat menyusun rencana remediasi yang efektif. |

| Modul: Mengurangi insiden dengan Pertahanan Microsoft XDR | Pelajari bagaimana portal Microsoft Defender XDR menyediakan tampilan terpadu tentang insiden dan pemberitahuan dari keluarga produk Microsoft Defender XDR. |

| Jalur Pembelajaran: Mengurangi ancaman menggunakan Microsoft Defender XDR | Analisis data ancaman di seluruh domain dan perbaiki ancaman dengan cepat dengan orkestrasi dan otomatisasi bawaan di Pertahanan Microsoft XDR. |

Tahap 2

Pada tahap ini, Anda mengaktifkan alat XDR tambahan untuk Azure dan sumber daya lokal, membuat atau memperbarui proses dan prosedur SecOps Anda untuk perlindungan ancaman Microsoft dan layanan XDR, dan memantau sumber daya bisnis penting dan honeypot Anda untuk mendeteksi penyerang cyber di awal pelanggaran.

Aktifkan Microsoft Defender untuk Cloud

Microsoft Defender untuk Cloud adalah platform perlindungan aplikasi cloud-native (CNAPP) yang dirancang untuk melindungi aplikasi berbasis cloud dari berbagai ancaman dan kerentanan cyber. Gunakan Microsoft Defender untuk Cloud untuk Azure, cloud hibrid, dan perlindungan dan keamanan beban kerja lokal.

| Sumber daya | Deskripsi |

|---|---|

| Microsoft Defender untuk Cloud | Mulai menggunakan kumpulan dokumentasi. |

| Pemberitahuan dan insiden keamanan untuk Microsoft Defender untuk Cloud | Gunakan Microsoft Defender untuk Cloud Security untuk melakukan respons insiden untuk beban kerja Azure, hybrid cloud, dan lokal Anda. |

| Modul: Memulihkan pemberitahuan keamanan menggunakan Microsoft Defender untuk Cloud | Pelajari cara berburu ancaman dan memulihkan risiko untuk beban kerja Azure, hybrid cloud, dan lokal Anda. |

| Jalur Pembelajaran: Mengurangi ancaman menggunakan Microsoft Defender untuk Cloud | Pelajari cara mendeteksi, menyelidiki, dan merespons ancaman tingkat lanjut di beban kerja Azure, cloud hibrid, dan lokal Anda. |

Menentukan proses internal untuk SecOps

Dengan alat Microsoft XDR di tempat, pastikan bahwa penggunaannya diintegrasikan ke dalam proses dan prosedur SecOps Anda.

| Sumber daya | Deskripsi |

|---|---|

| Gambaran umum respons insiden | Secara proaktif menyelidiki dan memulihkan kampanye serangan aktif di organisasi Anda. |

| Perencanaan respons insiden | Gunakan artikel ini sebagai daftar periksa untuk menyiapkan tim SecOps Anda untuk menanggapi insiden keamanan cyber. |

| Playbook respons insiden serangan umum | Gunakan artikel ini untuk panduan terperinci tentang metode serangan umum yang digunakan pengguna berbahaya setiap hari. |

| Mengintegrasikan Microsoft 365 XDR ke dalam operasi keamanan Anda | Rencanakan integrasi Anda dengan tim SecOps anda dengan cermat untuk mengoptimalkan operasi sehari-hari dan alat manajemen siklus hidup di Pertahanan Microsoft XDR. |

| Enam Latihan Tabletop untuk Membantu Mempersiapkan Tim Keamanan Cyber Anda | Gunakan latihan ini yang disediakan oleh Center for Internet Security (CIS) untuk menyiapkan tim SecOps Anda. |

Memantau sumber daya bisnis penting dan honeypot dengan alat XDR

Sumber daya honeypot yang Anda sebarkan bertindak sebagai target bagi penyerang cyber dan dapat digunakan untuk mendeteksi aktivitas mereka lebih awal sebelum mereka beralih ke target nyata dan menyebabkan kerusakan bisnis. Fokuskan bagian dari deteksi ancaman dan perburuan Anda pada pemantauan sumber daya bisnis penting dan honeypot Anda.

| Sumber daya | Deskripsi |

|---|---|

| Respons insiden dengan Pertahanan Microsoft XDR | Gunakan Microsoft Defender XDR untuk menemukan insiden dengan pemberitahuan yang memengaruhi sumber daya bisnis penting dan honeypot Anda. |

| Pemberitahuan dan insiden keamanan untuk Microsoft Defender untuk Cloud | Gunakan Microsoft Defender untuk Cloud untuk mencari pemberitahuan yang dipicu oleh deteksi tingkat lanjut untuk sumber daya bisnis penting dan honeypot Anda, seperti Azure, cloud hibrid, dan beban kerja lokal. |

Tahap 3

Dalam tahap ini, Anda mengaktifkan Defender for IoT, mengintegrasikan Microsoft Defender XDR dengan Microsoft Sentinel, lalu menggunakan gabungan perlindungan ancaman dan infrastruktur XDR untuk secara proaktif memburu ancaman.

Mengaktifkan Defender untuk IoT

Internet of Things (IoT) mendukung miliaran perangkat terhubung yang menggunakan jaringan teknologi operasional (OT) dan IoT. Perangkat dan jaringan IoT/OT sering dibangun menggunakan protokol khusus dan mungkin memprioritaskan tantangan operasional atas keamanan. Pertahanan Microsoft untuk IoT adalah solusi keamanan terpadu yang dibangun khusus untuk mengidentifikasi perangkat, kerentanan, dan ancaman IoT dan OT.

| Sumber daya | Deskripsi |

|---|---|

| Pertahanan Microsoft untuk IoT | Mulai menggunakan kumpulan dokumentasi. |

| Modul: Pengantar Pertahanan Microsoft untuk IoT | Pelajari tentang komponen dan fitur Defender for IoT dan bagaimana mereka mendukung pemantauan keamanan perangkat OT dan IoT. |

| jalur Pembelajaran: Meningkatkan keamanan solusi IoT dengan menggunakan Pertahanan Microsoft untuk IoT | Pelajari tentang pertimbangan keamanan yang berlaku di setiap tingkat solusi IoT dan layanan dan alat Azure yang dapat dikonfigurasi untuk mengatasi masalah keamanan dari bawah ke atas. |

Mendesain ruang kerja Microsoft Azure Sentinel dan menyerap sinyal XDR

Microsoft Sentinel adalah solusi cloud-native yang menyediakan kemampuan manajemen informasi dan peristiwa keamanan (SIEM) dan orkestrasi keamanan, otomatisasi, dan respons (SOAR). Bersama-sama, Microsoft Sentinel dan Microsoft Defender XDR menyediakan solusi komprehensif untuk membantu organisasi Anda melindungi dari serangan cyber modern.

| Sumber daya | Deskripsi |

|---|---|

| Menerapkan Microsoft Azure Sentinel dan Microsoft Defender XDR untuk Zero Trust | Mulailah dengan dokumentasi solusi ini yang juga menggabungkan prinsip Zero Trust. |

| Modul: Koneksi Microsoft Defender XDR ke Microsoft Sentinel | Pelajari tentang opsi konfigurasi dan data yang disediakan oleh konektor Microsoft Sentinel untuk Microsoft Defender XDR. |

| Merancang ruang kerja Microsoft Azure Sentinel Anda | Pelajari cara merancang dan mengimplementasikan ruang kerja Microsoft Azure Sentinel. |

| Menyerap sumber data dan mengonfigurasi deteksi insiden di Microsoft Azure Sentinel | Pelajari cara mengonfigurasi konektor data untuk penyerapan data ke ruang kerja Microsoft Azure Sentinel Anda. |

| Modul: Koneksi data ke Microsoft Azure Sentinel menggunakan konektor data | Dapatkan gambaran umum konektor data yang tersedia untuk Microsoft Azure Sentinel. |

Memburu ancaman secara proaktif

Sekarang setelah infrastruktur XDR dan SIEM Anda diberlakukan, tim SecOps Anda dapat mengambil inisiatif dan secara proaktif berburu ancaman yang sedang berlangsung di lingkungan Anda alih-alih bertindak reaktif terhadap serangan yang telah menyebabkan kerusakan.

| Sumber daya | Deskripsi |

|---|---|

| Secara proaktif berburu ancaman dengan perburuan tingkat lanjut di Microsoft Defender XDR | Mulailah dengan dokumentasi yang ditetapkan untuk perburuan ancaman dengan Microsoft Defender XDR. |

| Berburu ancaman dengan Microsoft Azure Sentinel | Mulailah dengan dokumentasi yang ditetapkan untuk perburuan ancaman dengan Microsoft Sentinel. |

| Modul: Perburuan ancaman dengan Microsoft Azure Sentinel | Pelajari cara mengidentifikasi perilaku ancaman secara proaktif dengan menggunakan kueri Microsoft Azure Sentinel. |

Tahap 4

Dalam tahap ini, Anda mengembangkan SecOps sebagai disiplin di organisasi Anda dan menggunakan kemampuan Microsoft Defender XDR dan Microsoft Sentinel untuk mengotomatiskan respons insiden untuk serangan yang diketahui atau sebelumnya.

Mengembangkan SecOps sebagai disiplin di organisasi Anda

Beberapa peristiwa berbahaya yang kompleks, atribut, dan informasi kontekstual terdiri dari serangan keamanan cyber tingkat lanjut. Mengidentifikasi dan memutuskan aktivitas mana yang memenuhi syarat sebagai mencurigakan bisa menjadi tugas yang menantang. Pengetahuan Anda tentang atribut yang diketahui dan aktivitas abnormal khusus untuk industri Anda sangat mendasar dalam mengetahui kapan harus menentukan bahwa perilaku yang diamati mencurigakan.

Untuk mengembangkan tim dan disiplin SecOps Anda di luar tugas sehari-hari dari respons dan pemulihan insiden, spesialis atau anggota senior harus memahami lanskap ancaman yang lebih besar dan menyebarkan pengetahuan itu ke seluruh tim.

| Sumber daya | Deskripsi |

|---|---|

| Analitik ancaman di Microsoft Defender XDR | Gunakan dasbor analitik ancaman di portal Microsoft Defender XDR (memerlukan masuk) untuk laporan yang paling relevan dengan organisasi Anda. |

| Inteligensi Ancaman Microsoft Defender (Defender TI) | Gunakan platform bawaan ini untuk menyederhanakan triase, respons insiden, perburuan ancaman, pengelolaan kerentanan, dan alur kerja analis inteligensi ancaman cyber saat melakukan analisis infrastruktur ancaman dan mengumpulkan inteligensi ancaman. |

| Blog Keamanan Microsoft | Dapatkan yang terbaru tentang ancaman keamanan dan fitur dan pembaruan baru untuk Microsoft Defender XDR dan Microsoft Sentinel. |

Manfaatkan otomatisasi untuk mengurangi beban pada analis SecOps Anda

Gunakan kemampuan Microsoft Defender XDR dan Microsoft Sentinel untuk mengotomatiskan respons insiden untuk mendeteksi dan memulihkan dari insiden yang diketahui dan diantisipasi dan untuk lebih memfokuskan tim SecOps Anda pada serangan yang tidak diantisipasi dan metode serangan baru.

| Sumber daya | Deskripsi |

|---|---|

| Investigasi dan respons otomatis di Microsoft Defender XDR | Mulai menggunakan kumpulan dokumentasi Microsoft Defender XDR. |

| Mengonfigurasi kemampuan investigasi dan remediasi otomatis | Untuk serangan pada perangkat, mulailah dengan kumpulan dokumentasi Microsoft Defender untuk Titik Akhir. |

| Mengotomatiskan respons ancaman dengan playbook di Microsoft Sentinel | Mulai menggunakan kumpulan dokumentasi untuk menggunakan playbook di Microsoft Azure Sentinel. |

Rencana adopsi cloud

Rencana adopsi adalah persyaratan penting untuk adopsi cloud yang sukses. Atribut utama dari rencana adopsi yang berhasil untuk menerapkan perlindungan ancaman dan XDR meliputi:

- Strategi dan perencanaan selaras: Saat Anda menyusun rencana untuk menguji, menguji coba, dan meluncurkan kemampuan perlindungan ancaman dan pemulihan serangan di seluruh infrastruktur lokal dan cloud Anda, pastikan untuk mengunjungi kembali strategi dan tujuan Anda untuk memastikan rencana Anda selaras. Ini termasuk prioritas dan tonggak target tujuan untuk deteksi serangan dan respons dan penggunaan otomatisasi.

- Paket ini berulang: Saat Anda mulai meluncurkan paket, Anda akan mempelajari banyak hal tentang lingkungan XDR dan alat yang Anda gunakan. Pada setiap tahap peluncuran Anda, kunjungi kembali hasil Anda dibandingkan dengan tujuan dan sesuaikan rencana. Misalnya, ini dapat mencakup mengunjungi kembali pekerjaan sebelumnya untuk menyempurnakan prosedur dan kebijakan.

- Melatih staf SecOps Anda direncanakan dengan baik: Dari arsitek keamanan Anda hingga analis keamanan garis depan Anda, semua orang dilatih untuk berhasil dengan perlindungan ancaman, deteksi, mitigasi, dan tanggung jawab pemulihan mereka.

Untuk informasi selengkapnya dari Cloud Adoption Framework untuk Azure, lihat Merencanakan adopsi cloud.

Fase siap

Gunakan sumber daya yang tercantum dalam artikel ini untuk memprioritaskan paket Anda. Pekerjaan menerapkan perlindungan ancaman dan XDR mewakili salah satu lapisan dalam strategi penyebaran Zero Trust multi-lapisan Anda.

Pendekatan bertahap yang disarankan dalam artikel ini termasuk mengatur pekerjaan perlindungan ancaman dengan cara metodis di seluruh estat digital Anda. Pada fase ini, kunjungi kembali elemen-elemen rencana ini untuk memastikan semuanya siap untuk digunakan:

- Tim SecOps Anda diberi tahu bahwa perubahan pada proses respons insiden mereka untuk Microsoft Defender XDR dan Microsoft Sentinel akan segera terjadi

- Tim SecOps Anda diberi tahu tentang dokumentasi dan sumber daya pelatihan

- Prosedur perburuan ancaman dan panduan dan teknik otomatisasi siap digunakan oleh analis

- Sumber daya honeypot Anda ada di tempat

Fase perencanaan menunjukkan kesenjangan antara apa yang Anda miliki dan di mana Anda ingin berada. Gunakan fase ini untuk mengimplementasikan dan menguji alat XDR dan penggunaannya. Misalnya, prospek tim SecOps dapat:

- Mengaktifkan dan menggunakan alat XDR untuk Pertahanan Microsoft XDR untuk melakukan respons insiden pada serangan saat ini

- Mengonfigurasi integrasi Microsoft Defender XDR dan Microsoft Sentinel menggunakan konektor data dan ruang kerja

- Menentukan atau memperbaiki prosedur dan proses tim SecOps

- Menjelajahi dan menguji perburuan ancaman untuk identifikasi ancaman dan otomatisasi proaktif untuk mendeteksi dan memulihkan dari serangan yang diketahui

Fase adopsi

Microsoft merekomendasikan pendekatan berulang yang berkala untuk menerapkan perlindungan ancaman dan XDR. Ini memungkinkan Anda untuk menyempurnakan strategi dan kebijakan saat Anda pergi untuk meningkatkan akurasi hasil. Tidak perlu menunggu hingga satu fase selesai sebelum memulai fase berikutnya. Hasil Anda lebih efektif jika Anda menerapkan elemen dari setiap tahap jika Anda melakukan iterasi di sepanjang jalan.

Elemen utama fase Adopsi Anda harus mencakup:

- Menjadikan Pertahanan Microsoft XDR sebagai bagian dari alur kerja respons insiden sehari-hari yang sedang berlangsung di tim SecOps Anda.

- Menggunakan fitur Microsoft Sentinel dengan integrasi Microsoft Defender XDR.

- Menerapkan otomatisasi untuk mengatasi serangan yang diketahui, membebaskan tim SecOps Anda untuk melakukan perburuan ancaman, dan mengembangkan disiplin tim Anda untuk berpikir maju dan siap untuk tren baru dalam serangan cyber

Mengatur dan mengelola fase

Tata kelola kemampuan organisasi Anda untuk mendeteksi serangan dengan perlindungan ancaman dan infrastruktur XDR adalah proses berulang. Dengan bijaksana membuat rencana implementasi Anda dan meluncurkannya di seluruh tim SecOps Anda, Anda telah membuat fondasi. Gunakan tugas berikut untuk membantu Anda mulai membangun rencana tata kelola awal untuk fondasi ini.

| Tujuan | Tugas |

|---|---|

| Melacak dan mengukur | Tetapkan pemilik untuk tindakan dan tanggung jawab penting seperti prosedur respons insiden, pengumpulan dan penyebaran inteligensi ancaman, dan pemeliharaan otomatisasi. Buat rencana yang dapat ditindakkan dengan tanggal dan jadwal untuk setiap tindakan. |

| Memantau dan mendeteksi | Kelola ancaman keamanan menggunakan Microsoft Defender XDR dan Microsoft Sentinel, menggunakan otomatisasi untuk serangan umum atau sebelumnya. |

| Iterasi untuk kematangan | Terus menilai kembali risiko dan lanskap ancaman cyber dan membuat perubahan pada prosedur, tanggung jawab, kebijakan, dan prioritas SecOps. |

Langkah berikutnya

Untuk skenario bisnis ini:

- Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

- Menerapkan infrastruktur pencegahan dan pemulihan pelanggaran keamanan

Artikel tambahan dalam kerangka kerja adopsi Zero Trust:

- Gambaran umum kerangka kerja adopsi Zero Trust

- Memodernisasi postur keamanan Anda dengan cepat

- Mengamankan pekerjaan jarak jauh dan hibrid

- Mengidentifikasi dan melindungi data bisnis sensitif

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

Untuk salah satu skenario bisnis Zero Trust, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk