Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Sebagai bagian dari panduan adopsi Zero Trust, artikel ini adalah bagian dari artikel Mencegah atau mengurangi kerusakan bisnis dari skenario bisnis pelanggaran dan menjelaskan cara melindungi organisasi Anda dari serangan cyber. Artikel ini berfokus pada cara menyebarkan langkah-langkah keamanan tambahan untuk mencegah pelanggaran dan membatasi penyebarannya dan untuk membuat dan menguji infrastruktur kelangsungan bisnis dan pemulihan bencana (BCDR) agar lebih cepat pulih dari pelanggaran yang merusak.

Untuk elemen prinsip panduan Asumsikan pelanggaran Zero Trust:

Meminimalkan radius ledakan dan akses segmen

Dijelaskan dalam artikel ini.

Memverifikasi enkripsi end-to-end

Dijelaskan dalam artikel ini.

Menggunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan

Dijelaskan dalam artikel menerapkan perlindungan ancaman dan XDR .

Artikel ini mengasumsikan bahwa Anda telah memodernisasi postur keamanan Anda.

Untuk informasi terperinci tentang sumber daya Microsoft Azure, lihat Melindungi sumber daya Azure Anda dari serangan cyber yang merusak.

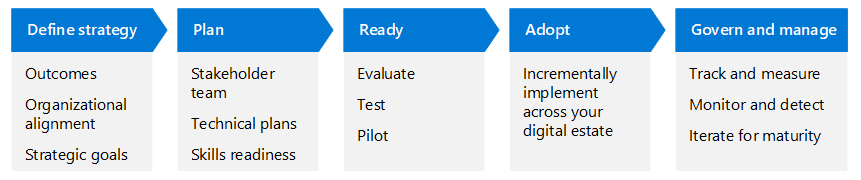

Siklus adopsi untuk menerapkan pencegahan pelanggaran keamanan dan infrastruktur pemulihan

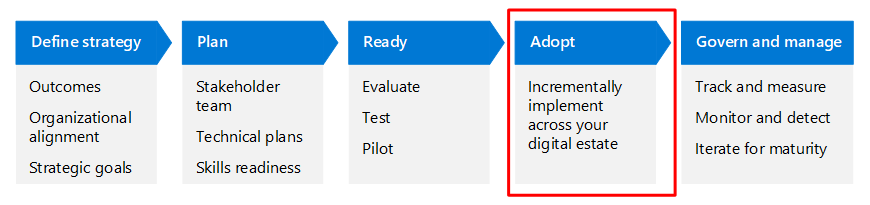

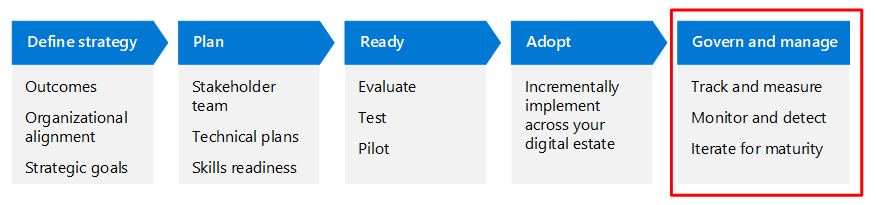

Artikel ini membahas penerapan pencegahan pelanggaran keamanan dan infrastruktur pemulihan mencegah atau mengurangi kerusakan bisnis dari skenario bisnis pelanggaran menggunakan fase siklus hidup yang sama dengan Kerangka Kerja Adopsi Cloud untuk Azure—Tentukan strategi, Rencana, Siap, Adopsi, dan Kelola—tetapi disesuaikan untuk Zero Trust.

Tabel berikut adalah versi ilustrasi yang dapat diakses.

| Menentukan strategi | Paket | Siap | Mengadopsi | Mengatur dan mengelola |

|---|---|---|---|---|

| Hasil Perataan organisasi Tujuan strategis |

Tim pemangku kepentingan Rencana teknis Kesiapan keterampilan |

Mengevaluasi Ujian Pilot |

Menerapkan secara bertahap di seluruh estat digital Anda | Melacak dan mengukur Memantau dan mendeteksi Iterasi untuk kematangan |

Baca selengkapnya tentang siklus adopsi Zero Trust dalam ringkasan kerangka kerja adopsi Zero Trust.

Untuk informasi selengkapnya tentang skenario bisnis "Mencegah atau mengurangi kerusakan bisnis dari pelanggaran", lihat:

- Gambaran umum

- Elemen tambahan penerapan perlindungan ancaman dan XDR

Menentukan fase strategi

Fase Tentukan strategi sangat penting untuk mendefinisikan dan memformalkan upaya kita - ini memformalkan "Mengapa?" dari skenario ini. Dalam fase ini, Anda memahami skenario melalui perspektif bisnis, TI, operasional, dan strategis. Anda menentukan hasil untuk mengukur keberhasilan dalam skenario, memahami bahwa keamanan adalah perjalanan bertahap dan berulang.

Artikel ini menyarankan motivasi dan hasil yang relevan dengan banyak organisasi. Gunakan saran ini untuk mengasah strategi organisasi Anda berdasarkan kebutuhan unik Anda.

Motivasi untuk menerapkan pencegahan pelanggaran keamanan dan infrastruktur pemulihan

Motivasi untuk pencegahan pelanggaran keamanan dan infrastruktur pemulihan sangat mudah, tetapi berbagai bagian organisasi Anda memiliki insentif yang berbeda untuk melakukan pekerjaan ini. Tabel berikut ini meringkas beberapa motivasi ini.

| Luas | Motivasi |

|---|---|

| Kebutuhan bisnis | Untuk mengoperasikan bisnis Anda dengan postur pencegahan pelanggaran dan pemulihan sebagai perpanjangan keamanan. Bisnis Anda dapat pulih dari pelanggaran yang berisi kerusakan dalam satu atau beberapa area sambil melanjutkan bisnis seperti biasa. |

| Kebutuhan IT | Untuk menerapkan teknologi dan disiplin ilmu untuk menurunkan probabilitas pelanggaran, seperti memperbarui sistem dan titik akhir lokal dan menyebarkan sumber daya honeypot untuk mengalihkan perhatian dan menipu penyerang, sekaligus mempertahankan pendekatan tanpa kompromi untuk keamanan dan provisi identitas. |

| Kebutuhan operasional | Untuk menerapkan pencegahan dan pemulihan pelanggaran sebagai prosedur operasi standar. Pelanggaran diharapkan dan sementara yang tidak diinginkan dapat dimitigasi untuk vertikal bisnis Anda. |

| Kebutuhan strategis | Untuk meningkatkan kemampuan bisnis Anda secara bertahap untuk pulih dari pelanggaran, yang dapat menurunkan pengembalian investasi kepada penyerang cyber sambil meningkatkan ketahanan operasi. Asumsikan prinsip pelanggaran Zero Trust memaksa Anda merencanakan dan menjalankan perubahan dan pembaruan untuk memastikan kelangsungan hidup bisnis, meminimalkan pelanggaran, dan mengurangi waktu pemulihan pelanggaran. |

Hasil untuk menerapkan pencegahan pelanggaran keamanan dan infrastruktur pemulihan

Menerapkan tujuan keseluruhan Zero Trust untuk "jangan pernah percaya, selalu verifikasi" pada pencegahan kerusakan pelanggaran dan infrastruktur pengurangan Anda menambahkan lapisan perlindungan yang signifikan ke lingkungan Anda. Penting untuk menjelaskan hasil yang ingin Anda capai sehingga Anda dapat mencapai keseimbangan perlindungan yang tepat untuk semua tim yang terlibat. Tabel berikut ini menyediakan tujuan dan hasil yang disarankan.

| Tujuan | Hasil |

|---|---|

| Hasil bisnis | Praktik pencegahan dan pemulihan pelanggaran mengakibatkan biaya minimal yang terkait dengan pelanggaran dan pemulihan cepat proses bisnis. |

| Pemerintahan | Alat dan sistem pencegahan dan pemulihan pelanggaran disebarkan dan proses internal diuji dan siap untuk pelanggaran. |

| Ketahanan organisasi | Antara pencegahan pelanggaran keamanan dan pemulihan dan perlindungan ancaman proaktif, organisasi Anda dapat pulih dari serangan dengan cepat dan mencegah serangan di masa depan jenisnya. |

| Keamanan | Pencegahan dan pemulihan pelanggaran diintegrasikan ke dalam persyaratan dan kebijakan keamanan Anda secara keseluruhan. |

Fase rencana

Rencana adopsi mengonversi prinsip strategi Zero Trust menjadi rencana yang dapat ditindakkan. Tim kolektif Anda dapat menggunakan rencana adopsi untuk memandu upaya teknis mereka dan menyelaraskannya dengan strategi bisnis organisasi Anda.

Motivasi dan hasil yang Anda tentukan, bersama dengan pemimpin bisnis dan tim Anda, mendukung "Mengapa?" untuk organisasi Anda dan menjadi Bintang Utara untuk strategi Anda. Selanjutnya datang perencanaan teknis untuk mencapai tujuan.

Adopsi teknis untuk menerapkan pencegahan dan pemulihan pelanggaran melibatkan:

- Menyiapkan Microsoft Entra Privileged Identity Management (PIM) untuk melindungi administrator Anda dan akun istimewa lainnya untuk akses just-in-time (JIT).

- Meningkatkan keamanan infrastruktur jaringan Anda.

- Menyebarkan sumber daya honeypot di jaringan Anda untuk memikat penyerang dan mendeteksi kehadiran mereka lebih awal.

- Menerapkan infrastruktur patching yang komprehensif untuk menjaga server dan perangkat tetap terbaru.

- Mulai gunakan Manajemen Risiko Orang Dalam Microsoft Purview.

- Menyebarkan infrastruktur BCDR untuk pulih dengan cepat dari serangan cyber yang merusak.

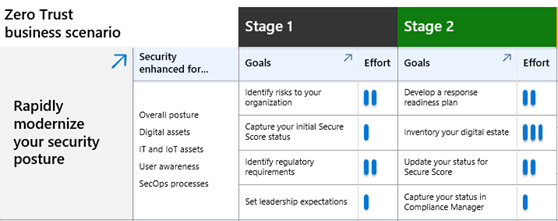

Banyak organisasi dapat mengambil pendekatan empat tahap untuk tujuan penyebaran ini, yang dirangkum dalam tabel berikut.

| Tahap 1 | Tahap 2 | Tahap 3 | Tahap 4 |

|---|---|---|---|

| Mengamankan akun istimewa Segmentasikan jaringan Anda Menerapkan Azure Site Recovery untuk kelangsungan beban kerja penting Mengenkripsi komunikasi jaringan |

Menerapkan Microsoft 365 Backup dan Azure Backup untuk data bisnis penting Menerapkan rencana patching Membuat sumber daya honeypot Mulai menggunakan Manajemen Risiko Orang Dalam Microsoft Purview |

Menerapkan Microsoft 365 Backup dan Azure Backup untuk semua data bisnis Menerapkan Azure Site Recovery untuk semua beban kerja Mendapatkan visibilitas ke lalu lintas jaringan Merancang respons ancaman dan kelangsungan bisnis/pemulihan bencana (BCDR) Anda |

Menghentikan teknologi keamanan jaringan warisan Mempraktikkan ancaman dan respons BCDR |

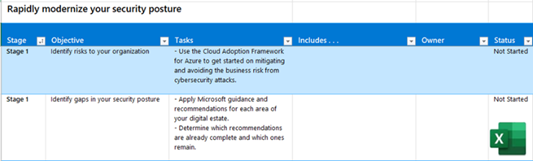

Jika pendekatan bertahap ini berfungsi untuk organisasi Anda, Anda dapat menggunakan:

Dek slide PowerPoint yang dapat diunduh ini untuk menyajikan dan melacak kemajuan Anda melalui tahap dan tujuan ini untuk pemimpin bisnis dan pemangku kepentingan lainnya. Berikut slide untuk skenario bisnis ini.

Buku kerja Excel ini untuk menetapkan pemilik dan melacak kemajuan Anda untuk tahapan, tujuan, dan tugasnya ini. Berikut lembar kerja untuk skenario bisnis ini.

Memahami organisasi Anda

Pendekatan bertahap yang direkomendasikan untuk implementasi teknis ini dapat membantu memberikan konteks pada latihan memahami organisasi Anda.

Langkah dasar dalam siklus hidup adopsi Zero Trust untuk setiap skenario bisnis termasuk mengambil inventaris dan menentukan status infrastruktur Anda saat ini. Untuk skenario bisnis ini, Anda perlu mengumpulkan informasi tentang anda saat ini:

- Kebijakan dan persyaratan keamanan identitas istimewa.

- Praktik dan teknologi keamanan jaringan.

- Risiko dan prioritas orang dalam untuk mengelolanya.

- Kebijakan dan persyaratan patching server dan perangkat.

- Sistem dan kebijakan BCDR.

Perencanaan dan penyelarasan organisasi

Pekerjaan teknis mencegah pelanggaran dan menerapkan infrastruktur pemulihan melintasi beberapa area dan peran yang tumpang tindih:

- Identitas istimewa

- Jaringan

- Manajemen risiko dari dalam

- Patching perangkat

- BCDR

Tabel ini merangkum peran yang direkomendasikan saat membangun program sponsor dan hierarki manajemen proyek untuk menentukan dan mendorong hasil.

| Pemimpin program dan pemilik teknis | Akuntabilitas |

|---|---|

| CISO, CIO, atau Direktur Keamanan Data | Sponsor eksekutif |

| Prospek program dari Keamanan | Mendorong hasil dan kolaborasi lintas tim |

| Arsitek Keamanan | Saran tentang konfigurasi dan standar, terutama seputar identitas istimewa, jaringan, dan desain sumber daya honeypot |

| Prospek IT | Memelihara sumber daya honeypot, menerapkan persyaratan dan kebijakan patching dan pembaruan sistem, serta menerapkan dan mempraktikkan prosedur BCDR |

| Arsitek Jaringan | Menyarankan dan menerapkan standar dan praktik keamanan jaringan |

| Pejabat Kepatuhan | Memetakan persyaratan kepatuhan dan risiko terhadap kontrol tertentu dan teknologi yang tersedia dan menyarankan risiko orang dalam untuk terdeteksi dan dikelola |

| Tata Kelola Keamanan dan/atau Prospek IT | Memantau untuk memastikan kepatuhan terhadap kebijakan dan persyaratan yang ditentukan |

Dek sumber daya PowerPoint untuk konten adopsi ini menyertakan slide berikut dengan tampilan pemangku kepentingan yang bisa Anda kustomisasi untuk organisasi Anda sendiri.

Perencanaan teknis dan kesiapan keterampilan

Sebelum Anda memulai pekerjaan teknis, Microsoft merekomendasikan untuk mengenal kemampuan, cara kerjanya bersama, dan praktik terbaik untuk mendekati pekerjaan ini. Tabel berikut ini mencakup beberapa sumber daya pelatihan untuk membantu tim Anda mendapatkan keterampilan.

| Sumber daya | Deskripsi |

|---|---|

| Modul: Merencanakan dan menerapkan akses istimewa | Pelajari cara menggunakan PIM untuk melindungi data dan sumber daya Anda. |

| Modul: Merancang solusi untuk pencadangan dan pemulihan bencana | Pelajari cara memilih solusi pencadangan dan solusi pemulihan bencana yang sesuai untuk beban kerja Azure. |

| Modul: Melindungi infrastruktur lokal Anda dari bencana dengan Azure Site Recovery | Pelajari cara menyediakan pemulihan bencana untuk infrastruktur lokal Anda dengan menggunakan Azure Site Recovery. |

| Modul: Melindungi infrastruktur Azure Anda dengan Azure Site Recovery | Pelajari cara menyediakan pemulihan bencana untuk infrastruktur Azure Anda dengan menyesuaikan replikasi, failover, dan failback komputer virtual Azure. |

| Modul: Merancang dan mengimplementasikan keamanan jaringan | Pelajari cara merancang dan menerapkan solusi keamanan jaringan seperti Azure DDoS, Kelompok Keamanan Jaringan, Azure Firewall, dan Web Application Firewall. |

| Modul: Mengamankan dan mengisolasi akses ke sumber daya Azure dengan menggunakan grup keamanan jaringan dan titik akhir layanan | Pelajari cara menggunakan grup keamanan jaringan dan titik akhir layanan untuk mengamankan komputer virtual dan layanan Azure Anda dari akses jaringan yang tidak sah. |

| Modul: Manajemen pembaruan Windows Server | Pelajari cara menggunakan Windows Server Update Services untuk menyebarkan pembaruan sistem operasi ke komputer di jaringan Anda. |

Tahap 1

Tujuan penyebaran Tahap 1 termasuk mengunci administrator dan akun akses istimewa lainnya, menggunakan produk cloud Microsoft untuk mencadangkan data bisnis penting, dan memastikan bahwa semua lalu lintas jaringan dienkripsi.

Mengamankan akun istimewa

Insiden keamanan cyber biasanya dimulai dengan pencurian kredensial semacam itu. Penyerang menemukan nama akun, yang dapat menjadi alamat email yang terkenal atau mudah ditemukan, dan kemudian melanjutkan untuk menentukan kata sandi akun. Jenis serangan ini dapat digagalkan dalam banyak kasus oleh autentikasi multifaktor (MFA). Namun, prinsip Asumsikan pelanggaran Zero Trust menyiratkan bahwa penyerang dapat dan akan mengakses jaringan Anda menggunakan identitas.

Setelah berada di jaringan Anda, penyerang mencoba meningkatkan tingkat hak istimewa mereka dengan membahayakan akun dengan semakin banyak akses. Tujuannya adalah untuk membahayakan akun istimewa yang memiliki akses ke berbagai data yang tidak hanya sensitif, tetapi juga untuk pengaturan administratif. Oleh karena itu, sangat penting bagi Anda untuk mencegah tingkat akses ini kepada penyerang.

Pertama, untuk organisasi identitas hibrid, Anda harus memastikan bahwa akun administrator atau akun yang memegang peran istimewa yang digunakan untuk layanan cloud tidak disinkronkan dengan dan disimpan di Active Directory lokal Domain Services (AD DS). Jika disimpan di lokal dan AD DS atau Microsoft Entra Connect disusupi, penyerang dapat memiliki kontrol administratif ke layanan cloud Microsoft Anda. Tinjau pengaturan sinkronisasi Anda untuk mencegah dan menguji apakah akun administrator cloud Anda ada di AD DS Anda.

Semua organisasi dengan langganan cloud Microsoft memiliki penyewa ID Microsoft Entra yang berisi akun cloud, yang mencakup akun pengguna dan administratif. Administrator perlu melakukan operasi istimewa di aplikasi Microsoft Entra ID, Azure, Microsoft 365, atau SaaS.

Langkah pertama untuk melindungi akun istimewa adalah memerlukan kata sandi dan MFA yang kuat. Selain itu, sesuai dengan prinsip Gunakan akses hak istimewa terkecil Zero Trust, gunakan Microsoft Entra PIM di lingkungan produksi Microsoft Entra Anda untuk memberikan lapisan perlindungan tambahan. Microsoft Entra PIM menyediakan aktivasi peran berbasis waktu dan berbasis persetujuan untuk mengurangi risiko izin akses yang berlebihan, tidak perlu, atau disalahgunakan.

Fitur Microsoft Entra PIM meliputi:

- Akses istimewa JIT ke ID Microsoft Entra dan sumber daya Azure

- Akses terikat waktu ke sumber daya menggunakan tanggal mulai dan berakhir

- Membutuhkan persetujuan untuk mengaktifkan peran istimewa

- Memberlakukan MFA untuk mengaktifkan peran apa pun

- Memerlukan pembenaran untuk memahami mengapa pengguna mengaktifkan

- Mendapatkanpemberitahuan saat peran istimewa diaktifkan

- Melakukan tinjauan ulang akses untuk memastikan pengguna masih membutuhkan peran

| Sumber daya | Deskripsi |

|---|---|

| Apa itu identitas hibrid dengan ID Microsoft Entra? | Mulai menggunakan kumpulan dokumentasi untuk Microsoft Entra ID Connect. |

| Apa itu Microsoft Entra Privileged Identity Management? | Mulai menggunakan kumpulan dokumentasi untuk Microsoft Entra PIM. |

| Merencanakan penyebaran Microsoft Entra PIM | Langkah-langkah melalui proses perencanaan untuk menyebarkan PIM untuk akun istimewa Anda. |

| Modul: Merencanakan dan menerapkan akses istimewa | Pelajari cara menggunakan PIM untuk melindungi data dan sumber daya Anda. |

Segmentasikan jaringan Anda

Tujuan ini adalah untuk membuat batasan di jaringan Anda sehingga analisis dan pemfilteran perantara dapat melindungi server, aplikasi, dan data sensitif. Segmentasi jaringan dapat terjadi untuk server lokal atau di cloud, misalnya, dengan komputer virtual yang dihosting di jaringan virtual (VNet) di Azure IaaS.

| Rekomendasi | Sumber daya |

|---|---|

| Gunakan banyak perimeter mikro cloud masuk/keluar dengan beberapa segmentasi mikro. | Mengamankan jaringan dengan Zero Trust |

| Gunakan beberapa subnet dan kelompok keamanan jaringan untuk menghosting beberapa tingkat aplikasi dan membatasi lalu lintas. |

Menerapkan prinsip Zero Trust ke VNet spoke di Azure Menerapkan prinsip Zero Trust ke VNet spoke dengan Azure PaaS Services |

Untuk informasi tambahan tentang segmentasi di lingkungan Azure, lihat Mensegmentasi komunikasi jaringan berbasis Azure.

Menerapkan Site Recovery untuk kelangsungan beban kerja penting

Azure Site Recovery adalah pemulihan bencana asli sebagai layanan (DRaaS) yang menawarkan kemudahan penyebaran, efektivitas biaya, dan ketergantungan. Sebarkan proses replikasi, failover, dan pemulihan melalui Site Recovery untuk membantu menjaga aplikasi Anda tetap berjalan selama pemadaman yang direncanakan dan tidak direncanakan, seperti pemadaman berdasarkan serangan cyber.

Azure Site Recovery memiliki dua komponen utama:

- Layanan Site Recovery: Pemulihan Situs membantu memastikan kelangsungan bisnis dengan menjaga aplikasi bisnis dan beban kerja tetap berjalan selama pemadaman. Site Recovery mereplikasi beban kerja yang berjalan di mesin virtual (VM) dan fisik dari lokasi primer ke lokasi sekunder. Saat gangguan terjadi di lokasi primer, Anda melakukan failover ke lokasi sekunder dan mengakses aplikasi dari sana. Setelah lokasi utama berjalan lagi, Anda dapat melakukan failback.

- Layanan pencadangan: LayananAzure Backup menjaga data Anda tetap aman dan mampu dipulihkan kembali. Lihat bagian sebelumnya untuk informasi selengkapnya.

Site Recovery dapat mengelola replikasi untuk:

- Azure VM mereplikasi antar wilayah Azure

- Replikasi dari Azure Public Multi-Access Edge Compute (MEC) ke wilayah tersebut

- Replikasi antara dua MEC Publik Azure

- VM lokal, Azure Stack VM, dan server fisik

Gunakan Azure Site Recovery sebagai bagian dari solusi BCDR Anda.

| Sumber daya | Deskripsi |

|---|---|

| Gambaran umum Site Recovery | Mulai menggunakan kumpulan dokumentasi. |

| Modul: Melindungi infrastruktur lokal Anda dari bencana dengan Azure Site Recovery | Pelajari cara menyediakan pemulihan bencana untuk infrastruktur lokal Anda dengan menggunakan Azure Site Recovery. |

| Modul: Melindungi infrastruktur Azure Anda dengan Azure Site Recovery | Pelajari cara menyediakan pemulihan bencana untuk infrastruktur Azure Anda dengan menyesuaikan replikasi, failover, dan failback komputer virtual Azure. |

Mengenkripsi komunikasi jaringan

Tujuan ini lebih merupakan pemeriksaan untuk memastikan lalu lintas jaringan Anda dienkripsi. Hubungi tim jaringan Anda untuk memastikan rekomendasi ini terpenuhi.

| Rekomendasi | Sumber daya |

|---|---|

| Pastikan lalu lintas internal pengguna-ke-aplikasi dienkripsi: - Terapkan komunikasi khusus HTTPS untuk aplikasi web Anda yang terhubung ke internet. - Hubungkan karyawan dan mitra jarak jauh ke Microsoft Azure menggunakan Azure VPN Gateway. - Akses komputer virtual Azure Anda dengan aman menggunakan komunikasi terenkripsi melalui Azure Bastion. |

Mengamankan jaringan dengan Zero Trust-Objective 3: Lalu lintas internal pengguna-ke-aplikasi dienkripsi |

| Mengenkripsi lalu lintas backend aplikasi antar jaringan virtual. Mengenkripsi lalu lintas antara lokal dan cloud. |

Mengamankan jaringan dengan Zero Trust-Objective 6: Semua lalu lintas dienkripsi |

| Untuk arsitek jaringan, artikel ini membantu memasukkan konsep jaringan yang direkomendasikan ke dalam perspektif. Ed Fisher, Security & Compliance Architect di Microsoft, menjelaskan cara mengoptimalkan jaringan Anda untuk konektivitas cloud dengan menghindari jebakan yang paling umum. | Jaringan ke atas (ke cloud)-Satu titik pandang arsitek |

Untuk informasi tambahan tentang enkripsi di lingkungan Azure, lihat Mengenkripsi komunikasi jaringan berbasis Azure.

Tahap 2

Tujuan penyebaran Tahap 2 termasuk mensegmentasi jaringan Anda untuk menjalankan kontrol yang lebih baik untuk lalu lintas ke sumber daya sensitif, memastikan server dan perangkat Anda di-patch dengan pembaruan tepat waktu, menciptakan sumber daya honeypot untuk menipu dan mengalihkan perhatian penyerang, dan memulai manajemen risiko orang dalam Anda.

Menerapkan Microsoft 365 dan Azure Backup untuk data bisnis penting

BCDR adalah elemen penting dari mitigasi pelanggaran dan bagian penting dari infrastruktur BCDR adalah pencadangan dan pemulihan. Untuk serangan cyber, Anda juga perlu melindungi cadangan Anda dari penghapusan, kerusakan, atau enkripsi yang sengaja. Dalam serangan ransomware, penyerang dapat mengenkripsi, merusak, atau menghancurkan data langsung dan cadangan Anda, membuat organisasi Anda rentan terhadap tebusan untuk memulihkan operasi bisnis Anda. Untuk mengatasi kerentanan ini, salinan data yang dicadangkan harus tidak dapat diubah.

Microsoft menawarkan Microsoft 365 Backup dan Azure Backup untuk fungsi pencadangan dan pemulihan asli.

Microsoft 365 Backup adalah penawaran baru (saat ini dalam pratinjau) yang mencadangkan data penyewa Microsoft 365 Anda untuk beban kerja Exchange, OneDrive, dan SharePoint dalam skala besar dan menyediakan pemulihan cepat. Microsoft 365 Backup atau aplikasi yang dibangun di atas platform Microsoft 365 Backup Storage memberikan manfaat berikut terlepas dari ukuran atau skala penyewa Anda:

- Pencadangan cepat dan tidak dapat diubah dalam hitungan jam

- Pemulihan cepat dalam beberapa jam

- Situs SharePoint penuh dan keakuratan pemulihan akun OneDrive, yang berarti situs dan OneDrive dipulihkan ke status persisnya pada titik waktu tertentu sebelumnya melalui operasi putar kembali

- Pemulihan item kotak surat Exchange Penuh atau pemulihan item terperinci menggunakan pencarian

- Manajemen domain keamanan dan kepatuhan terkonsolidasi

Untuk informasi selengkapnya, lihat gambaran umum Microsoft 365 Backup.

Layanan Microsoft Azure Backup memberikan solusi sederhana, aman, dan hemat biaya untuk mencadangkan data Anda dan memulihkannya dari cloud Microsoft Azure. Azure Backup dapat mencadangkan:

- File lokal, folder, status sistem, VM lokal (Hyper-V dan VMware) dan beban kerja lokal lainnya.

- Azure VM atau file, folder, dan status sistem.

- Disk Terkelola Azure

- Berbagi Azure Files

- SQL Server pada VM Azure

- Database SAP Hana pada VM Azure

- Server Azure Database for PostgreSQL

- Azure Blobs - solusi penyimpanan cloud dari Microsoft

| Sumber daya | Deskripsi |

|---|---|

| Modul: Merancang solusi untuk pencadangan dan pemulihan bencana | Pelajari cara memilih solusi pencadangan dan solusi pemulihan bencana yang sesuai untuk beban kerja Azure. |

| Gambaran Umum Pencadangan Microsoft 365 | Mulai menggunakan kumpulan dokumentasi untuk Microsoft 365 Backup. |

| Gambaran umum layanan Azure Backup | Mulai menggunakan kumpulan dokumentasi untuk Azure Backup. |

| Rencana pencadangan dan pemulihan untuk melindungi dari ransomware | Pelajari cara Azure Backup melindungi dari serangan ransomware. |

Anda dapat menggunakan Microsoft 365 Backup dan Azure Backup sebagai bagian dari solusi BCDR Anda.

Anda juga dapat menggunakan rekam jepret bertahap di Azure untuk penyelidikan forensik setelah pelanggaran. Snapshot bertahap adalah pencadangan waktu tertentu untuk disk terkelola yang, ketika diambil, hanya terdiri dari perubahan sejak snapshot terakhir. Rekam jepret memungkinkan Anda menetapkan titik waktu terakhir sebelum pelanggaran terjadi dan memulihkannya ke status tersebut.

Perlindungan identitas untuk akun pengguna yang digunakan untuk mengelola cadangan harus menggunakan autentikasi yang kuat dengan MFA dan harus menggunakan PIM untuk akses JIT. Pastikan juga bahwa infrastruktur cadangan Anda dilindungi menggunakan identitas sekunder dari penyedia identitas lain, seperti identitas lokal atau identitas sistem lokal. Ini dikenal sebagai akun break glass.

Misalnya, jika serangan cyber telah mengorbankan penyewa ID Microsoft Entra Anda dan Anda sekarang dikunci dari penggunaan akun administrator ID Microsoft Entra untuk mengakses cadangan Anda, infrastruktur cadangan harus memungkinkan masuk yang terpisah dari penyewa ID Microsoft Entra yang disusupi.

Menerapkan rencana patching

Rencana patching termasuk mengonfigurasi pembaruan otomatis di semua seluruh properti sistem operasi Anda sehingga patch diluncurkan dengan cepat untuk menghindari penyerang yang mengandalkan sistem yang belum dikirim sebagai vektor serangan.

| Sumber daya | Deskripsi |

|---|---|

| Manajemen titik akhir di Microsoft | Mulai menggunakan gambaran umum solusi manajemen titik akhir dari Microsoft. |

| Manajemen titik akhir | Mulai dengan dokumentasi untuk mengelola titik akhir Anda. |

| Menerapkan Zero Trust ke Azure IaaS: Mengotomatiskan pembaruan komputer virtual | Konfigurasikan pembaruan otomatis untuk komputer virtual berbasis Windows dan Linux. |

| Pengaturan Windows Update yang bisa Anda kelola melalui kebijakan Intune | Mengelola pengaturan Windows Update untuk Windows 10 dan Windows 11 dengan Microsoft Intune. |

Pertimbangkan juga pembaruan dan patch yang diperlukan oleh perangkat lain, terutama yang:

Berikan keamanan.

Contohnya termasuk router akses internet, firewall, perangkat pemfilteran paket, dan perangkat analisis keamanan menengah lainnya.

Merupakan bagian dari infrastruktur BCDR Anda.

Contohnya termasuk layanan pencadangan pihak ketiga lokal atau on-line.

Membuat sumber daya honeypot

Anda sengaja membuat sumber daya honeypot—seperti identitas, berbagi file, aplikasi, dan akun layanan—sehingga dapat ditemukan oleh penyerang. Sumber daya ini didedikasikan untuk menarik dan menipu penyerang dan bukan bagian dari infrastruktur IT normal Anda.

Sumber daya honeypot Anda harus mencerminkan target khas untuk penyerang. Contohnya:

- Nama akun pengguna yang menyiratkan akses administrator tetapi tidak memiliki hak istimewa di luar sumber daya honeypot.

- Sumber daya berbagi file yang memiliki nama file yang menyiratkan data sensitif, seperti CustomerDatabase.xlxs, tetapi datanya fiktif.

Setelah menyebarkan sumber daya honeypot Anda, gunakan infrastruktur perlindungan ancaman Anda untuk memantaunya dan mendeteksi serangan lebih awal. Idealnya deteksi terjadi sebelum penyerang menentukan bahwa sumber daya honeypot palsu dan menggunakan teknik transfer lateral untuk hidup dari tanah, di mana penyerang menggunakan aplikasi dan alat Anda sendiri untuk menyerang aset Anda. Selama serangan pada sumber daya honeypot, Anda juga dapat mengumpulkan informasi tentang identitas, metode, dan motivasi penyerang.

Dengan kemampuan penipuan baru di Microsoft Defender XDR, Anda dapat mengaktifkan dan mengonfigurasi akun umpan, host, dan umpan yang terlihat autentik. Aset palsu yang dihasilkan oleh Defender XDR kemudian secara otomatis disebarkan ke klien tertentu. Ketika penyerang berinteraksi dengan umpan atau umpan, kemampuan penipuan meningkatkan peringatan kepercayaan diri yang tinggi, membantu penyelidikan tim keamanan Anda dan memungkinkan mereka untuk mengamati metode dan strategi penyerang.

Untuk informasi selengkapnya, lihat ringkasan.

Mulai menggunakan Manajemen Risiko Orang Dalam Microsoft Purview

Manajemen Risiko Orang Dalam Microsoft Purview membantu Anda dengan cepat mengidentifikasi, melakukan triase, dan bertindak pada aktivitas yang berpotensi berisiko. Dengan menggunakan log dari Microsoft 365 dan Microsoft Graph, manajemen risiko orang dalam memungkinkan Anda menentukan kebijakan tertentu untuk mengidentifikasi indikator risiko. Contoh risiko internal dari pengguna meliputi:

- Kebocoran data sensitif dan peluapan data

- Pelanggaran kerahasiaan

- Pencurian kekayaan intelektual (IP)

- Penipuan

- Perdagangan insider

- Pelanggaran kepatuhan terhadap peraturan

Setelah mengidentifikasi risiko, Anda dapat mengambil tindakan untuk mengurangi risiko ini, dan jika perlu membuka kasus investigasi dan mengambil tindakan hukum yang sesuai.

| Sumber daya | Deskripsi |

|---|---|

| Manajemen risiko orang dalam | Mulai menggunakan kumpulan dokumentasi. |

| Modul: Mengelola risiko orang dalam di Microsoft Purview | Pelajari tentang manajemen risiko orang dalam dan bagaimana teknologi Microsoft dapat membantu Anda mendeteksi, menyelidiki, dan menindaklanjuti aktivitas berisiko di organisasi Anda. |

| Modul: Menerapkan Manajemen Risiko Orang Dalam Microsoft Purview | Pelajari cara menggunakan Manajemen Risiko Orang Dalam Microsoft Purview untuk merencanakan solusi risiko orang dalam Anda, membuat kebijakan manajemen risiko orang dalam, dan mengelola pemberitahuan dan kasus manajemen risiko orang dalam. |

Tahap 3

Dalam tahap ini, Anda memperluas cakupan pencadangan dan pemulihan situs untuk menyertakan semua data bisnis dan beban kerja, lebih lanjut kemampuan Anda untuk mencegah serangan berbasis jaringan, dan membuat desain dan rencana yang lebih formal untuk ancaman dan respons BCDR Anda.

Menerapkan Microsoft 365 Backup dan Azure Backup untuk semua data bisnis

Setelah puas bahwa Microsoft 365 Backup dan Azure Backup berfungsi untuk data penting Anda dan telah diuji dalam latihan pemulihan, Anda sekarang dapat memperluasnya untuk menyertakan semua data bisnis Anda.

Menerapkan Azure Site Recovery untuk semua beban kerja

Setelah Anda puas bahwa Azure Site Recovery bekerja untuk data penting Anda dan telah diuji dalam latihan pemulihan, Anda sekarang dapat memperluasnya untuk menyertakan semua data bisnis Anda.

Mendapatkan visibilitas ke dalam lalu lintas jaringan

Aplikasi cloud yang telah membuka titik akhir ke lingkungan eksternal, seperti internet atau lokal, berisiko terkena serangan yang berasal dari lingkungan tersebut. Untuk mencegah serangan ini, Anda harus memindai lalu lintas untuk payload atau logika berbahaya.

Untuk informasi selengkapnya, lihat Pemfilteran dan perlindungan asli cloud untuk ancaman yang diketahui.

Untuk informasi tambahan tentang mendapatkan visibilitas lalu lintas jaringan di lingkungan Azure, lihat Mendapatkan visibilitas ke lalu lintas jaringan Anda.

Merancang respons ancaman dan BCDR Anda

Konsekuensi dari pelanggaran dapat menjalankan spektrum penyerang yang menginfeksi perangkat dengan malware, yang mungkin terdeteksi dan terkandung relatif mudah, untuk serangan ransomware di mana penyerang telah dieksfiltrasi, dienkripsi, atau menghancurkan beberapa atau semua data sensitif organisasi Anda dan menebus paparan atau pemulihannya.

Dalam serangan ransomware yang melumpuhkan, organisasi Anda dapat mengalami gangguan bisnis jangka panjang yang serupa dalam banyak hal terhadap krisis atau bencana alam. Pikirkan tentang pelanggaran dan serangan cyber yang merusak yang dihasilkan sebagai krisis atau bencana buatan manusia.

Oleh karena itu, penting untuk menyertakan pelanggaran dan kemungkinan serangan cyber yang sangat merusak dalam perencanaan BCDR Anda. Infrastruktur yang sama yang akan Anda gunakan untuk melanjutkan operasi bisnis Anda dalam krisis atau setelah bencana alam dapat dan harus digunakan untuk pulih dari serangan.

Jika Anda sudah memiliki rencana BCDR, tinjau untuk memastikan bahwa paket tersebut menyertakan data, perangkat, aplikasi, dan proses yang dapat terpengaruh dalam serangan cyber.

Jika tidak, mulai proses perencanaan Anda untuk BCDR umum dan sertakan serangan cyber sebagai sumber krisis atau bencana. Perhatikan bahwa:

Rencana SM memastikan bahwa bisnis dapat berfungsi secara normal jika terjadi krisis.

Rencana DR termasuk kontingensi untuk pulih dari hilangnya data atau infrastruktur melalui pencadangan data dan penggantian atau pemulihan infrastruktur.

Rencana DR harus mencakup prosedur terperinci untuk memulihkan sistem dan proses IT Anda untuk memulihkan operasi bisnis. Rencana ini harus memiliki cadangan off-line, seperti pada media portabel yang disimpan di lokasi dengan keamanan fisik di tempat. Penyerang dapat berburu jenis rencana pemulihan TI ini di lokasi lokal dan cloud Anda dan menghancurkannya sebagai bagian dari serangan ransomware. Karena penghancuran rencana ini akan membuatnya lebih mahal bagi Anda untuk memulihkan operasi bisnis Anda, penyerang dapat menuntut lebih banyak tebusan.

Microsoft 365 Backup, Azure Backup, dan Azure Site Recovery yang dijelaskan dalam artikel ini adalah contoh teknologi BCDR.

| Sumber daya | Deskripsi |

|---|---|

| Modul: Merancang solusi untuk pencadangan dan pemulihan bencana | Pelajari cara memilih solusi pencadangan dan solusi pemulihan bencana yang sesuai untuk beban kerja Azure. |

Tahap 4

Dalam tahap ini, Anda lebih mengamankan jaringan Anda dan memastikan bahwa rencana dan proses BCDR Anda berfungsi dengan mempraktikkannya untuk situasi serangan cyber yang merusak.

Menghentikan teknologi keamanan jaringan warisan

Periksa serangkaian teknologi dan produk yang digunakan organisasi Anda untuk memberikan keamanan jaringan dan menentukan apakah diperlukan atau berlebihan dengan kemampuan keamanan jaringan lainnya. Setiap teknologi keamanan jaringan juga dapat menjadi target bagi penyerang. Misalnya, jika teknologi atau produk tidak diperbarui tepat waktu, pertimbangkan untuk menghapusnya.

Untuk informasi selengkapnya, lihat Menghentikan teknologi keamanan jaringan warisan, yang menjelaskan jenis teknologi keamanan jaringan yang mungkin tidak Lagi Anda butuhkan.

Untuk informasi tambahan tentang menghentikan teknologi keamanan jaringan warisan di lingkungan Azure, lihat Menghentikan teknologi keamanan jaringan warisan.

Mempraktikkan ancaman dan respons BCDR

Untuk memastikan bahwa operasi bisnis Anda dapat dengan cepat pulih dari serangan cyber yang menghancurkan, Anda harus secara teratur mempraktikkan rencana BCDR Anda bersama dengan tim SecOps Anda. Pertimbangkan untuk melakukan praktik BCDR untuk serangan cyber sebulan sekali atau kuartal dan kapan elemen infrastruktur BCDR Anda berubah, seperti penggunaan produk atau metode cadangan yang berbeda.

Rencana adopsi cloud

Rencana adopsi adalah persyaratan penting untuk adopsi cloud yang sukses. Atribut utama dari rencana adopsi yang berhasil untuk Menerapkan pencegahan dan pemulihan pelanggaran keamanan meliputi:

- Strategi dan perencanaan selaras: Saat Anda menyusun rencana untuk menguji, menguji coba, dan meluncurkan kemampuan pencegahan pelanggaran dan pemulihan serangan di seluruh kawasan digital Anda, pastikan untuk mengunjungi kembali strategi dan tujuan Anda untuk memastikan rencana Anda selaras. Ini termasuk prioritas dan tonggak target tujuan untuk pencegahan dan pemulihan pelanggaran.

- Paket ini berulang: Saat Anda mulai meluncurkan paket, Anda akan mempelajari banyak hal tentang lingkungan Anda dan set kemampuan yang Anda gunakan. Pada setiap tahap peluncuran Anda, kunjungi kembali hasil Anda dibandingkan dengan tujuan dan sesuaikan rencana. Misalnya, Anda dapat mengunjungi kembali pekerjaan sebelumnya untuk menyempurnakan kebijakan Anda.

- Melatih staf dan pengguna Anda direncanakan dengan baik: Dari arsitek keamanan Anda hingga spesialis TI Anda untuk jaringan, perangkat, dan BCDR, semua orang telah dilatih untuk berhasil dengan tanggung jawab pencegahan dan pemulihan pelanggaran mereka.

Untuk informasi selengkapnya dari Cloud Adoption Framework untuk Azure, lihat Merencanakan adopsi cloud.

Fase siap

Gunakan sumber daya yang tercantum dalam artikel ini untuk memprioritaskan paket Anda. Pekerjaan menerapkan pencegahan dan pemulihan pelanggaran mewakili salah satu lapisan dalam strategi penyebaran Zero Trust multi-lapisan Anda.

Pendekatan bertahap yang direkomendasikan dalam artikel ini mencakup pencegahan pelanggaran bertahap dan pekerjaan pemulihan dengan cara metodis di seluruh estat digital Anda. Pada fase ini, kunjungi kembali elemen-elemen rencana ini untuk memastikan semuanya siap untuk digunakan:

- Penggunaan Microsoft Entra PIM telah diuji untuk akun administrator dan admin TI Anda dilatih untuk menggunakannya

- Infrastruktur jaringan Anda telah diuji untuk enkripsi data sesuai kebutuhan, penyegmentasian untuk memfilter akses telah diuji, dan teknologi jaringan warisan yang berlebihan telah ditentukan dan pengujian dijalankan untuk memastikan operasi jika dihapus

- Praktik patching sistem Anda telah diuji untuk keberhasilan penginstalan pembaruan dan deteksi pembaruan yang gagal

- Anda telah memulai analisis risiko orang dalam Anda dan cara mengelolanya

- Sumber daya honeypot Anda disebarkan dan telah diuji bersama dengan infrastruktur perlindungan ancaman Anda untuk mendeteksi akses

- Infrastruktur dan praktik BCDR Anda telah diuji pada subset data

Fase adopsi

Microsoft merekomendasikan pendekatan berulang yang berkala untuk menerapkan pencegahan dan pemulihan pelanggaran. Ini memungkinkan Anda untuk menyempurnakan strategi dan kebijakan saat Anda pergi untuk meningkatkan akurasi hasil. Tidak perlu menunggu hingga satu fase selesai sebelum memulai fase berikutnya. Hasil Anda lebih efektif jika Anda melakukan iterasi di sepanjang jalan.

Elemen utama fase adopsi organisasi Anda harus mencakup:

- Mengaktifkan Microsoft Entra PIM untuk semua administrator Anda dan akun istimewa lainnya

- Menerapkan enkripsi lalu lintas jaringan, segmentasi, dan penghapusan sistem warisan

- Menyebarkan sumber daya honeypot

- Menyebarkan infrastruktur manajemen patch Anda

- Menganalisis risiko orang dalam Anda dan memetakannya ke Insider Risk Management

- Menyebarkan dan mempraktikkan infrastruktur BCDR Anda untuk data penting (Tahap 1) atau semua data bisnis (Tahap 3)

Mengatur dan mengelola fase

Tata kelola kemampuan organisasi Anda untuk menerapkan pencegahan dan pemulihan pelanggaran adalah proses berulang. Dengan bijaksana membuat rencana implementasi Anda dan meluncurkannya di seluruh estat digital Anda, Anda telah membuat fondasi. Gunakan tugas berikut untuk membantu Anda mulai membangun rencana tata kelola awal untuk fondasi ini.

| Tujuan | Tugas |

|---|---|

| Melacak dan mengukur | Tetapkan pemilik untuk tindakan dan proyek penting, seperti pendidikan admin TI dan manajemen sumber daya honeypot, manajemen patch, keamanan jaringan, dan prosedur BCDR. Buat rencana yang dapat ditindaklanjuti dengan tanggal untuk setiap tindakan dan proyek, dan kemajuan instrumen menggunakan laporan dan dasbor. |

| Pemantau | - Lacak permintaan PIM dan tindakan yang dihasilkan. - Pantau akses ke sumber daya honeypot. - Memantau sistem yang akan di-patch untuk kegagalan penginstalan pembaruan. - Menguji prosedur BCDR untuk kelengkapan dan integritas pemulihan. |

| Iterasi untuk kematangan | - Infrastruktur jaringan survei untuk sistem warisan tambahan yang dapat dihapus. - Mengadaptasi infrastruktur BCDR untuk sumber daya dan fitur baru. |

Langkah berikutnya

Untuk skenario bisnis ini:

Artikel tambahan dalam kerangka kerja adopsi Zero Trust:

- Gambaran umum kerangka kerja adopsi Zero Trust

- Memodernisasi postur keamanan Anda dengan cepat

- Mengamankan pekerjaan jarak jauh dan hibrid

- Mengidentifikasi dan melindungi data bisnis sensitif

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

Untuk salah satu skenario bisnis Zero Trust, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.